Google'ı B2B konuk kullanıcıları için kimlik sağlayıcısı olarak ekleme

Şunlar için geçerlidir:  İş gücü kiracıları

İş gücü kiracıları Dış kiracılar (daha fazla bilgi edinin)

Dış kiracılar (daha fazla bilgi edinin)

İpucu

Bu makalede, iş gücü kiracılarında B2B işbirliği için kimlik sağlayıcısı olarak Google'ın eklenmesi açıklanmaktadır. Dış kiracılarla ilgili yönergeler için bkz . Google'ı kimlik sağlayıcısı olarak ekleme.

Google ile federasyon ayarlayarak, davet edilen kullanıcıların Microsoft hesapları oluşturmak zorunda kalmadan kendi Gmail hesaplarıyla paylaşılan uygulamalarınızda ve kaynaklarınızda oturum açmasına izin vekleyebilirsiniz. Google'ı uygulamanızın oturum açma seçeneklerinden biri olarak ekledikten sonra, Oturum aç sayfasında bir kullanıcı Google'da oturum açmak için kullandığı Gmail adresini girebilir.

Not

Google federasyonu özellikle Gmail kullanıcıları için tasarlanmıştır. Google Workspace etki alanlarıyla federasyon yapmak için SAML/WS-Fed kimlik sağlayıcısı federasyonu kullanın.

Önemli

- 12 Temmuz 2021'den itibaren, Microsoft Entra B2B müşterileri self servis kaydolma ile kullanmak veya özel veya iş kolu uygulamaları için dış kullanıcıları davet etmek için yeni Google tümleştirmeleri ayarlarsa, Gmail kullanıcıları için kimlik doğrulaması engellenebilir (Ne beklenir? bölümünde gösterilen hata ekranıyla). Bu sorun yalnızca 12 Temmuz 2021'den sonra self servis kaydolma kullanıcı akışları veya davetleri için Google tümleştirmesi oluşturursanız ve özel veya iş kolu uygulamalarınızdaki Gmail kimlik doğrulamaları sistem web görünümlerine taşınmadıysa oluşur. Sistem web görünümleri varsayılan olarak etkinleştirildiğinden çoğu uygulama etkilenmez. Sorundan kaçınmak için, self servis kaydolma için yeni Google tümleştirmeleri oluşturmadan önce Gmail kimlik doğrulamalarını sistem tarayıcılarına taşımanızı kesinlikle öneririz. Ekli web görünümleri için eylem gerekiyor bölümüne bakın.

- Google, 30 Eylül 2021'den itibaren web görünümü oturum açma desteğini kullanımdan kaldırıyor. Uygulamalarınız ekli web görünümüyle kullanıcıların kimliğini doğrularsa ve dış kullanıcı davetleri veya self servis kaydolma için Azure AD B2C veya Microsoft Entra B2B ile Google federasyonu kullanıyorsanız, Google Gmail kullanıcıları kimlik doğrulaması yapamaz. Daha fazla bilgi edinin.

Google kullanıcısı için deneyim nedir?

Bir Google kullanıcısını B2B işbirliğine çeşitli yollarla davet edebilirsiniz. Örneğin, bunları Microsoft Entra yönetim merkezi aracılığıyla dizininize ekleyebilirsiniz. Davetinizi kullandıklarında deneyimleri, Google'da oturum açıp açmadıklarına bağlı olarak değişir:

- Google'da oturum açmamış olan konuk kullanıcılardan bunu yapması istenir.

- Google'da zaten oturum açmış olan konuk kullanıcılardan kullanmak istedikleri hesabı seçmeleri istenir. Davet etmek için kullandığınız hesabı seçmeleri gerekir.

"Üst bilgi çok uzun" hatası gören konuk kullanıcılar tanımlama bilgilerini temizleyebilir veya özel veya gizli bir pencere açıp yeniden oturum açmayı deneyebilir.

Oturum açma uç noktaları

Google konuk kullanıcıları artık ortak bir uç nokta (diğer bir deyişle kiracı bağlamınızı içermeyen genel bir uygulama URL'si) kullanarak çok kiracılı veya Microsoft birinci taraf uygulamalarınızda oturum açabilir. Oturum açma işlemi sırasında konuk kullanıcı Oturum açma seçeneklerini ve ardından Kuruluşta oturum aç'ı seçer. Kullanıcı daha sonra kuruluşunuzun adını yazın ve Google kimlik bilgilerini kullanarak oturum açmaya devam eder.

Google konuk kullanıcıları, kiracı bilgilerinizi içeren uygulama uç noktalarını da kullanabilir, örneğin:

https://myapps.microsoft.com/?tenantid=<your tenant ID>https://myapps.microsoft.com/<your verified domain>.onmicrosoft.comhttps://portal.azure.com/<your tenant ID>

Ayrıca, örneğin https://myapps.microsoft.com/signin/X/<application ID?tenantId=<your tenant ID>kiracı bilgilerinizi ekleyerek Google konuk kullanıcılarına bir uygulama veya kaynağa doğrudan bağlantı verebilirsiniz.

Web görünümü oturum açma desteğinin kullanımdan kaldırılması

Google, 30 Eylül 2021'den itibaren tümleşik web görünümü oturum açma desteğini kullanımdan kaldırıyor. Uygulamalarınız ekli web görünümüyle kullanıcıların kimliğini doğrularsa ve dış kullanıcı davetleri veya self servis kaydolma için Azure AD B2C veya Microsoft Entra B2B ile Google federasyonu kullanıyorsanız, Google Gmail kullanıcıları kimlik doğrulaması yapamaz.

Gmail kullanıcılarını etkileyen bilinen senaryolar şunlardır:

- Windows'da Microsoft uygulamaları (örneğin, Teams ve Power Apps)

- Kimlik doğrulaması için WebView denetimini, WebView2'yi veya eski WebBrowser denetimini kullanan Windows uygulamaları. Bu uygulamaların Web Hesabı Yöneticisi (WAM) akışını kullanarak geçiş yapması gerekir.

- WebView UI öğesini kullanan Android uygulamaları

- UIWebView/WKWebview kullanan iOS uygulamaları

- ADAL kullanan uygulamalar

Bu değişiklik aşağıdakileri etkilemez:

- Web uygulamaları

- Bir web sitesi üzerinden erişilen Microsoft 365 hizmetleri (örneğin, SharePoint Online, Office web uygulamaları ve Teams web uygulaması)

- Kimlik doğrulaması için sistem web görünümlerini kullanan mobil uygulamalar (iOS'ta SFSafariViewController , Android'de Özel Sekmeler ).

- Örneğin, Google Workspace ile SAML tabanlı federasyon kullanırken Google Workspace kimlikleri

- Web Hesabı Yöneticisi (WAM) veya Web Kimlik Doğrulama Aracısı (WAB) kullanan Windows uygulamaları.

Eklenmiş web görünümleri için eylem gerekiyor

Oturum açmak için sistem tarayıcısını kullanmak üzere uygulamalarınızı değiştirin. Ayrıntılar için MSAL.NET belgelerindeki Katıştırılmış web görünümü ve sistem tarayıcısı karşılaştırması bölümüne bakın. Tüm MSAL SDK'ları varsayılan olarak sistem tarayıcısını kullanır.

Beklentiler

30 Eylül'den itibaren Microsoft, kimlik doğrulamasının engellenmediğinden emin olmak için ekli web görünümlerini kullanmaya devam eden uygulamalar için geçici bir çözüm olarak hizmet veren bir cihaz oturum açma akışını genel olarak kullanıma sunulacaktır.

Cihaz oturum açma akışıyla oturum açma

Cihaz oturum açma akışı, eklenmiş bir web görünümünde Gmail hesabıyla oturum açan kullanıcılardan oturum açma işlemini tamamlamadan önce ayrı bir tarayıcıya kod girmelerini ister. Kullanıcılar tarayıcıda etkin oturum olmadan Gmail hesaplarıyla ilk kez oturum açıyorsa aşağıdaki ekran dizisini görürler. Mevcut bir Gmail hesabı zaten oturum açmışsa, bu adımlardan bazıları ortadan kaldırılabilir.

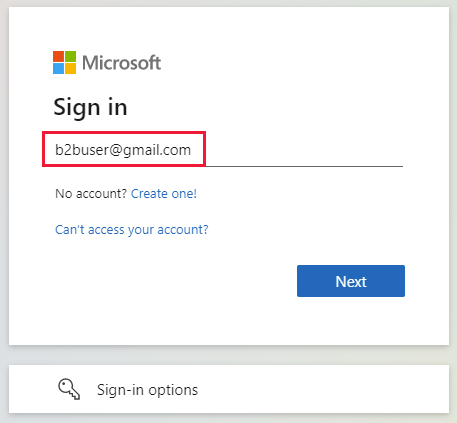

Oturum aç ekranında kullanıcı Gmail adresini girer ve İleri'yi seçer.

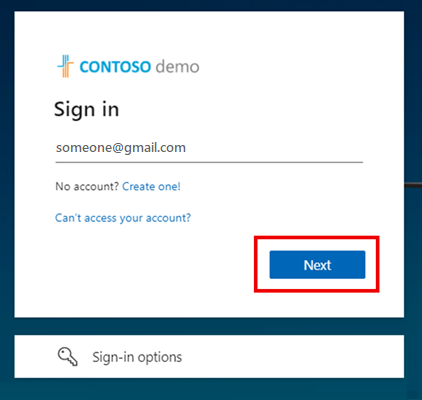

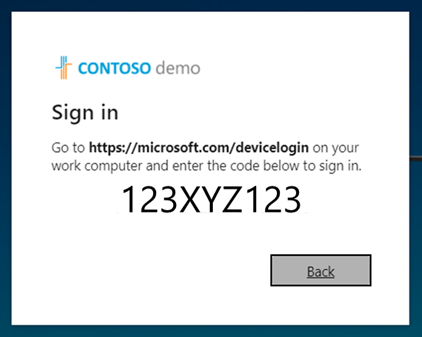

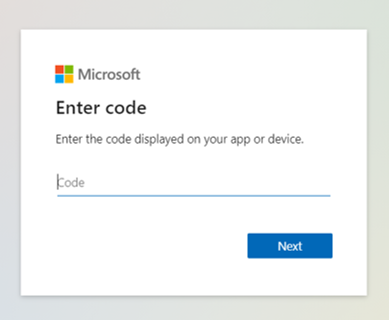

Aşağıdaki ekran görüntülenir ve kullanıcıdan yeni bir pencere açmasını, adresine https://microsoft.com/devicelogingidip görüntülenen dokuz basamaklı alfasayısal kodu girmesini ister.

Kullanıcının kodu girebileceği cihaz oturum açma sayfası açılır.

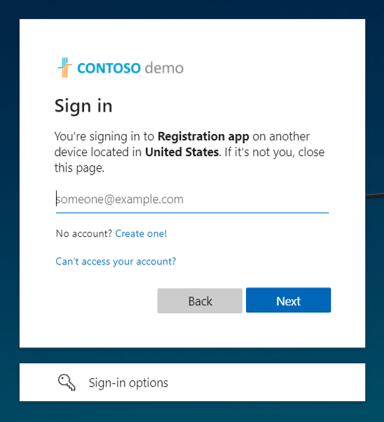

Kodlar eşleşiyorsa, kullanıcıdan güvenlik amacıyla uygulamasını ve oturum açma konumunu onaylamak için e-postasını yeniden göndermesi istenir.

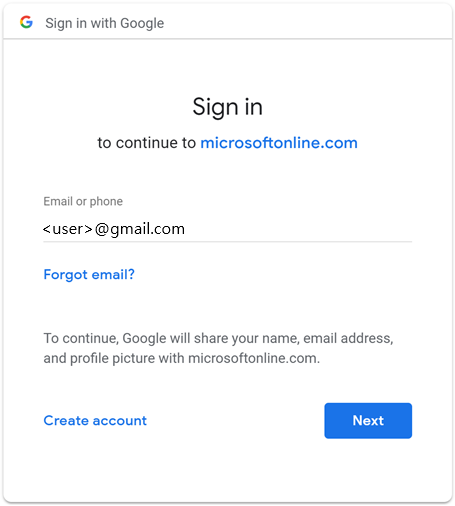

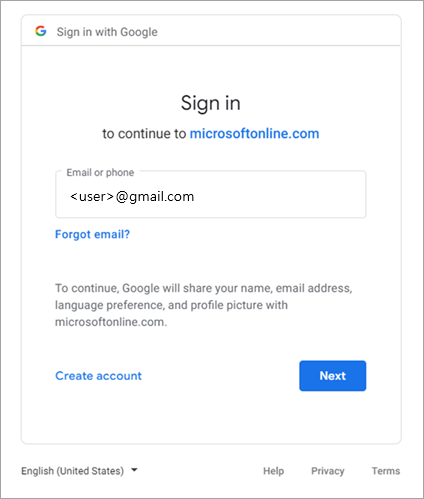

Kullanıcı, e-posta adresi ve parolasıyla Google'da oturum açar.

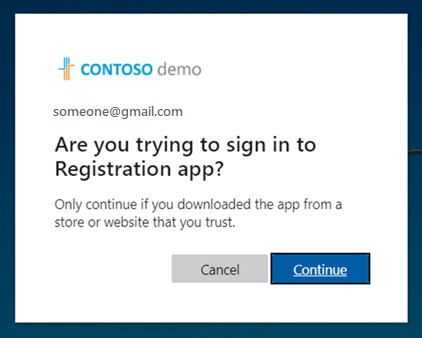

Bir kez daha, oturum açtıkları uygulamayı onaylamaları istenir.

Kullanıcı Devam'ı seçer. İstem, oturum açtıklarını onaylar. Kullanıcı sekmeyi veya pencereyi kapatır ve uygulamada oturum açtığı ilk ekrana geri döner.

Alternatif olarak, mevcut ve yeni Gmail kullanıcılarınızın tek seferlik geçiş koduyla e-postayla oturum açmasını sağlayabilirsiniz. Gmail kullanıcılarınızın tek seferlik e-posta geçiş kodu kullanmasını sağlamak için:

- E-postanın tek seferlik geçiş kodunu etkinleştirin.

- Google Federation'ı kaldırın.

- Gmail kullanıcılarınızın kullanım durumunu sıfırlayın, böylece bundan sonra e-posta tek seferlik geçiş kodunu kullanabilirler.

Uzantı istemek istiyorsanız, etkilenen OAuth istemci kimliklerine sahip etkilenen müşteriler, Google Developers'tan 31 Ocak 2022'ye kadar tamamlanması gereken tek seferlik ilke uygulama uzantısıyla ilgili olarak aşağıdaki bilgileri içeren bir e-posta almış olmalıdır:

- "Gerekirse, 31 Ocak 2022'ye kadar listelenen her OAuth istemci kimliği için eklenmiş web görünümleri için bir kerelik ilke zorlama uzantısı isteyebilirsiniz. Netlik sağlamak için ekli web görünümleri için ilke, özel durum veya uzantı olmadan 1 Şubat 2022'de zorunlu kılınacaktır."

Kimlik doğrulaması için izin verilen bir web görünümüne geçirilen uygulamalar etkilenmez ve kullanıcıların google üzerinden her zamanki gibi kimlik doğrulaması yapmalarına izin verilir.

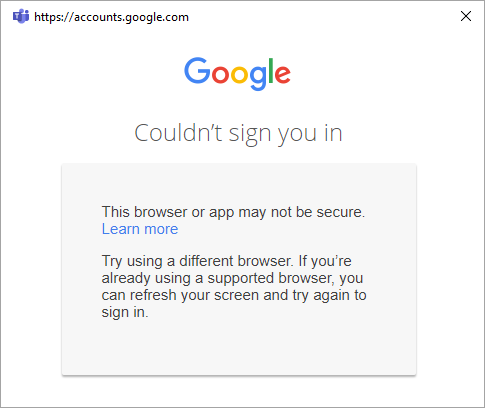

Uygulamalar kimlik doğrulaması için izin verilen bir web görünümüne geçirilmezse, etkilenen Gmail kullanıcıları aşağıdaki ekranı görür.

CEF/Electron ile ekli web görünümleri arasında ayrım yapma

Ekli web görünümü ve çerçeve oturum açma desteğinin kullanımdan kaldırılmasına ek olarak Google, Chromium Embedded Framework (CEF) tabanlı Gmail kimlik doğrulamasını da kullanım dışı bırakmaktadır. Electron uygulamaları gibi CEF üzerinde oluşturulan uygulamalar için Google, 30 Haziran 2021'de kimlik doğrulamasını devre dışı bırakacaktır. Etkilenen uygulamalar doğrudan Google'dan bildirim almıştır ve bu belgelerde ele alınmamıştır. Bu belge, daha önce açıklanan ve Google'ın 30 Eylül 2021'de ayrı bir tarihte kısıtlayacak ekli web görünümleri ile ilgili.

Ekli çerçeveler için eylem gerekiyor

Uygulamalarınızın etkilenip etkilenmediğini belirlemek için Google'ın yönergelerini izleyin.

1. Adım: Google geliştirici projelerini yapılandırma

İlk olarak, daha sonra Microsoft Entra Dış Kimlik ekleyebileceğiniz bir istemci kimliği ve istemci gizli dizisi almak için Google Developers Console'da yeni bir proje oluşturun.

konumundaki Google API'lerine https://console.developers.google.comgidin ve Google hesabınızla oturum açın. Paylaşılan bir ekip Google hesabı kullanmanızı öneririz.

İstenirse hizmet koşullarını kabul edin.

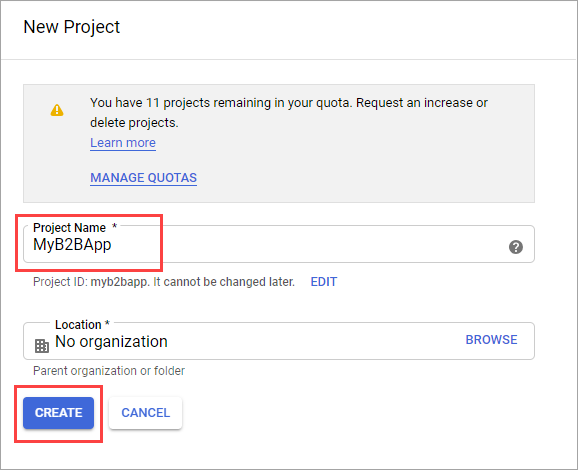

Yeni proje oluşturma: Sayfanın üst kısmında proje menüsünü seçerek Proje seçin sayfasını açın. Yeni Proje'yi seçin.

Yeni Proje sayfasında projeye bir ad verin (örneğin,

MyB2BApp) ve oluştur'u seçin:

Bildirimler ileti kutusundaki bağlantıyı seçerek veya sayfanın üst kısmındaki proje menüsünü kullanarak yeni projeyi açın.

Sol menüde API'ler ve Hizmetler'i ve ardından OAuth onay ekranı'nı seçin.

Kullanıcı Türü altında Dış'ı ve ardından Oluştur'u seçin.

OAuth onayı ekranında, Uygulama bilgileri'nin altında bir Uygulama adı girin.

Kullanıcı desteği e-postası'nın altında bir e-posta adresi seçin.

Yetkili etki alanları'nın altında Etki alanı ekle'yi seçin ve ardından etki alanını

microsoftonline.comekleyin.Geliştirici iletişim bilgileri'nin altında bir e-posta adresi girin.

Kaydet ve devam et’i seçin.

Soldaki menüde Kimlik Bilgileri'ni seçin.

Kimlik bilgileri oluştur'u ve ardından OAuth istemci kimliği'ni seçin.

Uygulama türü menüsünde Web uygulaması'nı seçin. Uygulamaya gibi

Microsoft Entra B2Buygun bir ad verin. Yetkili yeniden yönlendirme URI'leri'nin altına aşağıdaki URI'leri ekleyin:https://login.microsoftonline.comhttps://login.microsoftonline.com/te/<tenant ID>/oauth2/authresp

(kiracı kimliğiniz nerededir<tenant ID>)https://login.microsoftonline.com/te/<tenant name>.onmicrosoft.com/oauth2/authresp

(kiracı adınız nerededir<tenant name>)

Not

Kiracı kimliğinizi bulmak için Microsoft Entra yönetim merkezinde oturum açın. Kimlik'in altında Genel Bakış'ı seçin ve Kiracı Kimliğini kopyalayın.

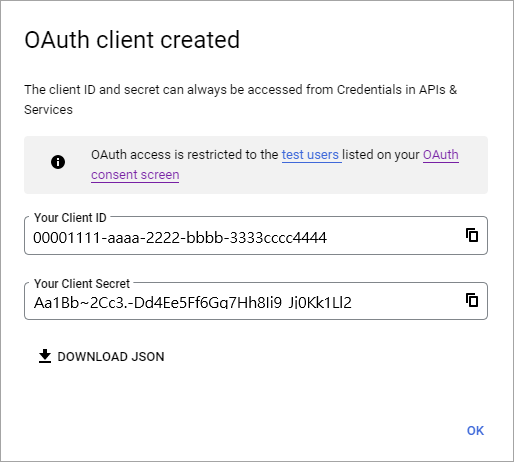

Oluştur'u belirleyin. İstemci kimliğinizi ve gizli dizinizi kopyalayın. Kimlik sağlayıcısını Microsoft Entra yönetim merkezine eklerken bunları kullanırsınız.

Projenizi Test'in yayımlama durumunda bırakabilir ve test kullanıcılarını OAuth onay ekranına ekleyebilirsiniz. Ya da OAuth onayı ekranında Uygulamayı yayımla düğmesini seçerek uygulamayı Google Hesabı olan herhangi bir kullanıcının kullanımına sunabilirsiniz.

Not

Bazı durumlarda uygulamanız Google tarafından doğrulama gerektirebilir (örneğin, uygulama logosunu güncelleştirirseniz). Daha fazla bilgi için Google'ın doğrulama durumu yardımına bakın.

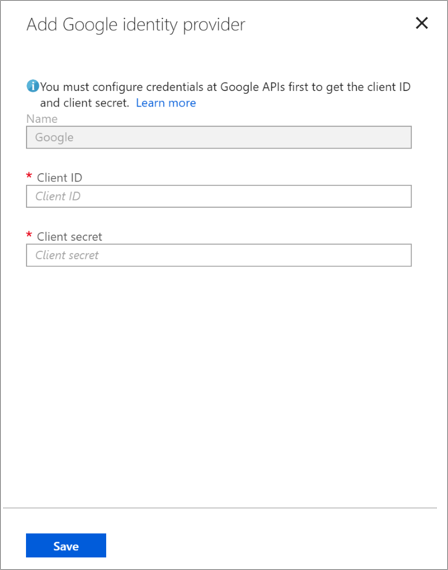

2. Adım: Microsoft Entra Dış Kimlik'da Google federasyonu yapılandırma

Şimdi Google istemci kimliğini ve istemci gizli dizisini ayarlayacaksınız. Bunu yapmak için Microsoft Entra yönetim merkezini veya PowerShell'i kullanabilirsiniz. Kendinizi davet ederek Google federasyon yapılandırmanızı test etmeyi unutmayın. Gmail adresi kullanın ve davet edilen Google hesabınızla daveti kullanmaya çalışın.

Microsoft Entra yönetim merkezinde Google federasyonu yapılandırmak için

Microsoft Entra yönetim merkezinde en az Dış Kimlik Sağlayıcısı yöneticisi olarak oturum açın.

Kimlik>Dış Kimlikleri>Tüm kimlik sağlayıcıları'na gidin ve Google satırında Yapılandır'ı seçin.

Daha önce edindiğiniz istemci kimliğini ve istemci gizli dizisini girin. Kaydet'i seçin:

PowerShell kullanarak Google federasyonunu yapılandırmak için

Microsoft Graph PowerShell modülünün en son sürümünü yükleyin.

Connect-MgGraph komutunu kullanarak kiracınıza bağlanın.

Oturum açma isteminde, en azından Dış Kimlik Sağlayıcısı Yöneticisi olarak oturum açın.

Aşağıdaki komutları çalıştırın:

$params = @{ "@odata.type" = "microsoft.graph.socialIdentityProvider" displayName = "Login with Google" identityProviderType = "Google" clientId = "<client ID>" clientSecret = "<client secret>" } New-MgIdentityProvider -BodyParameter $paramsNot

"1. Adım: Google geliştirici projesini yapılandırma" bölümünde oluşturduğunuz uygulamadan istemci kimliğini ve gizli diziyi kullanın. Daha fazla bilgi için bkz . New-MgIdentityProvider.

Kullanıcı akışına Google kimlik sağlayıcısı ekleme

Bu noktada, Google kimlik sağlayıcısı Microsoft Entra kiracınızda ayarlanır. Davetleri sizden alan kullanıcılar, oturum açmak için Google'ı kullanabilir. Ancak self servis kaydolma kullanıcı akışları oluşturduysanız, kullanıcı akışı oturum açma sayfalarınıza Google'ı da eklemeniz gerekir. Google kimlik sağlayıcısını bir kullanıcı akışına eklemek için:

Kimlik>Dış Kimlikleri>Kullanıcı akışları'na göz atın.

Google kimlik sağlayıcısını eklemek istediğiniz kullanıcı akışını seçin.

Ayarlar'ın altında Kimlik sağlayıcıları'nı seçin .

Kimlik sağlayıcıları listesinde Google'ı seçin.

Kaydet'i seçin.

Google federasyonu Nasıl yaparım? kaldırılsın mı?

Google federasyon kurulumunuzu silebilirsiniz. Bunu yaparsanız, davetini zaten kullanan Google konuk kullanıcıları oturum açamaz. Ancak kullanım durumlarını sıfırlayarak kaynaklarınıza yeniden erişim verebilirsiniz.

Microsoft Entra yönetim merkezinde Google federasyonu silmek için

Microsoft Entra yönetim merkezinde en az Dış Kimlik Sağlayıcısı yöneticisi olarak oturum açın.

Kimlik>Dış Kimlikleri>Tüm kimlik sağlayıcıları'na göz atın.

Google satırında (Yapılandırıldı) öğesini ve ardından Sil'i seçin.

Silmeyi onaylamak için Evet'i seçin.

PowerShell kullanarak Google federasyonunu silmek için

Microsoft Graph PowerShell modülünün en son sürümünü yükleyin.

Connect-MgGraph komutunu kullanarak kiracınıza bağlanın.

Oturum açma isteminde en azından Dış Kimlik Sağlayıcısı Yöneticisi olarak oturum açın.

Aşağıdaki komutu girin:

Remove-MgIdentityProvider -IdentityProviderBaseId Google-OAUTHNot

Daha fazla bilgi için bkz . Remove-MgIdentityProvider.