Microsoft Entra erişim gözden geçirmeleri dağıtımı planlama

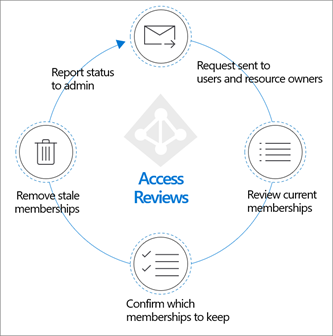

Microsoft Entra erişim gözden geçirmeleri, kuruluşunuzun kaynak erişim yaşam döngüsünü yöneterek Kurumsal'ı daha güvenli tutmasına yardımcı olur. Erişim gözden geçirmeleri ile şunları yapabilirsiniz:

Uygulamalar ve gruplar gibi belirli kaynaklara kimlerin erişebildiğini bulmak için düzenli incelemeler zamanlayın veya geçici incelemeler yapın.

İçgörüler, uyumluluk veya ilke nedenleriyle incelemeleri izleyin.

Sürekli erişim gereksinimini kendi kendine kanıtlayan belirli yöneticilere, işletme sahiplerine veya kullanıcılara gözden geçirme yetkisi verin.

Kullanıcıların erişmeye devam etmesi gerekip gerekmediğini verimli bir şekilde belirlemek için içgörüleri kullanın.

Kullanıcıların kaynaklara erişimini kaldırma gibi gözden geçirme sonuçlarını otomatikleştirin.

Erişim gözden geçirmeleri Microsoft Entra Kimlik Yönetimi bir özellik. Diğer özellikler yetkilendirme yönetimi, Privileged Identity Management (PIM), yaşam döngüsü iş akışları, sağlama ve kullanım koşullarıdır. Birlikte, bu dört soruya yanıt olarak size yardımcı olurlar:

- Hangi kullanıcıların hangi kaynaklara erişimi olmalıdır?

- Bu kullanıcılar bu erişimle ne yapıyor?

- Erişimi yönetmek için etkili bir kuruluş denetimi var mı?

- Denetçiler denetimlerin çalıştığını doğrulayabilir mi?

Kuruluşunuzdaki kullanıcılar için istediğiniz idare stratejisini elde etmek için erişim gözden geçirmeleri dağıtımınızı planlamak önemlidir.

Temel avantajlar

Erişim gözden geçirmelerini etkinleştirmenin temel avantajları şunlardır:

- İşbirliğini denetleme: Erişim gözden geçirmeleri, kullanıcılarınızın ihtiyaç duyduğu tüm kaynaklara erişimi yönetmenize olanak sağlar. Kullanıcılar paylaşım ve işbirliği yaparken, bilgilerin yalnızca yetkili kullanıcılar arasında olduğundan emin olabilirsiniz.

- Riski yönetme: Erişim gözden geçirmeleri, veri sızıntısı ve veri taşması riskini azaltan verilere ve uygulamalara erişimi gözden geçirmeniz için bir yol sağlar. Dış iş ortaklarının şirket kaynaklarına erişimini düzenli olarak gözden geçirme olanağı elde edebilirsiniz.

- Uyumluluk ve idareyi ele alma: Erişim gözden geçirmeleriyle gruplara, uygulamalara ve sitelere erişim yaşam döngüsünü yönetebilir ve yeniden onaylayabilirsiniz. Kuruluşunuza özgü uyumluluk veya riske duyarlı uygulamalar için incelemeleri denetleyebilir ve izleyebilirsiniz.

- Maliyeti azaltma: Erişim gözden geçirmeleri bulutta yerleşiktir ve gruplar, uygulamalar ve erişim paketleri gibi bulut kaynaklarıyla yerel olarak çalışır. Erişim gözden geçirmelerini kullanmak, kendi araçlarınızı oluşturmaktan veya şirket içi araç kümenizi başka bir şekilde yükseltmekten daha az maliyetlidir.

Eğitim kaynakları

Aşağıdaki videolar erişim gözden geçirmeleri hakkında bilgi edinmenize yardımcı olur:

- Microsoft Entra Id'de erişim gözden geçirmeleri nelerdir?

- Microsoft Entra Id'de erişim gözden geçirmeleri oluşturma

- Microsoft Entra Id'de Microsoft 365 gruplarına erişimi olan tüm konuk kullanıcılar için otomatik erişim gözden geçirmeleri oluşturma

- Microsoft Entra Id'de erişim gözden geçirmelerini etkinleştirme

- Erişimim'i kullanarak erişimi gözden geçirme

Lisanslar

Bu özellik, kuruluşunuzun kullanıcıları için Microsoft Entra Kimlik Yönetimi veya Microsoft Entra Suite abonelikleri gerektirir. Bu özellik içindeki bazı özellikler microsoft Entra ID P2 aboneliğiyle çalışabilir. Daha fazla bilgi için, daha fazla ayrıntı için her özelliğin makalelerine bakın. Gereksinimleriniz için doğru lisansı bulmak için bkz. lisanslamayla ilgili temel bilgileri Microsoft Entra Kimlik Yönetimi.

Not

Etkin olmayan kullanıcıların gözden geçirilmesini oluşturmak için ve kullanıcıdan gruba ilişkilendirme önerileri için Microsoft Entra Kimlik Yönetimi lisansı gerekir.

Erişim gözden geçirmeleri dağıtım projesini planlama

Ortamınızda erişim gözden geçirmeleri dağıtma stratejisini belirlemek için kuruluşunuzun gereksinimlerini göz önünde bulundurun.

Doğru paydaşlarla etkileşime geçme

Teknoloji projeleri başarısız olduğunda, genellikle etki, sonuç ve sorumluluklarla ilgili eşleşmeyen beklentiler nedeniyle bunu yapar. Bu tuzakları önlemek için doğru paydaşlarla etkileşimde olduğunuzdan ve proje rollerinin net olduğundan emin olun.

Erişim gözden geçirmeleri için büyük olasılıkla kuruluşunuzdaki aşağıdaki ekiplerden temsilcileri dahil edersiniz:

BT yönetimi , BT altyapınızı yönetir ve bulut yatırımlarınızı ve hizmet olarak yazılım (SaaS) uygulamalarınızı yönetir. Bu ekip:

- Microsoft 365 ve Microsoft Entra Id dahil olmak üzere altyapı ve uygulamalara ayrıcalıklı erişimi gözden geçirebilirsiniz.

- Özel durum listelerini veya güncel erişim listelerini korumak için BT pilot projelerini korumak için kullanılan gruplarda erişim gözden geçirmelerini zamanlar ve çalıştırır.

- Hizmet sorumluları aracılığıyla kaynaklara programlı (betikli) erişimin yönetildiğinden ve gözden geçirildiğinden emin olur.

- Kullanıcı ekleme ve çıkarma, erişim istekleri ve erişim sertifikaları gibi işlemleri otomatikleştirin.

Güvenlik ekipleri, planın kuruluşunuzun güvenlik gereksinimlerini karşıladığından emin olur ve Sıfır Güven uygular. Bu ekip:

- Riski azaltır ve güvenliği güçlendirir

- Kaynaklara ve uygulamalara en az ayrıcalık erişimi uygular

- Merkezi bir yetkili kaynağı, kimlerin neye ve ne kadar süreyle erişimi olduğunu görmek için araçları kullanır.

Geliştirme ekipleri kuruluşunuz için uygulamalar oluşturur ve bakımını yapar. Bu ekip:

- Geliştirilen çözümleri oluşturan SaaS, hizmet olarak platform (PaaS) ve hizmet olarak altyapı (IaaS) kaynaklarındaki bileşenlere kimlerin erişip yönetebileceğini denetler.

- İç uygulama geliştirme için uygulamalara ve araçlara erişebilen grupları yönetir.

- Müşterileriniz için barındırılan üretim yazılımına veya çözümlerine erişimi olan ayrıcalıklı kimlikler gerektirir.

İş birimleri projeleri ve kendi uygulamalarını yönetir. Bu ekip:

- İç ve dış kullanıcılar için gruplara ve uygulamalara erişimi inceler ve onaylar veya reddeder.

- Çalışanlar ve iş ortakları gibi dış kimlikler için sürekli erişimin kanıtlanması için incelemeler zamanlar ve yapar.

- Çalışanların işleri için gerekli uygulamalara erişebilmesi gerekir.

- Departmanların kullanıcıları için erişimi yönetmesine izin verir.

Kurumsal idare , kuruluşun iç ilkeye uymasını ve düzenlemelere uymasını sağlar. Bu ekip:

- Yeni erişim gözden geçirmeleri ister veya zamanlar.

- Uyumluluk için belge ve kayıt tutma da dahil, erişimi gözden geçirmeye yönelik süreçleri ve yordamları değerlendirir.

- En kritik kaynaklar için geçmiş incelemelerin sonuçlarını gözden geçirin.

- Zorunlu güvenlik ve gizlilik ilkelerini karşılamak için doğru denetimlerin yerinde olduğunu doğrular.

- Denetlenip raporlanabilen tekrarlanabilir erişim işlemleri gerektirir.

Not

El ile değerlendirme gerektiren incelemeler için, ilke ve uyumluluk gereksinimlerinizi karşılayan yeterli gözden geçirenleri ve gözden geçirme döngülerini planlayın. Gözden geçirme döngüleri çok sıksa veya çok az gözden geçiren varsa kalite kaybolabilir ve çok fazla veya çok az kişinin erişimi olabilir. Erişim gözden geçirmelerinde yer alan çeşitli paydaşlar ve departmanlar için net sorumluluklar oluşturmanızı öneririz. Katılan tüm ekipler ve kişiler, en az ayrıcalık ilkesini yerine getirmek için ilgili rollerini ve yükümlülüklerini anlamalıdır.

İletişimleri planlama

İletişim, her yeni iş sürecinin başarısı için kritik öneme sahiptir. Deneyimlerinin nasıl ve ne zaman değişeceğini kullanıcılara proaktif olarak iletin. Sorun yaşarlarsa nasıl destek kazanacaklarını anlat.

Değişiklikleri sorumlulukla iletme

Erişim gözden geçirmeleri, işletme sahiplerine sürekli erişim için gözden geçirme ve harekete geçirme sorumluluğunun değişmesini destekler. ERIŞIM kararlarını BT departmanından ayırma, daha doğru erişim kararları alır. Bu değişim, kaynak sahibinin sorumluluk ve sorumluluğunda kültürel bir değişikliktir. Bu değişikliği proaktif bir şekilde ileterek kaynak sahiplerinin iyi kararlar almak için eğitildiğinden ve içgörüleri kullanabildiğinden emin olun.

BT departmanı, altyapıyla ilgili tüm erişim kararları ve ayrıcalıklı rol atamaları için denetimde kalmak istiyor.

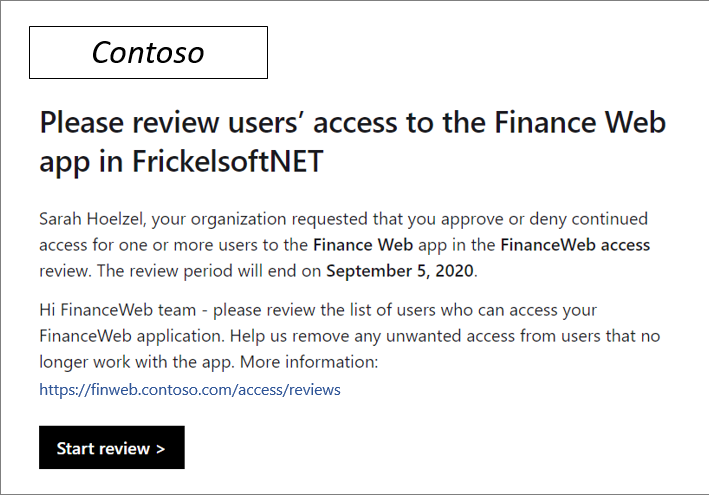

E-posta iletişimlerini özelleştirme

Bir gözden geçirme zamanladığınızda, bu gözden geçirmeyi yapan kullanıcıları aday gösterirsiniz. Bu gözden geçirenler, kendilerine atanan yeni gözden geçirmelerin e-posta bildirimini ve kendilerine atanan bir gözden geçirmenin süresi dolmadan önce anımsatıcıları alır.

Gözden geçirenlere gönderilen e-posta, gözden geçirme üzerinde işlem yapmalarını teşvik eden kısa bir ileti içerecek şekilde özelleştirilebilir. Ek metni kullanarak:

Gözden geçirenlere, uyumluluğunuz veya BT departmanınız tarafından gönderildiğini anlamaları için kişisel bir ileti ekleyin.

İncelemenin beklentilerinin ne olduğuyla ilgili iç bilgilere bir başvuru ve ek başvuru veya eğitim malzemeleri ekleyin.

Gözden geçirmeyi başlat'ı seçtikten sonra, gözden geçirenler grup ve uygulama erişim gözden geçirmeleri için Erişimim portalına yönlendirilir. Portal, gözden geçirdikleri kaynağa erişimi olan tüm kullanıcılara genel bir bakış ve son oturum açma ve erişim bilgilerine dayalı sistem önerileri sunar.

Pilot planlama

Müşterilerin başlangıçta küçük bir grupla incelemelere pilot erişim izni vermelerini ve kritik olmayan kaynakları hedeflemelerini öneririz. Pilot uygulama, işlemleri ve iletişimi gerektiği gibi ayarlamanıza yardımcı olabilir. Kullanıcıların ve gözden geçirenlerin güvenlik ve uyumluluk gereksinimlerini karşılama becerisini artırmanıza yardımcı olabilir.

Pilotunuzda şunları yapmanızı öneririz:

- Sonuçların otomatik olarak uygulanmadığı ve etkilerini denetleyebileceğiniz incelemelerle başlayın.

- Tüm kullanıcıların Microsoft Entra Id'de listelenen geçerli e-posta adreslerine sahip olduğundan emin olun. Uygun eylemi yapmak için e-posta iletişimi aldıklarını onaylayın.

- Hızlı bir şekilde geri yüklemeniz gerekirse, pilotun bir parçası olarak kaldırılan tüm erişimi belgeleyin.

- Tüm olayların düzgün denetlendiğinden emin olmak için denetim günlüklerini izleyin.

Daha fazla bilgi için bkz . Pilot için en iyi yöntemler.

Erişim gözden geçirmelerine giriş

Bu bölümde, incelemelerinizi planlamadan önce bilmeniz gereken erişim gözden geçirme kavramları tanıtılmalıdır.

Hangi kaynak türleri gözden geçirilebilir?

Kuruluşunuzun kaynaklarını kullanıcılar, uygulamalar ve gruplar gibi Microsoft Entra ID ile tümleştirdikten sonra yönetilebilir ve gözden geçirilebilir.

Gözden geçirme için tipik hedefler şunlardır:

- SaaS ve iş kolu gibi çoklu oturum açma için Microsoft Entra Id ile tümleştirilmiş uygulamalar.

- Grup üyeliği Microsoft Entra Id ile eşitlenir veya Microsoft Teams dahil olmak üzere Microsoft Entra Id veya Microsoft 365'te oluşturulur.

- Erişimi yönetmek için gruplar, uygulamalar ve siteler gibi kaynakları tek bir pakette gruplandıran Access paketi.

- PIM'de tanımlanan Microsoft Entra rolleri ve Azure kaynak rolleri .

Erişim gözden geçirmelerini kimler oluşturacak ve yönetecek?

Erişim gözden geçirmesi oluşturmak, yönetmek veya okumak için gereken yönetim rolü, üyeliği gözden geçirilmekte olan kaynağın türüne bağlıdır. Aşağıdaki tabloda her kaynak türü için gereken roller gösterilir.

| Kaynak türü | Erişim gözden geçirmeleri oluşturma ve yönetme (oluşturucular) | Okuma erişimi gözden geçirme sonuçları |

|---|---|---|

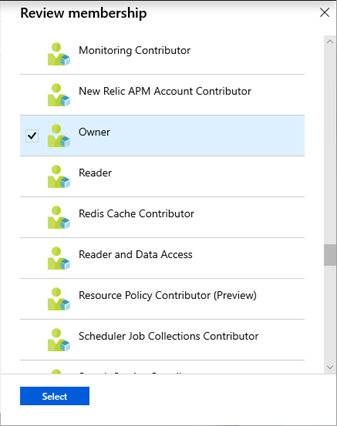

| Grup veya uygulama | Genel Yönetici Kullanıcı Yöneticisi Kimlik İdaresi Yöneticisi Ayrıcalıklı Rol Yöneticisi (yalnızca Microsoft Entra rol atanabilir grupları için incelemeler yapar) Grup sahibi (yönetici tarafından etkinleştirildiyse) |

Genel Yönetici Genel Okuyucu Kullanıcı Yöneticisi Kimlik İdaresi Yöneticisi Ayrıcalıklı Rol Yöneticisi Güvenlik Okuyucusu Grup sahibi (yönetici tarafından etkinleştirildiyse) |

| Microsoft Entra rolleri | Genel Yönetici Ayrıcalıklı Rol Yöneticisi |

Genel Yönetici Genel Okuyucu Kullanıcı Yöneticisi Ayrıcalıklı Rol Yöneticisi

Güvenlik Okuyucusu |

| Azure kaynağı rolleri | Kullanıcı Erişim Yöneticisi (kaynak için) Kaynak sahibi Microsoft.Authorization/* iznine sahip özel roller. |

Kullanıcı Erişim Yöneticisi (kaynak için) Kaynak sahibi Okuyucu (kaynak için) Microsoft.Authorization/*/read izinlerine sahip özel roller. |

| Erişim paketi | Genel Yönetici Kimlik İdaresi Yöneticisi Katalog sahibi (erişim paketi için) Erişim paketi yöneticisi (erişim paketi için) |

Genel Yönetici Genel Okuyucu Kullanıcı Yöneticisi Kimlik İdaresi Yöneticisi Katalog sahibi (erişim paketi için) Erişim paketi yöneticisi (erişim paketi için) Güvenlik okuyucusu |

Daha fazla bilgi için bkz . Microsoft Entra Id'de yönetici rolü izinleri.

Kaynağa erişimi kim gözden geçirecek?

Erişim gözden geçirmesini oluşturan kişi, oluşturma sırasında incelemeyi kimin yapacağına karar verir. Gözden geçirme başlatıldıktan sonra bu ayar değiştirilemez. Gözden geçirenler şunlarla temsil edilir:

- Kaynağın işletme sahibi olan kaynak sahipleri.

- Erişim gözden geçirme yöneticisi tarafından seçilen tek tek seçilen temsilciler.

- Sürekli erişime ihtiyaçları olduğunu kendi kendine kanıtlayan kullanıcılar.

- Yöneticiler, doğrudan raporlarının kaynağa erişimini gözden geçirir.

Not

Kaynak sahipleri veya Yöneticiler'i seçtiğinizde yöneticiler, birincil kişi kullanılamıyorsa bağlantı kurulabilecek geri dönüş gözden geçirenleri belirtir.

Erişim gözden geçirmesi oluşturduğunuzda, yöneticiler bir veya daha fazla gözden geçiren seçebilir. Tüm gözden geçirenler, bir kaynağa sürekli erişim için kullanıcıları seçerek veya bunları kaldırarak bir gözden geçirme başlatabilir ve gerçekleştirebilir.

Erişim gözden geçirmesinin bileşenleri

Erişim gözden geçirmelerinizi uygulamadan önce, kuruluşunuzla ilgili inceleme türlerini planlayın. Bunu yapmak için, gözden geçirmek istediklerinizi ve bu incelemeleri temel alarak gerçekleştirmeniz gereken eylemler hakkında iş kararları almanız gerekir.

Erişim gözden geçirmesi ilkesi oluşturmak için aşağıdaki bilgilere sahip olmalısınız:

Gözden geçirilir kaynaklar nelerdir?

Kimlerin erişimi gözden geçiriliyor?

Gözden geçirme ne sıklıkta yapılmalıdır?

İncelemeyi kim yapacak?

- Gözden geçirmeleri nasıl bildirilecek?

- Gözden geçirme için zorunlu tutulacak zaman çizelgeleri nelerdir?

Gözden geçirmeye dayalı olarak hangi otomatik eylemler zorunlu tutulmalıdır?

- Gözden geçiren zamanında yanıt vermezse ne olur?

İncelemeye bağlı olarak hangi el ile eylemler gerçekleştirilir?

Yapılan eylemlere göre hangi iletişimler gönderilmelidir?

Örnek erişim gözden geçirme planı

| Bileşen | Değer |

|---|---|

| Gözden geçirecek kaynaklar | Microsoft Dynamics'e erişim. |

| Gözden geçirme sıklığı | Aylık. |

| Gözden geçirmeyi kim yapar? | Dynamics iş grubu Program Yöneticileri. |

| Bildirim | İncelemenin başlangıcında Dynamics-Pms diğer adına e-posta gönderilir. Satın alma işlemlerinin güvenliğini sağlamak için gözden geçirenlere teşvik edici bir özel ileti ekleyin. |

| Zaman çizelgesi | Bildirimden itibaren 48 saat. |

| Otomatik eylemler | Kullanıcıyı Dynamics-Access Güvenlik grubundan kaldırarak 90 gün içinde etkileşimli oturum açma olmayan hesaplardan erişimi kaldırın. Zaman çizelgesi içinde gözden geçirilmediyse eylemler gerçekleştirin. |

| El ile gerçekleştirilen eylemler | Gözden geçirenler, isterseniz otomatik eylemden önce kaldırma onayı yapabilir. |

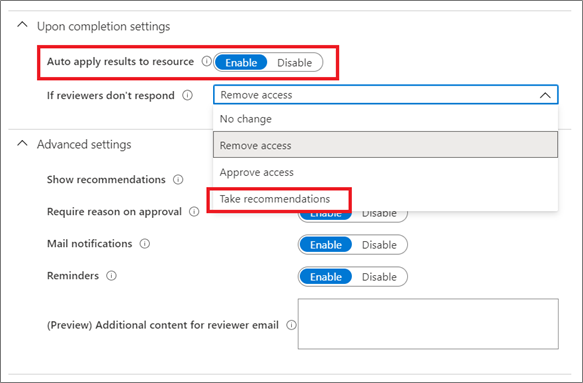

Erişim gözden geçirmelerine göre eylemleri otomatikleştirme

Sonuçları kaynağa otomatik uygula seçeneğini Etkinleştir olarak ayarlayarak erişimi kaldırma işleminin otomatik olarak kaldırılmasını seçebilirsiniz.

Gözden geçirme tamamlandıktan ve sona erdikten sonra, gözden geçiren tarafından onaylanmamış kullanıcılar kaynaktan otomatik olarak kaldırılır veya sürekli erişime sahip tutulur. Seçenekler, grup üyeliklerini veya uygulama atamalarını kaldırma veya ayrıcalıklı bir role yükseltme hakkını iptal etme anlamına gelebilir.

Öneriler alın

Öneriler gözden geçirenlere gözden geçirme deneyiminin bir parçası olarak görüntülenir ve bir kişinin kiracıda son oturum açma veya bir uygulamaya son erişimini belirtme. Bu bilgiler gözden geçirenlerin doğru erişim kararını vermelerine yardımcı olur. Öneri al'ı seçtiğinizde erişim gözden geçirmesinin önerilerine uyun. Bir erişim gözden geçirmesinin sonunda, sistem bu önerileri gözden geçirenlerin yanıt vermediği kullanıcılara otomatik olarak uygular.

Öneriler, erişim gözden geçirmesindeki ölçütleri temel alır. Örneğin, gözden geçirmeyi 90 gün boyunca etkileşimli oturum açma olmadan erişimi kaldıracak şekilde yapılandırdığınızda, bu ölçüte uyan tüm kullanıcıların kaldırılması gerekir. Microsoft, önerileri geliştirmek için sürekli olarak çalışmaktadır.

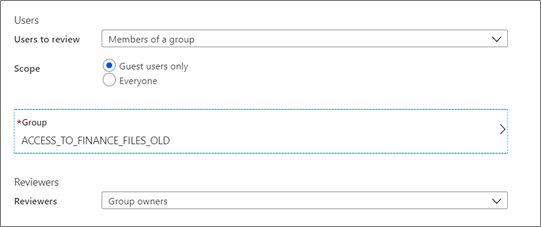

Konuk kullanıcı erişimini gözden geçirme

Erişim gözden geçirmelerini kullanarak dış kuruluşlardan işbirliği yapılan iş ortaklarının kimliklerini gözden geçirin ve temizleyin. İş ortağı başına gözden geçirme yapılandırması uyumluluk gereksinimlerini karşılayabilir.

Dış kimliklere şirket kaynaklarına erişim verilebilir. Bunlar şu olabilir:

- Gruba eklendi.

- Teams'e davet edildi.

- Kurumsal bir uygulamaya veya erişim paketine atanır.

- Microsoft Entra Kimliği'nde veya Azure aboneliğinde ayrıcalıklı bir rol atanmıştır.

Daha fazla bilgi için bkz . örnek betik. Betik, kiracıya davet edilen dış kimliklerin nerede kullanıldığını gösterir. Dış kullanıcının grup üyeliğini, rol atamalarını ve uygulama atamalarını Microsoft Entra Id'de görebilirsiniz. Betik, grupları kullanmadan SharePoint kaynaklarına doğrudan hak ataması gibi Microsoft Entra Id dışında hiçbir atama göstermez.

Gruplar veya uygulamalar için erişim gözden geçirmesi oluşturduğunuzda, gözden geçirenin Tüm kullanıcılar veya Yalnızca Konuk kullanıcılar'a odaklanmasına izin vermeyi seçebilirsiniz. Yalnızca konuk kullanıcılar seçildiğinde, gözden geçirenlere Kaynağa erişimi olan Microsoft Entra business'dan işletmeye (B2B) dış kimliklerin odaklanmış bir listesi verilir.

Önemli

Bu liste, userType üyesi olan dış üyeleri içermez. Bu liste, Microsoft Entra B2B işbirliği dışında davet edilen kullanıcıları da içermez. Paylaşılan içeriğe doğrudan SharePoint üzerinden erişebilen kullanıcılar örnek olarak verilmiştir.

Erişim paketleri için erişim gözden geçirmelerini planlama

Erişim paketleri , idare ve erişim gözden geçirme stratejinizi büyük ölçüde basitleştirebilir. Erişim paketi, kullanıcının bir proje üzerinde çalışması veya görevini yapması için gereken erişime sahip tüm kaynakların bir paketidir. Örneğin, kuruluşunuzdaki geliştiricilerin ihtiyaç duyduğu tüm uygulamaları veya dış kullanıcıların erişmesi gereken tüm uygulamaları içeren bir erişim paketi oluşturmak isteyebilirsiniz. Yönetici veya temsilci erişim paketi yöneticisi daha sonra kaynakları (gruplar veya uygulamalar) ve kullanıcıların bu kaynaklar için ihtiyaç duyduğu rolleri gruplandırılır.

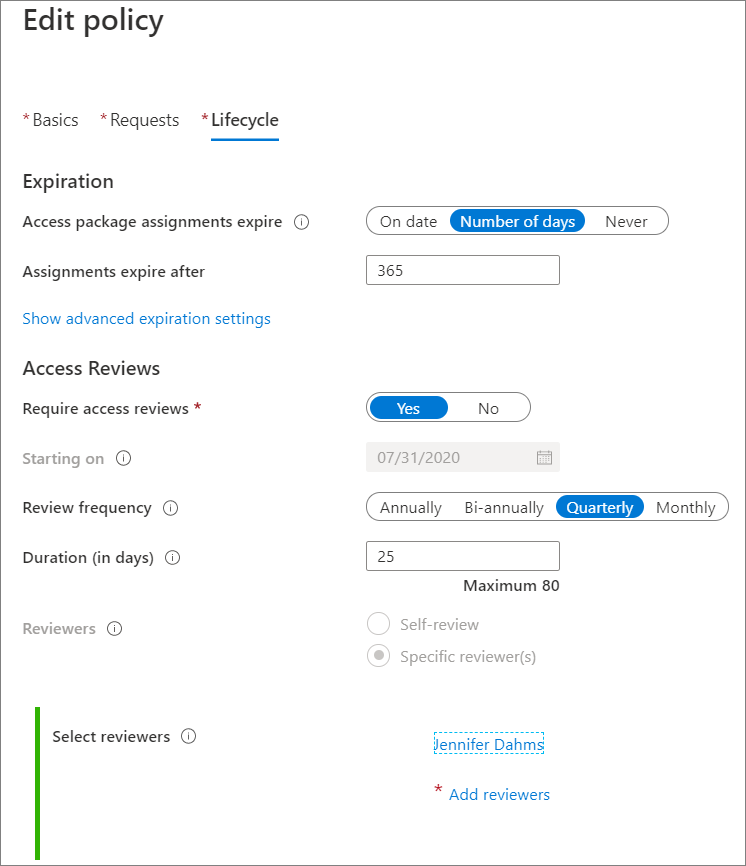

Erişim paketi oluşturduğunuzda, kullanıcıların erişim paketi isteyebileceği koşulları, onay işleminin nasıl görüneceğini ve bir kişinin yeniden erişim isteğinde bulunma veya erişimini gözden geçirme sıklıklarını belirleyen bir veya daha fazla erişim paketi ilkesi oluşturabilirsiniz. Erişim gözden geçirmeleri, siz bu erişim paketi ilkelerini oluşturur veya düzenlerken yapılandırılır.

Yaşam Döngüsü sekmesini seçin ve gözden geçirmelere erişmek için aşağı kaydırın.

Gruplar için erişim gözden geçirmelerini planlama

Erişim paketlerinin yanı sıra, erişimi idare etmenin en etkili yolu grup üyeliğini gözden geçirmektir. Güvenlik grupları veya Microsoft 365 grupları aracılığıyla kaynaklara erişim atayın. Erişim kazanmak için bu gruplara kullanıcı ekleyin.

Tek bir gruba tüm uygun kaynaklara erişim verilebilir. Grup erişimini tek tek kaynaklara veya uygulamaları ve diğer kaynakları gruplandıran bir erişim paketine atayabilirsiniz. Bu yöntemle, bir kişinin her uygulamaya erişimi yerine gruba erişimi gözden geçirebilirsiniz.

Grup üyeliği şu şekilde gözden geçirilebilir:

- Yöneticiler.

- Grup sahipleri.

- Gözden geçirme oluşturulduğunda, gözden geçirme özelliği temsilci olarak atanan seçili kullanıcılar.

- Kendilerini kanıtlayan grubun üyeleri.

- Doğrudan raporlarının erişimini gözden geçiren yöneticiler.

Grup sahipliği

Grup sahipleri, kimlerin erişmesi gerektiğini en iyi bilen kişiler olduğundan üyeliği gözden geçirir. Grupların sahipliği, grup türüne göre farklılık gösterir:

Microsoft 365 ve Microsoft Entra ID'de oluşturulan grupların bir veya daha fazla iyi tanımlanmış sahibi vardır. Çoğu durumda, bu sahipler kimin erişimi olması gerektiğini bildikleri için kendi grupları için mükemmel gözden geçirenler yapar.

Örneğin Microsoft Teams, kullanıcılara SharePoint, Exchange, OneNote veya diğer Microsoft 365 hizmetlerindeki kaynaklara erişim vermek için temel yetkilendirme modeli olarak Microsoft 365 Grupları kullanır. Ekibin oluşturucusu otomatik olarak sahip olur ve bu grubun üyeliğini test etmekle sorumlu olmalıdır.

Microsoft Entra yönetim merkezinde el ile veya Microsoft Graph aracılığıyla betik oluşturma yoluyla oluşturulan grupların sahipleri tanımlanmış olmayabilir. Bunları grubun Sahipler bölümündeki Microsoft Entra yönetim merkezi aracılığıyla veya Microsoft Graph aracılığıyla tanımlayın.

şirket içi Active Directory eşitlenen grupların Microsoft Entra Id'de sahibi olamaz. Bu kişiler için bir erişim gözden geçirmesi oluşturduğunuzda, üyeliklerine karar vermek için en uygun kişileri seçin.

Not

Üyeliğin düzenli olarak gözden geçirilmesi için grup sahipliğini ve sorumluluklarını net bir şekilde sağlamak için grupların nasıl oluşturulduğunu tanımlayan iş ilkeleri tanımlayın.

Koşullu Erişim ilkelerinde dışlama gruplarının üyeliğini gözden geçirme

Dışlanan grupların üyeliğini gözden geçirmeyi öğrenmek için bkz . Koşullu Erişim ilkelerinin dışında tutulan kullanıcıları yönetmek için Microsoft Entra erişim gözden geçirmelerini kullanma.

Konuk kullanıcıların grup üyeliklerini gözden geçirme

Konuk kullanıcıların grup üyeliklerine erişimini gözden geçirmeyi öğrenmek için bkz . Microsoft Entra erişim gözden geçirmeleriyle konuk erişimini yönetme.

Şirket içi gruplarına erişimi gözden geçirme

Access gözden geçirmeleri, Microsoft Entra Connect ile şirket içi AD'den eşitlediğiniz grupların üyeliğini değiştiremez. Bu kısıtlamanın nedeni, AD'den kaynaklanan bir grubun yetki kaynağının şirket içi AD olmasıdır. AD grup tabanlı uygulamalara erişimi denetlemek için Microsoft Entra Cloud Sync grup geri yazma özelliğini kullanın.

Grup geri yazma ile Microsoft Entra gruplarına geçirilene kadar, mevcut şirket içi grupların düzenli gözden geçirmelerini zamanlamak ve sürdürmek için erişim gözden geçirmelerini kullanmaya devam edebilirsiniz. Bu durumda yöneticiler, her gözden geçirme tamamlandıktan sonra şirket içi grubunda işlem yapacaktır. Bu strateji, erişim gözden geçirmelerini tüm incelemeler için araç olarak tutar.

Şirket içi gruplarda bir erişim gözden geçirmesinden elde edilen sonuçları kullanabilir ve bunları aşağıdakilerden biriyle daha fazla işleyebilirsiniz:

- Erişim gözden geçirmesinden CSV raporunu indirme ve el ile işlem gerçekleştirme.

- Tamamlanmış erişim gözden geçirmelerinin kararlarının sonuçlarını program aracılığıyla almak için Microsoft Graph kullanma.

Örneğin, Windows Server AD tarafından yönetilen bir grubun sonuçlarını almak için bu PowerShell örnek betiğini kullanın. Betik, gerekli Microsoft Graph çağrılarını özetler ve değişiklikleri gerçekleştirmek için Windows Server AD PowerShell komutlarını dışarı aktarır.

Uygulamalar için erişim gözden geçirmelerini planlama

Uygulamaya atanan herkesi gözden geçirirken, microsoft Entra kimliklerini kullanarak bu uygulamada kimlik doğrulaması yapabilen çalışanlar ve dış kimlikler de dahil olmak üzere kullanıcıları gözden geçirirsiniz. Erişim paketi veya grup yerine belirli bir uygulamaya kimlerin erişimi olduğunu bilmeniz gerektiğinde bir uygulamayı gözden geçirmeyi seçin.

Aşağıdaki senaryolarda uygulamalar için gözden geçirmeleri planlayın:

- Kullanıcılara uygulamaya doğrudan erişim verilir (grup veya erişim paketi dışında).

- Uygulama kritik veya hassas bilgileri kullanıma sunar.

- Uygulamanın, test etmeniz gereken belirli uyumluluk gereksinimleri vardır.

- Uygunsuz erişimden şüpheleniyorsunuz.

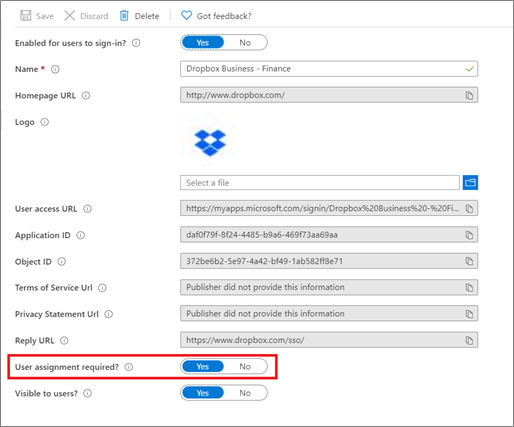

Bir uygulama için erişim gözden geçirmeleri oluşturmadan önce, uygulamanın kiracınızdaki bir uygulama olarak Microsoft Entra Id ile tümleştirilmesi, kullanıcıların uygulama rollerine atanması ve Uygulamadaki Kullanıcı ataması gerekli mi? seçeneğinin Evet olarak ayarlanması gerekir. Hayır olarak ayarlanırsa, dış kimlikler de dahil olmak üzere dizininizdeki tüm kullanıcılar uygulamaya erişebilir ve uygulamaya erişimi gözden geçiremezsiniz.

Ardından , erişimini gözden geçirmek istediğiniz kullanıcıları ve grupları atayın.

Kullanıcıların uygulamaya erişiminin erişim gözden geçirmesine hazırlanma hakkında daha fazla bilgi edinin.

Uygulama için gözden geçirenler

Erişim gözden geçirmeleri bir grubun üyeleri veya bir uygulamaya atanan kullanıcılar için olabilir. Microsoft Entra Id'deki uygulamaların mutlaka sahibi yoktur, bu nedenle uygulama sahibini gözden geçiren olarak seçme seçeneği mümkün değildir. Tüm erişimi gözden geçirmek yerine yalnızca uygulamaya atanan konuk kullanıcıları gözden geçirmek için gözden geçirmenin kapsamını daha da daraltabilirsiniz.

Microsoft Entra Id ve Azure kaynak rollerini gözden geçirmeyi planlama

Privileged Identity Management , kuruluşların Microsoft Entra ID'deki kaynaklara ayrıcalıklı erişimi yönetme şeklini basitleştirir. PIM kullanmak, Microsoft Entra Id ve Azure kaynaklarındaki ayrıcalıklı rollerin listesini daha küçük tutar. Ayrıca dizinin genel güvenliğini de artırır.

Erişim gözden geçirmeleri, gözden geçirenlerin kullanıcıların hala bir rolde olması gerekip gerekmediğini denetlemesine olanak sağlar. Erişim paketlerine yönelik erişim gözden geçirmeleri gibi, Microsoft Entra rolleri ve Azure kaynaklarına yönelik incelemeler de PIM yönetici kullanıcı deneyimiyle tümleşiktir.

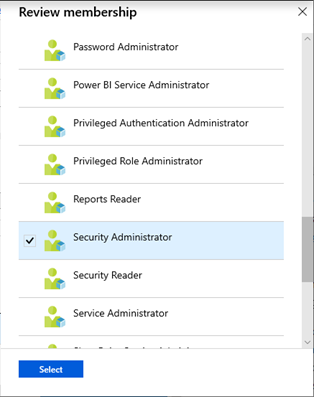

Aşağıdaki rol atamalarını düzenli olarak gözden geçirin:

- Genel Yönetici

- Kullanıcı Yöneticisi

- Ayrıcalıklı Kimlik Doğrulama Yöneticisi

- Koşullu Erişim Yöneticisi

- Güvenlik Yöneticisi

- Tüm Microsoft 365 ve Dynamics Service yönetim rolleri

Gözden geçirilen roller kalıcı ve uygun atamaları içerir.

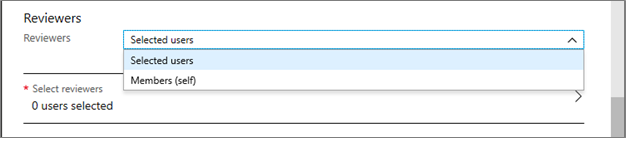

Gözden Geçirenler bölümünde bir veya daha fazla kişiyi seçerek tüm kullanıcıları gözden geçirin. Yönetici'yi seçerek yöneticinin yönettiği kişilerin erişimini gözden geçirmesini sağlayabilir veya Üyelerin (kendi) kendi erişimini gözden geçirmesini sağlayabilirsiniz.

Erişim gözden geçirmelerini dağıtma

Microsoft Entra ID ile tümleştirilmiş kaynaklara erişimi gözden geçirmek için bir strateji ve plan hazırladıktan sonra, aşağıdaki kaynakları kullanarak gözden geçirmeleri dağıtın ve yönetin.

Erişim paketlerini gözden geçirme

Eski erişim riskini azaltmak için, yöneticiler bir erişim paketine etkin atamaları olan kullanıcıların düzenli olarak gözden geçirmesini etkinleştirebilir. Tabloda listelenen makalelerdeki yönergeleri izleyin.

| Nasıl yapılır makaleleri | Açıklama |

|---|---|

| Erişim gözden geçirmeleri oluşturma | Erişim paketinin gözden geçirmelerini etkinleştirin. |

| Erişim gözden geçirmeleri yapma | Erişim paketine atanan diğer kullanıcılar için erişim gözden geçirmeleri yapın. |

| Kendi kendine atanan erişim paketleri | Atanan erişim paketlerinin kendi kendine gözden geçirmesini yapın. |

Not

Kendi kendine gözden geçiren ve artık erişime ihtiyaç duymadıklarını söyleyen kullanıcılar erişim paketinden hemen kaldırılmaz. Gözden geçirme sona erdiğinde veya bir yönetici gözden geçirmeyi durdurduğunda erişim paketinden kaldırılırlar.

Grupları ve uygulamaları gözden geçirme

Çalışanlar ve konuklar için gruplara ve uygulamalara erişim büyük olasılıkla zaman içinde değişir. Yöneticiler, eski erişim atamalarıyla ilişkili riski azaltmak için grup üyeleri veya uygulama erişimi için erişim gözden geçirmeleri oluşturabilir. Tabloda listelenen makalelerdeki yönergeleri izleyin.

| Nasıl yapılır makaleleri | Açıklama |

|---|---|

| Erişim gözden geçirmeleri oluşturma | Grup üyeleri veya uygulama erişimi için bir veya daha fazla erişim gözden geçirmesi oluşturun. |

| Erişim gözden geçirmeleri yapma | Bir grubun üyeleri veya uygulamaya erişimi olan kullanıcılar için erişim gözden geçirmesi yapın. |

| Erişiminizi kendi kendine gözden geçirme | Üyelerin bir gruba veya uygulamaya kendi erişimini gözden geçirmesine izin verin. |

| Erişim gözden geçirmesini tamamlama | Erişim gözden geçirmesini görüntüleyin ve sonuçları uygulayın. |

| Şirket içi gruplar için eylem gerçekleştirme | Şirket içi grupların erişim gözden geçirmeleri üzerinde işlem yapmak için örnek bir PowerShell betiği kullanın. |

Microsoft Entra rollerini gözden geçirme

Eski rol atamalarıyla ilişkili riski azaltmak için ayrıcalıklı Microsoft Entra rollerine erişimi düzenli olarak gözden geçirin.

Tabloda listelenen makalelerdeki yönergeleri izleyin.

| Nasıl yapılır makaleleri | Açıklama |

|---|---|

| Erişim gözden geçirmeleri oluşturma | PIM'de ayrıcalıklı Microsoft Entra rolleri için erişim gözden geçirmeleri oluşturun. |

| Erişiminizi kendi kendine gözden geçirme | Bir yönetim rolüne atandıysanız, rolünüz için erişimi onaylayın veya reddedin. |

| Erişim gözden geçirmesi tamamlama | Erişim gözden geçirmesini görüntüleyin ve sonuçları uygulayın. |

Azure kaynak rollerini gözden geçirme

Eski rol atamalarıyla ilişkili riski azaltmak için ayrıcalıklı Azure kaynak rollerine erişimi düzenli olarak gözden geçirin.

Tabloda listelenen makalelerdeki yönergeleri izleyin.

| Nasıl yapılır makaleleri | Açıklama |

|---|---|

| Erişim gözden geçirmeleri oluşturma | PIM'de ayrıcalıklı Azure kaynak rolleri için erişim gözden geçirmeleri oluşturun. |

| Erişiminizi kendi kendine gözden geçirme | Bir yönetim rolüne atandıysanız, rolünüz için erişimi onaylayın veya reddedin. |

| Erişim gözden geçirmesi tamamlama | Erişim gözden geçirmesini görüntüleyin ve sonuçları uygulayın. |

Erişim Gözden Geçirmeleri API'sini kullanma

Gözden geçirilebilir kaynaklarla etkileşime geçmek ve kaynakları yönetmek için bkz . Microsoft Graph API yöntemleri ve rol ve uygulama izni yetkilendirme denetimleri. Microsoft Graph API'sindeki erişim gözden geçirme yöntemleri hem uygulama hem de kullanıcı bağlamları için kullanılabilir. Uygulama bağlamında betikleri çalıştırdığınızda, API'yi çalıştırmak için kullanılan hesaba (hizmet ilkesi) Erişim gözden geçirme bilgilerini sorgulamak için AccessReview.Read.All izni verilmelidir.

Erişim gözden geçirmeleri için Microsoft Graph API'sini kullanarak otomatikleştirmeye yönelik popüler erişim gözden geçirme görevleri şunlardır:

- Erişim gözden geçirmesi oluşturun ve başlatın.

- Erişim gözden geçirmesini zamanlanan sonundan önce el ile sonlandırabilirsiniz.

- Çalışan tüm erişim gözden geçirmelerini ve durumlarını listeleyin.

- Gözden geçirme serisinin geçmişini ve her incelemede alınan kararları ve eylemleri görün.

- Erişim gözden geçirmesinden alınan kararları toplayın.

- Gözden geçirenin sistemin önerdiğinden farklı bir karar aldığı tamamlanmış incelemelerden kararlar toplayın.

Otomasyon için yeni Microsoft Graph API sorguları oluşturduğunuzda, Microsoft Graph sorgularınızı betiklere ve koda eklemeden önce oluşturmak ve araştırmak için Graph Gezgini'ni kullanın. Bu adım, betiğinizin kodunu değiştirmeden tam olarak aradığınız sonuçları elde edebilmeniz için sorgunuzu hızla yinelemenize yardımcı olabilir.

Erişim gözden geçirmelerini izleme

Erişim gözden geçirme etkinlikleri kaydedilir ve Microsoft Entra denetim günlüklerinden kullanılabilir. Denetim verilerini kategori, etkinlik türü ve tarih aralığında filtreleyebilirsiniz. Burada örnek bir sorgu verilmiş.

| Kategori | İlke |

|---|---|

| Etkinlik türü | Erişim gözden geçirmesi oluşturma |

| Erişim gözden geçirmesini güncelleştirme | |

| Erişim gözden geçirmesi sona erdi | |

| Erişim gözden geçirmesini silme | |

| Kararı onayla | |

| Kararı reddetme | |

| Sıfırlama kararı | |

| Kararı uygula | |

| Tarih aralığı | Yedi gün |

Daha gelişmiş sorgular ve erişim gözden geçirmelerinin analizi için ve değişiklikleri izlemek ve gözden geçirmelerin tamamlanmasını sağlamak için Microsoft Entra denetim günlüklerinizi Azure Log Analytics'e veya Azure Event Hubs'a aktarın. Denetim günlükleri Log Analytics'te depolandığında güçlü analiz dilini kullanabilir ve kendi panolarınızı oluşturabilirsiniz.

Sonraki adımlar

Aşağıdaki ilgili teknolojiler hakkında bilgi edinin: