Microsoft Entra Privileged Identity Management nedir?

Privileged Identity Management (PIM), Microsoft Entra ID'de kuruluşunuzdaki önemli kaynakları yönetmenize, denetlemenize ve izlemenize olanak tanıyan bir hizmettir. Bu kaynaklar Microsoft Entra Id, Azure ve Microsoft 365 veya Microsoft Intune gibi diğer Microsoft Online Services kaynaklarıdır. Aşağıdaki videoda önemli PIM kavramları ve özellikleri açıklanmaktadır.

Kullanım nedenleri

Kuruluşlar, güvenli bilgilere veya kaynaklara erişimi olan kişi sayısını en aza indirmek istiyor, çünkü bu,

- erişim elde eden kötü niyetli bir aktör

- hassas bir kaynağı yanlışlıkla etkileyen yetkili bir kullanıcı

Ancak kullanıcıların yine de Microsoft Entra ID, Azure, Microsoft 365 veya SaaS uygulamalarında ayrıcalıklı işlemler gerçekleştirmesi gerekir. Kuruluşlar, kullanıcılara Azure ve Microsoft Entra kaynaklarına tam zamanında ayrıcalıklı erişim verebilir ve bu kullanıcıların ayrıcalıklı erişimleriyle ne yaptıklarını denetleyebilir.

Lisans gereksinimleri

Privileged Identity Management'ın kullanılması için lisans gerekir. Lisanslama hakkında daha fazla bilgi için bkz. Microsoft Entra Kimlik Yönetimi lisanslama temelleri .

Uygulama ne işe yarıyor?

Privileged Identity Management, önemsediğiniz kaynaklardaki aşırı, gereksiz veya hatalı erişim izinlerinin risklerini azaltmak için zamana dayalı ve onay tabanlı rol etkinleştirmesi sağlar. Privileged Identity Management'ın temel özelliklerinden bazıları şunlardır:

- Microsoft Entra Id ve Azure kaynaklarına tam zamanında ayrıcalıklı erişim sağlama

- Başlangıç ve bitiş tarihlerini kullanarak kaynaklara zamana bağlı erişim atama

- Ayrıcalıklı rolleri etkinleştirmek için onay iste

- Herhangi bir rolü etkinleştirmek için çok faktörlü kimlik doğrulamasını zorunlu kılma

- Kullanıcıların neden etkinleştirilmesini anlamak için gerekçeyi kullanın

- Ayrıcalıklı roller etkinleştirildiğinde bildirim alma

- Kullanıcıların hala rollere ihtiyacı olduğundan emin olmak için erişim gözden geçirmeleri gerçekleştirme

- İç veya dış denetim için denetim geçmişini indirme

- Son etkin Genel Yönetici ve Ayrıcalıklı Rol Yöneticisi rol atamalarının kaldırılmasını engeller

Bununla ne yapabilirim?

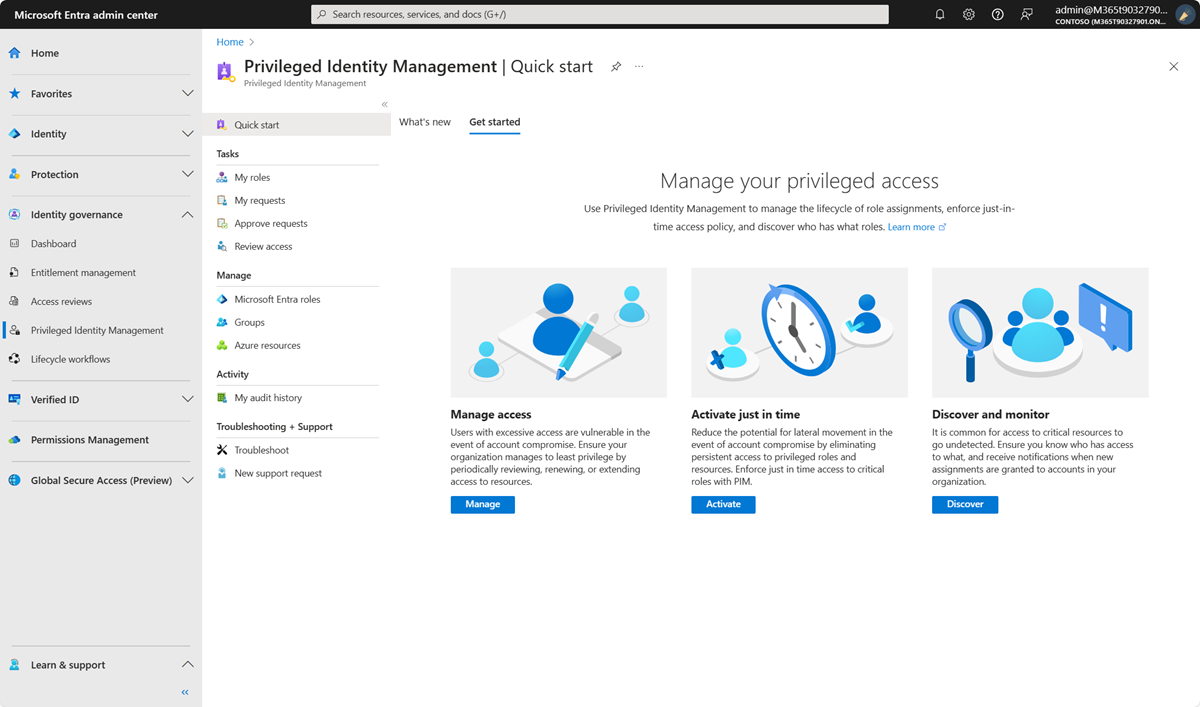

Privileged Identity Management'ı ayarladıktan sonra sol gezinti menüsünde Görevler, Yönet ve Etkinlik seçeneklerini görürsünüz. Yönetici olarak, Microsoft Entra rollerini yönetme, Azure kaynak rollerini yönetme veya Gruplar için PIM gibi seçenekler arasından seçim yapabilirsiniz. Yönetmek istediğiniz seçenekleri belirlediğinizde, bu seçenek için uygun seçenek kümesini görürsünüz.

Kim ne yapabilir ki?

Privileged Identity Management'taki Microsoft Entra rolleri için, diğer yöneticilerin atamalarını yalnızca Ayrıcalıklı Rol Yöneticisi veya Genel Yönetici rolündeki bir kullanıcı yönetebilir. Genel Yöneticiler, Güvenlik Yöneticileri, Genel Okuyucular ve Güvenlik Okuyucuları, Privileged Identity Management'ta Microsoft Entra rollerine yapılan atamaları da görüntüleyebilir.

Privileged Identity Management'taki Azure kaynak rolleri için, diğer yöneticiler için atamaları yalnızca abonelik yöneticisi, kaynak Sahibi veya kaynak Kullanıcı Erişimi Yöneticisi yönetebilir. Ayrıcalıklı Rol Yöneticileri, Güvenlik Yöneticileri veya Güvenlik Okuyucuları olan kullanıcıların, Privileged Identity Management'ta Azure kaynak rollerine atamaları görüntüleme erişimi varsayılan olarak yoktur.

Terminoloji

Privileged Identity Management'ı ve belgelerini daha iyi anlamak için aşağıdaki koşulları gözden geçirmeniz gerekir.

| Terim veya kavram | Rol atama kategorisi | Açıklama |

|---|---|---|

| uygun | Tür | Kullanıcının rolü kullanmak için bir veya daha fazla eylem gerçekleştirmesini gerektiren rol ataması. Bir kullanıcı rol için uygun hale getirildiyse, bu, ayrıcalıklı görevleri gerçekleştirmesi gerektiğinde rolü etkinleştirebileceği anlamına gelir. Kalıcı rol ataması olan birine verilen erişim ile uygun rol ataması arasındaki fark yoktur. Tek fark, bazı kişilerin bu erişime her zaman ihtiyaç duymamış olmasıdır. |

| active | Tür | Bir kullanıcının rolü kullanmak için herhangi bir eylem gerçekleştirmesini gerektirmeyen rol ataması. Etkin olarak atanan kullanıcıların role atanmış ayrıcalıkları vardır. |

| etkinleştirme | Kullanıcının uygun olduğu bir rolü kullanmak için bir veya daha fazla eylem gerçekleştirme işlemi. Eylemler arasında çok faktörlü kimlik doğrulaması (MFA) denetimi gerçekleştirme, iş gerekçesi sağlama veya belirlenen onaylayanlardan onay isteme yer alabilir. | |

| Atanan | State | Etkin rol ataması olan bir kullanıcı. |

| Aktif | State | Uygun rol atamasına sahip olan, rolü etkinleştirmek için eylemleri gerçekleştiren ve artık etkin olan bir kullanıcı. Etkinleştirildikten sonra, kullanıcı yeniden etkinleştirmesi gerekmeden önce rolü önceden yapılandırılmış bir süre için kullanabilir. |

| kalıcı uygun | Süre | Bir kullanıcının her zaman rolü etkinleştirmeye uygun olduğu rol ataması. |

| kalıcı etkin | Süre | Bir kullanıcının herhangi bir eylem gerçekleştirmeden rolü her zaman kullanabileceği rol ataması. |

| zamana bağlı uygun | Süre | Bir kullanıcının rolü yalnızca başlangıç ve bitiş tarihleri içinde etkinleştirmeye uygun olduğu rol ataması. |

| zamana bağlı etkin | Süre | Bir kullanıcının rolü yalnızca başlangıç ve bitiş tarihleri içinde kullanabileceği rol ataması. |

| tam zamanında (JIT) erişim | Kullanıcıların ayrıcalıklı görevleri gerçekleştirmek için geçici izinler aldığı ve izinlerin süresi dolduktan sonra kötü amaçlı veya yetkisiz kullanıcıların erişim kazanmasını engelleyen bir model. Erişim yalnızca kullanıcılar ihtiyaç duyduğunda verilir. | |

| en az ayrıcalık erişimi ilkesi | Her kullanıcıya yalnızca gerçekleştirme yetkisine sahip oldukları görevleri gerçekleştirmek için gereken en düşük ayrıcalıkların sağlandığı önerilen bir güvenlik uygulaması. Bu uygulama, Genel Yönetici sayısını en aza indirir ve bunun yerine belirli senaryolar için belirli yönetici rollerini kullanır. |

Rol atamaya genel bakış

PIM rol atamaları, kuruluşunuzdaki kaynaklara erişim vermenin güvenli bir yolunu sağlar. Bu bölümde atama işlemi açıklanmaktadır. Üyelere rol atamayı, atamaları etkinleştirmeyi, istekleri onaylamayı veya reddetmeyi, atamaları genişletmeyi ve yenilemeyi içerir.

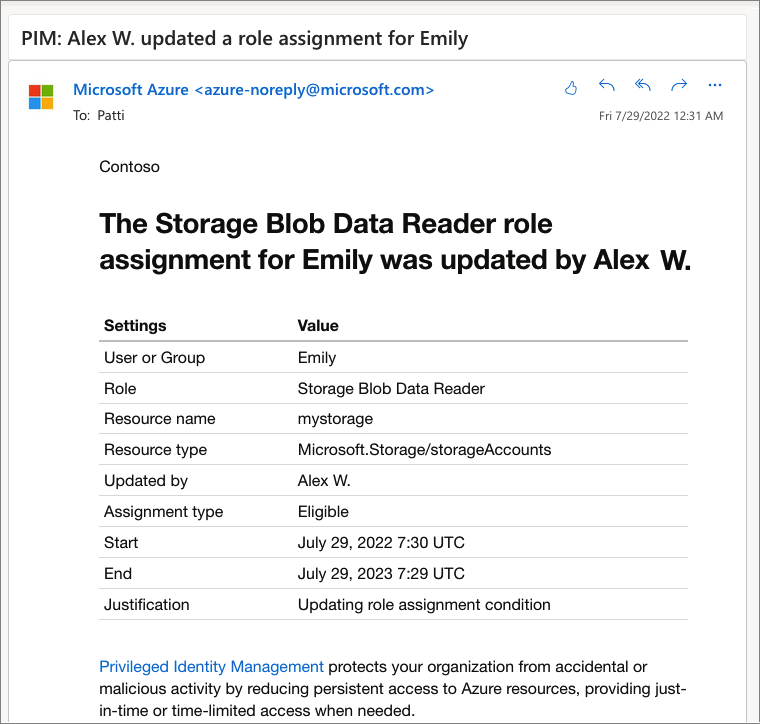

PIM, size ve diğer katılımcılara e-posta bildirimleri göndererek sizi bilgilendirmektedir. Bu e-postalar, bir isteği etkinleştirme, onaylama veya reddetme gibi ilgili görevlerin bağlantılarını da içerebilir.

Aşağıdaki ekran görüntüsünde PIM tarafından gönderilen bir e-posta iletisi gösterilmektedir. E-posta Patti'ye Alex'in Emily için bir rol atamasını güncelleştirdiğini bildirir.

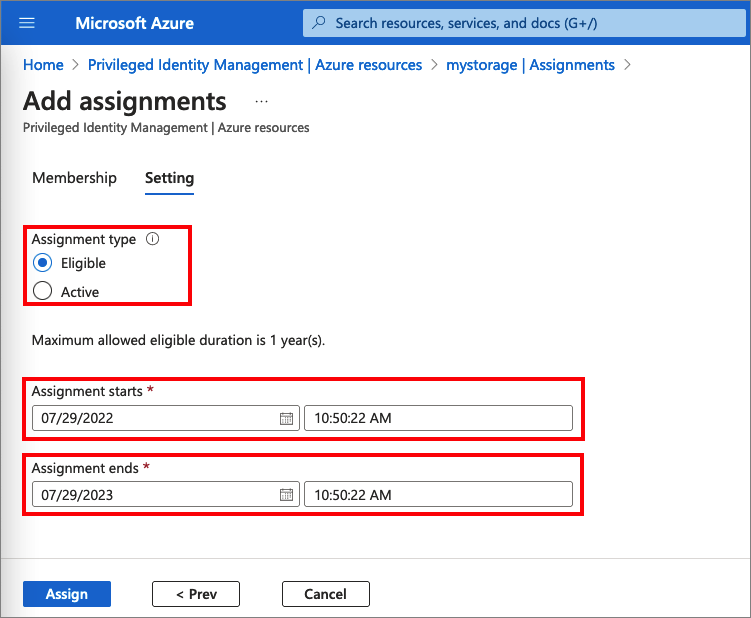

Ata

Atama işlemi, üyelere roller atayarak başlar. Yönetici bir kaynağa erişim vermek için kullanıcılara, gruplara, hizmet sorumlularına veya yönetilen kimliklere roller atar. Atama aşağıdaki verileri içerir:

- Rolü atamak için üyeler veya sahipler.

- Atamanın kapsamı. Kapsam, atanan rolü belirli bir kaynak kümesiyle sınırlar.

- Atamanın türü

- Uygun atamalar, rolün üyesinin rolü kullanmak için bir eylem gerçekleştirmesini gerektirir. Eylemler etkinleştirmeyi veya belirlenen onaylayanlardan onay istemeyi içerebilir.

- Etkin atamalar, üyenin rolü kullanmak için herhangi bir eylem gerçekleştirmesini gerektirmez. Etkin olarak atanan üyelerin role atanmış ayrıcalıkları vardır.

- Başlangıç ve bitiş tarihlerini kullanarak veya kalıcı olarak atamanın süresi. Uygun ödevler için, üyeler başlangıç ve bitiş tarihleri boyunca etkinleştirebilir veya onay isteyebilir. Etkin atamalar için, üyeler bu süre boyunca atama rolünü kullanabilir.

Aşağıdaki ekran görüntüsünde yöneticinin üyelere nasıl rol atayacakları gösterilmektedir.

Daha fazla bilgi için şu makalelere göz atın: Microsoft Entra rollerini atama, Azure kaynak rolleri atama ve Gruplar için PIM için uygunluk atama

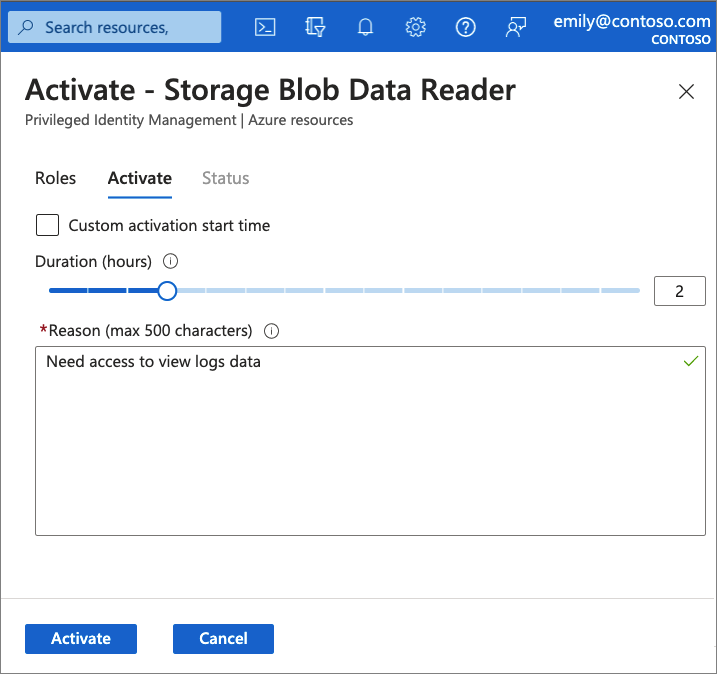

Etkinleştir

Kullanıcılar bir rol için uygun hale getirildiyse, rolü kullanmadan önce rol atamasını etkinleştirmeleri gerekir. Rolü etkinleştirmek için, kullanıcılar en fazla (yöneticiler tarafından yapılandırılan) ve etkinleştirme isteğinin nedeni içinde belirli bir etkinleştirme süresi seçer.

Aşağıdaki ekran görüntüsünde üyelerin rollerini sınırlı bir süre için nasıl etkinleştirdikleri gösterilmektedir.

Rolün etkinleştirilmesi için onay gerekiyorsa, kullanıcının tarayıcısının sağ üst köşesinde isteğin onay beklediğini bildiren bir bildirim görüntülenir. Onay gerekli değilse, üye rolü kullanmaya başlayabilir.

Daha fazla bilgi için şu makalelere göz atın: Microsoft Entra rollerini etkinleştirme, Azure kaynak rollerimi etkinleştirme ve Gruplar için PIM rollerimi etkinleştirme

Onaylama veya reddetme

Temsilci onaylayanlar, onay bekleyen bir rol isteği olduğunda e-posta bildirimleri alır. Onaylayanlar PIM'de bekleyen bu istekleri görüntüleyebilir, onaylayabilir veya reddedebilir. İstek onaylandıktan sonra üye rolü kullanmaya başlayabilir. Örneğin, bir kullanıcı veya gruba bir kaynak grubuna Katkı rolü atanmışsa, söz konusu kaynak grubunu yönetebilir.

Daha fazla bilgi için şu makalelere göz atın: Microsoft Entra rolleri için istekleri onaylama veya reddetme, Azure kaynak rolleri için istekleri onaylama veya reddetme ve Gruplar için PIM için etkinleştirme isteklerini onaylama

Atamaları genişletme ve yenileme

Yöneticiler zamana bağlı sahip veya üye atamalarını ayarladıktan sonra, sorabileceğiniz ilk soru ödevin süresi dolarsa ne olacağıdır? Bu yeni sürümde, bu senaryo için iki seçenek sunuyoruz:

- Genişletme – Bir rol ataması süre sonu yaklaştığında, kullanıcı rol ataması için uzantı istemek üzere Privileged Identity Management'ı kullanabilir

- Yenile – Rol atamasının süresi zaten dolduğunda kullanıcı, rol ataması için yenileme istemek üzere Privileged Identity Management'ı kullanabilir

Kullanıcı tarafından başlatılan her iki eylem de Genel Yöneticiden veya Ayrıcalıklı Rol Yöneticisi'nden onay gerektirir. Yöneticilerin atama süre sonunu yönetme işinde olması gerekmez. Basit onay veya reddetme için uzantı veya yenileme isteklerinin gelmesini bekleyebilirsiniz.

Daha fazla bilgi için şu makalelere göz atın: Microsoft Entra rol atamalarını genişletme veya yenileme, Azure kaynak rolü atamalarını genişletme veya yenileme ve Gruplar atamaları için PIM'i genişletme veya yenileme

Senaryolar

Privileged Identity Management aşağıdaki senaryoları destekler:

Ayrıcalıklı Rol Yöneticisi izinleri

- Belirli roller için onay etkinleştirmek

- İstekleri onaylamak için onaylayan kullanıcıları veya grupları belirtme

- Tüm ayrıcalıklı roller için istek ve onay geçmişini görüntülemek

Onaylayan izinleri

- Bekleyen onayları (istekler) görüntülemek

- Rol yükseltme isteklerini onaylama veya reddetme (tek ve toplu)

- Onayım veya reddetmem için gerekçe sağla

Uygun rol kullanıcı izinleri

- Onay gerektiren bir rolün etkinleştirilmesini istemek

- Etkinleştirme isteğinizin durumunu görüntülemek

- Etkinleştirme onaylandıysa Microsoft Entra Id'de görevinizi tamamlayın

Microsoft Graph API'leri

Privileged Identity Management'i aşağıdaki Microsoft Graph API'leri aracılığıyla program aracılığıyla kullanabilirsiniz: