PowerShell kullanarak kullanıcıları uygulamalara sağlama

Aşağıdaki belgelerde, genel PowerShell bağlayıcısının ve Genişletilebilir Bağlantı (ECMA) Bağlayıcısı ana bilgisayarının Microsoft Entra ID'yi Windows PowerShell tabanlı API'ler sunan dış sistemlerle tümleştirmek için nasıl kullanılabileceğini gösteren yapılandırma ve öğretici bilgileri sağlanır.

Ek bilgi için bkz. Windows PowerShell Bağlayıcısı teknik başvurusu

PowerShell aracılığıyla sağlama önkoşulları

Aşağıdaki bölümlerde bu öğreticinin önkoşulları ayrıntılı olarak yer almaktadır.

PowerShell kurulum dosyalarını indirme

GitHub depomuzdan PowerShell kurulum dosyalarını indirin. Kurulum dosyaları yapılandırma dosyasından, giriş dosyasından, şema dosyasından ve kullanılan betiklerden oluşur.

Şirket içi önkoşullar

Bağlayıcı, ECMA Bağlayıcı Konağı ile Windows PowerShell'in özellikleri arasında bir köprü sağlar. Bağlayıcıyı kullanmadan önce bağlayıcıyı barındıran sunucuda aşağıdakilere sahip olduğunuzdan emin olun

- Windows Server 2016 veya sonraki bir sürüm.

- Sağlama aracısını barındırmak için en az 3 GB RAM.

- .NET Framework 4.7.2

- Windows PowerShell 2.0, 3.0 veya 4.0

- Barındırma sunucusu, bağlayıcı ve PowerShell betiklerinin etkileşimde olduğu hedef sistem arasındaki bağlantı.

- Sunucudaki yürütme ilkesi, bağlayıcının Windows PowerShell betiklerini çalıştırmasına izin verecek şekilde yapılandırılmalıdır. Bağlayıcının çalıştırdığı betikler dijital olarak imzalanmadığı sürece şu komutu çalıştırarak yürütme ilkesini yapılandırın:

Set-ExecutionPolicy -ExecutionPolicy RemoteSigned - Bu bağlayıcıyı dağıtmak için bir veya daha fazla PowerShell betik gerekir. Bazı Microsoft ürünleri bu bağlayıcıyla kullanılmak üzere betikler sağlayabilir ve bu betiklere yönelik destek bildirimi söz konusu ürün tarafından sağlanacaktır. Bu bağlayıcıyla kullanmak üzere kendi betiklerinizi geliştiriyorsanız, bu betikleri geliştirmek ve korumak için Genişletilebilir Bağlantı Yönetimi Aracısı API'sini tanımanız gerekir. Bir üretim ortamında kendi betiklerinizi kullanarak üçüncü taraf sistemlerle tümleştiriliyorsanız, bu tümleştirme için yardım, rehberlik ve destek için üçüncü taraf satıcıyla veya dağıtım ortağıyla çalışmanızı öneririz.

Bulut gereksinimleri

- Microsoft Entra Id P1 veya Premium P2 (ya da EMS E3 veya E5) içeren bir Microsoft Entra kiracısı. Bu özelliği kullanmak için Microsoft Entra ID P1 lisansları gerekir. Gereksinimlerinize uygun lisansı bulmak için bkz. Microsoft Entra Kimliğin genel olarak sağlanan özelliklerini karşılaştırma.

- Sağlama aracısını yapılandırmaya yönelik Karma Kimlik Yöneticisi rolü ve Azure portalında sağlamayı yapılandırmak için Uygulama Yöneticisi veya Bulut Uygulaması Yöneticisi rolleri.

- Sağlanacak Microsoft Entra kullanıcılarının, şemanın gerektirdiği özniteliklerle önceden doldurulması gerekir.

Microsoft Entra Connect Sağlama Aracısı Paketini indirme, yükleme ve yapılandırma

Sağlama aracısını zaten indirdiyseniz ve başka bir şirket içi uygulama için yapılandırdıysanız sonraki bölümde okumaya devam edin.

- Microsoft Entra yönetim merkezinde en azından Karma Kimlik Yöneticisi olarak oturum açın.

- Kimlik>Karma yönetimi>Microsoft Entra Connect>Bulut eşitleme>Aracıları'na göz atın.

Şirket içi aracıyı indir'i seçin, hizmet koşullarını gözden geçirin ve ardından Koşulları kabul et ve indir'i seçin.

Not

Lütfen şirket içi uygulama sağlama ve Microsoft Entra Connect bulut eşitlemesi / İk temelli sağlama için farklı sağlama aracıları kullanın. Üç senaryo da aynı aracıda yönetilmemelidir.

Sağlama aracısı yükleyicisini açın, hizmet koşullarını kabul edin ve Yükle'yi seçin.

Microsoft Entra sağlama aracısı yapılandırma sihirbazı açıldığında Uzantı Seç sekmesine geçin ve etkinleştirmek istediğiniz uzantı istendiğinde Şirket içi uygulama sağlama'yı seçin.

Sağlama aracısı, Microsoft Entra Id'de ve potansiyel olarak kuruluşunuzun kimlik sağlayıcısında kimlik doğrulaması yapmanız için bir açılan pencere görüntülemek üzere işletim sisteminin web tarayıcısını kullanır. Windows Server'da tarayıcı olarak Internet Explorer kullanıyorsanız, JavaScript'in düzgün çalışmasına izin vermek için tarayıcınızın güvenilen site listesine Microsoft web siteleri eklemeniz gerekebilir.

Yetkilendirmeniz istendiğinde Microsoft Entra yöneticisi için kimlik bilgilerini sağlayın. Kullanıcının en azından Karma Kimlik Yöneticisi rolüne sahip olması gerekir.

Ayarı onaylamak için Onayla'yı seçin. Yükleme başarılı olduktan sonra Çıkış'ı seçip Sağlama Aracısı Paketi yükleyicisini kapatabilirsiniz.

Şirket içi ECMA uygulamasını yapılandırma

İpucu

Bu makaledeki adımlar, başladığınız portala göre biraz değişiklik gösterebilir.

- Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

- Yeni uygulama’yı seçin.

- Şirket içi ECMA uygulama uygulamasını arayın, uygulamaya bir ad verin ve oluştur'u seçerek kiracınıza ekleyin.

- Uygulamanızın Sağlama sayfasına gidin.

- Başlayın'ı seçin.

- Sağlama sayfasında modu Otomatik olarak değiştirin.

- Şirket İçi Bağlantı bölümünde, az önce dağıttığınız aracıyı seçin ve Aracı ata'yı seçin.

- Yapılandırma sihirbazını kullanarak yapılandırmanın bir sonraki adımını tamamladığınızda bu tarayıcı penceresini açık tutun.

InputFile.txt ve Schema.xml dosyasını konumlara yerleştirme

Bu öğretici için PowerShell bağlayıcısını oluşturabilmeniz için önce InputFile.txt ve Schema.xml dosyasını doğru konumlara kopyalamanız gerekir. Bu dosyalar, PowerShell kurulum dosyalarını indirme bölümünde indirmeniz gereken dosyalardır.

| Dosya | konum |

|---|---|

| InputFile.txt | C:\Program Files\Microsoft ECMA2Host\Service\ECMA\MAData |

| Schema.xml | C:\Program Files\Microsoft ECMA2Host\Service\ECMA |

Microsoft Entra ECMA Bağlayıcısı Ana Bilgisayar sertifikasını yapılandırma

- Sağlama aracısının yüklü olduğu Windows Server'da, başlat menüsünden Microsoft ECMA2Host Yapılandırma Sihirbazı'na sağ tıklayın ve yönetici olarak çalıştırın. Sihirbazın gerekli Windows olay günlüklerini oluşturması için Windows yöneticisi olarak çalışmak gerekir.

- ECMA Bağlayıcısı Ana Bilgisayar Yapılandırması başlatıldıktan sonra, sihirbazı ilk kez çalıştırıyorsanız bir sertifika oluşturmanızı ister. Varsayılan bağlantı noktası 8585'i bırakın ve sertifika oluşturmak için Sertifika oluştur'a tıklayın. Otomatik oluşturulan sertifika, güvenilen kökün bir parçası olarak otomatik olarak imzalanır. Sertifika SAN'ı ana bilgisayar adıyla eşleşir.

- Kaydet'i seçin.

PowerShell Bağlayıcısı oluşturma

Genel Ekran

Başlat menüsünden Microsoft ECMA2Host Yapılandırma Sihirbazı'nı başlatın.

Üst kısımda İçeri Aktar'ı seçin ve 1. adımdaki configuration.xml dosyasını seçin.

Yeni bağlayıcı oluşturulup kırmızı olarak görünmelidir. Düzenle'yi tıklatın.

Bağlayıcıda Microsoft Entra Kimliğinin kimliğini doğrulamak için kullanılan bir gizli dizi belirteci oluşturun. Her uygulama için en az 12 karakter ve benzersiz olmalıdır. Gizli dizi oluşturucunuz yoksa, örnek bir rastgele dize oluşturmak için aşağıdaki gibi bir PowerShell komutu kullanabilirsiniz.

-join (((48..90) + (96..122)) * 16 | Get-Random -Count 16 | % {[char]$_})Özellikler sayfasında, tüm bilgiler doldurulmalıdır. Tablo başvuru olarak sağlanır. İleri'ye tıklayın.

Özellik Değer Veri Akışı Adı Bağlayıcı için seçtiğiniz ad, ortamınızdaki tüm bağlayıcılar arasında benzersiz olmalıdır. Örneğin, PowerShell.Otomatik eşitleme zamanlayıcısı (dakika) 120 Gizli Dizi Belirteci Gizli dizi belirtecinizi buraya girin. En az 12 karakter olmalıdır. Uzantı DLL'i PowerShell bağlayıcısı için Microsoft.IAM.Connector.PowerShell.dll'ı seçin.

Bağlantı

Bağlantı sekmesi, uzak bir sisteme bağlanmak için yapılandırma parametreleri sağlamanıza olanak tanır. Bağlantı sekmesini tabloda sağlanan bilgilerle yapılandırın.

- Bağlantı sayfasında, tüm bilgiler doldurulmalıdır. Tablo başvuru olarak sağlanır. İleri'ye tıklayın.

| Parametre | Value | Purpose |

|---|---|---|

| Sunucu | <Blank> | Bağlayıcının bağlanması gereken sunucu adı. |

| Domain | <Blank> | Bağlayıcı çalıştırıldığında kullanılacak kimlik bilgilerinin etki alanı. |

| User | <Blank> | Bağlayıcı çalıştırıldığında kullanılacak kimlik bilgilerinin kullanıcı adı. |

| Parola | <Blank> | Bağlayıcı çalıştırıldığında kullanılacak kimlik bilgilerinin parolası. |

| Bağlayıcı Hesabının Kimliğine Bürün | İşaretlemeyin | Doğru olduğunda, eşitleme hizmeti sağlanan kimlik bilgileri bağlamında Windows PowerShell betiklerini çalıştırır. Mümkün olduğunda, $Credentials parametresinin kimliğe bürünme yerine her betike geçirilmesi önerilir. |

| Kimliğe Bürünme Sırasında Kullanıcı Profilini Yükleme | İşaretlemeyin | Windows'a kimliğe bürünme sırasında bağlayıcının kimlik bilgilerinin kullanıcı profilini yüklemesini sağlar. Kimliğine bürünülen kullanıcının bir dolaşım profili varsa, bağlayıcı dolaşım profilini yüklemez. |

| Kimliğe Bürünme Sırasında Oturum Açma Türü | Hiçbiri | Kimliğe bürünme sırasında oturum açma türü. Daha fazla bilgi için dwLogonType belgelerine bakın. |

| Yalnızca İmzalı Betikler | İşaretlemeyin | True ise, Windows PowerShell bağlayıcısı her betiğin geçerli bir dijital imzaya sahip olduğunu doğrular. False ise, Eşitleme Hizmeti sunucusunun Windows PowerShell yürütme ilkesinin RemoteSigned veya Unrestricted olduğundan emin olun. |

| Ortak Modül Betik Adı (uzantılı) | xADSyncPSConnectorModule.psm1 | Bağlayıcı, paylaşılan bir Windows PowerShell modülünü yapılandırmada depolamanıza olanak tanır. Bağlayıcı bir betik çalıştırdığında, Windows PowerShell modülü her betik tarafından içeri aktarılabilmesi için dosya sistemine ayıklanır. |

| Ortak Modül Betiği | PowerShell Bağlayıcı modülü kodunu değer olarak AD Eşitleme. Bu modül, bağlayıcı çalışırken ECMA2Host tarafından otomatik olarak oluşturulur. | |

| Doğrulama Betiği | <Blank> | Doğrulama Betiği, yönetici tarafından sağlanan bağlayıcı yapılandırma parametrelerinin geçerli olduğundan emin olmak için kullanılabilen isteğe bağlı bir Windows PowerShell betiğidir. |

| Şema Betiği | Değer olarak GetSchema kodu . | |

| Ek Yapılandırma Parametresi Adları | Dosya Adı,Sınırlayıcı,Kodlama | Standart yapılandırma ayarlarına ek olarak, Bağlayıcı örneğine özgü ek özel yapılandırma ayarları tanımlayabilirsiniz. Bu parametreler bağlayıcı, bölüm veya çalıştırma düzeylerinde belirtilebilir ve ilgili Windows PowerShell betiğinden erişilebilir. |

| Ek Şifrelenmiş Yapılandırma Parametre Adları | <Blank> |

Özellikler

Yetenekler sekmesi, bağlayıcının davranışını ve işlevselliğini tanımlar. Bağlayıcı oluşturulduğunda bu sekmede yapılan seçimler değiştirilemez. Özellikler sekmesini tabloda sağlanan bilgilerle yapılandırın.

- Özellikler sayfasında, tüm bilgiler doldurulmalıdır. Tablo başvuru olarak sağlanır. İleri'ye tıklayın.

| Parametre | Value | Purpose |

|---|---|---|

| Ayırt Edici Ad Stili | Hiçbiri | Bağlayıcının ayırt edici adları destekleyip desteklemediğini ve destekliyorsa hangi stili desteklediğini gösterir. |

| Dışarı Aktarma Türü | ObjectReplace | Dışarı Aktarma betiğine sunulan nesnelerin türünü belirler. |

| Veri Normalleştirme | Hiçbiri | Eşitleme Hizmeti'ne betiklere sağlanmadan önce bağlayıcı özniteliklerini normalleştirmesini sağlar. |

| Nesne Onayı | Normal | Bu yoksayılır. |

| DN'i Tutturucu Olarak Kullanma | İşaretlemeyin | Ayırt Edici Ad Stili LDAP olarak ayarlanırsa, bağlayıcı alanının anchor özniteliği de ayırt edici addır. |

| Birkaç Bağlayıcının Eşzamanlı İşlemleri | Checked | İşaretlendiğinde, aynı anda birden çok Windows PowerShell bağlayıcısı çalıştırılabilir. |

| Bölümler | İşaretlemeyin | İşaretlendiğinde bağlayıcı birden çok bölümü ve bölüm bulmayı destekler. |

| Hiyerarşi | İşaretlemeyin | İşaretlendiğinde, bağlayıcı LDAP stili hiyerarşik bir yapıyı destekler. |

| İçeri Aktarmayı Etkinleştir | Checked | İşaretlendiğinde, bağlayıcı içeri aktarma betikleri aracılığıyla verileri içeri aktarır. |

| Delta İçeri Aktarmayı Etkinleştir | İşaretlemeyin | İşaretlendiğinde, bağlayıcı içeri aktarma betiklerinden delta isteyebilir. |

| Dışarı Aktarmayı Etkinleştir | Checked | İşaretlendiğinde bağlayıcı verileri dışarı aktarma betikleri aracılığıyla dışarı aktarır. |

| Tam Dışarı Aktarmayı Etkinleştir | Checked | Desteklenmiyor. Bu yoksayılır. |

| İlk Dışarı Aktarma Geçişinde Başvuru Değeri Yok | İşaretlemeyin | İşaretlendiğinde, başvuru öznitelikleri ikinci bir dışarı aktarma geçişinde dışarı aktarılır. |

| Nesne Yeniden Adlandırmayı Etkinleştir | İşaretlemeyin | İşaretlendiğinde ayırt edici adlar değiştirilebilir. |

| Değiştir Olarak Sil-Ekle | Checked | Desteklenmiyor. Bu yoksayılır. |

| İlk Geçişte Parolayı Dışarı Aktarmayı Etkinleştir | İşaretlemeyin | Desteklenmiyor. Bu yoksayılır. |

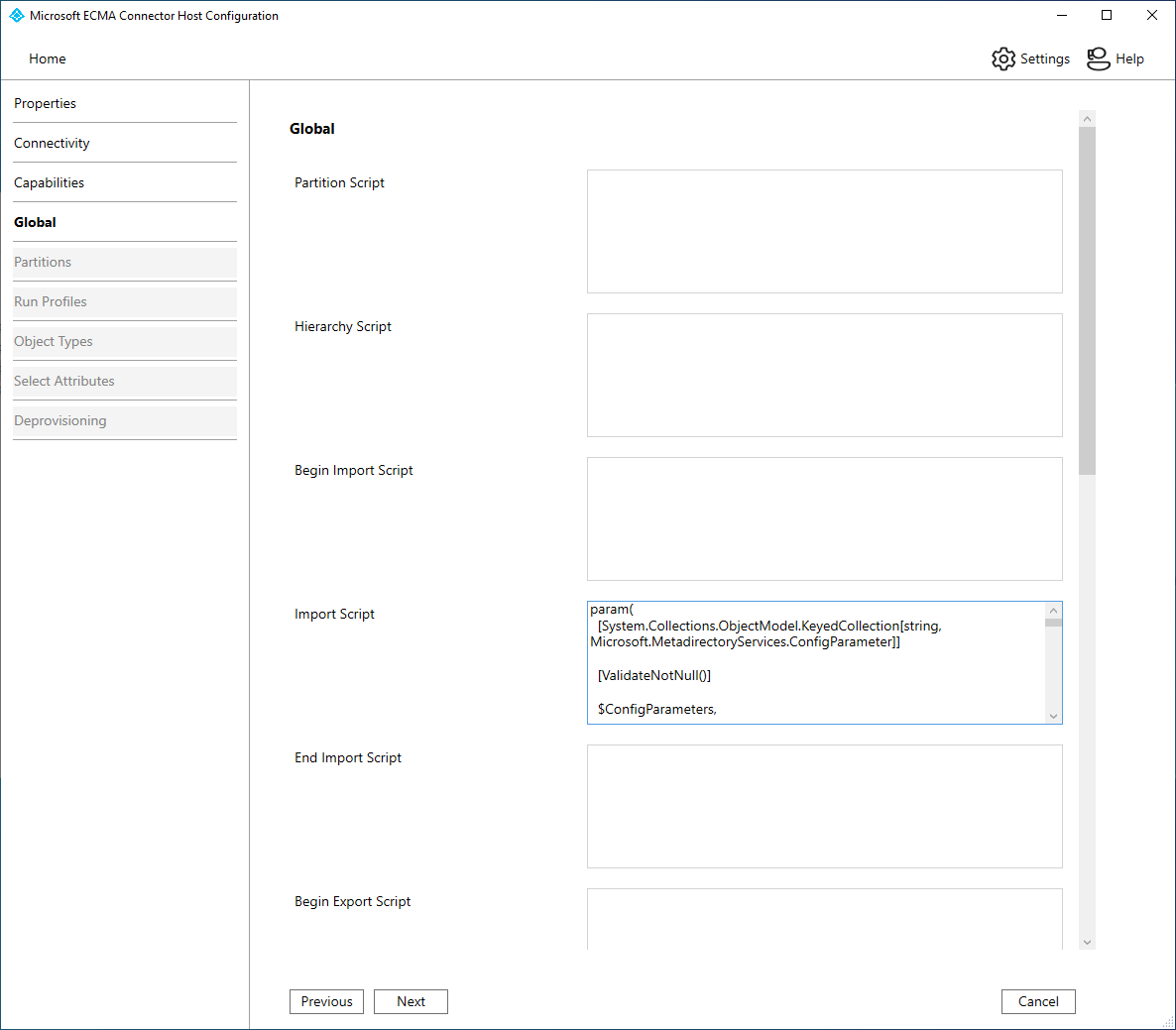

Global Parametreler

Genel Parametreler sekmesi, bağlayıcı tarafından çalıştırılan Windows PowerShell betiklerini yapılandırmanızı sağlar. Bağlantı sekmesinde tanımlanan özel yapılandırma ayarları için genel değerleri de yapılandırabilirsiniz. Genel parametreler sekmesini tabloda sağlanan bilgilerle yapılandırın.

- Genel Parametreler sayfasında, tüm bilgiler doldurulmalıdır. Tablo başvuru olarak sağlanır. İleri'ye tıklayın.

| Parametre | Value |

|---|---|

| Bölüm Betiği | <Blank> |

| Hiyerarşi Betiği | <Blank> |

| betiği içeri aktarmaya başlama | <Blank> |

| Betiği İçeri Aktar | İçeri aktarma betiğini değer olarak yapıştırın |

| İçeri Aktarma Betiğini Sonlandır | <Blank> |

| Betiği Dışarı Aktarmayı Başlat | <Blank> |

| Betiği Dışarı Aktar | İçeri aktarma betiğini değer olarak yapıştırın |

| Dışarı Aktarma Betiğini Sonlandır | <Blank> |

| Parola Betiğini Başlat | <Blank> |

| Parola Uzantısı Betiği | <Blank> |

| Son Parola Betiği | <Blank> |

| FileName_Global | InputFile.txt |

| Delimiter_Global | ; |

| Encoding_Global | <Boş> (varsayılan olarak UTF8'i kullanır) |

Bölümler, Çalıştırma Profilleri, Dışarı Aktarma, FullImport

Varsayılan değerleri koruyun ve İleri'ye tıklayın.

Nesne türleri

Nesne türleri sekmesini tabloda sağlanan bilgilerle yapılandırın.

- Nesne türleri sayfasında, tüm bilgiler doldurulmalıdır. Tablo başvuru olarak sağlanır. İleri'ye tıklayın.

| Parametre | Value |

|---|---|

| Hedef Nesne | Kişi |

| Bağlayıcı | AzureObjectID |

| Sorgu Özniteliği | AzureObjectID |

| DN | AzureObjectID |

Öznitelik Seç

Aşağıdaki özniteliklerin seçildiğinden emin olun:

Öznitelikleri Seç sayfasında, tüm bilgiler doldurulmalıdır. Tablo başvuru olarak sağlanır. İleri'ye tıklayın.

AzureObjectID

IsActive

DisplayName

EmployeeId

Başlık

UserName

E-posta

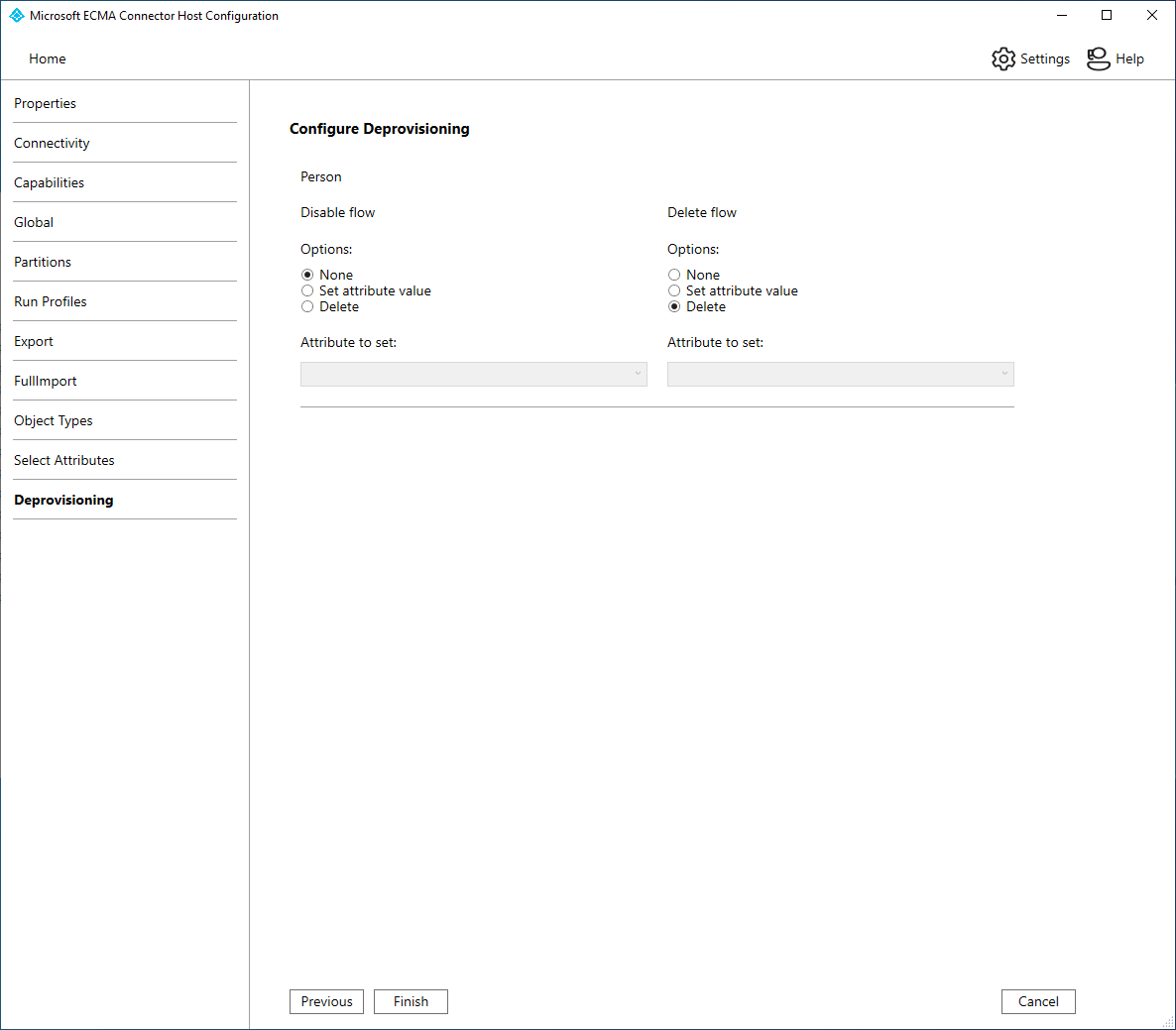

Sağlamayı kaldırma

Sağlamayı Kaldırma sayfasında, Microsoft Entra ID'nin kullanıcıların uygulama kapsamı dışına çıktığında dizinden kaldırılmasını istediğinizi belirtebilirsiniz. Öyleyse, Akışı devre dışı bırak'ın altında Sil'i seçin ve Akışı sil'in altında Sil'i seçin. Öznitelik değerini ayarla seçilirse, önceki sayfada seçilen öznitelikler Sağlama kaldırma sayfasında seçilemez.

- Sağlamayı Kaldırma sayfasında, tüm bilgiler doldurulmalıdır. Tablo başvuru olarak sağlanır. İleri'ye tıklayın.

ECMA2Host hizmetinin çalıştığından ve PowerShell aracılığıyla dosyadan okuyaabildiğinden emin olun

Bağlayıcı ana bilgisayarının başlatıldığını ve hedef sistemdeki mevcut kullanıcıları tanımladığını onaylamak için bu adımları izleyin.

- Microsoft Entra ECMA Bağlayıcısı Ana Bilgisayarı'nı çalıştıran sunucuda Başlat'ı seçin.

- Gerekirse çalıştır'ı seçin ve ardından kutuya services.msc yazın.

- Hizmetler listesinde Microsoft ECMA2Host'un mevcut ve çalışır durumda olduğundan emin olun. Çalışmıyorsa Başlat'ı seçin.

- Microsoft Entra ECMA Bağlayıcısı Ana Bilgisayarı'nı çalıştıran sunucuda PowerShell'i başlatın.

- ECMA ana bilgisayarının yüklendiği klasöre geçin, örneğin

C:\Program Files\Microsoft ECMA2Host. - alt dizinine

Troubleshootinggeçin. - Betiği

TestECMA2HostConnection.ps1dizinde gösterildiği gibi çalıştırın ve bağımsız değişken olarak bağlayıcı adını veObjectTypePathdeğerinicachesağlayın. Bağlayıcı konağınız TCP bağlantı noktası 8585'te dinlemiyorsa bağımsız değişkeni de sağlamanız-Portgerekebilir. İstendiğinde, bu bağlayıcı için yapılandırılan gizli dizi belirtecini yazın.PS C:\Program Files\Microsoft ECMA2Host\Troubleshooting> $cout = .\TestECMA2HostConnection.ps1 -ConnectorName PowerShell -ObjectTypePath cache; $cout.length -gt 9 Supply values for the following parameters: SecretToken: ************ - Betik bir hata veya uyarı iletisi görüntülüyorsa, hizmetin çalışıp çalışmadığını ve bağlayıcı adı ile gizli dizi belirtecinin yapılandırma sihirbazında yapılandırdığınız değerlerle eşleşip eşleşmediğini denetleyin.

- Betik çıktısını

Falsegörüntülerse, bağlayıcı mevcut kullanıcılar için kaynak hedef sistemde herhangi bir girdi görmemiş demektir. Bu yeni bir hedef sistem yüklemesiyse, bu davranış beklenir ve sonraki bölümde devam edebilirsiniz. - Ancak, hedef sistem zaten bir veya daha fazla kullanıcı içeriyorsa ancak betik görüntüleniyorsa

False, bu durum bağlayıcının hedef sistemden okunamadığını gösterir. Sağlamayı denerseniz, Microsoft Entra Kimliği bu kaynak dizindeki kullanıcılarla Microsoft Entra Id'deki kullanıcılarla doğru eşleşmeyebilir. Bağlayıcı ana bilgisayarının var olan hedef sistemdeki nesneleri okumayı tamamlayıp betiği yeniden çalıştırması için birkaç dakika bekleyin. Çıktı olmayaFalsedevam ederse, bağlayıcınızın yapılandırmasını denetleyin ve hedef sistemdeki izinler bağlayıcının mevcut kullanıcıları okumasına izin verir.

Microsoft Entra Id'den bağlayıcı konağına bağlantıyı test etme

Portalda uygulama sağlamayı yapılandırdığınız web tarayıcısı penceresine dönün.

Not

Pencere zaman aşımına uğradıysa aracıyı yeniden seçmeniz gerekir.

- Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

- Şirket içi ECMA uygulama uygulamasını seçin.

- Sağlama'ya tıklayın.

- Başlarken görüntülenirse modu Otomatik olarak değiştirin, Şirket İçi Bağlantı bölümünde az önce dağıttığınız aracıyı seçin ve Aracı ata'yı seçin ve 10 dakika bekleyin. Aksi takdirde Sağlamayı Düzenle'ye gidin.

Yönetici kimlik bilgileri bölümünün altında aşağıdaki URL'yi girin.

connectorNamebölümünü ECMA konağındaki bağlayıcının adıyla (gibi)PowerShelldeğiştirin. ECMA konağı için sertifika yetkilinizden bir sertifika sağladıysanız değerini ECMA konağı yüklü olan sunucunun ana bilgisayar adıyla değiştirinlocalhost.Özellik Değer Kiracı URL'si https://localhost:8585/ecma2host_connectorName/scim Bağlayıcıyı oluştururken tanımladığınız Gizli Dizi Belirteci değerini girin.

Not

Aracıyı uygulamaya yeni atadıysanız kaydın tamamlanması için lütfen 10 dakika bekleyin. Kayıt tamamlanana kadar bağlantı testi çalışmaz. Sunucunuzda sağlama aracısını yeniden başlatarak aracı kaydının tamamlanmasını zorlamak kayıt işlemini hızlandırabilir. Sunucunuza gidin, Windows arama çubuğunda hizmetleri arayın, Microsoft Entra Connect Sağlama Aracısı hizmetini belirleyin, hizmete sağ tıklayın ve yeniden başlatın.

Bağlantıyı Test Et'i seçin ve bir dakika bekleyin.

Bağlantı testi başarılı olduktan ve sağlanan kimlik bilgilerinin sağlamayı etkinleştirme yetkisi olduğunu gösterdiğinde Kaydet'i seçin.

Uygulama bağlantısını yapılandırma

Uygulama sağlamayı yapılandırdığınız web tarayıcısı penceresine dönün.

Not

Pencere zaman aşımına uğradıysa aracıyı yeniden seçmeniz gerekir.

Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

Şirket içi ECMA uygulama uygulamasını seçin.

Sağlama'ya tıklayın.

Başlarken görüntülenirse modu Otomatik olarak değiştirin, Şirket İçi Bağlantı bölümünde dağıttığınız aracıyı seçin ve Aracı Ata'yı seçin. Aksi takdirde Sağlamayı Düzenle'ye gidin.

Yönetici kimlik bilgileri bölümünün altında aşağıdaki URL'yi girin.

{connectorName}bölümünü, ECMA bağlayıcı konağındaki CSV gibi bağlayıcının adıyla değiştirin. Bağlayıcı adı büyük/küçük harfe duyarlıdır ve sihirbazda yapılandırılan adla aynı olmalıdır. Yerine makine ana bilgisayar adınız da ekleyebilirsinizlocalhost.Özellik Değer Kiracı URL'si https://localhost:8585/ecma2host_CSV/scimBağlayıcıyı oluştururken tanımladığınız Gizli Dizi Belirteci değerini girin.

Not

Aracıyı uygulamaya yeni atadıysanız kaydın tamamlanması için lütfen 10 dakika bekleyin. Kayıt tamamlanana kadar bağlantı testi çalışmaz. Sunucunuzda sağlama aracısını yeniden başlatarak aracı kaydının tamamlanmasını zorlamak kayıt işlemini hızlandırabilir. Sunucunuza gidin, Windows arama çubuğunda hizmetleri arayın, Microsoft Entra Connect Sağlama Aracısı Hizmeti'ni belirleyin, hizmete sağ tıklayın ve yeniden başlatın.

Bağlantıyı Test Et'i seçin ve bir dakika bekleyin.

Bağlantı testi başarılı olduktan ve sağlanan kimlik bilgilerinin sağlamayı etkinleştirme yetkisi olduğunu gösterdiğinde Kaydet'i seçin.

Öznitelik eşlemelerini yapılandırma

Şimdi, Microsoft Entra Id'deki kullanıcının gösterimiyle şirket içi InputFile.txt bir kullanıcının gösterimi arasında öznitelikleri eşlemeniz gerekir.

Microsoft Entra kullanıcısının öznitelikleri ile ECMA Ana Bilgisayar yapılandırma sihirbazında daha önce seçtiğiniz öznitelikler arasındaki eşlemeyi yapılandırmak için Azure portalını kullanacaksınız.

Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

Şirket içi ECMA uygulama uygulamasını seçin.

Sağlama'ya tıklayın.

Sağlamayı düzenle'yi seçin ve 10 saniye bekleyin.

Eşlemeler'i genişletin ve Microsoft Entra kullanıcılarını sağlayın'ı seçin. Bu uygulama için öznitelik eşlemelerini ilk kez yapılandırdıysanız, yer tutucu için yalnızca bir eşleme olacaktır.

Şemanın Microsoft Entra Id'de kullanılabilir olduğunu onaylamak için Gelişmiş seçenekleri göster onay kutusunu seçin ve ScimOnPremises için öznitelik listesini düzenle'yi seçin. Yapılandırma sihirbazında seçilen tüm özniteliklerin listelenmiş olduğundan emin olun. Aksi takdirde şemanın yenilenmesi için birkaç dakika bekleyin ve sayfayı yeniden yükleyin. Listelenen öznitelikleri gördüğünüzde, eşleme listesine dönmek için bu sayfadan iptal edin.

Şimdi userPrincipalName PLACEHOLDER eşlemesine tıklayın. Bu eşleme, şirket içi sağlamayı ilk yapılandırdığınızda varsayılan olarak eklenir. Değeri aşağıdakiyle eşleşecek şekilde değiştirin:

Eşleme türü Kaynak özniteliği Hedef öznitelik Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Şimdi Yeni Eşleme Ekle'yi seçin ve her eşleme için bir sonraki adımı yineleyin.

Aşağıdaki tabloda yer alan eşlemelerin her biri için kaynak ve hedef öznitelikleri belirtin.

Eşleme türü Kaynak özniteliği Hedef öznitelik Direct objectId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:AzureObjectID Direct userPrincipalName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:UserName Direct displayName urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:DisplayName Direct employeeId urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:EmployeeId Direct jobTitle urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Title Direct posta urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:Email Expression Switch([IsSoftDeleted],, "False", "True", "True", "False") urn:ietf:params:scim:schemas:extension:ECMA2Host:2.0:User:IsActive Tüm eşlemeler eklendikten sonra Kaydet'i seçin.

Uygulamaya kullanıcı atama

Artık Microsoft Entra ECMA Bağlayıcısı Konağı'nın Microsoft Entra Kimliği ile konuştuğunuza ve öznitelik eşlemesinin yapılandırıldığına göre, sağlama kapsamındaki kişileri yapılandırmaya geçebilirsiniz.

Önemli

Karma Kimlik Yöneticisi rolü kullanarak oturum açtıysanız, bu bölüm için en azından Uygulama Yöneticisi rolüne sahip bir hesapla oturum kapatmanız ve oturum açmanız gerekir. Karma Kimlik Yöneticisi rolünün uygulamalara kullanıcı atama izinleri yoktur.

InputFile.txt mevcut kullanıcılar varsa, bu mevcut kullanıcılar için uygulama rolü atamaları oluşturmanız gerekir. Uygulama rolü atamalarını toplu olarak oluşturma hakkında daha fazla bilgi edinmek için bkz . Microsoft Entra Id'de uygulamanın mevcut kullanıcılarını yönetme.

Aksi takdirde, uygulamanın geçerli kullanıcısı yoksa, Microsoft Entra'dan uygulamaya sağlanacak bir test kullanıcısı seçin.

- Seçilen kullanıcının şemanın gerekli özniteliklerine eşlenmiş tüm özelliklere sahip olduğundan emin olun.

- Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

- Şirket içi ECMA uygulama uygulamasını seçin.

- Sol taraftaki Yönet'in altında Kullanıcılar ve gruplar'ı seçin.

- Kullanıcı/grup ekle'yi seçin.

- Kullanıcılar'ın altında Hiçbiri Seçilmedi'yi seçin.

- Sağdan kullanıcıları seçin ve Seç düğmesini seçin.

- Şimdi Ata'yı seçin.

Sağlamayı test etme

Öznitelikleriniz eşlendiğine ve kullanıcılara atandığı için artık kullanıcılarınızdan biriyle isteğe bağlı sağlamayı test edebilirsiniz.

- Microsoft Entra yönetim merkezinde en az Bir Uygulama Yöneticisi olarak oturum açın.

- Kimlik>Uygulamaları>Kurumsal uygulamaları'na göz atın.

- Şirket içi ECMA uygulama uygulamasını seçin.

- Sağlama'ya tıklayın.

- İsteğe bağlı olarak sağla'ya tıklayın.

- Test kullanıcılarınızdan birini arayın ve Sağla'yı seçin.

- Birkaç saniye sonra, kullanıcı özniteliklerinin listesiyle birlikte hedef sistemde kullanıcı başarıyla oluşturuldu iletisi görüntülenir.

Kullanıcıları hazırlamaya başlama

- İsteğe bağlı sağlama başarılı olduktan sonra sağlama yapılandırma sayfasına dönün. Kapsamın yalnızca atanan kullanıcılar ve gruplar olarak ayarlandığından emin olun, sağlamayı Açık duruma getirin ve Kaydet'i seçin.

- Sağlamanın başlatılması için birkaç dakika bekleyin. 40 dakika kadar sürebilir. Sağlama işi tamamlandıktan sonra, sonraki bölümde açıklandığı gibi, testi tamamladıysanız sağlama durumunu Kapalı olarak değiştirebilir ve Kaydet'i seçebilirsiniz. Bu eylem, sağlama hizmetinin gelecekte çalışmasını durdurur.