RADIUS kimlik doğrulamasını Azure Multi-Factor Authentication Sunucusuyla tümleştirme

RADIUS; kimlik doğrulaması isteklerini kabul eden ve bu istekleri işleyen standart bir protokoldür. Azure Multi-Factor Authentication Sunucusu bir RADIUS sunucusu olarak görev yapabilir. İki aşamalı doğrulamayı eklemek için RADIUS istemciniz (VPN gereci) ile kimlik doğrulama hedefiniz arasına eklersiniz. Kimlik doğrulama hedefiniz, Active Directory, LDAP dizini ya da başka bir RADIUS sunucusu olabilir. Azure çok faktörlü kimlik doğrulamasının çalışması için Azure MFA Sunucusu'nu hem istemci sunucularıyla hem de kimlik doğrulama hedefiyle iletişim kuracak şekilde yapılandırmanız gerekir. Azure MFA Sunucusu bir RADIUS istemcisinden gelen istekleri kabul eder, kimlik doğrulama hedefinde kimlik bilgilerini doğrular, Azure çok faktörlü kimlik doğrulamasını ekler ve RADIUS istemcisine geri bir yanıt gönderir. Kimlik doğrulama isteği yalnızca hem birincil kimlik doğrulaması hem de Azure çok faktörlü kimlik doğrulaması başarılı olursa başarılı olur.

Önemli

Eylül 2022'de Microsoft, Azure Multi-Factor Authentication Sunucusu'nun kullanımdan kaldırlanacağını duyurdu. 30 Eylül 2024'ün başından itibaren, Azure Multi-Factor Authentication Sunucusu dağıtımları artık çok faktörlü kimlik doğrulama isteklerine hizmet vermeyecektir ve bu da kuruluşunuzda kimlik doğrulamalarının başarısız olmasına neden olabilir. Kesintisiz kimlik doğrulama hizmetlerini sağlamak ve desteklenen bir durumda kalmak için kuruluşlar, en son Azure MFA Sunucusu güncelleştirmesinde yer alan en son Geçiş Yardımcı Programını kullanarak kullanıcılarının kimlik doğrulama verilerini bulut tabanlı Azure MFA hizmetine geçirmelidir. Daha fazla bilgi için bkz . Azure MFA Sunucusu Geçişi.

Bulut tabanlı MFA'yı kullanmaya başlamak için bkz . Öğretici: Microsoft Entra çok faktörlü kimlik doğrulaması ile kullanıcı oturum açma olaylarının güvenliğini sağlama.

Bulut tabanlı MFA kullanıyorsanız bkz . Mevcut NPS altyapınızı Azure çok faktörlü kimlik doğrulamasıyla tümleştirme.

Dekont

MFA sunucusu, RADIUS sunucusu olarak hareket ederken, yalnızca PAP (parola kimlik doğrulama protokolü) ve MSCHAPv2 (Microsoft Karşılıklı Kimlik Doğrulama Protokolü ) RADIUS protokollerini destekler. MFA sunucusu bu protokolü destekleyen başka bir RADIUS sunucusu için RADIUS proxy işlevi görüyorsa, EAP (genişletilebilir kimlik doğrulama protokolü) gibi diğer protokoller kullanılabilir.

Bu yapılandırmada, MFA Sunucusu alternatif protokolleri kullanarak başarılı bir RADIUS Sınama yanıtı başlatamadığından, tek yönlü SMS ve OATH belirteçleri çalışmaz.

RADIUS istemcisi ekleme

RADIUS kimlik doğrulamasını yapılandırmak için, bir Windows sunucusuna Azure Multi-Factor Authentication Sunucusu yükleyin. Bir Active Directory ortamınız varsa, sunucu ağ içindeki etki alanına eklenmelidir. Azure Multi-Factor Authentication Sunucusu’nu yapılandırmak için aşağıdaki yordamı uygulayın:

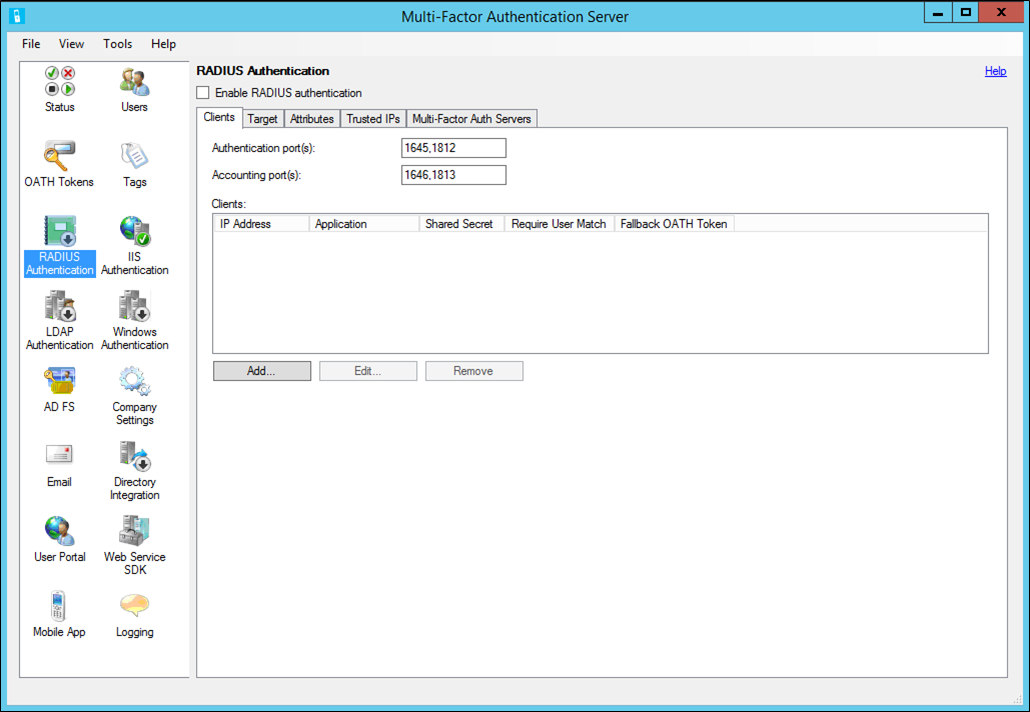

Azure Multi-Factor Authentication Sunucusu’nda, soldaki menüde RADIUS Kimlik Doğrulaması simgesine tıklayın.

RADIUS kimlik doğrulamasını etkinleştir onay kutusunu işaretleyin.

Azure MFA RADIUS hizmetinin RADIUS isteklerini standart olmayan bağlantı noktalarında dinlemesi gerekiyorsa, İstemciler sekmesinden Kimlik Doğrulama ve Hesap Oluşturma bağlantı noktalarını değiştirin.

Ekle'yi tıklatın.

Azure Multi-Factor Authentication Sunucusu için kimlik doğrulaması yapacak gerecin/sunucunun IP adresini, bir uygulama adı (isteğe bağlı) ve paylaşılan bir gizli dizi girin.

Uygulama adı raporlarda görünür ve SMS veya mobil uygulama kimlik doğrulama iletilerinde görüntülenebilir.

Paylaşılan gizli dizinin Azure Multi-Factor Authentication Sunucusu’nda ve gereçte/sunucuda aynı olması gerekir.

Tüm kullanıcılar Sunucu'ya aktarılmışsa ve çok faktörlü kimlik doğrulamasına tabiyse, Çok faktörlü kimlik doğrulaması gerektir kullanıcı eşleştirme kutusunu işaretleyin. Sunucu’ya henüz aktarılmamış veya iki aşamalı doğrulamadan muaf tutulacak çok sayıda kullanıcı varsa kutunun işaretini kaldırın.

Mobil doğrulama uygulamalarınızdan edindiğiniz OATH parolalarını yedekleme yöntemi olarak kullanmak istiyorsanız Yedek OATH belirtecini etkinleştir kutusunu işaretleyin.

Tamam'ı tıklatın.

4 adımdan 8 adıma kadar yapılan işlemleri tekrarlayarak dilediğiniz kadar RADIUS istemcisi ekleyebilirsiniz.

RADIUS istemcinizi yapılandırma

Hedef sekmesine tıklayın.

- Azure MFA Sunucusu, Active Directory ortamında etki alanına katılmış bir sunucuda yüklüyse Windows etki alanı'nı seçin.

- Kullanıcılara LDAP dizinine göre kimlik doğrulaması uygulanması gerekiyorsa LDAP bağlaması’nı seçin. Sunucu’nun dizininize bağlanabilmesi için Dizin Tümleştirme simgesine tıklayın ve Ayarlar sekmesinde LDAP yapılandırmasını düzenleyin. LDAP yapılandırma yönergeleri LDAP Proxy yapılandırma kılavuzunda bulunabilir.

- Kullanıcıların kimliğinin başka bir RADIUS sunucusunda doğrulanması gerekiyorsa RADIUS sunucularından birini seçin.

Azure MFA Sunucusu’nun RADIUS istekleri için proxy olarak kullanacağı sunucuyu yapılandırmak için Ekle’ye tıklayın.

RADIUS Sunucusu Ekle iletişim kutusuna RADIUS sunucusunun IP adresi İle paylaşılan bir gizli dizi girin.

Paylaşılan gizli dizinin Azure Multi-Factor Authentication Sunucusu’nda ve RADIUS sunucusunda aynı olması gerekir. RADIUS sunucusu tarafından farklı bağlantı noktaları kullanılıyorsa, Kimlik Doğrulama bağlantı noktasını ve Hesap bağlantı noktasını değiştirin.

Tamam'ı tıklatın.

Azure MFA Sunucusu’ndan gönderilen erişim isteklerini işleyebilmesi için Azure MFA Sunucusu’nu başka bir RADIUS sunucusunda RADIUS istemcisi olarak ekleyin. Azure Multi-Factor Authentication Sunucusu’nda yapılandırılanla aynı paylaşılan gizli diziyi kullanın.

Başka RADIUS sunucuları eklemek için bu adımları yineleyin. Yukarı Taşı ve Aşağı Taşı düğmeleriyle Azure MFA Sunucusu’nun bunları çağıracağı sırayı yapılandırabilirsiniz.

Azure Multi-Factor Authentication Sunucusu’nu başarıyla yapılandırdınız. Sunucu artık yapılandırılan istemcilerden gelen RADIUS erişim istekleri için yapılandırılan bağlantı noktalarını dinler.

RADIUS İstemcisi yapılandırması

RADIUS istemcisini yapılandırmak için yönergeleri kullanın:

- Aletinizi/sunucunuzu, RADIUS sunucusu işlevi gören Azure Multi-Factor Authentication Sunucusu'nun IP adresine RADIUS aracılığıyla kimlik doğrulaması yapmak için yapılandırın.

- Daha önce yapılandırılanla aynı paylaşılan gizli diziyi kullanın.

- Kullanıcının kimlik bilgilerini doğrulamak, iki aşamalı doğrulama gerçekleştirmek, yanıtını almak ve radius erişim isteğini yanıtlamak için zaman olacak şekilde RADIUS zaman aşımını 60 saniye olarak yapılandırın.

Sonraki adımlar

Bulutta Microsoft Entra çok faktörlü kimlik doğrulaması varsa RADIUS kimlik doğrulamasıyla tümleştirmeyi öğrenin.