Microsoft Entra Domain Services yönetilen etki alanını sağlamlaştırma

Varsayılan olarak, Microsoft Entra Domain Services NTLM v1 ve TLS v1 gibi şifrelemelerin kullanılmasını sağlar. Bu şifreler bazı eski uygulamalar için gerekli olabilir, ancak zayıf olarak kabul edilir ve ihtiyacınız yoksa devre dışı bırakılabilir. Microsoft Entra Bağlan kullanarak şirket içi karma bağlantınız varsa, NTLM parola karmalarının eşitlenmesini de devre dışı bırakabilirsiniz.

Bu makalede, aşağıdaki gibi ayar ayarını kullanarak yönetilen bir etki alanını nasıl sağlamlaştırabileceğiniz gösterilmektedir:

- NTLM v1 ve TLS v1 şifrelemelerini devre dışı bırakma

- NTLM parola karması eşitlemesini devre dışı bırakma

- RC4 şifrelemesi ile parola değiştirme özelliğini devre dışı bırakma

- Kerberos korumasını etkinleştirme

- LDAP imzalama

- LDAP kanalı bağlama

Önkoşullar

Bu makaleyi tamamlamak için aşağıdaki kaynaklara ihtiyacınız vardır:

- Etkin bir Azure aboneliği.

- Azure aboneliğiniz yoksa bir hesap oluşturun.

- Aboneliğinizle ilişkilendirilmiş bir Microsoft Entra kiracısı, şirket içi dizinle veya yalnızca bulut diziniyle eşitlenir.

- Gerekirse bir Microsoft Entra kiracısı oluşturun veya bir Azure aboneliğini hesabınızla ilişkilendirin.

- Microsoft Entra Kiracınızda etkinleştirilmiş ve yapılandırılmış bir Microsoft Entra Domain Services yönetilen etki alanı.

- Gerekirse, Microsoft Entra Domain Services tarafından yönetilen bir etki alanı oluşturun ve yapılandırın.

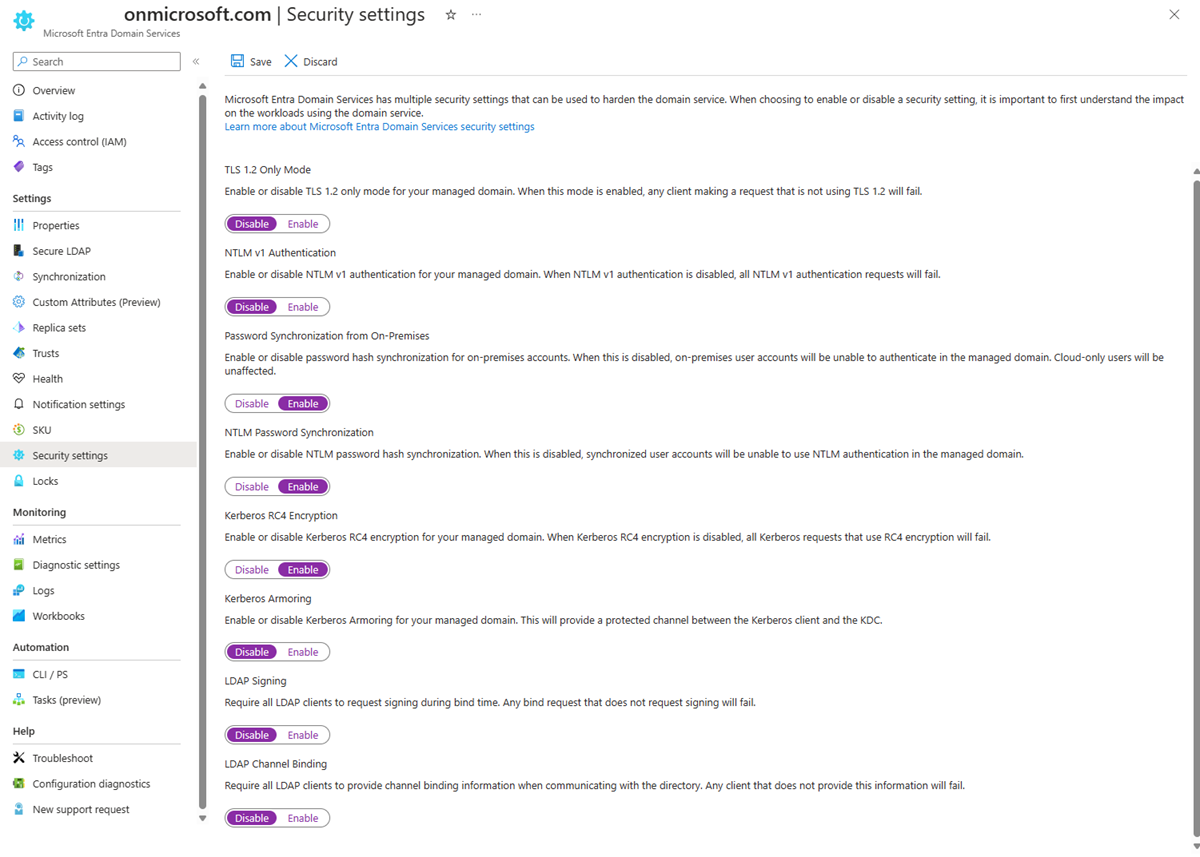

Etki alanınızı sağlamlaştırmak için Güvenlik ayarlarını kullanma

Azure Portal’ında oturum açın.

Microsoft Entra Domain Services'ı arayın ve seçin.

aaddscontoso.com gibi yönetilen etki alanınızı seçin.

Sol tarafta Güvenlik ayarları'nı seçin.

Aşağıdaki ayarlar için Etkinleştir veya Devre Dışı Bırak'a tıklayın:

- YALNıZCA TLS 1.2 Modu

- NTLM v1 Kimlik Doğrulaması

- NTLM Parola Eşitleme

- Kerberos RC4 Şifrelemesi

- Kerberos Koruması

- LDAP İmzalama

- LDAP Kanalı Bağlama

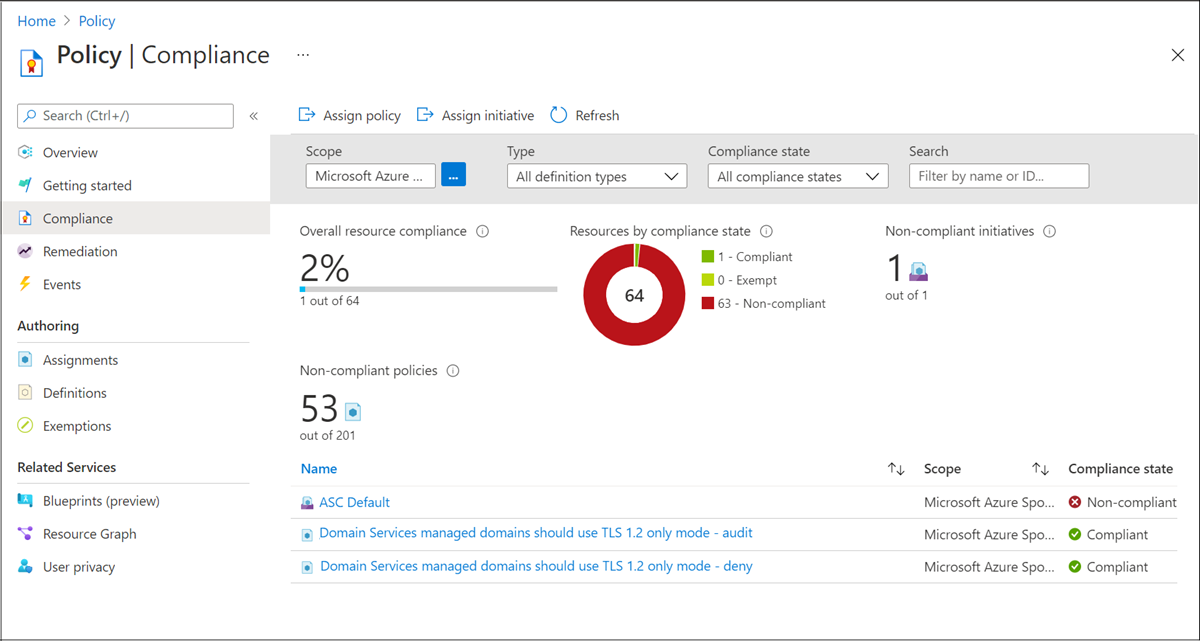

TLS 1.2 kullanımı için Azure İlkesi uyumluluğu atama

Microsoft Azure İlkesi, Güvenlik ayarlarına ek olarak TLS 1.2 kullanımını zorunlu kılmaya yönelik bir Uyumluluk ayarına sahiptir. İlke atanana kadar hiçbir etkisi olmaz. İlke atandığında, Uyumluluk'ta görünür:

- Atama Denetim ise, Etki Alanı Hizmetleri örneğinin uyumlu olup olmadığını uyumluluk bildirecektir.

- Atama Reddet ise, TLS 1.2 gerekli değilse uyumluluk bir Etki Alanı Hizmetleri örneğinin oluşturulmasını engeller ve TLS 1.2 gerekli olana kadar Bir Etki Alanı Hizmetleri örneğinde herhangi bir güncelleştirme yapılmasını engeller.

NTLM hatalarını denetleme

NTLM parola eşitlemesini devre dışı bırakmak güvenliği artırırken, birçok uygulama ve hizmet bu olmadan çalışacak şekilde tasarlanmamıştır. Örneğin, DNS Sunucusu yönetimi veya RDP gibi IP adresiyle herhangi bir kaynağa bağlanma işlemi Erişim Reddedildi hatasıyla başarısız olur. NTLM parola eşitlemesini devre dışı bırakırsanız ve uygulamanız veya hizmetiniz beklendiği gibi çalışmıyorsa, NTLM'nin olay ayrıntılarında Kimlik Doğrulama Paketi olarak belirtildiği Oturum Açma/Oturumu Kapatma>Denetimi Oturum Açma olay kategorisi için güvenlik denetimini etkinleştirerek NTLM kimlik doğrulama hatalarını denetleyebilirsiniz. Daha fazla bilgi için bkz . Microsoft Entra Domain Services için güvenlik denetimlerini etkinleştirme.

Etki alanınızı sağlamlaştırmak için PowerShell kullanma

Gerekirse Azure PowerShell'i yükleyin ve yapılandırın. Bağlan-AzAccount cmdlet'ini kullanarak Azure aboneliğinizde oturum açtığınızdan emin olun.

Ayrıca gerekirse Microsoft Graph PowerShell SDK'sını yükleyin. Bağlan-MgGraph cmdlet'ini kullanarak Microsoft Entra kiracınızda oturum açtığınızdan emin olun.

Zayıf şifreleme paketlerini ve NTLM kimlik bilgisi karması eşitlemesini devre dışı bırakmak için Azure hesabınızda oturum açın ve get-AzResource cmdlet'ini kullanarak Etki Alanı Hizmetleri kaynağını alın:

İpucu

Microsoft.AAD/DomainServices kaynağının mevcut olmadığı Get-AzResource komutunu kullanarak bir hata alırsanız, tüm Azure aboneliklerini ve yönetim gruplarını yönetmek için erişiminizi yükseltin.

Login-AzAccount

$DomainServicesResource = Get-AzResource -ResourceType "Microsoft.AAD/DomainServices"

Ardından, aşağıdaki güvenlik seçeneklerini yapılandırmak için DomainSecurity Ayarlar tanımlayın:

- NTLM v1 desteğini devre dışı bırakın.

- Şirket içi AD'nizden NTLM parola karmalarının eşitlenmesini devre dışı bırakın.

- TLS v1'i devre dışı bırakın.

Önemli

Etki Alanı Hizmetleri tarafından yönetilen etki alanında NTLM parola karması eşitlemesini devre dışı bırakırsanız kullanıcılar ve hizmet hesapları LDAP basit bağlamaları gerçekleştiremez. LDAP basit bağlamaları gerçekleştirmeniz gerekiyorsa, aşağıdaki komutta "SyncNtlmPasswords"="Disabled"; güvenlik yapılandırması seçeneğini ayarlamayın.

$securitySettings = @{"DomainSecuritySettings"=@{"NtlmV1"="Disabled";"SyncNtlmPasswords"="Disabled";"TlsV1"="Disabled";"KerberosRc4Encryption"="Disabled";"KerberosArmoring"="Disabled"}}

Son olarak, Set-AzResource cmdlet'ini kullanarak tanımlı güvenlik ayarlarını yönetilen etki alanına uygulayın. İlk adımdaki Etki Alanı Hizmetleri kaynağını ve önceki adımdaki güvenlik ayarlarını belirtin.

Set-AzResource -Id $DomainServicesResource.ResourceId -Properties $securitySettings -ApiVersion “2021-03-01” -Verbose -Force

Güvenlik ayarlarının yönetilen etki alanına uygulanması birkaç dakika sürer.

Önemli

NTLM'yi devre dışı bırakdıktan sonra, yönetilen etki alanından tüm parola karmalarını kaldırmak için Microsoft Entra Bağlan tam parola karması eşitlemesi gerçekleştirin. NTLM'yi devre dışı bırakır ancak parola karması eşitlemesini zorlamazsanız, kullanıcı hesabı için NTLM parola karmaları yalnızca sonraki parola değişikliğinde kaldırılır. Bu davranış, kullanıcının kimlik doğrulama yöntemi olarak NTLM'nin kullanıldığı bir sistemde kimlik bilgileri önbelleğe alınmışsa oturum açmaya devam etmelerine izin verebilir.

NTLM parola karması Kerberos parola karmasından farklı olduğunda NTLM'ye geri dönüş çalışmaz. Vm'nin yönetilen etki alanı denetleyicisine bağlantısı varsa önbelleğe alınan kimlik bilgileri de artık çalışmaz.

Sonraki adımlar

Eşitleme işlemi hakkında daha fazla bilgi edinmek için bkz . Yönetilen bir etki alanında nesnelerin ve kimlik bilgilerinin nasıl eşitlendiği.