intune ile içeri aktarılan PKCS sertifikalarını yapılandırma ve kullanma

Microsoft Intune, E-posta profilleriyle S/MIME şifrelemesi için yaygın olarak kullanılan içeri aktarılan ortak anahtar çifti (PKCS) sertifikalarının kullanımını destekler. Intune'daki bazı e-posta profilleri, S/MIME imzalama sertifikası ve S/MIME şifreleme sertifikası tanımlayabileceğiniz S/MIME'yi etkinleştirme seçeneğini destekler.

Önemli

Bu Microsoft Tech Community blogunda açıklandığı gibi Azure Active Directory Kimlik Doğrulama Kitaplığı (ADAL) desteği Aralık 2022'de sona erer. PowerShell betiklerinizin veya özel kodunuzun kullanıcı PFX sertifikalarını Intune'a aktarmaya devam etmesi için, Microsoft Kimlik Doğrulama Kitaplığı'nı (MSAL) kullanacak şekilde güncelleştirilmeleri gerekir. Ayrıca, genel Intune uygulama kimliği, gelecekteki kimlik doğrulama sorunlarını önlemek için uygulamanıza atanan benzersiz Uygulama (istemci) kimliğiyle Microsoft Entra Id'ye kaydettikten sonra güncelleştirilmelidir.

GitHub'da PFX sertifikalarının içeri aktarılmasını basitleştirmeye yardımcı olan örnek PowerShell betiği MSAL ve Microsoft Entra Uygulaması (istemci) kimliğine başvuracak şekilde güncelleştirildi. Bu makaledeki betik örnekleri de uygun olduğunda güncelleştirilir.

Daha fazla bilgi için GitHub'da PFXImport PowerShell Project benioku dosyasını görüntüleyin ve güncelleştirilmiş örnek betiği indirin.

E-posta belirli bir sertifikayla şifrelendiğinden S/MIME şifrelemesi zordur:

- Şifresinin çözülebilmesi için e-postayı okuduğunuz cihazda e-postayı şifreleyen sertifikanın özel anahtarına sahip olmanız gerekir.

- Bir cihazdaki sertifikanın süresi dolmadan önce, cihazların yeni e-postanın şifresini çözmeye devam edebilmesi için yeni bir sertifikayı içeri aktarmanız gerekir. Bu sertifikaların yenilenmesi desteklenmez.

- Şifreleme sertifikaları düzenli olarak yenilenir; bu da eski e-postaların şifresinin çözülebileceğinden emin olmak için cihazlarınızda geçmiş sertifikayı saklamak isteyebileceğiniz anlamına gelir.

Aynı sertifikanın cihazlar arasında kullanılması gerektiğinden, bu sertifika teslim mekanizmaları cihaz başına benzersiz sertifikalar sağladığından bu amaç için SCEP veya PKCS sertifika profillerini kullanmak mümkün değildir.

Intune ile S/MIME kullanma hakkında daha fazla bilgi için E-postayı şifrelemek için S/MIME kullanın.

Desteklenen platformlar

Intune, aşağıdaki platformlar için PFX sertifikalarının içeri aktarılmasını destekler:

- Android cihaz yöneticisi

- Android Kurumsal:

- Tam Olarak Yönetilen

- İş Profilini Corporate-Owned

- İş Profilini Personally-Owned

- iOS/iPadOS

- macOS

- Windows 10/11

Önemli

Microsoft Intune, Google Mobile Services'e (GMS) erişimi olan cihazlarda Android cihaz yöneticisi yönetimi desteğini 31 Aralık 2024'te sona erdiriyor. Bu tarihten sonra cihaz kaydı, teknik destek, hata düzeltmeleri ve güvenlik düzeltmeleri kullanılamaz. Şu anda cihaz yöneticisi yönetimini kullanıyorsanız, destek sona ermeden önce Intune'da başka bir Android yönetim seçeneğine geçmenizi öneririz. Daha fazla bilgi için bkz . GMS cihazlarında Android cihaz yöneticisi desteğini sonlandırma.

Gereksinimler

İçeri aktarılan PKCS sertifikalarını Intune ile kullanmak için aşağıdaki altyapıya ihtiyacınız olacaktır:

Microsoft Intune için Sertifika Bağlayıcısı:

Sertifika bağlayıcısı, belirli bir kullanıcı için S/MIME e-posta şifrelemesi için Intune'a aktarılan PFX dosyalarına yönelik istekleri işler. Yüklediğiniz her bağlayıcının, karşıya yüklenen PFX dosyalarının parolalarını şifrelemek için kullanılan özel anahtara erişimi olduğundan emin olun.

Sertifika bağlayıcısı hakkında bilgi için bkz:

Windows Server:

Sertifika bağlayıcısı, bağlayıcı önkoşullarını karşılayan bir Windows Server'a yüklenir.

Visual Studio 2015 veya üzeri (isteğe bağlı):

PFX sertifikalarını Microsoft Intune'a aktarmaya yönelik cmdlet'lerle yardımcı PowerShell modülünü oluşturmak için Visual Studio'yu kullanırsınız. Yardımcı PowerShell cmdlet'lerini almak için bkz. GitHub'da PFXImport PowerShell Projesi.

Nasıl çalışır?

İçeri aktarılan PFX sertifikasını bir kullanıcıya dağıtmak için Intune kullandığınızda, cihaza ek olarak iki bileşen vardır:

Intune Hizmeti: PFX sertifikalarını şifrelenmiş bir durumda depolar ve sertifikanın kullanıcı cihazına dağıtımını işler. Sertifikaların özel anahtarlarını koruyan parolalar, bir donanım güvenlik modülü (HSM) veya Windows Şifrelemesi kullanılarak karşıya yüklenmeden önce şifrelenir ve Intune'un özel anahtara herhangi bir zamanda erişememesini sağlar.

Microsoft Intune için Sertifika Bağlayıcısı: Bir cihaz Intune'a aktarılmış bir PFX sertifikası istediğinde, şifrelenmiş parola, sertifika ve cihazın ortak anahtarı bağlayıcıya gönderilir. Bağlayıcı, şirket içi özel anahtarı kullanarak parolanın şifresini çözer ve ardından sertifikayı Intune'a geri göndermeden önce parolayı (ve iOS kullanıyorsanız tüm plist profillerini) cihaz anahtarıyla yeniden şifreler. Intune daha sonra sertifikayı cihaza teslim eder ve cihaz cihazın özel anahtarıyla şifresini çözer ve sertifikayı yükler.

PFX Sertifikalarını Intune'a aktarma

Kullanıcılarınızın PFX sertifikalarını Intune'a aktarmak için Microsoft Graph kullanırsınız. GitHub'daki yardımcı PFXImport PowerShell Projesi, işlemleri kolayca yapmanız için size cmdlet'ler sağlar.

Graph kullanarak kendi özel çözümünüzü kullanmayı tercih ediyorsanız userPFXCertificate kaynak türünü kullanın.

'PFXImport PowerShell Projesi' cmdlet'leri oluşturma

PowerShell cmdlet'lerini kullanmak için visual studio kullanarak projeyi kendiniz derleyin. İşlem doğrudan gerçekleştirilir ve sunucuda çalıştırılabilirken iş istasyonunuzda çalıştırmanızı öneririz.

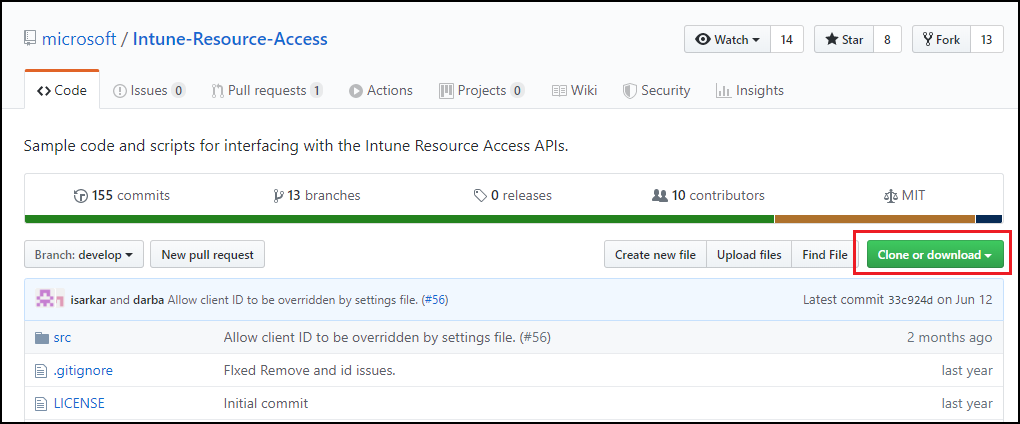

GitHub'daki Intune-Resource-Access deposunun köküne gidin ve git ile depoyu makinenize indirin veya kopyalayın.

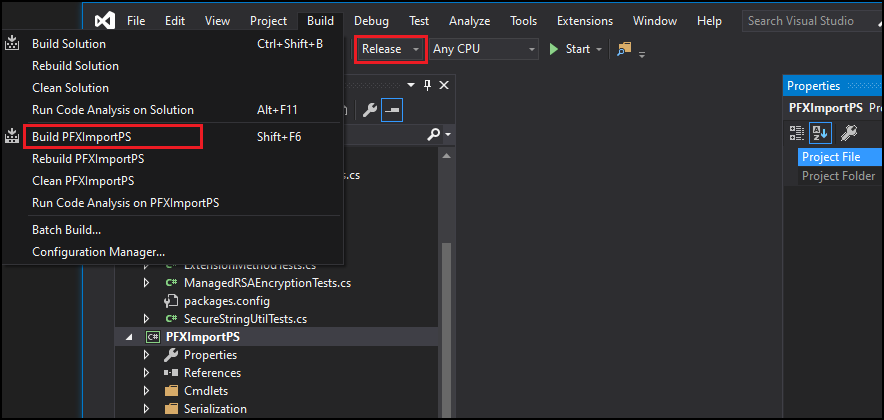

.\Intune-Resource-Access-develop\src\PFXImportPowershell\Dosya PFXImportPS.sln kullanarak Visual Studio ile projeye gidin ve projeyi açın.Üst kısımda Hata Ayıkla'danYayın'a geçin.

Derle'ye gidin ve PFXImportPS Oluştur'u seçin. Birkaç dakika içinde Visual Studio'nun sol alt kısmında Derleme başarılı onayını göreceksiniz.

Derleme işlemi, konumundaKi

.\Intune-Resource-Access-develop\src\PFXImportPowershell\PFXImportPS\bin\ReleasePowerShell Modülü ile yeni bir klasör oluşturur.Sonraki adımlar için bu Yayın klasörünü kullanacaksınız.

Şifreleme Ortak Anahtarını oluşturma

PFX Sertifikalarını ve özel anahtarlarını Intune'a aktarırsınız. Özel anahtarı koruyan parola, şirket içinde depolanan bir ortak anahtarla şifrelenir. Ortak/özel anahtar çiftlerini oluşturmak ve depolamak için Windows şifrelemesi, donanım güvenlik modülü veya başka bir tür şifreleme kullanabilirsiniz. Kullanılan şifreleme türüne bağlı olarak, ortak/özel anahtar çifti yedekleme amacıyla dosya biçiminde dışarı aktarılabilir.

PowerShell modülü, Windows şifrelemesi kullanarak anahtar oluşturma yöntemleri sağlar. Anahtar oluşturmak için diğer araçları da kullanabilirsiniz.

Windows şifrelemesini kullanarak şifreleme anahtarı oluşturmak için

Visual Studio tarafından oluşturulan Release klasörünü , Microsoft Intune için Sertifika Bağlayıcısı'nı yüklediğiniz sunucuya kopyalayın. Bu klasör PowerShell modülünü içerir.

Sunucuda , PowerShell'i Yönetici olarak açın ve ardından PowerShell modülünü içeren Yayın klasörüne gidin.

Modülü içeri aktarmak için komutunu çalıştırarak

Import-Module .\IntunePfxImport.psd1modülü içeri aktarın.Ardından, komutunu çalıştırın

Add-IntuneKspKey -ProviderName "Microsoft Software Key Storage Provider" -KeyName "PFXEncryptionKey"İpucu

PFX Sertifikalarını içeri aktardığınızda kullandığınız sağlayıcının yeniden seçilmesi gerekir. Farklı bir sağlayıcının kullanılması destekleniyor olsa da Microsoft Yazılım Anahtarı Depolama Sağlayıcısı'nı kullanabilirsiniz. Anahtar adı da örnek olarak sağlanır ve istediğiniz farklı bir anahtar adı kullanabilirsiniz.

Sertifikayı iş istasyonunuzdan içeri aktarmayı planlıyorsanız, aşağıdaki komutu kullanarak bu anahtarı bir dosyaya aktarabilirsiniz:

Export-IntunePublicKey -ProviderName "<ProviderName>" -KeyName "<KeyName>" -FilePath "<File path\Filename.PFX>"İçeri aktarılan PFX sertifikalarının başarıyla işlenebilmesi için özel anahtarın Microsoft Intune için Sertifika Bağlayıcısı'nı barındıran her sunucuda içeri aktarılması gerekir.

Donanım güvenlik modülü (HSM) kullanmak için

Ortak/özel anahtar çiftini oluşturmak ve depolamak için bir donanım güvenlik modülü (HSM) kullanabilirsiniz. Daha fazla bilgi için HSM sağlayıcısının belgelerine bakın.

PFX Sertifikalarını İçeri Aktarma

Aşağıdaki işlem, PFX sertifikalarının nasıl içeri aktarılacağını gösteren bir örnek olarak PowerShell cmdlet'lerini kullanır. Gereksinimlerinize bağlı olarak farklı seçenekler seçebilirsiniz.

Seçenekler şunlardır:

Amaçlanan Amaç (sertifikaları bir etikete göre gruplandırma):

- Atanma -mış

- smimeEncryption

- smimeSigning

Doldurma Düzeni:

- oaepSha256

- oaepSha384

- oaepSha512

Anahtarı oluşturmak için kullandığınız sağlayıcıyla eşleşen Anahtar Depolama Sağlayıcısı'nı seçin.

PFX sertifikasını içeri aktarmak için

Sağlayıcının belgelerini izleyerek sertifikaları herhangi bir Sertifika Yetkilisi'nden (CA) dışarı aktarın. Microsoft Active Directory Sertifika Hizmetleri için bu örnek betiği kullanabilirsiniz.

Sunucuda, PowerShell'i Yönetici olarak açın ve ardından IntunePfxImport.psd1 PowerShell modülünü içeren Yayın klasörüne gidin.

Not

IntunePfxImport.psd1 çalıştırılmadan önce GCC High ve DoD kiracıları için aşağıdaki değişiklikler yapılmalıdır.

Dosyayı düzenlemek için bir metin düzenleyicisi veya PowerShell ISE kullanın; bu da GCC High ortamı için hizmet uç noktalarını güncelleştirir. Bu güncelleştirmelerin URI'leri .comolan .us sonekleri olarak değiştirdiğine dikkat edin. IntunePfxImport.psd1 içinde toplam iki güncelleştirme vardır. Biri AuthURI için, ikincisi GraphURI için:

PrivateData = @{ AuthURI = "login.microsoftonline.us" GraphURI = "https://graph.microsoft.us" SchemaVersion = "beta" ClientId = "00000000-0000-0000-0000-000000000000" # Client Id from Azure app registration ClientSecret = "" # client secret from app registration when using application permissions to authenticate TenantId = "00000000-0000-0000-0000-000000000000" # TenantId is required when using client secret }Değişiklikleri kaydettikten sonra PowerShell'i yeniden başlatın.

Modülü içeri aktarmak için

Import-Module .\IntunePfxImport.psd1Intune Graph'ta kimlik doğrulaması yapmak için

Set-IntuneAuthenticationToken -AdminUserName "<Admin-UPN>"Not

Kimlik doğrulaması Graph'ta çalıştırıldığından AppID için izinler sağlamanız gerekir. Bu yardımcı programı ilk kez kullanıyorsanız Genel yönetici gerekir. PowerShell cmdlet'leri, PowerShell Intune Örnekleri ile kullanılan AppID ile aynı AppID'yi kullanır.

komutunu çalıştırarak

$SecureFilePassword = ConvertTo-SecureString -String "<PFXPassword>" -AsPlainText -Forceiçeri aktardığınız her PFX dosyasının parolasını güvenli bir dizeye dönüştürün.UserPFXCertificate nesnesi oluşturmak için komutunu çalıştırın

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathPFXToCert>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>"Örneğin:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "C:\temp\userA.pfx" $SecureFilePassword "userA@contoso.com" "Microsoft Software Key Storage Provider" "PFXEncryptionKey" "smimeEncryption"Not

Sertifikayı bağlayıcının yüklü olduğu sunucudan başka bir sistemden içeri aktardığınızda, anahtar dosya yolunu içeren aşağıdaki komutu kullanmanız gerekir:

$userPFXObject = New-IntuneUserPfxCertificate -PathToPfxFile "<FullPathToPFX>" $SecureFilePassword "<UserUPN>" "<ProviderName>" "<KeyName>" "<IntendedPurpose>" "<PaddingScheme>" "<File path to public key file>"VPN , IntendedPurpose olarak desteklenmez.

Komutunu çalıştırarak UserPFXCertificate nesnesini Intune'a aktarma

Import-IntuneUserPfxCertificate -CertificateList $userPFXObjectSertifikanın içeri aktarıldığını doğrulamak için

Get-IntuneUserPfxCertificate -UserList "<UserUPN>"Microsoft Entra belirteç önbelleğini kendi başına süresinin dolmasına beklemeden temizlemek için en iyi yöntem olarak komutunu çalıştırın

Remove-IntuneAuthenticationToken

Diğer kullanılabilir komutlar hakkında daha fazla bilgi için GitHub'da PFXImport PowerShell Project'teki benioku dosyasına bakın.

PKCS içeri aktarılan sertifika profili oluşturma

Sertifikaları Intune'a aktardıktan sonra , PKCS içeri aktarılan bir sertifika profili oluşturun ve bunu Microsoft Entra gruplarına atayın.

Not

PKCS içeri aktarılan sertifika profilini oluşturduktan sonra, profildeki Amaçlanan Amaç ve Anahtar depolama sağlayıcısı (KSP) değerleri salt okunur olur ve düzenlenemez. Bu ayarlardan biri için farklı bir değere ihtiyacınız varsa yeni bir profil oluşturun ve dağıtın.

Microsoft Intune yönetim merkezinde oturum açın.

Cihazlar Cihazları>yönet>Yapılandırma>Oluştur'u seçin ve gidin.

Aşağıdaki özellikleri girin:

- Platform: Cihazlarınızın platformunu seçin.

- Profil: PKCS içeri aktarılan sertifikayı seçin. İsterseniz Şablonlar>PKCS içeri aktarılan sertifika'yı da seçebilirsiniz.

Oluştur’u seçin.

Temel Bilgiler’de aşağıdaki özellikleri girin:

- Ad: İlke için açıklayıcı bir ad girin. Profillerinizi daha sonra kolayca tanıyabileceğiniz şekilde adlandırın. Örneğin, iyi bir profil adı , tüm şirket için PKCS içeri aktarılan sertifika profilidir.

- Açıklama: Profil için bir açıklama girin. Bu ayar isteğe bağlıdır ancak önerilir.

İleri'yi seçin.

Yapılandırma ayarları'nda aşağıdaki özellikleri girin:

Amaçlanan amaç: Bu profil için içeri aktarılan sertifikaların hedeflenen amacını belirtin. Yöneticiler, farklı amaçlarla (S/MIME imzalama veya S/MIME şifrelemesi gibi) sertifikaları içeri aktarabilir. Sertifika profilinde seçilen amaç, sertifika profiliyle doğru içeri aktarılan sertifikalarla eşleşir. Amaçlanan, içeri aktarılan sertifikaları birlikte gruplandırmak için kullanılan bir etikettir ve bu etiketle içeri aktarılan sertifikaların hedeflenen amaca uygun olacağını garanti etmez.

Anahtar depolama sağlayıcısı (KSP):Windows için anahtarların cihazda depolandığı yeri seçin.

Bu adım yalnızca Tam Olarak Yönetilen, Ayrılmış ve Corporate-Owned iş Profili için Android Kurumsal cihaz profilleri için geçerlidir.

Uygulamalar'da, uygulamalara sertifika erişiminin nasıl verildiğini yönetmek için Sertifika erişimini yapılandırın. Aralarından seçim yapın:

- Uygulamalar için kullanıcı onayı gerektir(varsayılan) – Kullanıcılar tüm uygulamalar tarafından sertifika kullanımını onaylamalıdır.

- Belirli uygulamalar için sessizce verme (diğer uygulamalar için kullanıcı onayı gerektirir) – Bu seçenekle Uygulama ekle'yi seçin ve ardından sertifikayı kullanıcı etkileşimi olmadan sessizce kullanacak bir veya daha fazla uygulamayı seçin.

İleri'yi seçin.

Atamalar'da profilinizi alacak kullanıcıları veya grupları seçin. Profil atama hakkında daha fazla bilgi için bkz. Kullanıcı ve cihaz profilleri atama.

İleri'yi seçin.

(Yalnızca Windows 10/11 için geçerlidir) Uygulanabilirlik Kuralları'nda, bu profilin atamasını daraltmak için uygulanabilirlik kurallarını belirtin. Profili bir cihazın işletim sistemi sürümüne veya sürümüne göre atamayı veya atamamayı seçebilirsiniz.

Daha fazla bilgi için bkz. Microsoft Intune'da cihaz profili oluşturma konusundaki Uygulanabilirlik kuralları.

İleri'yi seçin.

Gözden geçir ve oluştur bölümünde ayarlarınızı gözden geçirin. Oluştur 'u seçtiğinizde, değişiklikleriniz kaydedilir ve profil atanır. İlke, profiller listesinde de gösterilir.

Üçüncü taraf iş ortakları için destek

Aşağıdaki iş ortakları PFX sertifikalarını Intune'a aktarmak için kullanabileceğiniz desteklenen yöntemler veya araçlar sağlar.

DigiCert

DigiCert PKI Platformu hizmetini kullanıyorsanız, PFX sertifikalarını Intune'a aktarmak için Intune S/MIME Sertifikaları için DigiCert İçeri Aktarma Aracı'nı kullanabilirsiniz. Bu aracın kullanılması, bu makalenin önceki bölümlerinde ayrıntılarıyla yer alan PFX Sertifikalarını Intune'a aktarma bölümündeki yönergeleri izleme gereksiniminin yerini alır.

Aracın nasıl alınacağınızı da içeren DigiCert İçeri Aktarma aracı hakkında daha fazla bilgi edinmek için DigiCert bilgi bankasına bakın https://knowledge.digicert.com/tutorials/microsoft-intune.html .

EverTrust

EverTrust'ı tek başına veya mevcut bir PKI ile birleştirilmiş PKI çözümünüz olarak kullanıyorsanız EverTrust Horizon'u PFX sertifikalarını Intune'a aktaracak şekilde yapılandırabilirsiniz. Tümleştirmeyi tamamladıktan sonra, bu makalenin önceki bölümlerinde ayrıntılı olarak yer alan PFX Sertifikalarını Intune'a aktarma bölümündeki yönergeleri izlemeniz gerekmez.

EverTrust'ın Intune ile tümleştirmesi hakkında daha fazla bilgi edinmek için bkz https://evertrust.fr/horizon-and-intune-integration/. .

KeyTalk

KeyTalk hizmetini kullanıyorsanız, pfx sertifikalarını Intune'a aktarmak için hizmetini yapılandırabilirsiniz. Tümleştirmeyi tamamladıktan sonra, bu makalenin önceki bölümlerinde ayrıntılı olarak yer alan PFX Sertifikalarını Intune'a aktarma bölümündeki yönergeleri izlemeniz gerekmez.

KeyTalk'un Intune ile tümleştirmesi hakkında daha fazla bilgi edinmek için bkz https://keytalk.com/support . KeyTalk bilgi bankasında.

Sonraki adımlar

Sertifikalar için SCEP kullanma

Intune kullanıcı arabirimi, Uç Nokta için Microsoft Defender güvenlik yönetimi senaryosu için Windows istemcilerinden farklı olarak Windows Server cihazlarını görüntüler

Uç Nokta için Microsoft Defender Güvenlik Yönetimi (MDE güvenlik yapılandırması) senaryosunu desteklemek için, Intune yakında Microsoft Entra ID'deki Windows cihazlarını Windows Server çalıştıran cihazlar için Windows Server veya Windows 10 veya Windows 11 çalıştıran cihazlar için Windows olarak ayırt edecektir.

Bu değişiklikle, Uç Nokta için Microsoft Defender güvenlik yapılandırması için ilke hedeflemeyi geliştirebileceksiniz. Örneğin, yalnızca Windows Server cihazlarından veya yalnızca Windows istemci cihazlarından (Windows 10/11) oluşan dinamik grupları kullanabilirsiniz.