Microsoft 365 için VPN bölünmüş tüneli uygulama

Not

Bu makale, uzak kullanıcılar için Microsoft 365 iyileştirmesini ele alan bir makale kümesinin parçasıdır.

- Uzak kullanıcılar için Microsoft 365 bağlantısını iyileştirmek üzere VPN bölünmüş tünel kullanmaya genel bakış için bkz . Genel Bakış: Microsoft 365 için VPN bölünmüş tünel oluşturma.

- VPN bölünmüş tünel senaryolarının ayrıntılı listesi için bkz. Microsoft 365 için yaygın VPN bölünmüş tünel senaryoları.

- VPN bölünmüş tünel ortamlarında Teams medya trafiğinin güvenliğini sağlama yönergeleri için bkz. VPN bölünmüş tüneli için Teams medya trafiğinin güvenliğini sağlama.

- VPN ortamlarında Stream ve canlı etkinlikleri yapılandırma hakkında bilgi için bkz. VPN ortamlarında Akış ve canlı etkinlikler için dikkat edilmesi gereken özel noktalar.

- Çin'deki kullanıcılar için Microsoft 365 dünya çapında kiracı performansını iyileştirme hakkında bilgi için bkz. Çin kullanıcıları için Microsoft 365 performans iyileştirmesi.

Microsoft'un uzak çalışanın bağlantısını iyileştirmeye yönelik önerilen stratejisi, sorunları hızla azaltmaya ve birkaç basit adımla yüksek performans sağlamaya odaklanmıştır. Bu adımlar, performans sorunu olan VPN sunucularını atlayan birkaç tanımlı uç nokta için eski VPN yaklaşımını ayarlar. Şirket ağının çıkışında tüm trafiğin güvenliğini sağlama gereksinimini ortadan kaldırmak için farklı katmanlarda eşdeğer ve hatta üstün bir güvenlik modeli uygulanabilir. Çoğu durumda, bu işlem birkaç saat içinde etkili bir şekilde gerçekleştirilebilir ve gereksinimlere ve zamana göre diğer iş yüklerine ölçeklenebilir.

VPN bölünmüş tüneli uygulama

Bu makalede, MICROSOFT 365 için yaygın VPN bölünmüş tünel senaryolarında VPN bölünmüş tünel modeli #2 adlı birkaç güvenilir özel durumla VPN istemci mimarinizi VPN zorlamalı tünelden VPN zorlamalı tünele geçirmek için gereken basit adımları bulacaksınız.

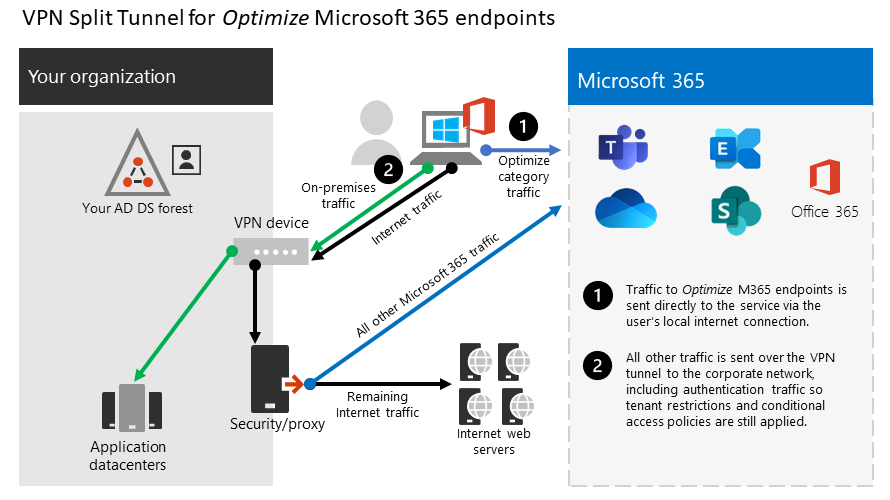

Aşağıdaki diyagramda önerilen VPN bölünmüş tünel çözümünün nasıl çalıştığı gösterilmektedir:

1. İyileştirecek uç noktaları belirleme

Microsoft 365 URL'leri ve IP adresi aralıkları makalesinde Microsoft, iyileştirmeniz gereken anahtar uç noktaları net bir şekilde tanımlar ve en iyi duruma getir olarak kategorilere ayırır. Şu anda yalnızca dört URL ve 20 IP alt ağı iyileştirilmelidir. Bu küçük uç nokta grubu, Teams medyası gibi gecikme süresine duyarlı uç noktalar da dahil olmak üzere Microsoft 365 hizmetine gelen trafik hacminin yaklaşık %70-%80'ini oluşturur. Temelde bu, özel olarak ilgilenmemiz gereken trafiktir ve aynı zamanda geleneksel ağ yolları ve VPN altyapısı üzerinde inanılmaz bir baskıya neden olacak trafiktir.

Bu kategorideki URL'ler aşağıdaki özelliklere sahiptir:

- Microsoft'un sahip olduğu ve yönetilen uç noktaları, Microsoft altyapısında barındırılıyor mu?

- IP'ler sağlandı mı?

- Düşük değişiklik oranı ve sayı olarak küçük kalması beklenir (şu anda 20 IP alt ağı)

- Bant genişliği ve/veya gecikme süresine duyarlıdır

- Ağdaki satır içi öğeler yerine hizmette gerekli güvenlik öğelerinin sağlanmasına sahip olabilir

- Microsoft 365 hizmetine yönelik trafik hacminin yaklaşık %70-80'ini oluşturur

Microsoft 365 uç noktaları ve bunların nasıl kategorilere ayrılması ve yönetildiği hakkında daha fazla bilgi için bkz. Microsoft 365 uç noktalarını yönetme.

URL'leri iyileştirme

Geçerli İyileştirme URL'leri aşağıdaki tabloda bulunabilir. Çoğu durumda, url uç noktalarını ara sunucu yerine yalnızca uç noktaların doğrudan gönderilecek şekilde yapılandırıldığı bir tarayıcı PAC dosyasında kullanmanız gerekir.

| URL'leri iyileştirme | Bağlantı Noktası/Protokol | Amaç |

|---|---|---|

| https://outlook.office365.com | TCP 443 | Bu, Outlook'un Exchange Online sunucusuna bağlanmak için kullandığı birincil URL'lerden biridir ve yüksek hacimli bant genişliği kullanımına ve bağlantı sayısına sahiptir. Anlık arama, diğer posta kutusu takvimleri, serbest/meşgul arama, kuralları ve uyarıları yönetme, Exchange çevrimiçi arşivi, giden kutusundan ayrılan e-postalar gibi çevrimiçi özellikler için düşük ağ gecikme süresi gereklidir. |

| https://outlook.office.com | TCP 443 | Bu URL, Exchange Online sunucusuna bağlanmak için Outlook Online Web Access için kullanılır ve ağ gecikmesine duyarlıdır. SharePoint Online ile büyük dosya yükleme ve indirme için özellikle bağlantı gereklidir. |

https://\<tenant\>.sharepoint.com |

TCP 443 | Bu, SharePoint Online için birincil URL'dir ve yüksek bant genişliği kullanımına sahiptir. |

https://\<tenant\>-my.sharepoint.com |

TCP 443 | Bu, OneDrive İş için birincil URL'dir ve OneDrive İş Eşitleme aracından yüksek bant genişliği kullanımına ve muhtemelen yüksek bağlantı sayımına sahiptir. |

| Teams Medya IP'leri (URL yok) | UDP 3478, 3479, 3480 ve 3481 | Geçiş Bulma ayırma ve gerçek zamanlı trafik. Bunlar Skype Kurumsal ve Microsoft Teams Medya trafiği (aramalar, toplantılar vb.) için kullanılan uç noktalardır. Çoğu uç nokta, Microsoft Teams istemcisi bir çağrı oluşturduğunda sağlanır (ve hizmet için listelenen gerekli IP'lerin içinde bulunur). En iyi medya kalitesi için UDP protokolünün kullanılması gerekir. |

Yukarıdaki örneklerde kiracı , Microsoft 365 kiracı adınız ile değiştirilmelidir. Örneğin , contoso.onmicrosoft.comcontoso.sharepoint.com ve contoso-my.sharepoint.com kullanır.

IP adresi aralıklarını iyileştirme

Bu uç noktaların karşılık gelen IP adresi aralıkları yazılırken aşağıdaki gibidir. Yapılandırmayı uygularken güncelleştirmeleri denetlemek için bu örnek, Microsoft 365 IP ve URL web hizmeti veya URL/IP sayfasıgibi bir betik kullanmanız ve bunu düzenli olarak yapmak için bir ilke koymanız kesinlikle tavsiye edilir. Sürekli erişim değerlendirmesi kullanıyorsanız , Sürekli erişim değerlendirme IP adresi çeşitlemesi konusuna bakın. belirli senaryolarda insufficient_claims veya Anlık IP Zorlama denetimiyle ilgili blokların başarısız olmasını önlemek için, güvenilen IP veya VPN aracılığıyla en iyi duruma getirilmiş IP'lerin yönlendirilmesi gerekebilir.

104.146.128.0/17

13.107.128.0/22

13.107.136.0/22

13.107.18.10/31

13.107.6.152/31

13.107.64.0/18

131.253.33.215/32

132.245.0.0/16

150.171.32.0/22

150.171.40.0/22

204.79.197.215/32

23.103.160.0/20

40.104.0.0/15

40.108.128.0/17

40.96.0.0/13

52.104.0.0/14

52.112.0.0/14

52.96.0.0/14

52.122.0.0/15

2. VPN aracılığıyla bu uç noktalara erişimi en iyi duruma getirme

Bu kritik uç noktaları belirlediğimize göre, bunları VPN tünelinden uzaklaştırmamız ve doğrudan hizmete bağlanmak için kullanıcının yerel İnternet bağlantısını kullanmalarına izin vermemiz gerekir. Bunun nasıl gerçekleştirildiği, kullanılan VPN ürününe ve makine platformuna bağlı olarak değişir, ancak çoğu VPN çözümü ilkenin bu mantığı uygulaması için bazı basit yapılandırmalara izin verir. VPN platformuna özgü bölünmüş tünel kılavuzu hakkında bilgi için bkz. Yaygın VPN platformları için HOWTO kılavuzları.

Çözümü el ile test etmek isterseniz, aşağıdaki PowerShell örneğini yürüterek çözüme yol tablosu düzeyinde öykünebilirsiniz. Bu örnek, yönlendirme tablosuna Teams Media IP alt ağlarının her biri için bir yol ekler. Teams medya performansını önce ve sonra test edebilir ve belirtilen uç noktaların yollarındaki farkı gözlemleyebilirsiniz.

Örnek: Yönlendirme tablosuna Teams Media IP alt ağları ekleme

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

$destPrefix = "52.120.0.0/14", "52.112.0.0/14", "13.107.64.0/18" # Teams Media endpoints

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Yukarıdaki betikte $intIndex , İnternet'e bağlı arabirimin dizinidir (PowerShell'de get-netadapter çalıştırarak bul; ifIndex değerini arayın) ve $gateway bu arabirimin varsayılan ağ geçididir (komut isteminde veya(Get-NetIPConfiguration | Foreach IPv4DefaultGateway). PowerShell'de NextHop).

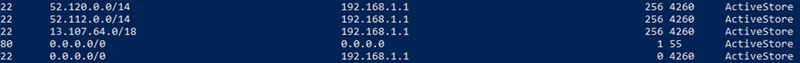

Yolları ekledikten sonra, komut isteminde veya PowerShell'de route print komutunu çalıştırarak yol tablosunun doğru olduğunu onaylayabilirsiniz. Çıkış, eklediğiniz yolları içermeli ve arabirim dizinini (bu örnekte 22 ) ve bu arabirimin ağ geçidini (bu örnekte 192.168.1.1 ) göstermelidir:

İyileştir kategorisindeki tüm geçerli IP adresi aralıklarına yol eklemek için, geçerli IP alt ağlarını iyileştir kümesinin Microsoft 365 IP ve URL web hizmetini sorgulamak ve bunları yol tablosuna eklemek için aşağıdaki betik varyasyonunu kullanabilirsiniz.

Örnek: Yol tablosuna tüm Optimize alt ağlarını ekleme

$intIndex = "" # index of the interface connected to the internet

$gateway = "" # default gateway of that interface

# Query the web service for IPs in the Optimize category

$ep = Invoke-RestMethod ("https://endpoints.office.com/endpoints/worldwide?clientrequestid=" + ([GUID]::NewGuid()).Guid)

# Output only IPv4 Optimize IPs to $optimizeIps

$destPrefix = $ep | where {$_.category -eq "Optimize"} | Select-Object -ExpandProperty ips | Where-Object { $_ -like '*.*' }

# Add routes to the route table

foreach ($prefix in $destPrefix) {New-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

Yanlışlıkla yanlış parametrelere sahip yollar eklediyseniz veya yalnızca değişikliklerinizi geri döndürmek istiyorsanız, aşağıdaki komutla yeni eklediğiniz yolları kaldırabilirsiniz:

foreach ($prefix in $destPrefix) {Remove-NetRoute -DestinationPrefix $prefix -InterfaceIndex $intIndex -NextHop $gateway}

VPN istemcisi, Optimize IP'lerine giden trafiğin bu şekilde yönlendirilmesi için yapılandırılmalıdır. Bu, trafiğin Microsoft 365 hizmetlerini ve bağlantı uç noktalarını kullanıcılarınıza mümkün olduğunca yakın bir şekilde sunan Azure Front Door gibi Microsoft 365 Service Front Door gibi yerel Microsoft kaynaklarını kullanmasına olanak tanır. Bu, kullanıcılara dünyanın her yerine yüksek performans düzeyleri sunmamıza olanak tanır ve microsoft'un kullanıcılarınızın doğrudan çıkışına birkaç milisaniye içinde olan dünya standartlarında küresel ağından tam olarak yararlanır.

Yaygın VPN platformları için HOWTO kılavuzları

Bu bölümde, bu alanda en yaygın iş ortaklarından gelen Microsoft 365 trafiği için bölünmüş tünel uygulamayla ilgili ayrıntılı kılavuzların bağlantıları sağlanır. Kullanılabilir hale geldikçe ek kılavuzlar ekleyeceğiz.

- Windows 10 VPN istemcisi: Yerel Windows 10 VPN istemcisine sahip uzak çalışanlar için Microsoft 365 trafiğini iyileştirme

- Cisco Anyconnect: Office365 için Anyconnect Split Tunnel'ı en iyi duruma getirme

- Palo Alto GlobalProtect: VPN Split Tunnel Exclude Access Route aracılığıyla Microsoft 365 Trafiğini İyileştirme

- F5 Networks BIG-IP APM: BIG-IP APM kullanırken VPN'ler aracılığıyla Uzaktan Erişimde Microsoft 365 trafiğini iyileştirme

- Citrix Gateway: Office365 için Citrix Gateway VPN bölünmüş tüneli iyileştirme

- Pulse Secure: VPN Tunneling: Microsoft 365 uygulamalarını dışlamak için bölünmüş tünel yapılandırma

- Check Point VPN: Microsoft 365 ve diğer SaaS Uygulamaları için Bölünmüş Tünel'i yapılandırma

İlgili makaleler

Genel bakış: Microsoft 365 için VPN bölünmüş tüneli

Microsoft 365 için yaygın VPN bölünmüş tünel senaryoları

VPN bölünmüş tüneli için Teams medya trafiğinin güvenliğini sağlama

VPN ortamlarında Akış ve canlı etkinlikler için özel dikkat edilmesi gerekenler

Çin kullanıcıları için Microsoft 365 performans iyileştirmesi

Microsoft 365 Ağ Bağlantı İlkeleri

Microsoft 365 ağ bağlantısını değerlendirme

Microsoft 365 ağ ve performans ayarlama

VPN üzerinde çalıştırma: Microsoft uzak iş gücünü nasıl bağlı tutuyor?