Özel algılama kuralları oluşturma ve yönetme

Şunlar için geçerlidir:

- Microsoft Defender XDR

Özel algılama kuralları, gelişmiş tehdit avcılığı sorgularını kullanarak tasarlayabileceğiniz ve ayarlayabileceğiniz kurallardır. Bu kurallar, şüpheli ihlal etkinliği ve yanlış yapılandırılmış uç noktalar dahil olmak üzere çeşitli olayları ve sistem durumlarını proaktif olarak izlemenize olanak sağlar. Bunları düzenli aralıklarla çalışacak şekilde ayarlayabilir, uyarılar oluşturabilir ve her eşleşme olduğunda yanıt eylemleri gerçekleştirebilirsiniz.

Özel algılamaları yönetmek için gerekli izinler

Önemli

Microsoft, rolleri en az izinle kullanmanızı önerir. Bu, kuruluşunuzun güvenliğini artırmaya yardımcı olur. Genel Yönetici, mevcut bir rolü kullanamıyorsanız acil durum senaryolarıyla sınırlı olması gereken yüksek ayrıcalıklı bir roldür.

Özel algılamaları yönetmek için şu rollerden birine atanmış olmanız gerekir:

Güvenlik ayarları (yönetme) — Bu Microsoft Defender XDR iznine sahip kullanıcılar Microsoft Defender portalında güvenlik ayarlarını yönetebilir.

Güvenlik Yöneticisi — Bu Microsoft Entra rolüne sahip kullanıcılar Microsoft Defender portalında ve diğer portallarda ve hizmetlerde güvenlik ayarlarını yönetebilir.

Güvenlik operatörü — Bu Microsoft Entra rolüne sahip kullanıcılar uyarıları yönetebilir ve Microsoft Defender portalındaki tüm bilgiler de dahil olmak üzere güvenlikle ilgili özelliklere genel salt okunur erişime sahip olabilir. Bu rol, yalnızca rol tabanlı erişim denetimi (RBAC) Uç Nokta için Microsoft Defender kapalı olduğunda özel algılamaları yönetmek için yeterlidir. RBAC'yi yapılandırdıysanız, Uç Nokta için Defender için *Güvenlik Ayarlarını Yönet iznine de ihtiyacınız vardır.

Belirli Microsoft Defender XDR çözümleri için doğru izinlere sahipseniz, verilere uygulanan özel algılamaları yönetebilirsiniz. Örneğin, yalnızca Office 365 için Microsoft Defender için yönetme izinleriniz varsa tabloları kullanarak Email* özel algılamalar oluşturabilirsiniz, tabloları değilIdentity*.

Benzer şekilde, IdentityLogonEvents tabloda hem Microsoft Defender for Cloud Apps hem de Kimlik için Defender'dan kimlik doğrulama etkinliği bilgileri bulunduğundan, söz dizimini sorgulayan özel algılamaları yönetmek için her iki hizmet için de yönetim izinlerine sahip olmanız gerekir.

Not

Özel algılamaları yönetmek için, RBAC açıksa Güvenlik İşleçlerinin Uç Nokta için Microsoft Defender'de Güvenlik Ayarlarını Yönet iznine sahip olması gerekir.

Genel Yönetici gerekli izinleri yönetmek için şunları yapabilir:

Microsoft 365 yönetim merkezi'da Rol> Güvenlik Yöneticisi altında Güvenlik Yöneticisi veya Güvenlik operatörü rolünüatayın.

Ayarlar>İzinleri>Rolleri altındaki Microsoft Defender XDR Uç Nokta için Microsoft Defender için RBAC ayarlarını denetleyin. Güvenlik ayarlarını yönetme iznini atamak için ilgili rolü seçin.

Not

Ayrıca kullanıcının devam etmeden önce oluşturduğu veya düzenlediği özel bir algılama kuralının cihaz kapsamındaki cihazlar için uygun izinlere sahip olması gerekir. Aynı kullanıcı tüm cihazlar için izin vermezse, kullanıcı kapsamı tüm cihazlarda çalışacak şekilde belirlenmiş bir özel algılama kuralını düzenleyemez.

Özel algılama kuralı oluşturma

1. Sorguyu hazırlama

Microsoft Defender portalında Gelişmiş tehdit avcılığı'na gidin ve var olan bir sorguyu seçin veya yeni bir sorgu oluşturun. Yeni bir sorgu kullanırken, hataları belirlemek ve olası sonuçları anlamak için sorguyu çalıştırın.

Önemli

Hizmetin çok fazla uyarı döndürmesini önlemek için, her kural her çalıştırıldığında yalnızca 100 uyarı oluşturmakla sınırlıdır. Kural oluşturmadan önce, normal, günlük etkinlik uyarılarını önlemek için sorgunuzda ayarlamalar yapın.

Sorgu sonuçlarında gerekli sütunlar

Özel algılama kuralı oluşturmak için sorgu aşağıdaki sütunları döndürmelidir:

-

Timestamp—oluşturulan uyarıların zaman damgasını ayarlamak için kullanılır -

ReportId—özgün kayıtlar için aramaları etkinleştirir - Belirli cihazları, kullanıcıları veya posta kutularını tanımlayan aşağıdaki sütunlardan biri:

DeviceIdDeviceNameRemoteDeviceNameRecipientEmailAddress-

SenderFromAddress(zarf gönderen veya Return-Path adresi) -

SenderMailFromAddress(e-posta istemcisi tarafından görüntülenen gönderen adresi) RecipientObjectIdAccountObjectIdAccountSidAccountUpnInitiatingProcessAccountSidInitiatingProcessAccountUpnInitiatingProcessAccountObjectId

Not

Gelişmiş tehdit avcılığı şemasına yeni tablolar eklendikçe ek varlıklar için destek eklenecektir.

Sonuçları özelleştirmek veya toplamak için veya summarize işlecini kullanmayanlar project gibi basit sorgular genellikle bu ortak sütunları döndürür.

Daha karmaşık sorguların bu sütunları döndürmesini sağlamanın çeşitli yolları vardır. Örneğin, gibi DeviceIdbir sütun altında varlığa göre toplamayı ve sayma işlemini tercih ederseniz, yine de Timestamp döndürebilir ve ReportId her benzersiz DeviceIdiçeren en son olaydan alabilirsiniz.

Önemli

Sütunu kullanarak özel algılamaları filtrelemekten Timestamp kaçının. Özel algılamalar için kullanılan veriler algılama sıklığına göre önceden filtrelenmiştir.

Aşağıdaki örnek sorgu, virüsten koruma algılamaları olan benzersiz cihazların (DeviceId) sayısını sayar ve yalnızca beşten fazla algılaması olan cihazları bulmak için bu sayıyı kullanır. En son Timestamp ve karşılık gelen ReportIddeğerini döndürmek için işleviyle birlikte işlecini arg_max kullanırsummarize.

DeviceEvents

| where ingestion_time() > ago(1d)

| where ActionType == "AntivirusDetection"

| summarize (Timestamp, ReportId)=arg_max(Timestamp, ReportId), count() by DeviceId

| where count_ > 5

İpucu

Daha iyi sorgu performansı için, kural için hedeflenen çalışma sıklığınızla eşleşen bir zaman filtresi ayarlayın. En az sık çalıştırılan her 24 saatte bir olduğundan, son güne yönelik filtreleme tüm yeni verileri kapsar.

2. Yeni kural oluşturun ve uyarı ayrıntılarını sağlayın

Sorguyu sorgu düzenleyicisinde kullanarak Algılama kuralı oluştur'u seçin ve aşağıdaki uyarı ayrıntılarını belirtin:

- Algılama adı — algılama kuralının adı; benzersiz olmalıdır

- Sıklık — sorguyu çalıştırma ve eylem gerçekleştirme aralığı. Kural sıklığı bölümünde daha fazla kılavuza bakın

- Uyarı başlığı — kural tarafından tetiklenen uyarılarla görüntülenen başlık; benzersiz olmalıdır

- Önem derecesi — kural tarafından tanımlanan bileşenin veya etkinliğin olası riski

- Kategori — tehdit bileşeni veya kural tarafından tanımlanan etkinlik

- MITRE ATT&CK teknikleri — MITRE ATT&CK çerçevesinde belgelendiği gibi kural tarafından tanımlanan bir veya daha fazla saldırı tekniği. Bu bölüm kötü amaçlı yazılım, fidye yazılımı, şüpheli etkinlik ve istenmeyen yazılımlar dahil olmak üzere belirli uyarı kategorileri için gizlenir

- Açıklama — kural tarafından tanımlanan bileşen veya etkinlik hakkında daha fazla bilgi

- Önerilen eylemler — yanıtlayanların uyarıya yanıt olarak gerçekleştirebileceği ek eylemler

Kural sıklığı

Yeni bir kural kaydettiğinizde çalıştırılır ve son 30 günlük verilerin eşleşmelerini denetler. Kural daha sonra sabit aralıklarla yeniden çalıştırılır ve seçtiğiniz sıklık temelinde bir geri arama süresi uygular:

- Her 24 saatte bir — 24 saatte bir çalışır ve son 30 güne ait verileri denetler

- Her 12 saatte bir — 12 saatte bir çalışır ve son 48 saatteki verileri denetler

- 3 saatte bir — 3 saatte bir çalışır ve son 12 saatteki verileri denetler

- Saatte bir — saatlik çalışır ve son 4 saatdeki verileri denetler

- Sürekli (NRT) — sürekli çalışır ve gerçek zamanlıya yakın (NRT) olarak toplanan ve işlenen olaylardaki verileri denetler, bkz . Sürekli (NRT) sıklık

İpucu

Sorgunuzdaki zaman filtrelerini geri arama süresiyle eşleştirin. Geri arama süresinin dışındaki sonuçlar yoksayılır.

Bir kuralı düzenlediğinizde, bir sonraki çalışma zamanında uygulanan değişiklikler ayarladığınız sıklık değerine göre zamanlanmış olarak çalıştırılır. Kural sıklığı, alım süresini değil olay zaman damgasını temel alır.

Sürekli (NRT) frekans

Özel algılamayı Sürekli (NRT) sıklıkta çalışacak şekilde ayarlamak, kuruluşunuzun tehditleri daha hızlı tanımlama becerisini artırmanıza olanak tanır.

Not

Sürekli (NRT) sıklığının kullanılması, kaynak kullanımınızı en az düzeyden hiçbir şekilde etkilemez ve bu nedenle kuruluşunuzdaki herhangi bir nitelikli özel algılama kuralı için dikkate alınmalıdır.

Sürekli çalıştırabileceğiniz sorgular

Sorguyu şu süre boyunca sürekli çalıştırabilirsiniz:

- Sorgu yalnızca bir tabloya başvurur.

- Sorgu, desteklenen KQL işleçleri listesinden bir işleç kullanır. Desteklenen KQL özellikleri

- Sorgu birleştirmeleri, birleşimleri veya

externaldataişleci kullanmaz. - Sorgu herhangi bir açıklama satırı/bilgisi içermez.

Sürekli (NRT) sıklığını destekleyen tablolar

Aşağıdaki tablolar için neredeyse gerçek zamanlı algılamalar desteklenir:

AlertEvidenceCloudAppEventsDeviceEventsDeviceFileCertificateInfoDeviceFileEventsDeviceImageLoadEventsDeviceLogonEventsDeviceNetworkEventsDeviceNetworkInfoDeviceInfoDeviceProcessEventsDeviceRegistryEventsEmailAttachmentInfo-

EmailEvents(veLatestDeliveryActionsütunları hariçLatestDeliveryLocation) EmailPostDeliveryEventsEmailUrlInfoIdentityDirectoryEventsIdentityLogonEventsIdentityQueryEventsUrlClickEvents

Not

Yalnızca genel kullanıma sunulan sütunlar Sürekli (NRT) sıklığını destekleyebilir.

3. Etkilenen varlıkları seçin

Sorgu sonuçlarınızda, etkilenen veya etkilenen ana varlığı bulmayı beklediğiniz sütunları belirleyin. Örneğin, bir sorgu gönderen (SenderFromAddress veya SenderMailFromAddress) ve alıcı (RecipientEmailAddress) adresleri döndürebilir. Bu sütunlardan hangisinin ana etkilenen varlığı temsil ettiği belirlenerek hizmetin ilgili uyarıları toplaması, olayları ilişkilendirmesi ve hedef yanıt eylemlerine yardımcı olur.

Her varlık türü (posta kutusu, kullanıcı veya cihaz) için yalnızca bir sütun seçebilirsiniz. Sorgunuz tarafından döndürülmedi sütunlar seçilemiyor.

4. Eylemleri belirtme

Özel algılama kuralınız, sorgu tarafından döndürülen cihazlarda, dosyalarda, kullanıcılarda veya e-postalarda otomatik olarak eylemler gerçekleştirebilir.

Cihazlardaki eylemler

Bu eylemler, sorgu sonuçlarının sütunundaki DeviceId cihazlara uygulanır:

- Cihazı yalıtma — tam ağ yalıtımı uygulamak için Uç Nokta için Microsoft Defender kullanır ve cihazın herhangi bir uygulama veya hizmete bağlanmasını önler. Makine yalıtımı Uç Nokta için Microsoft Defender hakkında daha fazla bilgi edinin

- Araştırma paketi toplama — zip dosyasındaki cihaz bilgilerini toplar. Uç Nokta için Microsoft Defender araştırma paketi hakkında daha fazla bilgi edinin

- Virüsten koruma taraması çalıştırma — cihazda tam Microsoft Defender Virüsten Koruma taraması gerçekleştirir

- Araştırma başlatma — cihazda otomatik bir araştırma başlatır

- Uygulama yürütmeyi kısıtla — cihazdaki kısıtlamaları yalnızca Microsoft tarafından verilen bir sertifikayla imzalanan dosyaların çalışmasına izin verecek şekilde ayarlar. Uç Nokta için Microsoft Defender ile uygulama kısıtlamaları hakkında daha fazla bilgi edinin

Dosyalardaki eylemler

Seçildiğinde, dosyaya İzin Ver/Engelle eylemi uygulanabilir. Engelleme dosyalarına yalnızca dosyalar için Düzeltme izinleriniz varsa ve sorgu sonuçları SHA1 gibi bir dosya kimliği tanımladıysa izin verilir. Bir dosya engellendikten sonra, aynı dosyanın tüm cihazlardaki diğer örnekleri de engellenir. Engellemenin hangi cihaz grubuna uygulandığını denetleyebilirsiniz ancak belirli cihazlara uygulanmaz.

Seçildiğinde, Dosyayı karantinaya al eylemi sorgu sonuçlarının

SHA1,InitiatingProcessSHA1,SHA256veyaInitiatingProcessSHA256sütunundaki dosyalara uygulanabilir. Bu eylem dosyayı geçerli konumundan siler ve bir kopyasını karantinaya alır.

Kullanıcılara yönelik eylemler

Seçildiğinde, sorgu sonuçlarının ,

InitiatingProcessAccountObjectIdveyaRecipientObjectIdsütunundakiAccountObjectIdkullanıcılar üzerinde Kullanıcıyı güvenliği aşılmış olarak işaretle eylemi gerçekleştirilen eylemdir. Bu eylem, kullanıcıların risk düzeyini Microsoft Entra ID "yüksek" olarak ayarlar ve ilgili kimlik koruma ilkelerini tetikler.Kullanıcının oturum açmasını geçici olarak engellemek için Kullanıcıyı devre dışı bırak'ı seçin.

Kullanıcıdan bir sonraki oturum açma oturumunda parolasını değiştirmesini istemesi için Parola sıfırlamaya zorla'yı seçin.

Disable user Hem ve Force password reset seçenekleri, , , RequestAccountSidInitiatingProcessAccountSidve OnPremSidsütunlarında AccountSidbulunan kullanıcı SID'sini gerektirir.

Kullanıcı eylemleri hakkında daha fazla ayrıntı için Kimlik için Microsoft Defender düzeltme eylemleri makalesini okuyun.

E-postalardaki eylemler

Özel algılama e-posta iletilerini verirse, e-postayı seçili bir klasöre (Gereksiz, Gelen Kutusu veya Silinmiş öğeler klasörlerinden herhangi biri) taşımak için Posta kutusu klasörüne taşı'yı seçebilirsiniz. Özel olarak, Gelen Kutusu seçeneğini belirleyerek karantinaya alınan öğelerden (örneğin, hatalı pozitif sonuçlar) e-posta sonuçlarını taşıyabilirsiniz.

Alternatif olarak, E-postayı sil'i seçip e-postaları Silinmiş Öğeler'e taşımayı (Geçici silme) veya seçili e-postaları kalıcı olarak silmeyi (Sabit silme) seçebilirsiniz.

ve sütunlarının NetworkMessageIdRecipientEmailAddress , e-posta iletilerine eylem uygulamak için sorgunun çıktı sonuçlarında bulunması gerekir.

5. Kural kapsamını ayarlama

Kuralın kapsamına giren cihazları belirtmek için kapsamı ayarlayın. Kapsam, cihazları denetleyen kuralları etkiler ve yalnızca posta kutularını ve kullanıcı hesaplarını veya kimliklerini denetleyen kuralları etkilemez.

Kapsamı ayarlarken şunları seçebilirsiniz:

- Tüm cihazlar

- Belirli cihaz grupları

Yalnızca kapsamdaki cihazlardan veriler sorgulanır. Ayrıca, eylemler yalnızca bu cihazlarda gerçekleştirilen işlemlerdir.

Not

Kullanıcılar yalnızca kuralın kapsamına dahil edilen cihazlar için ilgili izinlere sahip olmaları durumunda özel bir algılama kuralı oluşturabilir veya düzenleyebilir. Örneğin, yöneticiler yalnızca tüm cihaz grupları için izinleri varsa, kapsamı tüm cihaz gruplarına göre belirlenmiş kurallar oluşturabilir veya düzenleyebilir.

6. Kuralı gözden geçirin ve açın

Kuralı gözden geçirdikten sonra oluştur'u seçerek kaydedin. Özel algılama kuralı hemen çalışır. Eşleşmeleri denetlemek, uyarılar oluşturmak ve yanıt eylemleri uygulamak için yapılandırılmış sıklık temelinde yeniden çalışır.

Önemli

Özel algılamalar, verimlilik ve verimlilik açısından düzenli olarak gözden geçirilmelidir. Gerçek uyarıları tetikleyen algılamalar oluşturduğunuzdan emin olmak için Mevcut özel algılama kurallarını yönetme başlığı altında yer alan adımları izleyerek mevcut özel algılamalarınızı gözden geçirin.

Özel algılamalarınızın genişliği veya özgüllüğü üzerinde denetim sahibi olursunuz, böylece özel algılamalar tarafından oluşturulan yanlış uyarılar kuralların belirli parametrelerini değiştirme gereksinimini gösterebilir.

Mevcut özel algılama kurallarını yönetme

Mevcut özel algılama kurallarının listesini görüntüleyebilir, önceki çalıştırmalarını denetleyebilir ve tetiklenen uyarıları gözden geçirebilirsiniz. Ayrıca bir kuralı isteğe bağlı olarak çalıştırabilir ve değiştirebilirsiniz.

İpucu

Özel algılamalar tarafından tetiklenen uyarılar, uyarılar ve olay API'leri üzerinden kullanılabilir. Daha fazla bilgi için bkz. Desteklenen Microsoft Defender XDR API'leri.

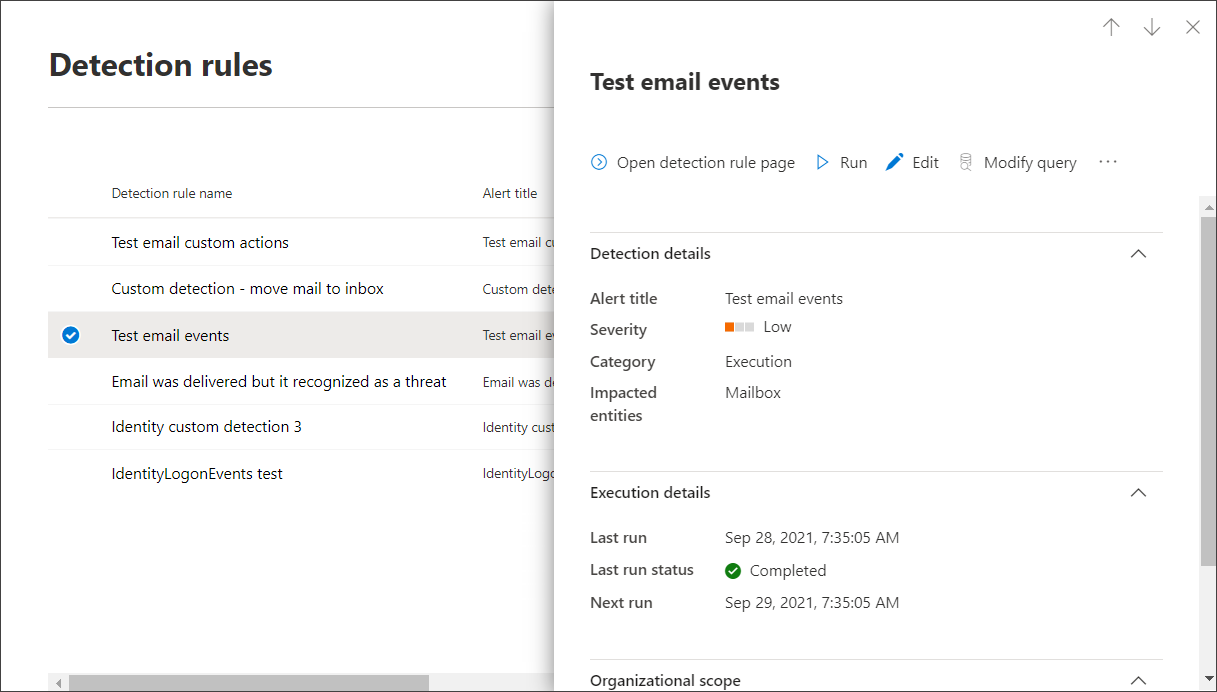

Mevcut kuralları görüntüleme

Mevcut tüm özel algılama kurallarını görüntülemek için Özel Tehdit Avcılığı>algılama kuralları'na gidin. Sayfada tüm kurallar aşağıdaki çalıştırma bilgileriyle listelenir:

- Son çalıştırma — sorgu eşleşmelerini denetlemek ve uyarılar oluşturmak için bir kuralın son çalıştırıldığı zaman

- Son çalıştırma durumu — bir kuralın başarıyla çalıştırılıp çalıştırılmadığı

- Sonraki çalıştırma — bir sonraki zamanlanmış çalıştırma

- Durum — kuralın açık veya kapalı olup olmadığı

Kural ayrıntılarını görüntüleme, kuralı değiştirme ve kuralı çalıştırma

Özel algılama kuralıyla ilgili kapsamlı bilgileri görüntülemek için Özel Tehdit Avcılığı>algılama kuralları'na gidin ve kuralın adını seçin. Daha sonra bilgiler, çalıştırma durumu ve kapsam dahil olmak üzere kural hakkındaki genel bilgileri görüntüleyebilirsiniz. Sayfa ayrıca tetiklenen uyarıların ve eylemlerin listesini de sağlar.

Bu sayfadan kural üzerinde aşağıdaki eylemleri de gerçekleştirebilirsiniz:

- Çalıştır — kuralı hemen çalıştırın. Bu, sonraki çalıştırmanın aralığını da sıfırlar.

- Düzenle — sorguyu değiştirmeden kuralı değiştirme

- Sorguyu değiştirme — sorguyu gelişmiş avcılıkta düzenleme

- Açmak / Kapatma — kuralı etkinleştirin veya çalışmasını durdurun

- Sil — kuralı kapatın ve kaldırın

Tetiklenen uyarıları görüntüleme ve yönetme

Kural ayrıntıları ekranında (Özel>Algılama algılamaları>[Kural adı]), kuralla eşleşmeler tarafından oluşturulan uyarıları listeleyen Tetiklenen uyarılar'a gidin. Bununla ilgili ayrıntılı bilgileri görüntülemek için bir uyarı seçin ve aşağıdaki eylemleri gerçekleştirin:

- Durumunu ve sınıflandırmasını ayarlayarak uyarıyı yönetme (doğru veya yanlış uyarı)

- Uyarıyı bir olaya bağlama

- Gelişmiş tehdit avcılığında uyarıyı tetikleyen sorguyu çalıştırma

Eylemleri gözden geçirme

Kural ayrıntıları ekranında (Özel> Algılamalar[Kural adı]), Kurallaeşleşmelere> göre gerçekleştirilen eylemleri listeleyen Tetiklenen eylemler'e gidin.

İpucu

Bilgileri hızla görüntülemek ve tablodaki bir öğe üzerinde işlem yapmak için tablonun sol tarafındaki [!] seçim sütununu kullanın.

Not

Bu makaledeki bazı sütunlar Uç Nokta için Microsoft Defender'da kullanılamayabilir. Daha fazla veri kaynağı kullanarak tehditleri avlamak için Microsoft Defender XDR açın. Gelişmiş tehdit avcılığı sorgularını Uç Nokta için Microsoft Defender'den geçirme bölümünde yer alan adımları izleyerek gelişmiş avcılık iş akışlarınızı Uç Nokta için Microsoft Defender'den Microsoft Defender XDR taşıyabilirsiniz.

Ayrıca bkz.

- Özel algılamalara genel bakış

- Gelişmiş avcılığa genel bakış

- Gelişmiş tehdit avcılığı sorgu dilini öğrenme

- gelişmiş tehdit avcılığı sorgularını Uç Nokta için Microsoft Defender geçirme

- Özel algılamalar için Microsoft Graph güvenlik API'si

İpucu

Daha fazla bilgi edinmek mi istiyorsunuz? Teknoloji Topluluğumuzdaki Microsoft Güvenlik topluluğuyla etkileşime geçin: Microsoft Defender XDR Teknoloji Topluluğu.