Müşteri tarafından yönetilen şifreleme anahtarını yönetme

Müşterilerin, bekleyen verilerini şifreleyerek verilerini güvence altına almak için veri gizliliği ve uyumluluğu gereksinimleri vardır. Bu, veritabanının kopyasının çalınması durumunda verileri ifşa olmaktan korur. Bekleyen veri şifreleme ile, çalınan veritabanı verileri şifreleme anahtarı olmadan farklı bir sunucuya geri yüklenmeye karşı korunur.

'ta Power Platform depolanan tüm müşteri verileri, varsayılan olarak güçlü Microsoft yönetilen şifreleme anahtarlarıyla bekleme sırasında şifrelenir. Microsoft Tüm verileriniz için veritabanı şifreleme anahtarını depolar ve yönetir, böylece sizin yapmanıza gerek kalmaz. Ancak Power Platform, Microsoft Dataverse ortamınızla ilişkili veritabanı şifreleme anahtarını kendi kendinize yönetebileceğiniz ek veri koruma denetiminiz için bu müşteri tarafından yönetilen şifreleme anahtarını (CMK) sağlar. Bu, şifreleme anahtarını isteğe bağlı olarak döndürmenize veya değiştirmenize olanak tanır ve ayrıca hizmetlerimize anahtar erişimini herhangi bir zamanda iptal ettiğinizde müşteri verilerinize erişimi engellemenize Microsoft olanak tanır.

Power Platform'da müşteri tarafından yönetilen anahtar hakkında daha fazla bilgi edinmek için, müşteri tarafından yönetilen anahtar videosunu izleyin.

Bu şifreleme anahtarı işlemleri müşteri tarafından yönetilen anahtarla (CMK) kullanılabilir:

- Azure Key Vault uygulamanızdan RSA (RSA-HSM) anahtarı oluşturun.

- Anahtarınız için Power Platform kurumsal ilkesi oluşturun.

- Power Platform kurumsal ilkesine Key Vault'unuza erişme izni verin.

- Power Platform hizmet yöneticisine kurumsal ilkeyi okuma izni verin.

- Şifreleme anahtarını ortamınıza uygulayın.

- Ortamın CMK şifrelemesini yönetilen anahtara Microsoft geri dönmek/kaldırın.

- Yeni bir kurumsal ilke oluşturarak, bu ortamı CMK'den kaldırarak ve yeni kurumsal ilkeyle CMK'yi yeniden uygulayarak anahtarı değiştirin.

- CMK Key Vault ve/veya anahtar izinlerini iptal ederek CMK ortamlarını kilitleyin.

- CMK anahtarını uygulayarak kendi anahtarını getir (BYOK) ortamlarını CMK'ye taşıyın.

Şu anda yalnızca aşağıdaki uygulamalar ve hizmetlerde depolanan tüm müşteri verileriniz, müşteri tarafından yönetilen anahtarla şifrelenebilir:

- Dataverse (Özel çözümler ve Microsoft hizmetler)

- Dataverse Model temelli uygulamalar için Copilot

- Power Automate1

- Power Apps

- Dynamics 365 için Sohbet

- Dynamics 365 Satış

- Dynamics 365 for Customer Service

- Dynamics 365 Customer Insights - Data

- Dynamics 365 Field Service

- Dynamics 365 Retail

- Dynamics 365 Finance (Finans ve operasyon)

- Dynamics 365 Intelligent Order Management (Finans ve operasyon)

- Dynamics 365 Project Operations (Finans ve operasyon)

- Dynamics 365 Supply Chain Management (Finans ve operasyon)

- Dynamics 365 Fraud Protection (Finans ve operasyon)

1 Müşteri tarafından yönetilen anahtarı mevcut Power Automate akışları olan bir ortama uyguladığınızda, akış verileri yönetilen anahtarla Microsoft şifrelenmeye devam eder. Daha fazla bilgi: Power Automate müşteri tarafından yönetilen anahtar.

Not

Nuance Conversational IVR ve Oluşturucu Karşılama içeriği, müşteri tarafından yönetilen anahtar şifrelemesinin dışında tutulur.

Microsoft Copilot Studio verilerini kendi depolarında ve içinde Microsoft Dataverse saklar. Bu ortamlara müşteri tarafından yönetilen anahtarı uyguladığınızda, yalnızca Microsoft Dataverse'deki veri depoları anahtarınızla şifrelenir. Veri olmayanlarMicrosoft Dataverse , Microsoft yönetilen anahtarla şifrelenmeye devam eder.

Not

Bağlayıcılar için bağlantı ayarları, yönetilen anahtarla Microsoft şifrelenmeye devam eder.

Müşteri tarafından yönetilen anahtar desteği hakkında daha fazla bilgi için yukarıda listelenmemiş hizmetlerle ilgili olarak bir temsilciye başvurun.

Not

Power Apps Görünen adlar, açıklamalar ve bağlantı meta verileri A Microsoft tarafından yönetilen anahtarla şifrelenmeye devam eder.

Not

İndirme ilişkilendirmek ve bir çözüm denetimi sırasında çözüm denetleyicisi zorlaması tarafından üretilen diğer veriler, yönetilen anahtarla Microsoft şifrelenmeye devam eder.

Power Platform tümleştirmesinin etkinleştirildiği finans ve operasyon uygulamalarının bulunduğu ortamlar da şifrelenebilir. Tümleştirme olmayan Power Platform finans ve operasyon ortamları, verileri şifrelemek için varsayılan Microsoft yönetilen anahtarı kullanmaya devam eder. Daha fazla bilgi: Finans ve operasyon uygulamalarında şifreleme

Müşteri tarafından yönetilen anahtara giriş

Müşteri tarafından yönetilen anahtar ile yöneticiler, müşteri verilerini şifrelemek için kendi Azure Key Vault'larından Power Platform depolama alanı hizmetlerine kendi şifreleme anahtarlarını sağlayabilir. Microsoft Azure Key Vault doğrudan erişimi yoktur. Power Platform hizmetlerinin, Azure Key Vault'unuzdaki şifreleme anahtarına erişmesi için yönetici, şifreleme anahtarına başvuran ve kurumsal ilkeye anahtarı Azure Key Vault'unuzdan okuması için erişim izni veren bir Power Platform kurumsal ilkesi oluşturur.

Power Platform hizmet yöneticisi daha sonra ortamdaki tüm müşteri verilerini şifreleme anahtarınızla şifrelemeye başlamak için kurumsal ilkeye Dataverse ortamları ekleyebilir. Yöneticiler, başka bir kurumsal ilke oluşturarak ortamın şifreleme anahtarını değiştirebilir ve ortamı (kaldırdıktan sonra) yeni kurumsal ilkeye ekleyebilir. Ortamın artık müşteri tarafından yönetilen anahtarınız kullanılarak şifrelenmesi gerekmiyorsa, Yönetici veri şifrelemesini yönetilen anahtara geri dönmek için ortamı kuruluş ilkesinden Dataverse kaldırabilir Microsoft.

Yönetici, kurumsal ilkeden anahtar erişimini iptal ederek müşteri tarafından yönetilen anahtar ortamlarını kilitleyebilir ve anahtar erişimini geri yükleyerek ortamların kilidini açabilir. Daha fazla bilgi: Anahtar kasası ve/veya anahtar izin erişimini iptal ederek ortamları kilitleme

Anahtar yönetimi görevlerini basitleştirmek için görevler üç ana alana ayrılır:

- Şifreleme anahtarı oluşturun.

- Kurumsal ilke oluşturun ve erişim izni verin.

- Ortamın şifrelemesini yönetin.

Uyarı

Ortamlar kilitli olduğunda, destek de dahil olmak üzere Microsoft hiç kimse bu ortamlara erişemez. Kilitlenen ortamlar devre dışı bırakılır ve veri kaybı oluşabilir.

Müşteri tarafından yönetilen anahtar için lisans gereksinimleri

Müşteri tarafından yönetilen anahtar ilkesi, yalnızca Yönetilen Ortamlar için etkinleştirilen ortamlarda uygulanır. Yönetilen Ortamlar; bağımsız Power Apps, Power Automate, Microsoft Copilot Studio, Power Pages ve premium kullanım hakları veren Dynamics 365 lisanslarına destek hakkı olarak dahil edilir. Microsoft Power Platform için lisanslamaya genel bakış ile Yönetilen Ortam lisanslama hakkında bilgi edinin.

Buna ek olarak, Microsoft Power Platform ve Dynamics 365 için müşteri tarafından yönetilen anahtar kullanımına erişim, şifreleme anahtarı ilkesinin uygulandığı ortamlardakki kullanıcıların bu aboneliklerden birine sahip olmasını gerektirir:

- Microsoft 365 veya Office 365 A5/E5/G5

- Microsoft 365 A5/E5/F5/G5 Uyumluluk

- Microsoft 365 F5 Güvenlik ve Uyumluluk

- Microsoft 365 A5/E5/F5/G5 Bilgi Koruması ve İdare

- Microsoft 365 A5/E5/F5/G5 İçeriden Risk Yönetimi

Bu lisanslar hakkında daha fazla bilgi edinin.

Anahtarınızı yönetirken olası riski anlama

İşle ilgili önemli tüm uygulamalarda olduğu gibi, kuruluşunuzdaki yönetici düzeyinde erişimi olan personelin güvenilir olması gerekir. Anahtar yönetimi özelliğini kullanmadan önce, veritabanı şifreleme anahtarlarınızı yönetirken söz konusu olan riski anlamanız gerekir. Kuruluşunuzda çalışan kötü niyetli bir yöneticinin (kuruluşun güvenlik veya iş süreçlerine zarar vermek amacıyla yönetici düzeyinde erişim kazanan veya verilen bir kişi), anahtarları kilitleme özelliğini bir anahtar oluşturmak ve bunu kiracıdaki ortamlarınızı kilitlemek üzere kullanabileceği düşünülebilir.

Aşağıdaki olaylar dizisini değerlendirin.

Kötü amaçlı Key Vault yöneticisi, Azure portalında anahtar ve kurumsal ilke oluşturur. Azure Key Vault yöneticisi Power Platform yönetim merkezine gider ve kuruluş ilkesine ortamlar ekler. Kötü amaçlı yönetici daha sonra Azure portalına döner ve kurumsal ilkeye anahtar erişimini iptal ederek tüm ortamları kilitler. Bu, tüm ortamlar erişilemez hale geldiğinden iş kesintilerine neden olur ve bu olay çözülmezse, yani anahtar erişimi geri yüklenirse ortam verileri kaybolabilir.

Not

- Azure Key Vault, anahtarın geri yüklenmesine yardımcı olan ve Geçici Silme ve Korumayı temizleme Key Vault ayarlarının etkinleştirilmesini gerektiren yerleşik korumalara sahiptir.

- Düşünülmesi gereken diğer bir güvenlik önlemi, Azure Key Vault yöneticisine Power Platform yönetim merkezine erişim izninin verilmediği görevler ayrımı olduğundan emin olmaktır.

Riski azaltmak için görev ayrımı

Bu bölümde, her yönetici rolünün sorumlu olduğu, müşteri tarafından yönetilen anahtar özelliği görevleri açıklanmaktadır. Bu görevleri ayırmak, müşteri tarafından yönetilen anahtarlarla ilgili riski azaltmaya yardımcı olur.

Azure Key Vault ve Power Platform/Dynamics 365 hizmet yöneticisi görevleri

Müşteri tarafından yönetilen anahtarları etkinleştirmek için Key Vault yöneticisi ilk olarak Azure Key Vault'ta bir anahtar ve ardından bir Power Platform kurumsal ilkesi oluşturur. Kurumsal politika oluşturulduğunda özel bir Microsoft Entra ID yönetilen kimlik oluşturulur. Ardından Key Vault yöneticisi, Azure Key Vault'a döner ve kurumsal ilkeye/yönetilen kimliğe şifreleme anahtarına erişim izni verir.

Key Vault yöneticisi daha sonra ilgili Power Platform/Dynamics 365 hizmet yöneticisine kurumsal ilke için okuma erişimi verir. Okuma izni verildiğinde Power Platform/Dynamics 365 hizmet yöneticisi, Power Platform Yönetim Merkezi'ne gidip kurumsal ilkeye ortamlar ekleyebilir. Eklenen tüm ortamlardaki müşteri verileri daha sonra bu kurumsal ilkeye bağlı müşteri tarafından yönetilen anahtarla şifrelenir.

Önkoşullar

- Azure Key Vault veya Azure Key Vault yönetilen donanım güvenlik modülleri içeren bir Azure aboneliği.

- Şu özelliklere sahip bir Microsoft Entra kimlik:

- Microsoft Entra aboneliğine katkıda bulunan izni.

- Azure Key Vault ve anahtar oluşturma izni.

- Kaynak grubu oluşturma erişimi. Bu, Key Vault'u ayarlamak için gereklidir.

Azure Key Vault kullanarak anahtar oluşturma ve erişim izin verme

Azure Key Vault yöneticisi, Azure'da bu görevleri gerçekleştirir.

- Azure ücretli aboneliği ve Key Vault oluşturun. Zaten Azure Key Vault içeren bir aboneliğiniz varsa bu adımı yoksayın.

- Azure Key Vault hizmetine gidin ve anahtar oluşturun. Daha fazla bilgi: Key Vault'ta anahtar oluşturma

- Azure aboneliğiniz için Power Platform kurumsal ilkeleri hizmetini etkinleştirin. Bunu yalnızca bir kez yapın. Daha fazla bilgi: Azure aboneliğiniz için Power Platform kurumsal ilkeleri hizmetini etkinleştirme

- Power Platform kurumsal ilkesi oluşturun. Daha fazla bilgi: Kurumsal ilke oluşturma

- Key Vault'a erişmek için kurumsal ilke izinleri verin. Daha fazla bilgi: Key Vault'a erişmek için kurumsal ilke izinleri verme

- Power Platform ve Dynamics 365 yöneticilerine kurumsal ilkeyi okuma izni verin. Daha fazla bilgi: Kurumsal ilkeyi okumak için Power Platform yöneticisi ayrıcalığı verme

Power Platform/Dynamics 365 hizmet yöneticisi Power Platform yönetim merkezi görevleri

Önkoşul

- Power Platform yöneticisine, Power Platform veya Dynamics 365 Service yöneticisi Microsoft Entra rolünün atanması gerekir.

Power Platform yönetim merkezinde ortamın şifrelemesini yönetme

Power Platform yöneticisi, Power Platform yönetim merkezinde ortamla ilgili müşteri tarafından yönetilen anahtar görevlerini yönetir.

- Verileri müşteri tarafından yönetilen anahtarla şifrelemek için Power Platform ortamlarını kurumsal ilkeye ekleyin. Daha fazla bilgi: Verileri şifrelemek için kurumsal ilkeye ortam ekleme

- Şifrelemeyi yönetilen anahtara döndürmek için ortamları kuruluş ilkesinden Microsoft kaldırın. Daha fazla bilgi: Yönetilen anahtara dönmek için ortamları ilkeden Microsoft kaldırma

- Eski kurumsal ilkeden ortamları kaldırarak ve yeni kurumsal ilkeye ortamlar ekleyerek anahtarı değiştirin. Daha fazla bilgi: Şifreleme anahtarı oluşturma ve erişim verme

- BYOK'den taşıyın. Önceki kendi kendine yönetilen şifreleme anahtarı özelliğini kullanıyorsanız anahtarınızı müşteri tarafından yönetilen anahtara taşıyabilirsiniz. Daha fazla bilgi: Kendi anahtarınızı getirin ortamlarını müşteri tarafından yönetilen anahtara geçirme

Şifreleme anahtarı oluşturma ve erişim izni verme

Azure ücretli aboneliği ve Key Vault oluşturma

Azure'da, aşağıdaki adımları gerçekleştirin:

Kullandıkça öde veya eşdeğeri bir Azure aboneliği oluşturun. Kiracının zaten bir aboneliği varsa bu adım gerekli değildir.

Kaynak grubu oluşturun. Daha fazla bilgi: Kaynak grupları oluşturma

Not

Amerika Birleşik Devletleri gibi Power Platform ortamının bölgesiyle eşleşen Orta ABD gibi bir konuma sahip bir kaynak grubu oluşturun veya kullanın.

Önceki adımda oluşturduğunuz kaynak grubuyla geçici silme ve korumayı temizleme içeren ücretli aboneliği kullanarak Key Vault oluşturun.

Önemli

- Ortamınızın şifreleme anahtarının yanlışlıkla silinmesine karşı korunmasını sağlamak için Key Vault'ta geçici silme ve korumayı temizlemenin etkinleştirilmesi gerekir. Bu ayarları etkinleştirmeden ortamınızı kendi anahtarınızla şifreleyemezsiniz. Daha fazla bilgi: Azure Key Vault geçici silmeye genel bakış Daha fazla bilgi: Azure portalını kullanarak Key Vault oluşturma

Key Vault'ta anahtar oluşturma

- Önkoşulları karşıladığınızdan emin olun.

- Azure portalı>Key Vault'a gidin ve şifreleme anahtarı oluşturmak istediğiniz Key Vault'u bulun.

- Azure anahtar kasası ayarlarını doğrulayın:

- Ayarlar altında Özellikler'i seçin.

- Geçici silme altında, Geçici silme bu Key Vault'ta etkinleştirildi seçeneğini belirleyin veya belirlendiğinden emin olun.

- Korumayı temizleme altında, Koruma temizlemeyi etkinleştir (silinen kasalar ve kasa nesneleri için zorunlu saklama süresi uygula) seçeneğini belirleyin veya belirlendiğinden emin olun.

- Değişiklik yaptıysanız Kaydet'i seçin.

RSA anahtarları oluşturma

Aşağıdaki özelliklere sahip bir anahtar oluşturun veya içeri aktarın:

- Key Vault özellikleri sayfalarında, Anahtarlar'ı seçin.

- Oluştur/İçeri Aktar'ı seçin.

- Anahtar oluştur ekranında, aşağıdaki değerleri ayarlayın ve ardından Oluştur'u seçin.

- Seçenekler: Oluştur

- Ad: Anahtar için bir ad girin

- Anahtar türü: RSA

- RSA anahtar boyutu: 2048

Önemli

Anahtarınızda bir sona erme tarihi ayarlarsanız ve anahtarın süresi dolduysa, bu anahtarla şifrelenen tüm ortamlar kapalı olur. Süre sonu sertifikalarını izlemek için yerel yöneticiniz ve Azure anahtar kasası yöneticiniz için e-posta bildirimleriyle birlikte süre sonu tarihini yenilemek için bir uyarı ayarlayın Power Platform . Bu, planlanmamış sistem kesintilerini önlemek için önemlidir.

Donanım Güvenlik Modülleri (HSM) için korumalı anahtarları içeri aktarma

Power Platform Dataverse ortamlarınızı şifrelemek için donanım güvenlik modüllerine (HSM) yönelik korumalı anahtarlarınızı kullanabilirsiniz. Kurumsal ilkenin oluşturulabilmesi için HSM korumalı anahtarlarınızın bir anahtar kasasına aktarılması gerekir. Daha fazla bilgi için bkz. Desteklenen HSM'lerKey Vault'a (KAG) HSM korumalı anahtarları aktarma.

Azure Key Vault Yönetilen HSM'de bir anahtar oluşturun

Ortam verilerinizi şifrelemek için Azure Key Vault Yönetilen HSM'den oluşturulan bir şifreleme anahtarı kullanabilirsiniz. Bu işlem size FIPS 140-2 Düzey 3 desteği sağlar.

RSA-HSM anahtarları oluşturma

Önkoşulları karşıladığınızdan emin olun.

Azure portalına gidin.

Yönetilen HSM oluşturma:

Yönetilen HSM'de Temizleme Koruması'nı etkinleştirin.

Yönetilen HSM anahtar kasasını oluşturan kişiye Yönetilen HSM Şifreleme Kullanıcısı rolünü verin.

- Azure portalda Yönetilen HSM anahtar kasasına erişin.

- Yerel RBAC'e gidin ve + Ekle'yi seçin.

- Rol açılır listesinde, Rol ataması sayfasında Yönetilen HSM Şifreleme Kullanıcısı rolünü seçin.

- Kapsam altında Tüm anahtarlar'ı seçin.

- Güvenlik sorumlusunu seç'i seçin ve ardından Yönetici Ekle sayfasında yöneticiyi seçin.

- Create'u seçin.

RSA-HSM anahtarı oluşturun:

- Seçenekler: Oluştur

- Ad: Anahtar için bir ad girin

- Anahtar türü: RSA-HSM

- RSA anahtar boyutu: 2048

Not

Desteklenen RSA-HSM anahtar boyutları: 2048 bit ve 3072 bit.

Özel bağlantı bulunan Azure Key Vault'tan anahtarla ortamınızı şifreleme

Özel uç nokta etkinleştirerek Azure Key Vault'unuzun ağını güncelleştirebilir ve Power Platform ortamlarını şifrelemek için anahtar kasasındaki anahtarı kullanabilirsiniz.

Yeni anahtar kasası oluşturup özel bağlantı kurabilir veya mevcut anahtar kasasına özel bağlantı kurabilirsiniz ve bu anahtar kasasından bir anahtar oluşturup ortamınızı şifrelemek için bunu kullanabilirsiniz. Ayrıca zaten oluşturulmuş bir anahtarınız varsa mevcut anahtar kasasına özel bağlantı kurabilir ve ortamınızı şifrelemek için bu anahtarı kullanabilirsiniz.

Özel bağlantı bulunan anahtar kasasından anahtarla verileri şifreleme

Aşağıdaki seçeneklerle Azure Key Vault oluşturun:

- Temizleme Koruması'nı etkinleştirme

- Anahtar türü: RSA

- Anahtar boyutu: 2048

Kurumsal ilke oluşturmak için kullanılacak anahtar kasası URL'si ile şifreleme anahtarı URL'sini kopyalayın.

Not

Anahtar kasanıza özel bir uç nokta ekledikten veya genel erişim ağını devre dışı bıraktıktan sonra uygun izne sahip olmadığınız sürece anahtarı göremezsiniz.

Özel ağ oluşturun.

Anahtar kasanıza dönün ve özel uç nokta bağlantılarını Azure Key Vault'unuza ekleyin.

Not

Genel erişim ağını devre dışı bırak seçeneğini belirlemeniz ve Güvenilir hizmetlerin bu güvenlik duvarı istisnasını atlamasına izin ver'i Microsoft etkinleştirmeniz gerekir.

Power Platform kurumsal ilkesi oluşturun. Daha fazla bilgi: Kurumsal ilke oluşturma

Key Vault'a erişmek için kurumsal ilke izinleri verin. Daha fazla bilgi: Key Vault'a erişmek için kurumsal ilke izinleri verme

Power Platform ve Dynamics 365 yöneticilerine kurumsal ilkeyi okuma izni verin. Daha fazla bilgi: Kurumsal ilkeyi okumak için Power Platform yöneticisi ayrıcalığı verme

Power Platform yönetim merkezi yöneticisi, ortamı seçerek Yönetilen ortamı şifreleyip etkinleştirir. Daha fazla bilgi: Kurumsal ilkeye eklenecek Yönetilen ortamı etkinleştirme

Power Platform yönetim merkezi yöneticisi, Yönetilen ortamı kurumsal ilkeye ekler. Daha fazla bilgi: Verileri şifrelemek için kurumsal ilkeye ortam ekleme

Azure aboneliğiniz için Power Platform kurumsal ilkeleri hizmetini etkinleştirme

Power Platform'u kaynak sağlayıcısı olarak kaydedin. Bu görevi, Azure Key Vault'unuzun bulunduğu her Azure aboneliği için yalnızca bir kere yapmanız gerekir. Kaynak sağlayıcıyı kaydettirmek için aboneliğe erişim haklarına sahip olmanız gerekir.

- Azure portalında oturum açın ve Abonelik>Kaynak sağlayıcıları bölümüne gidin.

- Kaynak sağlayıcıları listesinde, için Microsoft arama yapın. PowerPlatform'a gidin ve kaydedin .

Kurumsal ilke oluşturma

- PowerShell MSI'yi yükleyin. Daha fazla bilgi: Windows, Linux ve macOS'ta PowerShell'i yükleme

- PowerShell MSI yüklendikten sonra Azure'da Özel şablon dağıtma bölümüne geri dönün.

- Düzenleyicide kendi şablonunuzu oluşturun bağlantısını seçin.

- Bu JSON şablonunu Notepad gibi bir metin düzenleyiciye kopyalayın. Daha fazla bilgi: Kurumsal ilke json şablonu

- JSON şablonundaki şu değerleri değiştirin: EnterprisePolicyName, EnterprisePolicy oluşturulması gereken konum, keyVaultId ve keyName. Daha fazla bilgi: json şablonu için alan tanımları

- Güncelleştirilmiş şablonu metin düzenleyicinizden kopyalayın, ardından Azure'da Özel dağıtım'ın Şablonu düzenle bölümüne yapıştırın ve Kaydet'i seçin.

- Kurumsal ilkenin oluşturulacağı Abonelik ve Kaynak grubu'nu seçin.

- Gözden geçir ve oluştur'u seçin ve ardından Oluştur seçeneğini belirleyin.

Dağıtım başlatılır. İşlem tamamlandığında kurumsal ilke oluşturulur.

Kurumsal ilke json şablonu

{

"$schema": "https://schema.management.azure.com/schemas/2019-04-01/deploymentTemplate.json#",

"contentVersion": "1.0.0.0",

"parameters": {},

"resources": [

{

"type": "Microsoft.PowerPlatform/enterprisePolicies",

"apiVersion": "2020-10-30",

"name": {EnterprisePolicyName},

"location": {location where EnterprisePolicy needs to be created},

"kind": "Encryption",

"identity": {

"type": "SystemAssigned"

},

"properties": {

"lockbox": null,

"encryption": {

"state": "Enabled",

"keyVault": {

"id": {keyVaultId},

"key": {

"name": {keyName}

}

}

},

"networkInjection": null

}

}

]

}

JSON şablonu için alan tanımları

isim. Kurumsal ilkenin adı. Bu, Power Platform yönetim merkezinde görüntülenen ilkenin adıdır.

konum. Aşağıdakilerden biri. Bu, kurumsal ilkenin konumudur ve Dataverse ortamının bölgesine karşılık gelmelidir:

- '"abd"'

- '"güney afrika"'

- '"birleşik krallık"'

- '"japonya"'

- '"hindistan"'

- '"fransa"'

- '"avrupa"'

- '"almanya"'

- '"isviçre"'

- '"kanada"'

- '"brezilya"'

- '"avustralya"'

- '"asya"'

- '"bae"'

- '"kore"'

- '"norveç"'

- '"singapur"'

- '"isveç"'

Azure portalındaki Key Vault özelliklerinizden bu değerleri kopyalayın:

- keyVaultId: Anahtar kasaları'na gidin, anahtar kasanıza> Genel Bakış'ı > seçin. Temel yanındaki JSON Görünümü'nü seçin. Kaynak Kimliği'ni panoya kopyalayın ve tüm içeriği JSON şablonunuza yapıştırın.

- keyName: Anahtar kasaları'na gidin, anahtar kasası> Anahtarlarınızı > seçin. Anahtar Adı'na dikkat edin ve adı JSON şablonunuza yazın.

Key Vault'a erişmek için kurumsal ilke izinleri verme

Kurumsal ilke oluşturulduğunda Key Vault yöneticisi, kurumsal ilkenin yönetilen kimliğine şifreleme anahtarına erişim izni verir.

- Azure portalında oturum açın ve Key Vault'lar bölümüne gidin.

- Anahtarın kurumsal ilkeye atandığı Key Vault'u seçin.

- Erişim denetimi (IAM) sekmesini seçin ve ardından + Ekle seçeneğini belirleyin.

- Açılan listeden Rol ataması ekle'yi seçin.

- Anahtar Kasası Kripto Hizmeti Şifreleme Kullanıcısı'nı arayın ve seçin.

- İleri'yi seçin.

- + Üyeleri seç seçeneğini belirleyin.

- Oluşturduğunuz kuruluş ilkesini arayın.

- Kurumsal ilkeyi seçin ve ardından Seç seçeneğini belirleyin.

- Gözden geçir + ata'yı seçin.

Not

Yukarıdaki izin ayarı, anahtar kasaınızın Azure rol tabanlı erişim denetimi için izin modelini temel alır. Anahtar kasasına kasa erişim ilkesi olarak ayarlanmışsa rol tabanlı modele geçirmeniz önerilir. Kasa erişimi ilkesi'ni kullanarak kurumsal ilkenizin erişimine izin vermek için, bir erişim ilkesi oluşturun, anahtar yönetimi işlemleri'nde Al'ı seçin ve Şifreleme işlemlerinde, Anahtar Sarmalamasını Kaldır ve Anahtarı Sarmala seçin.

Not

Planlanmamış sistem kesintilerini önlemek için, kuruluş ilkesinin anahtara erişimi olması önemlidir. Şunlardan emin olun:

- Anahtar kasası etkindir.

- Anahtar etkin ve süresi dolmamış.

- Anahtar silinmez.

- Yukarıdaki temel izinler iptal edilmez.

Bu anahtarı kullanan ortamlar, şifreleme anahtarına erişilemediğinde devre dışı bırakılır.

Kurumsal ilkeyi okumak için Power Platform yöneticisi ayrıcalığı verme

Dynamics 365 veya Power Platform yönetim rollerine sahip yöneticiler, kurumsal ilkeye ortam atamak için yönetim merkezine erişebilir Power Platform . Kurumsal ilkelere erişmek için Azure anahtar kasası erişimi olan yöneticinin yöneticiye Okuyucu rolünü vermesi Power Platform gerekir. Okuyucu rolü verildikten Power Platform sonraYönetici, yönetim merkezinde kurumsal ilkeleri Power Platform görüntüleyebilir.

Not

Yalnızca kurumsal ilke için okuyucu rolü verilen Power Platform ve Dynamics 365 yöneticileri ilkeye ortam ekleyebilir. Diğer Power Platform veya Dynamics 365 yöneticileri kurumsal ilkeyi görüntüleyebilir ancak ilkeye Ortam eklemeye çalıştıklarında hata alırlar.

Power Platform yöneticisine okuyucu rolü verme

- Azure portalında oturum açın.

- Power Platform veya Dynamics 365 yöneticisinin nesne kimliğini kopyalayın. Bunu yapmak için:

- Azure'da Kullanıcılar alanına gidin.

- Tüm kullanıcılar listesinde, Kullanıcı ara seçeneği ile Power Platform veya Dynamics 365 yönetici izinlerine sahip kullanıcıyı bulun.

- Kullanıcı kaydını açın, Genel Bakış sekmesinde kullanıcının Nesne Kimliği'ni kopyalayın. Daha sonrası için bunu Not Defteri gibi bir metin düzenleyiciye yapıştırın.

- Kurumsal ilke kaynak kimliğini kopyalayın. Bunu yapmak için:

- Azure'da Kaynak Grafiği Gezgini alanına gidin.

- Arama kutusuna

microsoft.powerplatform/enterprisepoliciesgirin ve ardından microsoft.powerplatform/enterprisepolicies kaynağını seçin. - Komut çubuğunda Sorguyu çalıştır'ı seçin. Tüm Power Platform kurumsal ilkelerinin listesi görüntülenir.

- Erişim vermek istediğiniz kurumsal ilkeyi bulun.

- Kurumsal ilkenin sağına kaydırın ve Ayrıntıları göster'i seçin.

- Ayrıntılar sayfasındaki kimlik'i kopyalayın.

- Azure Cloud Shell'i başlatın ve kullanıcının nesne kimliği bulunan objId'yi önceki adımda kopyaladığınız

enterprisepoliciesbulunan EP Kaynak Kimliği ile değiştirerek şu komutu çalıştırın:New-AzRoleAssignment -ObjectId { objId} -RoleDefinitionName Reader -Scope {EP Resource Id}

Ortamın şifrelemesini yönetme

Ortamın şifrelemesini yönetmek için aşağıdaki izne ihtiyacınız vardır:

- Power Platform ve/veya Dynamics 365 yöneticisi güvenlik rolüne sahip Microsoft Entra etkin kullanıcısı.

- Microsoft Entra Dynamics 365 hizmet yöneticisi rolüne sahip bir Power Platform kullanıcı.

Key Vault yöneticisi, Power Platform yöneticisine şifreleme anahtarı ve kurumsal ilkenin oluşturulduğunu bildirir ve Power Platform yöneticisine kurumsal ilkeyi sağlar. Müşteri tarafından yönetilen anahtarı etkinleştirmek için Power Platform yöneticisi, ortamlarını kurumsal ilkeye atar. Ortam atanıp kaydedildiğinde Dataverse, tüm ortam verilerini ayarlamak ve müşteri tarafından yönetilen anahtarla şifrelemek için şifreleme işlemini başlatır.

Kurumsal ilkeye eklenecek Yönetilen ortamı etkinleştirme

- Power Platform yönetim merkezinde oturum açın ve ortamı bulun.

- Ortamlar listesinde ortamı seçin ve kontrol edin.

- Eylem çubuğunda Yönetilen Ortamları Etkinleştir simgesini seçin.

- Etkinleştir'i seçin.

Verileri şifrelemek için kurumsal ilkeye ortam ekleme

Önemli

Ortam, veri şifreleme için kurumsal ilkeye eklendiğinde devre dışı bırakılır.

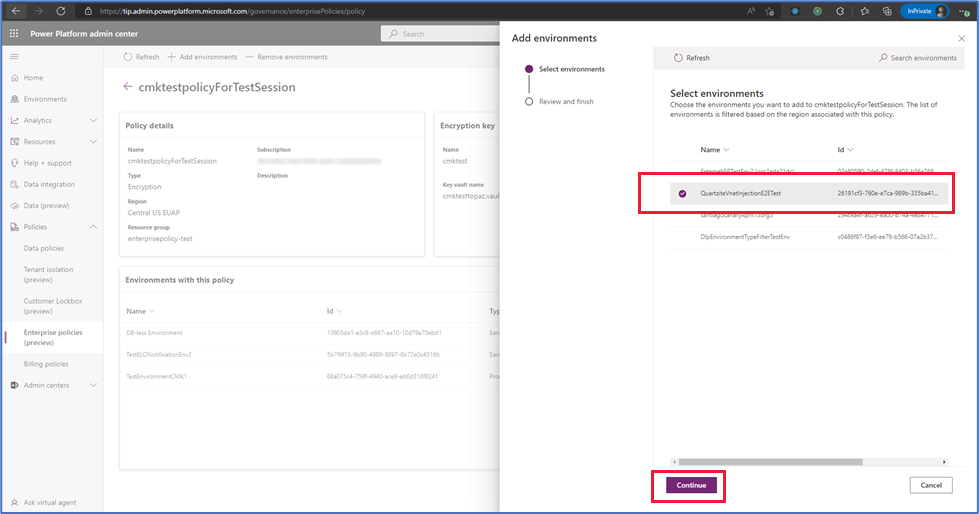

- Power Platform yönetim merkezinde oturum açın ve İlkeler>Kurumsal ilkeler bölümüne gidin.

- İlke seçin ve ardından komut çubuğunda Düzenle seçeneğini belirleyin.

- Ortam ekle seçeneğini belirleyin, istediğiniz ortamı seçin ve ardından Devam Et seçeneğini belirleyin.

- Kaydet'i seçin ve ardından Onayla seçeneğini belirleyin.

Önemli

- Ortam ekle listesinde yalnızca kurumsal ilkeyle aynı bölgede bulunan ortamlar görüntülenir.

- Şifrelemenin tamamlanması dört güne kadar sürebilir ancak Ortamları ekle işleminin tamamlanması için ortam etkinleştirilebilir.

- İşlem tamamlanmayabilir ve başarısız olursa verileriniz yönetilen anahtarla Microsoft şifrelenmeye devam eder. Ortam ekle işlemini yeniden çalıştırabilirsiniz.

Not

Yalnızca Yönetilen Ortamlar olarak etkinleştirilen ortamları ekleyebilirsiniz. Deneme sürümü ve Teams ortamı türleri, kurumsal ilkeye eklenemez.

Yönetilen anahtara dönmek için ortamları ilkeden Microsoft kaldırın

Yönetilen bir Microsoft şifreleme anahtarına geri dönmek istiyorsanız bu adımları izleyin.

Önemli

Ortam, yönetilen anahtarı kullanarak veri şifrelemesini döndürmek için kuruluş ilkesinden kaldırıldığında Microsoft devre dışı bırakılır.

- Power Platform yönetim merkezinde oturum açın ve İlkeler>Kurumsal ilkeler bölümüne gidin.

- İlkeleri olan ortam sekmesini seçin ve ardından müşteri tarafından yönetilen anahtardan kaldırmak istediğiniz ortamı bulun.

- Tüm ilkeler sekmesini ve 2. adımda doğruladığınız ortamı seçin, ardından komut çubuğunda İlkeyi düzenle seçeneğini belirleyin.

- Komut çubuğunda Ortamı kaldır seçeneğini belirleyin, kaldırmak istediğiniz ortamı seçin ve ardından Devam Et seçeneğini belirleyin.

- Kaydet'i seçin.

Önemli

Ortam, veri şifrelemesini yönetilen anahtara geri dönmek için kuruluş ilkesinden kaldırıldığında Microsoft devre dışı bırakılır. Anahtarı silmeyin veya devre dışı bırakmayın, anahtar kasasını silmeyin veya devre dışı bırakın ya da kuruluş ilkesinin anahtar kasasındaki izinlerini kaldırmayın. Veritabanı geri yüklemesini desteklemek için anahtar ve anahtar kasasına erişim gereklidir. Kurumsal ilke izinlerini 30 gün sonra silip kaldırabilirsiniz.

Ortamın şifreleme durumunu inceleme

Kurumsal ilkelerden şifreleme durumunu inceleme

Power Platform yönetim merkezinde oturum açın.

İlkeler>Kurumsal ilkeler'i seçin.

İlke seçin ve ardından komut çubuğunda Düzenle seçeneğini belirleyin.

Bu ilkenin bulunduğu ortamlar bölümünde ortamın Şifreleme durumunu inceleyin.

Not

Ortamın şifreleme şunlar olabilir:

- Şifreli - Kurumsal ilke şifreleme anahtarı etkindir ve ortam anahtarınızla şifrelenir.

- Başarısız - Kurumsal ilke şifreleme anahtarı tüm Dataverse depolama hizmetleri tarafından kullanılmaz. İşlemek için daha fazla zaman gerekir ve Ortam ekle işlemini yeniden çalıştırabilirsiniz . Yeniden çalıştırma başarısız olursa Destek ile iletişime geçin.

- Uyarı - Enterprise ilkesi şifreleme anahtarı etkindir ve hizmetin verilerinden biri yönetilen anahtarla Microsoft şifrelenmeye devam eder. Daha fazla bilgi edinin: Power Automate CMK uygulaması uyarı iletileri

Başarısız şifreleme durumuna sahip ortam için Ortam ekle seçeneğini yeniden çalıştırabilirsiniz.

Ortam Geçmişi sayfasından şifreleme durumunu inceleme

Ortam geçmişini görebilirsiniz.

Power Platform yönetim merkezinde oturum açın.

Gezinti bölmesinde Ortamlar’ı seçin ve ardından listeden bir ortam seçin.

Komut çubuğunda, Geçmiş'i seçin

Müşteri Tarafından Yönetilen Anahtarı Güncelleştir geçmişini bulun.

Not

Durum, şifreleme devam ederken Çalışyor durumunu gösterir. Şifreleme tamamlandığında Başarılı durumunu gösterir. Hizmetlerden birinde şifreleme anahtarının uygulanamamasına neden olan bir sorun olduğunda, durum Başarısız olarak gösterilir.

Başarısız durumu bir uyarı olabilir ve Ortam ekle seçeneğini yeniden çalıştırmanız gerekmez. Bunun bir uyarı olup olmadığını onaylayabilirsiniz.

Ortamın şifreleme anahtarını yeni kuruluş ilkesi ve anahtarıyla değiştirme

Şifreleme anahtarınızı değiştirmek için yeni anahtar ve yeni kurumsal ilke oluşturun. Ardından ortamları kaldırarak ve ardından ortamları yeni kurumsal ilkeye ekleyerek kurumsal ilkeyi değiştirebilirsiniz. Yeni bir kurumsal ilkeye geçerken sistem iki kez kapalı: 1) şifrelemeyi Microsoft Yönetilen anahtara geri döndürmek ve 2) yeni kurumsal ilkeyi uygulamak.

İpucu

Şifreleme anahtarını döndürmek için Anahtar kasalarının Yeni sürümünü kullanmanızı veya bir Döndürme ilkesi ayarlamanızı öneririz.

- Azure portalında, yeni anahtar ve yeni kurumsal ilke oluşturun. Daha fazla bilgi: Şifreleme anahtarı ve erişim izni verme ve Kurumsal ilke oluşturma

- Yeni anahtar ve kurumsal ilke oluşturulduğunda İlkeler>Kurumsal İlkeler bölümüne gidin.

- İlkeleri olan ortam sekmesini seçin ve ardından müşteri tarafından yönetilen anahtardan kaldırmak istediğiniz ortamı bulun.

- Tüm ilkeler sekmesini ve 2. adımda doğruladığınız ortamı seçin, ardından komut çubuğunda İlkeyi düzenle seçeneğini belirleyin.

- Komut çubuğunda Ortamı kaldır seçeneğini belirleyin, kaldırmak istediğiniz ortamı seçin ve ardından Devam Et seçeneğini belirleyin.

- Kaydet'i seçin.

- Kurumsal ilkedeki tüm ortamlar kaldırılıncaya kadar 2-6. adımı tekrarlayın.

Önemli

Ortam, veri şifrelemesini yönetilen anahtara geri dönmek için kuruluş ilkesinden kaldırıldığında Microsoft devre dışı bırakılır. Anahtarı silmeyin veya devre dışı bırakmayın, anahtar kasasını silmeyin veya devre dışı bırakmayın ya da kurumsal ilkenin anahtar kasası izinlerini kaldırmayın. Veritabanı geri yüklemesini desteklemek için anahtar ve anahtar kasasına erişim gereklidir. Kurumsal ilke izinlerini 30 gün sonra silip kaldırabilirsiniz.

- Tüm ortamlar kaldırıldığında Power Platform yönetim merkezinden Kurumsal ilkeler bölümüne gidin.

- Yeni kurumsal ilkeyi seçin ve ardından İlkeyi düzenle seçeneğini belirleyin.

- Ortam ekle seçeneğini belirleyin, eklemek istediğiniz ortamları seçin ve ardından Devam Et seçeneğini belirleyin.

Önemli

Ortam, yeni kurumsal ilkeye eklendiğinde devre dışı bırakılır.

Ortamın şifreleme anahtarına yeni bir anahtar sürümüyle döndürme

Ortamın şifreleme anahtarını yeni anahtar sürümü oluşturarak değiştirebilirsiniz. Yeni bir anahtar sürümü oluşturduğunuzda, yeni anahtar sürümü otomatik olarak etkinleştirilir. Tüm depolama kaynakları yeni anahtar sürümünü algılar ve verilerinizi şifrelemek için uygulamaya başlar.

Anahtarı veya anahtar sürümünü değiştirdiğinizde, kök şifreleme anahtarının koruması değişir ancak depodaki veriler her zaman anahtarınızla birlikte şifreli olarak kalır. Verilerinizin korunduğundan emin olmak için başka bir işlem yapmanız gerekmez. Anahtar sürümünün döndürülmesi performansı etkilemez. Anahtar sürümü döndürmeyle ilişkili kapalı kalma süresi yoktur. Tüm kaynak sağlayıcılarının yeni anahtar sürümünü arka planda uygulaması 24 saat sürebilir. Hizmetin yeniden şifreleme ve veritabanı geri yükleme desteği için gerekli olduğundan, önceki anahtar sürümü devre dışı bırakılmamalıdır.

Yeni bir anahtar sürümü oluşturarak şifreleme anahtarını döndürmek için aşağıdaki adımları uygulayın.

- Azure portal>Key Vaults'a gidin ve yeni bir anahtar sürümü oluşturmak istediğiniz anahtar kasasının yerini bulun.

- Anahtarlar'a gidin.

- Geçerli, etkinleştirilmiş anahtarı seçin.

- + Yeni Sürüm'ü seçin.

- Etkin ayarı Evet olarak varsayılan olarak ayarlanır; bu da yeni anahtar sürümünün oluşturma sonrasında otomatik olarak etkinleştirildiği anlamına gelir.

- Create'u seçin.

İpucu

Anahtar döndürme ilkenize uymak için, Döndürme ilkesini kullanarak şifreleme anahtarını döndürebilirsiniz. Bir döndürme ilkesi yapılandırabilir veya Şimdi döndür'ü çağırarak isteğe bağlı olarak döndürebilirsiniz.

Önemli

Yeni anahtar sürümü arka planda otomatik olarak döndürülür ve Power Platform yöneticisi için herhangi bir eylem gerekmez. Veritabanı onarımını desteklemek için, önceki anahtar sürümünün en az 28 gün devre dışı bırakılmaması veya silinmemesi önemlidir. Önceki anahtar sürümünü çok erken devre dışı bırakmak veya silmek, ortamınızı çevrimdışına alabilir.

Şifrelenmiş ortamların listesini görüntüleme

- Power Platform yönetim merkezinde oturum açın ve İlkeler>Kurumsal ilkeler bölümüne gidin.

- Kurumsal ilkeler sayfasında, İlkeleri olan ortamlar sekmesini seçin. Kurumsal ilkelere eklenen ortamların listesi görüntülenir.

Not

Ortam durumu veya Şifreleme durumunun Başarısız oldu durumu gösterdiği durumlar olabilir. Bu durumda, Ortam ekle işlemini yeniden çalıştırmayı deneyebilir veya yardım için bir Microsoft Destek isteği gönderebilirsiniz.

Ortam veritabanı işlemleri

Müşteri kiracısı Microsoft , yönetilen anahtar kullanılarak şifrelenmiş ortamlara ve müşteri tarafından yönetilen anahtarla şifrelenmiş ortamlara sahip olabilir. Veri bütünlüğü ve veri koruması sağlamak için ortam veritabanı işlemlerini yönetirken aşağıdaki denetimler kullanılabilir.

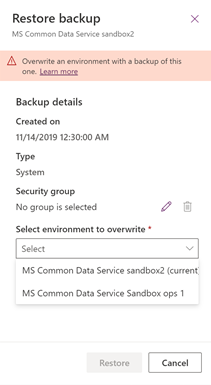

Geri Yükle Üzerine yazılacak ortam (geri yüklenen ortam), yedeklemenin alındığı ortamla veya aynı müşteri tarafından yönetilen anahtarla şifrelenmiş başka bir ortamla sınırlıdır.

Kopyala Üzerine yazılacak ortam (kopyalanan ortam), aynı müşteri tarafından yönetilen anahtarla şifrelenmiş başka bir ortamla sınırlıdır.

Not

Müşteri tarafından yönetilen bir ortamda destek sorununu çözmek için bir Destek Araştırması ortamı oluşturulmuşsa Kopya ortamı işlemi gerçekleştirilmeden önce Destek Araştırması ortamının şifreleme anahtarı, müşteri tarafından yönetilen anahtar olarak değiştirilmelidir.

Sıfırla : Yedeklemeler de dahil olmak üzere ortamın şifrelenmiş verileri silinir. Ortam sıfırlandıktan sonra, ortam şifrelemesi yönetilen anahtara geri dönmek olur Microsoft .