Ayrıcalıklı erişim hikayesinin bir parçası olarak cihazların güvenliğini sağlama

Bu kılavuz, tam bir ayrıcalıklı erişim stratejisinin bir parçasıdır ve Ayrıcalıklı erişim dağıtımının bir parçası olarak uygulanır

Ayrıcalıklı erişim için uçtan uca sıfır güven güvenliği, oturum için diğer güvenlik güvencelerinin oluşturulması için güçlü bir cihaz güvenliği temeli gerektirir. Oturumda güvenlik güvenceleri geliştirilse de, bunlar her zaman kaynak cihazda güvenlik güvencelerinin ne kadar güçlü olduğuyla sınırlı olacaktır. Bu cihazın denetimine sahip bir saldırgan, üzerindeki kullanıcıların kimliğine bürünebilir veya gelecekte kimliğe bürünmek için kimlik bilgilerini çalabilir. Bu risk hesapta, atlama sunucuları gibi aracılarda ve kaynakların kendisinde diğer güvenceleri baltalar. Daha fazla bilgi için bkz. temiz kaynak ilkesi

Makale, yaşam döngüsü boyunca hassas kullanıcılara güvenli bir iş istasyonu sağlamak için güvenlik denetimlerine genel bir bakış sağlar.

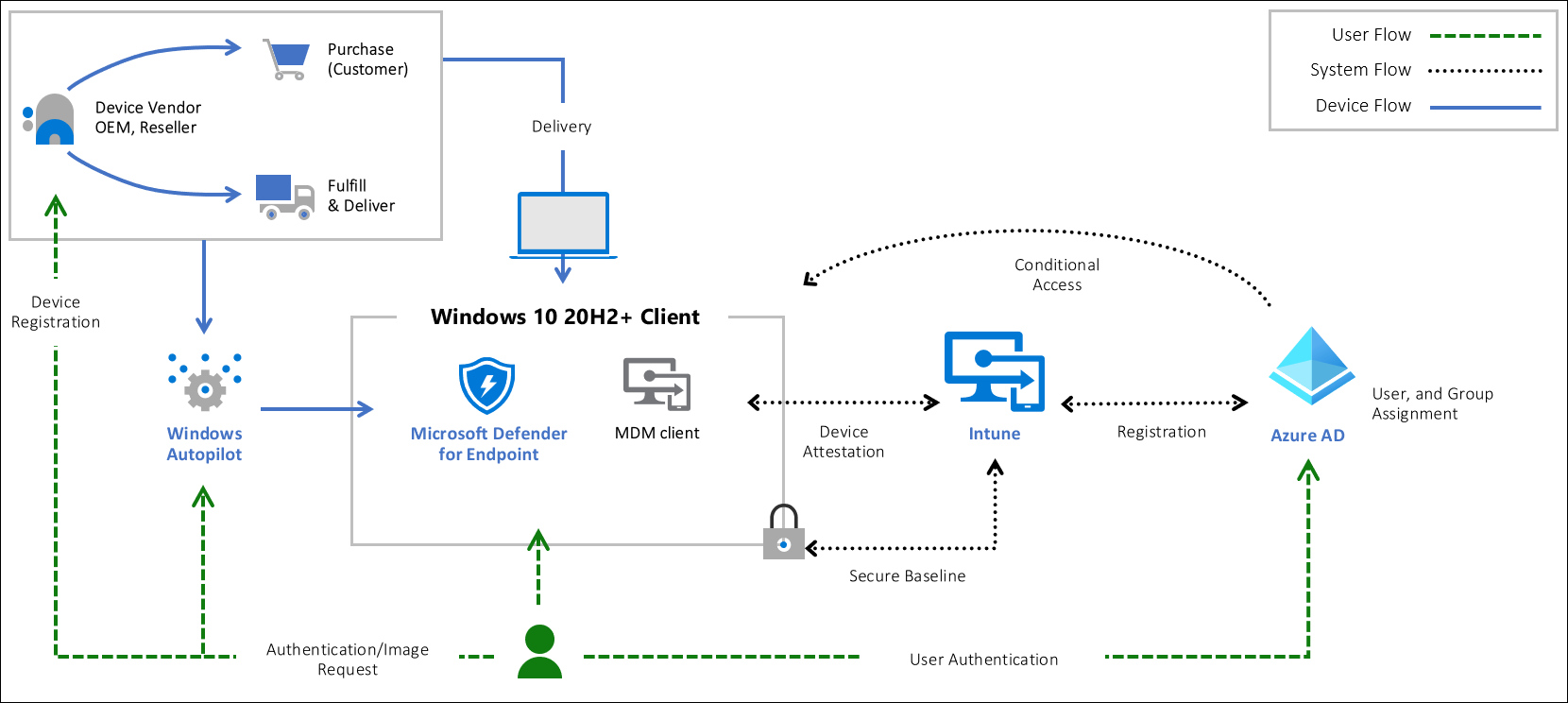

Bu çözüm, Windows 10 işletim sistemi, Uç Nokta için Microsoft Defender, Microsoft Entra Id ve Microsoft InTune'daki temel güvenlik özelliklerine dayanır.

Güvenli iş istasyonundan kimler yararlanır?

Tüm kullanıcılar ve operatörler güvenli bir iş istasyonu kullanma avantajından yararlanan kullanıcılardır. Bir bilgisayar veya cihazın güvenliğini tehlikeye atan bir saldırgan, onu kullanan tüm hesapların kimlik bilgilerini/belirteçlerini taklit edebilir veya çalarak birçok veya daha fazla güvenlik güvencesini baltalayabilir. Yöneticiler veya hassas hesaplar için bu, saldırganların ayrıcalıkları yükseltmesine ve kuruluşunuzda sahip oldukları erişimi artırmasına ve genellikle etki alanı, genel veya kuruluş yöneticisi ayrıcalıklarına önemli ölçüde erişmesine olanak tanır.

Güvenlik düzeyleri ve hangi kullanıcıların hangi düzeye atanması gerektiği hakkında ayrıntılı bilgi için bkz . Ayrıcalıklı erişim güvenlik düzeyleri

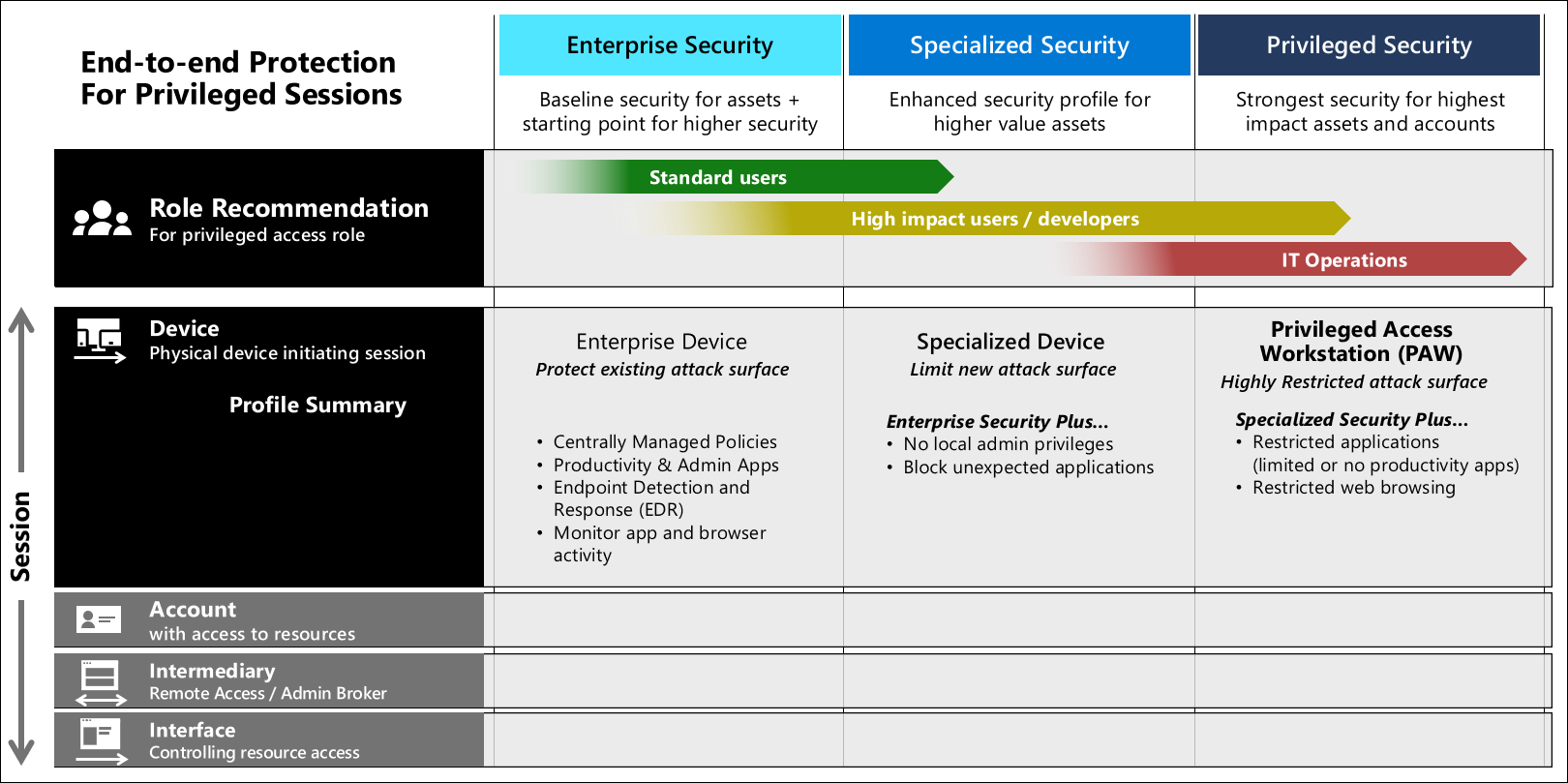

Cihaz Güvenlik Denetimleri

Güvenli bir iş istasyonunun başarılı bir şekilde dağıtılması için uygulama arabirimlerinize uygulanan cihazlar, hesaplar, aracılar ve güvenlik ilkeleri dahil olmak üzere uçtan uca yaklaşımın parçası olması gerekir. Tam ayrıcalıklı erişim güvenlik stratejisi için yığının tüm öğeleri ele alınmalıdır.

Bu tabloda farklı cihaz düzeyleri için güvenlik denetimleri özetlemektedir:

| Profile | Kurumsal | Özelleştirilmiş | Ayrıcalıklı |

|---|---|---|---|

| Microsoft Endpoint Manager (MEM) tarafından yönetilen | Yes | Evet | Yes |

| KCG Cihazı kaydını reddet | Hayır | Evet | Yes |

| MEM güvenlik temeli uygulandı | Yes | Evet | Yes |

| Uç nokta için Microsoft Defender | Evet* | Yes | Yes |

| Autopilot aracılığıyla kişisel cihaza katılma | Evet* | Evet* | Hayır |

| Onaylanan listeyle kısıtlanmış URL'ler | En Çok İzin Ver | En Çok İzin Ver | Varsayılanı Reddet |

| Yönetici haklarının kaldırılması | Yes | Yes | |

| Uygulama yürütme denetimi (AppLocker) | Denetim -> Zorlandı | Yes | |

| Yalnızca MEM tarafından yüklenen uygulamalar | Yes | Evet |

Not

Çözüm yeni donanım, mevcut donanım ve kendi cihazını getir (KCG) senaryolarıyla dağıtılabilir.

Tüm düzeylerde, güvenlik güncelleştirmeleri için iyi güvenlik bakım hijyeni Intune ilkeleri tarafından zorunlu kılınacaktır. Cihaz güvenlik düzeyi arttıkça güvenlik farklılıkları, saldırganın yararlanmaya çalışabileceği saldırı yüzeyini azaltmaya odaklanır (mümkün olduğunca fazla kullanıcı üretkenliğini korurken). Kurumsal ve özel düzey cihazlar üretkenlik uygulamalarına ve genel web'e göz atmaya izin verir, ancak ayrıcalıklı erişim iş istasyonları bunu yapmaz. Kurumsal kullanıcılar kendi uygulamalarını yükleyebilir, ancak özelleştirilmiş kullanıcılar iş istasyonlarının yerel yöneticileri olmayabilir (ve bunlar yerel yönetici değildir).

Not

Burada web'e gözatma, yüksek riskli bir etkinlik olabilecek rastgele web sitelerine genel erişimi ifade eder. Bu tür gözatma, Azure, Microsoft 365, diğer bulut sağlayıcıları ve SaaS uygulamaları gibi hizmetler için az sayıda iyi bilinen yönetim web sitesine erişmek için web tarayıcısı kullanmaktan farklıdır.

Güvenin donanım kökü

Güvenli bir iş istasyonu için temel, 'güven kökü' adlı güvenilir bir iş istasyonu kullandığınız bir tedarik zinciri çözümüdür. Güven donanımının kök seçiminde dikkate alınması gereken teknoloji, modern dizüstü bilgisayarlarda bulunan aşağıdaki teknolojileri içermelidir:

- Güvenilen Platform Modülü (TPM) 2.0

- BitLocker Sürücü Şifrelemesi

- UEFI Güvenli Önyükleme

- Windows Update Aracılığıyla Dağıtılan Sürücüler ve Üretici Yazılımı

- Sanallaştırma ve HVCI Etkin

- Sürücüler ve Uygulamalar HVCI-Hazır

- Windows Hello

- DMA G/Ç Koruması

- System Guard

- Modern Bekleme

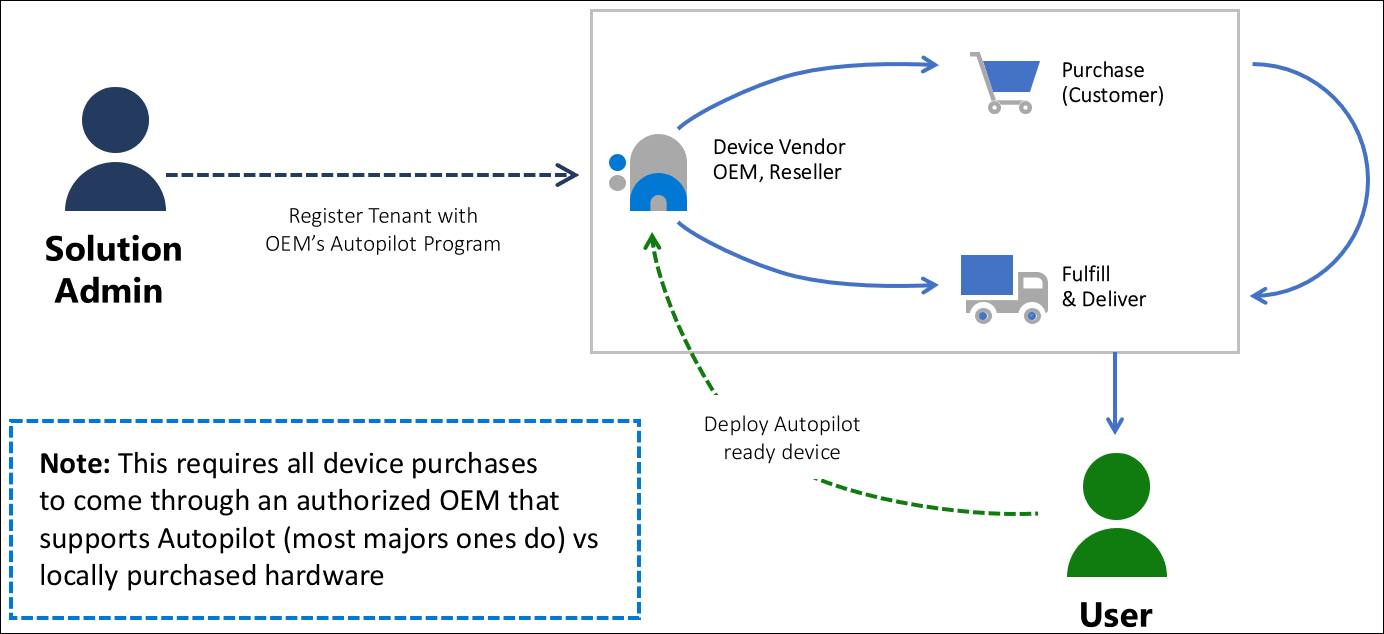

Bu çözüm için güven kökü, modern teknik gereksinimleri karşılayan donanıma sahip Windows Autopilot teknolojisi kullanılarak dağıtılacaktır. Autopilot, bir iş istasyonunu güvenli hale getirmek için Microsoft OEM için iyileştirilmiş Windows 10 cihazlardan yararlanmanızı sağlar. Bu cihazlar üretici tarafından bilinen bir iyi durumda gelir. Autopilot, güvenli olmayabilecek bir cihazı yeniden oluşturmak yerine Bir Windows 10 cihazını "iş için hazır" duruma dönüştürebilir. Ayarları ve ilkeleri uygular, uygulamaları yükler ve hatta Windows 10 sürümünü değiştirir.

Cihaz rolleri ve profilleri

Bu kılavuz, Windows 10'un nasıl sağlamlaştırılıp cihaz veya kullanıcı güvenliğinin aşılmasına ilişkin riskleri nasıl azaltacaklarını gösterir. Çözüm, modern donanım teknolojisinden ve güven cihazının kökünden yararlanmak için Cihaz Durumu Kanıtlama'yı kullanır. Bu özellik, bir cihazın erken önyüklemesi sırasında saldırganların kalıcı olamayacağından emin olmak için mevcuttur. Bunu, güvenlik özelliklerini ve risklerini yönetmeye yardımcı olmak için ilke ve teknoloji kullanarak yapar.

- Kurumsal Cihaz – İlk yönetilen rol ev kullanıcıları, küçük işletme kullanıcıları, genel geliştiriciler ve kuruluşların en düşük güvenlik çıtasını yükseltmek istediği kuruluşlar için iyidir. Bu profil kullanıcıların herhangi bir uygulamayı çalıştırmasına ve herhangi bir web sitesine göz atmalarına izin verir, ancak Uç Nokta için Microsoft Defender gibi bir kötü amaçlı yazılımdan koruma ve uç noktada algılama ve yanıtlama (EDR) çözümü gereklidir. Güvenlik duruşunu artırmaya yönelik ilke tabanlı bir yaklaşım benimser. E-posta ve web'e göz atma gibi üretkenlik araçlarını kullanırken müşteri verileriyle çalışmak için güvenli bir araç sağlar. Denetim ilkeleri ve Intune, bir Kurumsal iş istasyonunu kullanıcı davranışı ve profil kullanımı için izlemenize olanak tanır.

Ayrıcalıklı erişim dağıtım kılavuzundaki kurumsal güvenlik profili, bunu Windows 10 ve sağlanan JSON dosyalarıyla yapılandırmak için JSON dosyalarını kullanır.

- Özelleştirilmiş Cihaz – Bu, iş istasyonunu kendi kendine yönetme özelliğini kaldırarak ve hangi uygulamaların yalnızca yetkili bir yönetici tarafından yüklenen uygulamalarla (kullanıcı profili konumundaki program dosyalarında ve önceden onaylanmış uygulamalarda) çalışabileceğini sınırlayarak kurumsal kullanımdan önemli bir adımı temsil eder. Uygulamaları yükleme özelliğinin kaldırılması, yanlış uygulandığında üretkenliği etkileyebilir, bu nedenle microsoft mağazası uygulamalarına veya kullanıcıların ihtiyaçlarını karşılamak için hızla yüklenebilen şirket tarafından yönetilen uygulamalara erişim sağladığından emin olun. Kullanıcıların özel düzey cihazlarla yapılandırılması gereken yönergeler için bkz . Ayrıcalıklı erişim güvenlik düzeyleri

- Özelleştirilmiş güvenlik kullanıcısı, kullanımı kolay bir deneyimde e-posta ve web'e göz atma gibi etkinlikleri gerçekleştirmeye devam ederken daha denetimli bir ortam gerektirir. Bu kullanıcılar tanımlama bilgileri, sık kullanılanlar ve diğer kısayollar gibi özelliklerin çalışmasını bekler, ancak cihaz işletim sistemlerinde değişiklik yapma veya hata ayıklama, sürücüleri yükleme veya benzeri özellikleri gerektirmez.

Ayrıcalıklı erişim dağıtım kılavuzundaki özel güvenlik profili, bunu Windows 10 ve sağlanan JSON dosyalarıyla yapılandırmak için JSON dosyalarını kullanır.

- Privileged Access Workstation (PAW) – Bu, hesapları tehlikeye atılırsa kuruluş üzerinde önemli veya önemli bir etkiye sahip olacak son derece hassas roller için tasarlanmış en yüksek güvenlik yapılandırmasıdır. PAW yapılandırması, saldırı yüzeyini yalnızca hassas iş görevlerini gerçekleştirmek için kesinlikle gerekli olanla en aza indirmek için yerel yönetim erişimini ve üretkenlik araçlarını kısıtlayan güvenlik denetimleri ve ilkeleri içerir.

Bu, kimlik avı saldırıları için en yaygın vektör olan e-posta ve web'e göz atma engel olduğundan PAW cihazının güvenliğinin aşılması zorlaşır.

Bu kullanıcılara üretkenlik sağlamak için, üretkenlik uygulamaları ve web'e göz atma için ayrı hesaplar ve iş istasyonları sağlanmalıdır. Bu, uygunsuz olsa da hesabı kuruluştaki kaynakların çoğuna veya tümüne zarar verebilecek kullanıcıları korumak için gerekli bir denetimdir.

- Privileged iş istasyonu, net uygulama denetimine ve uygulama korumasına sahip sağlamlaştırılmış bir iş istasyonu sağlar. İş istasyonu, konağı kötü amaçlı davranışlardan korumak için credential guard, device guard, app guard ve exploit guard kullanır. Tüm yerel diskler BitLocker ile şifrelenir ve web trafiği izin verilen bir sınır kümesiyle sınırlıdır (Tümünü reddet).

Ayrıcalıklı erişim dağıtımı kılavuzundaki ayrıcalıklı güvenlik profili, bunu Windows 10 ve sağlanan JSON dosyalarıyla yapılandırmak için JSON dosyalarını kullanır.

Sonraki adımlar

Azure tarafından yönetilen güvenli bir iş istasyonu dağıtın.