Ayrıcalıklı erişim: Strateji

Microsoft, yüksek etkiden ve ayrıcalıklı erişime yönelik yüksek olasılık saldırılarından kuruluşunuza yönelik riskleri hızla azaltmak için bu ayrıcalıklı erişim stratejisini benimsemenizi önerir.

Ayrıcalıklı erişim, her kuruluşta en yüksek güvenlik önceliği olmalıdır. Bu kullanıcıların güvenliğinin aşılmış olması kuruluş üzerinde önemli ölçüde olumsuz etki yaratma olasılığı yüksektir. Ayrıcalıklı kullanıcılar bir kuruluştaki iş açısından kritik varlıklara erişebilir ve saldırganlar hesaplarını tehlikeye attığında neredeyse her zaman büyük etkiye neden olur.

Bu strateji açık doğrulama, en az ayrıcalık ve ihlal varsayımının Sıfır Güven ilkeleri üzerine kurulmuştur. Microsoft, bu stratejiye göre korumaları hızla dağıtmanıza yardımcı olmak için uygulama kılavuzu sağlar

Önemli

Ayrıcalıklı erişim riskini sihirli bir şekilde azaltacak tek bir "gümüş madde işareti" teknik çözümü yoktur, birden çok teknolojiyi birden çok saldırgan giriş noktasına karşı koruyan bütünsel bir çözümle birleştirmeniz gerekir. Kuruluşlar işin her parçası için doğru araçları getirmelidir.

Ayrıcalıklı erişim neden önemlidir?

Ayrıcalıklı erişimin güvenliği kritik önem taşır çünkü diğer tüm güvenlik güvencelerinin temelini oluşturur; ayrıcalıklı hesaplarınızın denetimindeki bir saldırgan diğer tüm güvenlik güvencelerini zedeleyebilir. Risk açısından bakıldığında, ayrıcalıklı erişim kaybı, sektörler arasında endişe verici bir hızla büyüyen ve gerçekleşme olasılığının yüksek olduğu yüksek etkili bir olaydır.

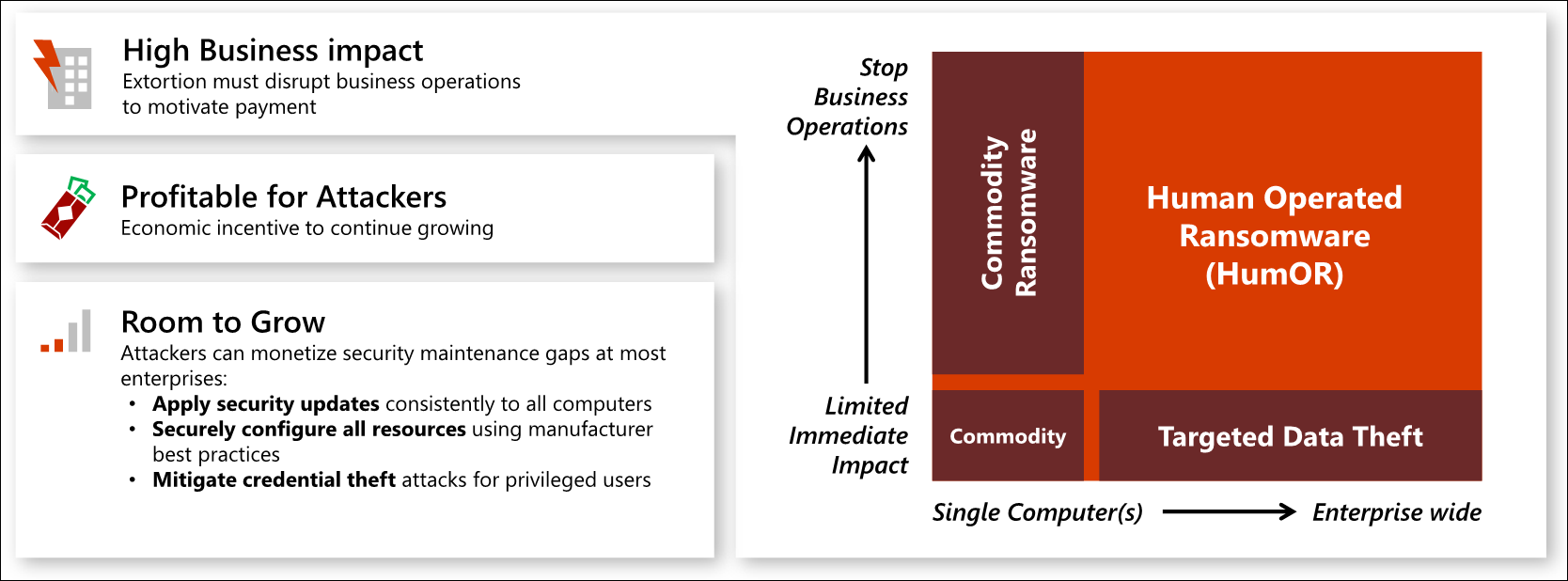

Bu saldırı teknikleri başlangıçta, tanıdık markalarda (ve birçok raporlanmayan olayda) birçok yüksek profil ihlaline neden olan hedefli veri hırsızlığı saldırılarında kullanıldı. Daha yakın zamanda bu teknikler fidye yazılımı saldırganları tarafından benimsenmiştir ve bu da endüstri genelindeki iş operasyonlarını kasıtlı olarak kesintiye uğratır ve son derece karlı insan tarafından çalıştırılan fidye yazılımı saldırılarının patlamaya neden olmasıyla karşı karşıya kalmaktadır.

Önemli

İnsan tarafından çalıştırılan fidye yazılımı , tek bir iş istasyonunu veya cihazı hedefleyen ticari tek bilgisayarlı fidye yazılımı saldırılarından farklıdır.

Bu grafikte, bu haraç tabanlı saldırının nasıl etkilediği ve ayrıcalıklı erişim kullanma olasılığı nasıl artmaktadır:

- yüksek iş etkisi

- İş üzerindeki olası etkiyi ve ayrıcalıklı erişim kaybına neden olan zararları fazla ifade etmek zordur. Ayrıcalıklı erişimi olan saldırganlar, tüm kurumsal varlık ve kaynaklara etkili bir şekilde tam denetim sağlayarak gizli verileri ifşa etme, tüm iş süreçlerini durdurma veya iş süreçlerini ve makineleri devre dışı bırakıp mülke zarar verme, insanlara zarar verme veya daha kötüsü yapma olanağına sahiptir.

Tüm sektörlerde büyük iş etkisi görülmüştür ve bu etki şu şekildedir:

- Hedefli veri hırsızlığı - Saldırganlar, hassas fikri mülkiyete erişmek ve bunları kendi kullanımları için çalmak ya da rakiplerinize veya yabancı hükümetlere satmak/aktarmak için ayrıcalıklı erişim kullanır

- İnsan tarafından çalıştırılan fidye yazılımı (HumOR) - Saldırganlar, kuruluştaki tüm verileri ve sistemleri çalmak ve/veya şifrelemek için ayrıcalıklı erişim kullanır ve genellikle tüm iş operasyonlarını durdurur. Daha sonra verileri açıklamamak için para talep ederek ve/veya kilidini açmak için anahtarları sağlayarak hedef kuruluşta haraç oluştururlar.

- İş üzerindeki olası etkiyi ve ayrıcalıklı erişim kaybına neden olan zararları fazla ifade etmek zordur. Ayrıcalıklı erişimi olan saldırganlar, tüm kurumsal varlık ve kaynaklara etkili bir şekilde tam denetim sağlayarak gizli verileri ifşa etme, tüm iş süreçlerini durdurma veya iş süreçlerini ve makineleri devre dışı bırakıp mülke zarar verme, insanlara zarar verme veya daha kötüsü yapma olanağına sahiptir.

Tüm sektörlerde büyük iş etkisi görülmüştür ve bu etki şu şekildedir:

- Oluşma olasılığı yüksek

- Karma tekniklerin geçirilmesiyle başlayan modern kimlik bilgisi hırsızlığı saldırılarının ortaya çıkmasından bu yana ayrıcalıklı erişim saldırılarının yaygınlığı artmıştır. Bu teknikler ilk olarak "Pass-the-Hash Toolkit" saldırı aracının 2008 sürümünden itibaren suçlularla popülerlik katladı ve güvenilir saldırı teknikleri paketine (çoğunlukla Mimikatz araç setine dayalı) büyüdü. Tekniklerin bu silahlaştırılması ve otomasyonu, saldırıların (ve sonraki etkilerinin) hızlı bir şekilde büyümesine izin verdi ve yalnızca hedef kuruluşun saldırılara açık olması ve saldırganın para kazanma/teşvik modelleri ile sınırlı kaldı.

- İnsan tarafından çalıştırılan fidye yazılımı (HumOR) ortaya çıkarılmadan önce, bu saldırılar yaygındı ancak genellikle şu nedenlerle görünmedi veya yanlış anlaşıldı:

- Saldırgandan para kazanma sınırları - Yalnızca hedef kuruluşlardan hassas fikri mülkiyetlerden nasıl para kazanacağını bilen gruplar ve bireyler bu saldırılardan yararlanabilir.

- Sessiz etki - Kuruluşlar genellikle algılama araçlarına sahip olmadıkları ve sonuçta elde edilen iş etkisini (örneğin, rakiplerinin çalınan fikri mülkiyetlerini nasıl kullandığı ve bazen yıllar sonra fiyatları ve piyasaları nasıl etkilediği) görmek ve tahmin etmekte zorlandığı için bu saldırıları kaçırmıştır. Buna ek olarak, saldırıları gören kuruluşlar itibarlarını korumak için genellikle onlar hakkında sessiz kaldılar.

- Bu saldırılardaki hem sessiz etki hem de saldırgandan para kazanma sınırlamaları, hacmi, etkisi ve farkındalığı artan insan tarafından çalıştırılan fidye yazılımlarının ortaya çıkmasıyla birlikte dağılıyor çünkü her ikisi de:

- Yüksek sesle ve kesintiye neden olan - haraç taleplerini ödemeye yönelik iş süreçlerine.

- Evrensel olarak uygulanabilir - Her sektördeki her kuruluş, operasyonları kesintisiz olarak sürdürmeye finansal olarak motivedir.

- İnsan tarafından çalıştırılan fidye yazılımı (HumOR) ortaya çıkarılmadan önce, bu saldırılar yaygındı ancak genellikle şu nedenlerle görünmedi veya yanlış anlaşıldı:

- Karma tekniklerin geçirilmesiyle başlayan modern kimlik bilgisi hırsızlığı saldırılarının ortaya çıkmasından bu yana ayrıcalıklı erişim saldırılarının yaygınlığı artmıştır. Bu teknikler ilk olarak "Pass-the-Hash Toolkit" saldırı aracının 2008 sürümünden itibaren suçlularla popülerlik katladı ve güvenilir saldırı teknikleri paketine (çoğunlukla Mimikatz araç setine dayalı) büyüdü. Tekniklerin bu silahlaştırılması ve otomasyonu, saldırıların (ve sonraki etkilerinin) hızlı bir şekilde büyümesine izin verdi ve yalnızca hedef kuruluşun saldırılara açık olması ve saldırganın para kazanma/teşvik modelleri ile sınırlı kaldı.

Bu nedenlerden dolayı ayrıcalıklı erişim, her kuruluşta en yüksek güvenlik önceliği olmalıdır.

Ayrıcalıklı erişim stratejinizi oluşturma

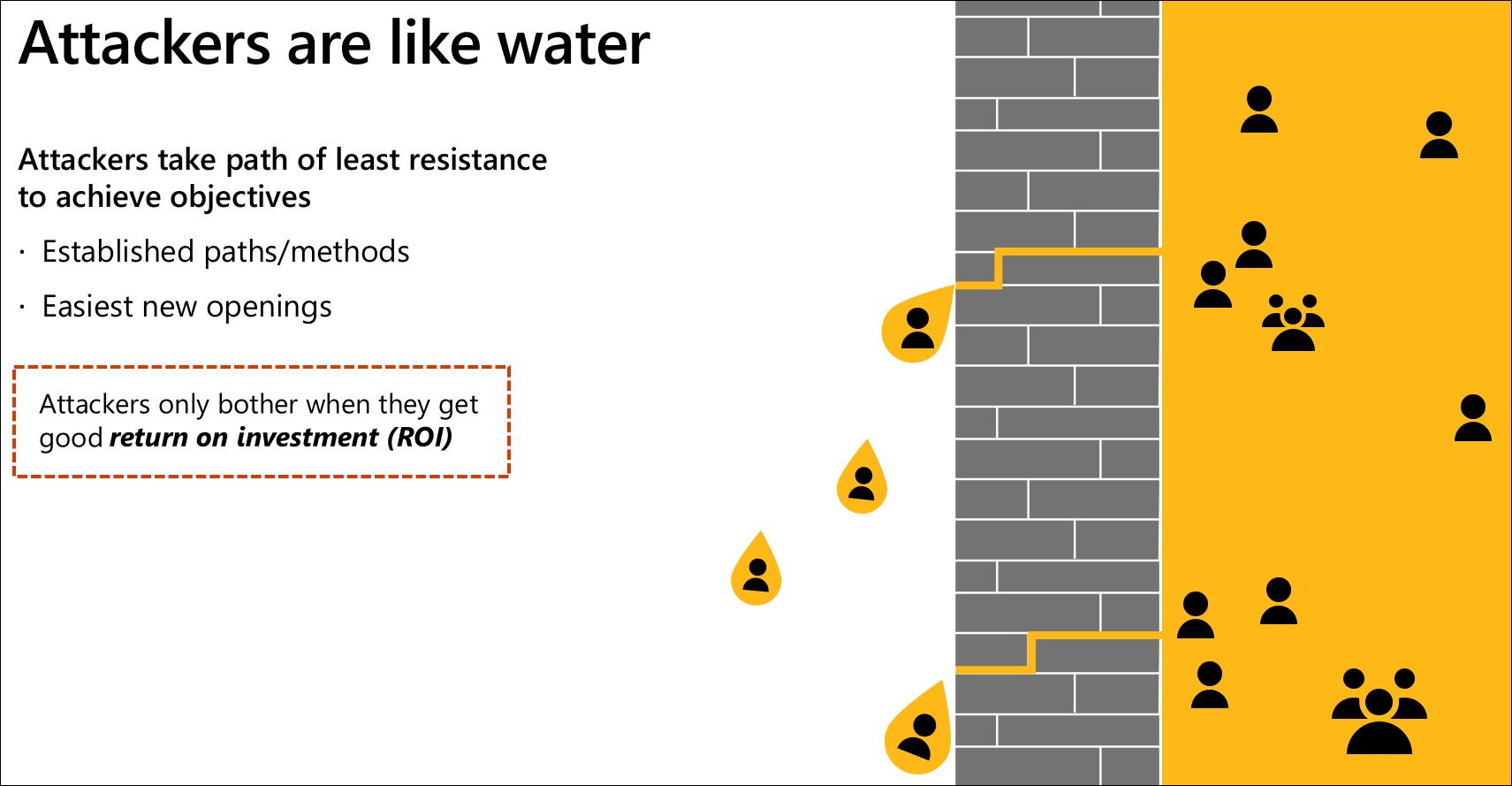

Ayrıcalıklı erişim stratejisi, hızlı kazançlardan ve artımlı ilerlemeden oluşması gereken bir yolculuk. Ayrıcalıklı erişim stratejinizdeki her adım, kalıcı ve esnek saldırganları ayrıcalıklı erişimden "mühürlemeye" yaklaştırmalıdır. Bunlar, mevcut zayıflıklar nedeniyle ortamınıza su gibi girmeye çalışanlardır.

Bu kılavuz, yolculuğun neresinde olduğunuz fark etmeksizin tüm kurumsal kuruluşlar için tasarlanmıştır.

Bütünsel pratik strateji

Ayrıcalıklı erişim riskinin azaltılması, birden çok teknolojiye yayılan risk azaltmalarının düşünceli, bütünsel ve önceliklendirilmiş bir birleşimini gerektirir.

Bu stratejiyi oluşturmak, saldırganların yararlanabilecekleri çok sayıda seçeneğe sahip olduklarından (bazıları ilk başta önemsiz göründüğünden) su gibi olduklarının tanınmasını gerektirir, saldırganlar kullandıklarında esnektir ve genellikle hedeflerine ulaşmak için en az direnç yolunu izlerler.

Saldırganların gerçek uygulamada önceliklerini belirleme yolları şunlardır:

- Yerleşik teknikler (genellikle saldırı araçlarına otomatikleştirilmiş)

- Daha kolay yararlanabilen yeni teknikler

Söz konusu teknoloji çeşitliliği nedeniyle, bu strateji birden çok teknolojiyi birleştiren ve Sıfır Güven ilkeleri izleyen eksiksiz bir strateji gerektirir.

Önemli

Bu saldırılara karşı savunmak için birden çok teknoloji içeren bir strateji benimsemeniz gerekir. Yalnızca ayrıcalıklı kimlik yönetimi / ayrıcalıklı erişim yönetimi (PIM/PAM) çözümü uygulamak yeterli değildir. Daha fazla bilgi için bkz . Ayrıcalıklı erişim Aracıları.

- Saldırganlar, işe yarayan her türlü saldırıyı kullanarak hedefe yönelik ve teknolojiden bağımsızdır.

- Savunduğun erişim denetimi omurgası, kurumsal ortamdaki sistemlerin çoğuyla veya tüm sistemleriyle tümleşiktir.

Yalnızca ağ denetimleriyle veya tek bir ayrıcalıklı erişim çözümüyle bu tehditleri algılayabileceğinizi veya önleyebileceğinizi beklemek, sizi diğer birçok saldırı türüne karşı savunmasız bırakır.

Stratejik varsayım - Bulut bir güvenlik kaynağıdır

Bu strateji, çeşitli nedenlerle şirket içi yalıtım teknikleri yerine güvenlik ve yönetim özelliklerinin birincil kaynağı olarak bulut hizmetlerini kullanır:

- Bulut daha iyi özelliklere sahiptir - Bugün mevcut olan en güçlü güvenlik ve yönetim özellikleri, gelişmiş araçlar, yerel tümleştirme ve Microsoft'un güvenlik araçlarımız için günde 8 trilyondan fazla güvenlik sinyali gibi çok miktarda güvenlik zekası dahil olmak üzere bulut hizmetlerinden gelir.

- Bulut daha kolay ve hızlıdır - Bulut hizmetlerini benimsemek için uygulama ve ölçeklendirme için çok az altyapı gerekir ve ekiplerinizin teknoloji tümleştirmesi yerine kendi güvenlik görevlerine odaklanmasını sağlar.

- Bulut daha az bakım gerektirir- Bulut, binlerce müşteri kuruluşu için bu tek amaca ayrılmış ekiplere sahip satıcı kuruluşlar tarafından sürekli olarak yönetilir, korunur ve güvenli hale getirilerek ekibinizin özellikleri sıkı bir şekilde sürdürmesi için gereken zaman ve çaba azalır.

- Bulut sürekli gelişiyor - Bulut hizmetlerindeki özellikler ve işlevler, kuruluşunuzun sürekli yatırım yapmalarına gerek kalmadan sürekli olarak güncelleştiriliyor.

Önerilen stratejiyi oluşturma

Microsoft'un önerdiği strateji, ayrıcalıklı erişim için artımlı olarak bir 'kapalı döngü' sistemi oluşturmaktır ve bu sistem yalnızca güvenilir 'temiz' cihazlar, hesaplar ve aracı sistemlerin iş açısından hassas sistemlere ayrıcalıklı erişim için kullanılabilmesini sağlar.

Bir tekne gibi gerçek hayatta karmaşık bir şeyi su geçirmez hale getirmek gibi, bu stratejiyi kasıtlı bir sonuçla tasarlamanız, standartları dikkatle oluşturup izlemeniz ve sızıntıları düzeltmek için sonuçları sürekli izlemeniz ve denetlemeniz gerekir. Tekne şeklinde tahtaları birbirine çivilemek ve sihirli bir şekilde su geçirmez bir tekne beklemekle kalmazsınız. Önce gövde gibi önemli öğeleri ve motor ve direksiyon mekanizması gibi kritik bileşenleri (insanların girme yollarını bırakırken) ve daha sonra radyolar, koltuklar ve benzeri konfor öğelerini su geçirmez hale getirmenize odaklanacaksınız. Ayrıca, en mükemmel sistem bile daha sonra sızıntı çıkarabileceğinden, zaman içinde bunu korursunuz, bu nedenle önleyici bakımlara ayak uydurmanız, sızıntıları izlemeniz ve batmaması için bunları düzeltmeniz gerekir.

Privileged Access'in güvenliğini sağlamanın iki basit hedefi vardır

- Ayrıcalıklı eylemler gerçekleştirme becerisini birkaç yetkili yol ile kesin olarak sınırlayın

- Bu yolları koruma ve yakından izleme

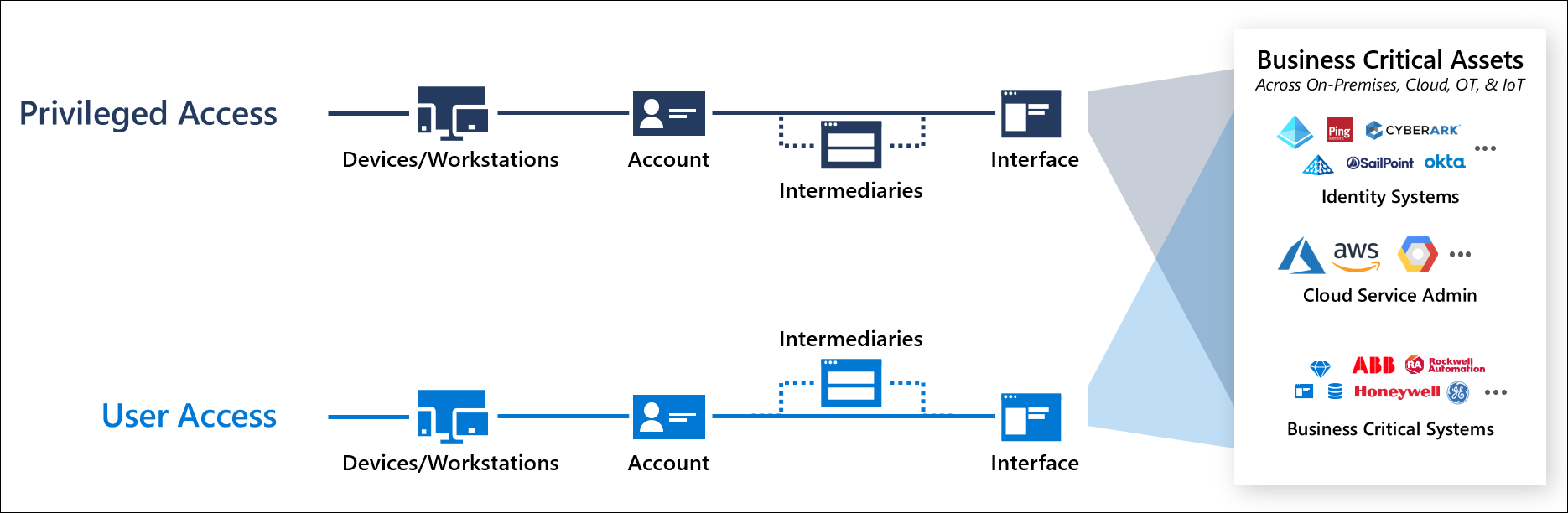

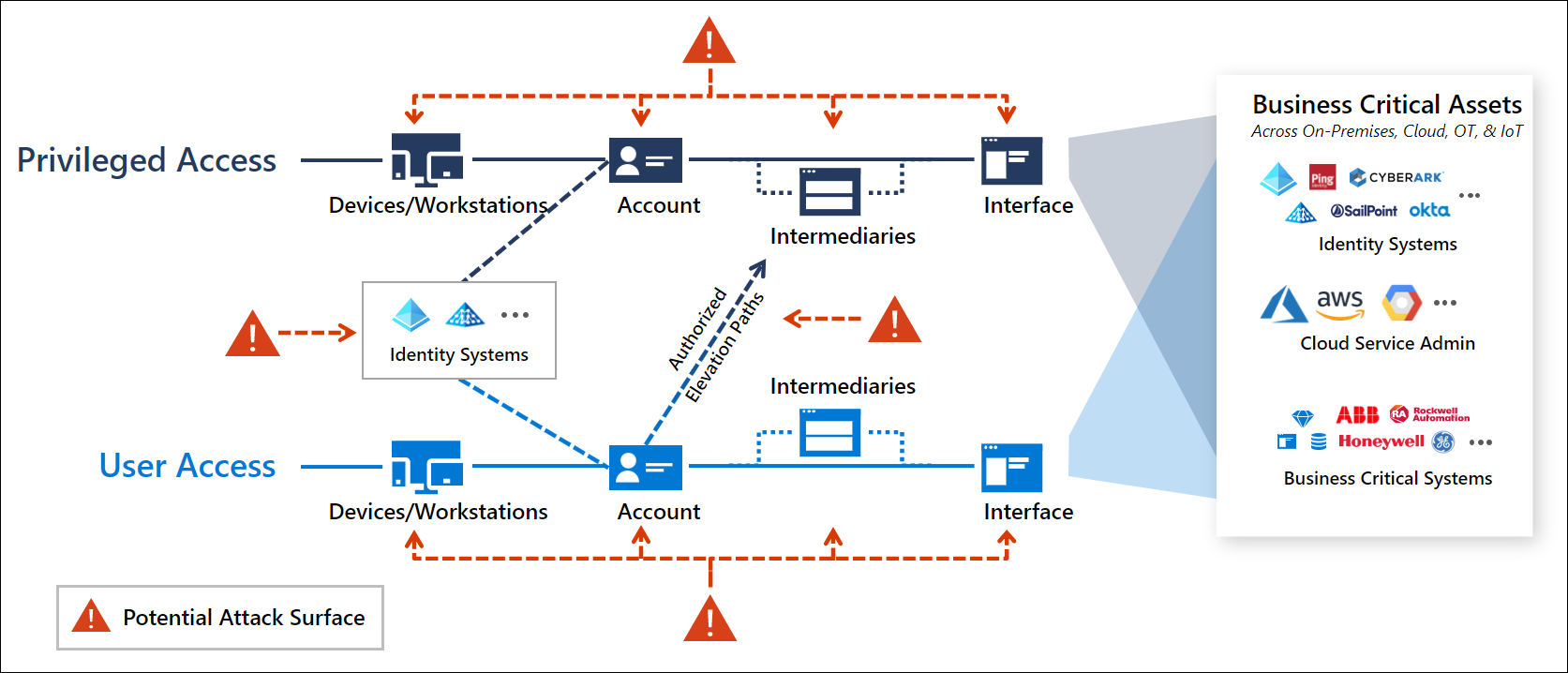

Sistemlere erişmek için iki tür yol vardır, kullanıcı erişimi (özelliği kullanmak için) ve ayrıcalıklı erişim (özelliği yönetmek veya hassas bir özelliğe erişmek için)

- Kullanıcı Erişimi : Diyagramın altındaki açık mavi yol, e-posta, işbirliği, web'e göz atma ve iş kolu uygulamalarının veya web sitelerinin kullanımı gibi genel üretkenlik görevlerini gerçekleştiren standart bir kullanıcı hesabını gösterir. Bu yol, bir cihazda veya iş istasyonunda oturum açan, bazen uzaktan erişim çözümü gibi bir aracıdan geçen ve kurumsal sistemlerle etkileşim kuran bir hesap içerir.

- Privileged Access : Diyagramın üst kısmındaki koyu mavi yol, BT Yöneticileri veya diğer hassas hesaplar gibi ayrıcalıklı hesapların iş açısından kritik sistemlere ve verilere eriştiği veya kurumsal sistemlerde yönetim görevlerini gerçekleştirdiği ayrıcalıklı erişimi gösterir. Teknik bileşenler doğası gereği benzer olsa da, bir saldırganın ayrıcalıklı erişime neden olabileceği zarar çok daha yüksektir.

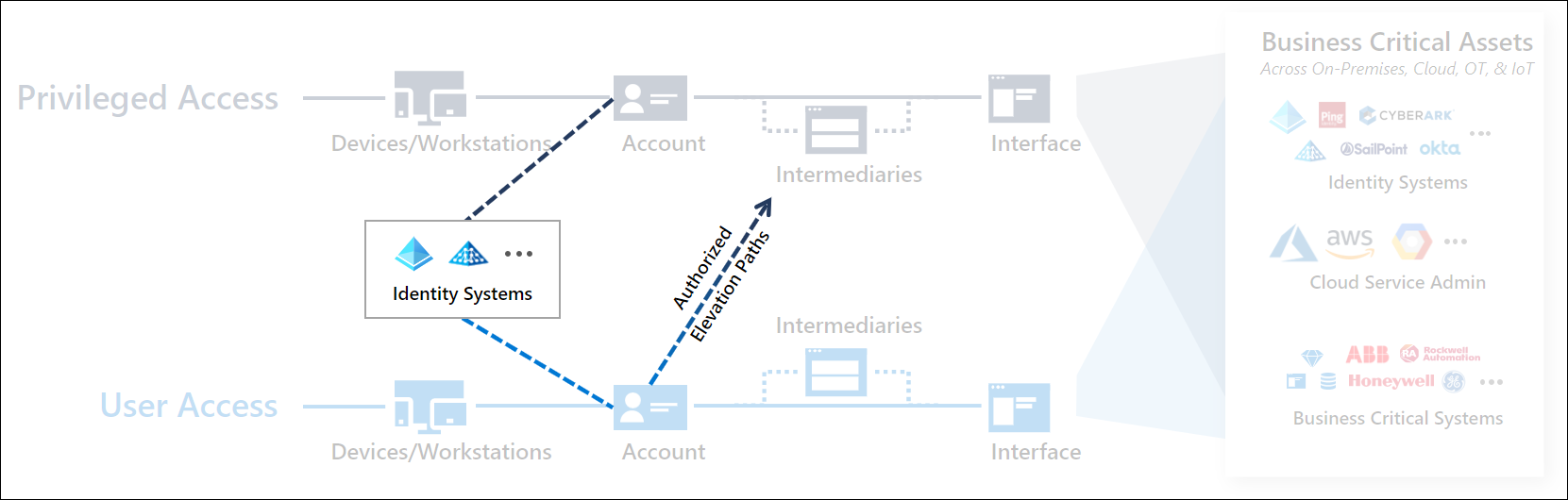

Tam erişim yönetim sistemi, kimlik sistemlerini ve yetkili yükseltme yollarını da içerir.

- Kimlik Sistemleri - Hesapları ve yönetim gruplarını barındıran kimlik dizinleri, eşitleme ve federasyon özellikleri ile standart ve ayrıcalıklı kullanıcılar için diğer kimlik desteği işlevlerini sağlar.

- Yetkili Yükseltme Yolları - Ayrıcalıklı Erişim Yönetimi / Ayrıcalıklı Kimlik yönetim sistemindeki tam zamanında (JIT) bir işlemle yönetici haklarına yönelik istekleri onaylayan yöneticiler veya eşler gibi standart kullanıcıların ayrıcalıklı iş akışlarıyla etkileşim kurmasını sağlar.

Bu bileşenler toplu olarak bir saldırganın kuruluşunuza yükseltilmiş erişim elde etmek için hedefleyebilecekleri ayrıcalıklı erişim saldırı yüzeyini oluşturur:

Not

Müşteri tarafından yönetilen bir işletim sisteminde barındırılan şirket içi ve hizmet olarak altyapı (IaaS) sistemleri için saldırı, yönetim ve güvenlik aracıları, hizmet hesapları ve olası yapılandırma sorunlarıyla birlikte önemli ölçüde artar.

Sürdürülebilir ve yönetilebilir bir ayrıcalıklı erişim stratejisi oluşturmak, fiziksel olarak güvenli bir sisteme bağlı olan ve erişim sağlamanın tek yolunu temsil eden bir denetim konsolunun sanal eşdeğerini oluşturmak için tüm yetkisiz vektörlerin kapatılmasını gerektirir.

Bu strateji aşağıdakilerin bir bileşimini gerektirir:

- Hızlı modernizasyon planı (RAMP) dahil olmak üzere bu kılavuz boyunca açıklanan erişim denetimini Sıfır Güven

- Bu sistemlere iyi güvenlik hijyeni uygulamaları uygulayarak doğrudan varlık saldırılarına karşı koruma sağlamak için varlık koruması . Kaynaklar için varlık koruması (erişim denetimi bileşenlerinin ötesinde) bu kılavuzun kapsamı dışındadır, ancak genellikle güvenlik güncelleştirmelerinin/düzeltme eklerinin hızlı bir şekilde uygulanmasını, işletim sistemlerini üretici/sektör güvenlik temellerini kullanarak yapılandırmayı, bekleyen ve aktarımdaki verileri korumayı ve güvenlik en iyi yöntemlerini geliştirme / DevOps süreçleriyle tümleştirmeyi içerir.

Yolculukta stratejik girişimler

Bu stratejinin uygulanması için her birinin net sonuçları ve başarı ölçütleri olan dört tamamlayıcı girişim gerekir

- Uçtan uca Oturum Güvenliği - Ayrıcalıklı oturumlar, kullanıcı oturumları ve yetkili yükseltme yolları için açık Sıfır Güven doğrulama oluşturun.

- Başarı Ölçütleri: Her oturum, erişime izin vermeden önce her kullanıcı hesabına ve cihaza yeterli düzeyde güvenildiğini doğrular.

- Dizinler, Kimlik Yönetimi, Yönetici Hesapları, Onay izinleri ve daha fazlası dahil olmak üzere Kimlik Sistemlerini Koruma ve İzleme

- Başarı Ölçütleri: Bu sistemlerin her biri, içinde barındırılan hesapların olası iş etkisine uygun bir düzeyde korunur.

- Yerel hesap parolaları, hizmet hesabı parolaları veya diğer gizli dizilerle yanal geçişe karşı koruma sağlamak için YanAl Geçişi Azaltma

- Başarı Ölçütleri: Tek bir cihazdan ödün vermek, ortamdaki diğer cihazların çoğunun veya tümünün denetimine hemen yol açmaz

- Ortamdaki saldırgan erişimi ve süreyi sınırlamak için Hızlı Tehdit Yanıtı

- Başarı Ölçütleri: Olay yanıtı işlemleri, saldırganların ortamda ayrıcalıklı erişim kaybına neden olacak çok aşamalı bir saldırıyı güvenilir bir şekilde gerçekleştirmesini engeller. (Ayrıcalıklı erişimi içeren olayların ortalama düzeltme süresini (MTTR) sıfıra yakın bir değere indirerek ve saldırganların ayrıcalıklı erişimi hedeflemek için zamanları kalmaması için tüm olayların MTTR'sini birkaç dakikaya indirerek ölçülür.)