Tek ve çok kiracılı uygulamalar için kimlik ve hesap türleri

Bu makalede, bir geliştirici olarak uygulamanızın yalnızca Microsoft Entra kiracınızdaki kullanıcılara, herhangi bir Microsoft Entra kiracısından veya kişisel Microsoft hesapları olan kullanıcılara izin vermeyi nasıl seçebileceğiniz açıklanır. Uygulamanızı, Microsoft Entra'da uygulama kaydı sırasında tek kiracı veya çok kiracılı olacak şekilde yapılandırabilirsiniz. Uygulamanızın yalnızca ihtiyaç duyduğu izinleri istemesi için en az ayrıcalık erişim Sıfır Güven ilkesinden emin olun.

Microsoft kimlik platformu belirli kimlik türleri için destek sağlar:

- Varlığın Microsoft Entra Kimliği'nde bir hesabı olduğunda iş veya okul hesapları

- Outlook.com, Hotmail, Live, Skype, Xbox gibi hesaplara sahip herkes için Microsoft kişisel hesapları (MSA).

- İş ortakları için Microsoft Entra Id'deki dış kimlikler (kuruluşunuzun dışındaki kullanıcılar)

- Microsoft Entra Business to Customer (B2C), müşterilerinizin diğer kimlik sağlayıcılarını getirmesine olanak tanıyan bir çözüm oluşturmanıza olanak tanır. Azure AD B2C kullanan veya Azure Active Directory B2C ile Microsoft Dynamics 365 Sahtekarlık Koruması'na abone olan uygulamalar, yeni hesaplar oluşturma veya istemci ekosisteminde oturum açma girişimlerinden sonra sahte olabilecek etkinlikleri değerlendirebilir.

Microsoft Entra Id'de uygulama kaydının gerekli bir parçası, desteklenen hesap türlerinin seçimidir. Yönetici rollerindeki BT Uzmanları kiracılarındaki uygulamalara kimlerin onay verebileceğine karar verirken, geliştirici olarak hesap türüne göre uygulamanızı kimlerin kullanabileceğini belirtirsiniz. Kiracı uygulamanızı Microsoft Entra ID'ye kaydetmenize izin vermediğinde, yöneticiler size bu ayrıntıları başka bir mekanizma aracılığıyla onlara iletmeniz için bir yol sağlar.

Uygulamanızı kaydederken aşağıdaki desteklenen hesap türü seçeneklerinden birini seçersiniz.

Accounts in this organizational directory only (O365 only - Single tenant)Accounts in any organizational directory (Any Azure AD directory - Multitenant)Accounts in any organizational directory (Any Azure AD directory - Multitenant) and personal Microsoft accounts (e.g. Skype, Xbox)Personal Microsoft accounts only

Yalnızca bu kuruluş dizinindeki hesaplar - tek kiracı

Yalnızca bu kuruluş dizininde Hesaplar'ı seçtiğinizde (yalnızca O365 - Tek kiracı) yalnızca geliştiricinin uygulamalarını kaydettiği kiracıdaki kullanıcılara ve konuklara izin verirsiniz. Bu seçenek, İş Kolu (LOB) uygulamaları için en yaygın seçenektir.

Yalnızca herhangi bir kuruluş dizinindeki hesaplar - çok kiracılı

Herhangi bir kuruluş dizininde (Herhangi bir Microsoft Entra dizini - Çok Kiracılı) Hesaplar'ı seçtiğinizde, herhangi bir Microsoft Entra dizinindeki tüm kullanıcıların çok kiracılı uygulamanızda oturum açmasına izin verirsiniz. Yalnızca belirli kiracılardaki kullanıcılara izin vermek istiyorsanız, id_token içindeki tid talebinizin izin verilen kiracılar listenizde olup olmadığını denetleyerek kodunuzda bu kullanıcıları filtreleyebilirsiniz. Uygulamanız, kullanıcıların giriş kiracısında oturum açmak için kuruluş uç noktasını veya ortak uç noktayı kullanabilir. Çok kiracılı uygulamanızda oturum açmış konuk kullanıcıları desteklemek için, kullanıcının oturum açmak üzere konuk olduğu kiracı için belirli kiracı uç noktasını kullanırsınız.

Herhangi bir kuruluş hesabındaki hesaplar ve kişisel Microsoft hesapları

Herhangi bir kuruluş hesabında ve kişisel Microsoft hesaplarında (Herhangi bir Microsoft Entra dizini - Çok Kiracılı) ve kişisel Microsoft hesaplarında (örneğin Skype, Xbox) Hesaplar'ı seçtiğinizde, kullanıcının herhangi bir Microsoft Entra kiracısından veya tüketici hesabından yerel kimliğiyle uygulamanızda oturum açmasına izin verirsiniz. Aynı kiracı filtreleme ve uç nokta kullanımı, daha önce açıklandığı gibi çok kiracılı uygulamalarda olduğu gibi bu uygulamalar için de geçerlidir.

Yalnızca kişisel Microsoft hesapları

Yalnızca Kişisel Microsoft hesapları'nı seçtiğinizde yalnızca tüketici hesabı olan kullanıcıların uygulamanızı kullanmasına izin verirsiniz.

Müşteriye yönelik uygulamalar

Microsoft kimlik platformu müşterilerinize ulaşan bir çözüm oluşturduğunuzda, genellikle kurumsal dizininizi kullanmak istemezsiniz. Bunun yerine, şirketinizin şirket kaynaklarına erişememeleri için müşterilerin ayrı bir dizinde yer almalarını istersiniz. Microsoft, bu ihtiyacı karşılayabilmeniz için Müşteriye Microsoft Entra Business (B2C) sunar.

Azure AD B2C, hizmet olarak işletmeden müşteriye kimlik sağlar. Kullanıcıların yalnızca uygulamanız için bir kullanıcı adı ve parolaya sahip olmasına izin vekleyebilirsiniz. B2C, parolaları azaltmak için sosyal kimliklere sahip müşterileri destekler. Azure AD B2C dizininizi müşterilerinizin Microsoft Entra Id'sine veya Güvenlik Onaylama İşaretleme Dili'ne (SAML) destek veren herhangi bir kimlik sağlayıcısına OpenID Connect ile birleştirerek kurumsal müşterileri destekleyebilirsiniz. Çok kiracılı bir uygulamanın aksine, uygulamanız müşterinin kurumsal varlıklarını koruduğu şirket dizinini kullanmaz. Müşterileriniz, uygulamanıza şirket kaynaklarına erişim vermeden hizmetinize veya yeteneğinize erişebilir.

Bu yalnızca geliştiriciye bağlı değildir

Uygulama kaydınızda uygulamanızda kimlerin oturum açabileceğini tanımlarken, son söz tek tek kullanıcıdan veya kullanıcının ev kiracısının yöneticilerinden gelir. Kiracı yöneticileri genellikle bir uygulama üzerinde yalnızca kimin oturum açabileceğine göre daha fazla denetim sahibi olmak ister. Örneğin, uygulamaya koşullu erişim ilkesi uygulamak veya uygulamayı kullanmak için izin verdikleri grubu denetlemek isteyebilirler. Kiracı yöneticilerinin bu denetime sahip olmasını sağlamak için, Microsoft kimlik platformu ikinci bir nesne vardır: Kurumsal uygulama. Kurumsal uygulamalar Hizmet Sorumluları olarak da bilinir.

Diğer kiracılardaki veya diğer tüketici hesaplarındaki kullanıcılarla uygulamalar

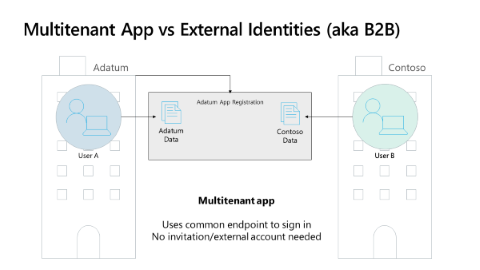

Aşağıdaki diyagramda gösterildiği gibi, iki kiracı örneği kullanılarak (kurgusal kuruluşlar için Adatum ve Contoso), desteklenen hesap türleri, kuruluş dizini kullanıcılarına izin verebilmeniz için çok kiracılı bir uygulama için herhangi bir kuruluş dizinindeki Hesaplar seçeneğini içerir. Başka bir deyişle, bir kullanıcının herhangi bir Microsoft Entra kimliğinden yerel kimliğiyle uygulamanızda oturum açmasına izin verirsiniz. Bir kiracıdaki ilk kullanıcı uygulamada kimlik doğrulaması yaparken kiracıda otomatik olarak bir Hizmet Sorumlusu oluşturulur.

Yalnızca bir uygulama kaydı veya uygulama nesnesi vardır. Ancak, her kiracıda kullanıcıların uygulamada oturum açmasına olanak tanıyan bir Kurumsal uygulama veya Hizmet Sorumlusu (SP) vardır. Kiracı yöneticisi, uygulamanın kiracısında nasıl çalıştığını denetleyebiliyor.

Çok kiracılı uygulamayla ilgili dikkat edilmesi gerekenler

Çok kiracılı uygulamalar, uygulama ortak veya kuruluş uç noktasını kullandığında kullanıcının giriş kiracısından kullanıcılarla oturum açar. Uygulamanın aşağıdaki diyagramda gösterildiği gibi bir uygulama kaydı vardır. Bu örnekte uygulama Adatum kiracısında kayıtlıdır. Adatum'dan A kullanıcısı ve Contoso'dan B Kullanıcısı, Adatum kullanıcısının Adatum verilerine erişmesi ve Contoso'dan B kullanıcısının Contoso verilerine erişmesi beklentisiyle uygulamada oturum açabilir.

Geliştirici olarak, kiracı bilgilerini ayrı tutmak sizin sorumluluğunuzdadır. Örneğin, Contoso verileri Microsoft Graph'tan geliyorsa Contoso'nun B kullanıcısı yalnızca Contoso'nun Microsoft Graph verilerini görür. Microsoft 365'te gerçek veri ayrımı olduğundan Contoso'dan B kullanıcısının Adatum kiracısında Microsoft Graph verilerine erişmesi mümkün değildir.

Yukarıdaki diyagramda Contoso'daki B kullanıcısı uygulamada oturum açabilir ve uygulamanızdaki Contoso verilerine erişebilir. Uygulamanız ortak (veya kuruluş) uç noktalarını kullanarak kullanıcının kiracısında yerel olarak oturum açıp davet işlemi gerektirmemesi için kullanabilir. Bir kullanıcı uygulamanızda çalıştırılabilir ve oturum açabilir ve kullanıcı veya kiracı yöneticisi onay verdikten sonra çalışır.

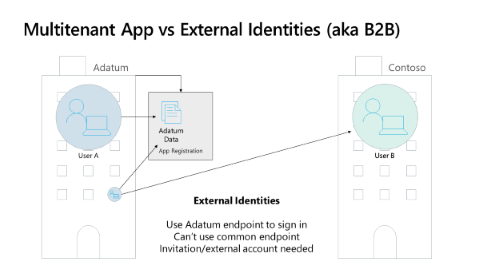

Dış kullanıcılarla işbirliği

Kuruluşlar, kuruluş üyesi olmayan kullanıcıların kuruluştan verilere erişmesini sağlamak istediğinde, Microsoft İş'ten İşletmeye (B2B) özelliğini kullanır. Aşağıdaki diyagramda gösterildiği gibi kuruluşlar, kullanıcıları kiracılarında konuk kullanıcı olmaya davet edebilir. Kullanıcı daveti kabul ettikten sonra davet eden kiracının koruduğu verilere erişebilir. Kullanıcı kiracıda ayrı bir kimlik bilgisi oluşturmaz.

Konuk kullanıcılar ev kiracılarında, kişisel Microsoft Hesaplarında veya diğer kimlik sağlayıcısı (IDP) hesaplarında oturum açarak kimlik doğrulaması yapar. Konuklar ayrıca herhangi bir e-postayı kullanarak tek seferlik geçiş koduyla kimlik doğrulaması yapabilir. Konuklar kimlik doğrulamasından sonra, davet eden kiracının Microsoft Entra Kimliği, kiracının verilerini davet etmeye yönelik bir belirteç sağlar.

Bir geliştirici olarak, uygulamanız konuk kullanıcıları desteklerken şu noktaları göz önünde bulundurun:

- Konuk kullanıcıda oturum açarken kiracıya özgü bir uç nokta kullanmanız gerekir. Ortak, kuruluş veya tüketici uç noktalarını kullanamazsınız.

- Konuk kullanıcı kimliği, kullanıcının kendi ev kiracısında veya diğer IDP'lerinde bulunan kimliğinden farklıdır.

oidKonuk kullanıcı için belirteçteki talep, kendi ev kiracısında bulunan aynı kişininoidtaleplerinden farklıdır.

Sonraki adımlar

- Uygulamaların Microsoft Entra Id'ye nasıl ve neden eklendiği, uygulama nesnelerinin bir uygulamayı Microsoft Entra Id'ye nasıl tanımladığı açıklanmaktadır.

- Microsoft Entra ID'deki uygulama özellikleri için en iyi güvenlik yöntemleri, yeniden yönlendirme URI'si, erişim belirteçleri, sertifikalar ve gizli diziler, uygulama kimliği URI'si ve uygulama sahipliği gibi özellikleri kapsar.

- Kimlik için Sıfır Güven bir yaklaşımla uygulama oluşturmak, izinlere ve erişime yönelik en iyi yöntemlere genel bir bakış sağlar.

- Kaynaklara erişmek için yetkilendirme alma, uygulamanız için kaynak erişim izinleri alırken Sıfır Güven en iyi şekilde nasıl sağlayacağınızı anlamanıza yardımcı olur.

- Temsilcili izinler stratejisi geliştirme, uygulamanızdaki izinleri yönetmek ve Sıfır Güven ilkeleri kullanarak geliştirmek için en iyi yaklaşımı uygulamanıza yardımcı olur.

- Uygulama izinleri stratejisi geliştirme , kimlik bilgileri yönetimine yönelik uygulama izinleri yaklaşımınıza karar vermenize yardımcı olur.