分析 Microsoft Defender XDR 中的第一个事件

适用于:

- Microsoft Defender XDR

了解 事件 周围的上下文对于分析攻击至关重要。 将你的专业知识和经验与 Microsoft Defender XDR 的特性和功能相结合,可确保更快地解决事件,确保组织免受网络攻击。

当今对数据安全的威胁- 商业电子邮件入侵 (BEC) 、恶意软件(如后门和 勒索软件、组织违规和国家 /州攻击 )需要事件响应者采取快速、智能和果断的行动。 Microsoft Defender XDR 等工具允许响应团队通过其单一平台体验检测、会审和调查事件,并找到及时做出这些决策所需的信息。

调查任务

调查通常涉及响应人员查看多个应用,同时检查各种威胁情报来源。 有时,调查范围扩大到寻找其他威胁。 在攻击调查中记录事实和解决方案是另一项重要任务,它为其他调查人员或后续调查提供历史记录和上下文。 使用 Microsoft Defender XDR 时,可通过以下方法简化这些调查任务:

透视 – 门户聚合组织中启用的 Defender 工作负载中上下文化的重要攻击信息。 门户合并单个攻击组件中的所有信息, (文件、URL、邮箱、用户帐户或设备) ,显示活动的关系和时间线。 借助页面中提供的所有信息,门户允许事件响应者跨相关实体和事件进行透视,以查找做出决策所需的信息。

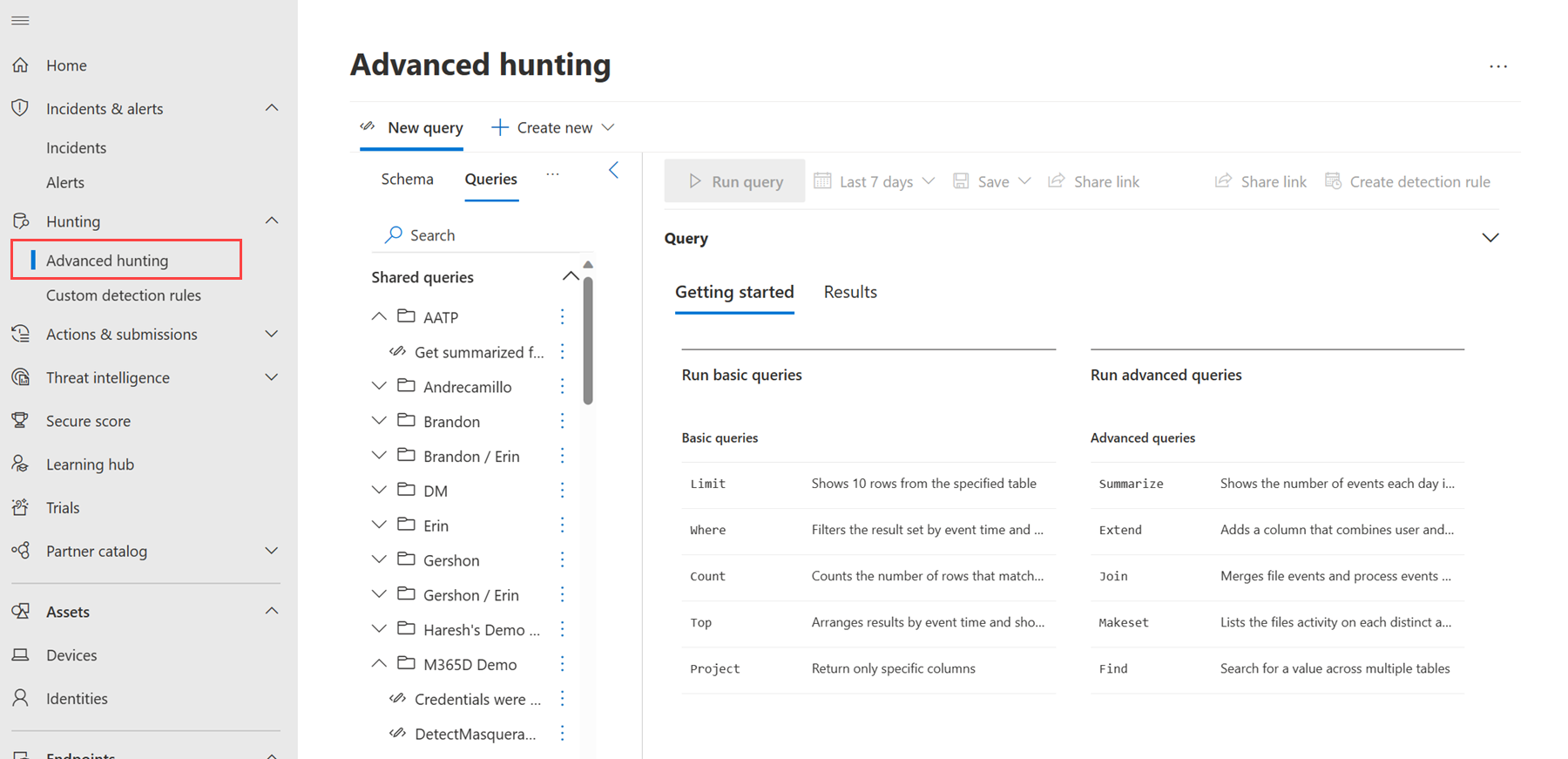

搜寻 – 威胁猎手可以使用 Kusto 查询通过门户 的高级搜寻 功能查找组织中已知和可能的威胁。 如果你不熟悉 Kusto,请使用 引导模式 来搜寻威胁。

见解 - 如果适用,事件响应者可以查看以前检测到的事件和警报的操作,以帮助进行当前调查。 此外,还会通过Microsoft自己的威胁情报工作以及 MITRE ATT&CK® 框架和 VirusTotal 等来源自动添加到事件和警报中。

协作 - 安全运营团队可以通过门户功能(如注释、标记、标记和分配)查看每个团队成员对过去和当前事件和警报的决策和操作。 当组织需要增强响应时,还可以通过 适用于 XDR 的 Defender 专家 和用于 搜寻的 Defender 专家 与 Microsoft 的托管检测和响应服务进行进一步协作。

攻击概述

攻击故事为事件响应者提供了完整的上下文概述攻击中发生的情况。 响应者可以查看所有相关警报和事件,包括 Microsoft Defender XDR 为缓解攻击而采取的自动修正操作。

从攻击故事中,可以通过浏览 事件页面上的可用选项卡来深入了解攻击的详细信息。 可以通过门户中可访问 的事件响应 playbook 快速修正网络钓鱼、密码喷射和恶意应用泄露等常见攻击。 这些 playbook 包含支持事件调查的检测、响应和缓解指南。

此视频 介绍如何在 Microsoft Defender XDR 中调查攻击 ,以及如何在调查中使用门户功能,引导你完成攻击故事和事件页面。

调查威胁

复杂的威胁(如 中间攻击者攻击 和勒索软件)通常需要手动调查。 处理这些复杂攻击的事件响应者会查找以下重要信息:

- 存在恶意软件或可疑使用工具和应用

- 有关任何恶意或可疑实体使用的任何信道或入口点的线索

- 指向可能的标识泄露的线索

- 确定对组织数据和安全状况的影响

以下部分包含Microsoft Defender XDR 功能的教程和视频,这些功能可帮助事件响应团队调查各种复杂攻击。

勒索软件调查

勒索软件继续对组织构成重大威胁。 Microsoft具有以下资源来帮助你调查和响应勒索软件攻击:

- 指南: 从检测到保护:Microsoft应对勒索软件攻击指南

- 教程: 勒索软件调查 playbook

- 视频: 调查 Microsoft Defender XDR 中的勒索软件攻击 (第 1 部分)

- 视频: 调查 Microsoft Defender XDR 中的勒索软件攻击 (第 2 部分)

基于电子邮件的攻击分析

识别和跟踪已修改、创建或被盗的标识对于调查网络钓鱼和 BEC 攻击至关重要。 调查这些攻击时使用以下资源:

- 教程: 调查恶意电子邮件

- 教程: 调查用户

- 教程: 调查用户帐户

- 博客: 总体标识泄露:Microsoft事件响应课程中有关保护 Active Directory 标识泄露的安全,也可以使用 Defender for Identity 信号进行调查。

- 教程: 钓鱼电子邮件攻击示例

- 教程: 基于标识的攻击示例

以下视频讨论如何调查 Microsoft Defender XDR 中的网络钓鱼和 BEC 攻击:

- 视频: 调查 Microsoft Defender XDR 中的 BEC 和 AiTM 钓鱼

- 视频:使用 Defender for Office 365 防御鱼叉和钓鱼

通过此视频调查标识泄露,并了解可以执行哪些操作来遏制攻击:

恶意软件分析

恶意文件的信息和功能是调查恶意软件的关键。 在大多数情况下,Microsoft Defender XDR 可以引爆文件以显示关键数据,包括哈希、元数据、组织中的流行情况,以及基于 MITRE ATT&CK® 技术的文件功能。 这样就无需对文件执行黑盒测试或静态分析。 可以从事件图中查看文件信息,也可以通过查看警报进程树、项目时间线或设备时间线来查看文件信息。

以下资源详细介绍了如何使用门户的功能调查文件:

- 教程: 调查文件

- 视频: 调查 Microsoft Defender XDR 中的恶意软件

风险应用分析和基于云的威胁防护

恶意参与者可能会利用基于云的应用。 应用可能会通过滥用或误用来无意中泄露敏感信息。 在云环境中调查和保护应用的事件响应者可以使用在其组织中部署 Defender for Cloud Apps 的以下资源:

- 教程: 调查恶意应用和被入侵的应用

- 教程: 调查有风险的 OAuth 应用

- 教程: 保护云应用

- 教程:实时保护应用

通过此 Defender for Cloud Apps 工作负载视频了解如何实时保护云应用:

- 视频:通过 Defender for Cloud Apps 保护云应用和相关文件

漏洞分析

国家/地区攻击、针对关键基础结构的攻击和组织违规通常要求攻击者在网络中建立通信点。 事件响应者通过识别源和目标之间的可疑流量或交换来查找线索。 Microsoft提供了以下用于调查通信组件的教程:

- 调查域和 URL

- 调查 IP 地址

- 调查正向代理背后发生的连接事件

- 通过 Defender for Identity 调查可疑用户和设备活动

- 识别并调查 Defender for Identity 中的横向移动路径

- 调查 Defender for Endpoint 设备列表中的设备

攻击者通常利用漏洞来获取对组织的访问权限。 某些勒索软件攻击最初利用未修补的漏洞,例如 Log4Shell 漏洞。 以下资源可帮助事件响应者通过 Defender for Vulnerability Management 服务识别其组织中的漏洞和易受攻击的设备:

- 教程: 识别组织中的漏洞

- 教程: 搜寻公开的设备

- 教程: 通过风险评分评估组织的风险

- 视频:通过 Defender 漏洞管理进行威胁和漏洞管理

违规行为也通过各种设备(如连接到组织网络的手机和平板电脑)发生。 事件响应者可以在门户中进一步调查这些设备。 以下视频介绍了来自移动设备的最主要威胁,以及如何调查这些威胁:

- Microsoft Defender XDR 中的移动威胁防御

用于威胁情报和搜寻的资源

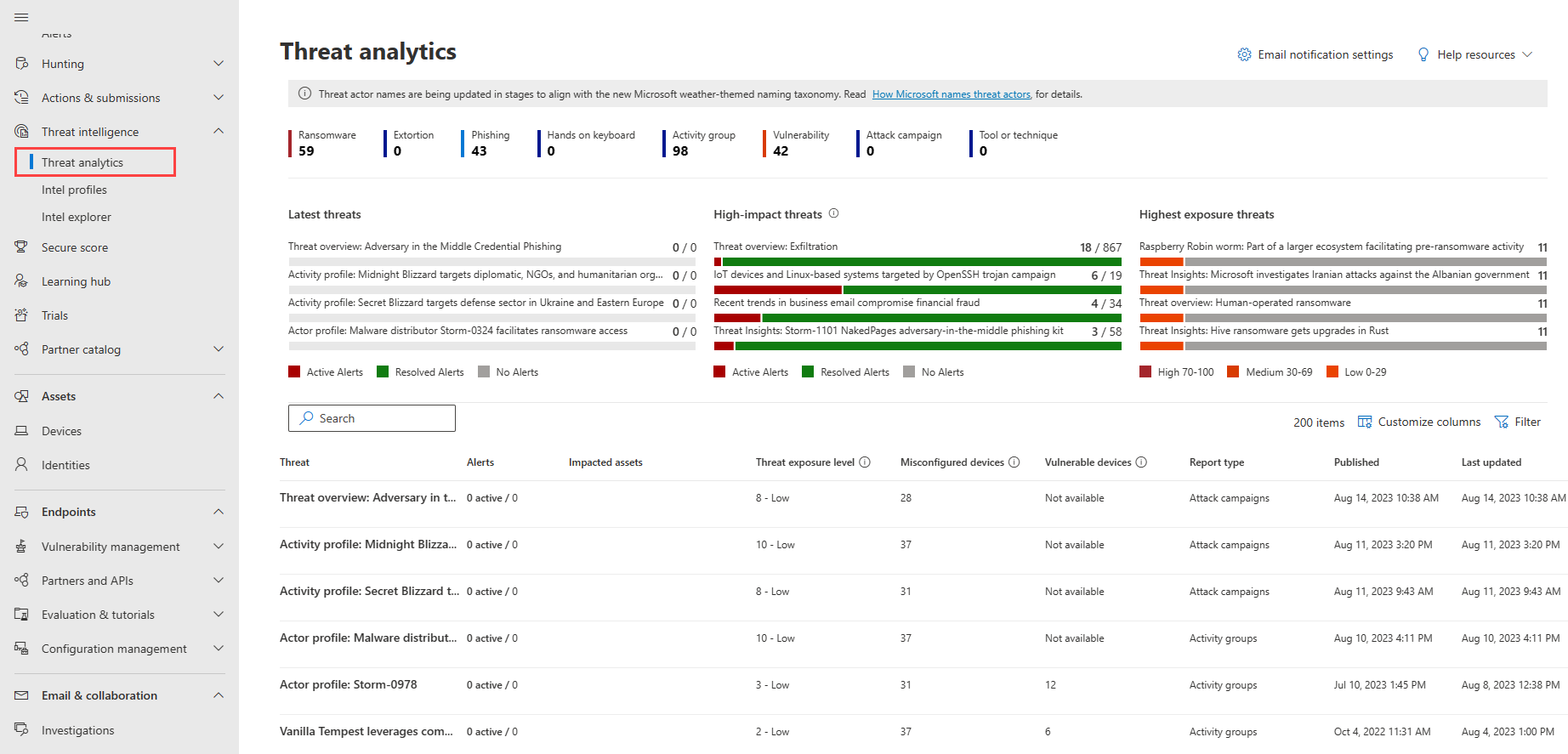

Microsoft Defender XDR 的内置威胁情报功能和搜寻辅助事件响应团队,以针对新出现的威胁和攻击执行主动保护。 可以通过门户的威胁 分析直接访问有关新出现的威胁和攻击的最新信息。

通过以下视频,使用威胁分析中的智能深入了解新威胁:

使用门户的内置 高级搜寻 功能主动搜寻组织内的威胁。

以下资源提供了有关如何使用高级搜寻的详细信息:

使用最新的安全研究和Microsoft安全研究团队的更改来扩展威胁情报:

与Microsoft的专家协作,以响应事件和威胁搜寻,以增强安全运营团队的能力。 详细了解我们的专家以及如何让他们参与以下资源:

后续步骤

- 修正第一个事件

- 通过 Microsoft Defender XDR 虚拟忍者培训中的视频演示探索门户的功能

另请参阅

- 了解事件

- 调查事件

- 调查警报

- 通过 Microsoft Defender XDR Ninja 培训了解门户的特性和功能

提示

想要了解更多信息? 在我们的技术社区:Microsoft Defender XDR 技术社区中与 Microsoft 安全社区互动。