我组织中的漏洞

Microsoft Defender 漏洞管理中的“漏洞”页按 CVE ID 列出已知的常见漏洞和暴露 (CVE) 。

CVE ID 是分配给影响软件、硬件和固件的公开披露的网络安全漏洞的唯一 ID。 它们为组织提供了识别和跟踪漏洞的标准方法,并帮助他们了解组织中的这些漏洞、确定其优先级并解决这些漏洞。 CVE 在从 https://www.cve.org/访问的公共注册表中跟踪。

Defender 漏洞管理使用终结点传感器扫描和检测组织中的这些漏洞和其他漏洞。

适用于:

- Microsoft Defender 漏洞管理

- Microsoft Defender for Endpoint 计划 2

- Microsoft Defender XDR

- 服务器计划 1 & 2 的Microsoft Defender

重要

Defender 漏洞管理可帮助识别应用程序和组件中的 Log4j 漏洞。 了解详细信息。

提示

你知道可以免费试用Microsoft Defender 漏洞管理中的所有功能吗? 了解如何 注册免费试用版。

“弱点概述”页

若要访问“弱点”页,请从Microsoft Defender门户的“漏洞管理”导航菜单中选择“弱点”

此时会打开“弱点”页,其中包含设备公开的 CVE 列表。 可以查看严重性、常见漏洞评分系统 (CVSS) 评级、相应的漏洞和威胁见解等。

注意

如果没有为漏洞分配官方 CVE-ID,则漏洞名称由 Microsoft Defender 漏洞管理 分配,格式为 TVM-2020-002。

注意

可以从“弱点”页导出到 CSV 文件的最大记录数为 8,000,导出量不能超过 64KB。 如果收到一条消息,指出结果太大而无法导出,请优化查询以包含较少的记录。

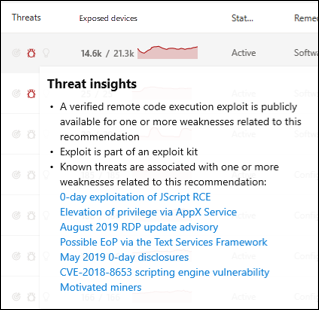

漏洞和威胁见解

请务必确定与持续威胁相关的建议的优先级。 可以使用“ 威胁” 列中提供的信息来帮助确定漏洞的优先级。 若要查看具有持续威胁的漏洞,请按以下条件筛选 “威胁” 列:

- 关联的活动警报

- Exploit 可用

- 漏洞已验证

- 此攻击是攻击工具包的一部分

威胁见解图标 ![]() 如果漏洞中存在关联的攻击,则会在 “威胁” 列中突出显示。

如果漏洞中存在关联的攻击,则会在 “威胁” 列中突出显示。

将鼠标悬停在图标上可显示威胁是攻击工具包的一部分,还是连接到特定的高级持久市场活动或活动组。 如果可用,则会提供指向威胁分析报告的链接,其中包含零日利用新闻、披露或相关安全公告。

如果在组织中发现漏洞,则会突出显示漏洞见解图标。

![]() 。

。

“ 公开的设备” 列显示当前有多少设备暴露在漏洞中。 如果列显示 0,则表示你没有风险。

获取漏洞见解

如果从漏洞页中选择 CVE,则会打开浮出控件面板,其中包含漏洞说明、详细信息和威胁见解等详细信息。 AI 生成的漏洞说明提供有关漏洞、其影响、建议的修正步骤以及任何其他信息(如果可用)的详细信息。

对于每个 CVE,可以看到公开的设备和受影响的软件的列表。

攻击预测评分系统 (EPSS)

攻击预测评分系统 (EPSS) 为已知软件漏洞在野外被利用的可能性生成数据驱动的分数。 EPSS 使用 CVE 和实际攻击数据中的当前威胁信息。 对于每个 CVE,EPSS 模型生成介于 0 到 1 (0% 到 100% ) 之间的概率分数。 分数越高,利用漏洞的概率就越大。 详细了解 EPSS。

EPSS 旨在帮助丰富你对弱点及其利用概率的了解,并使你能够相应地确定优先级。

若要查看 EPSS 分数,请从Microsoft Defender门户的“弱点”页中选择一个 CVE:

当 EPSS 大于 0.9 时, “威胁 ”列工具提示会更新值,以传达缓解措施的紧迫性:

注意

请注意,如果 EPSS 分数小于 0.001,则被视为 0。

可以使用 漏洞 API 查看 EPSS 分数。

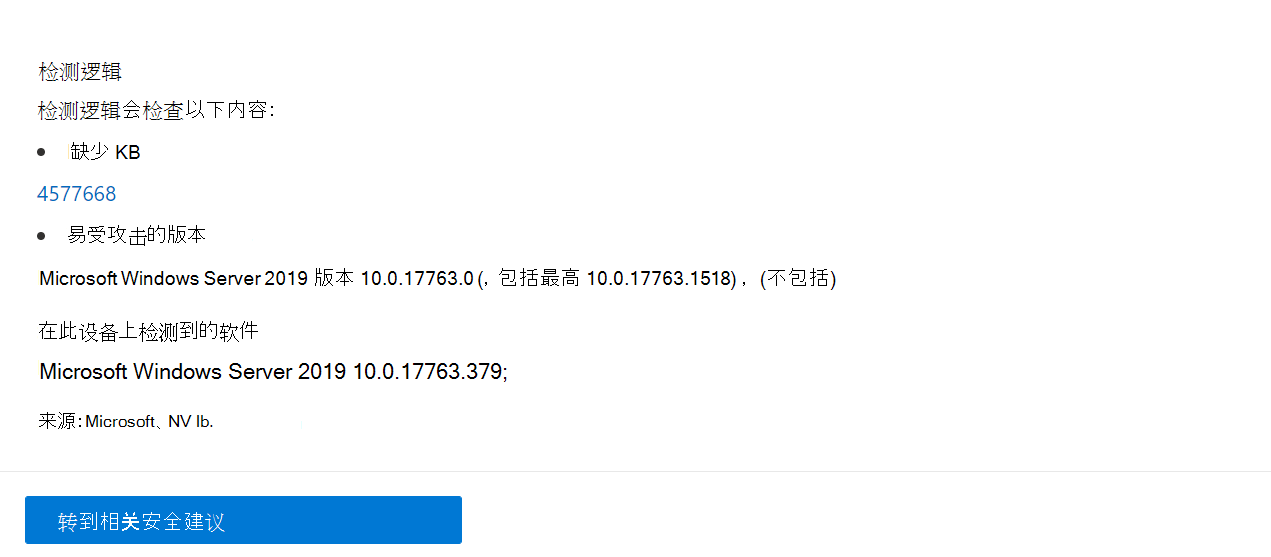

相关安全建议

使用安全建议来修正暴露的设备中的漏洞,并降低资产和组织的风险。 当安全建议可用时,可以选择“ 转到相关安全建议 ”,详细了解如何修正漏洞。

针对 CVE 的建议通常是通过相关软件的安全更新来修正漏洞。 但是,某些 CVE 不会提供安全更新。 这可能适用于 CVE 的所有相关软件或仅一个子集,例如,软件供应商可能决定不在特定易受攻击的版本上修复问题。

当安全更新仅适用于某些相关软件时,CVE 将在 CVE 名称下具有“某些可用更新”标记。 至少有一个可用更新后,可以选择转到相关的安全建议。

如果没有可用的安全更新,CVE 将在 CVE 名称下具有“无安全更新”标记。 没有转到相关安全建议的选项,因为“安全建议”页中排除了没有可用安全更新的软件。

注意

安全建议仅包括具有可用安全更新的设备和软件包。

请求 CVE 支持

漏洞管理当前不支持的软件的 CVE 仍显示在“弱点”页中。 由于不支持该软件,因此只有有限的数据可用。 公开的设备信息不适用于具有不受支持的软件的 CVE。

若要查看不受支持的软件列表,请按“公开的设备”部分中的“不可用”选项筛选弱点页。

可以请求将支持添加到特定 CVE Defender 漏洞管理。 若要请求支持,请执行:

从Microsoft Defender门户中的“弱点”页中选择 CVE

从“漏洞详细信息”选项卡中选择“ 请支持此 CVE ”

请求将发送到 Microsoft,并将帮助我们在系统中优先处理此 CVE。

注意

请求 CVE 支持功能不适用于 GCC、GCC High 和 DoD 客户。

查看其他位置 (CVE) 条目的常见漏洞和披露

仪表板中最易受攻击的软件

转到Defender 漏洞管理 仪表板并向下滚动到“最易受攻击的软件”小组件。 你将看到每个软件中发现的漏洞数,以及威胁信息和设备暴露随时间推移的高级视图。

选择要调查的软件。

选择“ 发现漏洞 ”选项卡。

选择要调查的漏洞,以打开带有 CVE 详细信息的浮出控件面板。

在设备页中发现漏洞

在设备页中查看相关弱点信息。

- 从Microsoft Defender门户的“资产”导航菜单中选择“设备”。

- 在 “设备清单 ”页中,选择要调查的设备名称。

- 选择“ 打开设备页 ”,然后从设备页中选择“ 发现漏洞 ”。

- 选择要调查的漏洞,以打开带有 CVE 详细信息的浮出控件面板。

CVE 检测逻辑

与软件证据类似,我们展示了在设备上应用的检测逻辑,以表明设备易受攻击。

若要查看检测逻辑,请执行以下操作:

从“设备清单”页中选择设备。

选择“ 打开设备页 ”,然后从设备页中选择“ 发现漏洞 ”。

选择要调查的漏洞。

此时会打开浮出控件, “检测逻辑 ”部分显示检测逻辑和源。

相关方案中也显示了“OS 功能”类别。 如果启用了特定的 OS 组件,则 CVE 会影响运行易受攻击 OS 的设备。 例如,如果 Windows Server 2019 或 Windows Server 2022 的 DNS 组件中存在漏洞,则仅将此 CVE 附加到操作系统中启用了 DNS 功能的 Windows Server 2019 和 Windows Server 2022 设备。

报表不准确

当你看到任何模糊、不准确或不完整的信息时,报告误报。 还可以报告已修正的安全建议。

在“弱点”页上打开 CVE。

选择“ 报告不准确”。

从浮出控件窗格中,选择要报告的问题。

填写有关不准确之处的请求详细信息。 这取决于你报告的问题。

选择“提交”。 你的反馈将立即发送给Microsoft Defender 漏洞管理专家。