為您的組織啟用密鑰 (FIDO2)

對於目前使用密碼的企業,密鑰 (FIDO2) 提供順暢的方式讓工作者進行驗證,而不需要輸入使用者名稱或密碼。 密鑰 (FIDO2) 可為工作者提供更佳的生產力,並提供更優異的安全性。

本文列出在組織中啟用密鑰的需求和步驟。 完成這些步驟之後,組織中的使用者就可以使用儲存在 FIDO2 安全性金鑰或 Microsoft Authenticator 的密鑰,註冊並登入其 Microsoft Entra 帳戶。

如需在 Microsoft Authenticator 啟用密鑰的詳細資訊,請參閱如何在 Microsoft Authenticator 中啟用密鑰。

如需密鑰驗證的詳細資訊,請參閱使用 Microsoft Entra ID 支援 FIDO2 驗證。

注意

Microsoft Entra ID 目前支援將裝置繫結通行密鑰儲存於 FIDO2 安全性密鑰和 Microsoft Authenticator。 Microsoft 致力於利用通行密鑰保護客戶和使用者。 我們正針對工作帳戶的同步處理和裝置繫結通行密鑰投入心力。

需求

- Microsoft Entra 多重要素驗證 (MFA)。

- 符合 Microsoft Entra ID 或 Microsoft Authenticator 證明資格的 FIDO2 安全性金鑰。

- 支援密鑰 (FIDO2) 驗證的裝置。 針對已聯結 Microsoft Entra ID 的 Windows 裝置,在 Windows 10 1903 版或更高版本可享有最佳體驗。 已使用混合式聯結的裝置必須執行 Windows 10 2004 版或更高版本。

Windows、macOS、Android 和 iOS 的主要案例都支援密鑰 (FIDO2)。 如需支援案例的詳細資訊,請參閱 Microsoft Entra ID 中的 FIDO2 驗證支援。

注意

即將推出在 Android 上的瀏覽器中支援相同裝置的註冊。

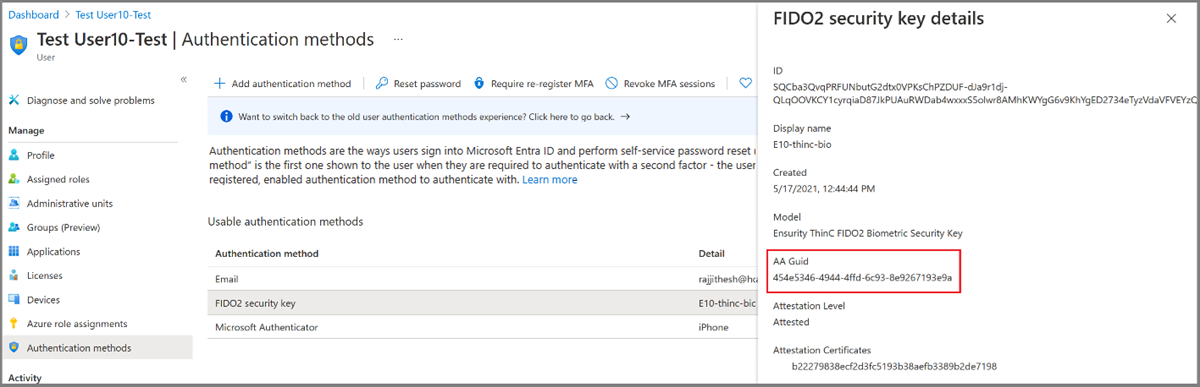

密鑰 (FIDO2) Authenticator 證明 GUID (AAGUID)

FIDO2 規格會要求每個安全性金鑰廠商在註冊期間提供 Authenticator 證明 GUID (AAGUID)。 AAGUID 是表示金鑰類型的 128 個位元識別碼,例如品牌和型號。 桌上型和行動裝置的密鑰 (FIDO2) 提供者,應該也會在註冊期間提供 AAGUID。

注意

廠商必須確定 AAGUID 在該廠商所製造的所有本質上相同的安全性金鑰或密鑰 (FIDO2) 是相同的,以及與所有其他類型安全性金鑰或密鑰 (FIDO2) 提供者的 AAGUID 不同 (機率很高)。 若要確保這一點,應該隨機產生指定之安全性金鑰模型或密鑰 (FIDO2) 提供者的 AAGUID。 如需詳細資訊,請參閱 Web 驗證:存取公開金鑰認證的 API - 等級 2 (w3.org)。

您可以與安全性金鑰廠商合作,以判斷密鑰的 AAGUID (FIDO2),或查看符合使用 Microsoft Entra ID 證明資格的 FIDO2 安全性金鑰。 如果密鑰 (FIDO2) 已經註冊,您也可以透過檢視使用者的密鑰 (FIDO2) 驗證方法詳細資料來找到 AAGUID。

啟用密鑰 (FIDO2) 驗證方法

以至少驗證原則管理員的身分登入 Microsoft Entra 系統管理中心。

瀏覽至 [保護]>[驗證方法]>[驗證方法原則]。

在密鑰 (FIDO2) 方法底下,將切換設定為 [啟用]。 選取 [所有使用者] 或 [新增群組] 以選取特定群組。 僅支援安全性群組。

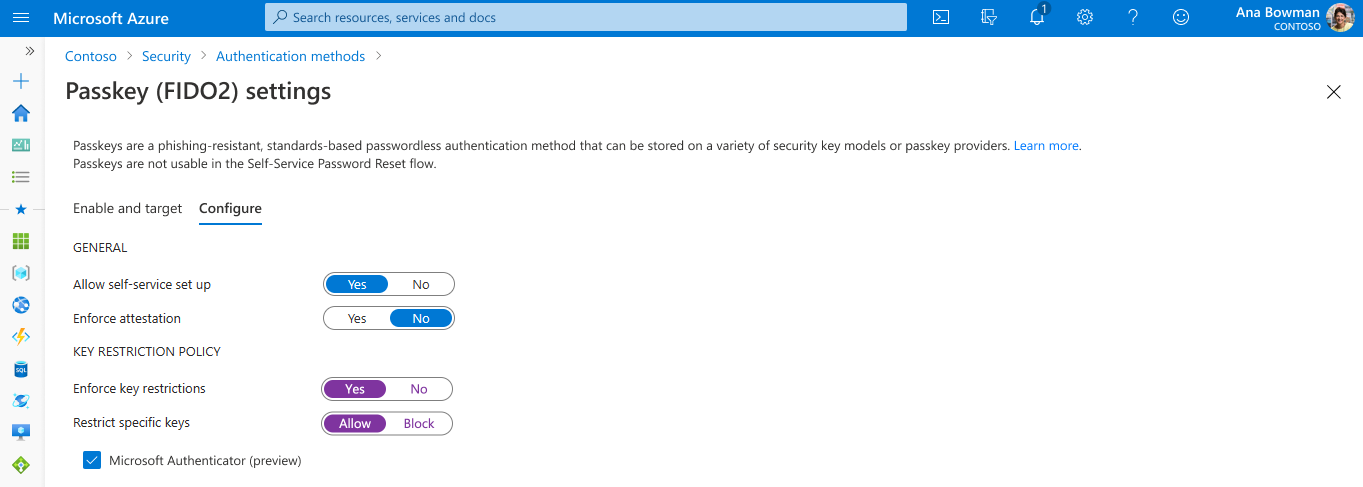

在 [設定] 索引標籤上:

將 [允許自助設定] 設定為 [是]。 如果設定為 [否],使用者就無法使用 安全性資訊來註冊密鑰,即使驗證方法原則已啟用密鑰 (FIDO2)。

[強制證明] 應設定為 [是],如果您的組織想要確保 FIDO2 安全性金鑰模型或密鑰提供者是正版,而且來自合法廠商。

- 針對 FIDO2 安全性金鑰,我們需要使用 FIDO 同盟中繼資料服務發佈並驗證安全性金鑰中繼資料,同時傳遞 Microsoft 的其他驗證測試集。 如需詳細資訊,請參閱成為 Microsoft 相容的 FIDO2 安全性金鑰廠商 (部分為機器翻譯)。

- 對於 Microsoft Authenticator 中的密鑰,證明支援計劃已正式可用。

警告

證明強制會控管,是否只在註冊期間允許使用密鑰 (FIDO2)。 如果 [強制證明] 稍後設定為 [是],將無法在登入期間封鎖能夠註冊密鑰 (FIDO2) 的使用者。

金鑰限制原則

- 只有當貴組織想要允許或不允許特定的安全性金鑰模型或密鑰提供者 (由其 AAGUID 識別) 時,才應該將 [強制執行金鑰限制] 設定為 [是]。 您可以使用安全性金鑰廠商來判斷密鑰的 AAGUID。 如果密鑰已經註冊,您也可以透過檢視使用者的密鑰驗證方法詳細資料來找到 AAGUID。

當 [強制執行金鑰限制] 設定為 [是] 時,您可以在密鑰限制清單中選取 Microsoft Authenticator (預覽) 以自動新增 Authenticator 應用程式 AAGUID。 如需詳細資訊,請參閱如何在 Microsoft Authenticator (預覽) 中啟用密鑰。

警告

金鑰限制會設定註冊和驗證的特定模型或提供者。 如果您變更金鑰限制並移除您先前允許的 AAGUID,則先前註冊允許方法的使用者會無法再將其用來登入。

如果您的組織目前未強制執行金鑰限制,而且已經有使用中的密鑰,您應該收集目前使用的金鑰的 AAGUID。 將它們新增至 [允許] 清單,以及 Authenticator AAGUID,以啟用此預覽。 可以使用自動化指令碼來完成此工作,以分析記錄 (例如註冊詳細資料和登入記錄)。

可能會再列出兩個 AAGUID。 其中包括

b6879edc-2a86-4bde-9c62-c1cac4a8f8e5和257fa02a-18f3-4e34-8174-95d454c2e9ad。 這些 AAGUID 在即將推出的功能之前顯示。 可以從允許的 AAGUID 清單中將其移除。完成設定之後,請選取 [儲存]。

注意

如果在嘗試儲存時看到錯誤,請在一個作業中以單一群組取代多個群組,然後再次按一下 [儲存]。

使用 Microsoft Graph API 佈建 FIDO2 安全性金鑰 (預覽)

目前處於預覽狀態,系統管理員可以使用 Microsoft Graph 和自訂用戶端,代表使用者佈建 FIDO2 安全性密鑰。 佈建需要具有 UserAuthenticationMethod.ReadWrite.All 權限的驗證系統管理員角色或用戶端應用程式。 佈建改進包括:

- 能夠從 Microsoft Entra ID 要求 WebAuthn 建立選項

- 能夠使用 Microsoft Entra ID 直接註冊佈建的安全性密鑰

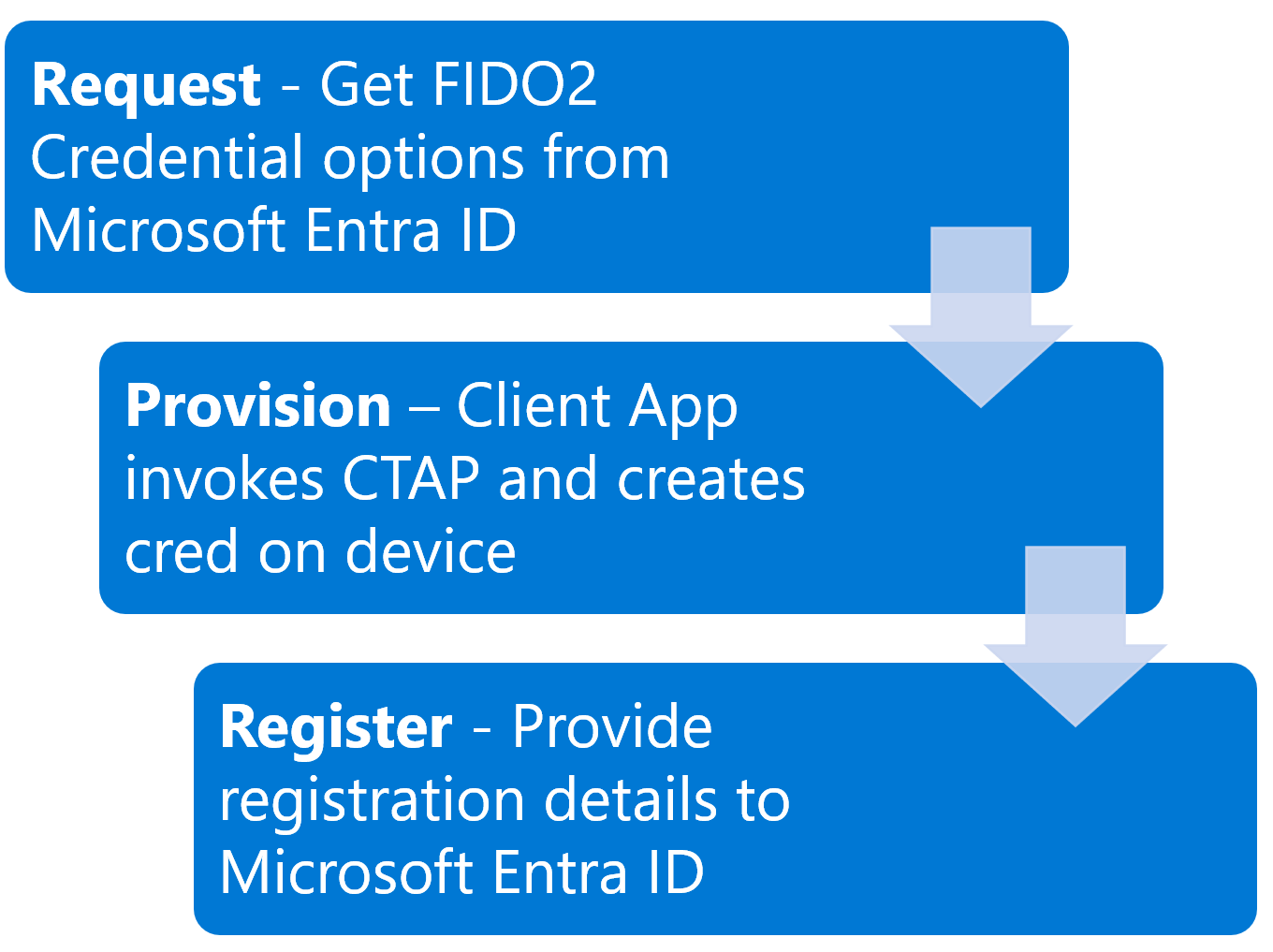

透過這些新的 API,組織可以建置自己的用戶端,代表使用者,在安全性密鑰上佈建密鑰 (FIDO2) 認證。 若要簡化此過程,需要三個主要步驟。

- 使用者的要求建立選項:Microsoft Entra ID 會傳回用戶端布建密鑰 (FIDO2) 認證所需的資料。 這包括使用者資訊、信賴憑證者 ID、認證原則需求、演算法、註冊挑戰等資訊。

- 使用建立選項佈建密鑰 (FIDO2) 認證:使用

creationOptions和支援用戶端 Authenticator 通訊協定 (CTAP) 的用戶端來佈建認證。 在此步驟中,您需要插入,您將需要插入安全性密鑰並設定 PIN。 - 使用 Microsoft Entra ID 註冊佈建認證:使用佈建程式的格式化輸出,為目標使用者提供註冊雜密鑰 (FIDO2) 認證所需的資料,Microsoft Entra ID。

使用 Microsoft Graph API 啟用密鑰 (FIDO2)

除了使用 Microsoft Entra 系統管理中心之外,您也可以使用 Microsoft Graph API 啟用密鑰 (FIDO2)。 若要啟用密鑰 (FIDO2),您必須將驗證方法原則更新為至少是驗證原則管理員。

若要使用 Graph 總管來設定原則:

登入 [Graph 總管],並同意 Policy.Read.All 和 Policy.ReadWrite.AuthenticationMethod 權限。

擷取驗證方法原則:

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2若要停用證明強制執行並強制執行金鑰限制,例如只允許 RSA DS100 使用 AAGUID,請使用下列要求本文執行 PATCH 作業:

PATCH https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2 Request Body: { "@odata.type": "#microsoft.graph.fido2AuthenticationMethodConfiguration", "isAttestationEnforced": false, "keyRestrictions": { "isEnforced": true, "enforcementType": "allow", "aaGuids": [ "7e3f3d30-3557-4442-bdae-139312178b39", <insert previous AAGUIDs here to keep them stored in policy> ] } }請確定密鑰 (FIDO2) 原則已正確更新。

GET https://graph.microsoft.com/beta/authenticationMethodsPolicy/authenticationMethodConfigurations/FIDO2

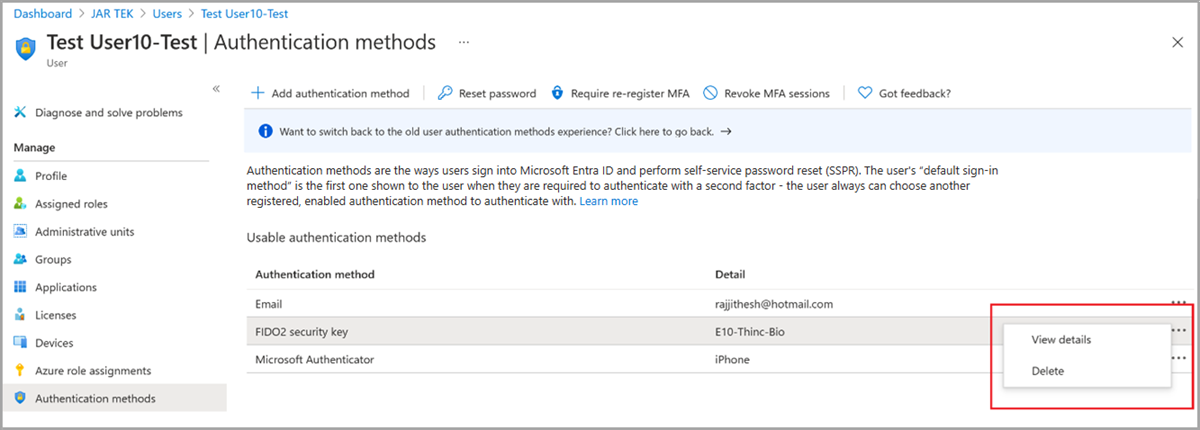

刪除密鑰 (FIDO2)

若要移除與使用者帳戶相關聯的密鑰 (FIDO2),請從使用者的驗證方法中刪除該金鑰。

強制執行密鑰 (FIDO2) 登入

若要讓使用者在存取敏感性資源時使用密鑰 (FIDO2) 登入,您可以:

使用內建的防網路釣魚驗證強度

或

建立自訂驗證強度

下列步驟說明,如何建立自訂驗證強度條件式存取原則,只允許特定安全性金鑰模型或密鑰 (FIDO2) 提供者使用密鑰 (FIDO2) 登入。 如需 FIDO2 提供者的清單,請參閱符合 Microsoft Entra ID 證明資格的 FIDO2 安全性密鑰。

- 至少以條件式存取系統管理員身分登入 Microsoft Entra 系統管理中心。

- 瀏覽至 [資料保護]>[驗證方法]>[驗證強度]。

- 選取 [新驗證強度]。

- 提供新驗證強度的 [名稱]。

- 選擇性地提供 [描述]。

- 選取密鑰 (FIDO2)。

- 或者,如果您想要依特定 AAGUID 限制,請先選取 [進階選項],然後選取 [新增 AAGUID]。 輸入您允許的 AAGUID。 選取 [儲存]。

- 選擇 [下一步] 並檢閱原則設定。

已知問題

B2B 共同作業使用者

資源租用戶中的 B2B 共同作業使用者不支援註冊密鑰 (FIDO2) 認證。

UPN 變更

如果使用者的 UPN 變更,您就無法因應變更再修改密鑰 (FIDO2)。 如果使用者有密鑰 (FIDO2),則必須登入 [安全性資訊]、刪除舊的密鑰 (FIDO2),然後新增一個密鑰。