Bereitstellen von Vertraulichkeitsbezeichnungen mit Bezeichnungsrichtlinien für die Einhaltung von PSPF durch die australische Regierung

Dieser Artikel enthält Anleitungen für australische Regierungsbehörden zur Microsoft Purview-Richtlinienkonfiguration für Vertraulichkeitsbezeichnungen. Sie soll veranschaulichen, wie Bezeichnungsrichtlinien so konfiguriert werden können, dass sie den Anforderungen des Schutzsicherheitsrichtlinien-Frameworks (PSPF) und des Handbuchs zur Informationssicherheit (Information Security Security Manual, ISM) am besten entsprechen.

Damit Vertraulichkeitsbezeichnungen von Benutzern für Die Anwendung auf Elemente ausgewählt werden können, müssen sie über Bezeichnungsrichtlinien veröffentlicht werden. Bezeichnungsrichtlinien werden im Microsoft Purview-Portal unter dem Informationsschutzmenü konfiguriert.

Schritt-für-Schritt-Anweisungen zum Erstellen einer Vertraulichkeitsbezeichnung finden Sie unter Erstellen einer Vertraulichkeitsbezeichnung.

Organisationen mit präziseren Anforderungen benötigen zusätzliche Richtlinien. Beispielsweise benötigt eine Organisation, die ihre PROTECTED-Bezeichnung und zugehörige Unterbezeichnungen für eine Teilmenge von Benutzern veröffentlichen möchte, eine andere Richtlinie, um dies zu erreichen. Eine Richtlinie mit dem Namen geschützte Bezeichnungsrichtlinie konnte erstellt werden, für die nur die PROTECTED-Bezeichnungen ausgewählt sind. Die Richtlinie kann dann in einer geschützten Benutzergruppe veröffentlicht werden.

Wichtig

Das Einschränken der Möglichkeit, eine Bezeichnung anzuwenden, verhindert nicht den Zugriff auf Informationen, auf die die Bezeichnung angewendet wurde. Um die Zugriffsbeschränkung zusammen mit der Bezeichnungsrichtlinie anzuwenden, müssen konfiguration einschließlich Verhinderung von Datenverlust (Data Loss Prevention, DLP) und Authentifizierungskontext und Bezeichnungsverschlüsselung angewendet werden.

Bezeichnungsrichtlinieneinstellungen

Vertraulichkeitsbezeichnungsrichtlinien enthalten verschiedene Richtlinieneinstellungen, die das Verhalten der Clients steuern, die Vertraulichkeitsbezeichnungen unterstützen. Diese Einstellungen sind wichtig, damit organisationen der australischen Regierung einige wichtige Anforderungen erfüllen können.

Standardbezeichnung

Die Option Standardbezeichnung weist Microsoft 365 an, die ausgewählte Bezeichnung standardmäßig automatisch auf Elemente anzuwenden. Um die PSPF- und ISM-Anforderungen der australischen Regierung zu erfüllen, werden die Standardbezeichnungseinstellungen auf keine festgelegt.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8, Anforderung 2 (Kernanforderung) (v2018.6) | Bewertung vertraulicher und sicherheitsrelevanter Informationen: ... Um zu entscheiden, welche Sicherheitsklassifizierung angewendet werden soll, muss der Absender: i. Bewerten Sie den Wert, die Wichtigkeit oder die Vertraulichkeit von offiziellen Informationen, indem Sie den potenziellen Schaden für Behörden, nationale Interessen, Organisationen oder Einzelpersonen berücksichtigen, der entstehen würde, wenn die Vertraulichkeit der Informationen kompromittiert würde... ii. Legen Sie die Sicherheitsklassifizierung auf die niedrigste angemessene Ebene fest. |

| ISM-0271 (Juni 2024) | Schutzmarkierungswerkzeuge fügen nicht automatisch Schutzmarkierungen in E-Mails ein. |

Begründung für Bezeichnungsänderungen

Für organisationen der australischen Regierung empfiehlt Microsoft, dass die Bezeichnungsänderungsbegründung für alle Bezeichnungsrichtlinien aktiviert ist.

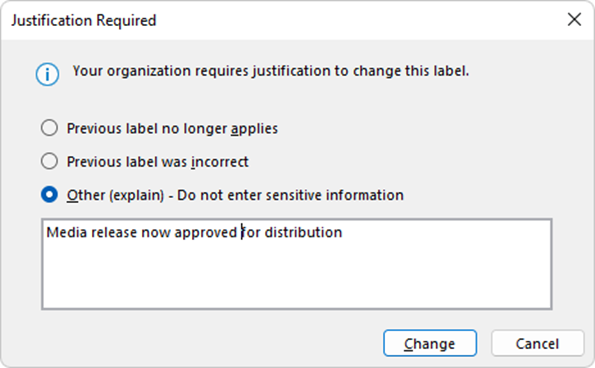

Bei den meisten Organisationen kann sich die Vertraulichkeit von Informationen im Laufe der Zeit ändern. Beispiele hierfür sind embargoierte Informationen, Medienmitteilungen und Haltelinien. Die Bezeichnungsänderungsbegründung wird in dem Ereignis ausgelöst, wenn ein Benutzer versucht, eine angewendete Bezeichnung zu entfernen oder zu verringern. Diese Richtlinieneinstellung erfordert, dass Benutzer einen Grund für die Änderung angeben:

Alle Bezeichnungsänderungen und ihre Begründungsantworten werden im Überwachungsprotokoll aufgezeichnet und können von Administratoren im Microsoft Purview-Aktivitäts-Explorer angezeigt werden.

Warnungen zu Bezeichnungsänderungen

Bezeichnungsänderungen können einfach für Warnungen in Microsoft Sentinel und anderen Sicherheitsinformations- und Ereignisverwaltungen (SECURITY Information and Event Managements, SIEM) konfiguriert werden.

Bezeichnungswarnungen in Behörden für alle Änderungen können unnötiges "Rauschen" verursachen, wodurch Warnungen verschleiert werden können, die eine weitere Untersuchung erfordern. Im folgenden Beispiel wird diese Konfiguration in einer Government-Einstellung veranschaulicht.

Die Bezeichnungsänderungsbegründung wird nicht automatisch für Änderungen zwischen Untergeordneten Bezeichnungen ausgelöst. Wenn Sie eine Bezeichnungstaxonomie verwenden, die der in diesem Artikel beschriebenen Konfiguration ähnelt, können Benutzer einen Informationsverwaltungsmarker (Information Management Marker, IMM) hinzufügen oder entfernen, ohne die Aktion rechtfertigen zu müssen. Diese Bezeichnungsänderungen werden jedoch im Überwachungsprotokoll aufgezeichnet.

Behördenorganisationen sollten die Aufbewahrungsanforderungen für Bezeichnungsänderungen berücksichtigen und Überwachungsprotokollaufbewahrungsrichtlinien entsprechend konfigurieren. Weitere Informationen zum Überwachungsprotokoll und den Optionen für die Protokollaufbewahrung finden Sie im Überwachungsprotokoll.

Überlegungen zur Neuklassifizierung

Die Bezeichnungsänderungsbegründung ist ein Feature, bei dem sich die verfügbaren Optionen von der Absicht der Behördlichen Anforderungen unterscheiden. Der PSPF gibt an, dass der Absender die Entität definiert hat, die die Informationen ursprünglich generiert oder empfangen hat, für die Kontrolle ihrer Deklassifizierung oder Neuklassifizierung verantwortlich bleiben muss:

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8 Anforderung 3 – Deklassifizierung (v2018.6) | Der Absender muss für die Kontrolle der Bereinigung, Neuklassifizierung oder Deklassifizierung der Informationen verantwortlich bleiben. Eine Entität darf die Klassifizierung von Informationen nicht ohne Genehmigung des Absenders entfernen oder ändern. |

Darüber hinaus besagt die ISM-1089 Folgendes:

| Anforderung | Detail |

|---|---|

| ISM-1089 (März 2023) | Schutzmarkierungstools ermöglichen es Benutzern nicht, auf E-Mails zu antworten oder diese weiterzuleiten, um Schutzmarkierungen auszuwählen, die niedriger als zuvor verwendet wurden. |

Der in Microsoft Purview verwendete Ansatz ist "vertrauen, aber überprüfen", der Benutzern mit der Berechtigung ermöglicht, Elemente zu bearbeiten und die Bezeichnung anzupassen, die auf diese Elemente angewendet wird. Die Begründung für Bezeichnungsänderungen bietet Überwachung und Verantwortlichkeit für alle Änderungen.

Personen, die die PSPF-Neuklassifizierungsanforderungen im Einklang mit dem Microsoft-Ansatz "trust but verify" in Betracht ziehen, sollten die folgenden verfügbaren Optionen kennen.

Richtlinienbasierter Ansatz

Microsoft empfiehlt australischen Regierungsorganisationen, die mit ihren eigenen organisationsrichtlinienbasierten Kontrollen als primäre Methode zur Erfüllung von Deklassifizierungsanforderungen führen. Darüber hinaus empfiehlt Microsoft, richtlinienbasierte Kontrollen mit Überwachung und Warnungen zu verstärken, um unangemessene Muster zu erkennen. Dies liegt daran, dass die Konfiguration das Ändern von Elementen verhindert. Die Folge des Ergebnisses der "Sperren"-Bezeichnung wirkt sich auf Benutzer und Administratoren aus, insbesondere wenn eine Änderung vorliegt. Beispielsweise kann das "Sperren" einer Bezeichnung für ein von einer Organisation freigegebenes Element die Verwendung von Verschlüsselung erfordern, was sich auf andere Dienste wie Datensatzverwaltungssysteme auswirken kann. Diese Berechtigungen müssen möglicherweise auch an die Domäne eines Benutzers gebunden sein, was durch Änderungen von Machinery of Government (MoG) beeinträchtigt werden kann.

Wenn Regierungsorganisationen die verfügbaren Optionen in Betracht ziehen, kann es sich lohnen, daran zu denken, dass PSPF sowohl eine Reifegrad als auch Kategorien von Kern- und Unterstützenden Anforderungen umfasst. Organisationen müssen ihre eigenen Entscheidungen hinsichtlich der Bedeutung dieser unterstützenden Anforderung treffen, um ihre PSPF-Ziele zu erreichen, und die Anforderung gegen folgendes abwägen:

- Brauchbarkeit

- Potenzielle Auswirkungen auf Benutzer

- Auswirkungen auf die gesamte PSPF-Reife

- Potenzial von MoG

DLP-basierter Ansatz

Bei diesem Ansatz werden zusätzliche Microsoft 365-Funktionen verwendet, die mit Microsoft Purview verbunden sind, um Risiken im Zusammenhang mit der Exfiltration von Informationen zu minimieren. Ein Beispiel hierfür ist, wo DLP verwendet wird, um zu verhindern, dass vertrauliche Informationen die Organisation verlassen. Elemente können als vertraulich identifiziert werden, hauptsächlich basierend auf ihrer angewendeten Bezeichnung, aber auch auf der Grundlage der darin enthaltenen Informationen. Die Implementierung einer zweiten DLP-Ebene, die sich auf Inhalte und nicht nur auf die Bezeichnung konzentriert, verringert die Fähigkeit böswilliger Benutzer, Informationen nach dem Verringern oder Entfernen einer Bezeichnung zu exfiltrieren. Weitere Informationen zu diesem mehrstufigen Ansatz finden Sie unter Verhindern einer unangemessenen Verteilung von sicherheitsrelevanten Informationen und Einschränken der Verteilung vertraulicher Informationen. Diese Funktionen können auch über Endpunkt-DLP auf Geräte erweitert und über Defender for Cloud Apps auf andere Cloudanwendungen erweitert werden.

Organisationen können DLP verwenden, um die Deklassifizierung zu identifizieren und zu beheben. Ein Beispiel hierfür ist, wo der Typ vertraulicher Informationen (Sit) verwendet wird, um "SEC=OFFICIAL:Sensitive" in einer Betreffmarkierung zu identifizieren, aber die E-Mail-Unterhaltung wurde als OFFICIAL bezeichnet. Im Unterhaltungstext wird durch DLP eine höhere Vertraulichkeitsmarkierung identifiziert, sodass die Konversation blockiert oder zur weiteren Aktion an Sicherheitsteams weitergeleitet werden kann. Ein Beispiel für einen Ansatz, bei dem Markierungen bewertet werden, die auf Elemente anstelle einer Vertraulichkeitsbezeichnung angewendet werden, finden Sie unter Steuern von E-Mails mit markierten Informationen über DLP.

Benutzerrisikobasierter Ansatz

Organisationen können DLP-Steuerelemente erweitern, indem sie DLP-Informationen mit einer Reihe von Benutzersignalen korrelieren, die auf musterhaftes Verhalten hinweisen können. Diese Funktion wird über Microsoft Purview Insider Risk Management (IRM) verfügbar gemacht.

IRM warnt Administratoren, die wiederholt versuchen, Informationen als "riskant" zu exfiltrieren, und ermöglicht es Sicherheitsteams, einzugreifen. Dieses Tool hat die Möglichkeit, HR-Datenfeeds zu erfassen und Datenexfiltrationsaktivitäten mit HR-Signalen zu korrelieren, z. B. das ausstehende Vertragsenddatum. Diese Funktion signalisiert Administratoren, dass Benutzer mit böswilligen Absichten identifiziert und umgehend behandelt werden können, wodurch das Risiko einer böswilligen Deklassifizierung und Exfiltration beseitigt wird.

Um noch weiter darauf aufzubauen, können adaptive Schutzfeatures in IRM aktiviert werden, wodurch der Zugriff riskanter Benutzer und die Möglichkeit, bezeichnete Informationen nach einem Risikoereignis zu exfiltrieren, automatisch eingeschränkt werden können. Dies kann dazu beitragen, Informationen zu schützen, indem Kontrollen sofort implementiert werden, anstatt darauf zu warten, dass Sicherheitsteams auf Warnungen reagieren.

Da Informationen durch einen mehrstufigen Ansatz geschützt werden, sind strenge Neuklassifizierungsbeschränkungen nur für die gemäß dem Archives Act angegebenen Datensätze mit Bezeichnungssperren für bestimmte Archives Act Commonwealth-Datensätze erforderlich.

Verhindern von Neuklassifizierungsänderungen

Es gibt zwei Optionen, um eine Neuklassifizierung zu verhindern, die für unterschiedliche Anwendungsfallanforderungen nützlich ist.

Verschlüsselungsbasierter Ansatz

Eine weitere Möglichkeit zum Verhindern von Bezeichnungsänderungen besteht darin, die bezeichnungsbasierte Verschlüsselung zusammen mit Berechtigungen zu verwenden, die die Möglichkeit des Benutzers zum Ändern von Elementeigenschaften einschränken. Mitbesitzerberechtigungen lassen Eigenschaftsänderungen zu, einschließlich der angewendeten Bezeichnung, während die Berechtigungen für die gemeinsame Dokumenterstellung das Bearbeiten von Elementen, aber nicht deren Eigenschaften zulassen. Eine solche Konfiguration müsste durch eine Gruppenstruktur unterstützt werden, um die Zuweisung solcher Berechtigungen an diejenigen zu unterstützen, die sie benötigen. Bei dieser Konfiguration müssen auch die anderen Aspekte der Verschlüsselung berücksichtigt werden, die in der Verschlüsselung von Vertraulichkeitsbezeichnungen erläutert werden.

Weitere Informationen zu den erforderlichen Azure Rights Management-Berechtigungen für die Unterstützung finden Sie unter Konfigurieren von Nutzungsrechten für Azure Information Protection (AIP).For more information on the required Azure Rights Management permissions to support this, see Configure usage rights for Azure Information Protection (AIP).

Bezeichnung "lock"-Ansatz

Abschnitt 24 und Abschnitt 26 des Archivgesetzes verbieten die Entsorgung oder Änderung bestimmter Arten von Commonwealth-Aufzeichnungen. Bezeichnungsänderungen sind Metadaten für einen Datensatz und können eine Änderung dieses Datensatzes darstellen. Um Bezeichnungsänderungen zu verhindern, können Organisationen Aufbewahrungsbezeichnungen implementieren, die Microsoft Purview Records Management-Features verwenden, um Elemente in einem Zustand zu "sperren". Nach der Sperrung können Elemente und die zugehörige Vertraulichkeitsbezeichnung nicht mehr geändert werden, wodurch eine erneute Klassifizierung verhindert wird. Wenn Sie Microsoft 365 auf diese Weise konfigurieren, können Organisationen sowohl die PSPF- als auch die Archive Act-Anforderungen für diese Commonwealth-Datensatztypen erfüllen.

Weitere Informationen zum Verhindern von Änderungen an Elementen über Datensatzbezeichnungen finden Sie unter Deklarieren von Datensätzen mithilfe von Aufbewahrungsbezeichnungen.

Verbindliche Bezeichnung

Bezeichnungsrichtlinien bieten die Möglichkeit, Benutzer aufzufordern, eine Bezeichnung für Dokumente und E-Mails auszuwählen. Diese Einstellung fordert Benutzer auf, eine Bezeichnung auszuwählen, wenn sie:

- Speichern eines neuen Elements (Datei oder E-Mail),

- Versuchen Sie, eine E-Mail ohne Bezeichnung zu senden, oder

- Ändern eines Elements, für das noch keine Bezeichnung angewendet wurde.

Diese Einstellung stellt sicher, dass für alle Elemente Schutzmarkierungen und andere zugeordnete Steuerelemente angewendet werden.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8, Anforderung 1 (Kernanforderung) – Identifizieren von Informationsbeständen (v2018.6) | Der Urheber muss bestimmen, ob es sich bei den generierten Informationen um amtliche Informationen handelt (die als offizielles Protokoll verwendet werden sollen) und ob diese Informationen vertraulich oder sicherheitssenklich sind. |

| PSPF-Richtlinie 8, Anforderung 2 (Kernanforderung) – Bewerten der Vertraulichkeits- und Sicherheitsklassifizierung von Informationsbeständen (v2018.6) | Um zu entscheiden, welche Sicherheitsklassifizierung angewendet werden soll, muss der Absender: i. bewerten Sie den Wert, die Wichtigkeit oder die Vertraulichkeit von offiziellen Informationen, indem Sie den potenziellen Schaden für die Regierung, die nationalen Interessen, Organisationen oder Einzelpersonen berücksichtigen, die entstehen würden, wenn die Vertraulichkeit der Informationen kompromittiert würde ... ii. Legen Sie die Sicherheitsklassifizierung auf die niedrigste angemessene Ebene fest. |

Tipp

Während die obligatorische Bezeichnungseinstellung sicherstellt, dass Auf Elemente Bezeichnungen angewendet werden, wird empfohlen, clientbasierte automatische Bezeichnungen zu empfehlen und zu konfigurieren und zu aktivieren, um Benutzer bei einer genauen Bezeichnungsanwendung zu unterstützen. Weitere Informationen zu dieser Funktion finden Sie im Artikel Clientbasierte automatische Bezeichnung.

Bezeichnungsvererbung

Die Einstellung für die Bezeichnungsvererbung ermöglicht es E-Mails, die Vertraulichkeit ihrer Anlagen zu erben. Dies wird wirksam, wenn ein Element mit einer höheren Vertraulichkeit an eine E-Mail mit einer niedrigeren Vertraulichkeitsbezeichnung angefügt wird. Diese Einstellung trägt dazu bei, dass hochsensible Elemente nicht unangemessen über E-Mails mit geringerer Vertraulichkeit offengelegt werden.

Wie bei allen automatischen Bezeichnungsprozessen setzt die Automatisierung eine manuell angewendete Bezeichnung nicht außer Kraft. Um den größten Vorteil zu erhalten, sollten australische Regierungsbehörden beide Optionen auswählen. Wenn Sie beide Optionen auswählen, können neu erstellte Elemente die Vertraulichkeit von Anlagen erben. In Situationen, in denen ein Benutzer bereits eine Bezeichnung angewendet hat, tritt die zweite Option in Kraft und empfiehlt, die Vertraulichkeit der E-Mail entsprechend zu erhöhen.

Diese Einstellung entspricht den folgenden Anforderungen:

| Anforderung | Detail |

|---|---|

| ISM-0270 (Juni 2024) | Schutzkennzeichnungen werden auf E-Mails angewendet und spiegeln die höchste Vertraulichkeit oder Klassifizierung des Betreffs, des Texts und der Anlagen wider. |

| ISM-0271 (Juni 2024) | Schutzmarkierungswerkzeuge fügen nicht automatisch Schutzmarkierungen in E-Mails ein. |

Die Bezeichnungsvererbung trägt dazu bei, Folgendes sicherzustellen:

- Alle E-Mail-Fluss- oder DLP-bezogenen Steuerelemente, die an die E-Mail-Bezeichnung gebunden sind (z. B. diejenigen, die unter Verhindern der E-Mail-Verteilung von klassifizierten Informationen erläutert werden), werden basierend auf den Anlagen der E-Mail angewendet.

- Wenn die geerbte Bezeichnung erweiterte Steuerelemente wie die Bezeichnungsverschlüsselung enthält, werden diese Steuerelemente auf die E-Mail angewendet (wie unter Verschlüsselung von Vertraulichkeitsbezeichnungen erläutert).

Benutzerdefinierte Hilfeseite

Mit der Option "Benutzerdefinierte Hilfeseite" können Organisationen einen Link über die Option "Weitere Informationen" bereitstellen, die unten im Bezeichnungsmenü angezeigt wird. Der Benutzer wird an die URL einer Website weitergeleitet, die Informationen darüber bereitstellt, wie Vertraulichkeitsbezeichnungen korrekt angewendet und die Benutzer über ihre Kennzeichnungs- oder Klassifizierungspflichten informiert werden.

Zusammen mit QuickInfos für Bezeichnungen wird die "Learn More"-Website von Mitarbeitern verwendet, um zu bestimmen, welches Etikett für ein Element am besten geeignet ist. Dies entspricht der PSPF-Richtlinie 8 Anforderung 2, da sie Benutzern bei der Bewertung vertraulicher und sicherheitsrelevanter Informationen hilft.

| Anforderung | Detail |

|---|---|

| PSPF-Richtlinie 8, Anforderung 2 (Kernanforderung): Bewerten von sicherheitsrelevanten Informationen (v2018.6) | Um zu entscheiden, welche Sicherheitsklassifizierung angewendet werden soll, muss der Absender: i. bewerten Sie den Wert, die Wichtigkeit oder die Vertraulichkeit von offiziellen Informationen, indem Sie den potenziellen Schaden für die Regierung, die nationalen Interessen, Organisationen oder Einzelpersonen berücksichtigen, die entstehen würden, wenn die Vertraulichkeit der Informationen kompromittiert würde ... ii. Legen Sie die Sicherheitsklassifizierung auf die niedrigste angemessene Ebene fest. |

Organisationen verwenden in der Regel ein Mitarbeiterintranet oder einen ähnlichen Ort, um Inhalte zu veröffentlichen, die für Klassifizierungsanforderungen und -prozesse relevant sind. Dieselbe Website kann ein geeignetes Ziel für diesen Link "Weitere Informationen" sein. Es gibt weitere Verwendungsmöglichkeiten für eine solche Website, die unter Out-of-Place-Warnungen für Daten weiter erläutert wird.

Richtlinienreihenfolge

Wie zu Beginn dieses Artikels erwähnt, können mehrere Bezeichnungsrichtlinien konfiguriert werden, um verschiedene Gruppen von Bezeichnungen oder verschiedene Richtlinienoptionen für eine Benutzergruppe bereitzustellen. In diesen Szenarien wie bei Bezeichnungen ist die Richtlinienreihenfolge wichtig. Benutzer im Bereich mehrerer Richtlinien erhalten alle Bezeichnungen, die ihnen über ihre verschiedenen Richtlinien zugewiesen wurden, aber sie erhalten nur Einstellungen von der Richtlinie in der höchsten Reihenfolge.

Beispiel für Bezeichnungsrichtlinien

Das folgende Bezeichnungsbeispiel veranschaulicht eine typische Richtlinienkonfiguration für organisationen der australischen Regierung. Die folgende geschützte Richtlinie soll veranschaulichen, wie eine Gruppe von Bezeichnungen nur für eine Teilmenge von Benutzern veröffentlicht werden kann und nicht von jeder Organisation benötigt wird:

| Richtlinienname | Reihenfolge | Veröffentlichte Bezeichnungen | Veröffentlicht in |

|---|---|---|---|

| Alle Benutzerrichtlinien | 0 | -INOFFIZIELL -AMTLICH - OFFICIAL: Sensibel - OFFICIAL: Sensible Privatsphäre - OFFICIAL: Sensitive Legal Privilege - OFFICIAL: Sensibles Gesetzesgeheimnis - OFFIZIELL: SensibleS NATIONALES KABINETT |

Alle Benutzer |

| Testrichtlinie | 1 | Alle | Testbenutzerkonten |

| Geschützte Richtlinie | 2 | -GESCHÜTZT - PROTECTED Personal-Privacy - PROTECTED Legal-Privilege - PROTECTED Legislative-Secrecy - GESCHÜTZTER SCHRANK - GESCHÜTZTES NATIONALKABINETT |

Microsoft 365-Gruppe "Geschützte Benutzer" |

Diese Richtlinien können mit den folgenden Einstellungen konfiguriert werden, die den Anforderungen der australischen Regierung am besten entsprechen:

| Richtlinienoption | Einstellung |

|---|---|

| Benutzer müssen eine Begründung angeben, um eine Bezeichnung zu entfernen oder ihre Klassifizierung zu verringern. | EIN |

| Benutzer müssen eine Bezeichnung auf ihre E-Mails und Dokumente anwenden. | EIN |

| Benutzer müssen eine Bezeichnung auf ihre Power BI-Inhalte anwenden. | EIN |

| Stellen Sie Benutzern einen Link zu einer benutzerdefinierten Hilfeseite bereit. | Intranetbasierte Hilfewebsite-URL einfügen |

| Standardbezeichnung für Dokumente. | Keine |

| Standardbezeichnung für E-Mails. | Keine |

| Beschriftung von Anlagen erben. - E-Mail erbt bezeichnung mit der höchsten Priorität von Anlagen. – Benutzern wird empfohlen, die Bezeichnung der Anlage anzuwenden, anstatt sie automatisch anzuwenden. |

EIN EIN |

| Standardbezeichnung für Besprechungen und Kalenderereignisse. | Keine |

| Benutzer müssen eine Bezeichnung auf ihre Besprechungen und Kalenderereignisse anwenden. | EIN |

| Standardbezeichnung für Websites und Gruppen. | Keine |

| Benutzer müssen eine Bezeichnung auf ihre Gruppen oder Websites anwenden. | EIN |

| Standardbezeichnung für Power BI. | Keine |

Bezeichnungsrichtlinienänderungen

Mitarbeiter, die für die Verwaltung von Änderungen an der Konfiguration von Bezeichnungs- oder Bezeichnungsrichtlinien verantwortlich sind, sollten beachten, dass es maximal 24 Stunden dauert, bis Änderungen für Benutzer bereitgestellt und mit Clientgeräten synchronisiert werden. Dies sollte in test- und technische Änderungsfenster berücksichtigt werden.

Tipp

Wenn eine Konfiguration schnell von Benutzern getestet werden muss, können sich diese Benutzer von ihrem Microsoft 365 Apps Outlook- oder Office-Client abmelden und sich dann wieder anmelden. Wenn sich der Client anmeldet, erhält er eine neuere Kopie der zugewiesenen Richtlinien, wodurch die Bezeichnung oder die Richtlinienbereitstellung beschleunigt wird.