Microsoft Purview Information Protection Guide for Australian Government compliance with PSPF

Dieser Microsoft Purview Information Protection Guide wurde von Microsoft für die Verwendung durch die australische Regierung und andere interessierte Organisationen vorbereitet. Das Unternehmen soll Kunden der australischen Regierung dabei unterstützen, ihren Datenschutzstatus zu verbessern und gleichzeitig die Informationsklassifizierungs- und Schutzanforderungen zu erfüllen. Die Empfehlungen in diesem Leitfaden richten sich eng an die Anforderungen des Protected Security Policy Framework (PSPF) und des Handbuchs zur Informationssicherheit (ISM).

Dieser Leitfaden richtet sich an Chief Data Officers (CDO), Chief Technology Officers (CTO), Chief Security Officers (CSO), Chief Information Security Officers (CISO), Risiko- oder Compliance officer, Information Privacy oder andere Information Management-Rollen.

Der vorgeschlagene Programmansatz hilft Organisationen, ein Programm einzurichten und schnell den Reifegrad des Informationsschutzes zu verbessern.

Der Leitfaden ist für eine Regierungsorganisation mit Grundbausteinen geschrieben, wobei Beispiele für diesen Effekt geschrieben wurden. Jede Regierung muss die Anleitung jedoch an ihre individuellen Anforderungen anpassen. Ein Beispiel hierfür sind spezifische rechtliche Nuancen, die für eine Organisation gelten. Die Beispiele helfen auch in solchen Nuancen.

Der Abschnitt des Leitfadens mit dem Titel Anforderung der Australischen Regierung zur Funktionszuordnung enthält eine vollständige Liste der PSPF-Richtlinien 8- und Richtlinien 9-Anforderungen, zusammen mit einer Erläuterung, wie Microsoft Purview-Funktionen so konfiguriert werden können, dass sie jede Anforderung erfüllen, und einen Link zu den entsprechenden Anleitungsabschnitten. Relevante IsM-Anforderungen ( Information Security Manual ) und Australian Government Recordkeeping Metadata Standard (AGRkMS) werden ebenfalls erläutert.

Übersicht über die Architektur

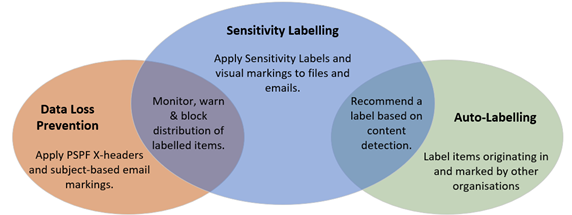

In diesem Leitfaden werden drei wichtige Funktionen verwendet, um die Anforderungen für den Schutz und die Klassifizierung von Behördeninformationen zu erfüllen:

- Vertraulichkeitsbezeichnung

- Verhinderung von Datenverlust (Data Loss Prevention, DLP)

- Automatische Vertraulichkeitsbezeichnung

Das folgende Diagramm bietet eine konzeptionelle Übersicht über die Interaktion zwischen diesen drei Microsoft 365-Funktionen sowie Beispiele für die Verwendung.

Vertraulichkeitsbezeichnung

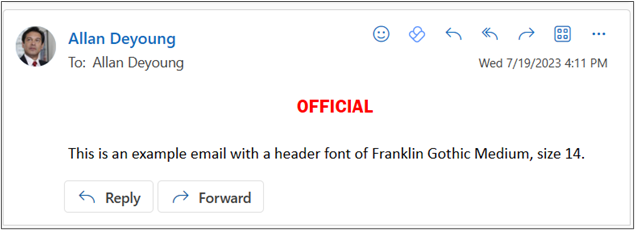

Microsoft Purview Information Protection enthält eine Funktion, die als Vertraulichkeitsbezeichnung bezeichnet wird. Mit der Vertraulichkeitsbezeichnung können Benutzer Bezeichnungen auf Elemente wie Dateien und E-Mails anwenden. Diese Bezeichnungen können an Datensicherheitskontrollen ausgerichtet werden, um die eingeschlossenen Informationen zu schützen. Die Vertraulichkeitsbezeichnung kann auch auf andere Dienste wie SharePoint-Websites und Teams und Besprechungen erweitert werden.

Vertraulichkeitsbezeichnungen ermöglichen es uns, Bezeichnungen als Klassifizierungen zu behandeln, wenn sie an die Klassifizierungsanforderungen einer Organisation ausgerichtet sind, z. B. diejenigen, die in der Richtlinie für die Schutzsicherheitsrichtlinie (Protective Security Policy Framework, PSPF) 8 definiert sind. Sie stellen uns visuelle Kennzeichnungen über die Benutzeroberfläche und andere Markierungsoptionen zur Verfügung. Zum Beispiel:

Zu den Datensicherheitskontrollen, die über Vertraulichkeitsbezeichnungen angewendet werden können, gehören:

- Die Möglichkeit, Elemente zu verschlüsseln und den Zugriff durch nicht autorisierte Benutzer zu verhindern.

- Die Möglichkeit, Benutzern bei der Erkennung vertraulicher Informationen Bezeichnungsempfehlungen bereitzustellen.

- Die Steuerung des Zugriffs externer Benutzer auf bezeichnete Speicherorte.

- Die Steuerung der Sicherheitseinstellungen für Teams-Besprechungen für Besprechungen, auf die bestimmte Bezeichnungen angewendet wurden.

Diese Funktionen entsprechen den Anforderungen der australischen Regierung hinsichtlich der Kennzeichnung und des Schutzes vertraulicher oder sicherheitsrelevanter Informationen.

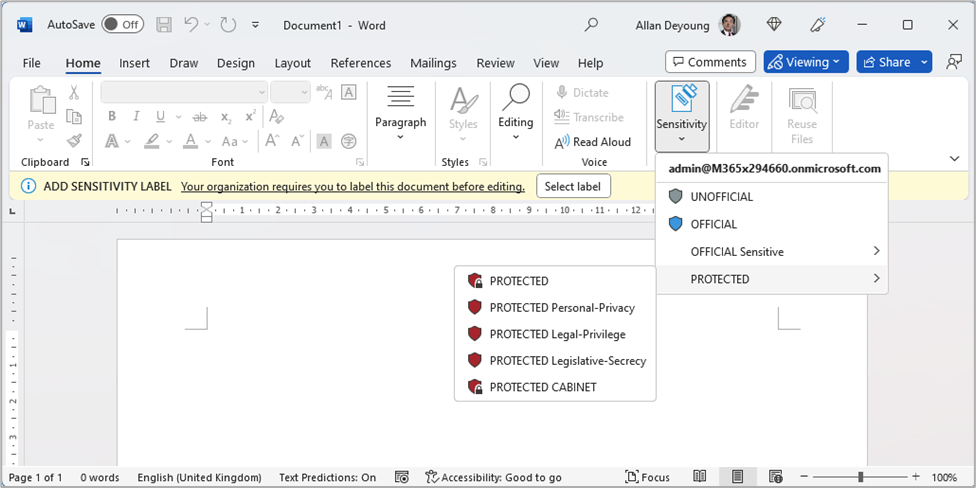

Beschriftungsclienterfahrung

Wie im Microsoft Office-Clientsupport erläutert, interagieren Benutzer in der Regel mit bezeichneten Elementen über einen Microsoft 365 Apps Office-Client, einen webbasierten Client oder ein Äquivalent für mobile Geräte. Mit diesen Clients können Benutzer Bezeichnungen auf Elemente anwenden.

Wenn ein Benutzer vergisst, eine Bezeichnung auf ein Element anzuwenden, fordert der Client den Benutzer auf, eine Bezeichnung anzuwenden , bevor er das Element speichert oder, falls eine E-Mail, vor dem Senden des Elements.

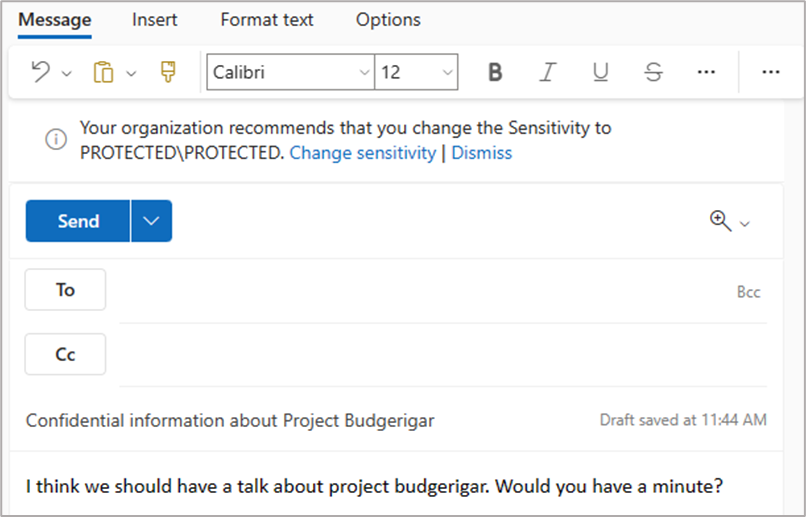

Wenn ein Benutzer an einem Element arbeitet und eine Bezeichnung noch nicht angewendet werden muss und Informationen erkannt werden, die einer Klassifizierung entsprechen, kann dem Benutzer eine Bezeichnungsempfehlung bereitgestellt werden. Wenn dann vertrauliche Inhalte erkannt werden, die einer höheren Klassifizierung als der angewendeten Vertraulichkeitsbezeichnung entsprechen, kann dem Benutzer empfohlen werden, dass er die Empfindlichkeit des Elements erhöht.

Solche Empfehlungen tragen dazu bei, die Genauigkeit der Bezeichnung sicherzustellen. Die Bezeichnungsgenauigkeit ist wichtig, da viele Steuerelemente, die den Informationsfluss steuern, auf der Empfindlichkeit von Elementen basieren.

Anwendbarkeit auf Copilot

Microsoft 365 Copilot erbt mehrere Formen des Schutzes von Microsoft 365 vor Kompromittierung und nicht autorisiertem Zugriff. Das Berechtigungsmodell in Microsoft 365 trägt dazu bei, dass Informationen nicht absichtlich zwischen Benutzern und Gruppen kompromittiert werden können.

Wichtig

Die Microsoft Purview-Konfiguration ist keine Voraussetzung für Copilot für Microsoft 365. Die Bereitstellung von Microsoft Purview-Konfigurationen verbessert jedoch Ihren allgemeinen Informationssicherheitsstatus in der gesamten Umgebung Ihrer Organisation, einschließlich Copilot.

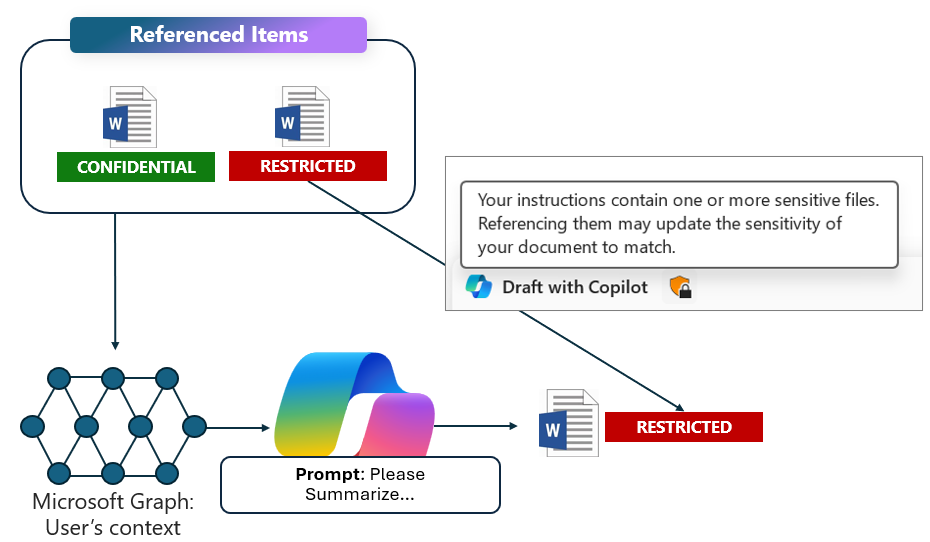

Die Von Microsoft Purview bereitgestellten Risikominderungen ergänzen Copilot für Microsoft 365. Das einfachste Beispiel hierfür ist die Vererbung von Bezeichnungen. Wenn Copilot verwendet wird, um ein Element basierend auf einem Quellelement zu generieren, z. B. um eine Zusammenfassung eines Word-Quelldokuments zu generieren, werden alle Vertraulichkeitsbezeichnungen, die auf das Quellelement angewendet wurden, vom generierten Element geerbt. Dies trägt dazu bei, dass der auf Informationen angewendete Schutz beibehalten wird, wenn sich das Formular der Informationen ändert.

Bei der Bewertung potenzieller Sicherheitsbedenken, die aufgrund der Aktivierung von Copilot für Microsoft 365 entstehen könnten, können Risiken in drei Kategorien gruppiert werden:

- Datenleck beim KI-Tool: Von Copilot generierte Inhalte können vertrauliche Informationen enthalten.

- Datenüberteilung: Benutzer können von Copilot generierte Elemente verteilen, die vertrauliche Informationen enthalten.

- Datenlecks in KI-Tool: Benutzer können versehentlich vertrauliche Daten an Copilot übergeben.

Die folgenden Funktionen, die in diesem Leitfaden erläutert werden, können dazu beitragen, Datenlecks aus Copilot und Risiken bei der Datenüberteilung zu minimieren:

- Identifizierende Informationen geben an, ob generierte oder freigegebene Inhalte vertrauliche oder sicherheitsrelevante Informationen enthalten. Steuerelemente schützen die automatisch angewendeten Informationen.

- Die clientbasierte automatische Bezeichnung identifiziert, wann ein generiertes Element vertrauliche Informationen enthält, und stellt dem Benutzer eine Bezeichnungsempfehlung bereit. Die Bezeichnung unterliegt allen bezeichnungsbasierten Steuerelementen.

- Die Konfiguration von Bezeichnungsgruppen und Standorten wendet Sicherheitskontrollen, einschließlich Einschränkungen für die Freigabe und den Zugriff externer Benutzer, auf Standorte an. Wenn ein von Copilot generiertes Element an einen Speicherort verschoben wird, der für die auf das Element angewendete Bezeichnung nicht als sicher eingestuft wird, werden Warnungstrigger ausgelöst, um die Bereinigung zu ermöglichen.

- DLP-Regeln zum Schutz von klassifizierten Informationen gelten in Kombination mit der obligatorischen Bezeichnungskonfiguration für alle Office-Dokumente und -E-Mails. Aufgrund der Bezeichnungsvererbung erbt Copilot-generierter Inhalt die Bezeichnungen, die auf die Quellinformationen angewendet werden, was bedeutet, dass sie auch innerhalb des Bereichs relevanter bezeichnungsbasierter DLP-Richtlinien liegen.

- DLP-Regeln zum Schutz vertraulicher Informationen stellen sicher, dass unabhängig von der Bezeichnung, die auf ein Element angewendet wurde, weiterhin die richtigen Sicherheitskontrollen gelten. Dadurch wird sichergestellt, dass für den Fall, dass Copilot vertrauliche Informationen in einem generierten Element verwendet hat, die Informationen vor übermäßiger Freigabe geschützt sind.

- Die Verschlüsselung von Vertraulichkeitsbezeichnungen verhindert die Überteilung, indem sichergestellt wird, dass nur autorisierte Benutzer auf sicherheitsklassifizierende Elemente zugreifen können. Darüber hinaus sperren Verschlüsselungsberechtigungen Copilot für hochsensible Elemente, wodurch das Risiko verringert wird, dass Informationen in generierten Inhalten enthalten sind.

Weitere copilot für Microsoft 365 spezifische Informationen zu diesen Kontrollen finden Sie unter Überlegungen zum Informationsschutz für Copilot.

In Bezug auf Risiken im Zusammenhang mit Datenlecks in KI-Tools ist die Verschlüsselung von Vertraulichkeitsbezeichnungen dafür relevant. Andere Steuerelemente sind nicht Microsoft Purview-spezifisch und werden im Rahmen dieses Leitfadens nicht behandelt. Die folgenden Links enthalten jedoch relevante Informationen:

- Die eingeschränkte SharePoint-Suche (RSS) ermöglicht Es Organisationen, Copilot für Microsoft 365 auf den Zugriff auf eine genehmigte Liste von bis zu 100 Websites zu beschränken. Die Implementierung dieser Funktion kann dazu beitragen, das Risiko von Copilot-Indizierungsinformationen zu verringern, auf die Organisationen nicht darauf vorbereitet sind, auf diese zugreifen zu können. Dieses Feature dient zum Aktivieren von Copilot, während die vorherige Liste der Microsoft Purview-Steuerelemente implementiert ist und alle vorhandenen Überteilungen aufgrund unangemessener Berechtigungen behoben werden. Sobald das Risiko für Informationen gemindert ist, wird RSS deaktiviert, um benutzern den vollen Nutzen der Funktionen von Copilot zu ermöglichen.

- Berichte zur Datenzugriffsgovernance, die in SharePoint Premium enthalten sind, können verwendet werden, um Websites zu ermitteln, die potenziell übermäßig freigegebene oder vertrauliche Inhalte enthalten, damit sie adressiert werden können.

- Die in SharePoint Premium enthaltene Websitelebenszyklusverwaltung kann verwendet werden, um inaktive Websites automatisch zu erkennen und darauf zu reagieren. Durch das Entfernen inaktiver Websites können Sie sicherstellen, dass die Informationen, auf die Copilot Zugriff hat, aktuell und relevant sind.

Kontakt

Wenn Sie sich an die Ersteller dieses Leitfadens wenden möchten, um die bereitgestellten Ratschläge zu besprechen, können Sie dies über AUGovMPIPGuide@microsoft.comtun.