Gilt für:  Mitarbeitermandanten

Mitarbeitermandanten  Externe Mandanten (weitere Informationen)

Externe Mandanten (weitere Informationen)

Diese häufig gestellten Fragen (FAQs) zur Microsoft Entra Business-to-Business (B2B)-Zusammenarbeit werden regelmäßig mit neuen Themen aktualisiert.

Wichtig

- Ab 4. Januar 2021 wird Google die Unterstützung für die WebView-Anmeldung einstellen. Wenn Sie einen Google-Verbund oder die Self-Service-Registrierung mit Gmail verwenden, sollten Sie Ihre nativen Branchenanwendungen auf Kompatibilität testen.

- Die Funktion Einmalkennung per E-Mail ist jetzt standardmäßig bei allen neuen Mandanten und allen bestehenden Mandanten aktiviert, die sie nicht explizit deaktiviert haben. Wenn diese Funktion deaktiviert ist, fordert die alternative Authentifizierungsmethode eingeladene Personen auf, ein Microsoft-Konto zu erstellen.

Können wir unsere Anmeldeseite anpassen, damit sie für Gastbenutzer der B2B-Zusammenarbeit intuitiver ist?

Weitere Informationen zum Anpassen der Anmeldeseite Ihrer Organisation finden Sie unter Hinzufügen von Unternehmensbranding zu Anmelde- und Zugriffsbereichsseiten.

Können B2B-Zusammenarbeitsbenutzer auf SharePoint Online und OneDrive zugreifen?

Ja. Allerdings ist die Möglichkeit, in SharePoint Online mithilfe der Personenauswahl nach vorhandenen Gastbenutzern zu suchen, standardmäßig auf Aus gesetzt. Um die Option zum Suchen nach vorhandenen Gastbenutzern zu aktivieren, setzen Sie ShowPeoplePickerSuggestionsForGuestUsers auf Ein. Sie können diese Einstellung entweder auf Mandantenebene oder Websitesammlungsebene aktivieren. Sie können diese Einstellung mithilfe der Cmdlets „Set-SPOTenant“ und „Set-SPOSite“ ändern. Mit diesen Cmdlets können Mitglieder nach allen vorhandenen Gastbenutzern im Verzeichnis suchen. Änderungen im Mandantenbereich wirken sich nicht auf SharePoint Online-Websites aus, die bereits bereitgestellt wurden.

Können Benutzer von B2B Collaboration auf Power BI-Inhalte zugreifen?

Ja, Sie können Power BI-Inhalte mithilfe von B2B Collaboration an externe Gastbenutzer verteilen. Wenn Sie Power BI-Inhalte über Microsoft-Clouds freigeben möchten, können Sie Microsoft-Cloudeinstellungen verwenden, um eine gegenseitige B2B-Zusammenarbeit zwischen Ihrer Cloud und einer externen Cloud einzurichten.

Wird die Funktion zum Hochladen von CSV-Dateien noch unterstützt?

Ja. Weitere Informationen zur Verwendung der Funktion zum Hochladen von CSV-Dateien finden Sie in diesem PowerShell-Beispiel.

Wie kann ich meine Einladungs-E-Mails anpassen?

Mithilfe der B2B-Einladungs-APIs können Sie nahezu jedes Element des Einladungsprozesses anpassen.

Können Gastbenutzer ihre MFA-Methode zurücksetzen?

Ja. Gastbenutzer können ihre MFA-Methode auf dieselbe Weise zurücksetzen wie normale Benutzer.

Welche Organisation ist für MFA-Lizenzen verantwortlich?

Die einladende Organisation führt MFA durch. Die einladende Organisation muss sicherstellen, dass die Organisation genügend Lizenzen für B2B-Benutzer besitzt, die MFA verwenden.

Was geschieht, wenn eine Partnerorganisation bereits MFA eingerichtet hat? Können wir der Multi-Faktor-Authentifizierung vertrauen?

Mit den mandantenübergreifenden Zugriffseinstellungen können Sie der Multi-Faktor-Authentifizierung und den Geräteansprüchen (konforme Ansprüche und Microsoft Entra-Hybrid-Verbundansprüche) von anderen Microsoft Entra-Organisationen vertrauen.

Wie viele Organisationen kann ich in den mandantenübergreifenden Zugriffseinstellungen hinzufügen?

Mandantenübergreifende Zugriffseinstellungen sind eine Richtlinie im Verzeichnis, in der Ihre Einstellungen für die Zusammenarbeit mit anderen Organisationen gespeichert werden. Die Anzahl der Organisationen, die Sie in den Einstellungen für den mieterübergreifenden Zugriff hinzufügen können, ist nicht begrenzt.

Wie kann ich verzögerte Einladungen senden?

Es kann vorkommen, dass eine Organisation Benutzer der B2B-Zusammenarbeit hinzufügen, diese bei Bedarf für Anwendungen bereitstellen und erst dann die Einladungen senden möchte. Sie können die Einladungs-API für die B2B-Zusammenarbeit verwenden, um den Onboardingworkflow benutzerdefiniert anzupassen.

Kann ich Gastbenutzer in der globalen Adressliste von Exchange sichtbar machen?

Ja. Standardmäßig sind Gastobjekte in der globalen Adressliste Ihrer Organisation nicht sichtbar, Sie können sie jedoch sichtbar machen. Weitere Informationen finden Sie unterHinzufügen von Gästen zur globalen Adressliste im Artikel Microsoft 365-Gastzugang pro Gruppe.

Kann ich einen Gastbenutzer in einen eingeschränkten Administrator konvertieren?

Absolut. Weitere Informationen finden Sie unter Zuweisen einer Rolle für Gastbenutzer.

Erlaubt die Microsoft Entra B2B-Zusammenarbeit B2B-Benutzern den Zugriff auf das Microsoft Entra Admin Center?

B2B Collaboration-Benutzer*innen benötigen keinen Zugriff auf das Microsoft Entra Admin Center, sofern ihnen nicht die Rolle eines eingeschränkten Administrators bzw. einer eingeschränkten Administratorin zugewiesen ist. Wenn ihnen diese Rolle jedoch zugewiesen ist, können sie auf das Portal zugreifen. Auch wenn ein Gastbenutzer, dem keine dieser Administratorrollen zugewiesen ist, auf das Portal zugreift, kann der Benutzer möglicherweise auf bestimmte Funktionen zugreifen. Die Rolle des Gastbenutzers ist mit einigen Berechtigungen im Verzeichnis versehen.

Kann ich den Zugriff auf das Microsoft Entra Admin Center für Gastbenutzer*innen blockieren?

Ja, Sie können eine Richtlinie für bedingten Zugriff erstellen, die den Gastbenutzerzugriff auf das Admin Center oder Portal blockiert. Beim Konfigurieren der Richtlinie für den bedingten Zugriff können Sie genau festlegen, auf welche Arten von externen Benutzerinnen und Benutzern Sie die Richtlinie anwenden möchten. Gehen Sie beim Konfigurieren dieser Richtlinie umsichtig vor, um zu vermeiden, dass versehentlich der Zugriff für Mitglieder und Administratoren gesperrt wird. Weitere Informationen finden Sie unter Bedingter Zugriff für externe Benutzerinnen und Benutzer.

Unterstützt die Microsoft Entra B2B-Zusammenarbeit die Multi-Faktor-Authentifizierung und E-Mail-Konten für Consumer?

Ja. Sowohl die Multi-Faktor-Authentifizierung als auch E-Mail-Konten für Consumer werden für die Microsoft Entra B2B-Zusammenarbeit unterstützt.

Wird die Kennwortzurücksetzung für Microsoft Entra B2B-Zusammenarbeitsbenutzer unterstützt?

Wenn Ihr Microsoft Entra-Mandant das Stammverzeichnis für einen Benutzer ist, können Sie über das Microsoft Entra Admin Center das Kennwort des Benutzers zurücksetzen. Sie können aber das Kennwort für einen Gastbenutzer nicht direkt zurücksetzen, wenn er sich mit einem Konto anmeldet, das von einem anderen Microsoft Entra-Verzeichnis oder einem externen Identitätsanbieter verwaltet wird. Nur der Gastbenutzer oder ein Administrator im Basisverzeichnis des Benutzers kann das Kennwort zurücksetzen. Hier sind einige Beispiele für die Funktionsweise der Kennwortzurücksetzung für Gastbenutzer:

Gastbenutzer in einem Microsoft Entra-Mandanten, die als „Gast“ (UserType==Guest) gekennzeichnet sind, können sich nicht über https://aka.ms/ssprsetup für SSPR registrieren. Diese Art von Gastbenutzer kann SSPR nur über https://aka.ms/sspr ausführen.

Gastbenutzer, die sich mit einem Microsoft-Konto anmelden (z.B. guestuser@live.com), können ihre eigenen Kennwörter über die Self-Service-Kennwortzurücksetzung (SSPR) für Microsoft-Konten zurücksetzen. Informationen finden Sie unter Zurücksetzen des Kennworts Ihres Microsoft-Kontos.

Gastbenutzer, die sich mit einem Google-Konto oder einem anderen externen Identitätsanbieter anmelden, können ihre eigenen Kennwörter mit der SSPR-Methode ihres Identitätsanbieters zurücksetzen. Beispielsweise kann ein Gastbenutzer mit dem Google-Konto guestuser@gmail.com sein Kennwort mithilfe der Anweisungen in Passwort ändern oder zurücksetzen zurücksetzen.

Wenn der Identitätsmandant ein Just-In-Time-Mandant (JIT) oder ein „viraler“ Mandant ist (es sich also um einen separaten, nicht verwalteten Azure-Mandanten handelt), kann nur der Gastbenutzer sein Kennwort zurücksetzen. In einigen Fällen übernimmt die Organisation die Verwaltung der viralen Mandanten, die erstellt werden, wenn Mitarbeiter ihre geschäftliche E-Mail-Adresse für die Anmeldung bei Diensten verwenden. Wenn die Organisation einen viralen Mandanten übernommen hat, kann nur ein Administrator in dieser Organisation das Kennwort des Benutzers zurücksetzen oder SSPR aktivieren. Bei Bedarf können Sie als einladende Organisation das Gastkonto für den Benutzer aus dem Verzeichnis entfernen und erneut eine Einladung senden.

Wenn das Basisverzeichnis des Gastbenutzers Ihr Microsoft Entra-Mandant ist, können Sie das Kennwort des Benutzers zurücksetzen. Sie könnten beispielsweise einen Benutzer erstellen oder einen Benutzer über Ihr lokales Active Directory-Verzeichnis synchronisieren und „UserType“ auf „Gast“ festlegen. Da sich diese/r Benutzer*in in Ihrem Verzeichnis befindet, können Sie ihr/sein Kennwort über das Microsoft Entra Admin Center zurücksetzen.

Bietet Microsoft Dynamics 365 Onlineunterstützung für die Microsoft Entra B2B-Zusammenarbeit?

Ja, Dynamics 365 (online) unterstützt die Microsoft Entra B2B-Zusammenarbeit. Weitere Informationen finden Sie im Dynamics 365-Artikel Einladen von Benutzern mit der Microsoft Entra B2B-Zusammenarbeit.

Wie lang ist ein anfängliches Kennwort für einen neu erstellten B2B-Zusammenarbeitsbenutzer gültig?

Microsoft Entra ID verfügt über einen festen Satz von Anforderungen an Zeichen, Kennwortstärke und Kontosperre, die gleichermaßen für alle Microsoft Entra-Cloudbenutzerkonten gelten. Cloudbenutzerkonten sind Konten, die nicht mit einem anderen Identitätsanbieter verbunden sind, z.B.

- Microsoft-Konto

- Active Directory-Verbunddienste (AD FS)

- Ein anderer Cloudmandant (für B2B-Zusammenarbeit)

Bei Verbundkonten richtet sich die Kennwortrichtlinie nach der Richtlinie, die im lokalen Mandanten und den Einstellungen des Microsoft-Kontos des Benutzers angewendet wird.

Eine Organisation möchte ggf. verschiedene Funktionen in ihren Anwendungen für Mandanten- und Gastbenutzer bereitstellen. Gibt es dafür eine Standardanleitung? Ist das Vorhandensein des Identitätsanbieteranspruchs das richtige Modell dafür?

Ein Gastbenutzer kann einem beliebigen Identitätsanbieter zur Authentifizierung verwenden. Weitere Informationen finden Sie unter Eigenschaften eines B2B-Zusammenarbeitsbenutzers. Verwenden Sie die UserType-Eigenschaft, um die Benutzerfreundlichkeit zu bestimmen. Der UserType-Anspruch ist derzeit nicht im Token enthalten. Anwendungen sollten zur Abfrage des Verzeichnisses nach dem Benutzer und zum Abrufen seiner UserType-Eigenschaft die Microsoft Graph-API verwenden.

Wo finde ich eine Community für die B2B-Zusammenarbeit, um dort Lösungen und Ideen zu teilen?

Ihr Feedback zur Verbesserung der B2B-Zusammenarbeit nehmen wir sehr ernst. Bitte teilen Sie uns Ihre Benutzerszenarien und bewährten Methoden mit, und lassen Sie uns wissen, was Ihnen an der Microsoft Entra B2B-Zusammenarbeit gefällt. Werden Sie Teil der Microsoft Tech Community und posten Sie Diskussionsbeiträge.

Senden Sie uns zudem über die Website B2B Collaboration Ideas Ihre Anregungen und Ideen, und stimmen Sie über zukünftige Features ab.

Können eine automatisch eingelöste Einladung gesendet werden, damit der Benutzer sofort loslegen kann, oder muss sich der Benutzer stets bis zur Einlöse-URL durchklicken?

Sie können andere Benutzer aus der Partnerorganisation über die Benutzeroberfläche, über PowerShell-Skripts oder über APIs einladen. Dann können Sie dem Gastbenutzer einen direkten Link zu einer freigegebenen App senden. In den meisten Fällen muss der Eingeladene keine E-Mail-Einladung mehr öffnen und auf eine Einlösungs-URL klicken. Weitere Informationen dazu finden Sie unter Microsoft Entra B2B-Zusammenarbeit – Einlösen von Einladungen.

Wie erfolgt die B2B-Zusammenarbeit, wenn der eingeladene Partner den Partnerverbund verwendet, um die eigene lokale Authentifizierung hinzuzufügen?

Wenn der Partner über einen Microsoft Entra-Mandanten verfügt, der über einen Verbund in die lokale Authentifizierungsinfrastruktur eingebunden ist, wird automatisch lokales einmaliges Anmelden (SSO) ermöglicht. Wenn der Partner über keinen Microsoft Entra-Mandanten verfügt, wird ein Microsoft Entra-Konto für neue Benutzer erstellt.

Kann ein lokales Azure AD B2C-Konto zu einem Microsoft Entra-Mandanten für die B2B-Zusammenarbeit eingeladen werden?

Nein Ein lokales Azure AD B2C-Konto kann nur für die Anmeldung beim Azure AD B2C-Mandanten verwendet werden. Das Konto kann nicht zum Anmelden bei einem Microsoft Entra AD-Mandanten verwendet werden. Das Einladen eines lokalen Azure AD B2C-Kontos zu einem Microsoft Entra-Mandanten für die B2B-Zusammenarbeit wird nicht unterstützt.

Welche Anwendungen und Dienste unterstützen Azure B2B-Gastbenutzer?

Alle in Microsoft Entra integrierten Anwendungen unterstützen Azure B2B-Gastbenutzer, aber sie müssen einen als Mandant eingerichteten Endpunkt verwenden, um Gastbenutzer zu authentifizieren. Sie müssen möglicherweise auch die Ansprüche im SAML-Token anpassen, das ausgegeben wird, wenn sich ein Gastbenutzer bei der App authentifiziert.

Kann MFA für B2B-Gastbenutzer erzwungen werden, wenn unsere Partner nicht über MFA verfügen?

Ja. Weitere Informationen finden Sie unter Bedingter Zugriff für Benutzer der B2B-Zusammenarbeit.

In SharePoint können Listen für das Zulassen und Ablehnen des Zugriffs durch externe Benutzer definiert werden. Ist dies in Azure möglich?

Ja. Die Microsoft Entra B2B-Zusammenarbeit unterstützt Positivlisten und Sperrlisten.

Welche Lizenzen benötigen wir für die Verwendung von Microsoft Entra B2B?

Informationen darüber, welche Lizenzen Ihre Organisation für die Verwendung von Microsoft Entra B2B benötigt, finden Sie unter Preise für External ID.

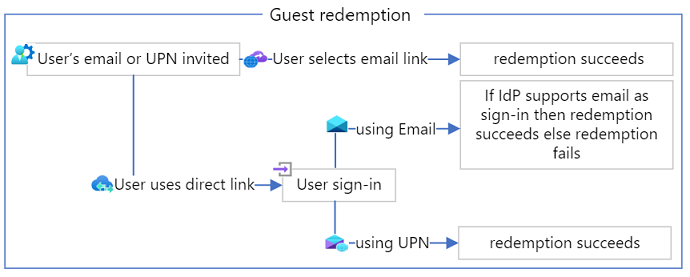

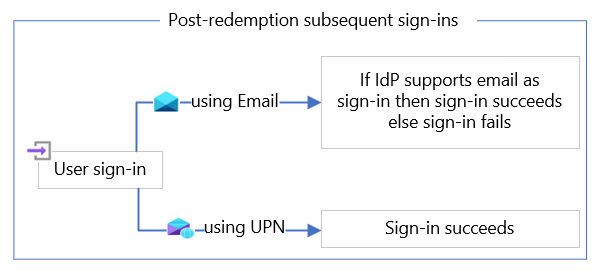

Was passiert, wenn ich einen Benutzer einlade, dessen E-Mail und UPN nicht übereinstimmen?

Das ist unterschiedlich. Standardmäßig erlaubt Microsoft Entra nur einen UPN als Anmelde-ID. Wenn der UPN und die E-Mail identisch sind, funktionieren Microsoft Entra B2B-Einladungen und nachfolgende Anmeldungen wie erwartet. Es kann jedoch zu Problemen kommen, wenn die E-Mail und der UPN eines Benutzers nicht übereinstimmen und die E-Mail anstelle des UPN für die Anmeldung verwendet wird. Wenn ein Benutzer mit einer Nicht-UPN-E-Mail eingeladen wird, kann er die Einladung einlösen, wenn er den Einladungslink in der E-Mail verwendet, aber die Einlösung über einen direkten Link wird fehlschlagen. Selbst wenn der Benutzer die Einladung erfolgreich einlöst, schlagen nachfolgende Anmeldungen mittels der Nicht-UPN-E-Mail fehl, es sei denn, der Identitätsanbieter (entweder Microsoft Entra ID oder ein Verbundidentitätsanbieter) ist so konfiguriert, dass E-Mails als alternative Anmelde-ID zulässig sind. Dieses Problem kann mit folgenden Maßnahmen vermieden werden:

- Aktivieren von E-Mails als alternative Anmelde-ID im eingeladenen/home Microsoft Entra-Mandanten

- Aktivieren des Verbundidentitätsanbieters zum Unterstützen von E-Mails als Anmelde-ID (wenn Microsoft Entra ID mit einem anderen Identitätsanbieter verbunden ist) oder

- Weisen Sie den Benutzer an, sich mit seinem UPN einzulösen/anzumelden.

Um dieses Problem vollständig zu vermeiden, sollten Administratoren sicherstellen, dass die UPN und E-Mails der Benutzer den gleichen Wert haben.

Hinweis

Einladungen und Einlösungen, die über Microsoft-Clouds gesendet werden, müssen UPN verwenden. E-Mail wird derzeit nicht unterstützt. Wenn beispielsweise ein Benutzer aus einem Mandanten der US-Regierung zu einem kommerziellen Mandanten eingeladen wird, muss der Benutzer über seinen UPN eingeladen werden.

Instant-On: Wodurch kann Replikationswartezeit verursacht werden?

Im Workflow der B2B-Zusammenarbeit werden Benutzer*innen zum Verzeichnis hinzugefügt und während der Einlösung der Einladung, der App-Zuweisung usw. dynamisch aktualisiert. Die Aktualisierungs- und Schreibvorgänge erfolgen im Allgemeinen in einer Verzeichnisinstanz und müssen in allen Instanzen repliziert werden. Die Replikation wird durchgeführt, nachdem alle Instanzen aktualisiert wurden. Wenn das Objekt in einer Instanz geschrieben oder aktualisiert wurde und der Aufruf zum Abrufen dieses Objekts in einer anderen Instanz erfolgt ist, können bei der Replikation Wartezeiten auftreten. Wenn dies der Fall ist, führen Sie eine Aktualisierung aus, oder wiederholen Sie den Vorgang. Wenn Sie mit unserer API eine App schreiben, ist die Wiederholung des Vorgangs mit einem Backoff-Intervall ein sinnvolles Verfahren, um dieses Problem zu verringern.