Planen einer Bereitstellung von Privileged Identity Management

Privileged Identity Management (PIM) bietet eine zeit- und genehmigungsbasierte Rollenaktivierung, damit die Risiken in Verbindung mit übermäßigen, unnötigen oder missbräuchlich verwendeten Zugriffsberechtigungen für wichtige Ressourcen verringert werden können. Diese Ressourcen umfassen Ressourcen in Microsoft Entra ID, Azure und anderen Microsoft-Onlinediensten wie Microsoft 365 oder Microsoft Intune.

Mit PIM können Sie bestimmte Aktionen für einen bestimmten Bereich zulassen. Hauptfunktionen:

Gewähren von privilegiertem Just-In-Time-Zugriff auf Ressourcen

Zuweisen der Berechtigung für eine Mitgliedschaft oder den Eigentum von PIM für Gruppen

Zuweisen von zeitgebundenem Zugriff auf Ressourcen (mit Start- und Enddatum)

Anfordern einer Genehmigung bei der Aktivierung privilegierter Rollen

Erzwingen der Multi-Faktor-Authentifizierung zum Aktivieren einer beliebigen Rolle

Erzwingen von Richtlinien für bedingten Zugriff zum Aktivieren einer beliebigen Rolle (öffentliche Vorschau)

Anfordern einer Begründung, um nachvollziehen zu können, warum Benutzer eine Aktivierung vornehmen

Erhalten von Benachrichtigungen, wenn privilegierte Rollen aktiviert werden

Durchführen von Zugriffsüberprüfungen, um zu prüfen, ob Benutzer die Rollen weiterhin benötigen

Herunterladen eines Überwachungsverlaufs zur internen oder externen Überwachung

Damit Sie von diesem Bereitstellungsplan bestmöglich profitieren, ist es wichtig, dass Sie sich unter Was ist Privileged Identity Management? einen vollständigen Überblick über den PIM-Dienst verschaffen.

Verstehen von PIM

Die PIM-Konzepte in diesem Abschnitt helfen Ihnen zu verstehen, welche Anforderung Ihre Organisation an privilegierte Identitäten stellt.

Was können Sie in PIM verwalten?

Heute können Sie PIM mit Folgendem verwenden:

Microsoft Entra-Rollen: Microsoft Entra-Rollen werden manchmal auch als Verzeichnisrollen bezeichnet und umfassen integrierte und benutzerdefinierte Rollen zur Verwaltung von Microsoft Entra ID und anderen Microsoft 365-Onlinediensten.

Azure-Rollen: Die Rollen für die rollenbasierte Zugriffssteuerung (Role-Based Access Control, RBAC) in Azure, die Zugriff auf Verwaltungsgruppen, Abonnements, Ressourcengruppen und Ressourcen gewähren

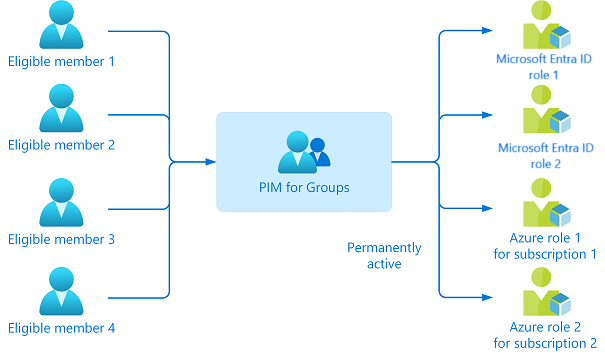

PIM für Gruppen: Zum Einrichten des Just-In-Time-Zugriffs auf die Rollen „Mitglied“ und „Besitzer“ einer Microsoft Entra-Sicherheitsgruppe. PIM für Gruppen bieten Ihnen nicht nur eine alternative Möglichkeit zum Einrichten von PIM für Microsoft Entra- und Azure-Rollen, sondern auch zum Einrichten von PIM für andere Berechtigungen in Microsoft-Onlinediensten wie Intune, Azure Key Vault und Azure Information Protection. Wenn die Gruppe für die App-Bereitstellung konfiguriert ist, löst die Aktivierung der Gruppenmitgliedschaft die Bereitstellung der Gruppenmitgliedschaft (und des Benutzerkontos, sofern es nicht schon bereitgestellt wurde) für die Anwendung mithilfe des SCIM-Protokolls (System for Cross-Domain Identity Management) aus.

Sie können diesen Rollen oder Gruppen Folgendes zuweisen:

Benutzer: Zum Abrufen von Just-In-Time-Zugriff auf Microsoft Entra-Rollen, Azure-Rollen und PIM für Gruppen.

Gruppen: Jeder Benutzer in einer Gruppe, der Just-In-Time-Zugriff auf Microsoft Entra- und Azure-Rollen erhalten soll. Im Fall von Microsoft Entra-Rollen muss es sich bei der Gruppe um eine neu erstellte Cloudgruppe handeln, die als einer Rolle zuweisbar gekennzeichnet ist, während die Gruppe im Fall von Azure-Rollen eine beliebige Microsoft Entra-Sicherheitsgruppe sein kann. Es wird nicht empfohlen, eine Gruppe zu PIM für Gruppen zuzuweisen oder zu verschachteln.

Hinweis

Sie können Dienstprinzipale nicht als berechtigt für Microsoft Entra-Rollen, Azure-Rollen und PIM für Gruppen zuweisen, aber Sie können allen dreien eine zeitlich begrenzte aktive Zuweisung gewähren.

Prinzip der geringsten Rechte

Sie weisen Benutzern die Rolle mit den geringsten Rechten zu, die zum Ausführen ihrer Aufgaben erforderlich sind. Diese Methode minimiert die Anzahl von globalen Administratoren, indem stattdessen spezifische Administratorrollen für bestimmte Szenarien verwendet werden.

Hinweis

Microsoft verfügt über sehr wenige globale Administratoren. Weitere Informationen finden Sie unter Verwenden von Azure AD Privileged Identity Management für erhöhte Zugriffsrechte.

Typen von Zuweisungen

Es gibt zwei Typen von Zuweisungen: berechtigt und aktiv. Wenn ein Benutzer zu einer Rolle berechtigt ist, kann er die Rolle aktivieren, wenn er privilegierte Aufgaben ausführen muss.

Sie können auch eine Start- und Endzeit für jeden Typ von Zuweisung festlegen. Durch diese zusätzliche Festlegung erhalten Sie vier mögliche Zuweisungstypen:

Dauerhaft berechtigt

Dauerhaft aktiv

Zeitgebunden berechtigt, mit angegebenen Start- und Enddaten für die Zuweisung

Zeitgebunden aktiv, mit angegebenen Start- und Enddaten für die Zuweisung

Falls die Rolle abläuft, können Sie diese Zuweisungen verlängern oder erneuern.

Wir empfehlen Ihnen, keine dauerhaft aktiven Zuweisungen für andere Rollen als Ihre Notzugangskonten vorzunehmen.

Microsoft empfiehlt Organisationen, zwei Nur-Cloud-Notfallzugriffskonten dauerhaft der Rolle Globaler Administrator zugewiesen zu haben. Diese Konten verfügen über hohe Zugriffsrechte und sind keinen bestimmten Einzelpersonen zugewiesen. Die Konten sind auf Notfall- oder Unterbrechungsglasszenarien beschränkt, in denen normale Konten nicht verwendet werden können oder alle anderen Administratoren versehentlich gesperrt sind. Diese Konten sollten nach den Empfehlungen für das Notfallzugriffskonto erstellt werden.

Planen des Projekts

Wenn Technologieprojekte scheitern, ist dies häufig auf nicht erfüllte Erwartungen in Bezug auf Auswirkungen, Ergebnisse und Zuständigkeiten zurückzuführen. Um diese Fallstricke zu vermeiden, stellen Sie sicher, dass Sie die richtigen Beteiligten hinzuziehen und dass die Rollen der Beteiligten im Projekt gut verstanden werden.

Planen eines Pilotprojekts

Stellen Sie in jeder Phase der Bereitstellung sicher, dass ausgewertet wird, ob die Ergebnisse den Erwartungen entsprechen. Lesen Sie hierzu Bewährte Methoden für einen Pilotversuch.

Beginnen Sie mit einer kleinen Gruppe von Benutzern (Pilotgruppe), und vergewissern Sie sich, dass das Systemverhalten des PIM-Diensts den Erwartungen entspricht.

Überprüfen Sie, ob die gesamte von Ihnen für die Rollen oder für PIM für Gruppen festgelegte Konfiguration ordnungsgemäß funktioniert.

Stellen Sie den Dienst erst nach gründlicher Testung in der Produktion bereit.

Planen der Benachrichtigungen

Kommunikation ist ein kritischer Faktor für den Erfolg jedes neuen Diensts. Kommunizieren Sie proaktiv mit Ihren Benutzern darüber, wie sich ihre Erfahrung ändern wird, wann es sich ändert und wie sie Unterstützung erhalten, wenn sie auf Probleme stoßen.

Planen Sie Zeit mit Ihrem internen IT-Support ein, um die Mitarbeiter mit dem PIM-Workflow vertraut zu machen. Stellen Sie ihnen die entsprechenden Dokumentationsmaterialien sowie Ihre Kontaktdaten zur Verfügung.

Planen von Tests und Rollbacks

Hinweis

Im Fall von Microsoft Entra-Rollen führen Organisationen häufig zuerst Tests und Bereitstellungen für globale Administratoren durch. Im Fall von Azure-Ressourcen wird der PIM-Dienst in der Regel für jeweils nur ein Azure-Abonnement gleichzeitig getestet.

Planen von Tests

Erstellen Sie Testbenutzer, um sich zu vergewissern, ob die PIM-Einstellungen erwartungsgemäß funktionieren, bevor Sie sie für echte Benutzer aktivieren und dadurch möglicherweise deren Zugriff auf Anwendungen und Ressourcen unterbrechen. Erstellen Sie einen Testplan, um die erwarteten Ergebnisse mit den tatsächlichen Ergebnissen vergleichen zu können.

Die folgende Tabelle veranschaulicht einen Testfall:

| Role | Erwartetes Verhalten während der Aktivierung | Tatsächliche Ergebnisse |

|---|---|---|

| Globaler Administrator |

Vergewissern Sie sich bei Microsoft Entra-Rollen und Azure-Ressourcenrollen, dass Benutzer vorhanden sind, die diese Rollen übernehmen sollen. Berücksichtigen Sie außerdem die folgenden Rollen, wenn Sie den PIM-Dienst in Ihrer gestaffelten Umgebung testen:

| Rollen | Microsoft Entra-Rollen | Azure-Ressourcenrollen | PIM für Gruppen |

|---|---|---|---|

| Mitglied einer Gruppe | x | ||

| Mitglieder einer Rolle | x | x | |

| IT-Dienstbesitzer | x | x | |

| Abonnement- oder Ressourcenbesitzer | x | x | |

| PIM für Gruppen-Besitzer | x |

Planen eines Rollbacks

Wenn der PIM-Dienst in der Produktionsumgebung nicht wie gewünscht funktioniert, können Sie erneut die Rollenzuweisung von berechtigt in aktiv ändern. Wählen Sie für jede von Ihnen konfigurierte Rolle und für alle Benutzer*innen mit dem Zuweisungstyp berechtigt die Auslassungspunkte (...) aus. Sie können dann die Option Make active (Aktivieren) auswählen, um zurück zu wechseln und die Rollenzuweisung zu aktivieren.

Planen und Implementieren von PIM für Microsoft Entra-Rollen

Führen Sie diese Aufgaben aus, um PIM für die Verwaltung von Microsoft Entra-Rollen vorzubereiten.

Entdecken und Reduzieren des Risikos privilegierter Rollen

Erstellen Sie eine Liste der Benutzer mit privilegierten Rollen in Ihrer Organisation. Überprüfen Sie die zugewiesenen Benutzer, identifizieren Sie Administratoren, die die Rolle nicht mehr benötigen, und entfernen Sie sie aus ihren Zuweisungen.

Sie können Zugriffsüberprüfungen für Microsoft Entra-Rollen verwenden, um die Ermittlung, Überprüfung und Genehmigung oder Entfernung von Zuweisungen zu automatisieren.

Bestimmen von Rollen, die von PIM verwaltet werden sollen

Priorisieren Sie den Schutz von Microsoft Entra-Rollen, die über die meisten Berechtigungen verfügen. Außerdem ist es wichtig zu berücksichtigen, welche Daten und Berechtigungen für Ihre Organisation am sensibelsten sind.

Vergewissern Sie sich zunächst, dass die Rollen „Globaler Administrator“ und „Sicherheitsadministrator“ mit PIM verwaltet werden, da dies die Benutzer und Benutzerinnen sind, die den größten Schaden anrichten können, wenn sie kompromittiert werden. Ziehen Sie dann weitere Rollen in Betracht, die verwaltet werden sollten und die anfällig für Angriffe sein könnten.

Sie können die Bezeichnung „Privilegiert“ verwenden, um Rollen mit hohen Berechtigungen zu identifizieren, die Sie mit PIM verwalten können. Die Bezeichnung „Privilegiert“ ist in Microsoft Entra Admin Center unter Rollen und Administrator vorhanden. Weitere Informationen finden Sie im Artikel Integrierte Microsoft Entra-Rollen.

Konfigurieren von PIM-Einstellungen für Microsoft Entra Rollen

Entwerfen und konfigurieren Sie die PIM-Einstellungen für jede privilegierte Microsoft Entra-Rolle, die Ihre Organisation verwendet.

Die folgende Tabelle enthält Beispieleinstellungen:

| Role | Anfordern von MFA | Bedingten Zugriff fordern | Benachrichtigung | Vorfallsticket | Genehmigung fordern | Genehmigende Person | Aktivierungsdauer | Ständiger Administrator |

|---|---|---|---|---|---|---|---|---|

| Globaler Administrator | ✔️ | ✔️ | ✔️ | ✔️ | ✔️ | Andere*r globale*r Administrator*in | 1 Stunde | Konten für den Notfallzugriff |

| Exchange-Verwaltung | ✔️ | ✔️ | ✔️ | ❌ | ❌ | Keine | 2 Stunden | Keine |

| Helpdeskadministrator | ❌ | ❌ | ❌ | ✔️ | ❌ | Keine | 8 Stunden | None |

Zuweisen und Aktivieren von Microsoft Entra Rollen

Für Microsoft Entra-Rollen in PIM gilt: Nur die Benutzer mit der Rolle „Administrator für privilegierte Rollen“ oder der Rolle „Globaler Administrator“ können Zuweisungen für andere Administratoren verwalten. Globale Administratoren, Sicherheitsadministratoren, globale Leser und Benutzer mit Leseberechtigung für die Sicherheitsfunktionen können auch die Microsoft Entra-Rollen in PIM anzeigen.

Folgen Sie den Anweisungen unter den nachstehenden Links:

Wenn sich der Ablaufzeitpunkt der Rolle nähert, verwenden Sie PIM, um die Rollen zu verlängern oder zu erneuern. Diese beiden vom Benutzer initiierten Aktionen erfordern eine Genehmigung von einem globalen Administrator oder einem Administrator für privilegierte Rollen.

Wenn diese wichtigen Ereignisse bei Microsoft Entra-Rollen auftreten, werden von PIM, je nach Rollen-, Ereignis- und Benachrichtigungseinstellungen, E-Mail-Benachrichtigungen und wöchentliche Digest-E-Mails an Berechtigungen verwaltende Administratoren gesendet. Diese E-Mail-Benachrichtigungen können auch Links zu relevanten Aufgaben, z.B. Aktivieren oder Erneuern einer Rolle, enthalten.

Hinweis

Sie können diese PIM-Aufgaben auch mithilfe der Microsoft Graph-APIs für Microsoft Entra-Rollen ausführen.

Genehmigen oder Verweigern von PIM-Aktivierungsanforderungen

Eine delegierte genehmigende Person erhält eine E-Mail-Benachrichtigung, wenn eine Anforderung zur Genehmigung aussteht. Führen Sie die folgenden Schritte aus, um Anforderungen zum Aktivieren einer Azure-Ressourcenrolle zu genehmigen oder zu verweigern.

Anzeigen des Überwachungsverlaufs für Microsoft Entra Rollen

Zeigen Sie den Überwachungsverlauf für alle Rollenzuweisungen und -aktivierungen innerhalb der letzten 30 Tage für Microsoft Entra-Rollen an. Sie können auf die Überwachungsprotokolle zugreifen, wenn Sie die Rolle „Globaler Administrator“ und „Administrator für privilegierte Rollen“ innehaben.

Empfehlung: Mindestens ein Administrator sollte wöchentlich alle Überwachungsereignisse durchlesen und monatlich alle Überwachungsereignisse exportieren.

Sicherheitswarnungen für Microsoft Entra Rollen

Konfigurieren Sie Sicherheitswarnungen für dieMicrosoft Entra-Rollen, die bei verdächtigen und unsicheren Aktivitäten eine Warnung auslösen.

Planen und Implementieren von PIM für Azure-Ressourcenrollen

Führen Sie diese Aufgaben aus, um PIM für die Verwaltung von Azure-Ressourcenrollen vorzubereiten.

Entdecken und Reduzieren des Risikos privilegierter Rollen

Minimieren Sie Zuweisungen der Rollen „Besitzer“ und „Benutzerzugriffsadministrator“ für die einzelnen Abonnements oder Ressourcen, und entfernen Sie unnötige Zuweisungen.

Als globaler Administrator können Sie den Zugriff erhöhen, um alle Azure-Abonnements zu verwalten. Anschließend können Sie die Besitzer der einzelnen Abonnements ermitteln und in Zusammenarbeit mit ihnen unnötige Zuweisungen innerhalb ihrer Abonnements entfernen.

Verwenden Sie Zugriffsüberprüfungen für Azure-Ressourcen, um unnötige Rollenzuweisungen zu überwachen und zu entfernen.

Bestimmen von Rollen, die von PIM verwaltet werden sollen

Bei der Entscheidung, welche Rollenzuweisungen mithilfe von PIM für Azure-Ressourcen verwaltet werden sollen, müssen Sie zunächst die Verwaltungsgruppen, Abonnements, Ressourcengruppen und Ressourcen identifizieren, die für Ihre Organisation am wichtigsten sind. Erwägen Sie die Verwendung von Verwaltungsgruppen, um alle ihre Ressourcen in ihrer Organisation zu organisieren.

Es wird empfohlen, alle Rollen des Typs „Abonnementbesitzer“ und „Benutzerzugriffsadministrator“ mit PIM zu verwalten.

Arbeiten Sie mit Abonnementbesitzern zusammen, um Ressourcen zu dokumentieren, die von den einzelnen Abonnements verwaltet werden, und klassifizieren Sie die Risikostufe jeder Ressource, wenn sie kompromittiert wird. Priorisieren Sie anhand dieser Risikostufen, welche Ressourcen mit PIM verwaltet werden sollen. Dies beinhaltet auch benutzerdefinierte Ressourcen, die dem Abonnement zugeordnet sind.

Weitere Empfehlung: Arbeiten Sie mit Abonnement- oder Ressourcenbesitzern von kritischen Diensten zusammen, um den PIM-Workflow für alle Rollen in sensiblen Abonnements oder Ressourcen einzurichten.

Für Abonnements oder Ressourcen, die nicht so kritisch sind, müssen Sie PIM nicht für alle Rollen einrichten. Allerdings sollten Sie die Rollen „Besitzer“ und „Benutzerzugriffsadministrator“ mit PIM schützen.

Konfigurieren von PIM-Einstellungen für Azure-Ressourcenrollen

Entwerfen und konfigurieren Sie Einstellungen für die Azure-Ressourcenrollen, die Sie mit PIM schützen möchten.

Die folgende Tabelle enthält Beispieleinstellungen:

| Role | Anfordern von MFA | Benachrichtigung | Bedingten Zugriff fordern | Genehmigung fordern | Genehmigende Person | Aktivierungsdauer | Aktiver Administrator | Aktives Ablaufdatum | Berechtigtes Ablaufdatum |

|---|---|---|---|---|---|---|---|---|---|

| Besitzer von wichtigen Abonnements | ✔️ | ✔️ | ✔️ | ✔️ | Andere Besitzer des Abonnements | 1 Stunde | Keine | – | 3 Monate |

| Benutzerzugriffsadministrator von weniger wichtigen Abonnements | ✔️ | ✔️ | ✔️ | ❌ | Keine | 1 Stunde | Keine | – | 3 Monate |

Zuweisen und Aktivieren der Azure-Ressourcenrolle

Für Azure-Ressourcenrollen in PIM können nur Besitzer und Besitzerinnen oder Benutzerzugriffsadministratoren und Benutzerzugriffsadministratorinnen Zuweisungen für andere Administratoren und Administratorinnen verwalten. Benutzer, die als Administratoren für privilegierte Rollen, Sicherheitsadministratoren oder Sicherheitsleseberechtigte fungieren, haben nicht standardmäßig Zugriff zum Anzeigen von Zuweisungen zu Azure-Ressourcenrollen.

Folgen Sie den Anweisungen unter den nachstehenden Links:

1. Gewähren der berechtigten Zuweisungen

2. Zulassen, dass berechtigte Benutzer für ihre Azure-Rolle eine Just-In-Time-Aktivierung durchführen

Wenn sich der Ablaufzeitpunkt der Zuweisung einer privilegierten Rolle nähert, verwenden Sie PIM, um die Rolle zu verlängern oder zu erneuern. Beide benutzerinitiierten Aktionen erfordern eine Genehmigung des Ressourcenbesitzers bzw. der Ressourcenbesitzerin oder des Benutzerzugriffsadministrators bzw. der Benutzeradministratorin.

Wenn diese wichtigen Ereignisse bei Azure-Ressourcenrollen auftreten, werden von PIM E-Mail-Benachrichtigungen an Besitzer und Benutzerzugriffsadministratoren gesendet. Diese E-Mail-Benachrichtigungen können auch Links zu relevanten Aufgaben, z.B. Aktivieren oder Erneuern einer Rolle, enthalten.

Hinweis

Sie können diese PIM-Aufgaben auch mithilfe der Microsoft Azure Resource Manager-APIs für Azure-Ressourcenrollen ausführen.

Genehmigen oder Verweigern von PIM-Aktivierungsanforderungen

Genehmigen oder Verweigern von Aktivierungsanforderungen für Microsoft Entra-Rollen: Eine delegierte genehmigende Person empfängt eine E-Mail-Benachrichtigung, wenn eine Anforderung zur Genehmigung aussteht.

Anzeigen des Überwachungsverlaufs für Azure-Ressourcenrollen

Zeigen Sie den Überwachungsverlauf für alle Zuweisungen und Aktivierungen innerhalb der letzten 30 Tage für Azure-Ressourcenrollen an.

Sicherheitswarnungen für Azure-Ressourcenrollen

Konfigurieren Sie Sicherheitswarnungen für die Azure-Ressourcenrollen, die bei verdächtigen und unsicheren Aktivitäten eine Warnung auslösen.

Planen und Implementieren von PIM für PIM für Gruppen

Führen Sie diese Aufgaben aus, um PIM für die Verwaltung von PIM für Gruppen vorzubereiten.

Entdecken von PIM für Gruppen

Es kann der Fall sein, dass eine Person fünf oder sechs berechtigte Zuweisungen zu Microsoft Entra-Rollen über PIM hat. Sie müssen dann jede Rolle einzeln aktivieren, was die Produktivität verringern kann. Schlimmer noch, ihnen können auch Dutzende oder Hunderte von Azure-Ressourcen zugewiesen sein, was das Problem noch verschlimmert.

In diesem Fall sollten Sie PIM für Gruppen verwenden. Erstellen Sie ein PIM für Gruppen und gewähren Sie ihm permanenten aktiven Zugriff auf mehrere Rollen. Weitere Informationen finden Sie unter Privileged Identity Management (PIM) für Gruppen (Vorschau).

Damit Sie eine Microsoft Entra-Gruppe, der Rollen zugewiesen werden können, als PIM für Gruppen verwalten können, müssen Sie diese der Verwaltung in PIM unterstellen.

Konfigurieren von PIM-Einstellungen für PIM für Gruppen

Entwerfen und konfigurieren Sie Einstellungen für das PIM für Gruppen, die Sie mit PIM schützen möchten.

Die folgende Tabelle enthält Beispieleinstellungen:

| Role | Anfordern von MFA | Benachrichtigung | Bedingten Zugriff fordern | Genehmigung fordern | Genehmigende Person | Aktivierungsdauer | Aktiver Administrator | Aktives Ablaufdatum | Ablauf der Berechtigung |

|---|---|---|---|---|---|---|---|---|---|

| Besitzer | ✔️ | ✔️ | ✔️ | ✔️ | Andere Besitzer der Ressource | Eine Stunde | None | – | 3 Monate |

| Member | ✔️ | ✔️ | ✔️ | ❌ | None | Fünf Stunden | None | – | 3 Monate |

Zuweisen der Berechtigung für PIM für Gruppen

Sie können Mitgliedern oder Besitzern von PIM für Gruppen die Berechtigung zuweisen. Mit nur einer Aktivierung werden sie Zugriff auf alle verknüpften Ressourcen haben.

Hinweis

Sie können die Gruppe einer oder mehreren Microsoft Entra-Rollen und Azure-Ressourcenrollen auf die gleiche Weise zuweisen, wie Sie auch Benutzern Rollen zuweisen. In einer einzigen Microsoft Entra-Organisation (Mandant) können maximal 500 Gruppen, denen Rollen zugewiesen werden können, erstellt werden.

Wenn die Gruppenzuweisung demnächst abläuft, verwenden Sie PIM, um die Gruppenzuweisung zu verlängern oder zu erneuern. Für diesen Vorgang ist die Genehmigung des Gruppenbesitzers erforderlich.

Genehmigen oder Verweigern von PIM-Aktivierungsanforderungen

Konfigurieren Sie Mitglieder und Besitzer von PIM für Gruppen so, dass eine Genehmigung für die Aktivierung erforderlich ist, und wählen Sie Benutzer oder Gruppen aus Ihrer Microsoft Entra-Organisation als delegierte genehmigende Personen aus. Es wird empfohlen, mindestens zwei genehmigende Personen für jede Gruppe auszuwählen, um die Arbeitsauslastung des Administrators bzw. der Administratorin für privilegierte Rollen zu verringern.

Genehmigen oder Verweigern von Rollenaktivierungsanforderungen für PIM für Gruppen. Als delegierte genehmigende Person erhalten Sie eine E-Mail-Benachrichtigung, wenn Ihre Genehmigung einer Anforderung aussteht.

Anzeigen des Überwachungsverlaufs für PIM für Gruppen

Zeigen Sie den Überwachungsverlauf für alle Zuweisungen und Aktivierungen innerhalb der letzten 30 Tage für PIM für Gruppen an.

Nächste Schritte

Wenn PIM-bezogene Probleme vorhanden sind, finden Sie weitere Informationen unter Problembehandlung bei PIM.