Azure DevOps Services

Important

Azure DevOps ne prend pas en charge l’authentification d’autres informations d’identification. Si vous utilisez toujours d’autres informations d’identification, nous vous encourageons vivement à passer à une méthode d’authentification plus sécurisée.

Découvrez les réponses aux questions fréquemment posées (FAQ) suivantes sur l’accès à votre organisation Azure DevOps via Microsoft Entra ID. Nous avons regroupé les questions fréquentes (FAQ) selon les sujets suivants :

Accès général avec l’ID Microsoft Entra

Pourquoi ne vois-je pas mon organisation dans le Portail Azure ?

Dans les deux applications, vous devez disposer d’autorisations d’administrateur de service Azure ou de coadministrateur pour l’abonnement Azure lié à votre organisation dans Azure DevOps. En outre, dans le Portail Azure, vous devez disposer des autorisations administrateur de collection de projets ou propriétaire de l’organisation.

Que dois-je configurer une instance Azure DevOps existante avec l’ID Microsoft Entra ?

Vérifiez que vous remplissez les conditions préalables dans l’article suivant, connectez votre organisation à l’ID Microsoft Entra.

J’ai apporté des modifications à Microsoft Entra ID, mais ils ne semblaient pas prendre effet, pourquoi ?

Les modifications apportées dans l’ID Microsoft Entra peuvent prendre jusqu’à 1 heure pour être visibles dans Azure DevOps.

Puis-je utiliser Microsoft 365 et l’ID Microsoft Entra avec Azure DevOps ?

Oui.

- Vous n’avez pas encore d’organisation ? Créez une organisation dans Azure DevOps.

- Vous disposez déjà d’une organisation ? Connectez votre organisation à l’ID Microsoft Entra.

Pourquoi dois-je choisir entre un « compte professionnel ou scolaire » et mon « compte personnel » ?

Vous devez choisir entre un « compte professionnel ou scolaire » et votre « compte personnel » lorsque vous vous connectez avec une adresse e-mail (par exemple, jamalhartnett@fabrikam.com) partagée par les deux comptes. Bien que les deux identités utilisent la même adresse de connexion, elles sont distinctes et ont des profils, des paramètres de sécurité et des autorisations différents.

Sélectionnez Compte professionnel ou scolaire si vous avez utilisé cette identité pour créer votre organisation ou vous y connecter précédemment. L’annuaire de votre organisation dans Microsoft Entra ID authentifie votre identité et contrôle l’accès à votre organisation.

Sélectionnez Compte personnel si vous avez utilisé votre compte Microsoft avec Azure DevOps. L’annuaire global des comptes Microsoft authentifie votre identité.

Mon organisation utilise uniquement des comptes Microsoft. Puis-je basculer vers l’ID Microsoft Entra ?

Oui, mais avant de basculer, assurez-vous que l’ID Microsoft Entra répond à vos besoins pour partager les éléments suivants :

- Éléments de travail

- Code

- Ressources

- Autres ressources avec votre équipe et vos partenaires

Apprenez-en davantage sur le contrôle de l’accès avec les comptes Microsoft par rapport à l’ID Microsoft Entra et sur la façon de basculer lorsque vous êtes prêt.

Pourquoi ne puis-je pas me connecter après avoir sélectionné « compte Microsoft personnel » ou « compte professionnel ou scolaire » ?

Si votre adresse de connexion est partagée par votre compte Microsoft personnel et votre compte professionnel ou scolaire, mais que l’identité sélectionnée n’a pas accès, vous ne pouvez pas vous connecter. Bien que les deux identités utilisent la même adresse de connexion, elles sont distinctes et ont des profils, des paramètres de sécurité et des autorisations différents. Déconnectez-vous complètement d’Azure DevOps en effectuant les étapes suivantes. La fermeture de votre navigateur risque de ne pas vous déconnecter complètement. Connectez-vous à nouveau et sélectionnez votre autre identité :

Fermez tous les navigateurs, y compris les navigateurs qui n’exécutent pas Azure DevOps.

Ouvrez une session de navigation privée ou incognito.

Accédez à cette URL :

https://aka.ms/vssignout.Un message s’affiche : « Se déconnecter en cours ». Une fois que vous vous êtes déconnecté, vous êtes redirigé vers la page web Azure DevOps @dev.azure.microsoft.com .

Conseil

Si la page de déconnexion prend plus d’une minute, fermez le navigateur et réessayez.

Reconnectez-vous à Azure DevOps. Sélectionnez votre autre identité.

Que se passe-t-il si mon abonnement Azure est désactivé ?

Si vous êtes propriétaire de l’organisation ou administrateur de compte d’abonnement Azure, vérifiez l’état de votre abonnement dans le Centre des comptes, puis essayez de corriger votre abonnement. Vos paramètres payants sont restaurés. Vous pouvez également lier votre organisation à un autre abonnement Azure en dissociant votre organisation de l’abonnement désactivé. Lorsque votre abonnement est désactivé, votre organisation revient aux limites mensuelles gratuites jusqu’à ce que votre abonnement soit résolu.

Utilisateurs et autorisations Microsoft Entra

Si vous ne trouvez pas de réponse à votre question ici, consultez faq sur la gestion des utilisateurs et des autorisations.

Pourquoi dois-je ajouter des utilisateurs à un annuaire ?

Votre organisation authentifie les utilisateurs et contrôle l’accès via l’ID Microsoft Entra. Tous les utilisateurs doivent être membres de l’annuaire pour obtenir l’accès.

En tant qu’administrateur d’annuaire, vous pouvez ajouter des utilisateurs à l’annuaire. Si vous n’êtes pas administrateur, collaborez avec votre administrateur d’annuaire pour ajouter des utilisateurs. En savoir plus sur le contrôle de l’accès aux Azure DevOps Services à l’aide d’un répertoire.

Qu’advient-il des utilisateurs actuels ?

Votre travail dans Azure DevOps est associé à vos informations d’identification pour l’ID Microsoft Entra. Une fois que votre organisation est connectée à votre annuaire, les utilisateurs continuent de travailler en toute transparence si leurs adresses d’informations d’identification apparaissent dans l’annuaire connecté. Si les adresses des utilisateurs n’apparaissent pas, vous devez ajouter ces utilisateurs à votre annuaire. Votre organisation peut avoir des stratégies relatives à l’ajout d’utilisateurs à l’annuaire. Pour en savoir plus, commencez par en savoir plus.

Comment faire déterminer si mon organisation utilise l’ID Microsoft Entra pour contrôler l’accès ?

Si vous avez au moins un accès de base, accédez aux paramètres de votre organisation, puis sélectionnez l’onglet Microsoft Entra ID. Connect directory ou Disconnect directory.

Mon organisation contrôle l’accès à l’aide de l’ID Microsoft Entra. Puis-je simplement supprimer des utilisateurs du répertoire ?

Oui, mais la suppression d’un utilisateur de l’annuaire supprime l’accès de l’utilisateur à toutes les organisations et autres ressources associées à cet annuaire. Pour plus d’informations, consultez Supprimer un utilisateur de votre annuaire Microsoft Entra.

Pourquoi « aucune identité n’est trouvée » quand j’essaie d’ajouter des utilisateurs de Microsoft Entra ID à mon organisation Azure DevOps ?

Vous êtes probablement un invité dans l’ID Microsoft Entra qui sauvegarde votre organisation Azure DevOps, plutôt qu’un membre. Les invités Microsoft Entra ne peuvent pas rechercher le Microsoft Entra ID de la manière requise par Azure DevOps. Par exemple, les invités Microsoft Entra ne peuvent pas utiliser le portail web Azure DevOps pour rechercher ou sélectionner des utilisateurs qui ne sont pas ajoutés à l’organisation Azure DevOps. Apprenez à convertir un invité Microsoft Entra en membre.

Que se passe-t-il si nous ne pouvons pas utiliser les mêmes adresses de connexion ?

Ajoutez ces utilisateurs à l’annuaire avec de nouveaux comptes professionnels ou scolaires, réaffectez les niveaux d’accès et lisez-les à tous les projets. S’ils ont des comptes professionnels ou scolaires existants, ces comptes peuvent être utilisés à la place. Le travail n’est pas perdu et reste avec leurs adresses de connexion actuelles. Les utilisateurs peuvent migrer le travail qu’ils souhaitent conserver, à l’exception de leur historique de travail. Pour plus d’informations, consultez Comment ajouter des utilisateurs de l’organisation.

Que se passe-t-il si je supprime accidentellement un utilisateur dans Microsoft Entra ID ?

Restaurez l’utilisateur au lieu d’en créer un. Si vous créez un nouvel utilisateur, même avec la même adresse e-mail, cet utilisateur n’est pas associé à l’identité précédente.

Comment convertir un invité Microsoft Entra en membre ?

Sélectionnez l’une des deux options suivantes :

- Disposer d’un administrateur Microsoft Entra supprime votre compte de l’annuaire et l’a lu, ce qui vous rend membre, plutôt qu’un invité. Pour plus d’informations, consultez Microsoft Entra B2B users be added as members instead of guests ?.

- Modifiez le UserType de l’invité Microsoft Entra à l’aide de Microsoft Graph PowerShell. Nous vous déconseillons d’utiliser ce processus avancé, mais il permet à l’utilisateur d’interroger l’ID Microsoft Entra auprès de l’organisation Azure DevOps.

Convertir UserType de l’invité en membre à l’aide de Microsoft Graph PowerShell

Avertissement

Nous déconseillons ce processus avancé, mais il permet à l’utilisateur d’interroger l’ID Microsoft Entra à partir de l’organisation Azure DevOps.

Conditions préalables

À mesure que l’utilisateur apporte la modification UserType, disposez des éléments suivants :

- Un compte professionnel/scolaire (WSA)/utilisateur natif dans Microsoft Entra ID. Vous ne pouvez pas modifier le type d’utilisateur avec un compte Microsoft.

- Autorisations d’administrateur d’utilisateurs

Important

Nous vous recommandons de créer un utilisateur Microsoft Entra (natif) avec des autorisations d’administrateur d’utilisateur dans Microsoft Entra ID. Effectuez les étapes suivantes avec cet utilisateur pour éliminer la possibilité de se connecter à l’ID Microsoft Entra incorrect. Vous pouvez supprimer le nouvel utilisateur lorsque vous avez terminé.

Processus

- Connectez-vous au Portail Azure en tant qu’administrateur d’utilisateurs pour l’annuaire de votre organisation.

- Accédez au locataire qui sauvegarde votre organisation Azure DevOps.

- Ouvrez une invite Windows PowerShell d’administration pour utiliser Microsoft Graph PowerShell.

- Exécutez

Install-Module -Name Microsoft.Graph -Scope CurrentUser. Microsoft Graph télécharge à partir de PowerShell Gallery. - Une fois l’installation terminée, exécutez

Connect-MgGraph -Scopes "User.ReadWrite.All". Connectez-vous à l’ID Microsoft Entra. Veillez à utiliser un ID qui répond aux critères mentionnés précédemment et consentez aux autorisations. - Exécutez

Get-MgUser -Filter "DisplayName eq '<display name'" -property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserType, où <display_name> est le nom d’affichage de l’utilisateur, comme indiqué dans le Portail Azure. Nous voulons remplacer le userTypeMemberpar . - Exécutez

Update-MgUser -UserId string -UserType Member, oùstringest la valeur de l’ID retourné par la commande précédente. L’utilisateur est défini sur l’état de membre. - Réexécutez

Get-MgUser -Filter "DisplayName eq '<display name'" -property DisplayName, ID, UserPrincipalName, UserType | Select DisplayName, ID, UserPrincipalName, UserTypepour vérifier que UserType a changé. Vous pouvez également vérifier dans la section Microsoft Entra ID du Portail Azure.

Bien qu’il ne s’agit pas de la norme, cela peut prendre plusieurs heures, voire plusieurs jours avant que cette modification ne se reflète dans Azure DevOps. S’il ne résout pas immédiatement votre problème Azure DevOps, donnez-lui du temps et continuez à essayer.

Groupes Microsoft Entra

Pourquoi ne puis-je pas attribuer des autorisations Azure DevOps directement à un groupe Microsoft Entra ?

Étant donné que ces groupes sont créés et gérés dans Azure, vous ne pouvez pas attribuer d’autorisations Azure DevOps directement ou sécuriser des chemins de contrôle de version à ces groupes. Vous obtenez une erreur si vous essayez d’attribuer des autorisations directement.

Vous pouvez ajouter un groupe Microsoft Entra au groupe Azure DevOps disposant des autorisations souhaitées. Vous pouvez également attribuer ces autorisations au groupe à la place. Les membres du groupe Microsoft Entra héritent des autorisations du groupe où vous les ajoutez.

Puis-je gérer des groupes Microsoft Entra dans Azure DevOps ?

Non, car ces groupes sont créés et gérés dans Azure. Azure DevOps ne stocke pas ou ne synchronise pas l’état des membres pour les groupes Microsoft Entra. Pour gérer les groupes Microsoft Entra, utilisez les Portail Azure, Microsoft Identity Manager (MIM) ou les outils d’administration de groupe pris en charge par votre organisation.

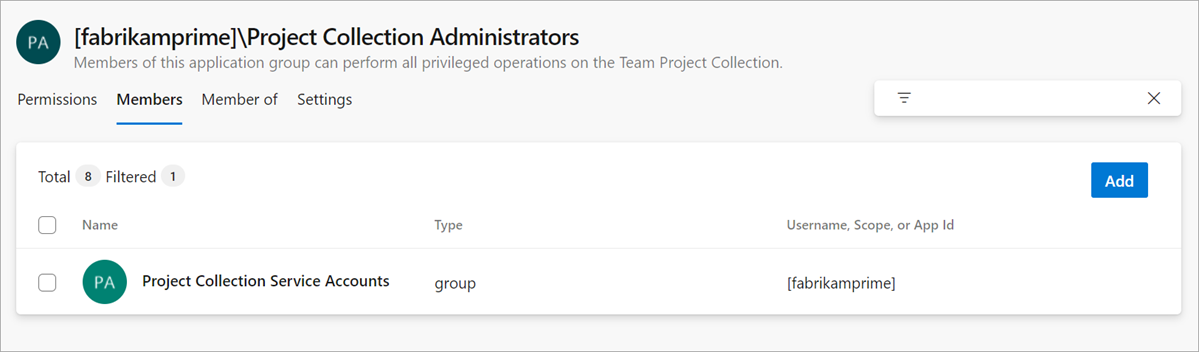

Comment faire faire la différence entre un groupe Azure DevOps et un groupe Microsoft Entra ?

L’interface utilisateur Azure DevOps indique l’étendue d’appartenance à l’aide de crochets []. Par exemple, considérez cette page de paramètres d’autorisations :

| Nom de l’étendue | Définition |

|---|---|

[fabrikam-fiber] |

L’appartenance est définie dans paramètres de l’organisation |

[Project Name] |

L’appartenance est définie dans les paramètres du projet |

[TEAM FOUNDATION] |

L’appartenance est définie directement dans l’ID Microsoft Entra |

Remarque

Si vous ajoutez un groupe Microsoft Entra à un groupe de sécurité personnalisé et utilisez un nom similaire, vous pouvez voir ce qui semble être des groupes en double. Examinez l’étendue dans [] laquelle déterminer qui est un groupe DevOps et qui est un groupe Microsoft Entra.

Pourquoi la liste Utilisateurs n’affiche-t-elle pas tous les membres du groupe Microsoft Entra ?

Comment faire attribuer l’accès de l’organisation aux membres du groupe Microsoft Entra ?

Lorsque ces membres du groupe se connectent à votre organisation pour la première fois, Azure DevOps leur attribue automatiquement un niveau d’accès. S’ils ont des abonnements Visual Studio, Azure DevOps leur attribue le niveau d’accès respectif. Dans le cas contraire, Azure DevOps leur attribue le niveau d’accès « le meilleur disponible » suivant, dans l’ordre suivant : De base, Partie prenante.

Si vous n’avez pas suffisamment de niveaux d’accès pour tous les membres du groupe Microsoft Entra, ceux qui se connectent obtiennent un accès aux parties prenantes.

Comment protéger l’accès aux groupes d’administrateurs intégrés ?

Exiger un accès juste-à-temps à l’aide d’un groupe Microsoft Entra Privileged Identity Management (PIM). Pour plus d’informations, consultez l’accès juste-à-temps pour les groupes d’administration.

Pourquoi l’onglet Sécurité n’affiche-t-il pas tous les membres lorsque je sélectionne un groupe Microsoft Entra ?

L’onglet Sécurité affiche les membres du groupe Microsoft Entra uniquement après leur connexion à votre organisation et leur attribution d’un niveau d’accès.

Pour afficher tous les membres du groupe Microsoft Entra, utilisez les Portail Azure, MIM ou les outils d’administration de groupe pris en charge par votre organisation.

Pourquoi le widget membres de l’équipe n’affiche-t-il pas tous les membres du groupe Microsoft Entra ?

Le widget membres de l’équipe affiche uniquement les utilisateurs qui se sont précédemment connectés à votre organisation.

Pourquoi le volet de capacité de l’équipe n’affiche-t-il pas tous les membres du groupe Microsoft Entra ?

Le volet Capacité de l’équipe affiche uniquement les utilisateurs qui se sont précédemment connectés à votre organisation. Pour définir la capacité, ajoutez manuellement des utilisateurs à votre équipe.

Pourquoi Azure DevOps ne récupère-t-il plus les niveaux d’accès des utilisateurs qui ne sont plus membres du groupe Microsoft Entra ?

Azure DevOps ne récupère pas automatiquement les niveaux d’accès de ces utilisateurs. Pour supprimer manuellement leur accès, accédez à Utilisateurs.

Puis-je affecter des éléments de travail aux membres du groupe Microsoft Entra qui ne se sont pas connectés ?

Vous pouvez affecter des éléments de travail à n’importe quel membre Microsoft Entra disposant d’autorisations pour votre organisation. Cette action ajoute également ce membre à votre organisation. Lorsque vous ajoutez des utilisateurs de cette façon, ils apparaissent automatiquement en tant qu’utilisateurs, avec le meilleur niveau d’accès disponible. L’utilisateur apparaît également dans les paramètres de sécurité.

Puis-je utiliser des groupes Microsoft Entra pour interroger des éléments de travail à l’aide de la clause « In Group » ?

Non, nous ne prenons pas en charge l’interrogation sur les groupes Microsoft Entra.

Puis-je utiliser des groupes Microsoft Entra pour configurer des règles de champ dans mes modèles d’éléments de travail ?

Non, mais nos plans de personnalisation des processus peuvent vous intéresser.

Ajouter des utilisateurs à l’annuaire

Ajoutez des utilisateurs d’organisation à votre ID Microsoft Entra.

Pourquoi ai-je obtenu une erreur indiquant que mon organisation a plusieurs identités actives avec le même UPN ?

Pendant le processus de connexion, nous mappons les utilisateurs existants aux membres du locataire Microsoft Entra, en fonction de leur UPN, qui est souvent nommé adresse de connexion. Si nous détectons plusieurs utilisateurs avec le même UPN, nous ne savons pas comment mapper ces utilisateurs. Ce scénario se produit si un utilisateur modifie son UPN pour qu’il corresponde à celui qui existe déjà dans l’organisation.

Si vous rencontrez cette erreur, passez en revue votre liste d’utilisateurs pour identifier d’éventuels duplicatas. Si vous trouvez des duplicatas, supprimez les utilisateurs dont vous n’avez pas besoin. Si vous ne trouvez aucun doublon, contactez le support technique.

Puis-je faire passer les utilisateurs actuels de comptes Microsoft à des comptes professionnels dans Azure DevOps ?

Non. Bien que vous puissiez ajouter de nouveaux comptes professionnels à votre organisation, ils sont traités comme de nouveaux utilisateurs. Si vous souhaitez accéder à tout votre travail, y compris son historique, vous devez utiliser les mêmes adresses de connexion que celles que vous avez utilisées avant la connexion de votre organisation à votre ID Microsoft Entra. Ajoutez votre compte Microsoft en tant que membre à votre ID Microsoft Entra.

Pourquoi ne puis-je pas ajouter des utilisateurs d’autres répertoires à mon ID Microsoft Entra ?

Être membre ou disposer d’un accès en lecture dans ces répertoires. Sinon, vous pouvez les ajouter à l’aide de B2B Collaboration via votre administrateur Microsoft Entra. Vous pouvez également les ajouter à l’aide de leurs comptes Microsoft ou en créant de nouveaux comptes professionnels pour eux dans votre annuaire.

Que se passe-t-il si je reçois une erreur lors de la tentative de mappage d’un utilisateur à un membre existant de mon organisation ?

Vous pouvez mapper l’utilisateur à une identité différente qui n’est pas encore membre actif de l’organisation ou ajouter l’utilisateur existant à votre ID Microsoft Entra. Si vous devez toujours mapper au membre de l’organisation Azure DevOps existant, contactez le support technique.

Comment faire utiliser mon compte professionnel ou scolaire avec mon abonnement Visual Studio avec MSDN ?

Si vous avez utilisé un compte Microsoft pour activer un abonnement Visual Studio avec MSDN contenant Azure DevOps comme avantage, vous pouvez ajouter un compte professionnel ou scolaire. L’ID Microsoft Entra doit gérer le compte. Découvrez comment lier des comptes professionnels ou scolaires à Visual Studio avec des abonnements MSDN.

Puis-je contrôler l’accès à mon organisation pour les utilisateurs externes dans l’annuaire connecté ?

Oui, mais uniquement pour les utilisateurs externes qui sont ajoutés en tant qu’invités via Microsoft 365 ou ajoutés à l’aide de B2B Collaboration par votre administrateur Microsoft Entra. Ces utilisateurs externes sont gérés en dehors du répertoire connecté. Pour plus d’informations, contactez votre administrateur Microsoft Entra. Le paramètre suivant n’affecte pas les utilisateurs qui sont ajoutés directement à l’annuaire de votre organisation.

Avant de commencer, vérifiez que vous disposez au moins d’un accès de base, et non d’une partie prenante.

Remplissez les conditions préalables à l’ajout d’utilisateurs externes, en activant l’option Accès invité externe sur Activé.

Supprimer des utilisateurs ou des groupes

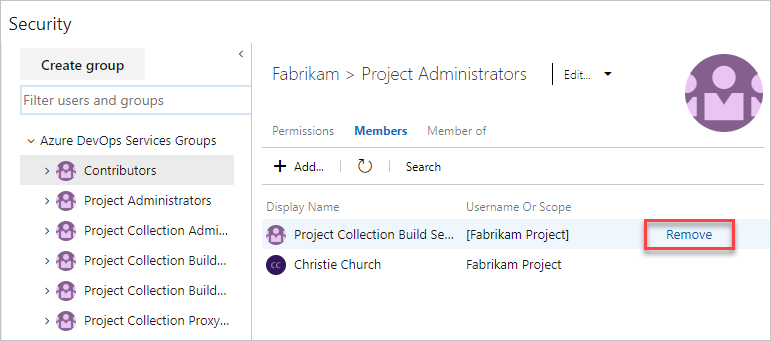

Comment faire supprimer un groupe Microsoft Entra d’Azure DevOps ?

Accédez à votre collection de projets ou à votre projet. Dans la barre supérieure, sélectionnez ![]() Paramètres, puis Sécurité.

Paramètres, puis Sécurité.

Recherchez le groupe Microsoft Entra et supprimez-le de votre organisation.

Pourquoi suis-je invité à supprimer un utilisateur d’un groupe Microsoft Entra lorsque je supprime cet utilisateur de mon organisation ?

Les utilisateurs peuvent appartenir à votre organisation, en tant qu’individus et en tant que membres de groupes Microsoft Entra dans des groupes Azure DevOps. Ces utilisateurs peuvent toujours accéder à votre organisation pendant qu’ils sont membres de ces groupes Microsoft Entra.

Pour bloquer tous les accès pour les utilisateurs, supprimez-les des groupes Microsoft Entra dans votre organisation ou supprimez ces groupes de votre organisation. Actuellement, nous ne pouvons pas bloquer complètement l’accès ou faire des exceptions pour ces utilisateurs.

Si un utilisateur Microsoft Entra est supprimé, tous leurs PAT associés sont-ils également révoqués ?

Les utilisateurs qui sont désactivés ou supprimés de votre annuaire ne peuvent plus accéder à votre organisation par aucun mécanisme, y compris via des PAT ou SSH.

Se connecter, se déconnecter ou modifier la connexion Microsoft Entra

Comment gérer plusieurs organisations connectées à Microsoft Entra ID ?

Vous pouvez télécharger une liste complète des organisations sauvegardées par un locataire Microsoft Entra. Pour plus d’informations, consultez Obtenir la liste des organisations sauvegardées par l’ID Microsoft Entra.

Puis-je connecter mon organisation à un ID Microsoft Entra créé à partir de Microsoft 365 ?

Oui. Si vous ne trouvez pas votre ID Microsoft Entra créé à partir de Microsoft 365, voir Pourquoi ne vois-je pas le répertoire que je veux me connecter ?.

Pourquoi ne vois-je pas le répertoire auquel je souhaite me connecter ? Que dois-je faire ?

Il se peut que vous ne voyiez pas le répertoire pour l’une des circonstances suivantes :

Vous n’êtes pas reconnu comme propriétaire de l’organisation pour gérer les connexions d’annuaire.

Contactez votre administrateur d’organisation Microsoft Entra et demandez-lui de vous faire membre de l’organisation. Il est possible que vous ne faisiez pas partie de l’organisation.

Pourquoi mon organisation est-elle déjà connectée à un annuaire ? Puis-je modifier ce répertoire ?

Votre organisation était connectée à un annuaire lorsque le propriétaire de l’organisation a créé l’organisation, ou quelque temps après. Lorsque vous créez une organisation avec un compte professionnel ou scolaire, votre organisation est automatiquement connectée à l’annuaire qui gère ce compte professionnel ou scolaire. Oui, vous pouvez changer de répertoire. Vous devrez peut-être migrer certains utilisateurs.

Puis-je basculer vers un autre répertoire ?

Oui. Pour plus d’informations, consultez Basculer vers un autre ID Microsoft Entra.

Important

Lorsque vous modifiez la connexion Microsoft Entra, les utilisateurs et les groupes qui héritent de l’appartenance et des autorisations d’un groupe Microsoft Entra n’héritent plus de ces autorisations. Les groupes Microsoft Entra ajoutés à votre organisation Azure DevOps ne sont pas transférés et cessent d’exister dans votre organisation. Toutes les autorisations et relations d’appartenance établies avec ces groupes Microsoft Entra cessent également d’exister après le transfert. En outre, les règles de groupe activées sur les groupes Microsoft Entra cessent d’exister lorsque vous modifiez la connexion Microsoft Entra.

Pourquoi et quand dois-je demander un support pour effacer manuellement mes clés SSH ?

Lorsque vous passez d’un locataire Microsoft Entra à un autre, l’identité sous-jacente change également et les jetons PAT ou clés SSH que l’utilisateur avait avec son ancienne identité cesse de fonctionner. Toutes les clés SSH actives chargées dans l’organisation ne sont pas supprimées dans le cadre du processus de changement de locataire, ce qui peut empêcher l’utilisateur de charger de nouvelles clés après le basculement. Nous recommandons aux utilisateurs de supprimer toutes leurs clés SSH avant de changer de locataire Active Directory. Nous avons travaillé dans notre backlog pour supprimer automatiquement les clés SSH dans le cadre du processus de changement de locataire et, dans l’intervalle, si vous êtes bloqué de charger de nouvelles clés après le changement de locataire, nous vous recommandons de contacter le support technique pour supprimer ces anciennes clés SSH.

Mes autres informations d’identification ne fonctionnent plus. Que faire ?

Azure DevOps ne prend plus en charge l’authentification d’autres informations d’identification depuis le début du 2 mars 2020. Si vous utilisez toujours d’autres informations d’identification, nous vous encourageons vivement à passer à une méthode d’authentification plus sécurisée (par exemple, les jetons d’accès personnels ou SSH). Plus d’informations

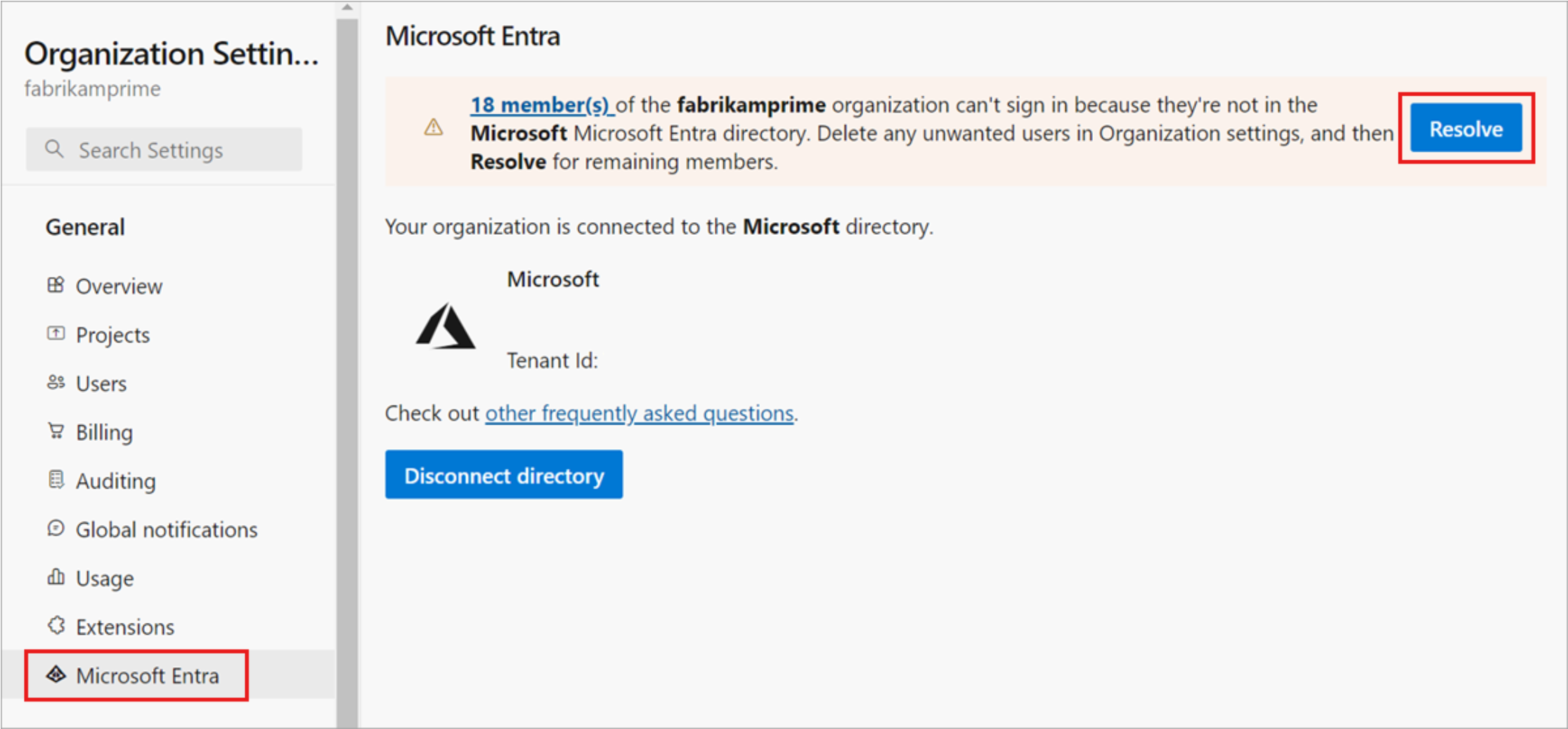

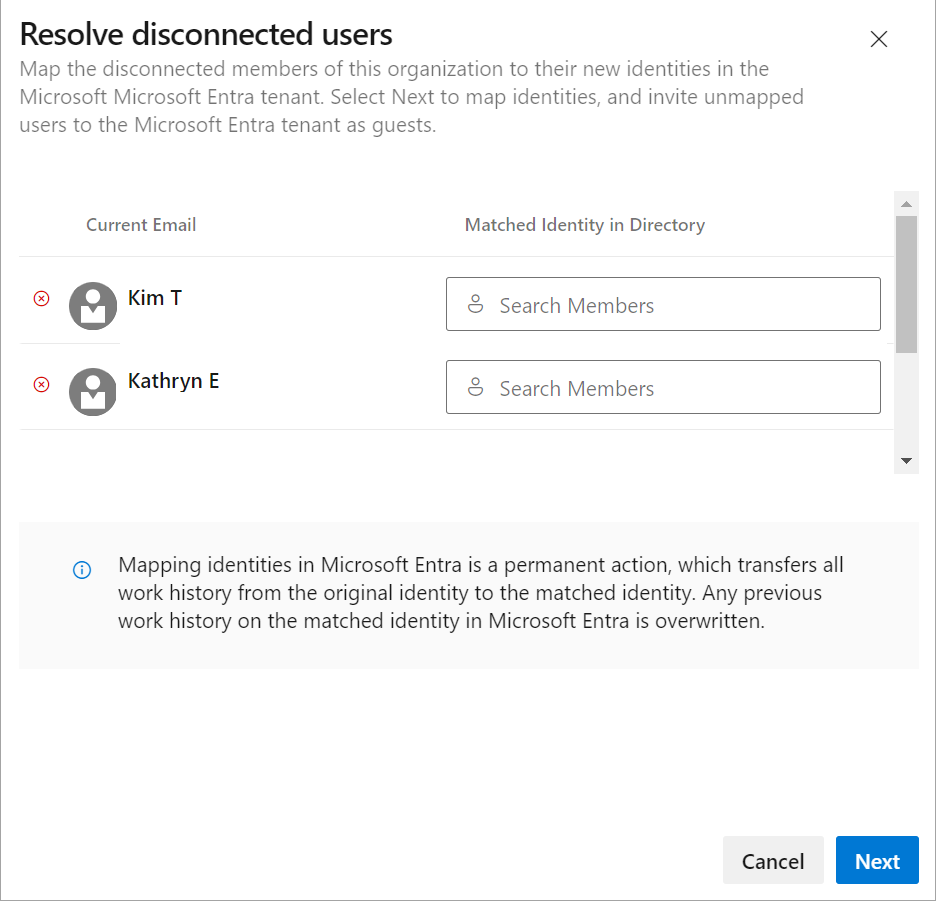

Certains utilisateurs sont déconnectés, mais ils ont des identités correspondantes dans Microsoft Entra ID. Que dois-je faire ?

Dans les paramètres de votre organisation Azure DevOps, sélectionnez Microsoft Entra ID, puis sélectionnez Résoudre.

Faire correspondre les identités. Sélectionnez Suivant lorsque vous avez terminé.

J’ai reçu un message d’erreur lorsque je résolvais les déconnexions. Que dois-je faire ?

Réessayez.

Vous êtes peut-être invité dans Microsoft Entra ID. Demandez à un administrateur d’organisation, membre de Microsoft Entra ID, d’effectuer le mappage. Vous pouvez également demander à un administrateur de l’ID Microsoft Entra de vous convertir en membre.

Si le message d’erreur inclut un utilisateur dans votre domaine, mais que vous ne le voyez pas actif dans votre annuaire, l’utilisateur a probablement quitté votre entreprise. Accédez aux paramètres utilisateur de l’organisation pour supprimer l’utilisateur de votre organisation.

Quand j’essayais d’inviter un nouvel utilisateur à mon ID Microsoft Entra, j’ai obtenu une exception 403. Que faire ?

Vous êtes peut-être invité dans Microsoft Entra ID et n’avez pas le droit d’inviter des utilisateurs. Accédez aux paramètres de collaboration externe dans l’ID Microsoft Entra et déplacez le bouton bascule « Invités peut inviter » vers Oui. Actualisez l’ID Microsoft Entra et réessayez.

Mes utilisateurs conserveront-ils leurs abonnements Visual Studio existants ?

Les administrateurs d’abonnements Visual Studio attribuent généralement des abonnements aux adresses e-mail d’entreprise des utilisateurs, afin que les utilisateurs puissent recevoir des e-mails de bienvenue et des notifications. Si l’identité et les adresses e-mail d’abonnement correspondent, les utilisateurs peuvent accéder aux avantages de l’abonnement. Lorsque vous passez de Microsoft à Microsoft Entra identitys, les avantages des utilisateurs fonctionnent toujours avec leur nouvelle identité Microsoft Entra. Toutefois, les adresses e-mail doivent correspondre. Si les adresses e-mail ne correspondent pas, votre administrateur d’abonnement doit réaffecter l’abonnement. Sinon, les utilisateurs doivent ajouter une autre identité à leur abonnement Visual Studio.

Que se passe-t-il si je dois me connecter lorsque j’utilise le sélecteur de personnes ?

Effacez le cache de votre navigateur et supprimez les cookies de la session. Fermez votre navigateur, puis rouvrez.

Que se passe-t-il si mes éléments de travail indiquent que les utilisateurs ne sont pas valides ?

Effacez le cache de votre navigateur et supprimez les cookies de la session. Fermez votre navigateur, puis rouvrez.

Une fois que mon organisation est connectée à l’ID Microsoft Entra, va-t-elle mettre à jour les éléments de travail Azure Boards, les demandes de tirage et d’autres éléments où je suis référencé dans le système avec mon nouvel ID ?

Oui, tous les éléments du système sont mis à jour avec le nouvel ID quand l’ID d’un utilisateur est mappé de son e-mail personnel à son e-mail professionnel.

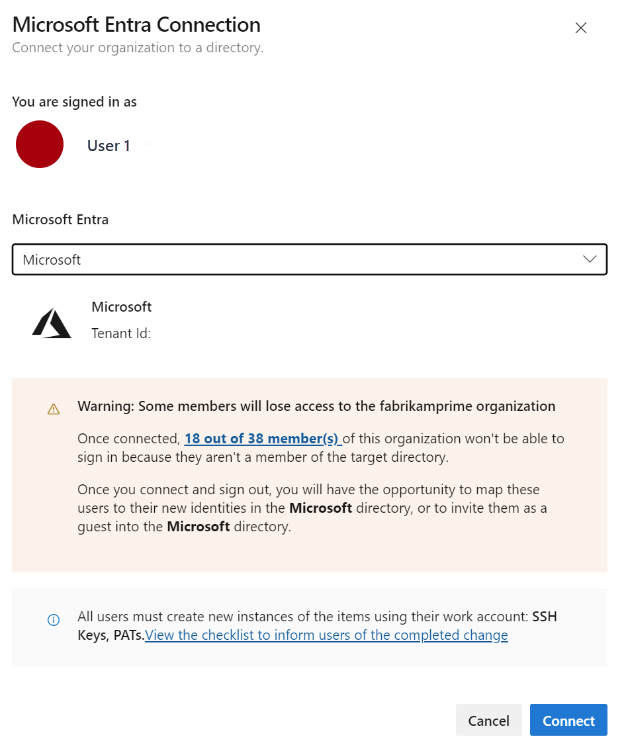

Que se passe-t-il si je reçois un avertissement concernant les membres qui perdront l’accès à l’organisation ?

Vous pouvez toujours vous connecter à l’ID Microsoft Entra, mais essayer de résoudre le problème de mappage après vous être connecté et sélectionner le texte en gras pour voir quels utilisateurs sont affectés. Si vous avez toujours besoin d’aide, contactez le support technique.

Avec plus de 100 membres de mon organisation Azure DevOps, comment puis-je me connecter à un ID Microsoft Entra ?

Actuellement, vous pouvez toujours vous connecter, mais les fonctionnalités de mappage et d’invitation qui aident à résoudre les utilisateurs déconnectés après la connexion ne fonctionnent pas au-delà de 100. Contactez le support.

Pourquoi git.exe/Visual Studio ne parvient-il pas à s’authentifier après liaison/dissociation à partir de l’ID Microsoft Entra ?

Le cache du locataire doit être effacé si vous utilisez une version GCM antérieure à la version 1.15.0. L’effacement du cache de locataire est aussi simple que la suppression du %LocalAppData%\GitCredentialManager\tenant.cache fichier sur chaque ordinateur qui retourne une erreur de connexion. Le GCM recrée et remplit automatiquement le fichier de cache, selon les besoins, lors des tentatives de connexion suivantes.

Comment faire obtenir de l’aide ou du support pour Azure DevOps ?

Choisissez parmi les options de support suivantes :

- Signalez un problème avec Azure DevOps sur Developer Community.

- Fournir une suggestion sur Developer Community

- Obtenir des conseils sur Stack Overflow

- Consulter les archives du forum Azure DevOps sur MSDN