Connecteur Microsoft Graph Azure DevOps Work Items

Le connecteur Microsoft Graph Azure DevOps Work Items permet à votre organization d’indexer des éléments de travail dans son instance du service Azure DevOps. Après avoir configuré le connecteur, les utilisateurs finaux peuvent rechercher des éléments de travail à partir d’Azure DevOps dans Recherche et Microsoft 365 Copilot Microsoft.

Cet article est destiné aux administrateurs Microsoft 365 ou à toute personne qui configure, exécute et surveille un connecteur Microsoft Graph Azure DevOps Work Items.

Importante

Le connecteur Microsoft Graph Azure DevOps Work Items prend uniquement en charge le service cloud Azure DevOps. Azure DevOps Server 2019, TFS 2018, TFS 2017, TFS 2015 et TFS 2013 ne sont pas pris en charge par ce connecteur.

Fonctionnalités

- Indexer des éléments de travail à partir d’Azure DevOps

- Permettre à vos utilisateurs finaux de poser des questions relatives aux éléments de travail.

- Utilisez la recherche sémantique dans Copilot pour permettre aux utilisateurs de trouver du contenu pertinent en fonction des mots clés, des préférences personnelles et des connexions sociales.

Limitations

- Le connecteur indexe uniquement un organization ADO par connexion.

Configuration requise

Vous devez être l’administrateur de recherche du locataire Microsoft 365 de votre organization.

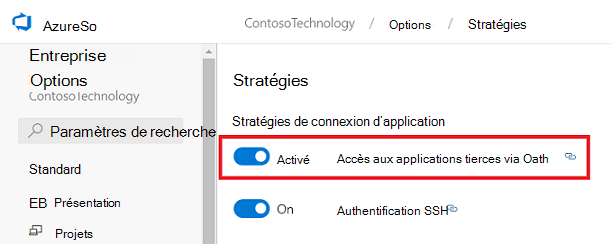

Pour permettre au connecteur de se connecter à votre organization Azure DevOps, vous devez activer l’accès aux applications tierces via OAuth. Pour en savoir plus, consultez la documentation Azure DevOps pour gérer les stratégies de sécurité .

Compte de service : pour vous connecter à Azure DevOps et permettre au connecteur Microsoft Graph de mettre à jour régulièrement les éléments de travail, vous avez besoin d’un compte de service avec les autorisations suivantes qui lui sont accordées.

Nom de l’autorisation Type d’autorisation Requis pour Afficher les informations au niveau du projet Autorisation de projet Analyse des éléments de travail Azure DevOps. Cette autorisation est obligatoire pour les projets qui doivent être indexés. Afficher l’analytique Autorisation de projet Analyse des éléments de travail Azure DevOps. Cette autorisation est obligatoire pour les projets qui doivent être indexés. Afficher les éléments de travail dans ce nœud Chemin d’accès à la zone Analyse des éléments de travail dans un chemin de zone. Cette autorisation est facultative. Seuls les chemins de zone pour lesquels le compte d’utilisateur dispose d’une autorisation sont analysés. Importante

Le compte de service doit avoir un niveau d’accès De base . Pour en savoir plus sur les niveaux d’accès dans Azure DevOps, lisez niveaux d’accès pris en charge.

Prise en main

1. Nom d’affichage

Un nom d’affichage est utilisé pour identifier chaque citation dans Copilot, ce qui permet aux utilisateurs de reconnaître facilement le fichier ou l’élément associé. Le nom d’affichage indique également le contenu approuvé. Le nom d’affichage est également utilisé comme filtre de source de contenu. Une valeur par défaut est présente pour ce champ, mais vous pouvez la personnaliser avec un nom que les utilisateurs de votre organization reconnaître.

2. Organisation ADO

Le connecteur Azure DevOps permet l’indexation d’un organization par connexion. Pour vous connecter à votre service Azure DevOps, indiquez le nom du organization à indexer.

3. Type d’authentification

Pour authentifier et synchroniser des éléments de travail à partir d’Azure DevOps, choisissez l’une des deux méthodes prises en charge :

Importante

- Microsoft Entra ID OAuth est le mécanisme OAuth recommandé.

- Azure DevOps OAuth est le mécanisme d’authentification hérité, qui n’est pas activement investi.

a. Microsoft Entra ID OAuth

Vérifiez que votre organisation ADO est connectée à Microsoft Entra

Le connecteur Azure DevOps Graph indexe uniquement le contenu d’un organization ADO connecté à Microsoft Entra de votre locataire. Pour vous assurer que votre organization ADO est connecté à Microsoft Entra compte, procédez comme suit.

- Accédez à Azure DevOps et sélectionnez le organization requis.

- Sélectionnez

Organization settings. - Dans le volet de navigation gauche, sélectionnez

Microsoft Entrasous l’en-tête « Général ». - Vérifiez que le organization est connecté au compte Microsoft Entra de votre locataire.

Créer une application sur Microsoft Entra ID

- Accédez au Portail Azure et connectez-vous avec les informations d’identification d’administrateur du locataire.

- Accédez à Microsoft Entra ID ->Identity ->Applications ->inscriptions d'applications dans le volet de navigation, puis sélectionnez Nouvelle inscription.

- Fournissez un nom pour l’application, puis sélectionnez Inscrire.

- Notez l’ID d’application (client). Cet ID est utilisé pour accorder à l’application Microsoft Entra l’accès aux projets dans le organization ADO.

- Ouvrez autorisations d’API dans le volet de navigation et sélectionnez Ajouter une autorisation.

- Sélectionnez Azure DevOps , puis Autorisations déléguées.

- Recherchez les autorisations suivantes sous vso et sélectionnez Ajouter des autorisations.

a. vso.analytics - Analytics (lecture)

b. vso.graph - Graph (lecture)

c. vso.identity - Identité (lecture)

d. vso.project - Projet et équipe (lecture)

e. vso.variablegroups_read - Variable Groupes (lecture)

f. vso.work - Éléments de travail (lecture) - Sélectionnez Accorder le consentement administrateur pour [TenantName] et confirmez en sélectionnant Oui.

- Vérifiez que les autorisations sont dans l’état « Accordé ».

- Ouvrez Authentification à partir du volet de navigation. Sélectionnez

Add a platformet choisissezWeb. Ajoutez l’un des URI suivants sous « URI de redirection » :- Pour M365 Enterprise : https:// gcs.office.com/v1.0/admin/oauth/callback

- Pour le gouvernement M365 : https:// gcsgcc.office.com/v1.0/admin/oauth/callback

- Sous Octroi implicite et flux hybrides, case activée l’option pour

ID tokens (used for implicit and hybrid flows)et cliquez sur Configurer. - Dans le volet de navigation, sélectionnez Certificats et secrets sous Gérer.

- Sélectionnez Nouvelle clé secrète client , puis sélectionnez une période d’expiration pour le secret. Copiez le secret généré (Valeur) et enregistrez-le, car il n’est plus affiché.

- Utilisez cette clé secrète client et l’ID d’application pour configurer le connecteur.

Accorder à l’application Microsoft Entra l’accès aux projets dans le organization ADO

Vous devez fournir à l’application Microsoft Entra l’accès nécessaire aux projets qui doivent être indexés en procédant comme suit :

- Accédez à Azure DevOps et sélectionnez le organization requis.

- Sélectionnez

Organization settings. - Dans le volet de navigation gauche, sélectionnez

Userssous l’en-tête « Général ». - Sélectionnez

Add users. - Copiez l’ID d’application (client) obtenu à partir de l’application dans « Utilisateurs ou principaux de service ».

- Accordez le niveau d’accès

Basicet sélectionnez les projets pour autoriser l’accès à l’index. Ajoutez également auProject Readergroupe Azure DevOps (ou équivalent) pour garantir l’accès. Désactivez la sélection de l’option permettant d’envoyer une invitation par e-mail aux utilisateurs. Cliquez sur Ajouter.

b. Azure DevOps OAuth

Pour vous connecter à votre instance Azure DevOps, vous avez besoin de votre nom de organization Azure DevOps, de son ID d’application et de sa clé secrète client pour l’authentification OAuth.

Inscrire une application

Inscrivez une application dans Azure DevOps afin que l’application Recherche Microsoft et Microsoft 365 Copilot puissent accéder à la instance. Pour en savoir plus, consultez la documentation Azure DevOps sur l’inscription d’une application.

Le tableau suivant fournit des conseils sur la façon de remplir le formulaire d’inscription de l’application :

| Champs obligatoires | Description | Valeur recommandée |

|---|---|---|

| Nom de la société | Nom de votre entreprise. | Utiliser une valeur appropriée |

| Nom de l’application | Valeur unique qui identifie l’application que vous autorisez. | Recherche Microsoft |

| Site web de l’application | URL de l’application qui demande l’accès à votre instance Azure DevOps pendant la configuration du connecteur. (Obligatoire). | Pour M365 Enterprise : https:// gcs.office.com/, For M365 Government : https:// gcsgcc.office.com/ |

| URL de rappel d’autorisation | URL de rappel obligatoire vers laquelle le serveur d’autorisation redirige. | Pour M365 Enterprise : https:// gcs.office.com/v1.0/admin/oauth/callback, For M365 Government : https:// gcsgcc.office.com/v1.0/admin/oauth/callback |

| Étendues autorisées | Étendue d’accès pour l’application | Sélectionnez les étendues suivantes : Identité (lecture), Éléments de travail (lecture), Variable Groupes (lecture), Projet et équipe (lecture), Graph (lecture), Analytics (lecture) |

Importante

Les étendues autorisées que vous sélectionnez pour l’application doivent correspondre exactement aux étendues répertoriées ci-dessus. Si vous omettez l’une des étendues autorisées dans la liste ou si vous en ajoutez une autre, l’autorisation échoue.

Lors de l’inscription de l’application, vous obtenez l’ID d’application et la clé secrète client qui sont utilisés pour configurer le connecteur.

Remarque

Pour révoquer l’accès à une application inscrite dans Azure DevOps, accédez à Paramètres utilisateur en haut à droite de votre instance Azure DevOps. Sélectionnez Profil , puis Autorisations dans la section Sécurité du volet latéral. Pointez sur une application OAuth autorisée pour voir le bouton Révoquer dans le coin des détails de l’application.

4. Déployer pour un public limité

Déployez cette connexion sur une base d’utilisateurs limitée si vous souhaitez la valider dans Copilot et d’autres surfaces de recherche avant d’étendre le déploiement à un public plus large. Pour en savoir plus sur le déploiement limité, consultez Déploiement intermédiaire.

À ce stade, vous êtes prêt à créer la connexion pour les éléments de travail Azure DevOps. Vous pouvez cliquer sur Créer pour publier votre connexion et indexer des éléments de travail à partir de votre organization Azure DevOps.

Pour les autres paramètres, tels que les autorisations d’accès, lesrègles d’inclusion de données, le schéma, la fréquence d’analyse, etc., nous avons des valeurs par défaut basées sur ce qui fonctionne le mieux avec les données ADO. Vous pouvez voir les valeurs par défaut ci-dessous :

| Utilisateurs | Description |

|---|---|

| Autorisations d’accès | Uniquement les personnes ayant accès au contenu dans la source de données. |

| Mapper des identités | Identités de source de données mappées à l’aide d’ID de Microsoft Entra. |

| Contenu | Description |

|---|---|

| Projets | Tous les projets sont indexés. |

| Gérer les propriétés | Pour case activée propriétés par défaut et leur schéma, consultez le contenu |

| Synchronisation | Description |

|---|---|

| Analyse incrémentielle | Fréquence : toutes les 15 minutes |

| Analyse complète | Fréquence : Tous les jours |

Si vous souhaitez modifier l’une de ces valeurs, vous devez choisir la « Configuration personnalisée »

Configuration personnalisée

L’installation personnalisée est destinée aux administrateurs qui souhaitent modifier les valeurs par défaut des paramètres répertoriés dans le tableau ci-dessus. Une fois que vous avez cliqué sur l’option « Configuration personnalisée », trois onglets supplémentaires s’affichent : Utilisateurs, Contenu et Synchronisation.

Utilisateurs

Autorisations d’accès

Le connecteur Éléments de travail Azure DevOps prend en charge les autorisations de recherche visibles pour tout le monde ou uniquement pour les personnes ayant accès à cette source de données. Si vous choisissez Tout le monde, les données indexées apparaissent dans les résultats de la recherche pour tous les utilisateurs. Si vous choisissez Uniquement les personnes ayant accès à cette source de données, les données indexées apparaissent dans les résultats de la recherche pour les utilisateurs qui y ont accès.

Remarque

Mises à jour aux groupes qui régissent les autorisations d’accès sont synchronisées uniquement dans des analyses complètes. Les analyses incrémentielles ne prennent pas en charge le traitement des mises à jour des autorisations.

Contenu

Choisir des projets

Dans cette étape, vous spécifiez l’étendue des données que vous souhaitez indexer à l’aide du connecteur Microsoft Graph Azure DevOps Work Items. Vous pouvez ensuite choisir que la connexion indexe l’intégralité du organization ou des projets spécifiques dans le organization sélectionné.

Si vous choisissez d’indexer l’intégralité du organization, les éléments de travail de tous les projets du organization sont indexés. Les nouveaux projets et éléments de travail sont indexés lors de l’analyse suivante après leur création.

Si vous choisissez d’indexer des projets individuels, seuls les éléments de travail des projets sélectionnés sont indexés.

Remarque

Les projets Azure DevOps peuvent être analysés après avoir accordé les autorisations Afficher les informations au niveau du projet et Afficher l’analytique .

Gérer les propriétés

Ici, vous pouvez ajouter ou supprimer des propriétés disponibles de votre source de données Azure DevOps, affecter un schéma à la propriété (définir si une propriété peut faire l’objet d’une recherche, s’il est interrogeable, récupérable ou refinable), modifier l’étiquette sémantique et ajouter un alias à la propriété. Les propriétés sélectionnées par défaut sont répertoriées ci-dessous.

| Source, propriété | Étiquette | Description | Schéma |

|---|---|---|---|

| AreaPath | Chemin d’accès à la zone de l’élément de travail | Interroger, Récupérer, Rechercher | |

| AssignedTo | Nom de la personne à laquelle l’élément de travail est affecté | Interroger, Récupérer, Rechercher | |

| des auteurs | des auteurs | Récupérer | |

| ChangedBy | Auteur de la dernière modification | Nom de la personne qui a modifié l’élément de travail en dernier | Requête, récupération |

| ChangedDate | Date et heure de la dernière modification | Requête, récupération | |

| CreatedBy | Créé par | Nom de la personne qui a créé l’élément de travail | Interroger, Récupérer, Rechercher |

| CreatedDate | Date et heure de création | Horodatage lors de la création de l’élément de travail | Requête, récupération |

| Description | Contenu | Description de l’élément de travail | Recherche |

| IconUrl | IconUrl | Récupérer | |

| ID | ID de l’élément de travail | Interroger, Récupérer, Rechercher | |

| Priority | Priorité de l’élément de travail | Requête, récupération | |

| ReproSteps | Étapes de reproduction d’une condition décrite dans l’élément de travail | ||

| État | État actuel de l’élément de travail | Interroger, Récupérer, Rechercher | |

| Tags | Interroger, Récupérer, Rechercher | ||

| TeamProject | Récupérer | ||

| Titre | Titre | Titre de l’élément de travail | Récupérer, rechercher |

| URL | url | URL de l’élément de travail | Récupérer |

| WorkItemType | Interroger, Récupérer, Rechercher |

Afficher un aperçu des données

Utilisez le bouton d’aperçu des résultats pour vérifier les exemples de valeurs des propriétés sélectionnées.

Synchronisation

L’intervalle d’actualisation détermine la fréquence à laquelle vos données sont synchronisées entre la source de données et l’index du connecteur Graph. Il existe deux types d’intervalles d’actualisation : l’analyse complète et l’analyse incrémentielle. Pour plus d’informations, consultez Paramètres d’actualisation.

Vous pouvez modifier les valeurs par défaut de l’intervalle d’actualisation à partir d’ici si vous le souhaitez.

Conseil

Type de résultat par défaut

- Le connecteur Azure DevOps Work Items Microsoft Graph inscrit automatiquement un type de résultat une fois le connecteur publié. Le type de résultat utilise une disposition de résultat générée dynamiquement en fonction des champs sélectionnés à l’étape 3.

- Vous pouvez gérer le type de résultat en accédant à Types de résultats dans le Centre d’administration Microsoft 365. Le type de résultat par défaut est nommé «

ConnectionIdDefault ». Par exemple, si votre ID de connexion estAzureDevOps, votre disposition de résultat est nommée : « AzureDevOpsDefault » - En outre, vous pouvez choisir de créer votre propre type de résultat si nécessaire.

Résolution des problèmes

Après avoir publié votre connexion, vous pouvez consulter la status sous l’onglet Sources de données dans le Centre d’administration. Pour savoir comment effectuer des mises à jour et des suppressions, consultez Gérer votre connecteur. Vous trouverez les étapes de résolution des problèmes courants ici.

Si vous rencontrez des problèmes ou si vous souhaitez fournir des commentaires, contactez Microsoft Graph | Support.