Considerazioni sulla sicurezza per SQL Server nelle macchine virtuali di Azure

Si applica a:SQL Server su VM di Azure

Questo articolo include linee guida di sicurezza generali che consentono di stabilire l'accesso sicuro alle istanze di SQL Server in una macchina virtuale (VM) di Azure.

Azure è conforme a molteplici normative e standard di settore che possono favorire la compilazione di una soluzione compatibile con SQL Server in esecuzione in una macchina virtuale. Per informazioni sulla conformità alle normative con Azure, vedere il Centro protezione di Azure.

Esaminare prima di tutto le procedure consigliate per la sicurezza per SQL Server e macchine virtuali di Azure e quindi vedere questo articolo per le procedure consigliate applicabili a SQL Server in macchine virtuali di Azure in modo specifico.

Per altre informazioni sulle procedure consigliate per le macchine virtuali di SQL Server, vedere gli altri articoli di questa serie: Elenco di controllo, dimensioni delle macchine virtuali, configurazione HADR e Raccolta dati di previsione.

Elenco di controllo

Esaminare l'elenco di controllo seguente in questa sezione per una breve panoramica delle procedure consigliate per la sicurezza illustrate nel resto dell'articolo in modo più dettagliato.

Le funzionalità e le capacità di SQL Server offrono metodi di protezione dei dati a livello di database che possono essere combinati con le funzionalità di sicurezza a livello di infrastruttura. Insieme, queste funzionalità forniscono una difesa approfondita a livello di infrastruttura per soluzioni basate sul cloud e ibride. Inoltre, con le misure di sicurezza di Azure, è possibile crittografare i dati sensibili, proteggere le macchine virtuali da virus e malware, proteggere il traffico di rete, identificare e rilevare le minacce, soddisfare i requisiti di conformità e fornisce un unico metodo per l'amministrazione e la creazione di report per qualsiasi esigenza di sicurezza nel cloud ibrido.

- Usare Microsoft Defender per il cloud per valutare e intervenire per migliorare il comportamento di sicurezza dell'ambiente dati. Le funzionalità come Azure Advanced Threat Protection (ATP) possono essere utilizzate nei carichi di lavoro ibridi per migliorare la valutazione della sicurezza e offrire la possibilità di reagire ai rischi. La registrazione della macchina virtuale di SQL Server con l'estensione SQL IaaS Agent presenta le valutazioni di Microsoft Defender per il cloud all'interno della risorsa macchina virtuale SQL del portale di Azure.

- Usa Microsoft Defender per SQL per individuare e mitigare potenziali vulnerabilità del database e rilevare attività anomale che potrebbero essere un indicatore di minacce per l'istanza di SQL Server e il livello di database.

- La valutazione della vulnerabilità fa parte di Microsoft Defender per SQL che consente di individuare e correggere potenziali rischi per l'ambiente SQL Server. Consente di visualizzare lo stato di sicurezza e prevede passaggi utili per risolvere i problemi di sicurezza.

- Usare le VM riservate di Azure per rafforzare la protezione dei dati in uso e i dati inattivi rispetto all'accesso dell'operatore host. Le VM riservate di Azure consentono di archiviare in modo sicuro i dati sensibili nel cloud e soddisfare requisiti di conformità rigorosi.

- Se si usa SQL Server 2022, è consigliabile usare l'autenticazione Microsoft Entra per connettersi all'istanza di SQL Server.

- Azure Advisor analizza i dati di telemetria dell'uso e della configurazione delle risorse e consiglia soluzioni che consentono di migliorare l'efficienza dei costi, le prestazioni, la disponibilità elevata e la sicurezza delle risorse di Azure. Utilizzare Azure Advisor a livello di macchina virtuale, gruppo di risorse o sottoscrizione per identificare e applicare le procedure consigliate per ottimizzare le distribuzioni di Azure.

- Usare la Crittografia dischi di Azure se il requisito di conformità e sicurezza prevede la crittografia dei dati end-to-end tramite le chiavi di crittografia, tra cui la crittografia del disco temporaneo (temporaneo collegato in locale).

- In alternativa, per impostazione predefinita, le istanze di Managed Disks vengono crittografate quando inattive mediante crittografia del servizio di archiviazione di Azure, in cui le chiavi di crittografia sono chiavi gestite da Microsoft archiviate in Azure.

- Per un confronto delle opzioni di crittografia dei dischi gestiti, vedere il grafico di confronto della crittografia dei dischi gestiti.

- Le porte di gestione devono essere chiuse nelle macchine virtuali: le porte di gestione remota aperte espongono la VM a un alto livello di rischio da attacchi basati su Internet. per sottrarre le credenziali e ottenere l'accesso di amministratore alla macchina virtuale.

- Abilitare l'accesso JIT (Just-In-Time) per le macchine virtuali di Azure

- Usare Azure Bastion su Remote Desktop Protocol (RDP).

- Bloccare le porte e consentire solo il traffico dell'applicazione necessario usando Firewall di Azure, che è un firewall gestito come servizio (FaaS) che concede/nega l'accesso al server in base all'indirizzo IP di origine.

- Usare i gruppi di sicurezza di rete (NSGs), che consentono di filtrare il traffico di rete da e verso le risorse di Azure nelle reti virtuali di Azure.

- Utilizzare i gruppi di sicurezza delle applicazioni per raggruppare i server con requisiti di filtro delle porte simili, con funzioni simili, come ad esempio server Web e server di database.

- Per i server Web e applicazioni, utilizzare la protezione DDoS (Distributed Denial of Service) di Azure. Gli attacchi DDoS sovraccaricano ed esauriscono le risorse di rete, rendendo le app lente o poco reattive. È comune che gli attacchi DDoS vengano destinati alle interfacce utente. La protezione DDoS di Azure sanifica il traffico di rete indesiderato, prima che influisca sulla disponibilità del servizio

- Usare le estensioni della VM per gestire l'antimalware, lo stato desiderato, il rilevamento delle minacce, la prevenzione e la correzione, affrontando le minacce a livello di sistema operativo, computer e rete:

- L'estensione Configurazione Guest esegue operazioni di controllo e configurazione all'interno delle macchine virtuali.

- Network Watcher di Azure, estensione della macchina virtuale per Windows e Linux, è un servizio di monitoraggio, diagnostica e analisi delle prestazioni di rete che consente di monitorare le reti di Azure.

- L'estensione Microsoft Antimalware per Windows aiuta a identificare e rimuovere virus, spyware e altro software dannoso, con avvisi configurabili.

- Valutare le estensioni di terze parti, ad esempio Symantec Endpoint Protection per VM Windows (/azure/virtual-machines/extensions/symantec)

- Usare Criteri di Azure per creare regole di business che possono essere applicate all'ambiente. Criteri di Azure valuta le risorse in Azure confrontando le proprietà di tali risorse con le regole aziendali in formato JSON.

- Azure Blueprints consente agli architetti del cloud e ai gruppi centrali del settore IT di definire un set ripetibile di risorse di Azure per implementare e rispettare gli standard, i modelli e i requisiti di un'organizzazione. I criteri di Azure Blueprints sono diversi dai Criteri di Azure.

- Usare Windows Server 2019 o Windows Server 2022 per essere conforme a FIPS con SQL Server nelle VM di Azure.

Per altre informazioni sulle procedure consigliate per la sicurezza, vedere Procedure consigliate per la sicurezza di SQL Server e Protezione di SQL Server.

Microsoft Defender for SQL nei computer

Microsoft Defender per il cloud è un sistema di gestione della sicurezza unificato progettato per valutare e offrire opportunità di migliorare la postura di sicurezza dell'ambiente dati. Microsoft Defender offre una protezione Microsoft Defender per SQL nei computer per SQL Server in macchine virtuali di Azure. Usa Microsoft Defender per SQL per individuare e mitigare potenziali vulnerabilità del database e rilevare attività anomale che potrebbero essere un indicatore di minacce per l'istanza di SQL Server e il livello di database.

Microsoft Defender per SQL offre i vantaggi seguenti:

- La funzionalità di valutazione della vulnerabilità può rilevare potenziali rischi nell'ambiente di SQL Server e contribuire a correggerli. Consente di visualizzare lo stato di sicurezza e prevede passaggi utili per risolvere i problemi di sicurezza.

- Usa il Punteggio di sicurezza in Microsoft Defender per il Cloud.

- Consultare l'elenco delle raccomandazioni relative agli ambienti di calcolo e ai dati attualmente disponibili per ulteriori dettagli.

- La registrazione della macchina virtuale di SQL Server con l'estensione SQL IaaS Agent presenta i consigli di Microsoft Defender per il cloud all'interno della risorsa macchina virtuale SQL del portale di Azure.

Gestione nel portale

Dopo aver registrato la macchina virtuale di SQL Server con l'estensione SQL IaaS Agent, è possibile configurare una serie di impostazioni di protezione usando la risorsa macchine virtuali SQL nel portale di Azure, ad esempio l'abilitazione dell'integrazione di Azure Key Vault o l'autenticazione SQL.

Inoltre, dopo aver abilitato Microsoft Defender per SQL nei computer, è possibile visualizzare le funzionalità Defender per il cloud direttamente all'interno della risorsa macchine virtuali SQL nel portale di Azure, ad esempio valutazioni delle vulnerabilità e avvisi di sicurezza.

Per altre informazioni, vedere Gestire la macchina virtuale di SQL Server nel portale.

Macchine virtuali riservate

Le macchine virtuali riservate di Azure offrono un limite sicuro e imposto dall'hardware che rafforza la protezione del sistema operativo guest dall'accesso dell'operatore host. La scelta di una dimensione di VM riservata per SQL Server in una VM di Azure offre un ulteriore livello di protezione, consentendo di archiviare in modo sicuro i dati sensibili nel cloud e soddisfare requisiti di conformità rigorosi.

Le macchine virtuali riservate di Azure sfruttano i processori AMD con tecnologia SEV-SNP che crittografa la memoria della macchina virtuale usando chiavi generate dal processore. Ciò consente di proteggere i dati durante l'uso (i dati elaborati all'interno della memoria del processo di SQL Server) dall'accesso non autorizzato dal sistema operativo host. Il disco del sistema operativo di una macchina virtuale riservata può anche essere crittografato con chiavi associate al chip TPM (Trusted Platform Module) della macchina virtuale, rafforzando la protezione per i dati inattivi.

Per i passaggi di distribuzione dettagliati, vedere Avvio rapido: Implementare SQL Server in una macchina virtuale riservata.

I consigli per la crittografia del disco sono diversi per le macchine virtuali riservate rispetto alle altre dimensioni delle macchine virtuali. Per altre informazioni, vedere Crittografia dischi.

Autenticazione Microsoft Entra

A partire da SQL Server 2022, è possibile connettersi a SQL Server usando uno dei metodi di autenticazione seguenti con l'ID Microsoft Entra (in precedenza Azure Active Directory):

- Password offre l'autenticazione con le credenziali di Microsoft Entra

- Universal con MFA aggiunge l'autenticazione a più fattori

- L'integrazione usa provider federatici come Active Directory Federation Services (ADFS) per abilitare le esperienze di Single Sign-On (SSO)

- Entità servizio abilita l'autenticazione con le applicazioni Azure

- Identità gestita abilita l'autenticazione dalle applicazioni assegnate alle identità di Microsoft Entra

Per iniziare, consultare Configurare autenticazione Microsoft Entra per macchina virtuale SQL Server.

Azure Advisor

Azure Advisor è un consulente cloud personalizzato che facilita l'applicazione delle procedure consigliate per ottimizzare le distribuzioni di Azure. Azure Advisor analizza i dati di telemetria dell'uso e della configurazione delle risorse e consiglia soluzioni che consentono di migliorare l'efficienza dei costi, le prestazioni, la disponibilità elevata e la sicurezza delle risorse di Azure. Azure Advisor può valutare a livello di macchina virtuale, gruppo di risorse o sottoscrizione.

Integrazione di Azure Key Vault

Esistono più funzionalità di crittografia di SQL Server, ad esempio Transparent Data Encryption (TDE), crittografia a livello di colonna (CLE) e crittografia di backup. Queste modalità di crittografia richiedono la gestione e l'archiviazione delle chiavi usate per la crittografia. Il servizio Azure Key Vault è progettato per migliorare la sicurezza e la gestione di queste chiavi in una posizione sicura e a elevata disponibilità. Il connettore SQL Server consente a SQL Server di usare queste chiavi da Azure Key Vault.

Considerare quanto segue:

- Azure Key Vault archivia i segreti delle applicazioni in una posizione cloud centralizzata per controllare in modo sicuro le autorizzazioni di accesso e separare la registrazione degli accessi.

- Quando si importano chiavi personalizzate in Azure, è consigliabile archiviare segreti e certificati in Azure Key Vault.

- La crittografia dischi di Azure usa Azure Key Vault per controllare e gestire segreti e chiavi di crittografia dei dischi.

Controllo di accesso

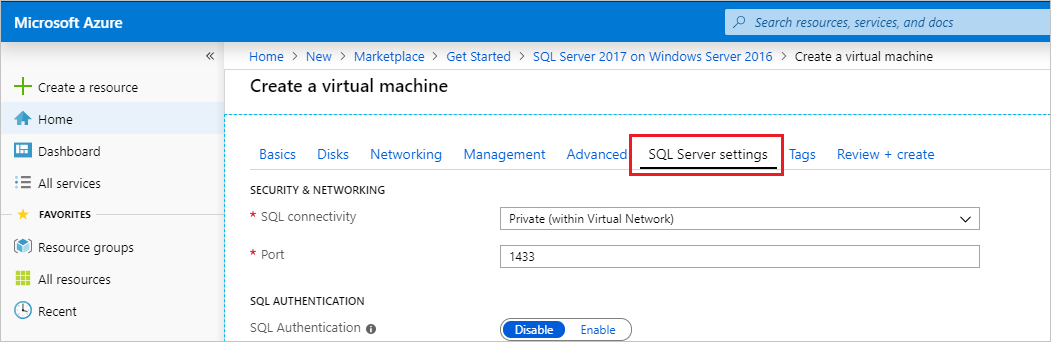

Quando si crea una macchina virtuale di SQL Server con un'immagine della raccolta di Azure, l'opzione SQL Server Connectivity (Connettività SQL Server) offre la possibilità di scegliere tra Locale (all'interno della macchina virtuale), Privata (all'interno della rete virtuale) o Pubblica (Internet).

Per ottimizzare la sicurezza, scegliere l'opzione più restrittiva per lo scenario in uso. Se ad esempio si esegue un'applicazione che accede a SQL Server nella stessa VM, Locale è la scelta più sicura. Se si esegue un'applicazione Azure che richiede l'accesso a SQL Server, l'opzione Privata consente di proteggere la comunicazione a SQL Server solo all'interno della rete virtuale di Azure specificata. Se è richiesto l'accesso Pubblico (Internet) alla VM di SQL Server, assicurarsi di seguire le altre procedure consigliate in questo argomento per ridurre la superficie di attacco.

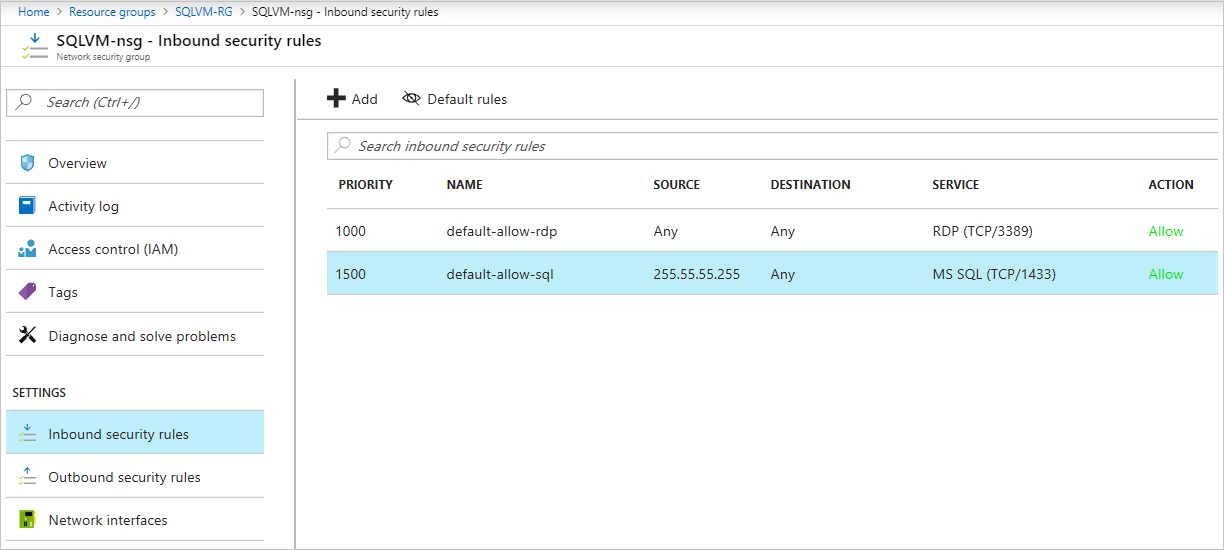

Le opzioni selezionate nel portale usano le regole di sicurezza in ingresso nel gruppo di sicurezza di rete (NSG) di VM per consentire o negare il traffico di rete alla macchina virtuale. È possibile modificare o creare nuove regole NSG in ingresso per consentire il traffico verso la porta SQL Server (porta predefinita 1433). È anche possibile specificare indirizzi IP specifici che sono autorizzati a comunicare tramite questa porta.

Oltre alle regole NSG per limitare il traffico di rete, è anche possibile usare Windows Firewall nella macchina virtuale.

Se si usano gli endpoint con un modello di distribuzione classico, rimuovere tutti gli endpoint nella macchina virtuale che non vengono usati. Per istruzioni sull'uso di ACL con gli endpoint, vedere Gestire l'elenco di controllo di accesso su un endpoint. Questa operazione non è necessaria per le VM che usano Azure Resource Manager.

Occorre infine considerare di abilitare le connessioni crittografate per l'istanza del motore di database SQL Server nella macchina virtuale di Azure. Configurare l'istanza di SQL server con un certificato firmato. Per altre informazioni, vedere Abilitazione di connessioni crittografate al Motore di database e Sintassi della stringa di connessione.

Quando si protegge la connettività di rete o il perimetro, tenere presente quanto segue:

- Firewall di Azure: un farewall as a service (FaaS) gestito e con stato che concede/nega l'accesso al server in base all'indirizzo IP di origine al fine di proteggere le risorse di rete.

- Protezione DDos (Distributed Denial of Service) di Azure: gli attacchi DDoS sovraccaricano ed esauriscono le risorse di rete, rendendo le app lente o poco reattive. La protezione DDoS di Azure sanifica il traffico di rete indesiderato prima che influisca sulla disponibilità del servizio.

- I gruppi di sicurezza di rete (NSG) consentono di filtrare il traffico di rete da e verso le risorse di Azure nelle reti virtuali di Azure.

- I gruppi di sicurezza delle applicazioni consente di raggruppare i server con requisiti di filtro delle porte simili, con funzioni simili, ad esempio server Web e server di database.

Crittografia del disco

Questa sezione fornisce indicazioni per la crittografia del disco, ma le raccomandazioni variano a seconda che si distribuisca un'istanza convenzionale di SQL Server in una macchina virtuale di Azure o SQL Server in una macchina virtuale riservata di Azure.

Macchine virtuali convenzionali

I dischi gestiti distribuiti nelle macchine virtuali che non sono macchine virtuali riservate di Azure usano la crittografia lato server e Crittografia dischi di Azure. La crittografia lato server esegue la crittografia dei dati inattivi e protegge i dati consentendo di soddisfare i criteri di sicurezza e conformità dell'organizzazione. La crittografia dischi di Azure usa la tecnologia BitLocker o DM-Crypt e si integra con Azure Key Vault per crittografare sia il disco del sistema operativo che i dischi dati.

Considerare quanto segue:

-

La crittografia dischi di Azure crittografa i dischi delle macchine virtuali utilizzando la Crittografia dischi di Azure sia per le macchine virtuali Windows che per quelle Linux.

- Se il requisito di conformità e sicurezza prevede la crittografia dei dati end-to-end tramite le chiavi di crittografia, tra cui la crittografia del disco temporaneo collegato in locale, usare la Crittografia dischi di Azure.

- La crittografia dischi di Azure (ADE) sfrutta la funzionalità standard di settore BitLocker di Windows e la funzionalità dm-crypt di Linux per fornire la crittografia del disco dati e del sistema operativo.

- Disco gestito e crittografia

- Per impostazione predefinita, le istanze di Managed Disks vengono crittografate quando inattive mediante crittografia del servizio di archiviazione di Azure, in cui le chiavi di crittografia sono chiavi gestite da Microsoft archiviate in Azure.

- I dati nei dischi gestiti di Azure sono crittografati in modo trasparente con la crittografia AES a 256 bit, una delle crittografie a blocchi più solide disponibili, conforme a FIPS 140-2.

- Per un confronto delle opzioni di crittografia dei dischi gestiti, vedere il grafico di confronto della crittografia dei dischi gestiti.

Macchine virtuali riservate di Azure

Se si usa una macchina virtuale riservata di Azure, prendere in considerazione i consigli seguenti per ottimizzare i vantaggi della sicurezza:

- Configurare la crittografia riservata del disco del sistema operativo, che associa le chiavi di crittografia del disco del sistema operativo al chip TPM (Trusted Platform Module) della macchina virtuale e rende il contenuto del disco protetto accessibile solo alla macchina virtuale.

- Crittografare i dischi dati (dischi contenenti file di database, file di log o file di backup) con BitLocker e abilitare lo sblocco automatico. Per altre informazioni, vedere manage-bde autounlock o EnableBitLockerAutoUnlock. Lo sblocco automatico garantisce che le chiavi di crittografia vengano archiviate nel disco del sistema operativo. In combinazione con la crittografia riservata del disco del sistema operativo, questo protegge i dati inattivi archiviati nei dischi delle macchine virtuali dall'accesso host non autorizzato.

Avvio attendibile

Quando si implementa una macchina virtuale di seconda generazione, è possibile abilitare l'avvio attendibile, che protegge da tecniche di attacco avanzate e persistenti.

Con l'avvio attendibile, è possibile:

- Implementare in modo sicuro le macchine virtuali con caricatori di avvio verificati, kernel del sistema operativo e driver.

- Proteggere in modo sicuro chiavi, certificati e segreti nelle macchine virtuali.

- Ottenere informazioni dettagliate e attendibilità dell'integrità dell'intera catena di avvio.

- Assicurare che i carichi di lavoro siano attendibili e verificabili.

Le funzionalità seguenti non sono attualmente supportate quando si abilita l'avvio attendibile per SQL Server nelle macchine virtuali di Azure:

- Azure Site Recovery

- Dischi Ultra

- Immagini gestite

- Virtualizzazione annidata

Gestione degli account

È necessario fare in modo che gli utenti malintenzionati non indovinino facilmente i nomi di account o le password. Usare a tal fine i suggerimenti seguenti:

Creare un account amministratore locale univoco non denominato Amministratore.

Usare password complesse per tutti gli account. Per altre informazioni sulla creazione di password complesse, vedere l'articolo Crea una password complessa.

Per impostazione predefinita, in Azure viene selezionata l'autenticazione di Windows durante l'installazione della macchina virtuale di SQL Server. L'account di accesso SA è pertanto disabilitato e viene assegnata una password tramite il programma di installazione. È consigliabile non usare o abilitare l'account di accesso SA. Se è necessario avere un account di accesso SQL, usare una delle strategie seguenti:

Creare un account SQL con un nome univoco che abbia appartenenza sysadmin. È possibile creare questo account dal portale attivando Autenticazione di SQL Server durante il provisioning.

Suggerimento

Se non si attiva l'autenticazione di SQL Server durante il provisioning, è necessario modificare manualmente la modalità di autenticazione in Autenticazione di SQL Server e di Windows. Per altre informazioni, vedere Modifica della modalità di autenticazione del server.

Se è necessario usare l'account di accesso SA, attivarlo dopo il provisioning e assegnare una nuova password complessa.

Nota

La connessione a una macchina virtuale di SQL Server con Microsoft Entra Domain Services non è supportata. Usare invece un account di dominio Active Directory.

Controllo e creazione di report

Il controllo con l'analisi dei log documenta gli eventi e scrive in un log di controllo in un account Archiviazione BLOB di Azure sicuro. L'analisi dei log può essere usata per decifrare i dettagli dei log di controllo. Il controllo consente di salvare i dati in un account di archiviazione separato e di creare un audit trail di tutti gli eventi selezionati. È anche possibile sfruttare Power BI nel log di controllo per un'analisi rapida dei dati e informazioni dettagliate sui dati, nonché per fornire una visualizzazione per la conformità alle normative. Per altre informazioni sul controllo a livello di macchina virtuale e di Azure, vedere Registrazione e controllo della sicurezza di Azure.

Accesso a livello di macchine virtuali

Chiudere le porte di gestione remota. Le porte di gestione remota aperte espongono la macchina virtuale a un rischio elevato derivante da attacchi basati su Internet. per sottrarre le credenziali e ottenere l'accesso di amministratore alla macchina virtuale.

- Abilitare l'accesso JIT (Just-In-Time) per le macchine virtuali di Azure.

- Usare Azure Bastion su Remote Desktop Protocol (RDP).

Estensioni di macchina virtuale

Le estensioni macchina virtuale di Azure sono estensioni di Microsoft o di terze parti attendibili che consentono di soddisfare esigenze e rischi specifici, ad esempio antivirus, malware, protezione dalle minacce e altro ancora.

-

Estensioni di configurazione guest

- Per garantire configurazioni sicure delle impostazioni guest del computer, installare l'estensione Configurazione guest.

- Le impostazioni in-guest includono la configurazione del sistema operativo, la configurazione o la presenza dell'applicazione e le impostazioni dell'ambiente.

- Dopo l'installazione, saranno disponibili i criteri nei guest, ad esempio "È consigliabile abilitare Windows Defender Exploit Guard".

-

Agente di raccolta dati sul traffico di rete

- Microsoft Defender per il cloud usa Microsoft Dependency Agent per raccogliere i dati sul traffico di rete dalle macchine virtuali di Azure.

- Questo agente abilita funzionalità avanzate di protezione della rete, ad esempio la visualizzazione del traffico sulla mappa di rete, i consigli di protezione avanzata della rete e minacce di rete specifiche.

- Valutare le estensioni di Microsoft e terze parti per gestire antimalware, stato desiderato, rilevamento delle minacce, prevenzione e correzione per affrontare le minacce a livello di sistema operativo, computer e rete.

Conformità FIPS

FIPS è uno standard del governo degli Stati Uniti che definisce i requisiti minimi di sicurezza per i moduli crittografici nei prodotti e nei sistemi informatici. Alcuni programmi di conformità del governo degli Stati Uniti, ad esempio FedRAMP o la Guida ai requisiti di sicurezza del Dipartimento della difesa, richiedono l'uso della crittografia convalidata FIPS.

SQL Server è in grado di essere conforme a FIPS in SQL Server 2016 e versioni successive o SQL Server 2014 con aggiornamenti della sicurezza estesi.

Per essere conforme a FIPS con SQL Server nelle macchine virtuali di Azure, è necessario trovarsi in Windows Server 2022, che dispone di FIPS abilitato per impostazione predefinita. Windows Server 2019 può anche essere conforme a FIPS se FIPS è abilitato manualmente usando il criterio specificato in Guida all'implementazione tecnica della sicurezza (STIG) di ricerca V-93511.

SQL Server non è attualmente conforme a FIPS nelle VM Linux di Azure.

Contenuto correlato

Esaminare prima di tutto le procedure consigliate per la sicurezza per SQL Server e macchine virtuali di Azure e quindi vedere questo articolo per le procedure consigliate applicabili a SQL Server in macchine virtuali di Azure in modo specifico.

Per altri argomenti relativi all'esecuzione di SQL Server nelle macchine virtuali di Azure, vedere Panoramica di SQL Server in Macchine virtuali di Azure. In caso di domande sulle macchine virtuali SQL Server, consultare le domande frequenti.

Per altre informazioni, vedere gli altri articoli di questa serie di procedure consigliate: