Distribuire la gestione dei sensori OT con air-gapped (legacy)

Importante

Defender per IoT consiglia ora di usare i servizi cloud Microsoft o l'infrastruttura IT esistente per il monitoraggio centrale e la gestione dei sensori e prevede di ritirare la console di gestione locale il 1° gennaio 2025.

Per altre informazioni, vedere Distribuire la gestione dei sensori OT ibrida o air-gapped.

Quando si usano più sensori OT con air-gapped che non possono essere gestiti dal portale di Azure, è consigliabile distribuire una console di gestione locale per gestire i sensori OT con air-gapped.

L'immagine seguente descrive i passaggi inclusi nella distribuzione di una console di gestione locale. Altre informazioni su ogni passaggio della distribuzione nelle sezioni seguenti, inclusi i riferimenti incrociati pertinenti per altri dettagli.

La distribuzione di una console di gestione locale viene eseguita dal team di distribuzione. È possibile distribuire una console di gestione locale prima o dopo la distribuzione dei sensori OT o in parallelo.

Passaggi per la distribuzione

| Procedi | Descrizione |

|---|---|

| Preparare un'appliance console di gestione locale | Proprio come si prepara un'appliance locale per i sensori OT, preparare un'appliance per la console di gestione locale. Per distribuire un certificato firmato dalla CA per gli ambienti di produzione, assicurarsi di preparare anche il certificato. |

| Installare il software della console di gestione locale di Microsoft Defender per IoT | Scaricare il software di installazione dal portale di Azure e installarlo nell'appliance console di gestione locale. |

| Attivare e configurare una console di gestione locale | Usare un file di attivazione scaricato dalla portale di Azure per attivare la console di gestione locale. |

| Creare siti e zone OT in una console di gestione locale | Se si lavora con una distribuzione di grandi dimensioni con air-gapped, è consigliabile creare siti e zone nella console di gestione locale, che consentono di monitorare l'attraversamento di traffico non autorizzato attraverso i segmenti di rete e fa parte della distribuzione di Defender per IoT con principi Zero Trust . |

| Connessione sensori di rete OT alla console di gestione locale | Connessione i sensori OT con air-gapped nella console di gestione locale per visualizzare i dati aggregati e configurare altre impostazioni in tutti i sistemi connessi. |

Nota

I siti e le zone configurati nel portale di Azure non vengono sincronizzati con siti e zone configurati in una console di gestione locale.

Quando si usa una distribuzione di grandi dimensioni, è consigliabile usare il portale di Azure per gestire sensori connessi al cloud e una console di gestione locale per gestire sensori gestiti in locale.

Configurazioni facoltative

Quando si distribuisce una console di gestione locale, è anche possibile configurare le opzioni seguenti:

Integrazione di Active Directory, per consentire agli utenti di Active Directory di accedere alla console di gestione locale, usare i gruppi di Active Directory e configurare i gruppi di accesso globale.

Accesso tramite tunneling proxy dai sensori di rete OT, migliorando la sicurezza del sistema nel sistema Defender per IoT

Disponibilità elevata per le console di gestione locali, riducendo il rischio per le risorse di gestione dei sensori OT

Accedere ai sensori di rete OT tramite il tunneling proxy

È possibile migliorare la sicurezza del sistema impedendo alla console di gestione locale di accedere direttamente ai sensori OT.

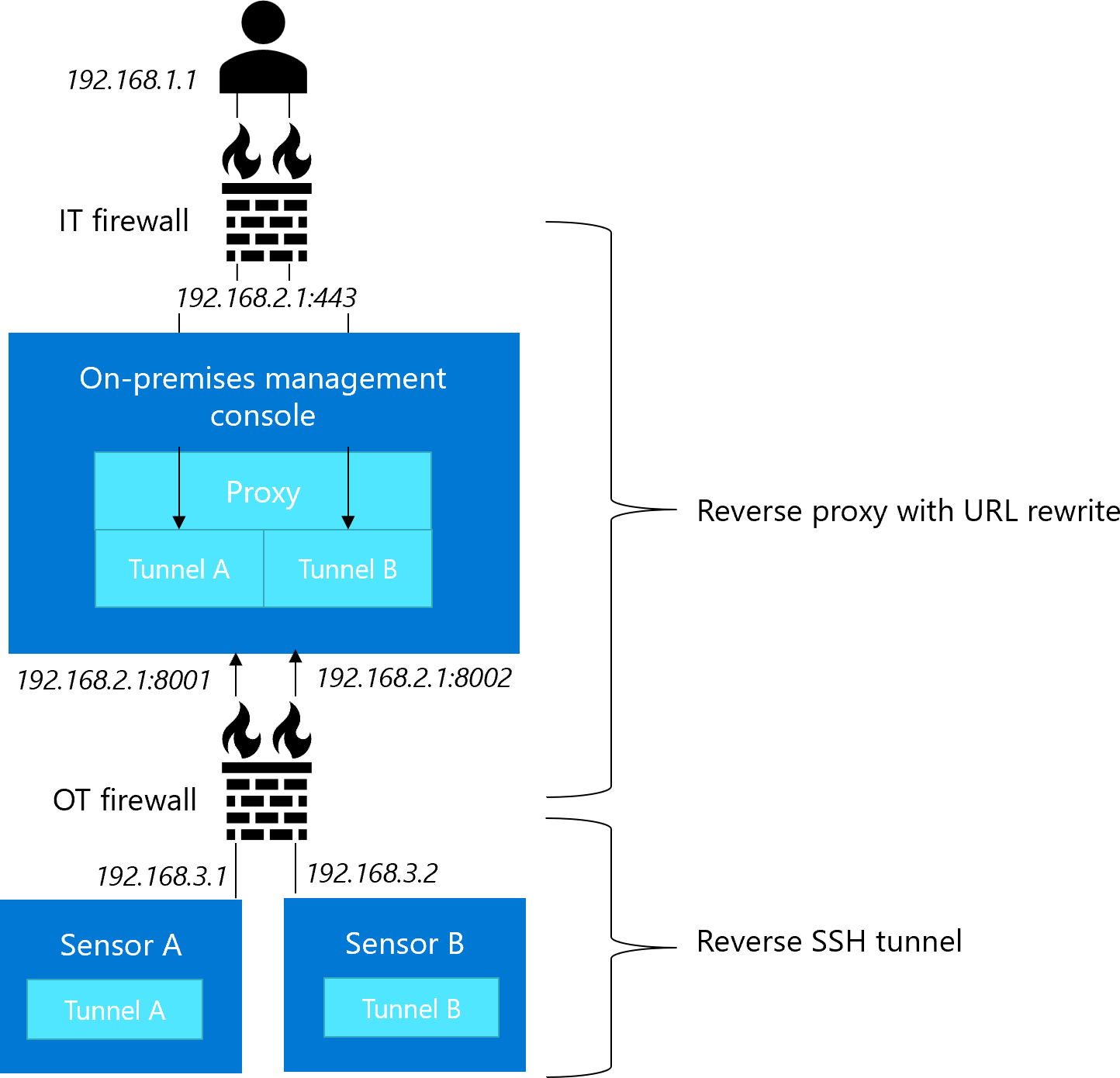

In questi casi, configurare il tunneling proxy nella console di gestione locale per consentire agli utenti di connettersi ai sensori OT tramite la console di gestione locale. Ad esempio:

Dopo l'accesso al sensore OT, l'esperienza utente rimane invariata. Per altre informazioni, vedere Configurare l'accesso al sensore OT tramite tunneling.

Disponibilità elevata per le console di gestione locali

Quando si distribuisce un sistema di monitoraggio OT di grandi dimensioni con Defender per IoT, è possibile usare una coppia di computer primari e secondari per la disponibilità elevata nella console di gestione locale.

Quando si usa un'architettura a disponibilità elevata:

| Funzionalità | Descrizione |

|---|---|

| Connessioni sicure | Viene applicato un certificato SSL/TLS della console di gestione locale per creare una connessione sicura tra le appliance primarie e secondarie. Usare un certificato firmato dalla CA o il certificato autofirmato generato durante l'installazione. Per altre informazioni, vedere: - Requisiti dei certificati SSL/TLS per le risorse locali - Creare certificati SSL/TLS per appliance OT - Gestire i certificati SSL/TLS |

| Backup dei dati | Il backup dei dati primari della console di gestione locale viene eseguito automaticamente nella console di gestione locale secondaria ogni 10 minuti. Per altre informazioni, vedere Backup e ripristino della console di gestione locale. |

| Impostazioni di sistema | Le impostazioni di sistema definite nella console di gestione locale primaria vengono duplicate nel database secondario. Ad esempio, se le impostazioni di sistema vengono aggiornate nel database primario, vengono aggiornate anche nel database secondario. |

Per altre informazioni, vedere Informazioni sulla disponibilità elevata.