Creare e gestire gli utenti in una console di gestione locale (legacy)

Importante

Defender per IoT consiglia ora di usare i servizi cloud Microsoft o l'infrastruttura IT esistente per il monitoraggio centrale e la gestione dei sensori e prevede di ritirare la console di gestione locale il 1° gennaio 2025.

Per altre informazioni, vedere Distribuire la gestione dei sensori OT ibrida o air-gapped.

Microsoft Defender per IoT offre strumenti per la gestione dell'accesso utente locale nel sensore di rete OT e nella console di gestione locale. Gli utenti di Azure vengono gestiti a livello di sottoscrizione di Azure usando il controllo degli accessi in base al ruolo di Azure.

Questo articolo descrive come gestire gli utenti locali direttamente in una console di gestione locale.

Utenti con privilegi predefiniti

Per impostazione predefinita, ogni console di gestione locale viene installata con il supporto con privilegi e gli utenti cyberx, che hanno accesso agli strumenti avanzati per la risoluzione dei problemi e la configurazione.

Quando si configura una console di gestione locale per la prima volta, accedere con uno di questi utenti con privilegi, creare un utente iniziale con un ruolo di Amministrazione e quindi creare utenti aggiuntivi per analisti della sicurezza e utenti di sola lettura.

Per altre informazioni, vedere Installare il software di monitoraggio OT in una console di gestione locale e Utenti locali con privilegi predefiniti.

Aggiungere nuovi utenti della console di gestione locale

Questa procedura descrive come creare nuovi utenti per una console di gestione locale.

Prerequisiti: questa procedura è disponibile per il supporto e gli utenti cyberx e per qualsiasi utente con il ruolo Amministrazione.

Per aggiungere un utente:

Accedere alla console di gestione locale e selezionare Utenti>+ Aggiungi utente.

Selezionare Crea utente e quindi definire i valori seguenti:

Nome Descrizione Nome utente Immettere un nome utente. E-mail Immettere l'indirizzo di posta elettronica dell'utente. Nome Immettere il nome dell'utente. Cognome Immettere il cognome dell'utente. Ruolo Selezionare un ruolo utente. Per altre informazioni, vedere Ruoli utente locali. Gruppo di accesso a siti remoti Disponibile solo per la console di gestione locale.

Selezionare Tutti per assegnare l'utente a tutti i gruppi di accesso globale oppure Specifica per assegnarli solo a un gruppo specifico e quindi selezionare il gruppo dall'elenco a discesa.

Per altre informazioni, vedere Definire l'autorizzazione di accesso globale per gli utenti locali.Password Selezionare il tipo di utente, Local o Active Directory User.

Per gli utenti locali, immettere una password per l'utente. I requisiti delle password includono:

- Almeno otto caratteri

- Caratteri alfabetici minuscoli e maiuscoli

- Almeno un numero

- Almeno un simboloSuggerimento

L'integrazione con Active Directory consente di associare gruppi di utenti a livelli di autorizzazione specifici. Se si vuole creare utenti con Active Directory, configurare prima Active Directory nella console di gestione locale e quindi tornare a questa procedura.

Al termine, seleziona Salva.

Il nuovo utente viene aggiunto ed è elencato nella pagina Utenti del sensore.

Per modificare un utente, selezionare il pulsante Modifica![]() per l'utente che si desidera modificare e modificare i valori in base alle esigenze.

per l'utente che si desidera modificare e modificare i valori in base alle esigenze.

Per eliminare un utente, selezionare il pulsante Elimina![]() per l'utente che si desidera eliminare.

per l'utente che si desidera eliminare.

Modificare la password di un utente

Questa procedura descrive come Amministrazione gli utenti possono modificare le password utente locali. Amministrazione gli utenti possono modificare le password per se stessi o per altri utenti dell'analista della sicurezza o di sola lettura. Gli utenti con privilegi possono modificare le proprie password e le password per Amministrazione utenti.

Suggerimento

Se è necessario ripristinare l'accesso a un account utente con privilegi, vedere Ripristinare l'accesso con privilegi a una console di gestione locale.

Prerequisiti: questa procedura è disponibile solo per il supporto o gli utenti cyberx o per gli utenti con il ruolo Amministrazione.

Per reimpostare la password di un utente nella console di gestione locale:

Accedere alla console di gestione locale e selezionare Utenti.

Nella pagina Utenti individuare l'utente la cui password deve essere modificata.

A destra della riga dell'utente selezionare il pulsante Modifica

.

.Nel riquadro Modifica utente visualizzato scorrere verso il basso fino alla sezione Cambia password. Immettere e confermare la nuova password.

Le password devono contenere almeno 16 caratteri, contengono caratteri alfabetici minuscoli e maiuscoli, numeri e uno dei simboli seguenti: #%*+,-./:=?@[]^_{}~

Al termine, selezionare Aggiorna .

Ripristinare l'accesso con privilegi a una console di gestione locale

Questa procedura descrive come ripristinare la password utente di supporto o cyberx in una console di gestione locale. Per altre informazioni, vedere Utenti locali con privilegi predefiniti.

Prerequisiti: questa procedura è disponibile solo per gli utenti di supporto e cyberx .

Per ripristinare l'accesso con privilegi a una console di gestione locale:

Avviare l'accesso alla console di gestione locale. Nella schermata di accesso, nei campi Nome utente e Password selezionare Ripristino password.

Nella finestra di dialogo Ripristino password selezionare CyberX o Supporto dal menu a discesa e copiare il codice identificatore univoco visualizzato negli Appunti.

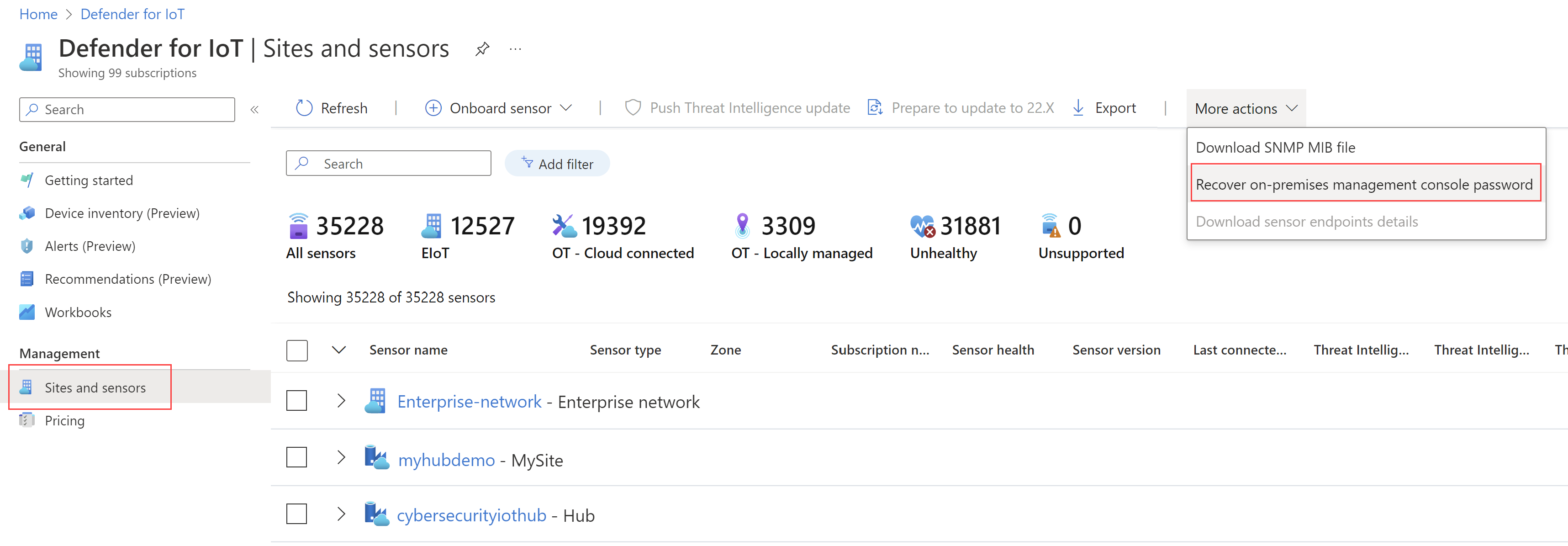

Passare alla pagina Siti e sensori di Defender per IoT nella portale di Azure. È possibile aprire il portale di Azure in una nuova scheda o finestra del browser, mantenendo aperta la console di gestione locale.

Nelle impostazioni >di portale di Azure Directory e sottoscrizioni assicurarsi di aver selezionato la sottoscrizione in cui sono stati caricati i sensori in Defender per IoT.

Nella pagina Siti e sensori selezionare il menu> a discesa Altre azioni Ripristina password della console di gestione locale.

Nella finestra di dialogo Ripristina visualizzata immettere l'identificatore univoco copiato negli Appunti dalla console di gestione locale e selezionare Ripristina. Viene scaricato automaticamente un file password_recovery.zip .

Tutti i file scaricati dal portale di Azure sono firmati dalla radice di attendibilità in modo che i computer usino solo asset firmati.

Tornare alla scheda console di gestione locale, nella finestra di dialogo Ripristino password selezionare Carica. Passare a un caricamento del file password_recovery.zip scaricato dal portale di Azure.

Nota

Se viene visualizzato un messaggio di errore che indica che il file non è valido, potrebbe essere stata selezionata una sottoscrizione non corretta nelle impostazioni di portale di Azure.

Tornare ad Azure e selezionare l'icona delle impostazioni nella barra degli strumenti superiore. Nella pagina Directory e sottoscrizioni assicurarsi di aver selezionato la sottoscrizione in cui sono stati caricati i sensori in Defender per IoT. Ripetere quindi i passaggi in Azure per scaricare il file password_recovery.zip e caricarlo nuovamente nella console di gestione locale.

Selezionare Avanti. Viene visualizzata una password generata dal sistema per la console di gestione locale da usare per l'utente selezionato. Assicurarsi di annotare la password perché non verrà visualizzata di nuovo.

Selezionare di nuovo Avanti per accedere alla console di gestione locale.

Integrare gli utenti con Active Directory

Configurare un'integrazione tra la console di gestione locale e Active Directory per:

- Consentire agli utenti di Active Directory di accedere alla console di gestione locale

- Usare i gruppi di Active Directory, con autorizzazioni collettive assegnate a tutti gli utenti del gruppo

Ad esempio, usare Active Directory quando si dispone di un numero elevato di utenti a cui si vuole assegnare l'accesso in sola lettura e si desidera gestire tali autorizzazioni a livello di gruppo.

Per altre informazioni, vedere Supporto di Microsoft Entra ID nei sensori e nelle console di gestione locali.

Prerequisiti: questa procedura è disponibile solo per gli utenti di supporto e cyberx o per qualsiasi utente con un ruolo di Amministrazione.

Per l'integrazione con Active Directory:

Accedere alla console di gestione locale e selezionare Impostazioni di sistema.

Scorrere verso il basso fino all'area Integrazioni console di gestione a destra e quindi selezionare Active Directory.

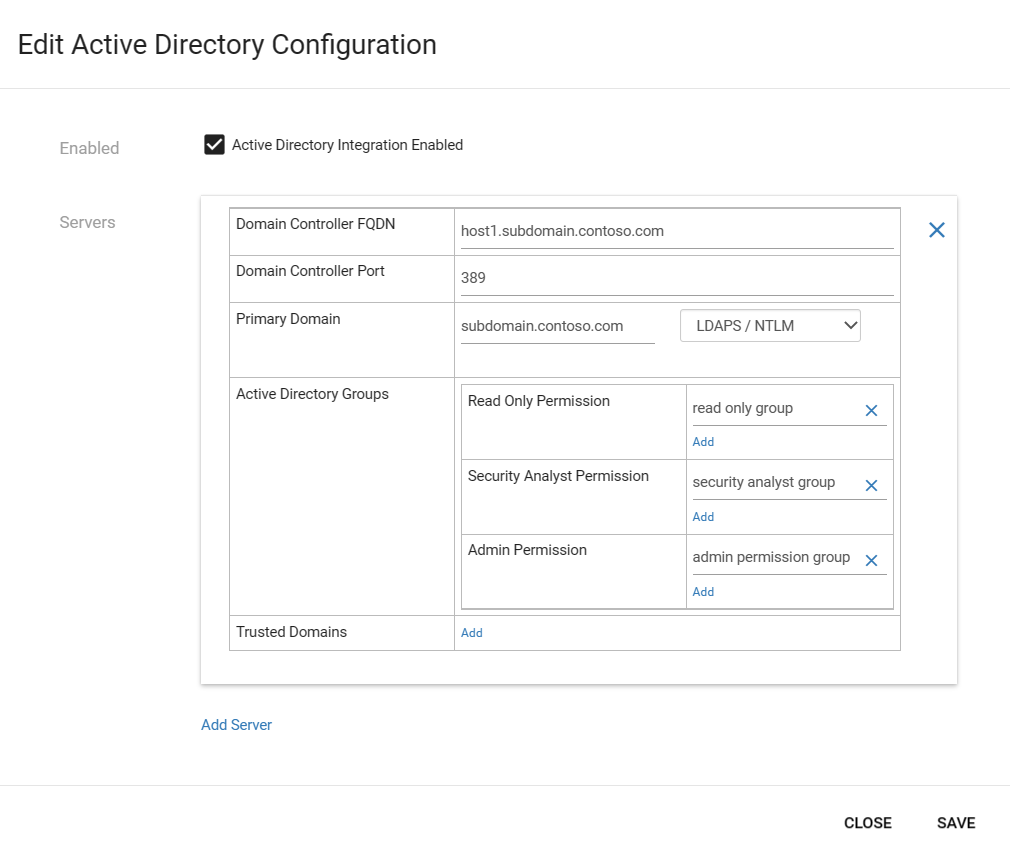

Selezionare l'opzione Active Directory Integration Enabled e immettere i valori seguenti per un server Active Directory:

Campo Descrizione FQDN del controller di dominio Il nome di dominio completo (FQDN), esattamente come appare nel server LDAP. Ad esempio, immettere host1.subdomain.contoso.com.

Se si verifica un problema con l'integrazione usando il nome di dominio completo, controllare la configurazione DNS. È anche possibile immettere l'indirizzo IP esplicito del server LDAP anziché il nome di dominio completo durante la configurazione dell'integrazione.Porta controller di dominio Porta in cui è configurato LDAP. Dominio primario Nome di dominio, ad esempio subdomain.contoso.com, e quindi selezionare il tipo di connessione per la configurazione LDAP.

I tipi di connessione supportati includono: LD piattaforma di strumenti analitici/NTLMv3 (scelta consigliata), LDAP/NTLMv3 o LDAP/SASL-MD5Gruppi di Active Directory Selezionare + Aggiungi per aggiungere un gruppo di Active Directory a ogni livello di autorizzazione elencato, in base alle esigenze.

Quando si immette un nome di gruppo, assicurarsi di immettere il nome del gruppo come definito nella configurazione di Active Directory nel server LDAP. Assicurarsi quindi di usare questi gruppi durante la creazione di nuovi utenti di sensori da Active Directory.

I livelli di autorizzazione supportati includono sola lettura, analista della sicurezza, Amministrazione e domini attendibili.

Aggiungere gruppi come endpoint attendibili in una riga separata dagli altri gruppi di Active Directory. Per aggiungere un dominio attendibile, aggiungere il nome di dominio e il tipo di connessione di un dominio attendibile. È possibile configurare endpoint attendibili solo per gli utenti definiti in base agli utenti.Selezionare + Aggiungi server per aggiungere un altro server e immettere i relativi valori in base alle esigenze e Salva al termine.

Importante

Quando si immettono parametri LDAP:

- Definire i valori esattamente come vengono visualizzati in Active Directory, ad eccezione del caso.

- Solo lettere minuscole, anche se la configurazione in Active Directory usa lettere maiuscole.

- LDAP e LD piattaforma di strumenti analitici non possono essere configurati per lo stesso dominio. Tuttavia, è possibile configurarli in domini diversi e quindi usarli contemporaneamente.

Ad esempio:

Creare regole di gruppo di accesso per gli utenti della console di gestione locale.

Se si configurano gruppi di Active Directory per gli utenti della console di gestione locale, è necessario creare anche una regola di gruppo di accesso per ogni gruppo di Active Directory. Le credenziali di Active Directory non funzioneranno per gli utenti della console di gestione locale senza una regola di gruppo di accesso corrispondente.

Per altre informazioni, vedere Definire l'autorizzazione di accesso globale per gli utenti locali.

Definire l'autorizzazione di accesso globale per gli utenti locali

Le organizzazioni di grandi dimensioni hanno spesso un modello di autorizzazioni utente complesso basato su strutture organizzative globali. Per gestire gli utenti locali di Defender per IoT, è consigliabile usare una topologia aziendale globale basata su business unit, aree e siti e quindi definire le autorizzazioni di accesso utente per tali entità.

Creare gruppi di accesso utente per stabilire il controllo di accesso globale tra le risorse locali di Defender per IoT. Ogni gruppo di accesso include regole sugli utenti che possono accedere a entità specifiche nella topologia aziendale, incluse business unit, aree e siti.

Per altre informazioni, vedere Gruppi di accesso globale locali.

Prerequisiti:

Questa procedura è disponibile per gli utenti di supporto e cyberx e qualsiasi utente con il ruolo di Amministrazione.

Prima di creare gruppi di accesso, è consigliabile:

Pianificare gli utenti associati ai gruppi di accesso creati. Sono disponibili due opzioni per l'assegnazione di utenti ai gruppi di accesso:

Assegnare gruppi di gruppi di Active Directory: verificare di aver configurato un'istanza di Active Directory per l'integrazione con la console di gestione locale.

Assegnare utenti locali: verificare di aver creato utenti locali.

Gli utenti con ruoli Amministrazione hanno accesso a tutte le entità della topologia aziendale per impostazione predefinita e non possono essere assegnati ai gruppi di accesso.

Configurare attentamente la topologia aziendale. Affinché una regola venga applicata correttamente, è necessario assegnare sensori alle zone nella finestra Gestione siti. Per altre informazioni, vedere Creare siti e zone OT in una console di gestione locale.

Per creare gruppi di accesso:

Accedere alla console di gestione locale come utente con un ruolo Amministrazione.

Selezionare Access Groups (Gruppi di accesso) dal menu di spostamento a sinistra e quindi selezionare Aggiungi

.

.Nella finestra di dialogo Aggiungi gruppo di accesso immettere un nome significativo per il gruppo di accesso, con un massimo di 64 caratteri.

Selezionare AGGIUNGI REGOLA e quindi selezionare le opzioni della topologia aziendale da includere nel gruppo di accesso. Le opzioni visualizzate nella finestra di dialogo Aggiungi regola sono le entità create nelle pagine Visualizzazione organizzazione e Gestione siti. Ad esempio:

Se non esistono ancora, le business unit e le aree globali predefinite vengono create per il primo gruppo creato. Se non si selezionano business unit o aree, gli utenti nel gruppo di accesso avranno accesso a tutte le entità della topologia aziendale.

Ogni regola può includere un solo elemento per tipo. Ad esempio, è possibile assegnare una business unit, un'area e un sito per ogni regola. Se si vuole che gli stessi utenti abbiano accesso a più business unit, in aree diverse, creare altre regole per il gruppo. Quando un gruppo di accesso contiene diverse regole, la logica della regola aggrega tutte le regole usando una logica AND.

Tutte le regole create sono elencate nella finestra di dialogo Aggiungi gruppo di accesso, in cui è possibile modificarle ulteriormente o eliminarle in base alle esigenze. Ad esempio:

Aggiungere utenti con uno o entrambi i metodi seguenti:

Se viene visualizzata l'opzione Assegna un gruppo di Active Directory, assegnare un gruppo di utenti di Active Directory a questo gruppo di accesso in base alle esigenze. Ad esempio:

Se l'opzione non viene visualizzata e si desidera includere gruppi di Active Directory nei gruppi di accesso, assicurarsi di aver incluso il gruppo di Active Directory nell'integrazione di Active Directory. Per altre informazioni, vedere Integrare gli utenti locali con Active Directory.

Aggiungere utenti locali ai gruppi modificando gli utenti esistenti dalla pagina Utenti . Nella pagina Utenti selezionare il pulsante Modifica per l'utente che si vuole assegnare al gruppo e quindi aggiornare il valore gruppo di accesso siti remoti per l'utente selezionato. Per altre informazioni, vedere Aggiungere nuovi utenti della console di gestione locale.

Modifiche alle entità della topologia

Se in seguito si modifica un'entità di topologia e la modifica influisce sulla logica della regola, la regola viene eliminata automaticamente.

Se le modifiche alle entità della topologia influiscono sulla logica delle regole in modo che tutte le regole vengano eliminate, il gruppo di accesso rimane ma gli utenti non potranno accedere alla console di gestione locale. Gli utenti ricevono invece una notifica per contattare l'amministratore della console di gestione locale per assistenza per l'accesso. Aggiornare le impostazioni per questi utenti in modo che non facciano più parte del gruppo di accesso legacy.

Controllare i timeout della sessione utente

Per impostazione predefinita, gli utenti locali vengono disconnessi dalle sessioni dopo 30 minuti di inattività. Amministrazione gli utenti possono usare l'interfaccia della riga di comando locale per attivare o disattivare questa funzionalità o per regolare le soglie di inattività. Per altre informazioni, vedere Usare i comandi dell'interfaccia della riga di comando di Defender per IoT.

Nota

Le modifiche apportate ai timeout della sessione utente vengono reimpostate sulle impostazioni predefinite quando si aggiorna il software di monitoraggio OT.

Prerequisiti: questa procedura è disponibile solo per gli utenti di supporto e cyberx .

Per controllare i timeout della sessione utente del sensore:

Accedere al sensore tramite un terminale ed eseguire:

sudo nano /var/cyberx/properties/authentication.propertiesViene visualizzato l'output seguente:

infinity_session_expiration = true session_expiration_default_seconds = 0 # half an hour in seconds session_expiration_admin_seconds = 1800 session_expiration_security_analyst_seconds = 1800 session_expiration_read_only_users_seconds = 1800 certifcate_validation = true CRL_timeout_secounds = 3 CRL_retries = 1Esegui una delle operazioni seguenti:

Per disattivare completamente i timeout della sessione utente, passare

infinity_session_expiration = trueainfinity_session_expiration = false. Cambiarlo di nuovo per riattivarlo.Per regolare un periodo di timeout di inattività, modificare uno dei valori seguenti in base al tempo necessario, in secondi:

session_expiration_default_secondsper tutti gli utentisession_expiration_admin_secondssolo per gli utenti di Amministrazionesession_expiration_security_analyst_secondssolo per gli utenti degli analisti della sicurezzasession_expiration_read_only_users_secondssolo per utenti di sola lettura

Passaggi successivi

Per altre informazioni, vedi: