Accesso con privilegi: interfacce

Un componente fondamentale della protezione dell'accesso con privilegi è l'applicazione di criteri zero trust per garantire che i dispositivi, gli account e gli intermediari soddisfino i requisiti di sicurezza prima di fornire l'accesso.

Questo criterio garantisce che gli utenti e i dispositivi che avviano la sessione in ingresso siano noti, attendibili e autorizzati ad accedere alla risorsa (tramite l'interfaccia). L'applicazione dei criteri viene eseguita dal motore dei criteri di accesso condizionale di Microsoft Entra che valuta i criteri assegnati all'interfaccia dell'applicazione specifica, ad esempio portale di Azure, Salesforce, Office 365, AWS, Workday e altri.

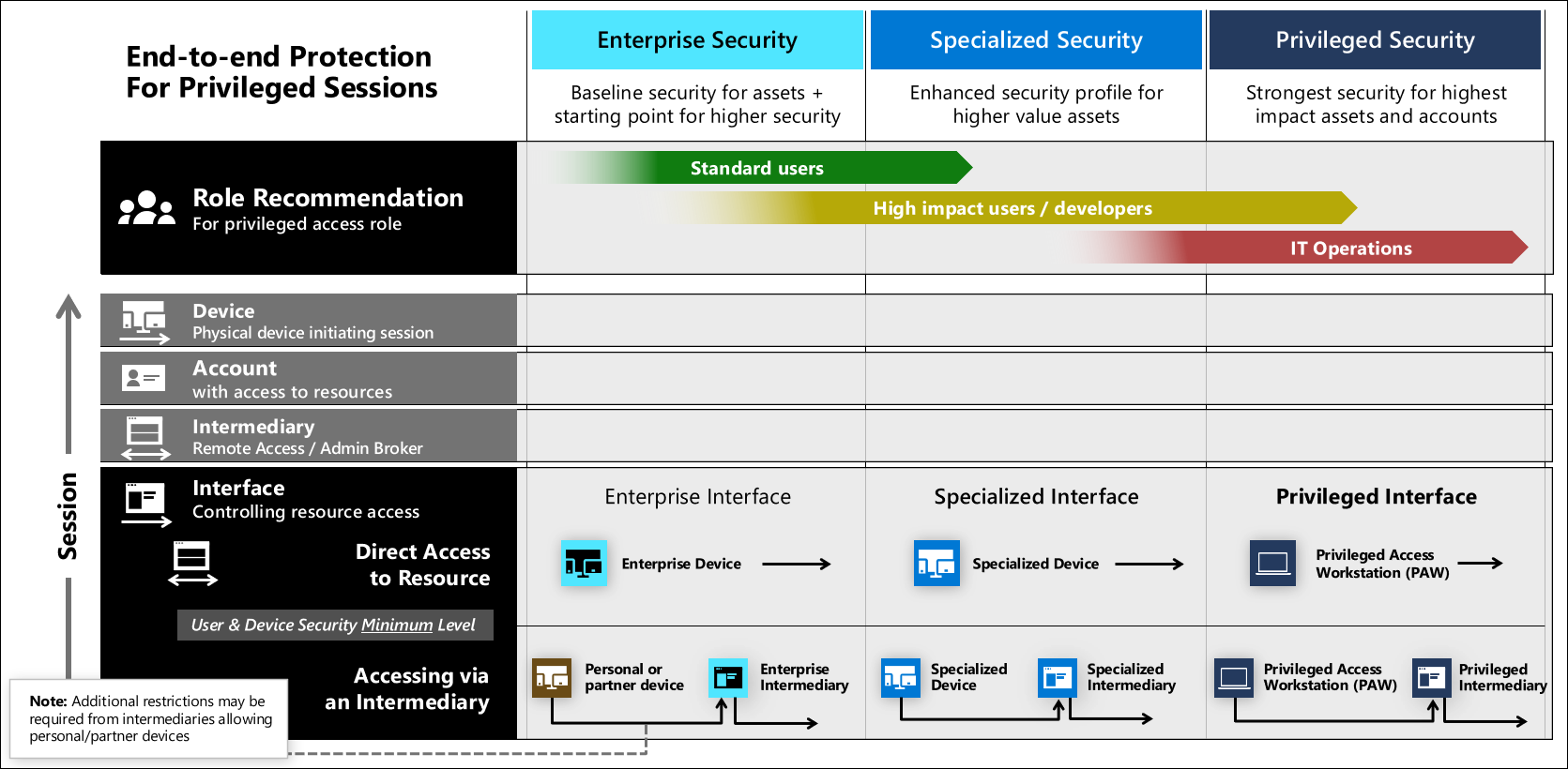

Queste linee guida definiscono tre livelli di sicurezza per la sicurezza dell'interfaccia che è possibile usare per gli asset con livelli di riservatezza diversi. Questi livelli sono configurati nel piano di modernizzazione rapida di accesso con privilegi (RAMP) e corrispondono ai livelli di sicurezza di account e dispositivi.

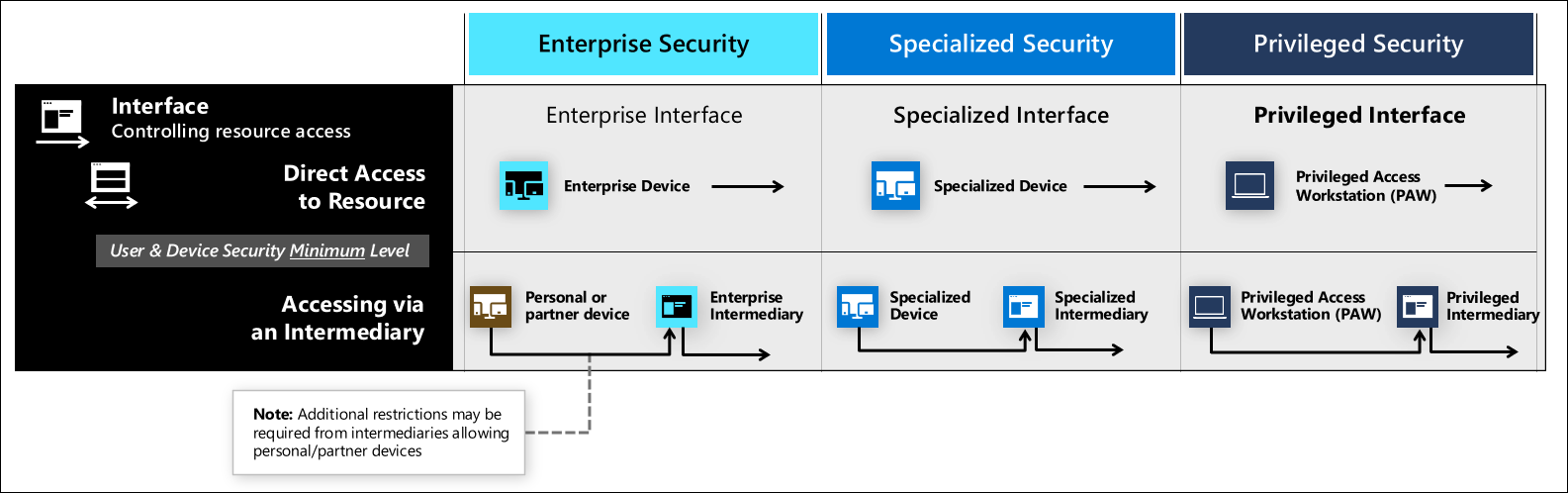

I requisiti di sicurezza per le sessioni in ingresso alle interfacce si applicano agli account e al dispositivo di origine, sia che si tratti di una connessione diretta da dispositivi fisici o da un intermediario del server Desktop remoto/Jump. Gli intermediari possono accettare sessioni da dispositivi personali per fornire un livello di sicurezza aziendale (per alcuni scenari), ma intermediari specializzati o privilegiati non devono consentire connessioni da livelli inferiori a causa della natura sensibile alla sicurezza dei ruoli.

Nota

Queste tecnologie forniscono un controllo di accesso end-to-end sicuro all'interfaccia dell'applicazione, ma la risorsa stessa deve anche essere protetta da attacchi fuori banda sul codice/funzionalità dell'applicazione, vulnerabilità senza patch o errori di configurazione nel sistema operativo o firmware sottostante, sui dati inattivi o in transito, catene di fornitura o altri mezzi.

Assicurarsi di valutare e individuare i rischi per gli asset stessi per una protezione completa. Microsoft fornisce strumenti e linee guida utili per facilitare questa operazione, tra cui Microsoft Defender per il cloud, Microsoft Secure Score e linee guida per la modellazione delle minacce.

Esempi di interfaccia

Le interfacce sono disponibili in forme diverse, in genere come:

- Siti Web di servizi cloud/applicazioni come portale di Azure, AWS, Office 365

- Console desktop che gestisce un'applicazione locale (Microsoft Management Console (MMC) o un'applicazione personalizzata

- Scripting/Interfaccia della console, ad esempio Secure Shell (SSH) o PowerShell

Mentre alcuni di questi supportano direttamente l'imposizione zero trust tramite il motore dei criteri di accesso condizionale Microsoft Entra, alcuni di essi dovranno essere pubblicati tramite un intermediario , ad esempio il proxy di applicazione Microsoft Entra o Desktop remoto/jump server.

Sicurezza dell'interfaccia

L'obiettivo finale della sicurezza dell'interfaccia è garantire che ogni sessione in ingresso all'interfaccia sia nota, attendibile e consentita:

- Nota: l'utente viene autenticato con autenticazione avanzata e il dispositivo viene autenticato (con eccezioni per i dispositivi personali che usano una soluzione Desktop remoto o VDI per l'accesso aziendale)

- Attendibile: l'integrità della sicurezza viene convalidata e applicata in modo esplicito per gli account e i dispositivi che usano un motore di criteri Zero Trust

- Consentito: l'accesso alle risorse segue il principio dei privilegi minimi usando una combinazione di controlli per assicurarsi che sia accessibile solo

- Dagli utenti giusti

- Al momento giusto (accesso just-in-time, non accesso permanente)

- Con il flusso di lavoro di approvazione corretto (in base alle esigenze)

- A livello di rischio/attendibilità accettabile

Controlli di sicurezza dell'interfaccia

Per stabilire le garanzie di sicurezza dell'interfaccia è necessaria una combinazione di controlli di sicurezza, tra cui:

- Applicazione dei criteri Zero Trust: uso dell'accesso condizionale per garantire che le sessioni in ingresso soddisfino i requisiti per:

- Attendibilità del dispositivo per garantire almeno il dispositivo:

- Gestito dall'azienda

- Ha rilevamento e reazione dagli endpoint su di esso

- Conforme ai requisiti di configurazione delle organizzazioni

- Non è infettato o sotto attacco durante la sessione

- L'attendibilità utente è sufficientemente elevata in base ai segnali, tra cui:

- Utilizzo dell'autenticazione a più fattori durante l'accesso iniziale (o aggiunto in un secondo momento per aumentare l'attendibilità)

- Indica se questa sessione corrisponde a modelli di comportamento cronologici

- Se l'account o la sessione corrente attiva gli avvisi in base all'intelligence sulle minacce

- Rischio di protezione dell'ID Microsoft Entra

- Attendibilità del dispositivo per garantire almeno il dispositivo:

- Modello di controllo degli accessi in base al ruolo che combina gruppi/autorizzazioni di directory aziendali e ruoli, gruppi e autorizzazioni specifici dell'applicazione

- I flussi di lavoro just-in-time di accesso che garantiscono requisiti specifici per i privilegi (approvazioni peer, audit trail, scadenza con privilegi e così via) vengono applicati prima di consentire i privilegi per cui l'account è idoneo.

Livelli di sicurezza dell'interfaccia

Queste linee guida definiscono tre livelli di sicurezza. Per altre informazioni su questi livelli, vedere Keep it Simple - Personas and Profiles .For more information on these levels, see Keep it Simple - Personas and Profiles. Per indicazioni sull'implementazione, vedere il piano di modernizzazione rapida.

Interfaccia aziendale

La sicurezza dell'interfaccia aziendale è adatta a tutti gli utenti aziendali e agli scenari di produttività. Enterprise funge anche da punto di partenza per carichi di lavoro di riservatezza più elevati che è possibile sviluppare in modo incrementale per raggiungere livelli di accesso specializzati e con privilegi di garanzia.

- Applicazione dei criteri Zero Trust: nelle sessioni in ingresso che usano l'accesso condizionale per garantire che gli utenti e i dispositivi siano protetti a livello aziendale o superiore

- Per supportare, gli scenari BYOD (Bring Your Own Device), i dispositivi personali e i dispositivi gestiti dai partner possono essere autorizzati a connettersi se usano un intermediario aziendale, ad esempio un Desktop virtuale Windows dedicato (WVD) o una soluzione Desktop remoto/Jump server simile.

- Controllo di accesso basata sui ruoli : il modello deve garantire che l'applicazione venga amministrata solo dai ruoli a livello di sicurezza specializzato o con privilegi

Interfaccia specializzata

I controlli di sicurezza per le interfacce specializzate devono includere

- Applicazione dei criteri Zero Trust: nelle sessioni in ingresso che usano l'accesso condizionale per garantire che gli utenti e i dispositivi siano protetti a livello specializzato o con privilegi

- Controllo di accesso basata sui ruoli : il modello deve garantire che l'applicazione venga amministrata solo dai ruoli a livello di sicurezza specializzato o con privilegi

- Flussi di lavoro just-in-time (facoltativi): che applicano privilegi minimi assicurandosi che i privilegi vengano usati solo dagli utenti autorizzati durante il tempo necessario.

Interfaccia con privilegi

I controlli di sicurezza per le interfacce con privilegi devono includere

- Applicazione dei criteri Zero Trust: nelle sessioni in ingresso che usano l'accesso condizionale per garantire che gli utenti e i dispositivi siano protetti a livello di privilegi

- Controllo degli Controllo di accesso accessi in base al ruolo : il modello deve assicurarsi che l'applicazione venga amministrata solo dai ruoli a livello di sicurezza con privilegi

- Flussi di lavoro just-in-time di accesso (necessari) che applicano privilegi minimi assicurando che i privilegi vengano usati solo dagli utenti autorizzati durante il tempo necessario.