Accesso con privilegi: strategia

Microsoft consiglia di adottare questa strategia di accesso con privilegi per ridurre rapidamente i rischi per l'organizzazione da attacchi ad alto impatto e alta probabilità all'accesso con privilegi.

L'accesso con privilegi deve essere la priorità di sicurezza principale in ogni organizzazione. Qualsiasi compromissione di questi utenti ha una probabilità elevata di un impatto negativo significativo per l'organizzazione. Gli utenti con privilegi hanno accesso agli asset critici aziendali in un'organizzazione, causando quasi sempre un impatto significativo quando gli utenti malintenzionati comprometteno i propri account.

Questa strategia si basa sui principi Zero Trust di convalida esplicita, privilegi minimi e presupposto di violazione. Microsoft fornisce indicazioni sull'implementazione per facilitare la distribuzione rapida delle protezioni in base a questa strategia

Importante

Non esiste una singola soluzione tecnica "silver bullet" che riduce magicamente i rischi di accesso con privilegi, è necessario combinare più tecnologie in una soluzione olistica che protegge da più punti di ingresso degli utenti malintenzionati. Le organizzazioni devono portare gli strumenti giusti per ogni parte del processo.

Perché l'accesso con privilegi è importante?

La sicurezza dell'accesso con privilegi è fondamentale perché è fondamentale per tutte le altre garanzie di sicurezza, un utente malintenzionato che controlla gli account con privilegi può compromettere tutte le altre garanzie di sicurezza. Dal punto di vista del rischio, la perdita dell'accesso con privilegi è un evento ad alto impatto con un'elevata probabilità di verificarsi che sta crescendo a una velocità allarmante in tutti i settori.

Queste tecniche di attacco sono state inizialmente usate in attacchi di furto di dati mirati che hanno causato molte violazioni di alto profilo a marchi familiari (e molti eventi imprevisti non segnalati). Più di recente queste tecniche sono state adottate da utenti malintenzionati ransomware, alimentando una crescita esplosiva di attacchi ransomware altamente redditizi gestiti dall'uomo che intenzionalmente interrompe le operazioni aziendali in tutto il settore.

Importante

Il ransomware gestito dall'uomo è diverso dagli attacchi ransomware a computer singolo che hanno come destinazione una singola workstation o dispositivo.

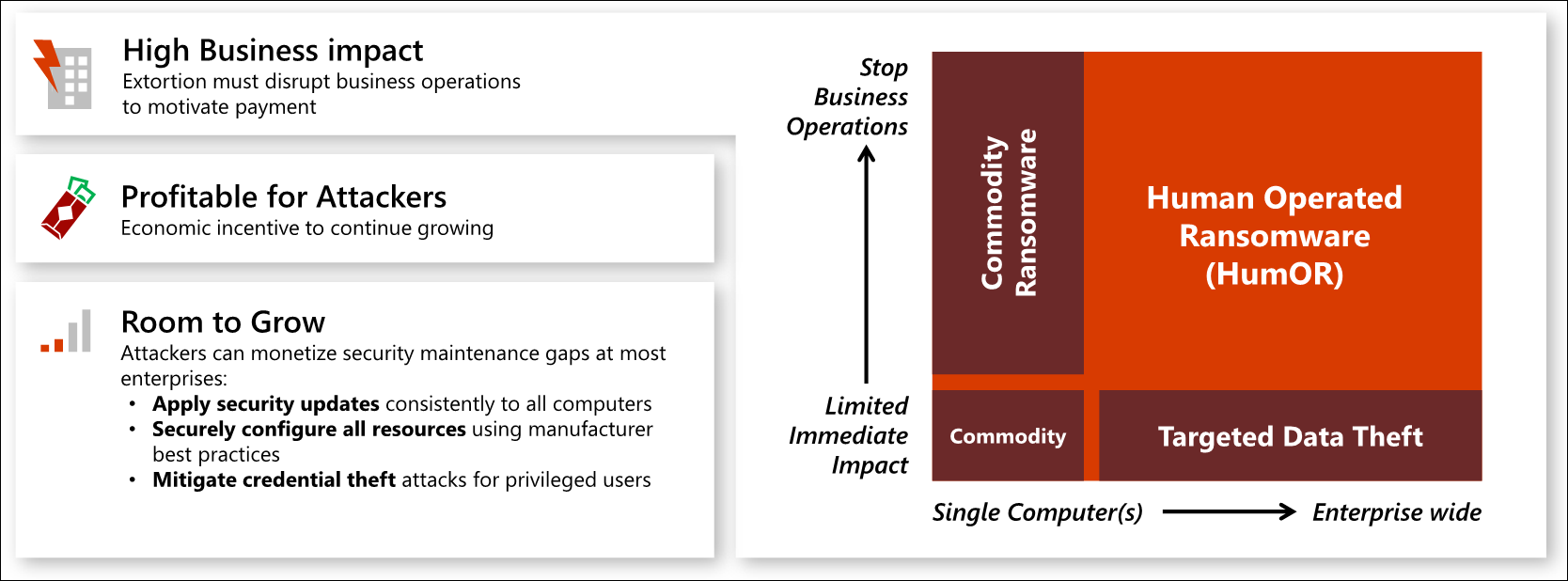

Questo grafico descrive in che modo questo attacco basato su estorsione aumenta in impatto e probabilità usando l'accesso con privilegi:

- Impatto aziendale elevato

- È difficile superare il potenziale impatto aziendale e il danno di una perdita all'accesso con privilegi. Gli utenti malintenzionati con accesso con privilegi hanno un controllo completo di tutte le risorse e delle risorse aziendali, offrendo loro la possibilità di divulgare dati riservati, arrestare tutti i processi aziendali o sottrarre processi aziendali e computer a danneggiare proprietà, danneggiare le persone o peggio.

Un impatto aziendale enorme è stato visto in ogni settore con:

- Furto di dati mirato : gli utenti malintenzionati usano l'accesso con privilegi per accedere e rubare proprietà intellettuale sensibili per il loro uso o per vendere/trasferire ai concorrenti o ai governi stranieri

- Ransomware gestito dall'uomo (HumOR): gli utenti malintenzionati usano l'accesso con privilegi per rubare e/o crittografare tutti i dati e i sistemi dell'azienda, spesso arrestando tutte le operazioni aziendali. Estorce quindi l'organizzazione di destinazione richiedendo denaro per non divulgare i dati e/o fornire le chiavi per sbloccarlo.

- È difficile superare il potenziale impatto aziendale e il danno di una perdita all'accesso con privilegi. Gli utenti malintenzionati con accesso con privilegi hanno un controllo completo di tutte le risorse e delle risorse aziendali, offrendo loro la possibilità di divulgare dati riservati, arrestare tutti i processi aziendali o sottrarre processi aziendali e computer a danneggiare proprietà, danneggiare le persone o peggio.

Un impatto aziendale enorme è stato visto in ogni settore con:

- Alta probabilità di occorrenza

- La prevalenza degli attacchi di accesso con privilegi è cresciuta dall'avvento degli attacchi moderni di furto di credenziali a partire dal passaggio delle tecniche hash. Queste tecniche hanno acquisito popolarità tra i criminali a partire dalla versione 2008 dello strumento di attacco "Pass-the-Hash Toolkit" e sono cresciute fino a trasformarsi in una serie di tecniche di attacco affidabili (in genere basate sul toolkit Mimikatz). Questa armatura e l'automazione delle tecniche hanno permesso agli attacchi (e il loro impatto successivo) di crescere a un ritmo rapido, limitato solo dalla vulnerabilità dell'organizzazione di destinazione agli attacchi e ai modelli di monetizzazione/incentivi dell'utente malintenzionato.

- Prima dell'avvento del ransomware gestito dall'uomo (HumOR), questi attacchi erano prevalenti ma spesso incomprensi o incomprensi a causa di:

- Limiti di monetizzazione degli utenti malintenzionati: solo gruppi e individui che sapevano come monetizzare la proprietà intellettuale sensibile da organizzazioni di destinazione potrebbero trarre profitto da questi attacchi.

- Impatto silenzioso - Le organizzazioni spesso hanno perso questi attacchi perché non hanno avuto strumenti di rilevamento e hanno avuto un tempo difficile vedere e stimare l'impatto aziendale risultante (ad esempio, come i concorrenti usavano la loro proprietà intellettuale rubata e come i prezzi e i mercati interessati, a volte anni dopo). Inoltre, le organizzazioni che hanno visto gli attacchi spesso rimaseno in silenzio su di loro per proteggere la loro reputazione.

- Sia l'impatto silenzioso che i limiti di monetizzazione degli utenti malintenzionati su questi attacchi sono disintegrati con l'avvento del ransomware gestito dall'uomo, che sta crescendo in volume, impatto e consapevolezza perché è entrambi:

- Forte e dirompente - per i processi aziendali per il pagamento di richieste di estorsione.

- Universalmente applicabile : ogni organizzazione in ogni settore è motivata finanziariamente a continuare le operazioni senza interruzioni.

- Prima dell'avvento del ransomware gestito dall'uomo (HumOR), questi attacchi erano prevalenti ma spesso incomprensi o incomprensi a causa di:

- La prevalenza degli attacchi di accesso con privilegi è cresciuta dall'avvento degli attacchi moderni di furto di credenziali a partire dal passaggio delle tecniche hash. Queste tecniche hanno acquisito popolarità tra i criminali a partire dalla versione 2008 dello strumento di attacco "Pass-the-Hash Toolkit" e sono cresciute fino a trasformarsi in una serie di tecniche di attacco affidabili (in genere basate sul toolkit Mimikatz). Questa armatura e l'automazione delle tecniche hanno permesso agli attacchi (e il loro impatto successivo) di crescere a un ritmo rapido, limitato solo dalla vulnerabilità dell'organizzazione di destinazione agli attacchi e ai modelli di monetizzazione/incentivi dell'utente malintenzionato.

Per questi motivi, l'accesso con privilegi deve essere la priorità di sicurezza principale in ogni organizzazione.

Creazione della strategia dell'accesso con privilegi

La strategia di accesso con privilegi è un percorso che deve essere costituito da vittorie rapide e progressi incrementali. Ogni passaggio della strategia di accesso con privilegi deve avvicinare gli utenti malintenzionati persistenti e flessibili all'accesso con privilegi, che sono come l'acqua che tenta di entrare nell'ambiente attraverso qualsiasi debolezza disponibile.

Queste linee guida sono progettate per tutte le organizzazioni aziendali indipendentemente dalla posizione in cui si è già in viaggio.

Strategia pratica olistica

La riduzione del rischio dall'accesso con privilegi richiede una combinazione ponderata, olistica e prioritaria di mitigazioni dei rischi che si estendono su più tecnologie.

La creazione di questa strategia richiede il riconoscimento che gli utenti malintenzionati sono come acqua perché hanno numerose opzioni che possono sfruttare (alcuni dei quali possono apparire insignificanti in un primo momento), gli utenti malintenzionati sono flessibili in cui usano e in genere prendono il percorso di meno resistenza per raggiungere i loro obiettivi.

I percorsi a cui gli utenti malintenzionati assegnano priorità nella pratica effettiva sono una combinazione di:

- Tecniche stabilite (spesso automatizzate negli strumenti di attacco)

- Nuove tecniche che sono più facili da sfruttare

A causa della diversità della tecnologia coinvolta, questa strategia richiede una strategia completa che combina più tecnologie e segue i principi Zero Trust.

Importante

È necessario adottare una strategia che includa più tecnologie per difendersi da questi attacchi. L'implementazione di una soluzione privileged identity management/privileged access management (PIM/PAM) non è sufficiente. Per altre informazioni, vedere Intermediari con accesso con privilegi.

- Gli utenti malintenzionati sono orientati all'obiettivo e alla tecnologia indipendenti, usando qualsiasi tipo di attacco che funziona.

- Il backbone del controllo di accesso che si sta difendendo è integrato nella maggior parte o in tutti i sistemi nell'ambiente aziendale.

Ci si aspetta che sia possibile rilevare o prevenire queste minacce solo con controlli di rete o una singola soluzione di accesso con privilegi lascerà vulnerabile a molti altri tipi di attacchi.

Presupposto strategico - Il cloud è una fonte di sicurezza

Questa strategia usa i servizi cloud come origine principale delle funzionalità di sicurezza e gestione anziché le tecniche di isolamento locali per diversi motivi:

- Il cloud offre funzionalità migliori: le funzionalità di sicurezza e gestione più potenti attualmente disponibili provengono da servizi cloud, tra cui strumenti sofisticati, integrazione nativa e enormi quantità di intelligence per la sicurezza, come gli 8 miliardi di miliardi di segnali di sicurezza che Microsoft usa per i nostri strumenti di sicurezza.

- Il cloud è più semplice e veloce : l'adozione dei servizi cloud richiede poco o nessuna infrastruttura per implementare e aumentare le prestazioni, consentendo ai team di concentrarsi sulla propria missione di sicurezza anziché sull'integrazione tecnologica.

- Il cloud richiede meno manutenzione : il cloud viene gestito, gestito e protetto in modo coerente dalle organizzazioni dei fornitori con team dedicati a tale singolo scopo per migliaia di organizzazioni dei clienti, riducendo il tempo e lo sforzo per il team per mantenere rigorosamente le funzionalità.

- Il cloud continua a migliorare : le funzionalità e le funzionalità nei servizi cloud vengono costantemente aggiornate senza che l'organizzazione investa in modo continuativo.

Creazione della strategia consigliata

La strategia consigliata di Microsoft consiste nel creare gradualmente un sistema a "ciclo chiuso" per l'accesso con privilegi che garantisce che solo i dispositivi, gli account e i sistemi intermediari attendibili e 'puliti' possono essere usati per l'accesso con privilegi ai sistemi aziendali sensibili.

Come l'impermeabilizzazione di qualcosa di complesso nella vita reale, come una barca, è necessario progettare questa strategia con un risultato intenzionale, stabilire e seguire attentamente gli standard, e monitorare e controllare continuamente i risultati in modo da correggere eventuali perdite. Non si sarebbe solo un chiodo insieme in una forma di barca e magicamente aspettarsi una barca impermeabile. Ci si concentrerà prima su costruzione e impermeabilizzazione di elementi significativi come lo scafo e componenti critici come il motore e il meccanismo di spostamento (lasciando i modi in cui le persone possono entrare), poi impermeabilizzare gli oggetti comfort come radio, sedili e simili. Si mantenerebbe anche nel tempo come anche il sistema più perfetto potrebbe mollare una perdita in un secondo momento, quindi è necessario tenere il passo con la manutenzione preventiva, monitorare le perdite e correggere per impedirgli di affondare.

La protezione dell'accesso con privilegi ha due obiettivi semplici

- Limitare rigorosamente la possibilità di eseguire azioni con privilegi a pochi percorsi autorizzati

- Proteggere e monitorare attentamente i percorsi

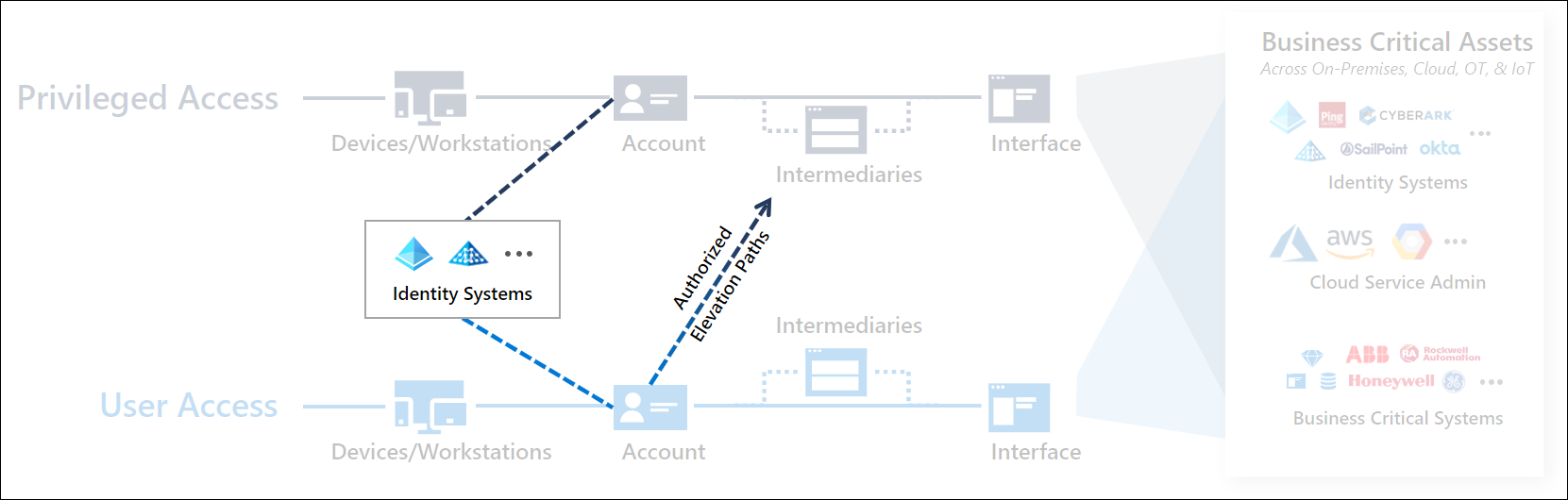

Esistono due tipi di percorsi per accedere ai sistemi, l'accesso utente (per usare la funzionalità) e l'accesso con privilegi (per gestire la funzionalità o accedere a una funzionalità sensibile)

- Accesso utente: il percorso blu più chiaro nella parte inferiore del diagramma illustra un account utente standard che esegue attività di produttività generali come posta elettronica, collaborazione, esplorazione Web e uso di applicazioni o siti Web line-of-business. Questo percorso include un account che accede a un dispositivo o a una workstation, a volte passando attraverso un intermediario come una soluzione di accesso remoto e l'interazione con i sistemi aziendali.

- Accesso con privilegi: il percorso blu più scuro nella parte superiore del diagramma illustra l'accesso con privilegi, in cui gli account con privilegi come amministratori IT o altri account sensibili accedono a sistemi e dati critici aziendali o eseguono attività amministrative nei sistemi aziendali. Anche se i componenti tecnici possono essere simili, il danno che un avversario può infliggere con l'accesso con privilegi è molto più grave.

Il sistema di gestione degli accessi completo include anche sistemi di identità e percorsi di elevazione autorizzati.

- Sistemi di identità: forniscono directory di identità che ospitano gli account e i gruppi amministrativi, le funzionalità di sincronizzazione e federazione e altre funzioni di supporto delle identità per gli utenti standard e con privilegi.

- Percorsi di elevazione autorizzati: consente agli utenti standard di interagire con flussi di lavoro con privilegi, ad esempio i manager o i peer che approvano le richieste di diritti amministrativi a un sistema sensibile tramite un processo JIT (Just-In-Time) in un sistema privileged Access Management/Privileged Identity Management.

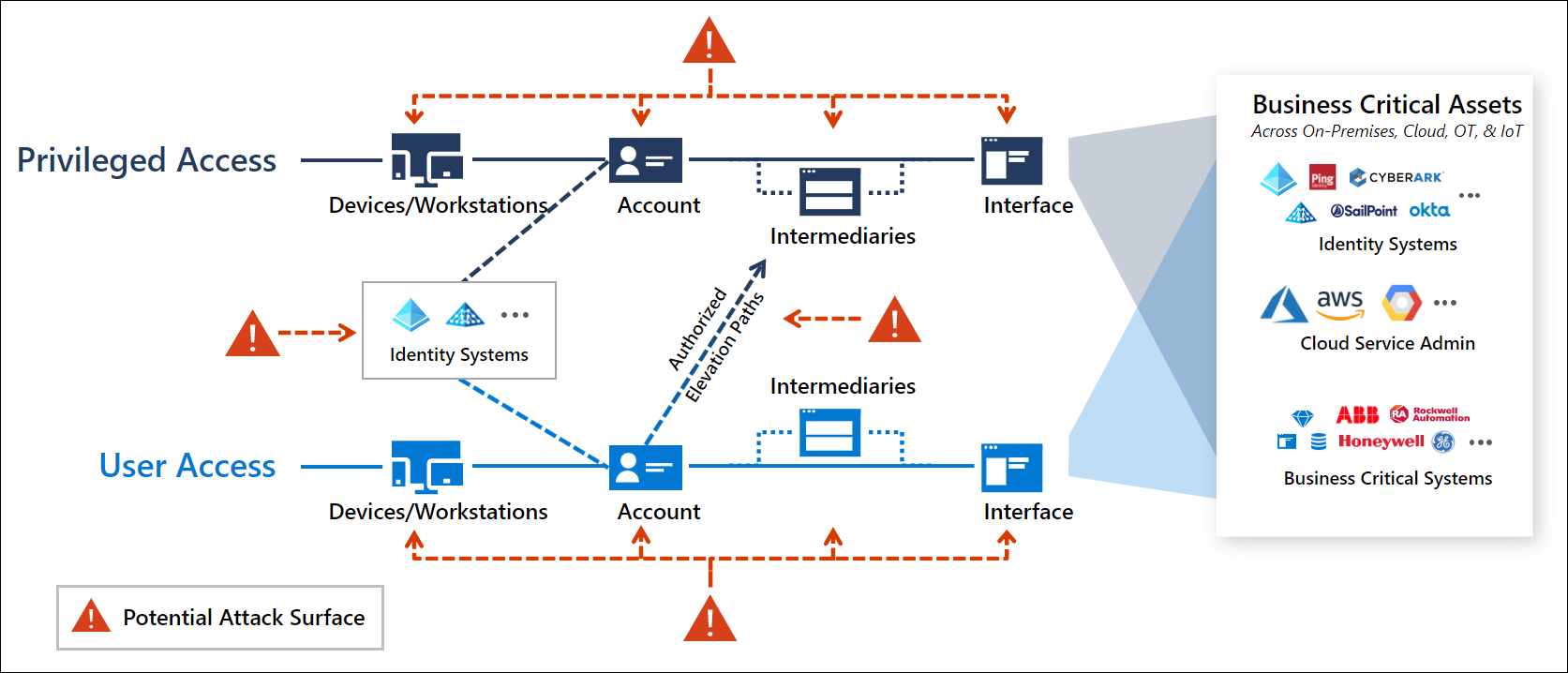

Questi componenti comprendono collettivamente la superficie di attacco con accesso con privilegi che un antagonista può mirare a tentare di ottenere l'accesso con privilegi elevati all'organizzazione:

Nota

Per i sistemi IaaS (Infrastructure as a Service) locali e dell'infrastruttura ospitati in un sistema operativo gestito dal cliente, l'attacco aumenta notevolmente con agenti di gestione e sicurezza, account di servizio e potenziali problemi di configurazione.

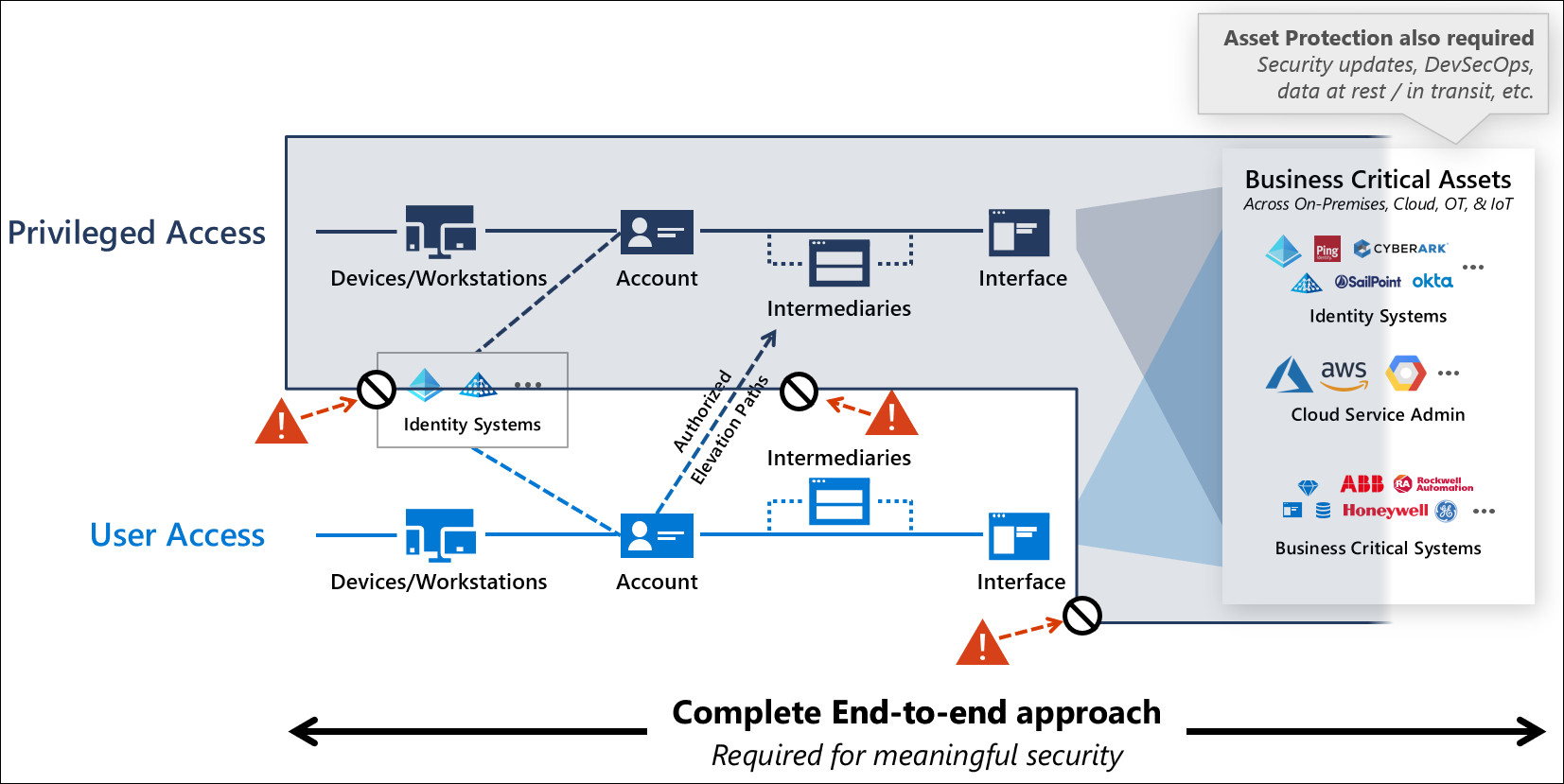

La creazione di una strategia di accesso con privilegi sostenibile e gestibile richiede la chiusura di tutti i vettori non autorizzati per creare l'equivalente virtuale di una console di controllo fisicamente collegata a un sistema sicuro che rappresenta l'unico modo per accedervi.

Questa strategia richiede una combinazione di:

- Controllo di accesso Zero Trust descritto in queste linee guida, incluso il piano di modernizzazione rapido (RAMP)

- Protezione degli asset per la protezione dagli attacchi diretti agli asset applicando buone procedure di igiene della sicurezza a questi sistemi. La protezione degli asset per le risorse (oltre ai componenti di controllo di accesso) non rientra nell'ambito di queste linee guida, ma in genere include un'applicazione rapida di aggiornamenti/patch di sicurezza della sicurezza, la configurazione dei sistemi operativi usando baseline di sicurezza del produttore/del settore, la protezione dei dati inattivi e in transito e l'integrazione delle procedure consigliate per la sicurezza per lo sviluppo/i processi DevOps.

Iniziative strategiche nel percorso

L'implementazione di questa strategia richiede quattro iniziative complementari che hanno risultati chiari e criteri di successo

- Sicurezza della sessione end-to-end: stabilire la convalida esplicita zero trust per sessioni con privilegi, sessioni utente e percorsi di elevazione autorizzati.

- Criteri di esito positivo: ogni sessione verifica che ogni account utente e dispositivo siano considerati attendibili a un livello sufficiente prima di consentire l'accesso.

- Proteggere e monitorare i sistemi di gestione delle identità, tra cui directory, gestione delle identità, account amministratore, concessioni di consenso e altro ancora

- Criteri di successo: ognuno di questi sistemi è protetto a un livello appropriato per il potenziale impatto aziendale degli account ospitati.

- Attenuare l'attraversamento laterale per proteggersi dall'attraversamento laterale con password dell'account locale, password dell'account del servizio o altri segreti

- Criteri di esito positivo: la compromissione di un singolo dispositivo non comporterà immediatamente il controllo di molti o tutti gli altri dispositivi nell'ambiente

- Risposta rapida alle minacce per limitare l'accesso e il tempo antagonisti nell'ambiente

- Criteri di successo: i processi di risposta agli eventi imprevisti impediscono agli avversari di condurre in modo affidabile un attacco a più fasi nell'ambiente che provocherebbe la perdita dell'accesso con privilegi. (Misurata riducendo il tempo medio di correzione (MTTR) degli eventi imprevisti che coinvolgono l'accesso con privilegi a quasi zero e riducendo l'MTTR di tutti gli eventi imprevisti a pochi minuti, in modo che gli avversari non abbiano tempo per raggiungere l'accesso con privilegi.