Accesso con privilegi: intermediari

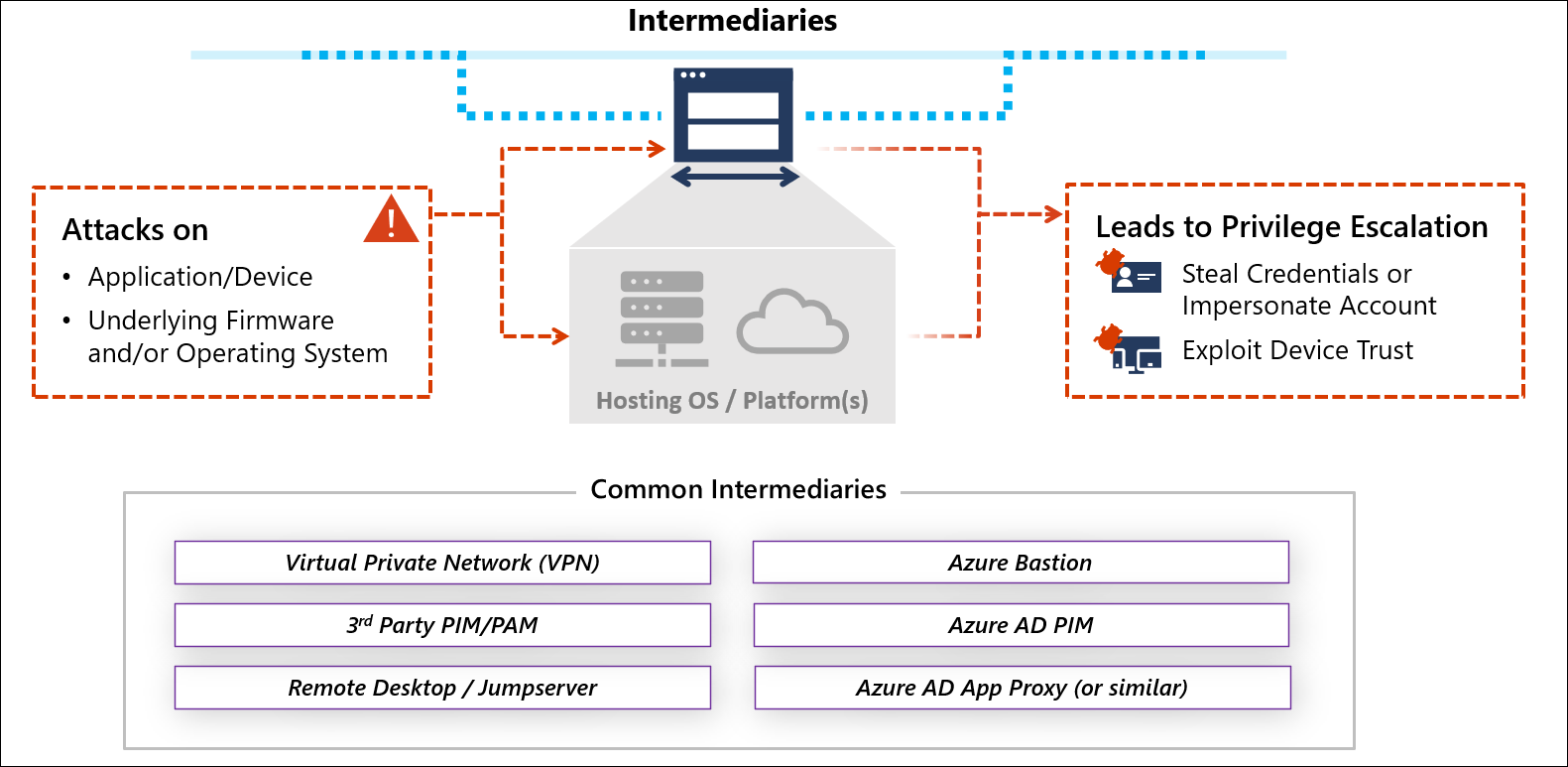

La sicurezza dei dispositivi intermedi è un componente fondamentale della protezione dell'accesso con privilegi.

Gli intermediari aggiungono un collegamento alla catena di Zero Trust Assurance per la sessione end-to-end dell'utente o dell'amministratore, quindi devono sostenere (o migliorare) le garanzie di sicurezza Zero Trust nella sessione. Esempi di intermediari includono reti private virtuali (VPN), jump server, infrastruttura VDI (Virtual Desktop Infrastructure), nonché pubblicazione di applicazioni tramite proxy di accesso.

Un utente malintenzionato può attaccare un intermediario per tentare l'escalation dei privilegi usando le credenziali archiviate, ottenere l'accesso remoto di rete alle reti aziendali o sfruttare l'attendibilità nel dispositivo se usato per decisioni di accesso Zero Trust. Gli intermediari di destinazione sono diventati troppo comuni, soprattutto per le organizzazioni che non mantengono rigorosamente il comportamento di sicurezza di questi dispositivi. Ad esempio, le credenziali raccolte dai dispositivi VPN.

Gli intermediari variano a scopo e tecnologia, ma in genere forniscono l'accesso remoto, la sicurezza delle sessioni o entrambi:

- Accesso remoto: abilitare l'accesso ai sistemi nelle reti aziendali da Internet

- Sicurezza delle sessioni - Aumentare la protezione della sicurezza e la visibilità per una sessione

- Scenario di dispositivo non gestito: fornire un desktop virtuale gestito a cui accedere da dispositivi non gestiti (ad esempio, dispositivi dipendenti personali) e/o dispositivi gestiti da un partner/fornitore.

- Amministrazione istrator scenario di sicurezza: consolidare i percorsi amministrativi e/o aumentare la sicurezza con accesso just-in-time, monitoraggio e registrazione delle sessioni e funzionalità simili.

Per garantire che le garanzie di sicurezza siano sostenute dal dispositivo e dall'account di origine all'interfaccia delle risorse, è necessario comprendere il profilo di rischio delle opzioni intermedie e di mitigazione.

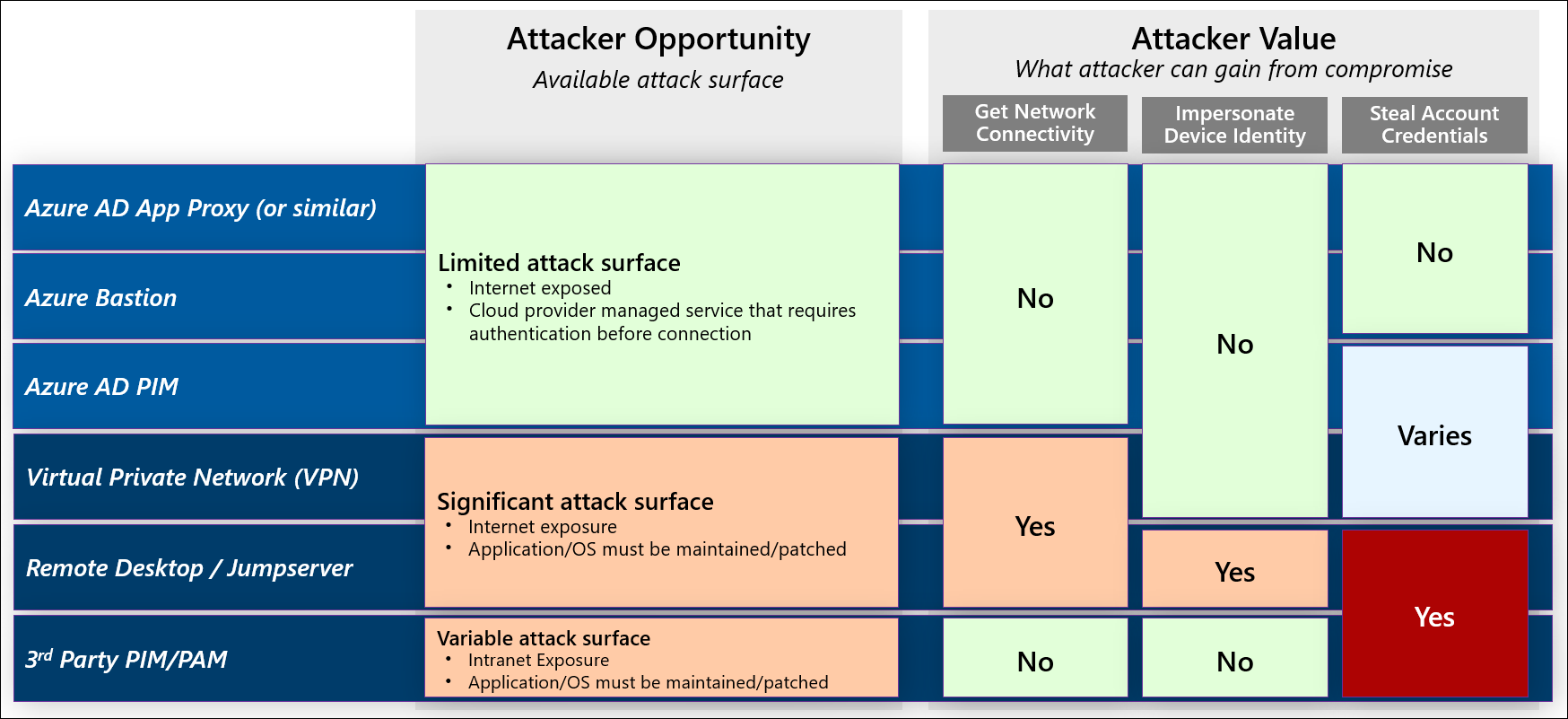

Opportunità e valore dell'utente malintenzionato

Diversi tipi intermedi eseguono funzioni univoche in modo che ognuno richieda un approccio di sicurezza diverso, anche se esistono alcune problematiche critiche, ad esempio l'applicazione rapida di patch di sicurezza a appliance, firmware, sistemi operativi e applicazioni.

L'opportunità dell'utente malintenzionato è rappresentata dalla superficie di attacco disponibile che un operatore di attacco può colpire:

- I servizi cloud nativi come Microsoft Entra PIM, Azure Bastion e il proxy dell'applicazione Microsoft Entra offrono una superficie di attacco limitata agli utenti malintenzionati. Anche se sono esposti a Internet pubblico, i clienti (e gli utenti malintenzionati) non hanno accesso ai sistemi operativi sottostanti che forniscono i servizi e in genere vengono gestiti e monitorati in modo coerente tramite meccanismi automatizzati nel provider di servizi cloud. Questa superficie di attacco più piccola limita le opzioni disponibili per gli utenti malintenzionati rispetto alle applicazioni e alle appliance locali classiche che devono essere configurate, applicate patch e monitorate dal personale IT spesso sovraccaricato da priorità in conflitto e più attività di sicurezza rispetto al tempo necessario per il completamento.

- Le reti private virtuali (VPN) e i / jump server di Desktop remoto hanno spesso un'opportunità significativa di attacco perché sono esposti a Internet per fornire l'accesso remoto e la manutenzione di questi sistemi viene spesso trascurata. Anche se hanno solo poche porte di rete esposte, gli utenti malintenzionati devono accedere solo a un servizio senza patch per un attacco.

- I servizi PIM/PAM di terze parti sono spesso ospitati in locale o come macchina virtuale nell'infrastruttura distribuita come servizio (IaaS) e sono in genere disponibili solo per gli host Intranet. Anche se non direttamente internet esposto, una singola credenziale compromessa potrebbe consentire agli utenti malintenzionati di accedere al servizio tramite VPN o un altro supporto di accesso remoto.

Il valore dell'utente malintenzionato rappresenta ciò che un utente malintenzionato può ottenere compromettendo un intermediario. Una compromissione viene definita come un utente malintenzionato che ottiene il controllo completo sull'applicazione/macchina virtuale e/o su un amministratore dell'istanza del cliente del servizio cloud.

Gli ingredienti che gli utenti malintenzionati possono raccogliere da un intermediario per la fase successiva del loro attacco includono:

- Ottenere la connettività di rete per comunicare con la maggior parte o con tutte le risorse nelle reti aziendali. Questo accesso viene in genere fornito dalle VPN e dalle soluzioni Desktop remoto/Jump server. Anche se azure Bastion e microsoft Entra application proxy (o soluzioni di terze parti simili) forniscono anche l'accesso remoto, queste soluzioni sono in genere connessioni specifiche dell'applicazione o del server e non forniscono l'accesso alla rete generale

- Rappresentazione dell'identità del dispositivo: può sconfiggere i meccanismi Zero Trust se un dispositivo è necessario per l'autenticazione e/o essere usato da un utente malintenzionato per raccogliere informazioni sulle reti di destinazione. I team addetti alle operazioni di sicurezza spesso non monitorano attentamente l'attività dell'account del dispositivo e si concentrano solo sugli account utente.

- Rubare le credenziali dell'account per l'autenticazione alle risorse, che sono l'asset più prezioso per gli utenti malintenzionati, poiché offre la possibilità di elevare privilegi per accedere al loro obiettivo finale o alla fase successiva dell'attacco.

Desktop remoto/Jump server e PIM/PAM di terze parti sono gli obiettivi più interessanti e hanno la dinamica "Tutte le uova in un carrello" con maggiore valore di attacco e mitigazioni della sicurezza:

- Le soluzioni PIM/PAM in genere archiviano le credenziali per la maggior parte o per tutti i ruoli privilegiati nell'organizzazione, rendendoli un obiettivo altamente redditizio per compromettere o per armare.

- Microsoft Entra PIM non offre agli utenti malintenzionati la possibilità di rubare le credenziali perché sblocca i privilegi già assegnati a un account usando MFA o altri flussi di lavoro, ma un flusso di lavoro progettato in modo non appropriato potrebbe consentire a un antagonista di inoltrare i privilegi.

- Desktop remoto/Jump server usati dagli amministratori forniscono un host in cui passano molte o tutte le sessioni sensibili, consentendo agli utenti malintenzionati di usare strumenti di attacco standard per il furto di credenziali per rubare e riutilizzare queste credenziali.

- Le VPN possono archiviare le credenziali nella soluzione, fornendo agli utenti malintenzionati un potenziale tesoro di escalation dei privilegi, portando alla raccomandazione avanzata di usare l'ID Entra Di Microsoft per l'autenticazione per attenuare questo rischio.

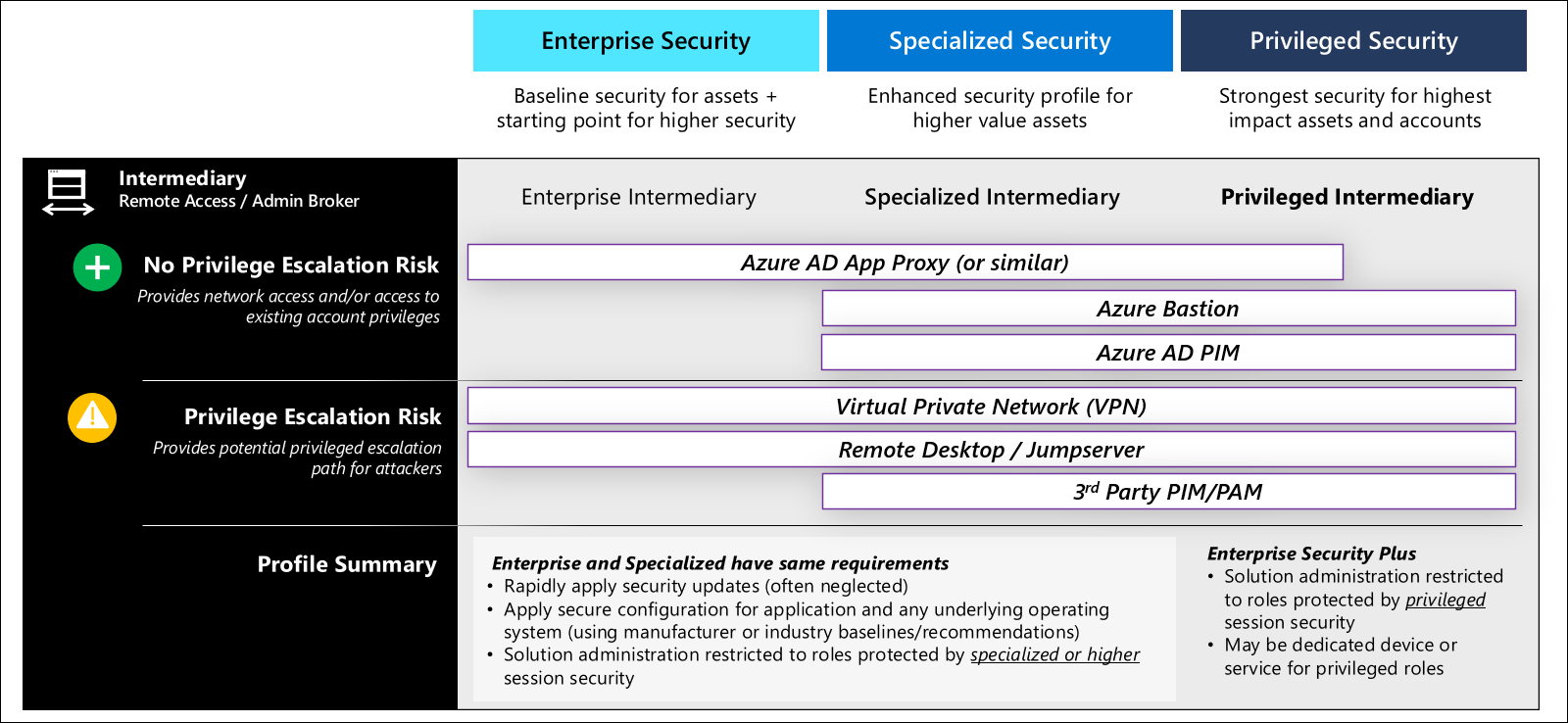

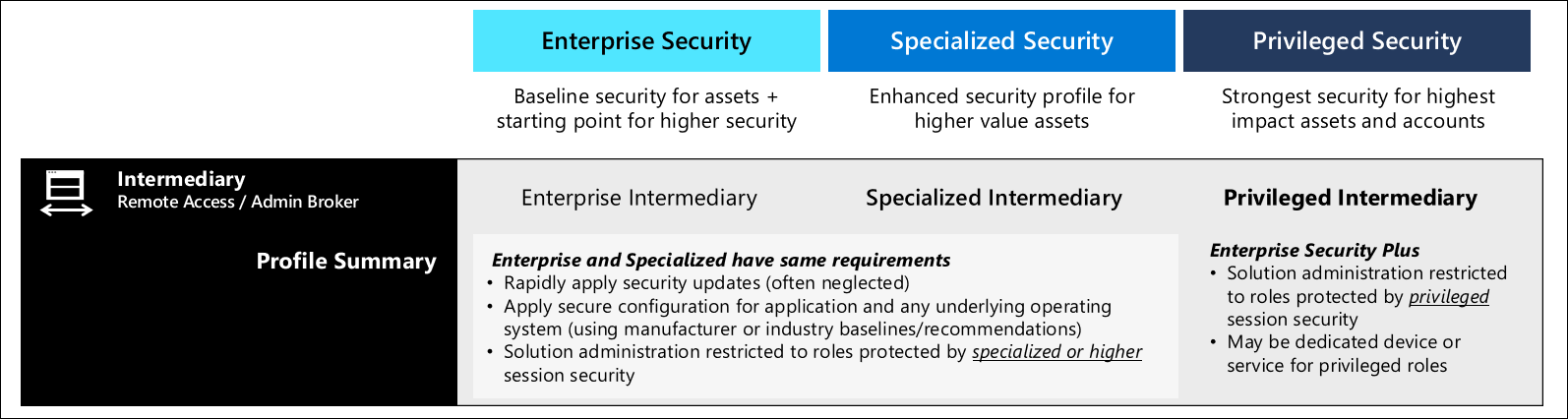

Profili di sicurezza intermedi

La definizione di queste garanzie richiede una combinazione di controlli di sicurezza, alcuni dei quali sono comuni a molti intermediari e alcuni dei quali specifici del tipo di intermediario.

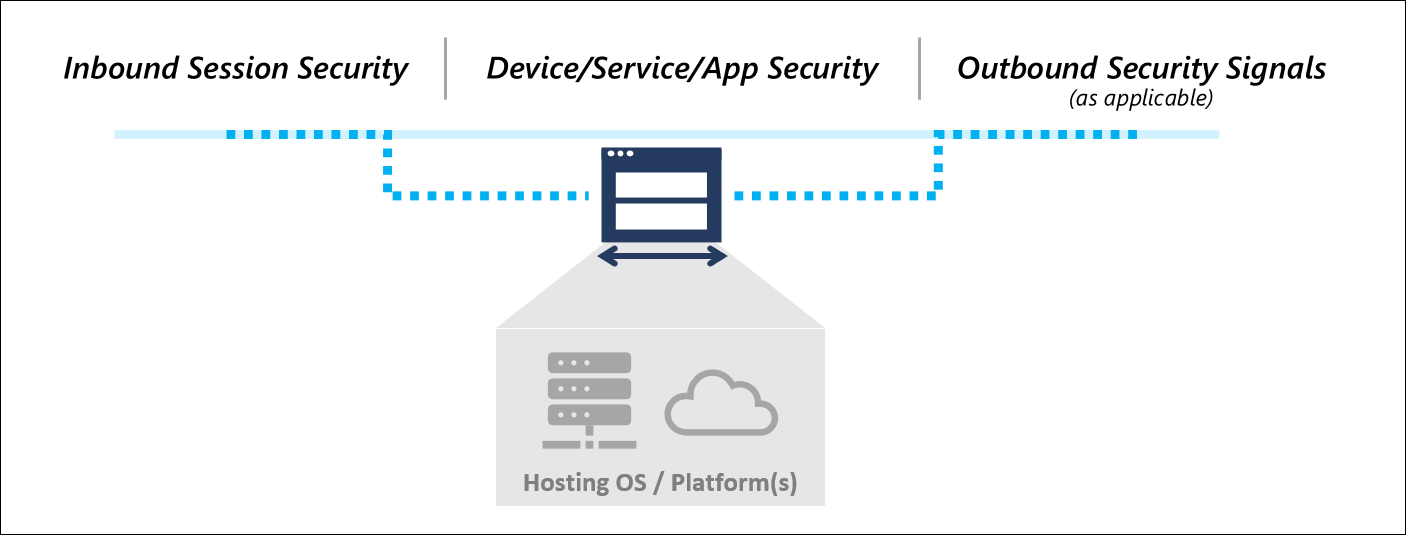

Un intermediario è un collegamento nella catena Zero Trust che presenta un'interfaccia a utenti/dispositivi e quindi consente l'accesso all'interfaccia successiva. I controlli di sicurezza devono gestire le connessioni in ingresso, la sicurezza del dispositivo intermedio/applicazione/servizio stesso e (se applicabile) forniscono segnali di sicurezza Zero Trust per l'interfaccia successiva.

Controlli di sicurezza comuni

Gli elementi di sicurezza comuni per gli intermediari sono incentrati sul mantenimento di una buona igiene della sicurezza per i livelli aziendali e specializzati, con restrizioni aggiuntive per la sicurezza dei privilegi.

Questi controlli di sicurezza devono essere applicati a tutti i tipi di intermediari:

- Applicare la sicurezza delle connessioni in ingresso: usare l'ID Entra Microsoft e l'accesso condizionale per garantire che tutte le connessioni in ingresso da dispositivi e account siano note, attendibili e consentite. Per altre informazioni, vedere l'articolo Protezione delle interfacce con privilegi per definizioni dettagliate per i requisiti dei dispositivi e degli account per le aziende e specializzate.

- Manutenzione corretta del sistema : tutti gli intermediari devono seguire buone pratiche di igiene della sicurezza, tra cui:

- Configurazione sicura: seguire le linee di base di configurazione della sicurezza del produttore o del settore e le procedure consigliate per l'applicazione e per tutti i sistemi operativi sottostanti, i servizi cloud o altre dipendenze. Le linee guida applicabili da Microsoft includono la baseline di sicurezza di Azure e le baseline di Windows.

- Applicazione rapida di patch: gli aggiornamenti della sicurezza e le patch dei fornitori devono essere applicati rapidamente dopo il rilascio.

- I modelli di Controllo di accesso basati sui ruoli possono essere abusati da utenti malintenzionati per inoltrare i privilegi. Il modello di controllo degli accessi in base al ruolo dell'intermediario deve essere esaminato attentamente per garantire che solo il personale autorizzato protetto a livello specializzato o con privilegi venga concesso privilegi amministrativi. Questo modello deve includere tutti i sistemi operativi o i servizi cloud sottostanti (password dell'account radice, utenti/gruppi di amministratori locali, amministratori tenant e così via).

- Rilevamento e risposta degli endpoint (EDR) e segnale di attendibilità in uscita: i dispositivi che includono un sistema operativo completo devono essere monitorati e protetti con un edR come Microsoft Defender per endpoint. Questo controllo deve essere configurato per fornire segnali di conformità del dispositivo all'accesso condizionale in modo che i criteri possano applicare questo requisito per le interfacce.

Gli intermediari con privilegi richiedono controlli di sicurezza aggiuntivi:

- Controllo degli Controllo di accesso accessi in base al ruolo: i diritti Amministrazione istrative devono essere limitati solo ai ruoli con privilegi che soddisfano tale standard per workstation e account.

- Dispositivi dedicati (facoltativo): a causa dell'estrema sensibilità delle sessioni con privilegi, le organizzazioni potrebbero scegliere di implementare istanze dedicate di funzioni intermedie per i ruoli con privilegi. Questo controllo consente restrizioni di sicurezza aggiuntive per questi intermediari privilegiati e un monitoraggio più stretto dell'attività del ruolo con privilegi.

Indicazioni sulla sicurezza per ogni tipo intermedio

Questa sezione contiene linee guida di sicurezza specifiche specifiche specifiche per ogni tipo di intermediario.

Privileged Access Management/Privileged Identity Management

Un tipo di intermediario progettato in modo esplicito per i casi d'uso della sicurezza è costituito da soluzioni privileged identity management/privileged access management (PIM/PAM).

Casi d'uso e scenari per PIM/PAM

Le soluzioni PIM/PAM sono progettate per aumentare le garanzie di sicurezza per gli account sensibili coperti da profili specializzati o con privilegi e in genere concentrarsi prima sugli amministratori IT.

Anche se le funzionalità variano tra i fornitori PIM/PAM, molte soluzioni offrono funzionalità di sicurezza per:

Semplificare la gestione e la rotazione delle password degli account del servizio (una funzionalità fondamentale)

Fornire flussi di lavoro avanzati per l'accesso JIT (Just-In-Time)

Registrare e monitorare le sessioni amministrative

Importante

Le funzionalità PIM/PAM offrono mitigazioni eccellenti per alcuni attacchi, ma non affrontano molti rischi di accesso con privilegi, in particolare il rischio di compromissione dei dispositivi. Anche se alcuni fornitori sostengono che la soluzione PIM/PAM è una soluzione "silver bullet" che può attenuare il rischio dei dispositivi, l'esperienza di analisi degli eventi imprevisti dei clienti ha dimostrato costantemente che questo non funziona in pratica.

Un utente malintenzionato con il controllo di una workstation o di un dispositivo può usare tali credenziali (e privilegi assegnati) mentre l'utente è connesso (e spesso può rubare le credenziali per usarle in un secondo momento). Una soluzione PIM/PAM da sola non può visualizzare e attenuare in modo coerente e affidabile questi rischi per i dispositivi, quindi è necessario disporre di protezioni discrete per dispositivi e account che si integrano tra loro.

Rischi e raccomandazioni per la sicurezza per PIM/PAM

Le funzionalità di ogni fornitore PIM/PAM variano in base a come proteggerle, quindi esaminare e seguire le raccomandazioni e le procedure consigliate specifiche per la configurazione della sicurezza del fornitore.

Nota

Assicurarsi di configurare una seconda persona nei flussi di lavoro business critical per ridurre i rischi Insider (aumenta il costo/attrito per potenziali collusione da minacce insider).

Reti private virtuali dell'utente finale

Le reti private virtuali (VPN) sono intermediari che forniscono l'accesso completo alla rete per gli endpoint remoti, in genere richiedono all'utente finale di eseguire l'autenticazione e possono archiviare le credenziali in locale per autenticare le sessioni utente in ingresso.

Nota

Queste indicazioni si riferiscono solo alle VPN "da punto a sito" usate dagli utenti, non alle VPN "da sito a sito" usate in genere per la connettività del data center/dell'applicazione.

Casi d'uso e scenari per vpn

Le VPN stabiliscono la connettività remota alla rete aziendale per abilitare l'accesso alle risorse per utenti e amministratori.

Rischi e raccomandazioni per la sicurezza per le VPN

I rischi più critici per gli intermediari VPN sono dall'abbandono della manutenzione, dai problemi di configurazione e dall'archiviazione locale delle credenziali.

Microsoft consiglia una combinazione di controlli per gli intermediari VPN:

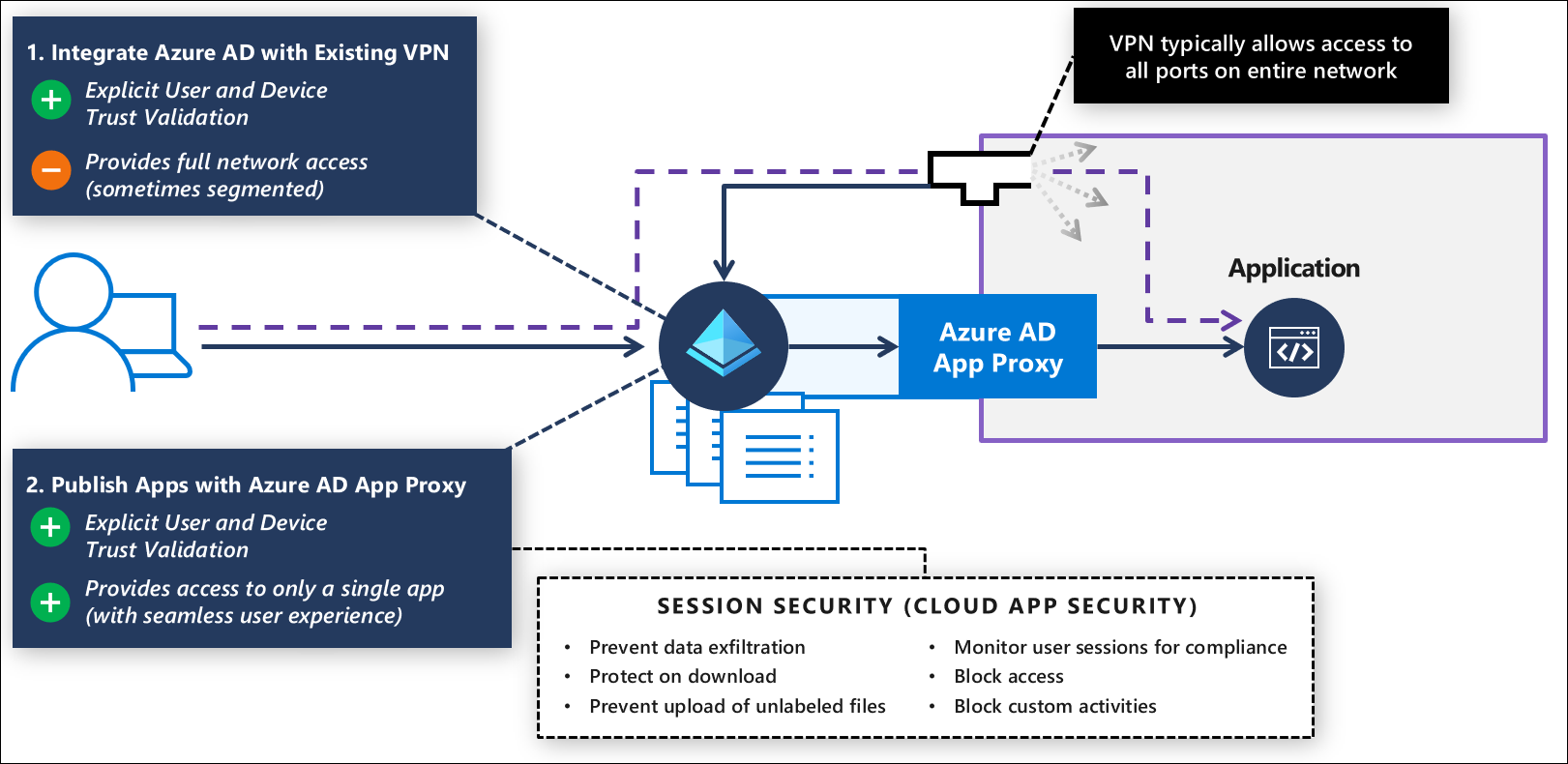

- Integrare l'autenticazione di Microsoft Entra: per ridurre o eliminare il rischio di credenziali archiviate in locale (e qualsiasi carico di sovraccarico da gestire) e applicare criteri Zero Trust su account/dispositivi in ingresso con accesso condizionale.

Per indicazioni sull'integrazione, vedere

- Integrazione di Microsoft Entra per VPN di Azure

- Abilitare l'autenticazione di Microsoft Entra nel gateway VPN

- Integrazione di VPN di terze parti

- Applicazione rapida di patch: assicurarsi che tutti gli elementi dell'organizzazione supportino l'applicazione rapida di patch, tra cui:

- Sponsorizzazione dell'organizzazione e supporto della leadership per i requisiti

- Processi tecnici standard per l'aggiornamento delle VPN con tempi di inattività minimi o zero. Questo processo deve includere software VPN, appliance e qualsiasi sistema operativo o firmware sottostante

- Processi di emergenza per distribuire rapidamente gli aggiornamenti della sicurezza critici

- Governance per individuare e correggere continuamente eventuali elementi mancanti

- Configurazione sicura: le funzionalità di ogni fornitore VPN variano in base a come proteggerle, quindi esaminare e seguire le raccomandazioni e le procedure consigliate specifiche per la configurazione della sicurezza del fornitore

- Oltre la VPN : sostituire le VPN nel tempo con opzioni più sicure, ad esempio il proxy dell'applicazione Microsoft Entra o Azure Bastion, in quanto forniscono solo l'accesso diretto alle applicazioni/server anziché l'accesso completo alla rete. Il proxy dell'applicazione Microsoft Entra consente inoltre il monitoraggio delle sessioni per una maggiore sicurezza con Microsoft Defender per il cloud Apps.

Proxy dell’applicazione di Microsoft Entra

Il proxy dell'applicazione Microsoft Entra e funzionalità di terze parti simili forniscono l'accesso remoto a applicazioni legacy e altre applicazioni ospitate in locale o in macchine virtuali IaaS nel cloud.

Casi d'uso e scenari per il proxy dell'applicazione Microsoft Entra

Questa soluzione è adatta per la pubblicazione di applicazioni legacy per la produttività degli utenti finali agli utenti autorizzati tramite Internet. Può essere usato anche per la pubblicazione di alcune applicazioni amministrative.

Rischi e raccomandazioni per la sicurezza per il proxy dell'applicazione Microsoft Entra

Il proxy dell'applicazione Microsoft Entra adatta efficacemente l'applicazione moderna dei criteri Zero Trust alle applicazioni esistenti. Per altre informazioni, vedere Considerazioni sulla sicurezza per microsoft Entra application proxy

Il proxy dell'applicazione Microsoft Entra può anche essere integrato con Microsoft Defender per il cloud App per aggiungere la sicurezza della sessione di controllo app per l'accesso condizionale a:

- Evitare l'esfiltrazione di dati

- Proteggere in caso di download

- Impedire il caricamento di file senza etichetta

- Monitorare le sessioni utente per la conformità

- Blocca accesso

- Bloccare le attività personalizzate

Per altre informazioni, vedere Deploy Defender per il cloud Apps Conditional Access App Control for Microsoft Entra apps (Distribuire Defender per il cloud App di controllo app per l'accesso condizionale per le app Microsoft Entra)

Quando si pubblicano applicazioni tramite il proxy dell'applicazione Microsoft Entra, Microsoft consiglia di collaborare con i team di sicurezza per seguire i privilegi minimi e garantire che l'accesso a ogni applicazione venga reso disponibile solo agli utenti che lo richiedono. Man mano che si distribuiscono altre app in questo modo, potrebbe essere possibile compensare l'utilizzo della VPN da punto utente finale all'utilizzo della VPN del sito.

Desktop remoto/jump server

Questo scenario offre un ambiente desktop completo che esegue una o più applicazioni. Questa soluzione presenta diverse varianti, tra cui:

- Esperienze : desktop completo in una finestra o in una singola applicazione proiettata

- Host remoto: potrebbe essere una macchina virtuale condivisa o una macchina virtuale desktop dedicata usando Desktop virtuale Windows (WVD) o un'altra soluzione VDI (Virtual Desktop Infrastructure).

- Dispositivo locale: potrebbe essere un dispositivo mobile, una workstation gestita o una workstation gestita personale/partner

- Scenario : incentrato sulle applicazioni di produttività degli utenti o su scenari amministrativi, spesso definito "jump server"

Casi d'uso e consigli di sicurezza per Desktop remoto/Jump server

Le configurazioni più comuni sono:

- Direct Remote Desktop Protocol (RDP): questa configurazione non è consigliata per le connessioni Internet perché RDP è un protocollo con protezioni limitate da attacchi moderni, ad esempio password spray. Direct RDP deve essere convertito in:

- RDP tramite un gateway pubblicato da Microsoft Entra application proxy

- Azure Bastion

- RDP tramite un gateway tramite

- Servizi Desktop remoto (RDS) inclusi in Windows Server. Pubblicare con il proxy dell'applicazione Microsoft Entra.

- Desktop virtuale Windows (WVD): seguire le procedure consigliate per la sicurezza di Desktop virtuale Windows.

- VDI di terze parti: seguire le procedure consigliate del produttore o del settore o adattare le linee guida WVD alla soluzione

- Server Secure Shell (SSH): fornisce shell remota e scripting per i reparti tecnologici e i proprietari dei carichi di lavoro. La protezione di questa configurazione deve includere:

- Seguendo le procedure consigliate del settore/produttore per configurarla in modo sicuro, modificare le password predefinite (se applicabile) e usare chiavi SSH invece di password e archiviare e gestire in modo sicuro le chiavi SSH.

- Usare Azure Bastion per la comunicazione remota SSH alle risorse ospitate in Azure- Connessione a una macchina virtuale Linux usando Azure Bastion

Azure Bastion

Azure Bastion è un intermediario progettato per fornire l'accesso sicuro alle risorse di Azure usando un browser e l'portale di Azure. Azure Bastion fornisce risorse di accesso in Azure che supportano protocolli RDP (Remote Desktop Protocol) e Secure Shell (SSH).

Casi d'uso e scenari per Azure Bastion

Azure Bastion offre in modo efficace una soluzione flessibile che può essere usata dal personale it e dagli amministratori del carico di lavoro esterni all'IT per gestire le risorse ospitate in Azure senza richiedere una connessione VPN completa all'ambiente.

Rischi e raccomandazioni per la sicurezza per Azure Bastion

È possibile accedere ad Azure Bastion tramite il portale di Azure, quindi assicurarsi che l'interfaccia di portale di Azure richieda il livello di sicurezza appropriato per le risorse in esso contenute e i ruoli che lo usano, in genere con privilegi o livelli specializzati.

Altre indicazioni sono disponibili nella documentazione di Azure Bastion