Azure VMware Solution デュアルリージョン デプロイに関するネットワークの考慮事項

この記事では、ディザスター レジリエンスを目的に Azure VMware Solution プライベート クラウドを 2 つの Azure リージョンにデプロイする場合に、ネットワーク接続を構成する方法について説明します。 この記事で説明するネットワーク トポロジを構成すると、部分的または完全なリージョン停止が発生した場合に、残っているコンポーネント (プライベート クラウド、Azure ネイティブ リソース、オンプレミス サイト) は、相互接続およびインターネット接続を維持できます。

デュアルリージョン シナリオ

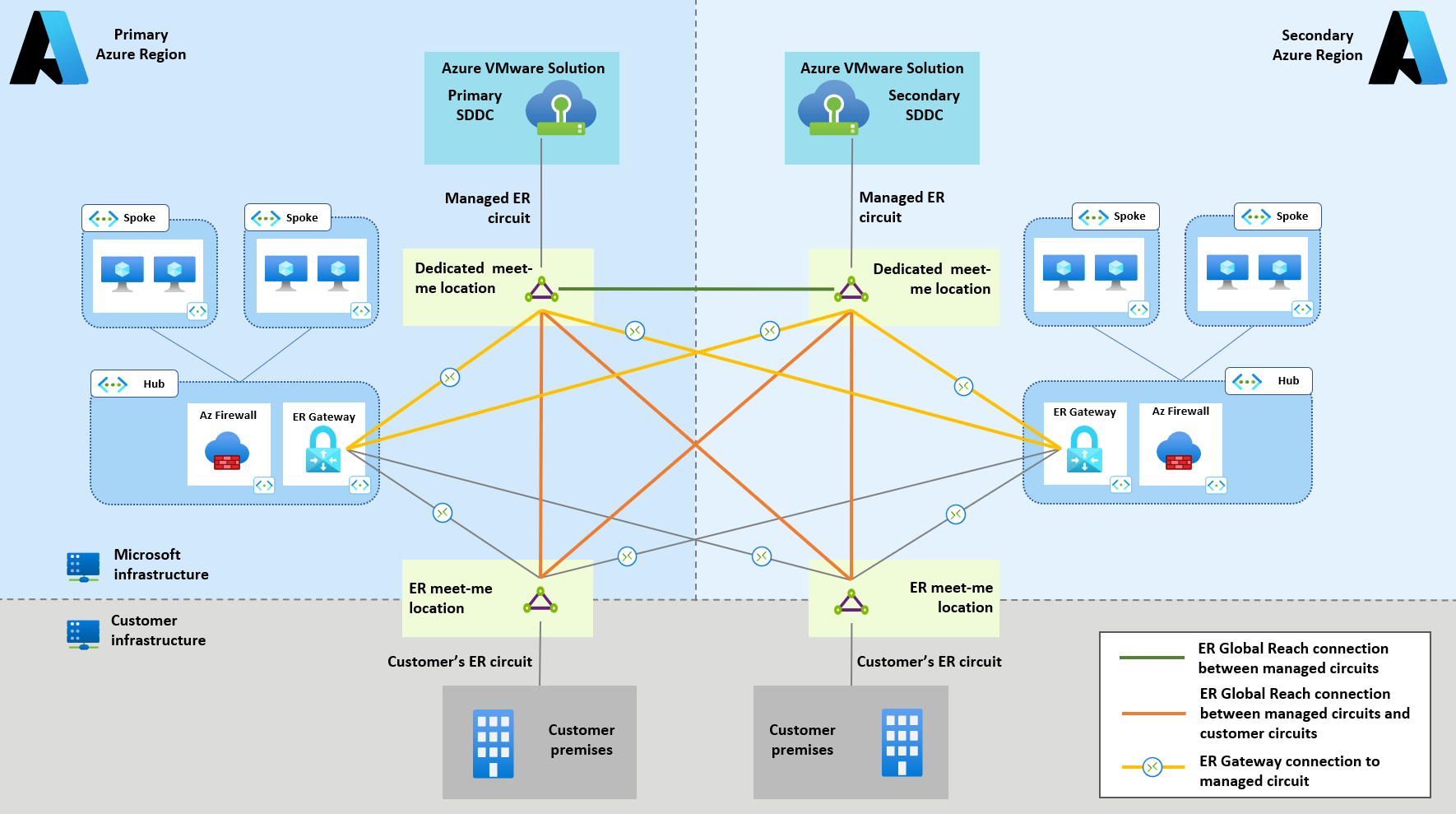

この記事では、次の図 1 に示す一般的なデュアルリージョン シナリオについて説明します。

- 各リージョンに Azure ハブ アンド スポーク ネットワークが存在します。

- ExpressRoute の、障害回復性がある構成 (2 つの異なるピアリング場所に 2 つの回線があり、各回線が両リージョンのハブ仮想ネットワークに接続されている) がデプロイされています。 以下のセクションで提供されるガイダンスは、フォールバック VPN 接続が構成されている場合も、同様に当てはまります。

- Azure VMware Solution プライベート クラウドが各リージョンにデプロイされています。

Note

図 1 の参照シナリオでは、2 つのリージョン ハブ仮想ネットワークが、グローバル VNet ピアリングを介して接続されています。 厳密には必須ではありませんが、2 つのリージョン内の Azure 仮想ネットワーク間のトラフィックが ExpressRoute 接続経由でルーティングされる場合があるため、この構成を強くお勧めします。 VNet ピアリングにより、ExpressRoute 設置場所のエッジ ルーターを経由したトラフィックのヘアピン処理が不要になるため、待機時間は最小化され、スループットは最大化されます。

デュアルリージョン通信パターン

以下のセクションでは、参照デュアルリージョン シナリオにおいて、次の通信パターンの有効化に必要な、Azure VMware Solution ネットワーク構成について説明します。

- Azure VMware Solution から Azure VMware Solution へ (「Azure VMware Solution リージョン間接続」セクションで説明します)。

- Azure VMware Solution から ExpressRoute 経由で接続されたオンプレミス サイトへ (「ハイブリッド接続」のセクションで説明します)。

- Azure VMware Solution から Azure Virtual Network へ (「Azure Virtual Network 接続」セクションで説明します)。

- Azure VMware Solution からインターネットへ (「インターネット接続」セクションで説明します)。

Azure VMware Solution リージョン間接続

Azure VMware Solution プライベート クラウドが複数存在する場合、データ レプリケーションのサポートなどのタスクには、多くの場合でクラウド間のレイヤー 3 接続が必要となります。

Azure VMware Solution では、異なる Azure リージョンにデプロイされた 2 つのプライベート クラウド間の直接接続がネイティブにサポートされます。 プライベート クラウドは、ExpressRoute 回線を経由して最寄りのリージョン内で Azure ネットワークに接続し、プラットフォームによって管理され、専用の ExpressRoute 設置場所で終端処理されます。 この記事では、これらの回線を "Azure VMware Solution マネージド回線" と呼びます。 Azure VMware Solution マネージド回線を、オンプレミス サイトから Azure に接続するためにお客様がデプロイする通常の回線と混同しないでください。 お客様がデプロイする通常の回線は、"カスタマー マネージド回線" です (図 2 を参照)。

プライベート クラウド間の直接接続は、次のダイアグラムの緑色の線で示すように、Azure VMware Solution マネージド回線間の ExpressRoute Global Reach 接続に基づいています。 詳しくは、「チュートリアル: オンプレミス環境を Azure VMware Solution にピアリングする」をご覧ください。 この記事では、Azure VMware Solution マネージド回線を、カスタマー マネージド回線に接続する手順について説明します。 同じ手順は、2 つの Azure VMware Solution マネージド回線を接続する場合にも適用されます。

ハイブリッド接続

Azure VMware Solution プライベート クラウドをオンプレミス サイトに接続するお勧めのオプションは、ExpressRoute Global Reach です。 Global Reach 接続は、カスタマー マネージド ExpressRoute 回線と Azure VMware Solution マネージド ExpressRoute 回線間で確立できます。 次の図 3 に示すように (オレンジの線で表示)、Global Reach 接続は推移的ではないため、ディザスター レジリエンス の実現にはフル メッシュ (各 Azure VMware Solution マネージド回線と各カスタマー マネージド回線との接続) が必要です。

Microsoft Azure Virtual Network 接続

Azure Virtual Network は、ExpressRoute ゲートウェイと Azure VMware Solution マネージド回線間の接続を経由して、Azure VMware Solution プライベート クラウドに接続できます。 この接続は、Azure Virtual Network がカスタマー マネージド ExpressRoute 回線を経由してオンプレミス サイトに接続できるのとまったく同じ方法です。 構成手順について詳しくは、「 プライベート クラウドに手動で接続する」をご覧ください。

図 4 に示すように (黄色の線で表示)、デュアルリージョン シナリオでは、2 つのリージョン ハブ Virtual Network とプライベート クラウド間の ExpressRoute 接続にはフル メッシュをお勧めします 。

インターネット接続

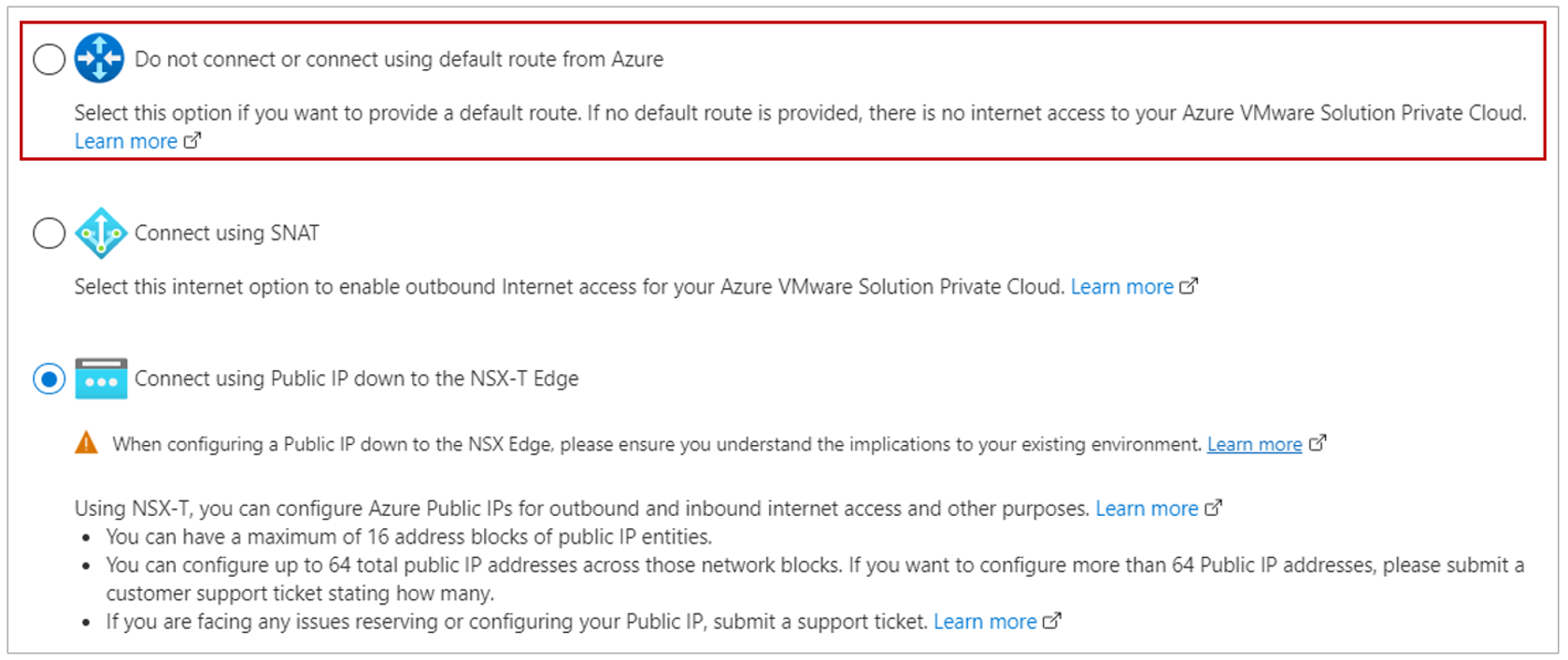

Azure VMware Solution プライベート クラウドを複数リージョンにデプロイする場合、インターネット接続にはネイティブ オプションをお勧めします (マネージド ソース ネットワーク アドレス変換 (SNAT) または NSX-T までのパブリック IP)。 次の図 5 に示すように、どちらのオプションもデプロイ時に Azure portal (または PowerShell、CLI、ARM/Bicep テンプレート) を介して構成できます。

図 5 で強調表示されている両方のオプションは、各プライベート クラウドに、自身のリージョンの直接インターネット ブレークアウトを提供します。 どのネイティブ インターネット接続オプションを使用するかを決めるには、次の情報を考慮する必要があります。

- 要件が基本的で、送信のみ (送信接続ボリュームが少なく、SNAT プールの細かい制御が不要) の場合は、マネージド SNAT を使用する必要があります。

- 送信接続ボリュームが大量にある、または NAT IP アドレスをきめ細かく制御する必要がある場合は、NSX-T エッジまでのパブリック IP の使用をお勧めします。 たとえば、どの Azure VMware Solution VM がどの IP アドレスで SNAT を使用するか、などを制御する場合です。 NSX-T エッジまでのパブリック IP では、DNAT を介した受信接続もサポートされます。 受信インターネット接続については、この記事では説明しません。

初期デプロイ後に、プライベート クラウドのインターネット接続構成を変更することはできます。 ただし、構成の更新中は、プライベート クラウドからインターネット、Azure Virtual Network、オンプレミス サイトへの接続はできません。 前述した図 5 のネイティブ インターネット接続オプションのいずれかを使用する場合、デュアルリージョン シナリオでは追加の構成は必要ありません (トポロジは図 4 で示したものと同じままです)。 Azure VMware Solution のインターネット接続について詳しくは、「インターネット接続の設計に関する考慮事項」をご覧ください。

Azure ネイティブ インターネット ブレークアウト

Azure VMware Solution の導入前に、Azure Virtual Network にセキュリティで保護されたインターネット エッジが構築されている場合は、Azure VMware Solution プライベート クラウドのインターネット アクセスにそのインターネット エッジを使用しなければならない場合があります。 セキュリティで保護されたインターネット エッジをこの方法で使用するのは、ネットワーク セキュリティ ポリシー、コスト最適化などを一元的に管理するために必要です。 Azure Virtual Network のインターネット セキュリティ エッジは、Azure Firewall か、Azure Marketplace で入手できる サードパーティ ファイアウォールとプロキシ ネットワーク仮想アプライアンス (NVA) を使用して実装できます。

Azure VMware Solution 仮想マシンから出力されるインターネットへのトラフィックは、既定ルートを生成し、それを Border Gateway Protocol (BGP) 経由でプライベート クラウドのマネージド ExpressRoute 回線に通知することで、Azure VNet に誘導できます。 次の図 6 に示すように、このインターネット接続オプションは、デプロイ時に Azure portal (または PowerShell、CLI、ARM/Bicep テンプレート) を使用して構成できます。 詳しくは、「インターネット アクセスを無効にするか、既定のルートを有効にする」をご覧ください。

インターネット エッジ NVA は、BGP をサポートしていれば、既定ルートを生成できます。 サポートしていない場合は、他の BGP 対応 NVA をデプロイする必要があります。 1 つのリージョンで Azure VMware Solution のインターネット送信接続を実装する方法について詳しくは、「Azure NVA を使用した Azure VMware Solution インターネット接続の実装」をご覧ください。 この記事で説明するデュアルリージョン シナリオでは、両方のリージョンに同じ構成を適用する必要があります。

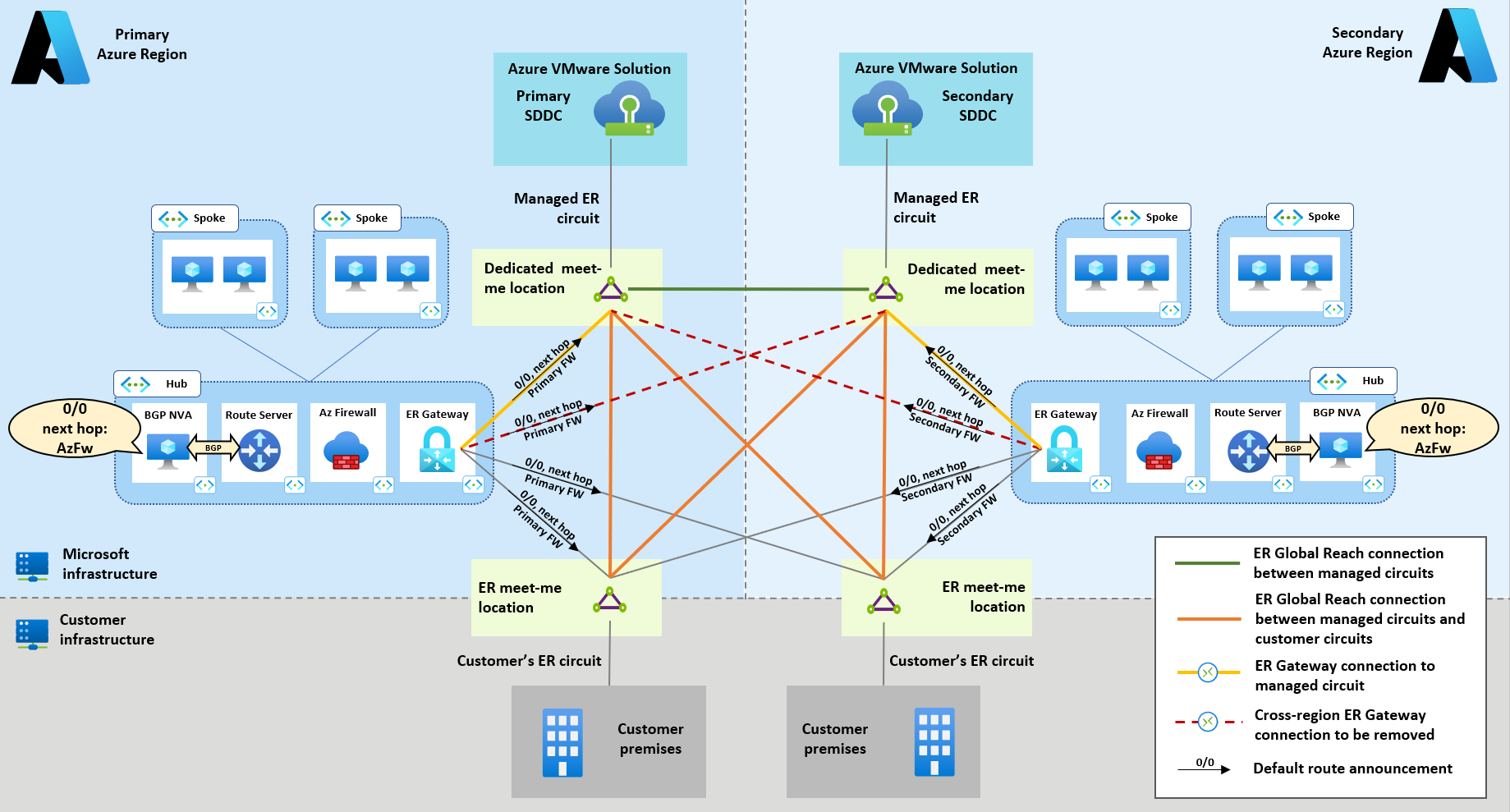

デュアルリージョン シナリオの主な考慮事項は、各リージョンで生成された既定ルートは、ExpressRoute 経由で同じリージョン内の Azure VMware Solution プライベート クラウドにのみ伝達する必要があるということです。 この伝達により、Azure VMware Solution ワークロードは、ローカル (リージョン内) ブレークアウトを経由してインターネットにアクセスできます。 ただし、図 4 に示したトポロジを使用すると、各 Azure VMware Solution プライベート クラウドも、リージョン間 ExpressRoute 接続経由でリモート リージョンから等コストの既定ルートを受け取ります。 図 7 の赤い破線は、この不要なリージョン間の既定ルート伝達を表しています。

Azure VMware Solution リージョン間の ExpressRoute 接続を削除すると、インターネットへの接続をローカル リージョンの Azure インターネット エッジに転送する既定ルートを、各プライベート クラウドに挿入することができます。

リージョン間の ExpressRoute 接続 (図 7 の赤い破線) を削除した場合でも、既定ルートのリージョン間伝達は Global Reach 経由で引き続き発生することに注意してください。 ただし、Global Reach 経由で伝達されるルートは、ローカルで生成されたルートよりも長い AS パスを持ち、BGP ルート選択プロセスで破棄されます。

優先度が低い既定ルートを Global Reach 経由でリージョン間に伝達することにより、ローカル インターネット エッジの障害に対する回復性が提供されます。 リージョンのインターネット エッジがオフラインになると、既定ルートの生成が停止します。 その場合、リモート リージョンから伝達された優先度の低い既定ルートは、Azure VMware Solution プライベート クラウドにインストールされ、インターネットへのトラフィックはリモート リージョンのブレークアウトを介してルーティングされます。

Azure VNet でのインターネット ブレークアウトを使用したデュアルリージョン デプロイにお勧めのトポロジを次の図 8 に示します。

Azure で既定ルートを生成する場合は、Azure のインターネット エッジを介してオンプレミス サイトにインターネット アクセスを提供する要件がない限り、オンプレミス サイトへの伝達を避けるために特別な注意が必要です。 図 9 に示すように、カスタマー マネージド ExpressRoute 回線を終端処理する、お客様が運用するデバイスは、Azure から受信した既定ルートをフィルター処理するように構成する必要があります。 この構成は、オンプレミス サイトのインターネット アクセスを中断しないために必要なものです。

次のステップ

Azure VMware Solution ネットワーク機能について詳しくは、「Azure VMware Solution におけるネットワークと相互接続性の概念」をご覧ください。

Azure VMware Solution のインターネット接続について詳しくは、「インターネット接続の設計に関する考慮事項」をご覧ください。