Microsoft Defender for Cloud Appsセッションポリシーを作成します

Microsoft Defender for Cloud Apps セッション ポリシーを使用すると、リアルタイムのセッション レベルの監視により、クラウド アプリをきめ細かく可視化できます。 セッション ポリシーを使用して、ユーザー セッションに設定したポリシーに応じてさまざまなアクションを実行します。

アクセスを完全に許可またはブロックする アクセス ポリシー とは対照的に、セッション ポリシーはセッションを監視しながらアクセスを許可します。 特定のセッション アクティビティを制限するには、セッション ポリシーに条件付きアクセス アプリ制御を追加します。

たとえば、アンマネージド デバイスや特定の場所からユーザーがアプリにアクセスできるようにしたい場合があります。 ただし、これらのセッション中に機密ファイルのダウンロードを制限したり、アプリを終了するときに特定のドキュメントのダウンロード、アップロード、コピーを防止することを要求したりする必要がある場合もあります。

ホスト アプリ用に作成されたポリシーは、関連するリソース アプリには接続されません。 たとえば、Teams、Exchange、Gmail 用に作成したアクセス ポリシーは、SharePoint、OneDrive、Google Drive には接続されません。 ホスト アプリに加えてリソース アプリのポリシーが必要な場合は、別のポリシーを作成します。

適用できるポリシーの数に制限はありません。

前提条件

開始する前に、次の前提条件を満たしていることを確認してください。

Defender for Cloud Apps ライセンス(スタンドアロン ライセンスまたは別のライセンスの一部として)

Microsoft Entra ID P1 のライセンス (スタンドアロン ライセンスとして、または別のライセンスの一部として)。

Microsoft 以外の IdP を使用している場合は、ID プロバイダー (IdP) ソリューションに必要なライセンス。

条件付きアクセス アプリ制御にオンボードされた関連アプリ。 Microsoft Entra ID アプリは自動的にオンボードされますが、Microsoft 以外の IdP アプリは手動でオンボードする必要があります。

Microsoft 以外の IdP を使用している場合は、IdP が Microsoft Defender for Cloud Apps と連携するように構成されていることも確認してください。 詳細については、以下を参照してください:

アクセス ポリシーを機能させるには、トラフィックを制御するアクセス許可を作成する Microsoft Entra ID 条件付きアクセス ポリシーも必要です。

サンプル: Defender for Cloud Apps で使用する Microsoft Entra ID 条件付きアクセス ポリシーを作成する

この手順では、Defender for Cloud Apps で使用する条件付きアクセス ポリシーを作成する方法の概要例を示します。

Microsoft Entra ID 条件付きアクセスで、 新しいポリシーの作成を選択します。

ポリシーに意味のある名前を入力し、 セッション の下のリンクを選択して、ポリシーにコントロールを追加します。

セッション領域で、アプリの条件付きアクセス制御を使用するを選択します。

ユーザー領域で、すべてのユーザーを含めるか、特定のユーザーとグループのみを含めるかを選択します。

条件およびクライアント アプリ領域で、ポリシーに含める条件とクライアント アプリを選択します。

レポート専用をオンに切り替えて、 作成を選択してポリシーを保存します。

Microsoft Entra ID は、ブラウザーベースのポリシーと非ブラウザーベースのポリシーの両方をサポートしています。 セキュリティ範囲を拡大するために、両方のタイプを作成することをお勧めします。

この手順を繰り返して、ブラウザーベース以外の条件付きアクセス ポリシーを作成します。 クライアント アプリ 領域で、構成 オプションを はい に切り替えます。 次に、「モダン認証クライアント」 の下にある 「ブラウザー」 オプションをオフにします。 その他のデフォルトの選択はすべて選択したままにします。

詳細については、「条件付きアクセス ポリシー」および「条件付きアクセス ポリシーの構築」を参照してください。

Defender for Cloud Apps セッション ポリシーを作成する

この手順では、Defender for Cloud Apps で新しいセッション ポリシーを作成する方法について説明します。

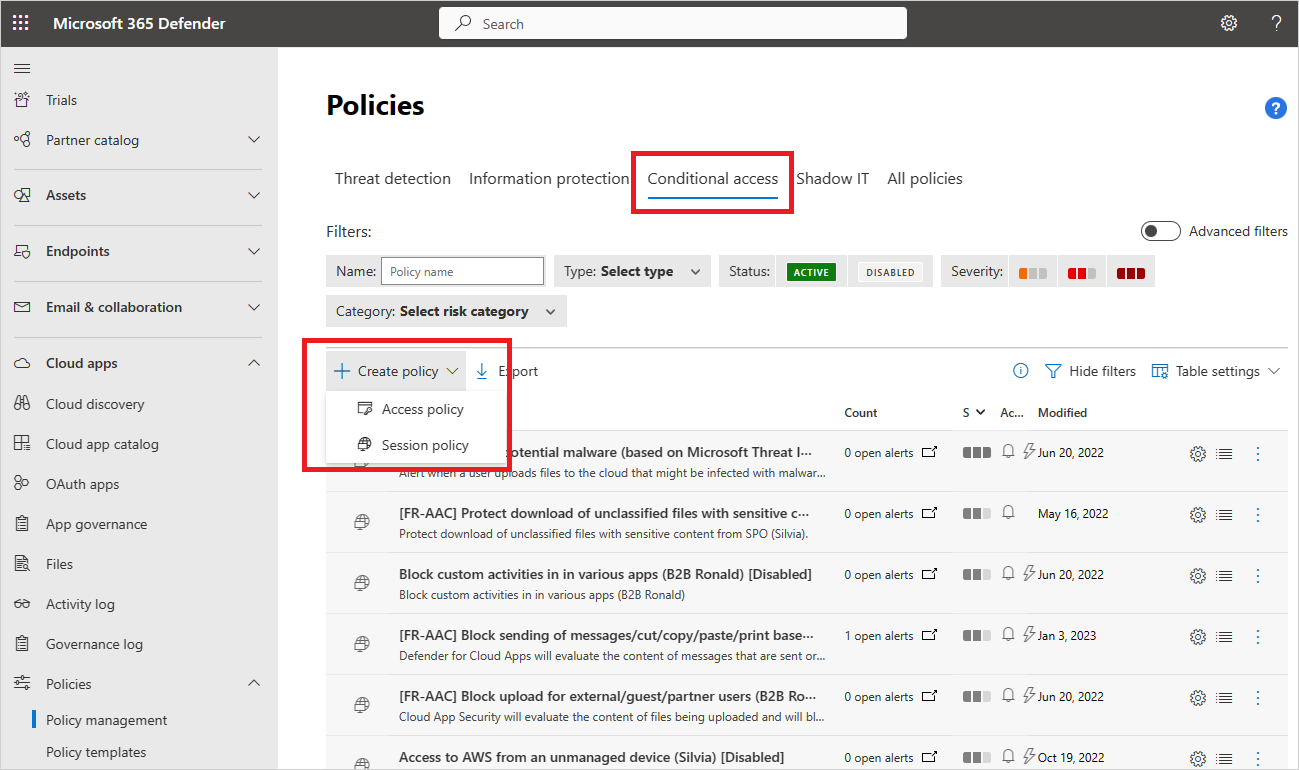

Microsoft Defender XDR で、 [クラウド アプリ] > [ポリシー] > [ポリシー管理] > [条件付きアクセス] タブを選択します。

ポリシーの作成>セッションポリシーを選択します。 次に例を示します。

セッション ポリシーの作成 ページで、 ポリシー テンプレート ドロップダウンからテンプレートを選択するか、すべての詳細を手動で入力することから始めます。

ポリシーに関する次の基本情報を入力します。 テンプレートを使用している場合は、コンテンツの大部分がすでに入力されています。

名前 説明 ポリシー名 ポリシーに意味のある名前を付けます。例: Marketing ユーザーによる Box 内の機密文書のダウンロードをブロックする ポリシー重要度 ポリシーに適用する重大度を選択します。 カテゴリ 適用するカテゴリを選択します。 説明 チームがポリシーの目的を理解できるように、オプションでわかりやすいポリシーの説明を入力します。 セッション制御の種類 以下のオプションの 1 つを選択します。

- モニターのみ。 ユーザー アクティビティのみを監視し、選択したアプリに対して 監視のみ ポリシーを作成します。

- ブロックアクティビティ。 アクティビティ タイプ フィルターで定義された特定のアクティビティをブロックします。 選択したアプリのすべてのアクティビティが監視され、アクティビティ ログで報告されます。

- 制御ファイルのダウンロード(検査付き)。 ファイルのダウンロードを監視し、ダウンロードのブロックや保護などの他のアクションと組み合わせることができます。

- 制御ファイルのアップロード(検査付き)。 ファイルのアップロードを監視し、アップロードのブロックや保護などの他のアクションと組み合わせることができます。

詳細については、「セッション ポリシーでサポートされているアクティビティ」を参照してください。次のすべてに一致するアクティビティ領域で、ポリシーに適用する追加のアクティビティ フィルターを選択します。 フィルターには次のオプションがあります。

名前 説明 アクティビティの種類 次のような適用するアクティビティ タイプを選択します。

- プリンティング

- 切り取り、コピー、貼り付けなどのクリップボード操作

- サポートされているアプリでアイテムを送信、共有、共有解除、または編集します。

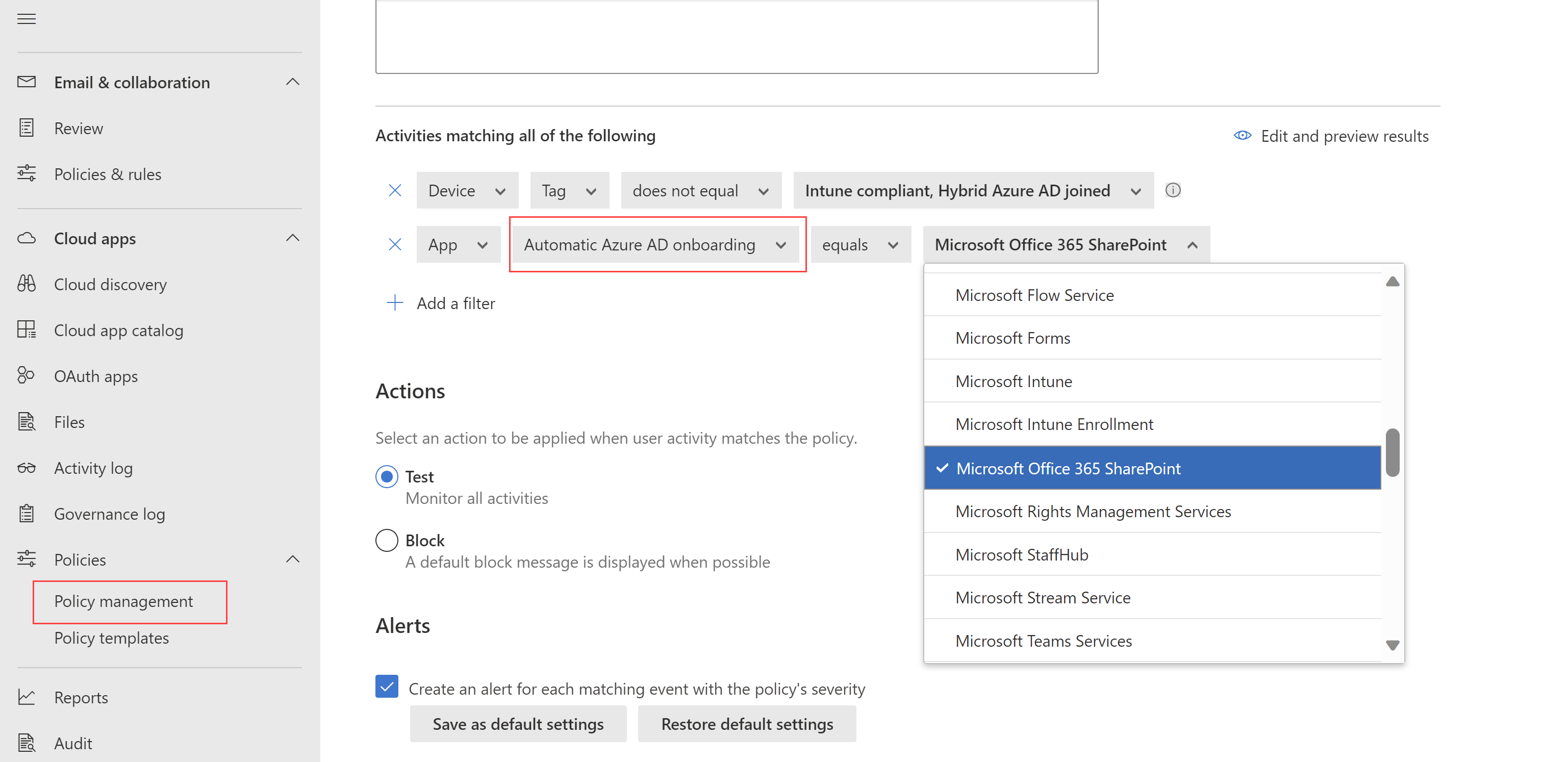

たとえば、条件で アイテムの送信 アクティビティを使用して、Teams チャットまたは Slack チャネルで情報を送信しようとしているユーザーを検出し、メッセージにパスワードやその他の資格情報などの機密情報が含まれている場合はメッセージをブロックします。アプリケーション ポリシーに含める特定のアプリをフィルターします。 アプリを選択するには、まず、Microsoft Entra ID アプリの場合は 自動 Azure AD オンボーディング を使用するか、Microsoft 以外の IdP アプリの場合は 手動オンボーディングを使用するかを選択します。 次に、リストからフィルターに含めるアプリを選択します。

Microsoft 以外の IdP アプリがリストにない場合は、そのアプリが完全にオンボードされていることを確認してください。 その他の情報については、次を参照してください。

- 条件付きアクセス アプリ制御用に Microsoft IdP カタログ以外のアプリをオンボードする。

- 条件付きアクセス アプリ制御用の非 Microsoft IdP カスタム アプリをオンボードする

アプリフィルターを使用しない場合、ポリシーは、設定>クラウド アプリ>接続されたアプリ>アプリの条件付きアクセス制御ページで有効とマークされているすべてのアプリケーションに適用されます。

注: オンボードされているアプリと手動でのオンボーディングが必要なアプリの間には重複が見られる場合があります。 アプリ間のフィルターで競合が発生した場合は、手動でオンボードされたアプリが優先されます。Device 特定のデバイス管理方法などのデバイス タグや、PC、モバイル、タブレットなどのデバイス タイプをフィルターします。 IP アドレス (IP address) IP アドレスごとにフィルタリングするか、以前に割り当てられた IP アドレス タグを使用します。 場所 地理的な場所でフィルタリングします。 明確に定義された場所がない場合、危険な活動が特定される可能性があります。 登録済み ISP 特定の ISP からのアクティビティをフィルターします。 User 特定のユーザーまたはユーザー グループをフィルターします。 ユーザー エージェント文字列 特定のユーザー エージェント文字列をフィルターします。 ユーザーエージェントタグ 古いブラウザやオペレーティング システムなどのユーザー エージェント タグをフィルターします。 次に例を示します。

現在の選択内容で返されるアクティビティの種類のプレビューを取得するには、 「結果の編集とプレビュー」 を選択します。

特定のセッション制御タイプで使用可能な追加オプションを構成します。

たとえば、「アクティビティをブロックする」を選択した場合は、「コンテンツ検査を使用する」を選択してアクティビティのコンテンツを検査し、必要に応じて設定を構成します。 この場合、社会保障番号などの特定の表現を含むテキストを検査する必要がある場合があります。

ファイルのダウンロードを制御する(検査付き)またはファイルのアップロードを制御する(検査付き)を選択した場合は、次のすべてに一致するファイル設定を構成します。

次のいずれかのファイル フィルターを構成します。

名前 説明 秘密度ラベル Microsoft Purview も使用しており、データがその機密ラベルによって保護されている場合は、 Microsoft Purview Information Protection 機密ラベルでフィルター処理します。 ファイル名 特定のファイルをフィルタリングします。 拡張子 特定のファイル タイプをフィルターします。たとえば、すべての .xls ファイルのダウンロードをブロックします。 ファイルサイズ (MB) 大きいファイルや小さいファイルなど、特定のファイル サイズをフィルターします。 -

- ポリシーをすべてのファイルに適用するか、指定したフォルダ内のファイルのみに適用するかを選択します。

- データ分類サービスやマルウェアなど、使用する検査方法を選択します。 詳細については、「Microsoft データ分類サービスの統合」を参照してください。

- 指紋やトレーニング可能な分類子などの要素に基づくシナリオなど、ポリシーのより詳細なオプションを構成します。

-

名前 説明 監査 すべてのアクティビティを監視します。 設定したポリシー フィルターに従ってダウンロードを明示的に許可する場合に選択します。 ブロック ファイルのダウンロードをブロックし、すべてのアクティビティを監視します。 設定したポリシー フィルターに従ってダウンロードを明示的にブロックする場合に選択します。

ブロック ポリシーを使用すると、電子メールでユーザーに通知することや、ブロック メッセージをカスタマイズすることもできます。保護 ダウンロードに機密ラベルを適用し、すべてのアクティビティを監視します。 ファイルのダウンロードを制御する(検査付き)を選択した場合にのみ使用できます。

Microsoft Purview Information Protection を使用する場合は、一致するファイルに機密ラベルを適用したり、ファイルをダウンロードするユーザーにカスタム権限を適用したり、特定のファイルのダウンロードをブロックしたりすることもできます。

Microsoft Entra ID 条件付きアクセス ポリシーがある場合は、ステップアップ認証 (プレビュー) を要求するように選択することもできます。必要に応じて、ポリシーの必要に応じて、 「データをスキャンできない場合でも、選択したアクションを常に適用する」 オプションを選択します。

アラート 領域で、必要に応じて次のアクションを設定します。

- 一致するイベントごとにポリシー重要度に応じたアラートを作成する

- アラートをメールで送信

- ポリシーごとの日次アラート制限

- Power Automate にアラートを送信する

完了したら [作成] を選択します。

ポリシーのテスト

セッション ポリシーを作成したら、ポリシーで構成されている各アプリに対して再認証し、ポリシーで構成したシナリオをテストしてテストします。

推奨事項は次のとおりです。

- アプリに再認証する前に、既存のすべてのセッションからサインアウトしてください。

- 管理対象デバイスとアンマネージド デバイスの両方からモバイル アプリとデスクトップ アプリにサインインして、アクティビティがアクティビティ ログに完全に記録されるようにします。

必ずポリシーに一致するユーザーでサインインしてください。

アプリでポリシーをテストするには:

ブラウザーにロック

アイコンが表示されるかどうかを確認します。または、Microsoft Edge以外のブラウザーで作業している場合は、アプリのURLに

アイコンが表示されるかどうかを確認します。または、Microsoft Edge以外のブラウザーで作業している場合は、アプリのURLに.mcasサフィックスが含まれていることを確認します。 詳細については、 「Microsoft Edge for Business (プレビュー) を使用したブラウザー内保護」 を参照してください。ユーザーの作業プロセスに含まれる、アプリ内のすべてのページにアクセスし、ページが正しく表示されることを確認します。

ファイルのダウンロードやアップロードなどの一般的な操作を実行することにより、アプリの動作と機能が悪影響を受けないことを確認します。

Microsoft 以外のカスタム IdP アプリを使用している場合は、 アプリに手動で追加した 各ドメインを確認してください。

エラーや問題が発生した場合は、管理ツール バーを使用して、サポート チケットを提出するために .har ファイルや記録されたセッションなどのリソースを収集します。

Microsoft Defender XDRのアップデートを確認するには:

Microsoft Defender ポータルの [クラウド アプリ] で [ポリシー] に移動し、[ポリシー管理] を選択します。

作成したポリシーを選択して、ポリシー レポートを表示します。 セッション ポリシーの一致がすぐに表示されます。

ポリシー レポートには、セッション制御のために Microsoft Defender for Cloud Apps にリダイレクトされたサインインと、監視対象セッションからダウンロードまたはブロックされたファイルなどのその他のアクションが表示されます。

ユーザー通知設定をオフにする

デフォルトでは、セッションが監視されているときにユーザーに通知されます。 ユーザーに通知したくない場合、または通知メッセージをカスタマイズする場合は、通知設定を構成します。

Microsoft Defender XDR で、 [設定] > [クラウド アプリ] > [アプリの条件付きアクセス制御] > [ユーザーの監視] を選択します。

次のいずれかを選択します。

- アクティビティが監視されていることをユーザーに通知するオプションをすべてクリアします

- 選択をそのままにして、デフォルトのメッセージを使用するか、メッセージをカスタマイズするかを選択します。

プレビューリンクを選択すると、構成されたメッセージの例が新しいブラウザ タブに表示されます。

Cloud Discovery ログのエクスポート

Conditional Access App Control は、ルーティングされてきたすべてのユーザー セッションのトラフィック ログを記録します。 トラフィック ログには、時刻、IP、ユーザー エージェント、アクセスした URL、アップロードおよびダウンロードされたバイト数が含まれます。 これらのログが分析され、継続的なレポート (Defender for Cloud Apps のアプリの条件付きアクセス制御) が、Cloud Discovery ダッシュボードの Cloud Discovery レポートの一覧に追加されます。

Cloud Discovery ダッシュボードから Cloud Discovery のログをエクスポートするには:

Microsoft Defender ポータルで、[設定] を選択します。 次に、 [クラウド アプリ]を選択します。 [接続アプリ] で、[条件付きアクセス アプリ制御] を選択します。

テーブルの上にある [エクスポート] ボタンを選択します。 次に例を示します。

![[エクスポート] ボタンのスクリーンショット](media/export-button.png)

レポートの範囲を選択し、エクスポートを選択します。 この処理には時間がかかる場合があります。

レポートの準備ができた後にエクスポートされたログをダウンロードするには、Microsoft Defender ポータルで、 [レポート] に移動し、>[クラウド アプリ] - -[エクスポートされたレポート] に移動します。

テーブルでアプリの条件付きアクセス制御トラフィック ログの一覧から関連するレポートを選んで、[ダウンロード] を選びます。 次に例を示します。

セッションポリシーでサポートされているアクティビティ

次のセクションでは、Defender for Cloud Apps セッション ポリシーでサポートされる各アクティビティについて詳しく説明します。

モニターのみ

[セッション制御の種類] として [監視のみ] を指定すると、[ログイン] アクティビティのみが監視されます。

他のアクティビティを監視するには、セッション制御の種類として他のいずれかのオプションを選択し、[監査] アクションを使用します。

ダウンロードとアップロード以外のアクティビティを監視するには、監視ポリシーに少なくとも 1 つの アクティビティごとのブロック ポリシーが必要です。

すべてのダウンロードをスキャンする

ファイルのダウンロードを制御する (検査付き) が セッション制御の種類 として設定され、 ブロック が アクション として設定されている場合、条件付きアクセス アプリ制御により、ポリシー ファイル フィルターに従ってユーザーがファイルをダウンロードできなくなります。

ユーザーがダウンロードを開始すると、 ダウンロードが制限されていますというメッセージが表示され、ダウンロードされたファイルはテキスト ファイルに置き換えられます。 組織の必要に応じて、ユーザーへのテキスト ファイルのメッセージを構成します。

ステップアップ認証を要求する

[ステップアップ認証を要求する] アクションは、[セッション制御の種類] が [アクティビティのブロック]、[ファイルのダウンロードを制御する (検査付き)] または [ファイルのアップロードを制御する (検査付き)] に設定されている場合に使用できます。

このアクションを選択すると、選択したアクティビティが発生するたびに、Defender for Cloud Apps はポリシーの再評価のためにセッションを Microsoft Entra Conditional Access にリダイレクトします。

このオプションを使用すると、Microsoft Entra ID で構成された認証コンテキストに基づいて、セッション中に多要素認証やデバイスのコンプライアンスなどの要求をチェックできます。

特定のアクティビティをブロックする

セッション制御タイプとしてアクティビティをブロックが設定されている場合は、特定のアプリでブロックする特定のアクティビティを選択します。

構成されたアプリからのすべてのアクティビティは監視され、 クラウド アプリ > アクティビティ ログ で報告されます。

特定のアクティビティをブロックするには、さらに [ブロック] アクションを選択し、ブロックするアクティビティを選択します。

特定のアクティビティに対してアラートを発生させるには、[監査] アクションを選択し、アラート設定を構成します。

たとえば、次のアクティビティをブロックするとします。

Teamsメッセージを送信しました。 ユーザーが Microsoft Teams からメッセージを送信することをブロックしたり、特定のコンテンツを含む Teams メッセージをブロックしたりします。

印刷。 すべての印刷アクションをブロックします。

コピー。 クリップボードへのコピー操作をすべてブロックするか、特定のコンテンツのコピーのみをブロックします。

ダウンロード時にファイルを保護する

[アクティビティの種類] フィルターを使用して定義した特定のアクティビティをブロックするには、[セッション制御の種類]として [アクティビティのブロック] を選択します。

構成されたアプリからのすべてのアクティビティは監視され、 クラウド アプリ > アクティビティ ログ で報告されます。

特定のアクティビティをブロックするには、[ブロック] アクションを選択するか、[監査] アクションを選択してアラート設定を定義し、特定のアクティビティに対してアラートを発生させます。

ポリシーのファイル フィルターに従い、機密ラベル付けやその他の保護を使用してファイルを保護するには、[保護] アクションを選択します。

機密ラベルは Microsoft Purview で構成されており、Defender for Cloud Apps セッション ポリシーのオプションとして表示されるように暗号化を適用するように構成する必要があります。

特定のラベルを使用してセッション ポリシーを構成し、ユーザーがポリシーの条件を満たすファイルをダウンロードすると、そのラベルとそれに対応する保護およびアクセス許可がファイルに適用されます。

ダウンロードしたファイルは保護されますが、元のファイルはクラウド アプリ内にそのまま残ります。 ダウンロードしたファイルにアクセスしようとするユーザーは、適用された保護によって決定される権限要件を満たす必要があります。

現在、Defender for Cloud Apps では、次のファイルの種類に対する Microsoft Purview Information Protection の秘密度ラベルの適用がサポートされています。

- Word: docm、docx、dotm、dotx

- Excel: xlam、xlsm、xlsx、xltx

- PowerPoint: potm、potx、ppsx、ppsm、pptm、pptx

Note

PDF ファイルには統一されたラベルを付ける必要があります。

保護 オプションは、セッション ポリシー内の既存のラベルを持つファイルの上書きをサポートしていません。

機密ファイルのアップロードを保護する

ポリシーのファイル フィルターに従い、ユーザーによるファイル アップロードを防ぐには、[セッション制御の種類] として [ファイルのアップロードを制御する (検査付き)] を選択します。

アップロードするファイルに機密データが含まれており、適切なラベルが付いていない場合には、ファイルのアップロードはブロックされます。

たとえば、ファイルの内容をスキャンして、社会保障番号などの機密コンテンツが含まれているかどうかを判断するポリシーを作成します。 機密コンテンツが含まれており、Microsoft Purview Information Protection Confidential ラベルが付いていない場合は、ファイルのアップロードがブロックされます。

ヒント

ファイルがブロックされたときにユーザーへのカスタム メッセージを構成し、ファイルをアップロードするためにファイルにラベルを付ける方法を指示します。これにより、クラウド アプリに保存されているファイルがポリシーに準拠していることを確認できます。

詳細については、「機密ファイルの保護についてユーザーを教育する」を参照してください。

アップロードまたはダウンロード時にマルウェアをブロックする

ユーザーがマルウェアを含むファイルをアップロードまたはダウンロードするのを防ぐには、セッション制御タイプとしてファイルアップロードの制御(検査あり)または>ファイルダウンロードの制御(検査あり)を選択し、検査方法としてマルウェア検出を選択します。 ファイルは、Microsoft 脅威インテリジェンス エンジンを使用してマルウェアがスキャンされます。

潜在的なマルウェアが検出されました項目をフィルタリングして、 クラウド アプリ > アクティビティ ログ で潜在的なマルウェアとしてフラグが付けられたファイルを表示します。 詳細については、「アクティビティ フィルターとクエリ」を参照してください。

機密ファイルを保護するようにユーザーを教育する

ユーザーがポリシーに違反している場合は、組織の要件に準拠する方法を学習できるように、ユーザーを教育することをお勧めします。

各企業には独自のニーズとポリシーがあるため、Defender for Cloud Apps を使用すると、ポリシーのフィルターと、違反が検出されたときにユーザーに表示されるメッセージをカスタマイズできます。

ファイルに適切なラベルを付ける方法や、アンマネージド デバイスを登録してファイルが正常にアップロードされるようにする方法などの具体的なガイダンスをユーザーに提供します。

たとえば、ユーザーが機密ラベルなしでファイルをアップロードした場合、ファイルに機密コンテンツが含まれており適切なラベルが必要であることを説明するメッセージが表示されるように構成します。 同様に、ユーザーがアンマネージド デバイスからドキュメントをアップロードしようとする場合、そのデバイスを登録する方法を説明するメッセージ、またはデバイスを登録する必要がある理由をさらに説明するメッセージが表示されるように構成します。

セッションポリシーのアクセス制御

クラウド アプリのセッション制御を使用してセッション内のアクティビティを制御することを選択する多くの組織は、アクセス制御も適用して、組み込みのモバイルおよびデスクトップ クライアント アプリの同じセットをブロックし、アプリに包括的なセキュリティを提供します。

クライアント アプリ フィルターを モバイルとデスクトップ に設定して、アクセス ポリシーを使用して組み込みのモバイルおよびデスクトップ クライアント アプリへのアクセスをブロックします。 一部の組み込みクライアント アプリは個別に認識できますが、アプリ スイートの一部である他のアプリは最上位レベルのアプリとしてのみ識別できます。 たとえば、SharePoint Online のようなアプリは、Microsoft 365 アプリに適用されるアクセス ポリシーを作成することによってのみ認識できます。

Note

クライアント アプリ フィルタが特に モバイルとデスクトップ に設定されていない限り、結果のアクセス ポリシーはブラウザ セッションにのみ適用されます。 これは、ユーザー セッションが誤ってプロキシされるのを防ぐことを目的としています。

ほとんどの主要ブラウザはクライアント証明書のチェックをサポートしていますが、一部のモバイル アプリやデスクトップ アプリでは、このチェックをサポートしていない組み込みブラウザが使用される場合があります。 したがって、このフィルターを使用すると、これらのアプリの認証に影響を与える可能性があります。

ポリシー間の競合

2 つのセッション ポリシー間に競合がある場合は、より制限の厳しいポリシーが優先されます。

次に例を示します。

- ユーザーセッションがダウンロードをブロックするポリシーと一致する場合

- ダウンロード時にファイルにラベルを付けるポリシー、またはダウンロードを監査するポリシー、

- より制限の厳しいポリシーに準拠するため、ファイルのダウンロード オプションはブロックされます。

関連するコンテンツ

詳細については、以下を参照してください:

- アクセス制御とセッション制御に関するトラブルシューティング

- チュートリアル: 条件付きアクセス アプリ制御を使用して機密情報のダウンロードをブロックする

- セッション コントロールを使用してアンマネージド デバイスでのダウンロードをブロックする

- 条件付きアクセス アプリ制御ウェビナー

問題が発生した場合は、ここにお問い合わせください。 お使いの製品の問題について支援やサポートを受けるには、 サポート チケットを作成してください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示