Microsoft Intune 計画ガイド

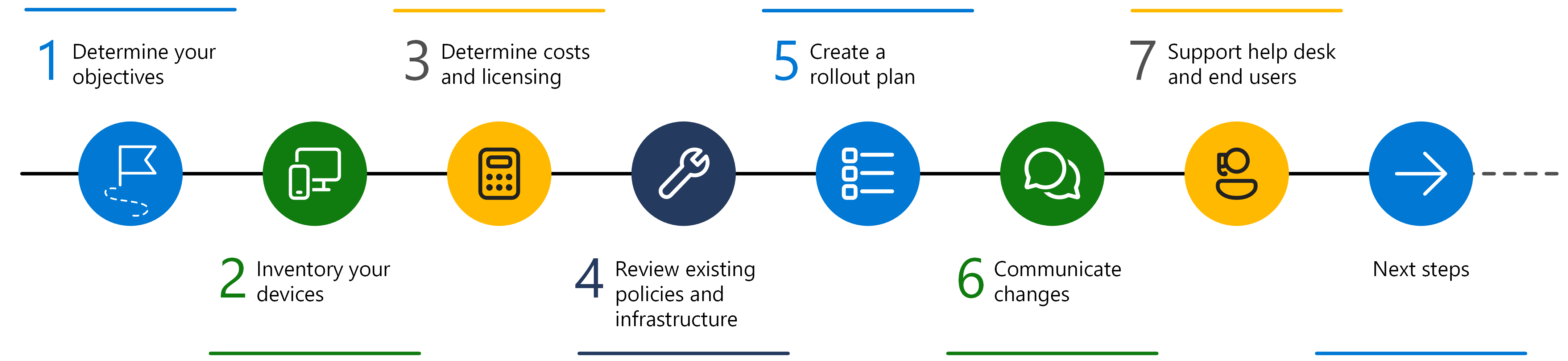

Microsoft Intune の展開または移行を成功させるには、まず計画から始めます。 このガイドは、統合エンドポイント管理ソリューションとしてのIntuneの移行または導入を計画するのに役立ちます。

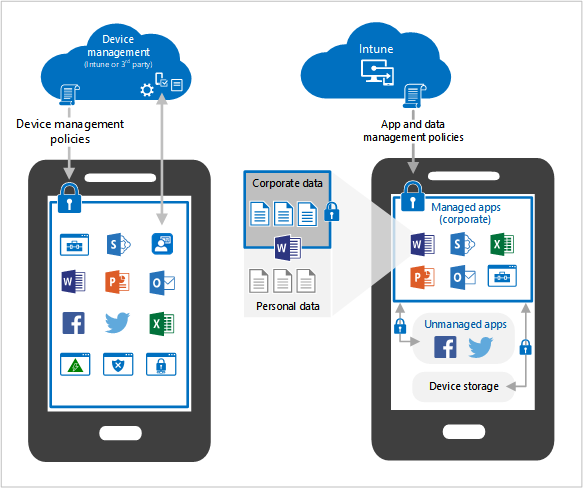

Intuneは、組織が自分やさまざまなユーザー デバイスに最適な操作を行うためのオプションを提供します。 モバイル デバイス管理 (MDM) のIntuneにデバイスを登録できます。 また、アプリ データの保護に焦点を当てたモバイル アプリケーション管理 (MAM) にアプリ保護ポリシーを使用することもできます。

このガイド:

- Listsし、デバイス管理の一般的な目的について説明します

- 潜在的なライセンスニーズをListsする

- 個人所有のデバイスの処理に関するガイダンスを提供します

- 現在のポリシーとインフラストラクチャを確認することをお勧めします

- ロールアウト 計画の作成例を示します

- その他

このガイドを使用して、Intuneへの移行または移行を計画します。

ヒント

- このガイドを PDF として印刷または保存しますか? Web ブラウザーで、[ 印刷 ] オプションの [PDF として保存] を使用します。

- このガイドは生き物です。 そのため、役に立つヒントやガイダンスを追加したり、既存のものを更新してください。

手順 1 - 目的を決定する

組織では、モバイル デバイス管理 (MDM) とモバイル アプリケーション管理 (MAM) を使用して、組織のデータを安全に管理し、ユーザーの中断を最小限に抑えます。 Microsoft Intuneなど、MDM/MAM ソリューションを評価する場合は、目標と達成する内容を確認します。

このセクションでは、Intuneを使用する場合の一般的な目的またはシナリオについて説明します。

目的: 組織のアプリとメールにアクセスする

ユーザーは、電子メールの読み取りと返信、データの更新と共有など、組織のアプリを使用してデバイスで作業することを期待しています。 Intune では、次のようなさまざまな種類のアプリを展開できます。

- Microsoft 365 Apps

- Win32 アプリ

- 基幹業務 (LOB) アプリ

- カスタムアプリ

- 組み込みのアプリ

- ストア アプリ

✅ タスク: ユーザーが定期的に使用するアプリの一覧を作成する

これらのアプリは、ユーザーのデバイス上に配置したいアプリです。 考慮事項

多くの組織では、Word、Excel、OneNote、PowerPoint、Teams など、すべての Microsoft 365 アプリを展開しています。 携帯電話などの小規模なデバイスでは、ユーザーの要件に応じて個々のアプリをインストールできます。

たとえば、営業チームには Teams、Excel、SharePoint が必要な場合があります。 モバイル デバイスでは、Microsoft 365 製品ファミリ全体を展開するのではなく、これらのアプリのみを展開できます。

ユーザーは、メールに返信 & 読み取り、個人用デバイスを含むすべてのデバイスで会議に参加することを好みます。 organization所有デバイスでは、Outlook と Teams を展開し、organization設定でこれらのアプリを事前に構成できます。

個人用デバイスでは、このコントロールがない可能性があります。 そのため、メールや会議など、organization アプリへのアクセス権をユーザーに付与するかどうかを決定します。

詳細と考慮事項については、 個人用デバイスと組織所有のデバイス に関するページを参照してください (この記事で)。

Android および iOS/iPadOS デバイスで Microsoft Outlook を使用する予定の場合は、アプリ構成ポリシー Intune使用して Outlook を事前構成できます。

Intuneで動作するように設計された保護されたアプリを確認します。 これらのアプリは、Microsoft Intuneでよく使用されるサポートされているパートナー アプリと Microsoft アプリです。

目的:すべてのデバイスでのキュリティで保されたアクセス

データがモバイル デバイスに保存されている場合は、悪意のあるアクティビティから保護する必要があります。

✅ タスク: デバイスをセキュリティで保護する方法を決定する

ウイルス対策、マルウェアスキャン、脅威への対応、デバイスの最新の状態を維持することが重要な考慮事項です。 また、悪意のあるアクティビティの影響を最小限に抑える必要もあります。

考慮事項

ウイルス対策 (AV) とマルウェア保護は必須です。 Intuneは、Microsoft Defender for Endpointおよびさまざまな Mobile Threat Defense (MTD) パートナーと統合され、マネージド デバイス、個人用デバイス、アプリの保護に役立ちます。

Microsoft Defender for Endpoint には、脅威を監視して対処するためのセキュリティ機能とポータルが含まれています。

デバイスが侵害された場合は、条件付きアクセスを使用して悪意のある影響を制限する必要があります。

たとえば、Microsoft Defender for Endpointはデバイスをスキャンし、デバイスが侵害されているかどうかを判断できます。 条件付きアクセスは、電子メールを含め、このデバイスのorganizationアクセスを自動的にブロックできます。

条件付きアクセスは、Intuneに登録されていないデバイスであっても、デバイスからネットワークとリソースを保護するのに役立ちます。

デバイス、OS、アプリを更新して、データのセキュリティを確保します。 更新プログラムをインストールする方法とタイミングについて計画を作成してください。 Intune には、ストア アプリの更新プログラムなど、更新プログラムの管理に役立つポリシーがあります。

次のソフトウェア更新プログラム計画ガイドは、更新戦略の決定に役立ちます。

ユーザーが多数のデバイスからリソースをorganizationするために認証する方法を決定します。 たとえば、次のようなことが可能です。

デバイスで 証明書 を使用して、仮想プライベート ネットワーク (VPN) への接続、Outlook の開き方など、機能やアプリを認証します。 これらの証明書により、"パスワードレス" のユーザー エクスペリエンスが可能になります。 ユーザーが組織のユーザー名とパスワードを入力する必要がある場合よりも、パスワードレスの方が安全性が高いと見なされます。

証明書を使用する予定の場合は、サポートされている 公開キー インフラストラクチャ (PKI) インフラストラクチャ を使用して、証明書プロファイルを作成して展開します。

organization所有デバイスで追加の認証レイヤーに多要素認証 (MFA) を使用します。 または、MFA を使用して個人用デバイスでアプリを認証します。 顔認識や指紋などの生体認証も使用できます。

認証に生体認証を使用する場合は、デバイスで生体認証がサポートされていることを確認してください。 最新のデバイスの多くでサポートされています。

ゼロ トラストデプロイを実装します。 ゼロ トラストでは、Microsoft Entra IDとMicrosoft Intuneの機能を使用して、すべてのエンドポイントをセキュリティで保護し、パスワードレス認証などを使用します。

Microsoft 365 アプリに付属するデータ包含ポリシーを構成します。 これらのポリシーは、ORGANIZATIONデータが、IT で管理されていない他のアプリやストレージの場所と共有されないようにするのに役立ちます。

個人所有のデバイスで一般的な会社のメールやドキュメントにのみアクセスする必要があるユーザーがいる場合は、アプリ保護ポリシーで Microsoft 365 アプリを使用するようにユーザーに要求できます。 デバイスをIntuneに登録する必要はありません。

詳細と考慮事項については、 個人用デバイスと組織所有のデバイス に関するページを参照してください (この記事で)。

目的: IT を分散する

多くの組織では、さまざまな管理者に場所や部署などを制御させたいと考えています。 たとえば、Charlotte IT 管理者グループは、Charlotte キャンパス内のポリシーの管理と監視を行います。 これらの Charlotte IT 管理者は、Charlotte の場所のポリシーのみを表示および管理できます。 Redmond の場所のポリシーを表示したり管理したりすることはできません。 この方法は、分散 IT と呼ばれます。

Intuneでは、分散 IT は次の機能を利用できます。

スコープ タグ では、ロールベースのアクセス制御 (RBAC) が使用されます。 したがって、特定のグループ内のユーザーのみに、そのスコープ内のユーザーとデバイスに対するポリシーとプロファイルを管理する許可が与えられます。

デバイス登録カテゴリを使用すると、作成したカテゴリに基づいてデバイスがグループに自動的に追加されます。 この機能は動的グループMicrosoft Entra使用され、デバイスの管理が容易になります。

ユーザーは、デバイスを登録するときに、Sales、IT 管理者、POS デバイスなどのカテゴリを選択します。 デバイスがカテゴリに追加されると、これらのデバイス グループはポリシーを受け取る準備が整います。

管理者がポリシーを作成するときに、スクリプトを実行するポリシーやアプリを展開するポリシーなど、特定のポリシーに 対して複数の管理者承認 を要求できます。

Endpoint Privilege Management を使用すると、アプリのインストールやデバイス ドライバーの更新など、管理者特権を必要とする標準の管理者以外のユーザーによる完全なタスクを実行できます。 エンドポイント特権管理は、Intune スイートの一部です。

✅ タスク: ルールと設定を配布する方法を決定する

ルールと設定は、さまざまなポリシーを使用して展開されます。 考慮事項

管理構造を決定します。 たとえば、 Charlotte IT Admins や ケンブリッジ IT 管理者など、場所によって区切る必要がある場合があります。 VPN を含むすべてのネットワーク アクセスを制御する ネットワーク管理者 など、ロールで区切る必要がある場合があります。

これらのカテゴリが スコープ タグになります。

管理グループの作成の詳細については、次のページを参照してください。

組織では、多数のローカル管理者が 1 つのIntune テナントに接続するシステムで分散 IT を使用する必要がある場合があります。 たとえば、大きなorganizationには 1 つのIntune テナントがあります。 organizationには多数のローカル管理者があり、各管理者が特定のシステム、リージョン、または場所を管理します。 各管理者は、organization全体ではなく、自分の場所のみを管理する必要があります。

詳細については、同じIntune テナント内の多数の管理者を含む分散 IT 環境に関するページを参照してください。

多くの組織では、iOS/iPadOS、Android、Windows デバイスなど、デバイスの種類によってグループが分離されています。 次にいくつか例を示します。

- 特定のアプリを特定のデバイスに配布します。 たとえば、Redmond ネットワーク内のモバイル デバイスに Microsoft シャトル アプリをデプロイします。

- ポリシーを特定の場所に展開します。 たとえば、Wi-Fi プロファイルを Charlotte ネットワーク内のデバイスにデプロイして、範囲内で自動的に接続できるようにします。

- 特定のデバイスの設定を制御します。 たとえば、製造現場で使用される Android Enterprise デバイスでカメラを無効にしたり、すべての Windows デバイス用の Windows Defender ウイルス対策プロファイルを作成したり、すべての iOS/iPadOS デバイスに電子メール設定を追加したりできます。

これらのカテゴリは 、デバイス登録カテゴリになります。

目標: 組織のデータを組織内に保持する

データがモバイル デバイスに保存されている場合、偶発的な損失または共有からデータを保護する必要があります。 この目的には、個人およびorganization所有デバイスからのorganizationデータのワイプも含まれます。

✅ タスク: organizationに影響を与えるさまざまなシナリオに対応するプランを作成する

いくつかのサンプル シナリオ:

デバイスの紛失または盗難、または使用されなくなった。 ユーザーが組織から脱退する。

- Intune では、ワイプ、インベントリからの削除、登録の手動解除を使用して、デバイスを削除できます。 また、x 日間、Intuneでチェックインされていないデバイスを自動的に削除することもできます。

- アプリ レベルでは、Intune で管理されているアプリから組織のデータを削除できます。 選択的ワイプは、個人のデータをデバイスに保持し、組織のデータのみを削除するので、個人用デバイスに最適です。

個人用デバイスでは、ユーザーがコピー/貼り付け、スクリーンショットの撮影、またはメールの転送を防ぐことができます。 管理していないデバイスでは、アプリ保護ポリシーによってこれらの機能をブロックできます。

管理対象デバイス (Intune に登録されているデバイス) では、デバイス構成プロファイルを使用してこれらの機能を制御することもできます。 デバイス構成プロファイルでは、アプリではなく、デバイスの設定を制御します。 機密性の高いデータまたは機密データにアクセスするデバイスで、コピー/貼り付け、スクリーンショットの撮影などをデバイス構成プロファイルによって禁止できます。

詳細と考慮事項については、 個人用デバイスと組織所有のデバイス に関するページを参照してください (この記事で)。

手順 2 - デバイスのインベントリ

組織には、デスクトップ コンピューター、ノート PC、タブレット、ハンドヘルド スキャナー、携帯電話など、さまざまなデバイスがあります。 これらのデバイスは、organizationによって所有されているか、ユーザーによって所有されます。 デバイス管理戦略を計画するときは、個人用デバイスを含め、organization リソースにアクセスするすべてのことを検討してください。

このセクションには、考慮する必要があるデバイス情報が含まれています。

サポートされるプラットフォーム

Intuneでは、一般的で一般的なデバイス プラットフォームがサポートされています。 特定のバージョンについては、 サポートされているプラットフォームに関するページを参照してください。

✅ タスク: 古いデバイスをアップグレードまたは交換する

デバイスで、主に古いオペレーティング システムであるサポートされていないバージョンを使用している場合は、OS をアップグレードするか、デバイスを交換します。 これらの古い OS とデバイスではサポートが制限されている可能性があるため、セキュリティ上のリスクが生じる可能性があります。 このタスクには、Windows 7 を実行しているデスクトップ コンピューター、元のバージョン 10.0 OS を実行している iPhone 7 デバイスなどが含まれています。

個人のデバイスと組織所有のデバイス

個人用デバイスでは、ユーザーがメールをチェックしたり、会議に参加したり、ファイルを更新したりすることが通常の目的です。 多くの組織では、個人用デバイスがorganizationリソースにアクセスすることを許可しています。

BYOD/個人用デバイスは、次のようなモバイル アプリケーション管理 (MAM) 戦略の一部です。

- 多くの組織で人気が高まり続ける

- organizationデータを保護したいが、デバイス全体を管理したくない組織に適したオプションです

- ハードウェア コストを削減します。

- リモート & ハイブリッド ワーカーなど、従業員のモバイル生産性の選択肢を向上させることができます

- デバイスからすべてのデータを削除するのではなく、アプリからorganizationデータのみを削除します

組織所有のデバイスは、次のようなモバイル デバイス管理 (MDM) 戦略の一部です。

- organizationで IT 管理者に完全な制御を提供します

- アプリ、デバイス、ユーザーを管理する豊富な機能セットがある

- ハードウェアやソフトウェアなど、デバイス全体を管理する組織に適したオプションです

- 特に、既存のデバイスが古くなっている場合やサポートされていない場合は、ハードウェア コストを増加させる可能性があります

- 個人データを含め、デバイスからすべてのデータを削除できます

organizationおよび管理者として、個人用デバイスを許可するかどうかを決定します。 個人のデバイスを許可する場合は、organization データを保護する方法など、重要な決定を下す必要があります。

✅ タスク: 個人用デバイスの処理方法を決定する

モバイルまたはリモート ワーカーをサポートすることがorganizationにとって重要な場合は、次の方法を検討してください。

オプション 1: 個人用デバイスがorganizationリソースにアクセスできるようにする。 ユーザーは、 登録するか、登録しないかの選択できます。

個人のデバイスを登録するユーザーの場合、管理者は、ポリシーのプッシュ、デバイス機能の制御、& 設定の制御、デバイスのワイプなど、これらのデバイスを完全に管理します。 管理者は、このコントロールが必要な場合や、このコントロールが必要 と思われる 場合があります。

ユーザーが個人用デバイスを登録すると、誤ってデバイスをワイプまたはリセットするなど、管理者がデバイス上で何かを実行できることを認識または理解できない可能性があります。 管理者は、この責任や、organizationが所有していないデバイスへの潜在的な影響を望まない場合があります。

また、多くのユーザーが登録を拒否し、organization リソースにアクセスする他の方法を見つけることができます。 たとえば、Outlook アプリを使用して組織の電子メールを確認するには、デバイスの登録を必須にしたとします。 この要件を省略するために、ユーザーはデバイス上の任意の Web ブラウザーを開き、Outlook Web アクセスにサインインします。これは、必要ではない可能性があります。 または、ユーザーがスクリーンショットを作成してデバイスに画像を保存します。これも、管理者が望んでいることではありません。

このオプションを選択する場合は、個人のデバイスを登録するリスクと利点についてユーザーを教育してください。

個人用デバイスを登録していないユーザーの場合は、アプリ保護ポリシーを使用してアプリへのアクセスとアプリ データのセキュリティ保護を管理します。

条件付きアクセス ポリシー で使用条件 ステートメントを使用します。 同意しない場合、ユーザーはアプリにアクセスできません。 ユーザーがステートメントに同意すると、デバイス レコードがMicrosoft Entra IDに追加され、デバイスが既知のエンティティになります。 デバイスが既知の場合は、デバイスからアクセスされている内容を追跡できます。

アプリ ポリシーを使用してアクセスとセキュリティを常に制御します。

メールや会議への参加など、organizationで最も使うタスクを確認します。 アプリ構成ポリシーを使用して、Outlook などのアプリ固有の設定を構成します。 これらのアプリに対するセキュリティとアクセスを制御するには、アプリ保護ポリシーを使用します。

たとえば、ユーザーは個人のデバイスで Outlook アプリを使用して仕事用メールを確認できます。 Intuneでは、管理者は Outlook アプリ保護ポリシーを作成します。 このポリシーでは、Outlook アプリを開くたびに多要素認証 (MFA) を使用し、コピーと貼り付けを禁止し、他の機能を制限します。

オプション 2: すべてのデバイスをフル マネージドにする必要があります。 このシナリオでは、すべてのデバイスがIntuneに登録され、個人用デバイスを含むorganizationによって管理されます。

登録を適用するために、デバイスがIntuneに登録する必要がある条件付きアクセス (CA) ポリシーを展開できます。 これらのデバイスでは、次のことができます。

- organization接続用の WiFi/VPN 接続を構成し、これらの接続ポリシーをデバイスに展開します。 ユーザーは設定を入力する必要はありません。

- ユーザーがデバイス上 の特定のアプリを必要とする 場合は、アプリをデプロイします。 また、モバイル脅威防御アプリなど、セキュリティ上の目的でorganizationに必要なアプリをデプロイすることもできます。

- コンプライアンス ポリシーを使用して、特定の MDM コントロールを呼び出す規制やポリシーなど、organizationが従う必要がある規則を設定します。 たとえば、デバイス全体を暗号化したり、デバイス上のすべてのアプリのレポートを生成したりするには、Intuneが必要です。

ハードウェアも制御する場合は、携帯電話を含め、必要なすべてのデバイスをユーザーに提供します。 ユーザーが引き続き生産性を高め、最新の組み込みのセキュリティ機能を利用できるように、ハードウェア更新計画に投資します。 これらの組織所有のデバイスを Intune に登録し、ポリシーを使用して管理します。

ベスト プラクティスとして、データがデバイスから離れることを常に想定してください。 追跡と監査の方法が用意されていることを確認してください。 詳細については、「Microsoft Intuneを使用したゼロ トラスト」を参照してください。

デスクトップ コンピューターを管理する

Intune では、Windows 10 以降を実行しているデスクトップ コンピューターを管理できます。 Windows クライアント OS には、最新のデバイス管理機能が組み込まれており、ローカル Active Directory (AD) グループ ポリシーへの依存関係が削除されます。 Intune でルールと設定を作成し、これらのポリシーをデスクトップ コンピューターや PC を含むすべての Windows クライアント デバイスに展開すると、クラウドのメリットが得られます。

詳細については、「 ガイド付きシナリオ - クラウドで管理されたモダン デスクトップ」を参照してください。

Windows デバイスが現在 Configuration Manager を使用して管理されている場合でも、これらのデバイスを Intune に登録できます。 この方法は 共同管理と呼ばれます。 共同管理には、デバイスでリモート アクションを実行する (再起動、リモート コントロール、出荷時のリセット)、デバイス コンプライアンスによる条件付きアクセスなど、多くの利点があります。 デバイスを Intune にクラウド接続することもできます。

詳細については、次を参照してください:

✅ タスク: モバイル デバイス管理に現在使用している内容を見る

モバイル デバイス管理の導入は、そのソリューションがオンプレミスの機能やプログラムを使用するかどうかなど、organizationが現在使用している内容によって異なります。

セットアップに関する展開ガイドには、いくつかの有用な情報が含まれています。

考慮事項

現在 MDM サービスまたはソリューションを使用していない場合は、Intuneに直接進むのが最適な場合があります。

現在、オンプレミス グループ ポリシー オブジェクト (GPO) を使用している場合は、Intuneに移動し、Intune設定カタログを使用するのが似ています。クラウドベースのデバイス ポリシーに簡単に移行できます。 設定カタログには、Apple デバイスと Google Chrome の設定も含まれています。

Configuration Managerまたは MDM ソリューションに登録されていない新しいデバイスの場合は、Intuneに直接進むのが最適な場合があります。

Configuration Manager を現在使用している場合は、次のオプションがあります。

- 既存のインフラストラクチャを維持し、一部のワークロードをクラウドに移動する場合は、共同管理を使用します。 両方のサービスのメリットが得られます。 既存のデバイスでは、一部のポリシーを Configuration Manager (オンプレミス) から、その他のポリシーを Intune (クラウド) から受け取ることができます。

- 既存のインフラストラクチャを維持し、Intune を利用してオンプレミスのデバイスを監視する場合は、テナントのアタッチを使用します。 Intune管理センターを使用する一方で、Configuration Managerを使用してデバイスを管理する利点があります。

- 純粋なクラウド ソリューションでデバイスを管理する場合は、Intune に移行します。 一部のConfiguration Managerユーザーは、テナントアタッチまたは共同管理でConfiguration Managerを引き続き使用することを好みます。

詳細については、 共同管理ワークロードに関するページを参照してください。

現場担当者 (FLW) デバイス

共有タブレットとデバイスは、現場担当者 (FLW) に一般的です。 小売、医療、製造など、多くの業界で使用されています。

Android (AOSP) 仮想現実デバイス、iPad デバイス、Windows 365 クラウド PC など、さまざまなプラットフォームで使用できるオプションがあります。

✅ タスク: FLW シナリオを決定する

FLW デバイスは、organization所有され、デバイス管理に登録され、1 人のユーザー (ユーザー割り当て) または多くのユーザー (共有デバイス) によって使用されます。 これらのデバイスは、現場担当者が作業を行うために重要であり、多くの場合、使用制限モードで使用されます。 たとえば、項目をスキャンするデバイス、情報を表示するキオスク、病院や医療施設で患者をチェックインするタブレットなどです。

詳細については、Microsoft Intuneの現場担当者のデバイス管理に関するページを参照してください。

手順 3 - コストとライセンスを決定する

デバイスの管理は、さまざまなサービスとの関係です。 Intune には、さまざまなデバイスで制御できる設定と機能が含まれています。 また、重要な役割を果たすサービスもあります。

Microsoft Entra ID P1 または P2 (Microsoft 365 E5 ライセンスに含まれる) には、デバイスの管理に重要な次のようないくつかの機能が含まれています。

- Windows Autopilot: Windows クライアント デバイスは、Intuneに自動的に登録し、ポリシーを自動的に受信できます。

- 多要素認証 (MFA): ユーザーは、PIN、認証アプリ、指紋など、2 つ以上の検証方法を入力する必要があります。 MFA は、個人用デバイスや、追加のセキュリティを必要とするorganization所有デバイスに対してアプリ保護ポリシーを使用する場合に最適なオプションです。

- 条件付きアクセス: ユーザーとデバイスが 6 桁のパスコードなどのルールに従っている場合は、organization リソースにアクセスできます。 ユーザーまたはデバイスは、ルールを満たしていない場合、アクセスできません。

- 動的ユーザー グループと動的デバイス グループ: 都市、役職、OS の種類、OS のバージョンなど、条件を満たすユーザーまたはデバイスをグループに自動的に追加します。

Microsoft 365 アプリ (Microsoft 365 E5 ライセンスに含まれる) には、Outlook、Word、SharePoint、Teams、OneDrive など、ユーザーが依存するアプリが含まれています。 Intune を使用してこれらのアプリをデバイスに展開できます。

Microsoft Defender for Endpoint (Microsoft 365 E5 ライセンスに含まれる) は、Windows クライアント デバイスの悪意のあるアクティビティの監視とスキャンに役立ちます。 また、許容可能な脅威レベルを設定することもできます。 条件付きアクセスと組み合わせると、脅威レベルを超えた場合organizationリソースへのアクセスをブロックできます。

Microsoft Purview (Microsoft 365 E5 ライセンスに含まれる) は、ラベルを適用してドキュメントと電子メールを分類および保護します。 Microsoft 365 アプリでは、このサービスを使用して、個人のデバイス上のアプリなど、organization データへの不正アクセスを防ぐことができます。

IntuneのMicrosoft Copilotは、ジェネレーティブ AI セキュリティ分析ツールです。 Intune データにアクセスし、ポリシーと設定の管理、セキュリティ体制の理解、デバイスの問題のトラブルシューティングに役立ちます。

Intuneの Copilot は、Microsoft Copilot for Security を通じてライセンスされます。 詳細については、「セキュリティのMicrosoft Copilotの概要」を参照してください。

Intune Suite には、リモート ヘルプ、Microsoft クラウド PKI、エンドポイント特権管理などの高度なエンドポイント管理とセキュリティ機能が用意されています。 Intuneスイートは別のライセンスとして利用できます。

詳細については、次を参照してください:

- Microsoft Intune のライセンス

- Microsoft 365 for business

- Microsoft 365 エンタープライズ ライセンス

- Microsoft Intune Suite

✅ タスク: organizationに必要なライセンスサービスを決定する

考慮事項

ポリシー (ルール) とプロファイル (設定) を展開することを目標にしている場合は、少なくとも次のものが必要です。

- Intune

Intune はさまざまなサブスクリプションで提供され、スタンドアロン サービスとしても利用できます。 詳細については、「Microsoft Intune ライセンス」を参照してください。

現在は Configuration Manager を使用しており、デバイスの共同管理をセットアップしたい場合。 Intune には Configuration Manager ライセンスに既に含まれています。 新しいデバイスまたは既存の共同管理デバイスを完全に管理Intune場合は、別のIntune ライセンスが必要です。

Intune で作成したコンプライアンス ルールまたはパスワード ルールを適用したい場合。 少なくとも、次のものが必要です。

- Intune

- Microsoft Entra ID P1 または P2

IntuneとMicrosoft Entra ID P1またはP2は、Enterprise Mobility + Securityで利用できます。 詳細については、「Enterprise Mobility + Security価格オプション」を参照してください。

デバイス上の Microsoft 365 アプリのみを管理する必要があります。 少なくとも、次のものが必要です。

- モビリティとセキュリティのMicrosoft 365 Basic

詳細については、次を参照してください:

Microsoft 365 アプリをデバイスに展開し、これらのアプリを実行するデバイスをセキュリティで保護するためのポリシーを作成する必要があります。 少なくとも、次のものが必要です。

- Intune

- Microsoft 365 Apps

Intuneでポリシーを作成し、Microsoft 365 アプリを展開し、ルールと設定を適用する必要があります。 少なくとも、次のものが必要です。

- Intune

- Microsoft 365 Apps

- Microsoft Entra ID P1 または P2

これらのサービスはすべて一部の Microsoft 365 プランに含まれているので、Microsoft 365 ライセンスを使用するとコスト効率が高い場合があります。 詳細については、 Microsoft 365 ライセンス プランに関するページを参照してください。

手順 4 - 既存のポリシーとインフラストラクチャを確認する

多くの組織は、既存のポリシーとデバイス管理インフラストラクチャを備えていますが、その "保守" だけを行っています。 たとえば、20 年前のグループ ポリシーを使用していて、それらが何をしているかわからない場合があります。 クラウドへの移行を検討するときは、これまで常に行ってきたことに注目するのではなく、目標を決定する必要があります。

これらの目標を念頭に置いて、ポリシーのベースラインを作成します。 複数のデバイス管理ソリューションがある場合は、1 つのモバイル デバイス管理サービスを使用する必要があります。

✅ タスク: オンプレミスで実行するタスクを確認する

このタスクには、クラウドに移行できるサービスの確認が含まれます。 これまで常に行ってきたことに注目するのではなく、目標を決定する必要があることを忘れないでください。

考慮事項

既存のポリシーとその構造を確認します。 一部のポリシーはグローバルに適用でき、一部はサイト レベルで適用され、一部はデバイスに固有です。 目標は、グローバル ポリシーの意図、ローカル ポリシーの意図などを把握し、理解することです。

オンプレミスの Active Directory グループ ポリシーは、LSDOU の順序 (ローカル、サイト、ドメイン、組織単位 (OU)) で適用されます。 この階層では、OU ポリシーによってドメイン ポリシーが上書きされ、ドメイン ポリシーによってサイト ポリシーが上書きされる、というように上書きされていきます。

Intune では、作成したユーザーとグループにポリシーが適用されます。 階層はありません。 2 つのポリシーによって同じ設定が更新された場合、設定は競合として表示されます。 競合の動作の詳細については、 デバイス ポリシーとプロファイルに関する一般的な質問、問題、解決策に関するページを参照してください。

ポリシーを確認した後、AD グローバル ポリシーは、必要なグループまたはグループに論理的に適用を開始します。 これらのグループには、グローバル レベル、サイト レベルなどを対象とするユーザーとデバイスが含まれます。 このタスクでは、Intuneで必要なグループ構造を把握できます。 大規模なMicrosoft Intune環境でのグループ化、ターゲット設定、フィルター処理に関するパフォーマンスに関する推奨事項は、適切なリソースである可能性があります。

Intuneで新しいポリシーを作成する準備をしてください。 Intuneには、興味を引く可能性のあるシナリオに対応するいくつかの機能が含まれています。 次にいくつか例を示します。

セキュリティ ベースライン: Windows クライアント デバイスでは、 セキュリティ ベースライン は、推奨値に事前構成されたセキュリティ設定です。 デバイスのセキュリティ保護を初めて使用する場合、または包括的なベースラインが必要な場合は、セキュリティ ベースラインを確認してください。

設定分析情報 は、類似の組織が正常に採用した分析情報を追加することで、構成に対する信頼を提供します。 Insights は一部の設定で使用でき、一部の設定では使用できません。 詳細については、「 設定の分析情報」を参照してください。

設定カタログ: Apple および Windows クライアント デバイスの 設定カタログ には、構成できるすべての設定が一覧表示され、オンプレミスの GPO と似ています。 ポリシーを作成するときは、最初から開始し、詳細なレベルで設定を構成します。

管理用テンプレート (ADMX): Windows クライアント デバイスでは、ADMX テンプレートを使用して、Windows、インターネット エクスプローラー、Office、および Microsoft Edge バージョン 77 以降のグループ ポリシー設定を構成します。 これらの ADMX テンプレートは、オンプレミスの AD グループ ポリシーで使用されるのと同じ ADMX テンプレートですが、Intuneでは 100% クラウドベースです。

グループ ポリシー: グループ ポリシー分析を使用して、GPO をインポートして分析します。 この機能は、クラウドでの GPO の変換方法を決定するのに役立ちます。 出力では、Microsoft Intune などの MDM プロバイダーでサポートされている設定が示されます。 また、非推奨の設定や、MDM プロバイダーで使用できない設定も示されます。

インポートした設定に基づいてIntune ポリシーを作成することもできます。 詳細については、「 インポートした GPO を使用して設定カタログ ポリシーを作成する」を参照してください。

ガイド付きシナリオ: ガイド付きシナリオは、エンド ツー エンドのユース ケースに重点を置いた、カスタマイズされた一連の手順です。 これらのシナリオには、ポリシー、アプリ、割り当て、およびその他の管理構成が自動的に含められます。

目標の最小値を含むポリシー ベースラインを作成します。 例:

セキュリティで保護されたメール: 少なくとも、次のことをお勧めします。

- Outlook アプリの保護ポリシーを作成します。

- Exchange Onlineの条件付きアクセスを有効にするか、別のオンプレミスの電子メール ソリューションに接続します。

デバイス設定:少なくとも、次のことをお勧めします。

- デバイスのロックを解除するために 6 文字の PIN を要求します。

- iCloud や OneDrive などの個人用クラウド サービスへのバックアップを禁止します。

デバイス プロファイル: 少なくとも、次のことをお勧めします。

- Contoso Wi-Fi ワイヤレス ネットワークに接続するための事前構成済みの設定が含まれる Wi-Fi プロファイルを作成します。

- 自動的に認証を行って組織の VPN に接続するための、VPN プロファイルと証明書を作成します。

- Outlook に接続する構成済みの設定を含む 電子メール プロファイル を作成します。

アプリ: 少なくとも、次のことをお勧めします。

- アプリ保護ポリシーを使用して Microsoft 365 アプリを展開します。

- アプリの保護ポリシー付きの基幹業務 (LOB) を展開します。

推奨される最小設定の詳細については、次のページを参照してください。

グループの現在の構造を確認します。 Intuneでは、ユーザー グループ、デバイス グループ、動的ユーザー グループとデバイス グループ (P1 または P2 Microsoft Entra ID必要) にポリシーを作成して割り当てることができます。

Intuneや Microsoft 365 など、クラウドでグループを作成すると、グループはMicrosoft Entra IDで作成されます。 Microsoft Entra IDブランド化が表示されない場合がありますが、それが使用しています。

新しいグループを作成するのは簡単な作業です。 これらは、Microsoft Intune管理センターで作成できます。 詳細については、「 グループを追加してユーザーとデバイスを整理する」を参照してください。

既存の配布リスト (DL) をMicrosoft Entra IDに移動する方が困難な場合があります。 DLs がMicrosoft Entra IDされると、これらのグループをIntuneおよび Microsoft 365 で使用できるようになります。 詳細については、次を参照してください:

既存の Office 365 グループがある場合は、Microsoft 365 に移行できます。 既存のグループは残り、Microsoft 365 のすべての機能とサービスを取得します。 詳細については、次を参照してください:

複数のデバイス管理ソリューションがある場合は、 1 つのモバイル デバイス管理ソリューションに移動します。 Intune を使用して、アプリ内やデバイス上の組織データを保護することをお勧めします。

詳細については、「ID を安全に管理し、アプリを管理し、デバイスを管理するMicrosoft Intune」を参照してください。

手順 5 - ロールアウト 計画を作成する

次のタスクでは、ユーザーとデバイスでポリシーを受け取る方法とタイミングを計画します。 このタスクでは、次の点も考慮してください。

- 目標と成功のメトリックを定義します。 これらのデータ ポイントを使用して、他のロールアウト フェーズを作成します。 目標は SMART (Specific (具体的な)、Measurable (測定可能な)、Attainable (達成可能な)、Realistic (現実的な)、Timely (時宜にかなった)) ものになるように設定します。 ロールアウト計画が順調に進行するように各フェーズの目標に合わせて指標を設定します。

- 目標と目的を明確に定義します。 新機能の認知やトレーニングにはこれらの目標や目的を取り入れ、Intune を組織が選択した理由をユーザーに理解してもらいます。

✅ タスク: ポリシーをロールアウトするプランを作成する

また、ユーザーがデバイスをIntuneに登録する方法を選択します。 考慮事項

ポリシーを段階的にロールアウトします。 例:

パイロットまたはテスト グループから開始します。 これらのグループは、最初のユーザーであることを自覚し、フィードバックの提供に協力する必要があります。 このフィードバックを使用して、構成、ドキュメント、通知を向上させ、今後のロールアウトではユーザーの作業が容易になるようにします。 幹部や重要な人物はパイロット ユーザーにしないでください。

最初のテストの後、パイロット グループにユーザーを追加します。 または、次のように、別のロールアウトに焦点を当てたパイロット グループをさらに作成します。

部門: 各部門を 1 つのロールアウト フェーズにすることができます。 一度に部門全体を対象にします。 このロールアウトでは、各部門のユーザーはデバイスを同じようなやり方で使用し、同じアプリケーションにアクセスする可能性があります。 ユーザーが同じ種類のポリシーを使用する可能性があります。

地理的場所: 特定の地域内 (同じ大陸、国/地域、同じ組織の建物など) のすべてのユーザーにポリシーを展開します。 このロールアウトでは、特定の場所のユーザーに集中することができます。 Intune を同時に展開する場所の数が少ないため、事前プロビジョニング展開アプローチ用の Windows Autopilot を提供できます。 同じ場所に複数の部門や複数のユース ケースが存在する可能性があります。 そのため、同時に複数のユース ケースをテストすることもできます。

プラットフォーム: このロールアウトでは、類似したプラットフォームを同時に展開します。 たとえば、2 月にすべての iOS/iPadOS デバイス、3 月にすべての Android デバイス、4 月にすべての Windows デバイスにポリシーを展開します。 この方法では、ヘルプ デスクは一度に 1 つのプラットフォームだけをサポートするため、サポートが容易になる可能性があります。

段階的なアプローチを使用すると、さまざまな種類のユーザーからフィードバックを得ることができます。

パイロット運用が無事に終わったら、次は本格的な運用ロールアウトに取り掛かります。 対象となるグループと期間を含む Intune ロールアウト計画の例を次に示します。

ロールアウト フェーズ 7 月 8 月 9 月 10 月 限定パイロット運用 IT 部門 (50 ユーザー) 拡張パイロット運用 IT 部門 (200 ユーザー)、IT 部門の幹部 (10 ユーザー) 運用ロールアウト フェーズ 1 Sales and Marketing (2,000 ユーザー) 運用ロールアウト フェーズ 2 リテール (1,000 ユーザー) 運用ロールアウト フェーズ 3 人事 (50 ユーザー)、財務 (40 ユーザー)、幹部 (30 ユーザー) このテンプレートは、Intune の展開計画、設計、および実装のテーブル テンプレートに関するページからダウンロードすることもできます。

ユーザーが個人所有デバイスとorganization所有デバイスを登録する方法を選択します。 以下のようなさまざまな登録方法を選択できます。

- ユーザーのセルフサービス: ユーザーは、IT 組織によって提供された手順に従って、各自のデバイスを登録します。 この方法は最も一般的で、ユーザー支援型登録よりもスケーラブルな方法です。

- ユーザー支援の登録: この事前プロビジョニングされた展開アプローチでは、IT メンバーは、登録プロセスを通じて、ユーザーを個人で、または Teams を使用して支援します。 この方法は通常、幹部や、特に支援が必要と思われるグループに使用されます。

- IT 技術説明会: このイベントでは、IT 部門が Intune 登録サポート ブースを設置します。 ユーザーは Intune 登録に関する情報を入手し、不明な点を聞き、デバイス登録についてサポートを受けることができます。 この選択肢は、Intune ロールアウトの初期フェーズでは特に、IT 部門とユーザーに利点があります。

次の例は、登録方法を示しています。

ロールアウト フェーズ 7 月 8 月 9 月 10 月 限定パイロット運用 セルフサービス IT 拡張パイロット運用 セルフサービス IT 事前プロビジョニング IT 部門の幹部 運用ロールアウト フェーズ 1 営業/マーケティング セルフサービス Sales and Marketing 運用ロールアウト フェーズ 2 小売 セルフサービス 小売 運用ロールアウト フェーズ 3 役員、人事、財務 セルフサービス 人事、財務 事前プロビジョニング 役員 プラットフォームごとに異なる登録方法の詳細については、「展開ガイダンス: Microsoft Intuneにデバイスを登録する」を参照してください。

手順 6 - 変更を伝える

変更管理は、今後の変更に関する明確で有益な情報伝達にかかっています。 アイデアは、スムーズなIntune展開を行い、中断 & 変更をユーザーに認識してもらうことを目的とします。

✅ タスク: ロールアウト通信計画に重要な情報を含める必要がある

この情報には、ユーザーに通知する方法と、通信するタイミングが含まれている必要があります。 考慮事項

通信する情報を決定します。 Intune ロールアウトのキックオフ、登録前、登録後の順に、グループとユーザーに段階的に伝達します。

キックオフ段階: Intune プロジェクトを紹介する広範な情報伝達。 次のような重要な質問に答える必要があります。

- Intune とは

- 組織で Intune を使用する理由 (組織とユーザーにとっての利点など)

- 展開とロールアウトの大まかな計画について説明します。

- デバイスが登録 されていない限り 、個人用デバイスが許可されない場合は、決定した理由を説明します。

登録前フェーズ: Intuneやその他のサービス (Office、Outlook、OneDrive など)、ユーザー リソース、ユーザーとグループがIntuneに登録する特定のタイムラインに関する情報を含む広範なコミュニケーション。

登録フェーズ: 通信は、Intuneに登録するようにスケジュールされているユーザーとグループorganizationターゲットです。 登録の準備ができていることをユーザーに通知し、登録手順を含め、ヘルプと質問に連絡するユーザーを通知する必要があります。

登録後のフェーズ: 通信は、Intuneに登録されているユーザーとグループorganizationターゲットです。 ユーザーに役立つ可能性のあるより多くのリソースを提供し、登録中と登録後のエクスペリエンスに関するフィードバックを収集する必要があります。

ロールアウト情報Intuneターゲット グループとユーザーに伝える方法を選択します。 例:

組織全体を対象に対面の会議を行うか、Microsoft Teams を使用します。

登録前の電子メール、登録の電子メール、登録後の電子メールを作成します。 例:

- メール 1: 利点、見込み、スケジュールについて説明します。 この機会を利用して、Intune によって管理されるデバイスでアクセスが許可される他のサービスを紹介します。

- メール 2: Intune からサービスにアクセスする準備が整ったことを発表します。 ユーザーにすぐに登録するよう伝えます。 アクセスが影響を受ける前にタイムラインをユーザーに提供します。 移行の利点と戦略的な理由を再認識してもらいます。

組織の Web サイトを使用して、ロールアウト フェーズ、ユーザーが期待できること、およびサポートの担当者について説明します。

ポスターの作成、organizationソーシャル メディア プラットフォーム (Microsoft Viva Engage など) の使用、またはチラシの配布を行って、事前登録フェーズを発表します。

いつ、誰が含まれるタイムラインを作成します。 最初の Intune キックオフの伝達では、組織全体または一部のみを対象にすることができます。 Intune ロールアウトを開始する数週間前に行うことができます。 次に、Intune ロールアウト スケジュールに合わせてユーザーとグループに段階的に伝えます。

次の例は、Intune ロールアウトの情報伝達の大まかな計画です。

情報伝達計画 7 月 8 月 9 月 10 月 フェーズ 1 すべて キックオフ ミーティング 第 1 週 フェーズ 2 IT Sales and Marketing 小売 人事、財務、幹部 ロールアウト前電子メール 1 第 1 週 第 1 週 第 1 週 第 1 週 フェーズ 3 IT Sales and Marketing 小売 人事、財務、幹部 ロールアウト前 メール 2 第 2 週 第 2 週 第 2 週 第 2 週 フェーズ 4 IT Sales and Marketing 小売 人事、財務、幹部 登録電子メール 第 3 週 第 3 週 第 3 週 第 3 週 フェーズ 5 IT Sales and Marketing 小売 人事、財務、幹部 登録後電子メール 第 4 週 第 4 週 第 4 週 第 4 週

手順 7 - ヘルプ デスクとエンド ユーザーをサポートする

Intune の展開計画とパイロット運用の初期段階に、IT サポートとヘルプ デスクを含めます。 早期に関与することで、サポート スタッフは Intune に触れ、問題をより効果的に特定して解決するための知識と経験を得ることができます。 組織の本格的な運用ロールアウトのサポートにも備えることができます。 また、知識豊富なヘルプ デスクやサポート チームは、ユーザーがこれらの変更を採用するのを支援できます。

✅ タスク: サポート チームをトレーニングする

展開計画で定めた成功の指標を使用して、エンド ユーザー エクスペリエンスを検証します。 考慮事項

エンド ユーザーをサポートするユーザーを決定します。 組織は、異なるレベル (1 から 3) を持つことができます。 たとえば、レベル 1 とレベル 2 がサポート チームの一部である可能性があります。 階層 3 には Intune の展開を担当する MDM チームのメンバーが含まれています。

通常、階層 1 はサポートの最初のレベルであり、最初の連絡先となる階層です。 階層 1 で問題を解決できない場合は、階層 2 にエスカレートされます。 階層 2 からは階層 3 にエスカレートされます。 Microsoft のサポート は、レベル 4 と見なされる場合があります。

- ロールアウトの初期フェーズでは、必ずサポート チームのすべて階層で問題と解決策を文書化してください。 パターンを探し、次のロールアウト フェーズの情報伝達を調整します。 例:

- 別のユーザーまたはグループが個人用デバイスの登録についてためらっている場合は、よくある質問に Teams の通話で回答することを検討します。

- ユーザーが組織所有のデバイスの登録で同じ問題を抱えている場合は、対面のイベントを開催して、ユーザーがデバイスを登録できるようにサポートします。

- ロールアウトの初期フェーズでは、必ずサポート チームのすべて階層で問題と解決策を文書化してください。 パターンを探し、次のロールアウト フェーズの情報伝達を調整します。 例:

ヘルプ デスク ワークフローを作成し、サポートチームのすべての階層にサポートの問題、傾向、その他の重要な情報を常に伝えます。 たとえば、毎日または毎週 Teams 会議を開催して、すべての階層が傾向やパターンを認識し、サポートを得ることができるようにします。

次の例は、Contoso で IT サポートまたはヘルプ デスクのワークフローがどのように実装されているかを示しています。

- エンド ユーザーが、登録の問題について IT サポート/ヘルプデスク階層 1 に問い合わせます。

- IT サポート/ヘルプデスク階層 1 は根本原因を特定できず、階層 2 に上申します。

- IT サポート/ヘルプデスク階層 2 が調査します。 階層 2 は問題を解決できず、階層 3 に上申し、問題の解決に役立つ追加情報を提供します。

- IT サポート/ヘルプデスク階層 3 が調査し、根本原因を特定して、解決策を階層 2 と階層 1 に伝えます。

- IT サポート/ヘルプデスク階層 1 はユーザーに連絡し、問題を解決します。

この方法では、特に Intune のロールアウトの初期段階で以下のような多くの利点があります。

- テクノロジの学習に役立つ

- 問題を迅速に特定し、解決する

- 全体的なユーザー エクスペリエンスを向上させる

ヘルプ デスクとサポート チームをトレーニングします。 organizationで使用されるさまざまなプラットフォームを実行しているデバイスを登録して、プロセスに慣れさせます。 シナリオのパイロット グループとしてヘルプ デスクとサポート チームを使用することを検討してください。

YouTube ビデオ、Windows Autopilot シナリオに関する Microsoft チュートリアル、コンプライアンス、構成、トレーニング パートナーを通じたコースなど、利用可能なトレーニング リソースがあります。

Intune サポート トレーニングの課題の例を次に示します。

- Intune サポート計画のレビュー

- Intune の概要

- 一般的な問題のトラブルシューティング

- ツールとリソース

- Q & A

コミュニティベースのIntuneフォーラムとエンドユーザーのドキュメントも優れたリソースです。