特権アクセスのセキュリティ保護

組織は、特権アクセスをセキュリティで保護することを、セキュリティに関する最優先事項にする必要があります。攻撃者によるこのアクセス レベルでの侵害は、ビジネスに重大な影響を与える可能性と発生頻度が高いからです。

特権アクセスには、企業資産の大部分を管理する IT 管理者や、ビジネスクリティカルな資産にアクセスできるその他のユーザーが含まれます。

攻撃者は、人間の手によるランサムウェア攻撃や標的型データ盗難において特権アクセス セキュリティの弱点を頻繁に悪用します。 特権アクセス アカウントとワークステーションは、企業内のビジネス資産への広範なアクセスをすばやく実行でき、多くの場合、ビジネスに短時間で大きな影響を及ぼすため、攻撃者にとって非常に魅力的です。

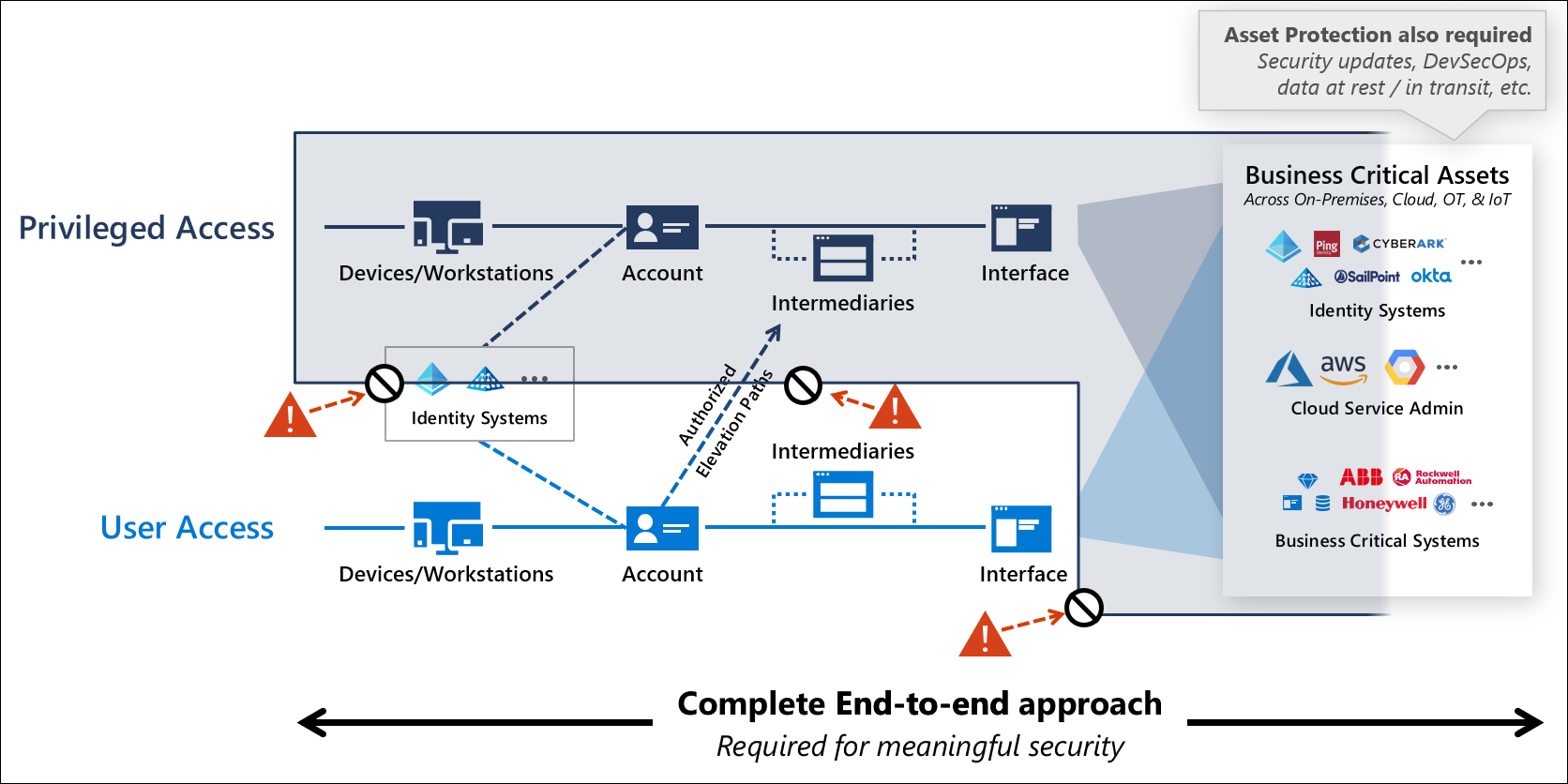

次の図は、このような機密性の高いアカウントを低リスクで運用できる分離された仮想ゾーンを作成するための、推奨される特権アクセス戦略の概要を示したものです。

特権アクセスをセキュリティで保護することにより、不正な経路が完全かつ効果的に封鎖され、保護されて厳重に監視されている少数の承認済みアクセス経路だけを残すことができます。 この図の詳細な説明については、「特権アクセス: 戦略」を参照してください。

この戦略を構築するには、明示的な検証、最小限の特権、侵害の想定などのゼロ トラストの原則を使用して、承認されたエスカレーション パスを保護および監視するための、複数のテクノロジを組み合わせた包括的なアプローチが必要です。 この戦略には、時間をかけて保証を構築して維持するための、包括的な技術アプローチ、明確なプロセス、厳格な運用実行を確立する、複数の補完的な取り組みが必要です。

作業を開始して進捗状況を測定する

| Image | 説明 | Image | 説明 |

|---|---|---|---|

|

迅速な近代化計画 (RaMP) - 最もインパクトの大きい即効性のある対策を計画して実装する |

|

ベスト プラクティス ビデオとスライド |

業界の参照情報

特権アクセスのセキュリティ保護は、これらの業界標準とベスト プラクティスによっても取り扱われています。

| 英国国立サイバー セキュリティ センター (NCSC) | オーストラリア サイバー セキュリティ センター (ACSC) | MITRE ATT&CK |

|---|

次のステップ

環境の特権アクセスの迅速なセキュリティ保護に役立つ戦略、設計、実装のリソース。

| Image | [アーティクル] | 説明 |

|---|---|---|

|

戦略 | 特権アクセス戦略の概要 |

|

成功の基準 | 戦略的成功の条件 |

|

セキュリティ レベル | アカウント、デバイス、中継局、インターフェイスのセキュリティ レベルの概要 |

|

取引先企業 | アカウントのセキュリティ レベルと制御に関するガイダンス |

|

中継局 | 中継局のセキュリティ レベルと制御に関するガイダンス |

|

Interfaces | インターフェイスのセキュリティ レベルと制御に関するガイダンス |

|

デバイス | デバイスとワークステーションのセキュリティ レベルと制御に関するガイダンス |

|

エンタープライズ アクセス モデル | エンタープライズ アクセス モデルの概要 (従来の階層モデルの後継) |

|

ESAE の提供終了 | 従来の管理フォレストの提供終了に関する情報 |