特権アクセス: アカウント

アカウント セキュリティは、特権アクセスのセキュリティ保護の重要なコンポーネントです。 セッションでのエンド ツー エンドのゼロ トラスト セキュリティを実現するには、そのセッションで使用されているアカウントが、偽装している攻撃者ではなく、実際に人間の所有者の制御下にあることを強力に確立する必要があります。

強力なアカウント セキュリティは、セキュリティで保護されたプロビジョニングと、プロビジョニング解除までの完全なライフサイクル管理から始まります。各セッションでは、履歴行動パターン、使用可能な脅威インテリジェンス、現在のセッションでの使用状況を含む使用可能なすべてのデータに基づいて、アカウントが現在侵害されていないことの強力な保証を確立する必要があります。

アカウント セキュリティ

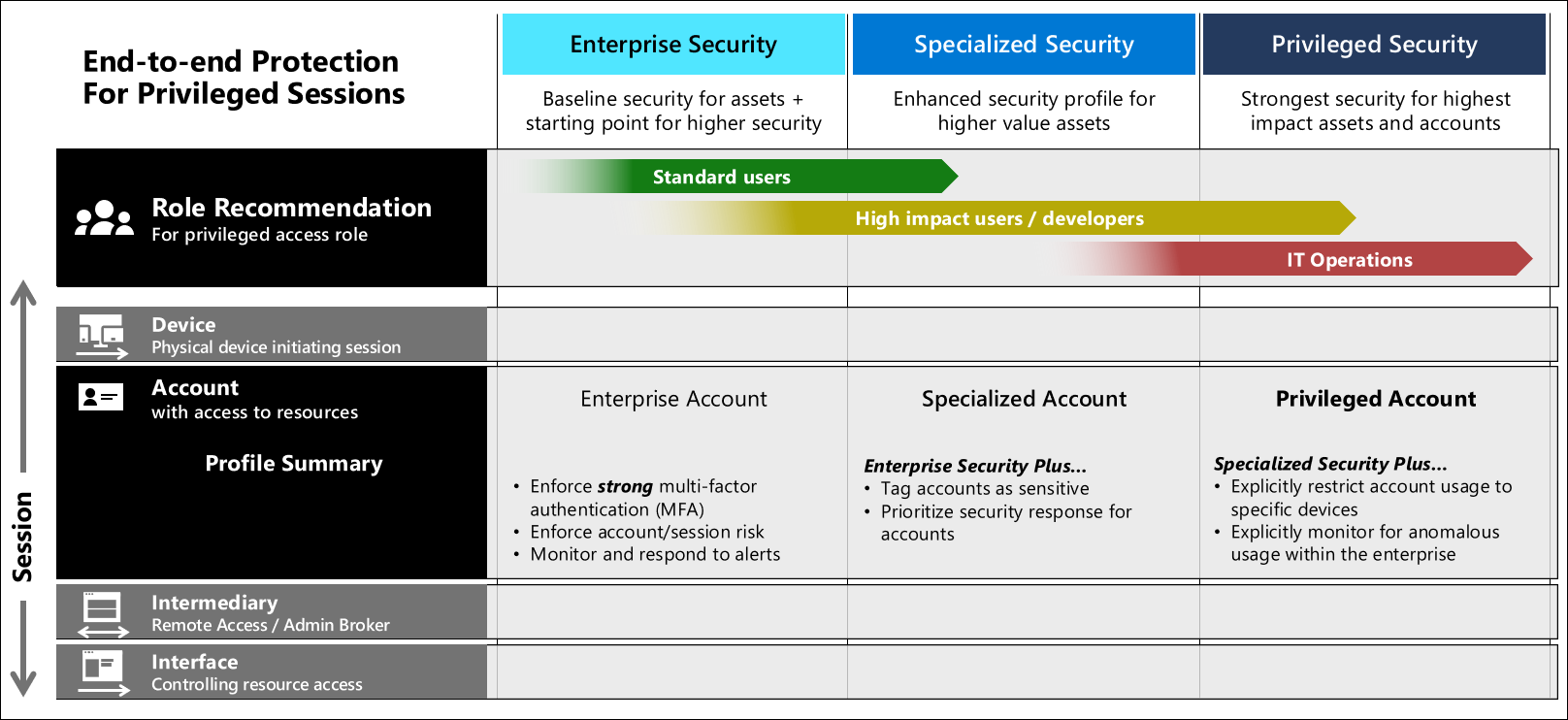

このガイダンスでは、さまざまな機密レベルを持つ資産に対して使用できる、アカウント セキュリティの次の 3 つのセキュリティ レベルを定義します。

これらのレベルでは、ロールを割り当てたり、すばやくスケールアウトしたりできる、各機密レベルに適した明確で、かつ実装可能なセキュリティ プロファイルを確立します。 これらのアカウント セキュリティのレベルはすべて、ユーザーや管理者のワークフローの中断を制限または排除することにより、人びとの生産性を維持または向上させるように設計されています。

アカウント セキュリティの計画

このガイダンスでは、各レベルを満たすために必要な技術的な制御の概要について説明します。 実装ガイダンスは、特権アクセスのロードマップに含まれています。

アカウント セキュリティの制御

インターフェイスのセキュリティを実現するには、アカウントを保護すると共に、ゼロ トラスト ポリシーの決定で使用されるシグナルを提供する技術的な制御の組み合わせが必要です (ポリシーの構成リファレンスについては、「インターフェイスのセキュリティ保護」を参照)。

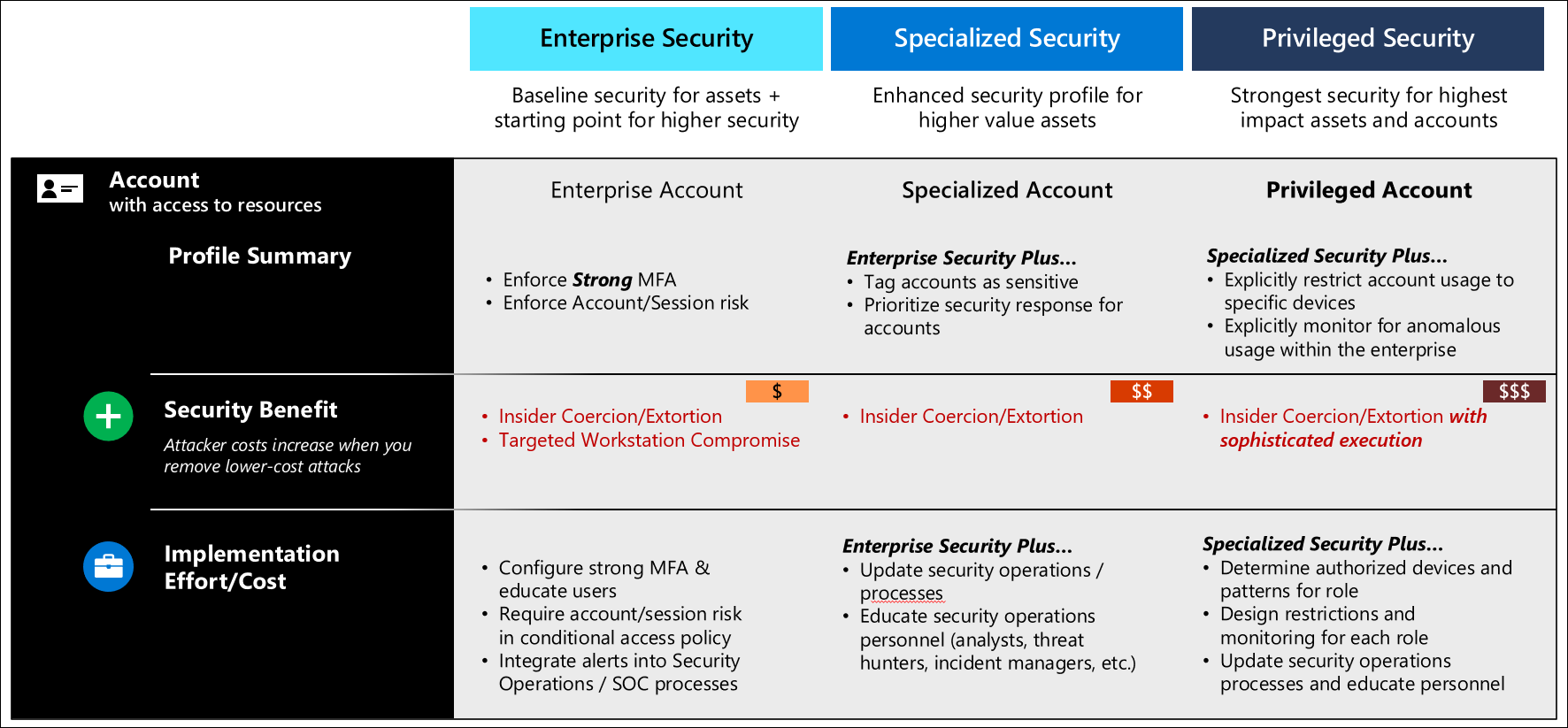

これらのプロファイルで使用される制御には、次のものが含まれます。

- 多要素認証 - さまざまな証明のソースを提供します (ユーザーにはできるだけ簡単になるように、ただし敵対者が模倣することは困難になるように設計されています)。

- アカウントのリスク - 脅威と異常の監視 - UEBA と脅威インテリジェンスを使用して危険なシナリオを識別します。

- カスタム監視 - より機密性の高いアカウントの場合は、許可または許容される行動やパターンを明示的に定義することによって、異常なアクティビティの早期検出が可能になります。 この制御は、企業内の汎用アカウントには適していません。これらのアカウントでは、そのロールに対する柔軟性が必要なためです。

これらの制御の組み合わせにより、セキュリティと使いやすさの両方を向上させることもできます。たとえば、その通常のパターン (毎日、同じ場所で同じデバイスを使用する) にとどまっているユーザーには、認証のたびに MFA の外部への入力を求める必要はありません。

エンタープライズ セキュリティ アカウント

エンタープライズ アカウントのセキュリティ制御は、すべてのユーザーのためのセキュリティで保護されたベースラインを作成し、特化されたセキュリティと特権セキュリティのためのセキュリティで保護された基盤を提供するように設計されています。

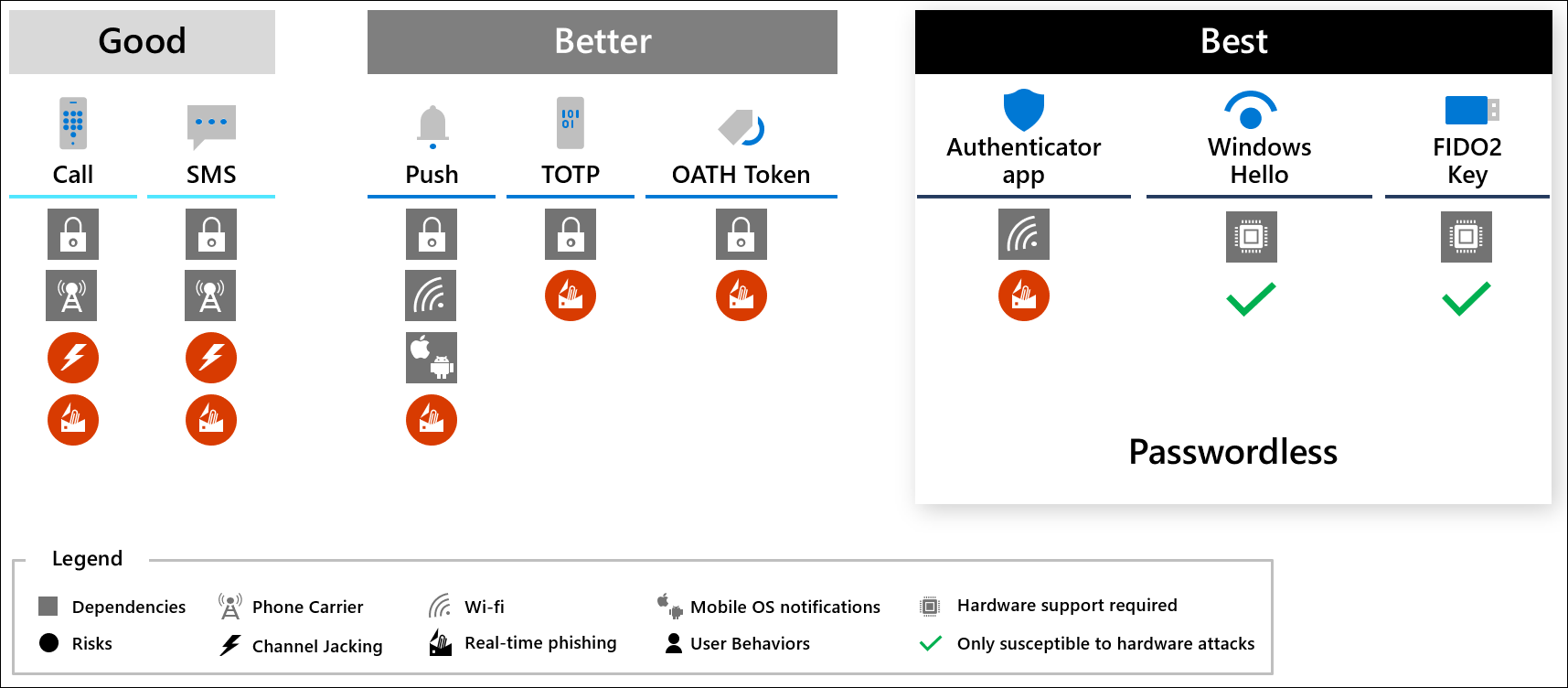

強力な多要素認証 (MFA) を適用する - ユーザーがエンタープライズ管理の ID システムによって提供される強力な MFA で認証されるようにします (次の図を参照)。 多要素認証の詳細については、Azure のセキュリティのベスト プラクティス 6を参照してください。

Note

組織は移行期間中に既存のより脆弱な形式の MFA を使用することを選択できますが、攻撃者はますますより脆弱な MFA 保護を回避するようになっているため、MFA へのすべての新しい投資を最も強力な形式にする必要があります。

アカウントまたはセッションのリスクを適用する - 低い (または中程度の) リスク レベルにない限り、アカウントは認証できないことを確認してください。 条件付きエンタープライズ アカウント セキュリティの詳細については、「インターフェイスのセキュリティ レベル」を参照してください。

アラートを監視し、それに対応する - セキュリティ運用では、アカウント セキュリティのアラートを統合し、これらのプロトコルやシステムが動作することで、アラートが示す内容をすばやく把握し、それに応じて対応できるようにする方法に関する十分なトレーニングを実施する必要があります。

次の図は、さまざまな形式の MFA とパスワードレス認証の比較を示しています。 最善のボックス内の各オプションは、セキュリティと使いやすさの両方が優れていると見なされます。 各オプションにはさまざまなハードウェア要件があるため、各種のロールまたは個人に適用するオプションを組み合わせることもできます。 Microsoft のパスワードレス ソリューションはすべて、生体認証の中の何か、ユーザーの知識の何か、あるいはその両方の組み合わせを必要とするため、条件付きアクセスによって多要素認証と認識されます。

Note

SMS などの電話ベースの認証が制限されている理由の詳細については、ブログ記事「認証のための電話転送から脱却する時が来ました」を参照してください。

特化されたアカウント

特化されたアカウントは、機密性の高いユーザーに適した、より高い保護レベルです。 特化されたアカウントは、ビジネスへの影響が大きいため、セキュリティ アラート、インシデント調査、脅威ハンティング中の監視や優先順位付けを強化することが必要になります。

特化されたセキュリティは、最も機密性の高いアカウントを識別し、アラートや対応プロセスが確実に優先されるようにすることにより、エンタープライズ セキュリティの強力な MFA に基づいて構築されます。

- 機密性の高いアカウントを識別する - これらのアカウントの識別については、特化されたセキュリティ レベルのガイダンスを参照してください。

- 特化されたアカウントにタグを付ける - 機密性の高い各アカウントに確実にタグが付けられるようにします。

- これらの機密性の高いアカウントを識別するには、Azure Sentinel ウォッチリストを構成します。

- Microsoft Defender for Office 365 で優先アカウント保護を構成し、特化された特権アカウントを優先アカウントとして指定します。

- セキュリティ運用プロセスを更新する - これらのアラートに最も高い優先順位が付けられるようにします。

- ガバナンスを設定する - 次のことが確実に実行されるように、ガバナンス プロセスを更新または作成します。

- 新しいロールが作成または変更されたとき、そのすべてが、特化された分類または特権の分類に該当するかどうか評価される。

- 新しいアカウントが作成されたとき、そのすべてにタグが付けられる。

- ロールやアカウントが通常のガバナンス プロセスで見逃されなかったことを確認するための、継続的または定期的な帯域外チェック。

特権アカウント

特権アカウントは、侵害された場合は組織の運営に重大な影響を与える可能性があるため、最も高いレベルの保護が割り当てられます。

特権アカウントには、常に、ほとんどまたはすべてのエンタープライズ システム (ほとんどまたはすべてのビジネス クリティカルなシステムを含む) にアクセスできる IT 管理者が含まれます。 ビジネスへの影響が大きいその他のアカウントもまた、この追加のレベルの保護が必要になる場合があります。 どのロールやアカウントをどのレベルで保護する必要があるかの詳細については、特権セキュリティに関する記事を参照してください。

特化されたセキュリティに加えて、特権アカウント セキュリティでは、次の両方が強化されます。

- 防止 - これらのアカウントの使用を指定されたデバイス、ワークステーション、中継局に制限するための制御が追加されます。

- 対応 - これらのアカウントを異常なアクティビティがないかどうか厳密に監視し、リスクをすばやく調査して修復します。

特権アカウント セキュリティの構成

セキュリティの迅速な近代化計画に記載されているガイダンスに従って、特権アカウントのセキュリティを向上させ、管理コストを削減します。