特権アクセス: インターフェイス

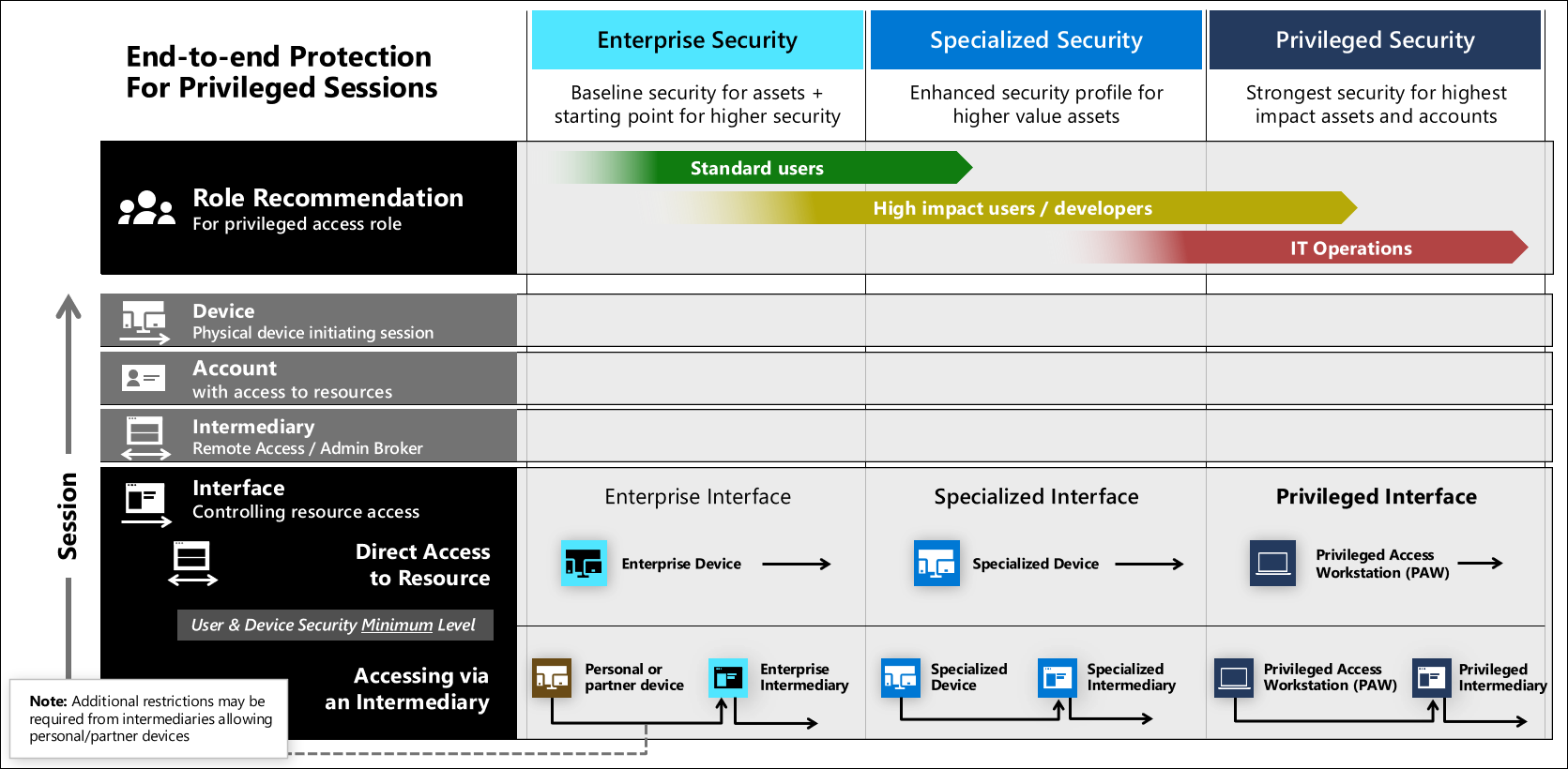

特権アクセスをセキュリティ保護することの重要な構成要素は、ゼロ トラスト ポリシーを適用して、アクセスを提供する前に、デバイス、アカウント、および中継局がセキュリティ要件を満たしていることを保証することです。

このポリシーにより、受信セッションを開始するユーザーとデバイスは既知となり、信頼され、(インターフェイスを経由して) リソースへのアクセスが許可されます。 ポリシーの適用は、特定のアプリケーション インターフェイス (Azure portal、Salesforce、Office 365、AWS、Workday など) に割り当てられたポリシーを評価する、Microsoft Entra 条件付きアクセス ポリシー エンジンによって実行されます。

このガイダンスでは、さまざまな機密レベルを持つ資産に対して使用できる、インターフェイス セキュリティのための 3 つのセキュリティ レベルを定義します。 これらのレベルは、特権アクセスのセキュリティ保護 - 迅速な近代化計画 (RAMP) で構成され、アカウントとデバイスのセキュリティ レベルに対応しています。

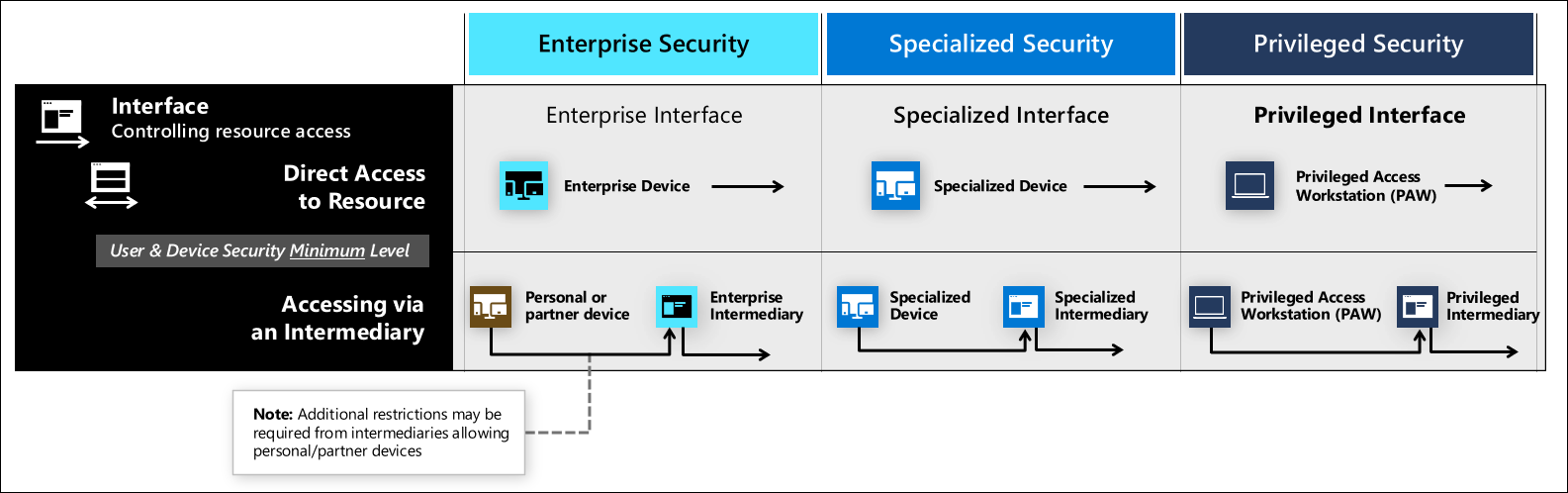

インターフェイスへの受信セッションのセキュリティ要件は、それが物理デバイスからの直接接続であるか、リモート デスクトップ/ジャンプ サーバーの中継局であるかにかかわらず、アカウントとソース デバイスに適用されます。 中継局は (一部のシナリオでは) 個人デバイスからのセッションを受け入れてエンタープライズ セキュリティ レベルを提供できますが、特別なあるいは特権を持つ中継局では、セキュリティにおいて重要な役割を持つため、低いレベルからの接続を許可すべきではありません。

Note

これらのテクノロジでは、アプリケーション インターフェイスに対して強力なエンドツーエンドのアクセス制御が提供されます。しかし、リソース自体も、アプリケーションのコードや機能、基盤となるオペレーティング システムまたはファームウェアのパッチ未適用の脆弱性や構成エラー、保存データや転送中のデータ、サプライチェーンあるいはその他の手段に対する帯域外攻撃から保護する必要があります。

完全な保護のために、資産に対するリスクを評価して検出してください。 Microsoft では、Microsoft Defender for Cloud、 Microsoft セキュリティ スコア、脅威のモデル化ガイダンスなど、この操作に役立つツールとガイダンスを提供しています。

インターフェイスの例

インターフェイスにはさまざまな形態があり、通常は以下のものがあります。

- Azure portal、AWS、Office 365 などのクラウド サービス/アプリケーション Web サイト

- オンプレミスのアプリケーションを管理するデスクトップ コンソール (Microsoft 管理コンソール (MMC) またはカスタム アプリケーション)

- Secure Shell (SSH) や PowerShell などのスクリプト/コンソール インターフェイス

これらの一部は Microsoft Entra 条件付きアクセス ポリシー エンジン経由でのゼロ トラストの適用を直接サポートしていますが、他の一部は Microsoft Entra アプリ プロキシやリモート デスクトップ/ジャンプ サーバーなどの中継局経由で公開する必要があります。

インターフェイスのセキュリティ

インターフェイスのセキュリティの最終的な目標は、インターフェイスへの各受信セッションが、既知であり、信頼され、許可されるようにすることです。

- 既知である – ユーザーは強力な認証で認証され、デバイスが認証されます (エンタープライズ アクセスのためにリモート デスクトップまたは VDI ソリューションを使用した個人デバイスの場合は例外です)

- 信頼される – ゼロ トラスト ポリシー エンジンを使用して、アカウントとデバイスに対してセキュリティの正常性が明示的に検証および適用されます

- 許可される – リソースへのアクセスは、制御を組み合わせて使用する最小限の特権の原則に従い、次の場合にのみアクセスできるようにします

- 適切なユーザー

- 適切なタイミング (永続的アクセスではなくジャストインタイム アクセス)

- 適切な承認ワークフローの使用 (必要に応じて)

- 許容可能なリスク/信頼レベル

インターフェイスのセキュリティ コントロール

インターフェイスのセキュリティ保証を確立するには、次のようなセキュリティ コントロールの組み合わせが必要です。

- ゼロ トラスト ポリシーの適用 - 条件付きアクセスを使用して、受信セッションが次の要件を満たしていることを確認します。

- デバイスが少なくとも次のようになっていることを保証する、デバイスの信頼があること。

- エンタープライズによって管理されている

- エンドポイントでの検出と対応ができる

- 組織の構成要件に準拠している

- セッション中に感染しておらず、攻撃を受けていない

- ユーザーの信頼が、次のような徴候に基づき十分に高いこと。

- 初回サインイン時の (または信頼を高めるために後で追加される) 多要素認証の使用

- このセッションが履歴の動作パターンに一致するかどうか

- アカウントまたは現在のセッションが、脅威インテリジェンスに基づいて警告をトリガーするかどうか

- Microsoft Entra ID 保護リスク

- デバイスが少なくとも次のようになっていることを保証する、デバイスの信頼があること。

- エンタープライズ ディレクトリ グループ/アクセス許可とアプリケーション固有のロール、グループ、およびアクセス許可を結びつける、ロールベースのアクセス制御 (RBAC) モデル

- アカウントが持つ資格がある特権を許可する前に、特権 (ピアの承認、監査証跡、特権の有効期限など) の特定の要件が適用されるようにする、ジャストインタイム アクセス ワークフロー。

インターフェイスのセキュリティ レベル

このガイダンスでは、3 つのレベルのセキュリティを定義します。 これらのレベルの詳細については、「シンプルにする - ペルソナとプロファイル」を参照してください。 実装のガイダンスについては、迅速な近代化計画に関する記事を参照してください。

エンタープライズ インターフェイス

エンタープライズ インターフェイス セキュリティは、すべてのエンタープライズ ユーザーと生産性のシナリオに適しています。 またエンタープライズは、特別なまたは特権的な保証のアクセス レベルに到達するために段階的に構築可能な高い秘密度のワークロードへの出発点としても役立ちます。

- ゼロ トラスト ポリシーの適用 - 条件付きアクセスを使用した受信セッションで、ユーザーとデバイスがエンタープライズまたはそれ以上のレベルでセキュリティ保護されるようにします。

- 個人所有機器の持ち込み (BYOD) のシナリオをサポートするために、個人用デバイスおよびパートナー管理のデバイスは、専用の Windows 仮想デスクトップ (WVD) や同様のリモート デスクトップ/ジャンプ サーバー ソリューションなどのエンタープライズ中継局を使用する場合に接続が許可されます。

- ロールベースのアクセス制御 (RBAC) - モデルでは、アプリケーションが、特別なまたは特権のセキュリティ レベルのロールによってのみ管理されるようにする必要があります。

特別なインターフェイス

特別なインターフェイスのセキュリティ コントロールには、次のものが含まれます。

- ゼロ トラスト ポリシーの適用 - 条件付きアクセスを使用した受信セッションで、ユーザーとデバイスが特別なまたは特権レベルでセキュリティ保護されるようにします。

- ロールベースのアクセス制御 (RBAC) - モデルでは、アプリケーションが、特別なまたは特権のセキュリティ レベルのロールによってのみ管理されるようにする必要があります。

- ジャストインタイム アクセス ワークフロー (オプション) - 認可されたユーザーが必要とする時間にそのユーザーによってのみ特権が使用されるようにすることによって、最小限の特権を適用します。

特権インターフェイス

特権インターフェイスのセキュリティ コントロールには、次のものが含まれます。

- ゼロ トラスト ポリシーの適用 - 条件付きアクセスを使用した受信セッションで、ユーザーとデバイスが特権レベルでセキュリティ保護されるようにします。

- ロールベースのアクセス制御 (RBAC) - モデルでは、アプリケーションが、特権のセキュリティ レベルのロールによってのみ管理されるようにする必要があります。

- ジャストインタイム アクセス ワークフロー (必須) - 認可されたユーザーが必要とする時間にそのユーザーによってのみ特権が使用されるようにすることによって、最小限の特権を適用します。