セキュリティ侵害防止と復旧インフラストラクチャを実装する

ゼロ トラスト導入ガイダンスの一部としてのこの記事は、「侵害によるビジネス上の損害を防止または軽減する」ビジネス シナリオの一部であり、サイバー攻撃から組織を保護する方法について説明します。 この記事では、侵害を防いでその拡散を制限し、破壊的な侵害からより迅速に復旧するための事業継続とディザスター リカバリー (BCDR) インフラストラクチャを作成してテストするために、追加のセキュリティ対策を展開する方法に焦点を当てます。

ゼロ トラストの侵害の想定の基本原則の要素の場合:

影響範囲を最小限に抑えて、アクセスをセグメント化する

この記事で説明します。

エンド ツー エンドの暗号化を確認する

この記事で説明します。

分析を使って可視化し、脅威の検出を推進し、防御を強化する

記事「脅威に対する保護と XDR を実装する」で説明されています。

この記事では、セキュリティ ポスチャの最新化が既に行われているものとします。

Microsoft Azure リソースの詳細については、「破壊的なサイバー攻撃からの Azure リソースの保護」を参照してください。

セキュリティ侵害防止と復旧インフラストラクチャの実装の導入サイクル

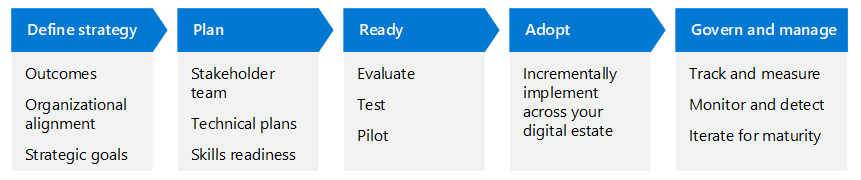

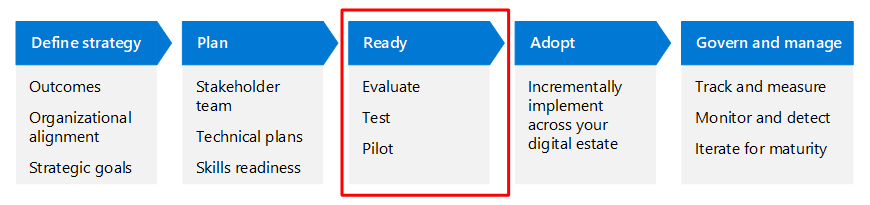

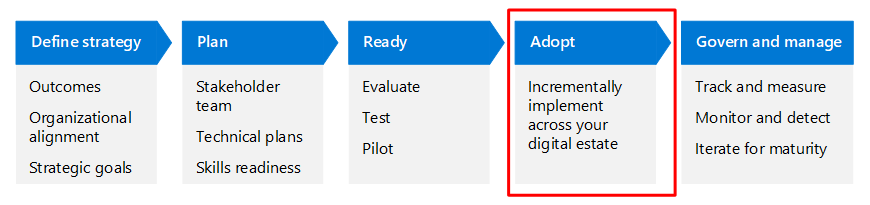

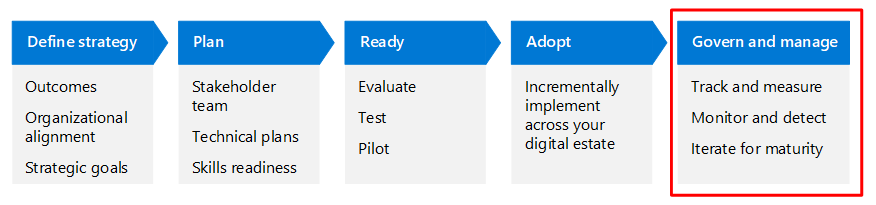

この記事で説明する、「侵害によるビジネス上の損害を防止または軽減する」ビジネス シナリオのセキュリティ侵害防止と復旧インフラストラクチャの実装では、Azure 向けクラウド導入フレームワークと同じライフサイクル フェーズ (戦略の定義、計画、準備、導入、ガバナンスと管理) を使いますが、ゼロ トラストに合わせて調整してあります。

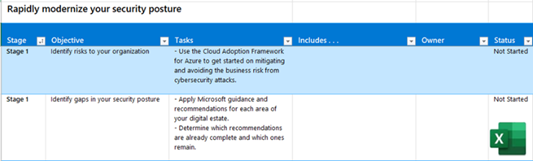

次のテーブルは、この図解をわかりやすくしたバージョンです。

| 戦略の定義 | 計画 | 準備 | 採用 | 管理と運営 |

|---|---|---|---|---|

| 成果 組織の配置 戦略的目標 |

利害関係者チーム テクニカル プラン スキルの準備 |

評価 テスト パイロット |

デジタル資産全体で段階的に実装します | 追跡と測定 監視と検出 成熟を得るための処理 |

ゼロトラスト導入サイクルについては、ゼロトラスト導入フレームワーク概要で詳細を読むことができます。

"侵害によるビジネス上の損害を防止または軽減する" ビジネス シナリオについて詳しくは、以下をご覧ください。

- 概要

- 脅威に対する保護と XDR の実装の追加要素

戦略の定義フェーズ

戦略の定義フェーズは、取り組みを定義して形式化するために重要です。これにより、シナリオの "理由" が形式化されます。 このフェーズでは、ビジネス、IT、運用、戦略的な視点を通じてシナリオを理解します。 シナリオで成功を測定するための成果を定義し、セキュリティが段階的かつ反復的な旅であることを理解します。

この記事は、多くの組織に関連する動機と成果を提案します。 これらのアドバイスは、あなたのニーズに応じて、あなたの組織の戦略を策定するために使用されます。

セキュリティ侵害防止と復旧インフラストラクチャを実装する動機

セキュリティ侵害防止と復旧インフラストラクチャに対する動機は単純ですが、どのような理由でこの作業を行うかは、組織のさまざまな部分によって異なります。 これらの動機の一部をまとめたものを、次のテーブルに示します。

| 面グラフ | 動機 |

|---|---|

| ビジネス ニーズ | セキュリティの延長としての侵害防止と復旧の態勢を備えたビジネスを運営するため。 企業は、通常どおりビジネスを継続しながら、1 つ以上の領域での損害を含む侵害から復旧できます。 |

| IT ニーズ | ID のセキュリティとプロビジョニングに対する妥協のないアプローチを維持しながら、オンプレミスのシステムとエンドポイントの更新や、攻撃者の気を逸らして欺くためのハニーポット リソースのデプロイなど、侵害の可能性を低くするためのテクノロジと規範を実装するため。 |

| 操作上のニーズ | 標準的な運用手順として侵害防止と復旧を実装するため。 予想される望ましくない侵害を、ビジネスについて垂直的に軽減できます。 |

| 戦略的ニーズ | ビジネスが侵害から回復する能力を段階的に高めるため。これにより、運用の回復性を高めながら、サイバー攻撃者が侵害から得られるものを減らすことができます。 ゼロ トラストでの侵害の想定原則により、ユーザーは、ビジネスの存続を確保し、侵害を最小限に抑え、侵害からの復旧時間を短縮するため、変更と更新を計画的に実行する必要があります。 |

セキュリティ侵害防止と復旧インフラストラクチャを実装した結果

"決して信用せず常に検証する" というゼロ トラストの全体的な目標を、侵害被害の防止と削減インフラストラクチャに適用すると、環境に重要な保護レイヤーが追加されます。 関係するすべてのチーム間で保護のバランスを適切に取れるよう、達成されるものと予想される結果を明確にすることが重要です。 以下の表は、目標と成果の提案を提供しています。

| 目的 | 成果 |

|---|---|

| ビジネス成果 | 侵害防止と復旧を実践した結果として、侵害に関連するコストが最小限になり、ビジネス プロセスが迅速に復旧されます。 |

| ガバナンス | 侵害防止と復旧のツールとシステムが展開され、内部プロセスがテストされて侵害への備えが整います。 |

| 組織の回復力 | セキュリティの侵害防止と復旧と、予防的な脅威に対する保護により、組織は攻撃から迅速に復旧し、その種類の将来の攻撃を防ぐことができます。 |

| セキュリティ | 侵害防止と復旧が、全体的なセキュリティ要件とポリシーに統合されます。 |

計画フェーズ

採用計画は、ゼロトラスト戦略の原則を実行可能な計画に変換します。 共同するチームは導入計画を使用して、技術的な取り組みを指導しながら組織のビジネス戦略に合わせることができます。

ビジネス リーダーやチームと共に定義する動機と成果は、組織にとっての "理由" をサポートし、戦略上の中心的存在になります。 次に、目標を達成するための技術的計画が続きます。

侵害防止と復旧の実装の技術的な導入には、以下のことが含まれます。

- Just-In-Time (JIT) アクセスに対して管理者アカウントと他の特権アカウントを保護するための Microsoft Entra Privileged Identity Management (PIM) の設定。

- ネットワーク インフラストラクチャのセキュリティの強化。

- 攻撃者をおびき寄せて、その存在をいち早く検出するための、ネットワークへのハニーポット リソースの配置。

- サーバーとデバイスを最新の状態に保つための、包括的なパッチ適用インフラストラクチャの実装。

- Microsoft Purview インサイダー リスク管理の使用開始。

- 破壊的なサイバー攻撃から早急に復旧するための BCDR インフラストラクチャの展開。

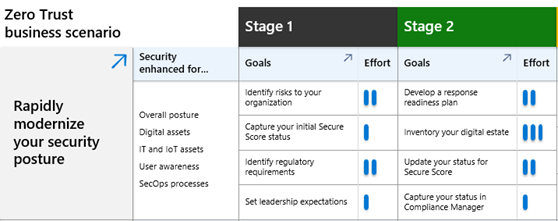

多くの組織は、これらの展開目標に対して四段階のアプローチを取ることができます。以下の表に要約されています。

| ステージ 1 | ステージ 2 | ステージ 3 | ステージ 4 |

|---|---|---|---|

| 特権アカウントをセキュリティで保護する ネットワークをセグメント化する 重要なワークロードを継続するために Azure Site Recovery を実装する ネットワーク通信の暗号化。 |

重要なビジネス データ用に Microsoft 365 Backup と Azure Backup を実装する パッチ適用計画を実施する ハニーポット リソースを作成する Microsoft Purview インサイダー リスク管理の使用を開始する |

すべてのビジネス データ用に Microsoft 365 Backup と Azure Backup を実装する すべてのワークロード用に Azure Site Recovery を実装する ネットワーク トラフィックを可視化する 脅威および事業継続とディザスター リカバリー (BCDR) への対応を設計する |

従来のネットワーク セキュリティ技術を捨てる 脅威と BCDR への対応を実践する |

このステージング アプローチが組織に対して有効な場合は、次のアイテムを使用できます。

このダウンロード可能な PowerPoint スライド デッキ。ビジネス リーダーやその他の利害関係者に向けて、これらのステージと目的内を進行する状況を表示および追跡します。 このビジネス シナリオのスライドを次に示します。

この Excel ブック。所有者を割り当て、これらのステージ、目的、タスクの進行状況を追跡します。 このビジネス シナリオのワークシートを次に示します。

組織を理解する

技術実装のためのこの推奨された段階的アプローチは、組織を理解する練習に文脈を与えるのに役立ちます。

すべてのビジネス シナリオに対するゼロ トラスト導入ライフサイクルでの基礎となるステップには、インベントリの取得とインフラストラクチャの現状の把握が含まれます。 このビジネス シナリオでは、現在の次のものについての情報を収集する必要があります。

- 特権 ID のセキュリティ ポリシーと要件。

- ネットワーク セキュリティの活動と技術。

- インサイダー リスクと、それらの管理の優先順位。

- サーバーとデバイスのパッチ適用ポリシーと要件。

- BCDR のシステムとポリシー。

組織計画と整合性

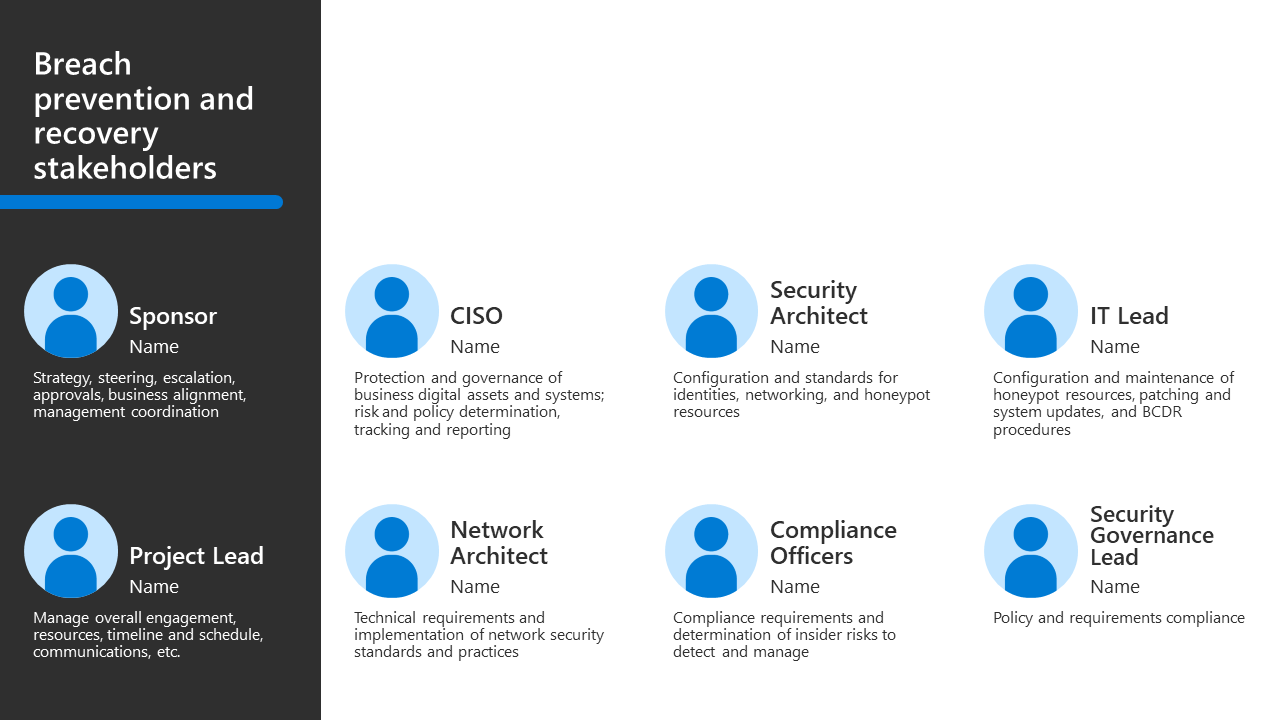

侵害を防止し、復旧インフラストラクチャを実装する技術的な作業は、複数の重なり合う領域と役割にまたがって行われます。

- 特権 ID

- ネットワーク

- インサイダーリスク管理

- デバイスのパッチ適用

- BCDR

次のテーブルは、スポンサー プラン プログラムとプロジェクト管理階層を構築して結果を決定し、推進する際に推奨されるロールをまとめたものです。

| プログラムリーダーと技術オーナー | 責任 |

|---|---|

| CISO(最高情報セキュリティ責任者)、CIO(最高情報責任者)、またはデータセキュリティのディレクター。 | エグゼクティブスポンサー。 |

| セキュリティのプログラム リーダー | 結果とチーム間の協力を推進する。 |

| セキュリティ アーキテクト | 構成と標準についてアドバイスする (特に、特権 ID、ネットワーク、ハニーポット リソースの設計に関するもの) |

| IT リーダー | ハニーポット リソースを維持し、パッチ適用とシステム更新に関する要件とポリシーを実装し、BCDR の手順を設けて実践する |

| ネットワーク アーキテクト | ネットワーク セキュリティの標準と実践に関してアドバイスし実施する |

| コンプライアンス担当者。 | コンプライアンスの要件とリスクを具体的な制御と利用できる技術に対応させ、インサイダー リスクの検出と管理に関してアドバイスする |

| セキュリティ ガバナンスと IT のリーダー | 定義されたポリシーと要件に準拠していることを監視する |

この採用コンテンツのためのPowerPoint資料デッキには、自分の組織にカスタマイズできる以下のスライドでのステークホルダー視点が含まれています。

技術的な計画とスキルの準備

技術的な作業に着手する前に、Microsoftは、機能の理解、それらがどのように連携して動作するか、およびこの作業に取り組むためのベストプラクティスを学ぶことを推奨します。 次の表では、チームがスキルを習得するのに役立つトレーニング リソースをいくつか示します。

| リソース | 説明 |

|---|---|

| モジュール: 特権アクセスを計画し、実装する | PIM を使ってデータとリソースを保護する方法を学習します。 |

| モジュール: バックアップとディザスター リカバリーのソリューションを設計する | Azure ワークロードに適したバックアップ ソリューションとディザスター リカバリーのソリューションを選択する方法について学習します。 |

| モジュール: Azure Site Recovery を使用してオンプレミスのインフラストラクチャを災害から保護する | Azure Site Recovery を使ってオンプレミス インフラストラクチャにディザスター リカバリーを提供する方法を学習します。 |

| モジュール: Azure Site Recovery を使用して Azure インフラストラクチャを保護する | Azure Virtual Machines のレプリケーション、フェールオーバー、フェールバックをカスタマイズして、Azure インフラストラクチャのディザスター リカバリーを提供する方法を学習します。 |

| モジュール: ネットワーク セキュリティを設計して実装する | Azure DDoS、ネットワーク セキュリティ グループ、Azure Firewall、Web Application Firewall などのネットワーク セキュリティ ソリューションを設計して実装する方法を学習します。 |

| モジュール: ネットワーク セキュリティ グループとサービス エンドポイントを使用して、Azure リソースへのアクセスのセキュリティ保護と分離を行う | ネットワーク セキュリティ グループとサービス エンドポイントを使って、仮想マシンと Azure サービスを未承認のネットワーク アクセスからセキュリティで保護する方法を学習します。 |

| モジュール: Windows Server 更新プログラム管理 | Windows Server Update Services を使用して、ネットワーク上のコンピューターにオペレーティング システムの更新プログラムを展開する方法について説明します。 |

ステージ 1

ステージ 1 の展開目標には、管理者と他の特権アクセス アカウントのロックダウン、Microsoft クラウド製品を使った重要なビジネス データのバックアップ、すべてのネットワーク トラフィックの暗号化が含まれます。

特権アカウントをセキュリティで保護する

通常、サイバーセキュリティのインシデントは、何らかの資格情報の盗難から始まります。 攻撃者は、アカウント名 (よく知られている、または簡単に見つかるメール アドレスなど) を見つけた後、アカウントのパスワードの特定に進みます。 ほとんどの場合、この種の攻撃は多要素認証 (MFA) によって阻止できます。 しかし、ゼロ トラストの侵害の想定原則は、攻撃者が ID を使用でき、それによりネットワークにアクセスできることを想定するものです。

いったんネットワークに入り込んだ攻撃者は、より多くのアクセス権を持つアカウントを侵害することで、特権のレベルを上げようとします。 その目的は、大量の機密データだけでなく、管理設定にもアクセスできる、特権アカウントを侵害することです。 そのため、攻撃者がこのレベルにアクセスするのを防ぐことが不可欠です。

まず、ハイブリッド ID 組織の場合は、管理者アカウントまたはクラウド サービスに使われる特権ロールを持つアカウントが、オンプレミスの Active Directory Domain Services (AD DS) と同期されることも、そこに保存されることもないようにする必要があります。 それらがオンプレミスに保存されていて、AD DS または Microsoft Entra Connect が侵害された場合、攻撃者は Microsoft クラウド サービスを管理者として制御できます。 同期の設定を確認して、クラウド管理者アカウントが AD DS に存在しないようにし、存在するかどうかをテストします。

Microsoft クラウド サブスクリプションを使用するすべての組織は、クラウド アカウントを含む Microsoft Entra ID テナントを持っており、そこにはユーザー アカウントと管理アカウントが含まれています。 管理者は、Microsoft Entra ID、Azure、Microsoft 365、または SaaS アプリで特権操作を実行する必要があります。

特権アカウントを保護するための最初のステップは、強力なパスワードと MFA を要求することです。 さらに、ゼロ トラストの最小限の特権アクセス使用原則に従い、Microsoft Entra 運用環境で Microsoft Entra PIM を使って、追加の保護レイヤーを提供します。 Microsoft Entra PIM では、過剰、不要、または誤用のアクセス許可によるリスクを軽減するため、時間ベースと承認ベースによるロールのアクティブ化が提供されます。

Microsoft Entra PIM の機能は次のとおりです。

- Microsoft Entra ID と Azure リソースへの JIT 特権アクセス

- 開始日と終了日を使用したリソースへの期限付きアクセス

- 特権ロールをアクティブ化するために承認を要求する

- すべてのロールのアクティブ化に対する MFA の適用

- ユーザーがアクティブ化する理由を把握するために正当な理由を要求する

- 特権ロールがアクティブ化されたときに通知を受ける

- 継続してユーザーにロールが必要であることを確認するためにアクセス レビューを実施する

| リソース | 説明 |

|---|---|

| Microsoft Entra ID を使用したハイブリッド ID とは | Microsoft Entra ID Connect に関するドキュメント セットにより使用を開始します。 |

| Microsoft Entra Privileged Identity Management とは | Microsoft Entra PIM に関するドキュメント セットにより使用を開始します。 |

| Microsoft Entra PIM のデプロイを計画する | 特権アカウントに対する PIM のデプロイの計画プロセスの流れを理解します。 |

| モジュール: 特権アクセスを計画し、実装する | PIM を使ってデータとリソースを保護する方法を学習します。 |

ネットワークをセグメント化する

この目的は、中間分析とフィルター処理によって機密性の高いサーバー、アプリケーション、データを保護できるよう、ネットワーク上に境界を作成することです。 ネットワークのセグメント化は、オンプレミスのサーバーで、またはたとえば Azure IaaS の仮想ネットワーク (VNet) でホストされている仮想マシンを使ってクラウドで、行うことができます。

| 推奨事項 | リソース |

|---|---|

| 多くのイングレスおよびエグレス クラウド マイクロ境界とマイクロセグメント化を使います。 | ゼロ トラストによるネットワークのセキュリティ保護 |

| 複数のサブネットとネットワーク セキュリティ グループを使って、アプリの複数の層をホストし、トラフィックを制限します。 | Azure のスポーク VNet にゼロ トラスト原則を適用する Azure PaaS サービスを使うスポーク VNet にゼロ トラスト原則を適用する |

Azure 環境でのセグメンテーションの詳細については、Azure ベースのネットワーク通信のセグメント化に関するページを参照してください。

重要なワークロードを継続するために Site Recovery を実装する

Azure Site Recovery は、容易なデプロイ、コスト効率、信頼性を提供する、ネイティブなサービスとしてのディザスター リカバリー (DRaaS) です。 計画的および計画外の停止 (サイバー攻撃に基づく停止など) の間もアプリケーションの実行を継続できるよう、Site Recovery を使ってレプリケーション、フェールオーバー、復旧のプロセスを展開します。

Azure Site Recovery の主要なコンポーネントは次の 2 つです。

- Site Recovery サービス: Site Recovery により、機能停止中でもビジネス アプリとワークロードの実行状態を維持することで、ビジネス継続性を確保できます。 Site Recovery は、物理マシンと仮想マシン (VM) で実行中のワークロードを、プライマリ サイトからセカンダリ ロケーションにレプリケートします。 プライマリ サイトで障害が発生した場合は、セカンダリ ロケーションにフェールオーバーし、そこからアプリにアクセスします。 プライマリの場所が再度実行中になったら、そこにフェールバックできます。

- Backup サービス: Azure Backup サービスは、データを保護し、回復可能な状態に維持します。 詳しくは、前のセクションをご覧ください。

Site Recovery で対応できるレプリケーションは次のとおりです。

- Azure リージョン間で Azure VM をレプリケートする

- Azure パブリック マルチアクセス エッジ コンピューティング (MEC) からリージョンへのレプリケーション

- 2 つの Azure パブリック MEC 間のレプリケーション

- オンプレミス VM、Azure Stack VM、物理サーバー

BCDR ソリューションの一部として Azure Site Recovery を使います。

| リソース | 説明 |

|---|---|

| Site Recovery の概要 | ドキュメント セットで最初に参照します。 |

| モジュール: Azure Site Recovery を使用してオンプレミスのインフラストラクチャを災害から保護する | Azure Site Recovery を使ってオンプレミス インフラストラクチャにディザスター リカバリーを提供する方法を学習します。 |

| モジュール: Azure Site Recovery を使用して Azure インフラストラクチャを保護する | Azure Virtual Machines のレプリケーション、フェールオーバー、フェールバックをカスタマイズして、Azure インフラストラクチャのディザスター リカバリーを提供する方法を学習します。 |

ネットワーク通信の暗号化。

この目標は、ネットワークトラフィックが暗号化されていることを確認するためのチェックです。 ネットワーキングチームに確認して、これらの推奨事項が満たされていることを確認してください。

| 推奨事項 | リソース |

|---|---|

| ユーザーからアプリへの内部トラフィックが暗号化されていることを確保する: - インターネットに接続する Web アプリケーションには HTTPS のみの通信を適用します。 - Azure VPN Gateway を使って、リモートの従業員やパートナーを Microsoft Azure に接続します。 - Azure Bastion 経由の暗号化された通信を使って、Azure 仮想マシンに安全にアクセスします。 |

ゼロトラストでネットワークを保護する-目標3:ユーザーからアプリへの内部トラフィックが暗号化されている。 |

| バーチャルネットワーク間のアプリケーションバックエンドトラフィックを暗号化します。 オンプレミスとクラウド間のトラフィックを暗号化します。 |

ゼロトラストの安全なネットワーク-目標6:すべての通信を暗号化 |

| ネットワークアーキテクトにとって、この記事は推奨されるネットワーク概念を正しく理解するのに役立ちます。 Microsoft のセキュリティおよびコンプライアンス アーキテクトである Ed Fisher が、最も一般的な落とし穴を避けて、クラウド接続用にネットワークを最適化する方法を説明します。 | ネットワーク(クラウドへ)—アーキテクトの視点 |

Azure 環境での暗号化の詳細については、Azure ベースのネットワーク通信の暗号化に関するページを参照してください。

ステージ 2

ステージ 2 の展開目標には、機密リソースへのトラフィックをより適切に制御するためのネットワークのセグメント化、サーバーとデバイスへの更新プログラムのタイムリーなパッチ適用、攻撃者を欺いて気を逸らすためのハニーポット リソースの作成、インサイダー リスクの管理の開始が含まれます。

重要なビジネス データ用に Microsoft 365 と Azure Backup を実装する

BCDR は侵害軽減の重要な要素であり、BCDR インフラストラクチャの重要な部分はバックアップと復元です。 サイバー攻撃の場合は、意図的な消去、破損、または暗号化からバックアップを保護する必要もあります。 ランサムウェア攻撃では、攻撃者はライブ データとバックアップの両方を暗号化、破損、または破棄して、組織がビジネス活動を復元するために身代金の要求を受け入れやすくする可能性があります。 この脆弱性に対処するには、バックアップされたデータのコピーを変更できないようにする必要があります。

Microsoft は、ネイティブ バックアップと復元機能のために Microsoft 365 Backup と Azure Backup を提供しています。

Microsoft 365 Backup (現在プレビュー段階) は、Exchange、OneDrive、SharePoint ワークロードに関する Microsoft 365 テナント データを大規模にバックアップして迅速な復元を提供する、新しいオファリングです。 Microsoft 365 Backup や、Microsoft 365 Backup Storage プラットフォームを基に構築されたアプリケーションを使うと、テナントのサイズや規模に関係なく、次のような利点があります。

- 数時間での高速で不変のバックアップ

- 数時間での高速復元

- SharePoint サイトと OneDrive アカウントの完全に忠実な復元。つまり、サイトと OneDrive は、ロールバック操作によって過去の特定時点の正確な状態に復元されます

- Exchange メールボックスの完全な項目の復元、または検索を使用した小さな単位での項目の復元

- 統合セキュリティとコンプライアンス ドメインの管理

詳しくは、Microsoft 365 Backup の概要に関する記事をご覧ください。

Azure Backup サービスは、データをバックアップし、それを Microsoft Azure クラウドから回復するための、シンプルで安全かつコスト効率の高いソリューションを提供します。 Azure Backup では次のものをバックアップできます。

- オンプレミスのファイル、フォルダー、システムの状態、オンプレミスの VM (Hyper-V と VMware)、その他のオンプレミス ワークロード。

- Azure VM またはファイル、フォルダー、システムの状態。

- Azure Managed Disks

- Azure Files 共有

- Azure VM の SQL Server

- Azure VM の SAP HANA データベース

- Azure Database for PostgreSQL サーバー

- Azure BLOB

| リソース | 説明 |

|---|---|

| モジュール: バックアップとディザスター リカバリーのソリューションを設計する | Azure ワークロードに適したバックアップ ソリューションとディザスター リカバリーのソリューションを選択する方法について学習します。 |

| Microsoft 365 Backup の概要 | Microsoft 365 Backup に関するドキュメント セットで最初に参照します。 |

| Azure Backup サービスの概要 | Azure Backup に関するドキュメント セットで最初に参照します。 |

| ランサムウェアから保護するためのバックアップと復元の計画 | Azure Backup によるランサムウェア攻撃からの保護方法を説明します。 |

BCDR ソリューションの一部として、Microsoft 365 Backup と Azure Backup を使用できます。

侵害後のフォレンジック調査のために Azure で増分スナップショットを使うこともできます。 増分スナップショットは、マネージド ディスクの特定の時点のバックアップであり、取得時に、最後のスナップショット以降の変更のみで構成されます。 スナップショットを使うと、侵害発生前の最後の時点を確立して、その状態に復元できます。

バックアップの管理に使われるユーザー アカウントの ID 保護では、MFA による強力な認証を使い、JIT アクセスには PIM を使う必要があります。 また、ローカル ID やローカル システム ID など、別の ID プロバイダーからのセカンダリ ID を使ってバックアップ インフラストラクチャが保護されていることを確認します。 これらは、非常用アカウントと呼ばれます。

たとえば、サイバー攻撃によって Microsoft Entra ID テナントが侵害され、バックアップにアクセスするための Microsoft Entra ID 管理者アカウントの使用がロックアウトされた場合、バックアップ インフラストラクチャは、侵害された Microsoft Entra ID テナントとは分離されたサインインを許可する必要があります。

パッチ適用計画を実施する

パッチ適用計画には、パッチが適用されていないシステムを攻撃ベクトルとして使う攻撃者を回避するために、パッチが迅速にロールアウトされるよう、オペレーティング システムのすべての資産全体に対する自動更新の構成が含まれます。

| リソース | 説明 |

|---|---|

| Microsoft でのエンドポイント管理 | Microsoft のエンドポイント管理ソリューションの概要で最初に参照します。 |

| エンドポイント管理 | エンドポイントの管理に関するドキュメントで最初に参照します。 |

| Azure IaaS にゼロ トラストを適用する: 仮想マシンの更新を自動化する | Windows および Linux ベースの仮想マシンの自動更新を構成します。 |

| Intune ポリシーを使って管理できる Windows Update の設定 | Microsoft Intune を使って Windows 10 と Windows 11 の Windows Update の設定を管理します。 |

また、他のデバイスで必要な更新プログラムとパッチも検討します。特に次のようなものです。

セキュリティを提供します。

たとえば、インターネット アクセス ルーター、ファイアウォール、パケット フィルタリング デバイス、その他の中間セキュリティ分析デバイスなどです。

BCDR インフラストラクチャの一部です。

たとえば、オンプレミスまたはオンラインのサード パーティのバックアップ サービスなどです。

ハニーポット リソースを作成する

攻撃者が検出できるように、ハニーポット リソース (ID、ファイル共有、アプリケーション、サービス アカウントなど) を意図的に作成します。 これらのリソースは、攻撃者を引き付けて欺くためだけのものであり、通常の IT インフラストラクチャの一部ではありません。

ハニーポット リソースは、攻撃者の一般的なターゲットを反映している必要があります。 次に例を示します。

- 管理者アクセスを意味してはいても、ハニーポット リソース以外の権限を持たないユーザー アカウント名。

- CustomerDatabase.xlxs のような機密データを意味するファイル名を持ってはいても、データは架空のものであるファイル共有リソース。

ハニーポット リソースを展開した後は、脅威に対する保護インフラストラクチャを使ってそれらを監視し、攻撃を早期に検出します。 ハニーポット リソースが偽物であると攻撃者が判断し、横方向の転送手法を使って侵害を拡大する前に、検出が行われるのが理想的です。横方向の転送が行われると、攻撃者はユーザー自身のアプリとツールを使ってユーザーの資産を攻撃します。 ハニーポット リソースが攻撃されている間に、攻撃者の ID、方法、動機に関する情報を収集することもできます。

Microsoft Defender XDR の新しい欺瞞機能を使うと、本物のように見えるデコイ アカウント、ホスト、ルアーを有効にして構成できます。 その後、Defender XDR によって生成された偽の資産が、特定のクライアントに自動的に展開されます。 攻撃者がデコイやルアーに接触すると、欺瞞機能によって高い信頼度のアラートが生成されて、セキュリティ チームによる調査を支援し、攻撃者の手法と戦略を観察できるようにします。

詳細については、概要に関するページを参照してください。

Microsoft Purview インサイダー リスク管理の使用を開始する

Microsoft Purview インサイダー リスク管理は、危険な可能性のあるアクティビティを迅速に特定し、トリアージして、対処するのに役立ちます。 Microsoft 365 と Microsoft Graph のログを使うインサイダー リスク管理により、特定のポリシーを定義してリスク インジケーターを識別できます。 ユーザーからの内部リスクの例を次に示します。

- 機密データの漏洩とデータ流出

- 機密性違反

- 知的財産 (IP) の盗難

- 不正行為

- インサイダー取引

- 法令遵守の違反

リスクを特定した後は、これらのリスクを軽減するためのアクションを実行し、必要な場合は調査ケースを開いて、適切な法的措置を取ることができます。

| リソース | 説明 |

|---|---|

| インサイダーリスク管理 | ドキュメント セットで最初に参照します。 |

| モジュール: Microsoft Purview でインサイダー リスクを管理する | インサイダー リスク管理と、組織内の危険なアクティビティの検出、調査、対処に Microsoft の技術がどのように役立つのかについて学習します。 |

| モジュール: Microsoft Purview インサイダー リスク管理を実装する | Microsoft Purview Insider Risk Management を使って、インサイダー リスク ソリューションを計画し、インサイダー リスク管理ポリシーを作成し、さらにインサイダー リスク管理のアラートとケースの管理を行う方法について説明します。 |

ステージ 3

このステージでは、バックアップとサイトの回復の範囲を拡大して、すべてのビジネス データとワークロードが含まれるようにし、ネットワークベースの攻撃を防ぐ能力をさらに強化して、脅威と BCDR への対応のためのさらに正式な設計と計画を作成します。

すべてのビジネス データ用に Microsoft 365 Backup と Azure Backup を実装する

Microsoft 365 Backup と Azure Backup が重要なデータに対して動作するようになり、復旧訓練でテストされて問題がないのであれば、それを拡張してすべてのビジネス データを含めることができます。

すべてのワークロード用に Azure Site Recovery を実装する

Azure Site Recovery が重要なデータに対して動作するようになり、復旧訓練でテストされて問題がないのであれば、それを拡張してすべてのビジネス データを含めることができます。

ネットワーク トラフィックを可視化する

インターネットやオンプレミスなど、外部環境に対してエンドポイントを公開しているクラウド アプリケーションは、それらの環境から攻撃を受ける危険にさらされています。 これらの攻撃を防ぐには、トラフィックで悪意のあるペイロードやロジックをスキャンする必要があります。

詳しくは、「既知の脅威に対するクラウド ネイティブのフィルタリングと保護」をご覧ください。

Azure 環境でネットワーク トラフィックを可視化する方法の詳細については、ネットワーク トラフィックの可視化に関するページを参照してください。

脅威と BCDR への対応を設計する

侵害の結果は、比較的簡単に検出して対処できる場合がある、攻撃者によるデバイスへのマルウェアの感染から、攻撃者が既に組織の機密データの一部または全部を流出、暗号化、または破壊し、その露出または復元に対して身代金を支払うランサムウェア攻撃まで、多岐にわたります。

壊滅的な影響を与えるランサムウェアの場合、組織は、危機的状況や自然災害と多くの点で似ている長期的なビジネスの中断を強いられる可能性があります。 侵害とその結果としての破壊的サイバー攻撃は、人為的な危機や災害と考えてください。

したがって、侵害と非常に破壊的なサイバー攻撃の可能性を BCDR 計画に含める必要があります。 危機的状況の最中や自然災害の後で業務を継続するために使用するのと同じインフラストラクチャを、攻撃からの復旧に使用でき、使用する必要があります。

BCDR 計画が既にある場合は、それをレビューして、サイバー攻撃で影響を受ける可能性のあるデータ、デバイス、アプリケーション、プロセスが含まれていることを確認します。

そうなっていない場合は、一般的な BCDR の計画プロセスを開始し、危機や災害の原因としてサイバー攻撃を含めます。 以下の点に注意してください。

BC 計画は、危機的状況においても業務が正常に機能することを保証します。

DR 計画には、データのバックアップと、インフラストラクチャの交換または復旧を通じて、データまたはインフラストラクチャの損失から復旧するためのコンティンジェンシーが含まれます。

DR 計画には、IT システムとプロセスを復旧してビジネス活動を復元するための詳細な手順を含める必要があります。 これらの計画には、物理的なセキュリティが施された場所に格納されているポータブル メディアなど、オフラインのバックアップが必要です。 攻撃者は、オンプレミスとクラウドの場所でこの種の IT 復旧計画を探し、ランサムウェア攻撃の一部としてそれらを破壊する可能性があります。 これらの計画が損なわれると、ビジネス活動の復元コストが高くなるため、攻撃者はいっそう多くの身代金を要求する可能性があります。

この記事で説明する Microsoft 365 Backup、Azure Backup、Azure Site Recovery は、BCDR テクノロジの例です。

| リソース | 説明 |

|---|---|

| モジュール: バックアップとディザスター リカバリーのソリューションを設計する | Azure ワークロードに適したバックアップ ソリューションとディザスター リカバリーのソリューションを選択する方法について学習します。 |

ステージ 4

このステージでは、ネットワークのセキュリティ保護をさらに強化し、BCDR の計画とプロセスを訓練して、それが破壊的なサイバー攻撃の状況で機能することを確認します。

従来のネットワーク セキュリティ技術を捨てる

組織がネットワーク セキュリティの提供に使っている一連の技術と製品を調べて、それらが必要か、それとも他のネットワーク セキュリティ機能と重複しているかを判断します。 各ネットワーク セキュリティ技術は、攻撃者のターゲットにもなり得ます。 たとえば、技術または製品がタイムリーに更新されていない場合は、その削除を検討します。

詳しくは、「従来のネットワーク セキュリティ技術を捨てる」をご覧ください。この記事では、もう必要ないかもしれないネットワーク セキュリティ技術の種類が説明されています。

Azure 環境でのレガシ ネットワーク セキュリティ テクノロジの廃止の詳細については、レガシ ネットワーク セキュリティ テクノロジの停止に関するページを参照してください。

脅威と BCDR への対応を実践する

ビジネス活動が壊滅的なサイバー攻撃から迅速に復旧できるようにするには、SecOps チームと協力して BCDR 計画を定期的に訓練する必要があります。 月または四半期に 1 回、および BCDR インフラストラクチャの要素が変更されたときに (別のバックアップ製品や方法の使用など)、サイバー攻撃に対する BCDR の訓練を実行することを検討してください。

クラウド導入計画

クラウド導入を成功させるためには、導入計画が不可欠である。 セキュリティ侵害の防止と復旧の実装に関する導入計画が成功するための重要な属性は次のとおりです。

- 戦略と計画が一致している: デジタル資産全体を対象とする侵害の防止と攻撃からの回復機能をテスト、パイロット、ロールアウトするための計画を策定するときは、戦略と目標を見直して、計画がそれらと整合していることを確認します。 これには、侵害の防止と復旧の目標の優先順位とターゲット マイルストーンが含まれます。

- 計画は反復的である: 計画を展開し始めると、環境や使用している能力セットについて多くのことが分かってくる。 展開の各段階で、目標と比較した結果を再検討し、計画を微調整する。 たとえば、以前の作業を見直してポリシーを微調整できます。

- スタッフとユーザーのトレーニングが十分に計画されている: セキュリティ アーキテクトから、ネットワーク、デバイス、BCDR の IT スペシャリストまでの全員が、侵害防止と回復の責任を適切に果たすためのトレーニングを受けるようにします。

Azureのクラウド導入フレームワークの詳細については、クラウド導入計画を参照してください。

準備段階

この記事に記載されているリソースを使って、計画の優先順位を決めます。 侵害防止と復旧の実装作業は、多層ゼロ トラスト展開戦略における階層の 1 つを表します。

この記事で推奨されている段階的アプローチには、デジタル資産全体を対象とする体系的な方法での連鎖的な侵害防止と復旧の作業が含まれます。 このフェーズでは、計画のこれらの要素を見直して、すべての準備ができていることを確認します。

- Microsoft Entra PIM の使用が管理者アカウントでテストを完了しており、IT 管理者はその使用するためのトレーニングを受けています

- 必要に応じてネットワーク インフラストラクチャでデータ暗号化のテストが行われ、アクセスをフィルター処理するためのセグメント化がテストされ、冗長なレガシ ネットワーク技術が特定されて、それらが削除された場合の動作を確認するテストが実行されています

- 更新プログラムが正常にインストールされ、更新の失敗が検出されることを確認するため、システムのパッチ適用方法がテストされています

- インサイダー リスクとその管理方法の分析が開始されています

- ハニーポット リソースが配置され、アクセスを検出するための脅威に対する保護インフラストラクチャと共にテストされています

- BCDR のインフラストラクチャとプラクティスが、データのサブセットでテストされています

採用段階

Microsoft は、侵害防止と復旧の実装に、連鎖的で反復的なアプローチをお勧めします。 これにより、戦略や方針を練り直しながら、結果の精度を高めることができる。 一つの段階が終わるまで次の段階に進むのを待つ必要はない。 途中で反復すれば、結果はより効果的になる。

組織の導入フェーズの主な要素には、次のものが含まれる必要があります。

- すべての管理者と他の特権アカウントに対し Microsoft Entra PIM を有効にする

- ネットワーク トラフィックの暗号化、セグメント化、レガシ システムの削除の実装

- ハニーポット リソースの配置

- パッチ管理インフラストラクチャの展開

- インサイダー リスクの分析と、インサイダー リスク管理へのマッピング

- 重要なデータ (ステージ 1) またはすべてのビジネス データ (ステージ 3) に対する BCDR インフラストラクチャの展開と訓練

フェーズのガバナンスと管理

侵害防止と復旧を実装する組織の能力のガバナンスは、反復的なプロセスです。 実装計画を慎重に作成し、それをデジタル資産全体に展開することで、基盤が作成されます。 次のタスクを使うと、この基盤の初期ガバナンス計画の作成を始めるのに役立ちます。

| 目的 | タスク |

|---|---|

| 追跡と測定 | IT 管理者教育とハニーポット リソースの管理、パッチ管理、ネットワーク セキュリティ、BCDR 手順など、重要なアクションとプロジェクトの所有者を割り当てます。 アクションとプロジェクトごとの日付を含む実行可能な計画を作成し、レポートとダッシュボードを使って進行状況をインストルメント化します。 |

| モニター | - PIM 要求と結果のアクションを追跡します。 - ハニーポット リソースへのアクセスを監視します。 - パッチ適用対象のシステムで、更新プログラムのインストール失敗を監視します。 - BCDR の手順で完全性と復元の整合性をテストします。 |

| 成熟を得るための処理 | - ネットワーク インフラストラクチャでさらに削除できるレガシ システムを調べます。 - BCDR インフラストラクチャを新しいリソースと機能に適応させます。 |

次のステップ

このビジネス シナリオについて:

ゼロ トラスト導入フレームワークでのその他の記事:

- ゼロ トラスト採用フレームワークの概要

- セキュリティ態勢を迅速に最新化する

- リモートおよびハイブリッド作業の安全性を確保します

- 機密度の高いビジネス データを特定および保護する

- 規制およびコンプライアンス要件を満たす

進捗管理のリソース

どのゼロ トラスト ビジネス シナリオでも、以下の進捗管理のリソースを使用できます。

| 進捗管理のリソース | 得られる効果 | 設計対象者 |

|---|---|---|

導入シナリオ プラン フェーズ グリッドのダウンロード可能な Visio ファイルまたは PDF

|

個々のビジネス シナリオに合ったセキュリティ強化策と、プラン フェーズのステージおよび目標に対して必要な労力のレベルを簡単に把握できます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

| ゼロ トラスト導入トラッカーのダウンロード可能な PowerPoint スライド デッキ |

プラン フェーズのいろいろなステージと目標を通じた進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、ビジネスリーダー、その他の利害関係者。 |

ビジネス シナリオの目標とタスクのダウンロード可能な Excel ブック

|

プラン フェーズのいろいろなステージ、目標、タスクを通じて、責任の割り当てと進捗管理ができます。 | ビジネス シナリオのプロジェクト リーダー、IT リーダー、IT 実装者。 |

その他のリソースについては、「ゼロ トラスト評価と進捗管理のリソース」をご覧ください。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示