オフライン修復のために暗号化されたディスクのロックを解除する

この記事では、別の仮想マシン (修復 VM と呼ばれる) で暗号化された OS ディスクのロックを解除して、そのディスクでオフライン修復とトラブルシューティングを有効にする方法について説明します。

現象

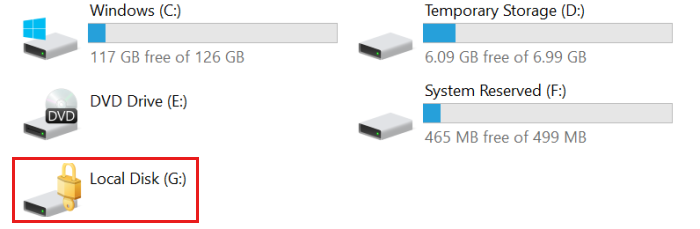

Windows VM の OS ディスクをオフラインで修復する場合は、次に示すように、ディスクが修復 VM に接続されているときにロックされている可能性があります。 この場合、ディスクで Azure Disk Encryption (ADE) が有効になります。 ディスクのロックが解除されるまで、修復 VM からそのディスクに対して軽減策を実行することはできません。

背景

一部のトラブルシューティング シナリオでは、Azure で仮想ディスクのオフライン修復を実行する必要があります。 たとえば、Windows VM にアクセスできない場合、ディスク エラーが表示される場合、または起動できない場合は、別の修復 VM ( 復旧 VM または 復旧 VM とも呼ばれます) に接続することで、OS ディスクでトラブルシューティング手順を実行できます。

ただし、ディスクが ADE を使用して暗号化されている場合、ディスクのロックが解除されるまで、ディスクはロックされたままになり、修復 VM に接続されている間はアクセスできなくなります。 ディスクのロックを解除するには、最初に暗号化に使用されたものと同じ BitLocker 暗号化キー (BEK) を使用する必要があります。 この BEK (および必要に応じて、BEK を暗号化または "ラップ" するキー暗号化キー [KEK] は、organizationによって管理される Azure キー コンテナーに格納されます。

目標

この記事の手順では、暗号化された OS ディスクを修復 VM に接続し、そのディスクのロックを解除するために使用できる方法について説明します。 ディスクのロックが解除されたら、修復できます。 最後の手順として、元の VM 上の OS ディスクを、この新しく修復されたバージョンに置き換えることができます。

準備

障害が発生した OS ディスクを修復 VM にアタッチする前に、次の手順を実行します。

- ディスクで ADE が有効になっていることを確認します。

- OS ディスクで ADE バージョン 1 (デュアルパス暗号化) と ADE バージョン 2 (シングルパス暗号化) のどちらを使用するかを決定します。

- OS ディスクが管理されているか管理されていないかを判断します。

- 修復 VM にディスクをアタッチし、ディスクのロックを解除する方法を選択します。

ディスクで ADE が有効になっていることを確認する

この手順は、Azure portal、PowerShell、または Azure コマンド ライン インターフェイス (Azure CLI) で実行できます。

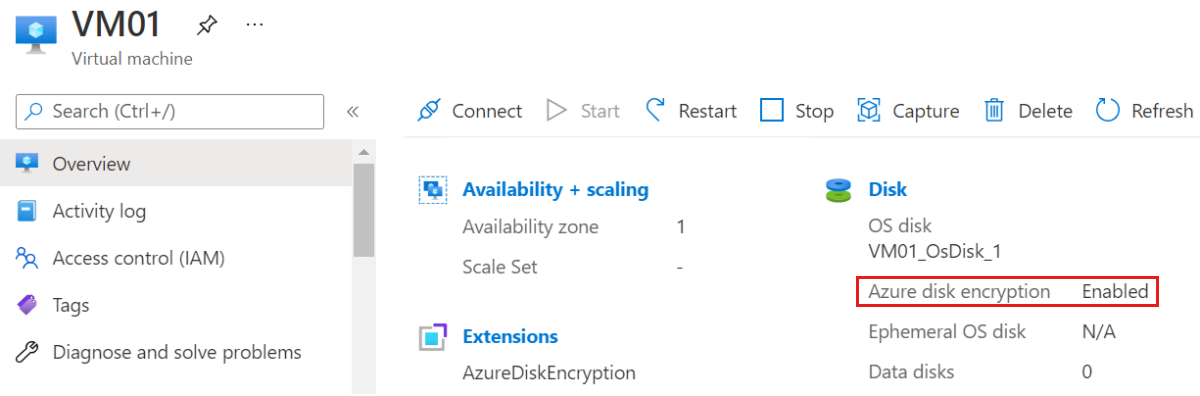

Azure portal

Azure portalで失敗した VM の [概要] ブレードを表示します。 [ディスク] の下に、次のスクリーンショットに示すように、Azure ディスク暗号化が [有効] または [無効] として表示されます。

PowerShell

コマンドレットを Get-AzVmDiskEncryptionStatus 使用して、VM の OS ボリュームまたはデータ ボリュームを ADE を使用して暗号化するかどうかを判断できます。 次の出力例は、OS ボリュームで ADE 暗号化が有効になっていることを示しています。

PS /home/me> Get-AzVmDiskEncryptionStatus -ResourceGroupName "MyRg01" -VMName "MyVm01"

OsVolumeEncrypted : Encrypted

DataVolumesEncrypted : NoDiskFound

OsVolumeEncryptionSettings : Microsoft.Azure.Management.Compute.Models.DiskEncryptionSettings

ProgressMessage : Extension status not available on the VM

コマンドレットの Get-AzureRmDiskEncryptionStatus 詳細については、「 Get-AzVMDiskEncryptionStatus (Az.Compute)」を参照してください。

Azure CLI

Azure CLI でコマンドを az vm encryption show 使用し、クエリ disks[].encryptionSettings[].enabled を追加して、VM のディスクで ADE が有効になっているかどうかを判断できます。 次の出力は、ADE 暗号化が有効になっていることを示しています。

az vm encryption show --name MyVM --resource-group MyResourceGroup --query "disks[].encryptionSettings[].enabled"

[

true

]

コマンドの az vm encryption show 詳細については、「 az vm encryption show」を参照してください。

注:

暗号化されていないディスクのオフライン修復

ディスクで ADE が有効になっていないと判断した場合は、修復 VM にディスクをアタッチする方法に関する手順については、次の記事を参照してください。OS ディスクを回復 VM に接続して Windows VM をトラブルシューティングするAzure portal

OS ディスクで ADE バージョン 1 (デュアルパス暗号化) と ADE バージョン 2 (シングルパス暗号化) のどちらを使用するかを判断する

VM のプロパティを開き、[拡張機能] をクリックして [拡張機能] ブレードを開くと、Azure portalの ADE バージョン番号を確認できます。 [ 拡張機能 ] ブレードで、 AzureDiskEncryption に割り当てられているバージョン番号を表示します。 バージョン番号が 1 の場合、ディスクはデュアルパス暗号化を使用します。 バージョン番号が 2 以降のバージョンの場合、ディスクはシングルパス暗号化を使用します。

![Azure ディスク暗号化がバージョン 2 であることを示す [拡張機能] ブレードのスクリーンショット。](media/unlock-encrypted-disk-offline/ade-extension-version.png)

ディスクで ADE バージョン 1 (デュアルパス暗号化) を使用していると判断した場合は、 解決策 #3: 手動の方法に移動して、修復 VM で暗号化されたディスクのロックを解除できます。

OS ディスクが管理されているか管理されていないかを判断する

OS ディスクが管理されているかどうかがわからない場合は、「OS ディスクが管理されているか管理 されていないかを判断する」を参照してください。

OS ディスクがアンマネージド ディスクであることがわかっている場合は、 解決策 #3: 手動の方法に移動して、修復 VM で暗号化されたディスクのロックを解除します。

修復 VM にディスクをアタッチし、ディスクのロックを解除する方法を選択します

ディスクを修復 VM にアタッチし、ディスクのロックを解除するには、次の 3 つの方法のいずれかを選択する必要があります。

- ADE バージョン 2 以降 (シングルパス暗号化) を使用してディスクが管理および暗号化され、インフラストラクチャと会社のポリシーでパブリック IP アドレスを修復 VM に割り当てることが許可されている場合は、 解決策 #1: 自動方法を使用して、修復 VM 上の暗号化されたディスクのロックを解除します。

- ディスクが ADE バージョン 2 以降 (シングルパス暗号化) を使用して管理および暗号化されているが、インフラストラクチャまたは会社のポリシーで修復 VM にパブリック IP アドレスを割り当てることができない場合は、 解決策 #2: 半自動化メソッドを使用して、修復 VM 上の暗号化されたディスクのロックを解除します。 (この方法を選択するもう 1 つの理由は、Azure でリソース グループを作成するためのアクセス許可がない場合です)。

- これらの方法のいずれかが失敗した場合、または ADE バージョン 1 (デュアルパス暗号化) を使用してディスクがアンマネージドまたは暗号化されている場合は 、解決策 #3: Manual メソッドを使用して、修復 VM で暗号化されたディスクのロックを解除します。

解決策 #1: 修復 VM で暗号化されたディスクのロックを解除するための自動化された方法

この方法は 、az vm repair コマンドに依存して、修復 VM を自動的に作成し、失敗した OS ディスクをアタッチし、暗号化されている場合はディスクのロックを解除します。 これは、単一パスで暗号化されたマネージド ディスクに対してのみ機能し、修復 VM にパブリック IP アドレスを使用する必要があります。 このメソッドは、BitLocker 暗号化キー (BEK) がラップ解除されているか、キー暗号化キー (KEK) を使用してラップされているかに関係なく、暗号化されたディスクのロックを解除します。

この自動方法を使用して VM を修復するには、「 Azure Virtual Machine 修復コマンドを使用して Windows VM を修復する」を参照してください。

注:

自動トラブルシューティングが失敗した場合は、 解決 #2: 半自動化方法に進み、修復 VM で暗号化されたディスクのロックを解除します。

解決策 #2: 修復 VM で暗号化されたディスクのロックを解除するための半自動化メソッド

半自動化された解決では、修復 VM にパブリック IP アドレスを必要とせずに、単一パスで暗号化されたマネージド ディスクのロックを解除します。

この手順を使用して、ソース (失敗) VM の OS ディスクが接続されている VM を手動で作成します。 VM の作成時に暗号化されたディスクをアタッチすると、VM によって Azure キー コンテナーから BEK が自動的にフェッチされ、BEK ボリュームに格納されます。 次に、簡単な一連の手順を使用して BEK にアクセスし、暗号化されたディスクのロックを解除します。 このプロセス中、BEK は必要に応じて自動的にラップ解除されます。

Azure portalで、ソース (失敗) VM 上の暗号化された OS ディスクのスナップショットを取得します。

-

![[ディスクの作成] オプションが強調表示されているスナップショットの [概要] ブレードのスクリーンショット。](media/unlock-encrypted-disk-offline/create-disk-from-snapshot.png)

新しいディスクの場合は、ソース VM に割り当てられたのと同じ場所と可用性ゾーンを選択します。 また、次の手順で修復 VM を作成するときに、これらの同じ設定を複製する必要があることに注意してください。

Windows Server 2016 Datacenter に基づいて、修復 VM として使用する VM をCreateします。手順 2. で作成した新しいディスクに使用されているのと同じリージョンと可用性ゾーンに VM を割り当てることを確認します。

Create仮想マシン ウィザードの [ディスク] ページで、スナップショットから作成した新しいディスクをデータ ディスクとしてアタッチします。

![仮想マシンの作成ウィザードの [ディスク] ページのスクリーンショット。既存のディスクをアタッチするオプションと共にディスクが強調表示されています。](media/unlock-encrypted-disk-offline/attach-existing-disk-repair-vm.png)

重要

VM の作成時にディスクを追加してください。 暗号化設定が検出されるのは、VM の作成時のみです。 これにより、BEK を含むボリュームを自動的に追加できます。

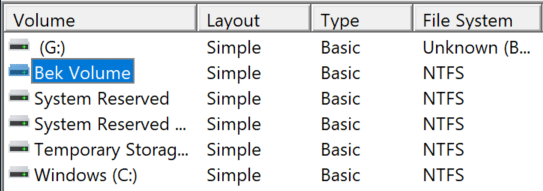

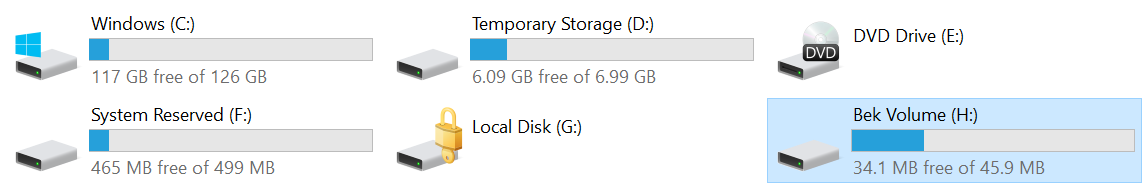

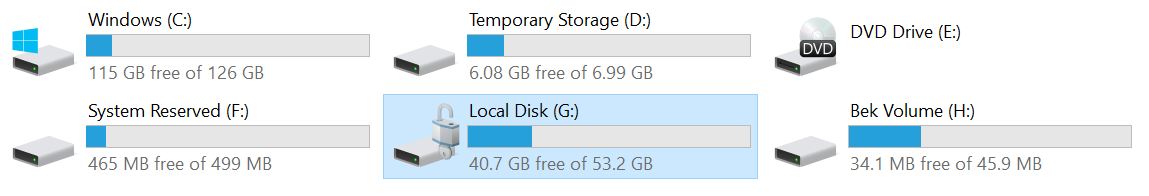

修復 VM が作成されたら、VM にサインインし、ディスク管理 (Diskmgmt.msc) を開きます。 [ディスクの管理] で、BEK ボリュームを見つけます。 既定では、このボリュームにはドライブ文字は割り当てされません。

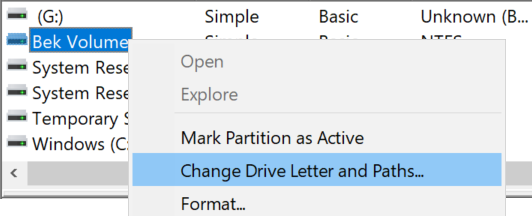

BEK ボリュームにドライブ文字を割り当てるには、BEK ボリュームを右クリックし、[ ドライブ文字とパスの変更] を選択します。

[ 追加] を選択して、BEK ボリュームにドライブ文字を割り当てます。 このプロセスでは、既定の文字は最も頻繁に H です。 [OK] を選択します。

![[ドライブ文字またはパスの追加] ダイアログ ボックス。オプションが強調表示され、次のドライブ文字が割り当てられます。](media/unlock-encrypted-disk-offline/add-drive-letter-or-path.png)

エクスプローラーで、左側のウィンドウで [この PC] を選択します。 BEK ボリュームが一覧表示されます。 また、ロック アイコンでマークされているボリュームにも注意してください。 これは、VM の作成時にアタッチした暗号化されたディスクです。 (次の例では、暗号化されたディスクにドライブ文字 G が割り当てられます)。

暗号化されたディスクのロックを解除するには、BEK ボリューム内に .bek ファイル名が必要です。 ただし、既定では、BEK ボリューム内のファイルは非表示になります。 コマンド プロンプトで、次のコマンドを入力して非表示のファイルを表示します。

dir <DRIVE LETTER ASSIGNED TO BEK VOLUME>: /a:h /b /sたとえば、BEK ボリュームに割り当てられているドライブ文字が H の場合は、次のコマンドを入力します。

dir H: /a:h /b /s次のような出力が表示されます。

H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEK H:\System Volume Information最初のエントリは BEK ファイル のパス名です。 次の手順では、完全なパス名を使用します。

コマンド プロンプトで、次のコマンドを入力します。

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>たとえば、G が暗号化されたドライブで、BEK ファイルが前の例に記載されているものと同じである場合は、次のように入力します。

manage-bde -unlock G: -RecoveryKey H:\66ABF036-E331-4B67-A667-D1A8B47B4DAB.BEKBEK ファイルが指定したボリュームのロックを正常に解除したことを示すメッセージが表示されます。 エクスプローラーでは、ドライブがロックされなくなったことがわかります。

ボリュームにアクセスできるようになったので、ログの読み取りやスクリプトの実行など、必要に応じてトラブルシューティングと軽減策を完了できます。

ディスクを修復した後、 次の手順に従 って、ソース VM の OS ディスクを新しく修復されたディスクに置き換えます。

解決策 #3: 修復 VM で暗号化されたディスクのロックを解除する手動の方法

デュアルパス暗号化ディスク (ADE バージョン 1) またはアンマネージド ディスクのロックを解除する必要がある場合、または他の方法で障害が発生した場合は、この手順に従って、ディスクのロックを手動で解除できます。

修復 VM をCreateし、ソース VM の OS ディスクをアタッチする

ソース VM の暗号化された OS ディスクがマネージド ディスクの場合は、方法 2 の手順 1 から 4 に従って、ロックされたディスクのコピーを修復 VM にアタッチします。

暗号化されたディスクが接続されている新しい修復 VM を作成するプロセスがハングまたは失敗した場合 (たとえば、暗号化設定が含まれており、データ ディスクとして使用できないというメッセージが返される)、暗号化されたディスクをアタッチせずに VM を作成できます。 修復 VM が作成されたら、Azure portalを介して暗号化されたディスクを VM にアタッチします。

ソース VM の暗号化された OS ディスクがアンマネージド ディスクの場合は、「 オフライン修復のためにアンマネージド ディスクを VM にアタッチする」を参照してください。

修復 VM に Az PowerShell モジュールをインストールする

暗号化されたディスクをオフラインでロック解除する手動解決方法は、PowerShell の Az モジュールに依存します。 そのため、このモジュールを修復 VM にインストールする必要があります。

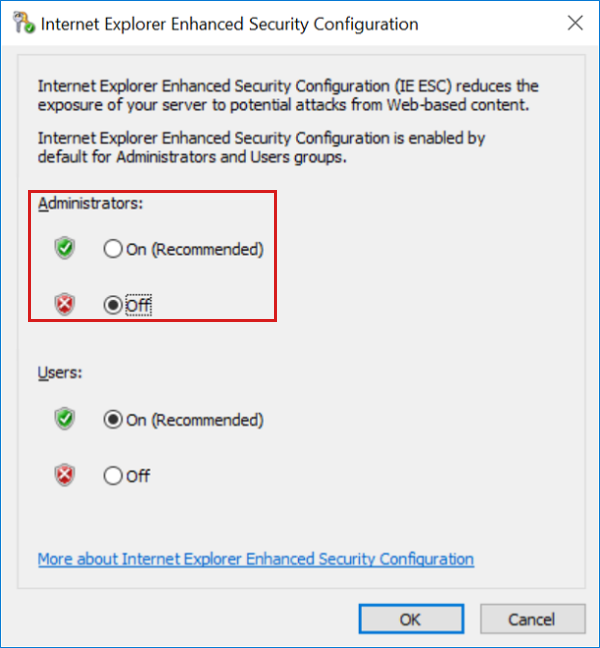

RDP 経由で修復 VM に接続します。

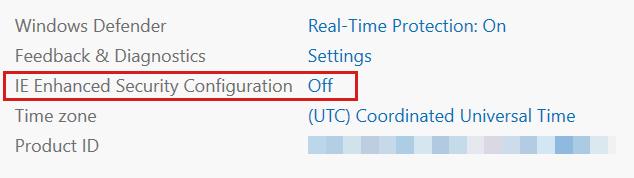

修復 VM のサーバー マネージャーで、[ローカル サーバー] を選択し、[管理者向けの IE 拡張セキュリティ構成] をオフにします。

修復 VM で、管理者特権の PowerShell ウィンドウを開きます。

次のコマンドを入力して、現在のセッションの HTTP API セキュリティ プロトコルを TLS 1.2 に設定します。

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12注:

現在のセッションを閉じると、セキュリティ プロトコルは既定値に戻ります。

Nuget パッケージの最新バージョンをダウンロードします。

Install-PackageProvider -Name "Nuget" -Forceプロンプトが返されたら、最新バージョンの PowerShellGet パッケージをインストールします。

Install-Module -Name PowerShellGet -Forceプロンプトが返されたら、PowerShell ウィンドウを閉じます。 次に、管理者特権で新しい PowerShell ウィンドウを開き、新しい PowerShell セッションを開始します。

PowerShell プロンプトで、最新バージョンの Azure Az モジュールをインストールします。

Install-Module -Name Az -Scope AllUsers -Repository PSGallery -Forceプロンプトが返されたら、Az.Account 1.9.4 パッケージをインストールします。

Install-Module -Name Az.Accounts -Scope AllUsers -RequiredVersion "1.9.4" -Repository PSGallery -Force

BEK ファイル名を取得する

Azure portalで、ソース VM の暗号化に使用されたキー コンテナーに移動します。 キー コンテナーの名前がわからない場合は、Azure Cloud Shellのプロンプトで次のコマンドを入力し、出力で "sourceVault" の横にある値を探します。

az vm encryption show --name MyVM --resource-group MyResourceGroup左側のメニューで、[ アクセス ポリシー] を選択します。

キー コンテナーのアクセス ポリシーで、Azure サブスクリプションへのサインインに使用するユーザー アカウントに、次のアクセス許可が付与されていることを確認します。 キー管理操作: 取得、一覧表示、更新、Create暗号化操作: キーシークレットのアクセス許可のラップ解除: 取得、一覧表示、設定

修復 VM と管理者特権の PowerShell ウィンドウに戻ります。

次のコマンドを入力して、現在のセッションの HTTP API セキュリティ プロトコルを TLS 1.2 に設定します。

[Net.ServicePointManager]::SecurityProtocol = [Net.SecurityProtocolType]::Tls12次のコマンドを入力して、Azure サブスクリプションにサインインするプロセスを開始し、"[SubscriptionID]" を Azure サブスクリプション ID に置き換えます。

Add-AzAccount -SubscriptionID <SubscriptionID>プロンプトに従って、Azure サブスクリプションにサインインするプロセスを完了します。

修復 VM で、ISE ウィンドウWindows PowerShell管理者特権で開き、スクリプト (上部) ウィンドウを展開します。

管理者特権の PowerShell ISE ウィンドウで、次のスクリプトを空のスクリプト ウィンドウに貼り付けます。 "myVM" をソース (失敗) VM に置き換え、"myKeyVault" をキー コンテナーの名前に置き換えます。

if ((Get-AzContext) -ne $Null) { $vmName = "MyVM" $vault = "myKeyVault" # Get the Secrets for all VM Drives from Azure Key Vault Get-AzKeyVaultSecret -VaultName $vault | where {($_.Tags.MachineName -eq $vmName) -and ($_.ContentType -match 'BEK')} ` | Sort-Object -Property Created ` | ft Created, ` @{Label="Content Type";Expression={$_.ContentType}}, ` @{Label ="Volume"; Expression = {$_.Tags.VolumeLetter}}, ` @{Label ="DiskEncryptionKeyFileName"; Expression = {$_.Tags.DiskEncryptionKeyFileName}}, ` @{Label ="URL"; Expression = {$_.Id}} } else { Write-Output "Please log in first with Add-AzAccount" }[ スクリプトの実行 ] を選択してスクリプトを実行します。

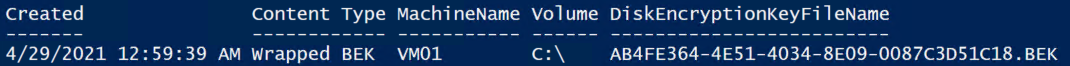

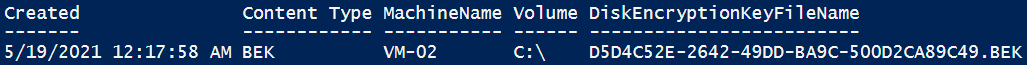

出力で、BEK ファイルの名前の DiskEncryptionKeyFileName の下にある値を探します。

次の出力例では、BEK ファイル名 (シークレット名 + ".BEK"ファイル拡張子)は AB4FE364-4E51-4034-8E09-0087C3D51C18です。BEK。 次の手順で使用されるため、この値を記録します。 (重複したボリュームが 2 つある場合、新しいタイムスタンプを持つボリュームは、修復 VM で使用されている現在の BEK ファイルです)。

上記の例のように、出力の コンテンツ タイプ の値が ラップされた BEK の場合は、[ダウンロード] に移動 し、BEK のラップを解除します。 次の例のように、出力の コンテンツ タイプ の値が単に BEK の場合は、次のセクションに移動して 、BEK を修復 VM にダウンロードします。

BEK を修復 VM にダウンロードする

修復 VM で、C ボリュームのルートに "BEK" という名前のフォルダー (引用符なし) を作成します。

次のサンプル スクリプトをコピーして、空の PowerShell ISE スクリプト ウィンドウに貼り付けます。

注:

"$vault" と "$bek" の値を環境の値に置き換えます。 $bek値には、最後の手順で取得したシークレット名を使用します。 (シークレット名は、".bek" ファイル名拡張子のない BEK ファイル名です)。

$vault = "myKeyVault" $bek = "EF7B2F5A-50C6-4637-0001-7F599C12F85C" $keyVaultSecret = Get-AzKeyVaultSecret -VaultName $vault -Name $bek $bstr = [Runtime.InteropServices.Marshal]::SecureStringToBSTR($keyVaultSecret.SecretValue) $bekSecretBase64 = [Runtime.InteropServices.Marshal]::PtrToStringAuto($bstr) $bekFileBytes = [Convert]::FromBase64String($bekSecretbase64) $path = "C:\BEK\DiskEncryptionKeyFileName.BEK" [System.IO.File]::WriteAllBytes($path,$bekFileBytes)[PowerShell ISE] ウィンドウで、[ スクリプトの実行] を選択します。 スクリプトが正常に実行された場合、出力または完了メッセージは表示されません。 ただし、新しいファイルは C:\BEK フォルダーに作成されます。 ( C:\BEK フォルダーは既に存在している必要があります)。

[ スクリプトが正常に完了したことを確認する] に進みます。

BEK をダウンロードしてラップ解除する

修復 VM で、C ボリュームのルートに "BEK" という名前のフォルダー (引用符なし) を作成します。

メモ帳に次の値を記録します。 スクリプトの実行時に指定するように求められます。

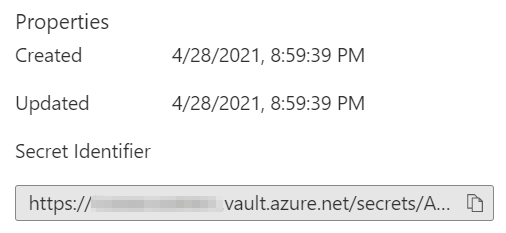

secretUrl。 これは、キー コンテナーに格納されているシークレットの URL です。 有効なシークレット URL には、次の形式が使用されます: <<

https://[key> vault name].vault.azure.net/secrets/[BEK Name]/[version ID]>Azure portalでこの値を見つけるには、キー コンテナーの [シークレット] ブレードに移動します。 前の手順で決定した BEK 名を選択します。 BEK ファイル名を取得します。 現在のバージョン識別子を選択し、[プロパティ] の下にあるシークレット識別子 URL を読み取 る。 (この URL はクリップボードにコピーできます)。

keyVaultResourceGroup。 キー コンテナーのリソース グループ。

kekUrl。 これは、BEK を保護するために使用されるキーの URL です。 有効な kek URL では、次の形式が使用されます: <<

https://[key> vault name].vault.azure.net/keys/[key name]/[version ID]>Azure portalでこの値を取得するには、キー コンテナーの [キー] ブレードに移動し、KEK として使用されているキーの名前を選択し、現在のバージョン識別子を選択してから、[プロパティ] の下の [キー識別子 URL] を読み取ります。 (この URL はクリップボードにコピーできます)。

secretFilePath。 これは、BEK ファイルを格納する場所の完全なパス名です。 たとえば、BEK ファイル名が AB4FE364-4E51-4034-8E06-0087C3D51C18 の場合です。BEK、 C:\BEK\AB4FE364-4E51-4034-8E06-0087C3D51C18 と入力できます。BEK。 ( C:\BEK フォルダーは既に存在している必要があります)。

次のページに移動して、暗号化されたディスクのロックを解除するための BEK ファイルの生成に使用されるスクリプトをダウンロードします。

ページで[ 未加工]を選択します。

スクリプトの内容をコピーして、修復 VM の管理者特権の PowerShell ISE ウィンドウの空のスクリプト ウィンドウに貼り付けます。

[ スクリプトの実行] を選択します。

メッセージが表示されたら、スクリプトを実行する前に記録した値を指定します。 信頼されていないリポジトリ メッセージが表示されたら、[ すべて] に [はい] を選択します。 スクリプトが正常に実行されると、 C:\BEK フォルダーに新しいファイルが作成されます。 (このフォルダーは既に存在している必要があります)。

スクリプトが正常に実行されたことを確認する

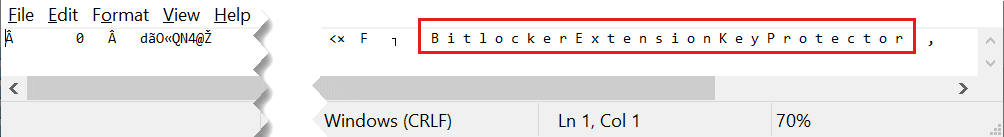

ローカル コンピューターの C:\BEK フォルダーに移動し、新しい出力ファイルを見つけます。

メモ帳でファイルを開きます。 スクリプトが正しく実行された場合は、右にスクロールすると、ファイルの先頭行に BitLocker 拡張キー 保護機能 という語句が表示されます。

接続されているディスクのロックを解除する

これで、暗号化されたディスクのロックを解除する準備ができました。

修復 VM の [ディスク管理] で、接続されている暗号化されたディスクがまだオンラインでない場合はオンラインにします。 BitLocker で暗号化されたボリュームのドライブ文字をメモします。

コマンド プロンプトで、次のコマンドを入力します。

注:

このコマンドでは、"<ENCRYPTED DRIVE LETTER>" を暗号化されたボリュームの文字と "<に置き換えます。C:\BEK フォルダー内の新しく作成された BEK ファイルへの完全なパスを持つ BEK FILE PATH>" です。

manage-bde -unlock <ENCRYPTED DRIVE LETTER>: -RecoveryKey <.BEK FILE PATH>たとえば、暗号化されたドライブが F で、BEK ファイル名が "DiskEncryptionKeyFileName.BEK" の場合は、次のコマンドを実行します。

manage-bde -unlock F: -RecoveryKey C:\BEK\DiskEncryptionKeyFileName.BEK暗号化されたドライブが F で、BEK ファイル名が "EF7B2F5A-50C6-4637-9F13-7F599C12F85C です。BEK"、次のコマンドを実行します。

manage-bde -unlock F: -RecoveryKey C:\BEK\EF7B2F5A-50C6-4637-9F13-7F599C12F85C.BEK次の例のような出力が表示されます。

The file "C:\BEK\0D44E996-4BF3-4EB0-B990-C43C250614A4.BEK" successfully unlocked volume F:.ボリュームにアクセスできるようになったので、ログの読み取りやスクリプトの実行など、必要に応じてトラブルシューティングと軽減策を実行できます。

重要

ロック解除プロセスを使用すると、ディスクにアクセスできますが、 ディスクの暗号化を解除することはできません。 ディスクのロックを解除した後も、ディスクは暗号化されたままになります。 ディスクの暗号化を解除する必要がある場合は、コマンド manage-bde <volume> -off を使用して暗号化解除プロセスを開始し、manage-bde <drive> -status を使用して復号化の進行状況をチェックします。

修復が完了し、ディスクが管理されている場合は、 ソース VM の OS ディスク (マネージド ディスク) の交換に進むことができます。 代わりにディスクがアンマネージドである場合は、次で説明する CLI ベースの手順を使用できます。 ソース VM 上の OS ディスクを置き換えます

ソース VM の OS ディスク (マネージド ディスク) を交換する

ディスクを修復した後、Azure portal で修復 VM の [ディスク] ブレードを開きます。 ソース VMOS ディスクのコピーをデタッチします。 これを行うには、[データ ディスク] で関連するディスク名の行を見つけ、その行の右側にある [X] を選択して、[保存] を選択します。

![Azure portal の [ディスク] ブレードで選択されたデータ ディスクのスクリーンショット。横に [X] 記号が強調表示されています。](media/unlock-encrypted-disk-offline/detach-repaired-disk.png)

Azure portalで、ソース (壊れた) VM に移動し、[ディスク] ブレードを開きます。 次に、[ OS ディスクのスワップ ] を選択して、既存の OS ディスクを修復したディスクに置き換えます。

![[スワップ O S ディスク] オプションが強調表示されている [ディスク] ブレードのスクリーンショット。](media/unlock-encrypted-disk-offline/swap-os-disk.png)

修復した新しいディスクを選択し、VM の名前を入力して変更を確認します。 そのディスクがリストに表示されない場合は、トラブルシューティング用 VM からディスクをデタッチしてから 10 分から 15 分待ちます。

[OK] を選択します。

次の手順

VM への接続の問題が発生した場合は、Azure VM へのリモート デスクトップ接続のトラブルシューティングに関する記事をご覧ください。 VM で実行されているアプリケーションへのアクセスに関する問題については、Windows VM でのアプリケーションの接続の問題のトラブルシューティングに関する記事をご覧ください。

お問い合わせはこちらから

質問がある場合やヘルプが必要な場合は、サポート要求を作成するか、Azure コミュニティ サポートにお問い合わせください。 Azure フィードバック コミュニティに製品フィードバックを送信することもできます。

フィードバック

以下は間もなく提供いたします。2024 年を通じて、コンテンツのフィードバック メカニズムとして GitHub の issue を段階的に廃止し、新しいフィードバック システムに置き換えます。 詳細については、「https://aka.ms/ContentUserFeedback」を参照してください。

フィードバックの送信と表示