Relatório de regras de redução da superfície de ataque

Aplica-se a:

- Plano 1 do Microsoft Defender para Ponto de Extremidade

- Plano 2 do Microsoft Defender para Ponto de Extremidade

- Microsoft Defender XDR

Plataformas:

- Windows

O relatório de regras de redução da superfície de ataque fornece informações sobre as regras de redução da superfície de ataque que são aplicadas aos dispositivos na sua organização. Este relatório também fornece informações sobre:

- ameaças detetadas

- ameaças bloqueadas

- dispositivos que não estão configurados para utilizar as regras de proteção padrão para bloquear ameaças

Além disso, este relatório fornece uma interface fácil de utilizar que lhe permite:

- Ver deteções de ameaças

- Ver a configuração das regras do ASR

- Configurar exclusões (adicionar)

- Desagregar para recolher informações detalhadas

Para obter mais informações sobre as regras individuais de redução da superfície de ataque, consulte Referência das regras de redução da superfície de ataque.

Pré-requisitos

Importante

Para aceder ao relatório de regras de redução da superfície de ataque, são necessárias permissões de leitura para o portal do Microsoft Defender. Para que o Windows Server 2012 R2 e o Windows Server 2016 apareçam no relatório de regras de redução da superfície de ataque, estes dispositivos têm de ser integrados com o pacote de solução unificado moderno. Para obter mais informações, consulte New functionality in the modern unified solution for Windows Server 2012 R2 and 2016 (Novas funcionalidades na solução unificada moderna para o Windows Server 2012 R2 e 2016).

Permissões de acesso a relatórios

Para aceder ao relatório de regras de redução da superfície de ataque no portal do Microsoft Defender, são necessárias as seguintes permissões:

| Tipo de permissão | Permissão | Nome a apresentar da permissão |

|---|---|---|

| Application | Machine.Read.All |

Read all machine profiles |

| Delegado (conta corporativa ou de estudante) | Machine.Read |

Read machine information |

Pode atribuir permissões com o Microsoft Entra ID ou o portal do Microsoft Defender.

- Para utilizar o Microsoft Entra ID, consulte Atribuir funções do Microsoft Entra aos utilizadores

- Para utilizar o portal do Microsoft Defender, veja Atribuir acesso de utilizador.

Navegar para o relatório de regras de redução da superfície de ataque

Para navegar para os cartões de resumo do relatório de regras de redução da superfície de ataque

- Abra o portal do Microsoft Defender XDR .

- No painel esquerdo, clique emRelatórios e, na secção principal, em Relatórios , selecione Relatório de segurança.

- Desloque-se para baixo até Dispositivos para encontrar os cartões de resumo Regras de redução da superfície de ataque .

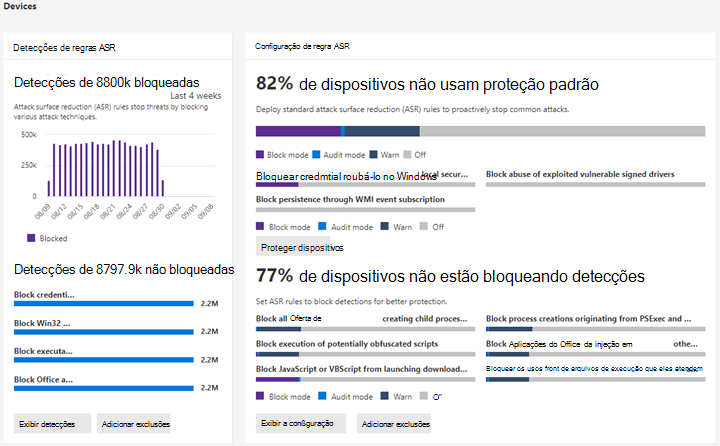

Os cartões de relatório de resumo das regras do ASR são apresentados na figura seguinte.

Cartões de resumo do relatório de regras do ASR

O resumo do relatório de regras do ASR está dividido em dois cartões:

Cartão de resumo de deteções de regras do ASR

Mostra um resumo do número de ameaças detetadas bloqueadas pelas regras do ASR.

Fornece dois botões de "ação":

- Ver deteções – abre o separador principal Regras > de redução da superfície de ataqueDeteções

- Adicionar exclusões – abre o separador principal Exclusõesdas regras> de redução da superfície de ataque

Clicar na ligação de deteções de regras do ASR na parte superior do cartão também abre o separador Principal Regras de redução da superfície de ataque Deteções.

Cartão de resumo da configuração das regras do ASR

A secção superior centra-se em três regras recomendadas, que protegem contra técnicas de ataque comuns. Este cartão mostra as informações de estado atual sobre os computadores na sua organização que têm as seguintes regras de proteção padrão de Três (ASR) definidas no Modo de bloqueio, Modo de auditoria ou desativado (não configurado). O botão Proteger dispositivos mostrará detalhes de configuração completos apenas para as três regras; os clientes podem tomar medidas rapidamente para ativar estas regras.

A secção inferior apresenta seis regras com base no número de dispositivos desprotegidos por regra. O botão "Ver configuração" apresenta todos os detalhes de configuração de todas as regras do ASR. O botão "Adicionar exclusão" mostra a página adicionar exclusão com todos os nomes de ficheiro/processo detetados listados para avaliação do Centro de Operações de Segurança (SOC). A página Adicionar exclusão está ligada ao Microsoft Intune.

Fornece dois botões de "ação":

- Ver configuração – abre o separador principal Regras > de redução da superfície de ataqueDeteções

- Adicionar exclusões – abre o separador principal Exclusõesdas regras> de redução da superfície de ataque

Clicar na ligação de configuração das regras do ASR na parte superior do cartão também abre o separador Principal Regras de redução da superfície de ataque Configuração.

Opção de proteção padrão simplificada

O cartão de resumo de configuração fornece um botão para Proteger dispositivos com as três regras de proteção padrão. No mínimo, a Microsoft recomenda que ative estas três regras de proteção padrão de redução da superfície de ataque:

- Bloquear o roubo de credenciais do subsistema da autoridade de segurança local do Windows (lsass.exe)

- Bloquear abuso de condutores vulneráveis explorados

- Bloquear a persistência através da subscrição de eventos do Windows Management Instrumentation (WMI)

Para ativar as três regras de proteção padrão:

- Selecione Proteger dispositivos. O separador Configuração principal é aberto.

- No separador Configuração , as regras Básicas alternam automaticamente de Todas as regras para regras de proteção Padrão ativadas.

- Na lista Dispositivos , selecione os dispositivos para os quais pretende aplicar as regras de proteção padrão e, em seguida, selecione Guardar.

Este cartão tem outros dois botões de navegação:

- Configuração da vista – abre o separador Configuração principal regras > de redução da superfície de ataque.

- Adicionar exclusões – abre o separador principal Exclusõesdas regras> de redução da superfície de ataque.

Clicar na ligação de configuração das regras do ASR na parte superior do cartão também abre o separador Principal Regras de redução da superfície de ataque Configuração.

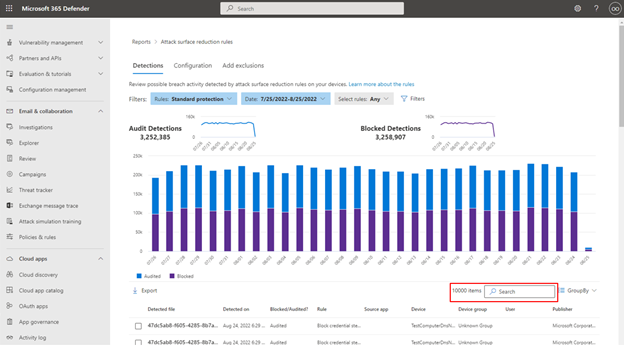

Separadores principais das regras de redução da superfície de ataque

Embora os cartões de resumo do relatório de regras do ASR sejam úteis para obter um resumo rápido do estado das regras do ASR, os separadores principais fornecem informações mais aprofundadas com capacidades de filtragem e configuração:

Recursos de pesquisa

A capacidade de pesquisa é adicionada aos separadores principais Deteção, Configuração e Adicionar exclusão . Com esta capacidade, pode procurar utilizando o ID do dispositivo, o nome do ficheiro ou o nome do processo.

Filtragem

A filtragem fornece uma forma de especificar que resultados são devolvidos:

- A data permite-lhe especificar um intervalo de datas para resultados de dados.

- Filtros

Observação

Ao filtrar por regra, o número de itens detetados individuais listados na metade inferior do relatório está atualmente limitado a 200 regras. Pode utilizar Exportar para guardar a lista completa de deteções no Excel.

Dica

Como o filtro funciona atualmente nesta versão, sempre que quiser "agrupar por", primeiro tem de deslocar para baixo até à última deteção na lista para carregar o conjunto de dados completo. Depois de carregar o conjunto de dados completo, pode iniciar a filtragem "ordenar por". Se não se deslocar para baixo até à última deteção listada em cada utilização ou ao alterar as opções de filtragem (por exemplo, as regras do ASR aplicadas à execução do filtro atual), os resultados estarão incorretos para qualquer resultado que tenha mais do que uma página visível de deteções listadas.

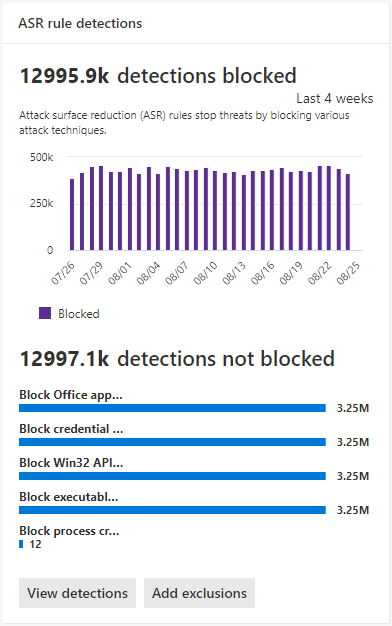

Separador principal de deteções das regras de redução da superfície de ataque

- Deteções de Auditoria Mostra quantas deteções de ameaças foram capturadas pelas regras definidas no Modo de auditoria .

- Deteções Bloqueadas Mostra quantas deteções de ameaças foram bloqueadas por regras definidas no Modo de bloqueio.

- Gráfico grande e consolidado Mostra deteções bloqueadas e auditadas.

Os gráficos fornecem dados de deteção ao longo do intervalo de datas apresentado, com a capacidade de pairar o cursor sobre uma localização específica para recolher informações específicas de data.

A secção inferior do relatório lista as ameaças detetadas , numa base por dispositivo, com os seguintes campos:

| Nome do campo | Definição |

|---|---|

| Ficheiro detetado | O ficheiro determinado para conter uma ameaça possível ou conhecida |

| Detetado em | A data em que a ameaça foi detetada |

| Bloqueado/Auditado? | Se a regra de deteção para o evento específico estava no modo Bloquear ou Auditoria |

| Regra | Que regra detetou a ameaça |

| Aplicação de origem | A aplicação que fez a chamada para o "ficheiro detetado" ofensivo |

| Dispositivo | O nome do dispositivo no qual ocorreu o evento Auditoria ou Bloquear |

| Grupo de dispositivos | O grupo do Active Directory ao qual o dispositivo pertence |

| Usuário | A conta de computador responsável pela chamada |

| Publisher | A empresa que lançou a .exe ou aplicação específica |

Para obter mais informações sobre os modos de auditoria e bloqueio de regras DO ASR, veja Modos de regras de redução da superfície de ataque.

Lista de opções acionável

A página principal "Deteção" tem uma lista de todas as deteções (ficheiros/processos) nos últimos 30 dias. Selecione em qualquer uma das deteções para abrir com capacidades de desagregação.

A secção Possível exclusão e impacto fornece o impacto do processo ou ficheiro selecionado. Você pode:

- Selecione Go hunt que abre a página de consulta Investigação Avançada

- Abrir página de ficheiro abre a deteção do Microsoft Defender para Endpoint

- O botão Adicionar exclusão está ligado à página principal adicionar exclusão.

A imagem seguinte ilustra como a página de consulta Investigação Avançada é aberta a partir da ligação na lista de opções acionável:

Para obter mais informações sobre a Investigação avançada, veja Proativamente investigar ameaças com investigação avançada no Microsoft Defender XDR

Separador Configuração principal das regras de redução da superfície de ataque

O separador Configuração principal das regras do ASR fornece detalhes de configuração de regras ASR por dispositivo e resumo. Existem três aspetos principais no separador Configuração:

Regras básicas Fornece um método para alternar os resultados entre regras Básicas e Todas as Regras. Por predefinição, as regras Básicas estão selecionadas.

Descrição geral da configuração do dispositivo Fornece um instantâneo atual de dispositivos num dos seguintes estados:

- Todos os Dispositivos expostos (dispositivos com pré-requisitos em falta, regras no Modo de auditoria, regras configuradas incorretamente ou regras não configuradas)

- Dispositivos com regras não configuradas

- Dispositivos com regras no modo de auditoria

- Dispositivos com regras no modo de bloqueio

A secção inferior sem nome do separador Configuração fornece uma listagem do estado atual dos seus dispositivos (por dispositivo):

- Dispositivo (nome)

- Configuração geral (se alguma regra está ativada ou está desativada)

- Regras no modo de bloqueio (o número de regras por dispositivo definidas para bloquear)

- Regras no modo de auditoria (o número de regras no modo de auditoria)

- Regras desativadas (regras desativadas ou não ativadas)

- ID do Dispositivo (GUID do dispositivo)

Estes elementos são apresentados na figura seguinte.

Para ativar as regras do ASR:

- Em Dispositivo, selecione o dispositivo ou dispositivos para os quais pretende aplicar regras ASR.

- Na janela de lista de opções, verifique as suas seleções e, em seguida, selecione Adicionar à política.

O separador Configuração e a lista de opções adicionar regra são apresentados na imagem seguinte.

[OBSERVAÇÃO!] Se tiver dispositivos que exijam a aplicação de regras ASR diferentes, deve configurar esses dispositivos individualmente.

Regras de redução da superfície de ataque Separador Adicionar exclusões

O separador Adicionar exclusões apresenta uma lista classificada de deteções por nome de ficheiro e fornece um método para configurar exclusões. Por predefinição, a opção Adicionar informações de exclusões está listada para três campos:

- Nome do ficheiro O nome do ficheiro que acionou o evento de regras do ASR.

- Deteções O número total de eventos detetados para o ficheiro nomeado. Os dispositivos individuais podem acionar vários eventos de regras ASR.

- Dispositivos O número de dispositivos em que ocorreu a deteção.

Importante

Excluir ficheiros ou pastas pode reduzir severamente a proteção fornecida pelas regras do ASR. Os ficheiros excluídos podem ser executados e não será registado nenhum relatório ou evento. Se as regras do ASR estiverem a detetar ficheiros que acredita que não devem ser detetados, deve utilizar primeiro o modo de auditoria para testar a regra.

Quando seleciona um ficheiro, é aberta uma lista de opções resumo & impacto esperado , apresentando os seguintes tipos de informações:

- Ficheiros selecionados O número de ficheiros que selecionou para exclusão

- (número de) deteções Indica a redução esperada nas deteções após adicionar as exclusões selecionadas. A redução das deteções é representada graficamente para Deteções e Deteções reais após exclusões

- (número de) dispositivos afetados Indica a redução esperada nos dispositivos que comunicam deteções para as exclusões selecionadas.

A página Adicionar exclusão tem dois botões para ações que podem ser utilizadas em quaisquer ficheiros detetados (após a seleção). Você pode:

- Adicionar exclusão que abrirá a página de política do ASR do Microsoft Intune. Para obter mais informações, veja Intune em "Ativar métodos de configuração alternativos de regras ASR".

- Obter caminhos de exclusão que irão transferir caminhos de ficheiro num formato csv

Confira também

- Descrição geral da implementação das regras de redução da superfície de ataque

- Planear a implementação de regras de redução da superfície de ataque

- Testar regras de redução da superfície de ataque

- Habilitar regras da redução da superfície de ataque

- Operacionalizar regras de redução da superfície de ataque

- Relatório de regras de redução da superfície de ataque (ASR)

- Referência das regras de redução da superfície de ataque

Dica

Você deseja aprender mais? Contacte a comunidade de Segurança da Microsoft na nossa Comunidade Tecnológica: Microsoft Defender para Endpoint Tech Community.