Planejar uma implantação automática de provisionamento de usuários no Microsoft Entra ID

Muitas organizações contam com aplicativos SaaS (software como serviço), como ServiceNow, Zscaler e Slack, para produtividade do usuário final. Historicamente, a equipe de TI conta com métodos de provisionamento manual como carregar arquivos CSV ou usar scripts personalizados para gerenciar identidades de usuário com segurança em cada aplicativo SaaS. Esses processos são propensos a erros, inseguros e difíceis de gerenciar.

O provisionamento automático de usuários do Microsoft Entra simplifica esse processo, automatizando com segurança a criação, manutenção e remoção de identidades de usuários em aplicativos SaaS com base em regras de negócios. Essa automação permite que você dimensione efetivamente seus sistemas de gerenciamento de identidades tanto em ambientes híbridos quanto em nuvem conforme você expande sua dependência em soluções baseadas em nuvem.

Confira Automatizar o provisionamento e desprovisionamento de usuários para aplicativos SaaS com o Microsoft Entra ID para entender melhor a funcionalidade.

Além do provisionamento em aplicativos SaaS, o provisionamento automático de usuários do Microsoft Entra também oferece suporte ao provisionamento em muitos aplicativos locais e de nuvem privada. Para obter mais informações, veja Arquitetura de provisionamento de identidade de aplicativo local do Microsoft Entra.

Saiba mais

O provisionamento do usuário cria uma base para a governança de identidade contínua e melhora a qualidade dos processos empresariais que dependem de dados de identidade autoritativos.

Principais benefícios

Os principais benefícios de habilitar o provisionamento automático de usuário são:

Maior produtividade. Você pode gerenciar identidades de usuário em aplicativos SaaS com uma só interface de gerenciamento de provisionamento de usuário. Essa interface tem apenas um conjunto de políticas de provisionamento.

Gerenciar risco. Você pode aumentar a segurança automatizando as alterações com base no status do funcionário ou em associações de grupo que definem funções e/ou acesso.

Abordar a conformidade e a governança. O Microsoft Entra ID dá suporte a logs de provisionamento nativos para cada solicitação de provisionamento de usuário. As solicitações são executadas nos sistemas de origem e de destino. Isso permite que você controle em uma só tela quem tem acesso a aplicativos.

Reduzir custos. O provisionamento automático do usuário reduz os custos evitando ineficiências e erros humanos associados ao provisionamento manual. Ele reduz a necessidade de logs de provisionamento, scripts e soluções de provisionamento de usuário desenvolvidos de modo personalizado.

Licenciamento

O Microsoft Entra ID fornece integração de autoatendimento de qualquer aplicativo usando modelos fornecidos no menu da galeria de aplicativos. Para obter uma lista completa dos requisitos de licença, confira a página de preços do Microsoft Entra.

Licenciamento de aplicativo

Você precisará das licenças apropriadas para os aplicativos que deseja provisionar automaticamente. Discuta com os proprietários do aplicativo se os usuários atribuídos ao aplicativo têm as licenças apropriadas para as respectivas funções de aplicativo. Se o Microsoft Entra ID gerenciar o provisionamento automático com base em funções, as funções atribuídas no Microsoft Entra ID deverão estar alinhadas às licenças de aplicativo. Licenças incorretas de propriedade do aplicativo podem levar a erros durante o provisionamento/atualização de um usuário.

Termos

Este artigo usa os seguintes termos:

Operações CRUD – ações executadas em contas de usuário: criar, ler, atualizar, excluir.

SSO (logon único) – a capacidade de um usuário entrar uma vez e acessar todos os aplicativos habilitados para SSO. No contexto do provisionamento do usuário, o SSO é um resultado dos usuários que têm uma só conta para acessar todos os sistemas que usam o provisionamento automático de usuário.

Sistema de origem - O repositório de usuários dos quais o Microsoft Entra ID provisiona. O Microsoft Entra ID é o sistema de origem para a maioria dos conectores de provisionamento pré-integrados. No entanto, há algumas exceções para aplicativos de nuvem, como SAP, Workday e AWS. Por exemplo, confira Provisionamento de usuário do Workday para o AD.

Sistema de destino - O repositório de usuários para os quais o ID Microsoft Entra provisiona. O sistema de destino normalmente é um aplicativo SaaS, como ServiceNow, Zscaler e Slack. O sistema de destino também pode ser um sistema local, como o AD.

SCIM (Sistema de Gerenciamento de Usuários entre Domínios) – um padrão aberto que permite a automação do provisionamento do usuário. O SCIM comunica dados de identidade do usuário entre provedores de identidade e provedores de serviços. A Microsoft é um exemplo de um provedor de identidade. O Salesforce é um exemplo de um provedor de serviços. Os provedores de serviços exigem informações de identidade do usuário e um provedor de identidade atende a essa necessidade. O SCIM é o mecanismo que o provedor de identidade e o provedor de serviços usam para enviar informações para frente e para trás.

Recursos de treinamento

| Recursos | Link e descrição |

|---|---|

| Webinars sob demanda | Gerencie seus Aplicativos Empresariais com o Microsoft Entra ID Saiba como o Microsoft Entra ID pode ajudá-lo a obter o SSO para seus aplicativos SaaS empresariais e as melhores práticas para controlar o acesso. |

| Vídeos | O que é o provisionamento de usuário no Azure Active Directory? Como implantar o provisionamento de usuário no Azure Active Directory? Integrando o Salesforce com o Microsoft Entra ID: Como automatizar o Provisionamento de Usuário |

| Cursos online | SkillUp Online: Como gerenciar identidades Saiba como integrar o Microsoft Entra ID com vários aplicativos SaaS e proteger o acesso do usuário a esses aplicativos. |

| Manuais | Autenticação moderna com o Microsoft Entra ID para aplicativos Web (Referência do desenvolvedor) 1ª Edição. Este é um guia autoritativo e aprofundado para a criação de soluções de autenticação do Active Directory para esses novos ambientes. |

| Tutoriais | Confira a lista de tutoriais sobre como integrar aplicativos SaaS com o Microsoft Entra ID. |

| Perguntas frequentes | Perguntas frequentes sobre o provisionamento automatizado de usuários |

Arquiteturas de solução

O serviço de provisionamento do Microsoft Entra provisiona usuários para aplicativos SaaS e outros sistemas conectando-se a pontos de extremidade da API de gerenciamento de usuários fornecidos por cada fornecedor de aplicativos. Esses pontos de extremidade da API de gerenciamento de usuários permitem que o Microsoft Entra ID crie, atualize e remova usuários programaticamente.

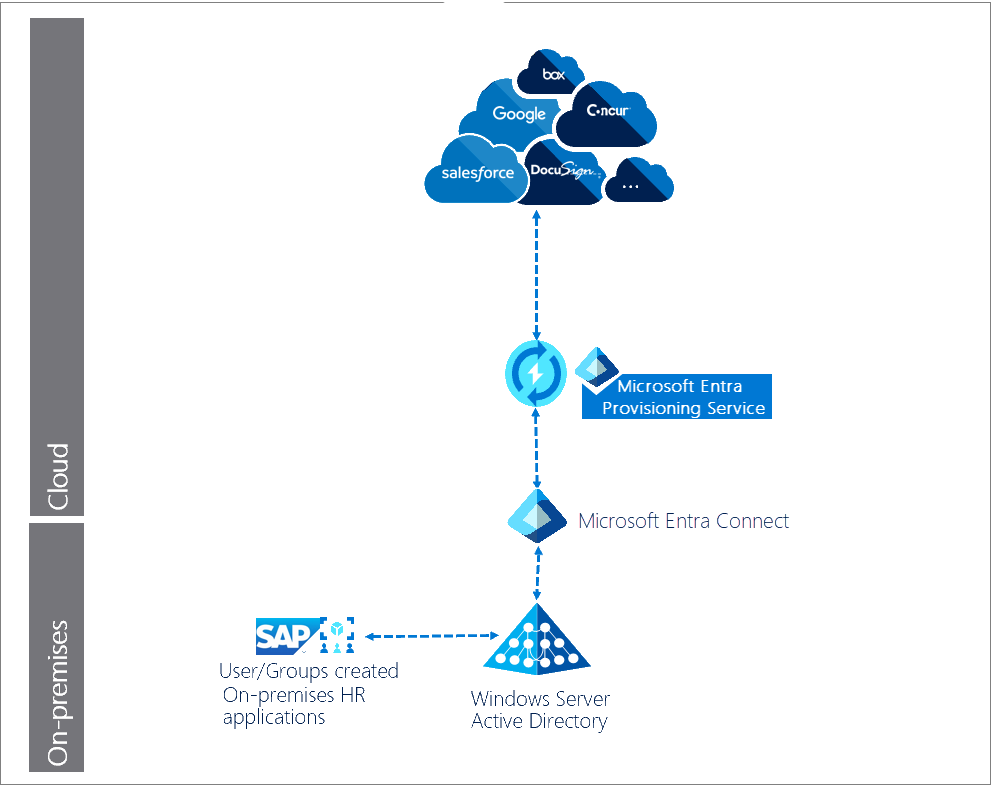

Provisionamento automático de usuário para empresas híbridas

Neste exemplo, os usuários e grupos são criados em um banco de dados de RH conectado a um diretório local. O serviço de provisionamento do Microsoft Entra gerencia o provisionamento automático de usuários para os aplicativos SaaS de destino.

Descrição do fluxo de trabalho:

Os usuários/grupos são criados em um aplicativo/sistema de RH local, como o SAP.

O agente do Microsoft Entra Connect executa sincronizações agendadas de identidades (usuários e grupos) do AD local para o Microsoft Entra ID.

O serviço de provisionamento do Microsoft Entra inicia um ciclo inicial no sistema de origem e no sistema de destino.

O serviço de provisionamento do Microsoft Entra confira o sistema de origem em busca de usuários e grupos alterados desde o ciclo inicial e envia alterações em ciclos incrementais.

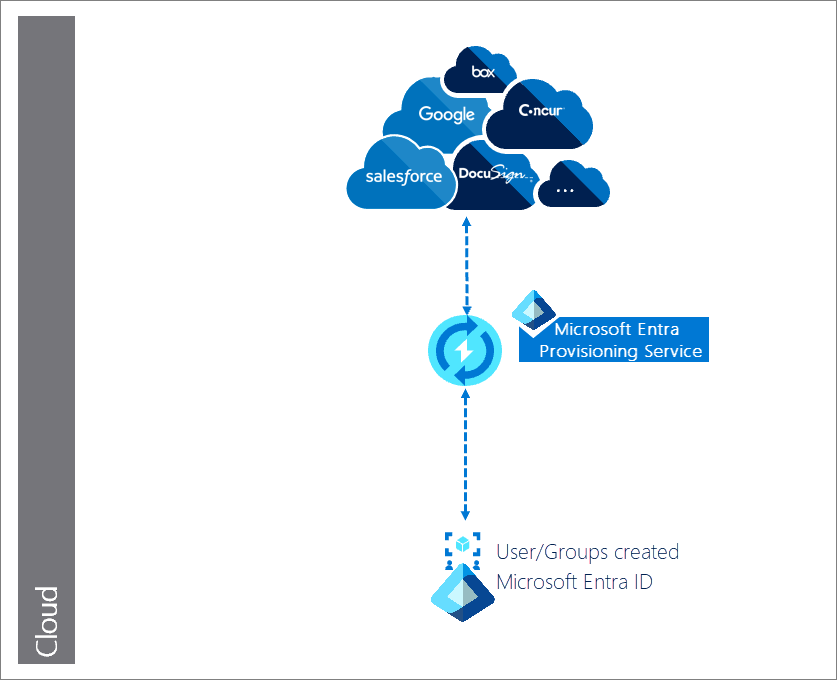

Provisionamento automático de usuário para empresas somente em nuvem

Neste exemplo, a criação do usuário ocorre no Microsoft Entra ID e o serviço de provisionamento do Microsoft Entra gerencia o provisionamento automático de usuários para os aplicativos de destino (SaaS).

Descrição do fluxo de trabalho:

Os usuários/grupos são criados no Microsoft Entra ID.

O serviço de provisionamento do Microsoft Entra inicia um ciclo inicial no sistema de origem e no sistema de destino.

O serviço de provisionamento Microsoft Entra consulta o sistema de origem em busca de usuários e grupos atualizados desde o ciclo inicial e executa todos os ciclos incrementais.

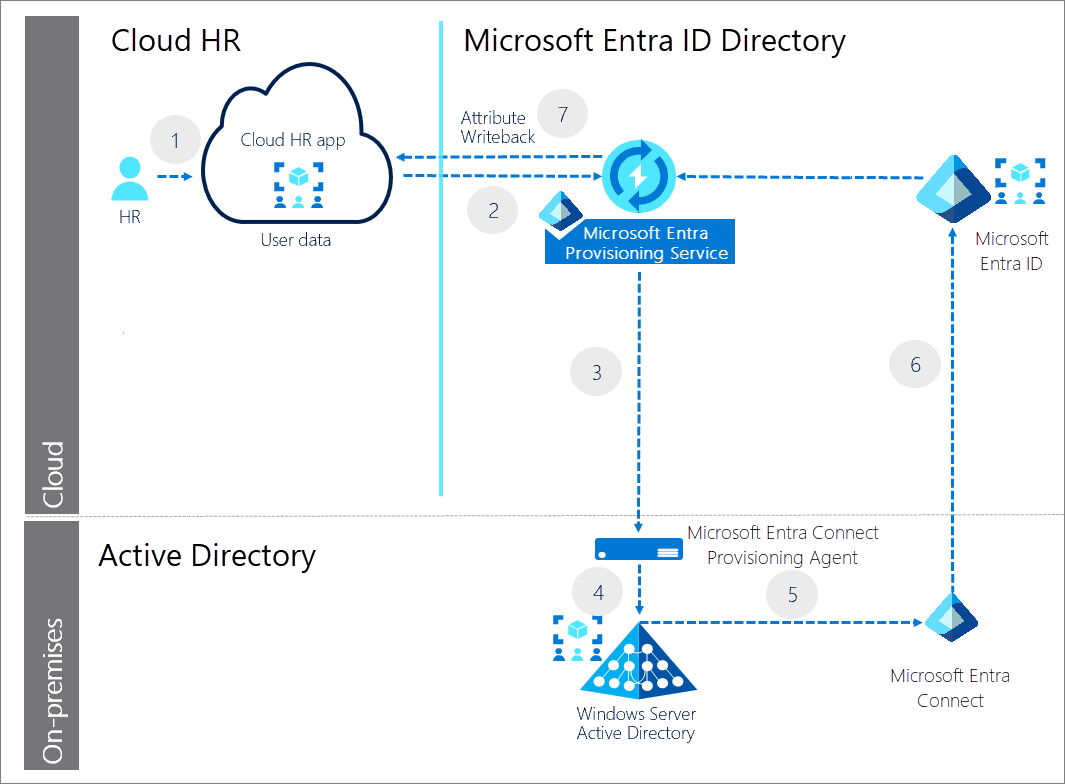

Provisionamento automático de usuário para aplicativos de RH na nuvem

Neste exemplo, os usuários e ou grupos são criados em um aplicativo de RH de nuvem como o Workday e o SuccessFactors. O serviço de provisionamento do Microsoft Entra e o agente de provisionamento do Microsoft Entra Connect provisionam os dados do usuário do locatário do aplicativo de RH na nuvem para o AD. Depois que as contas são atualizadas no AD, elas são sincronizadas com o Microsoft Entra ID por meio do Microsoft Entra Connect, e os endereços de email e atributos de nome de usuário podem ser gravados de volta no locatário do aplicativo de RH na nuvem.

- A equipe de RH executa as transações no locatário do aplicativo de RH na nuvem.

- O serviço de provisionamento do Microsoft Entra executa os ciclos agendados do locatário do aplicativo de RH na nuvem e identifica as alterações que precisam ser processadas para sincronização com o AD.

- O serviço de provisionamento do Microsoft Entra invoca o agente de provisionamento do Microsoft Entra Connect com um conteúdo de solicitação contendo operações de criação/atualização/habilitação/desabilitação de conta do AD.

- O agente de provisionamento do Microsoft Entra Connect usa uma conta de serviço para gerenciar dados da conta do AD.

- O Microsoft Entra Connect executa uma sincronização delta para obter atualizações no AD.

- As atualizações do AD são sincronizadas com o Microsoft Entra ID.

- O serviço de provisionamento do Microsoft Entra grava o atributo de email e o nome de usuário do Microsoft Entra ID para o locatário do aplicativo de RH na nuvem.

Planejar o projeto de implantação

Considere as necessidades organizacionais para determinar a estratégia de implantação de provisionamento do usuário em seu ambiente.

Envolva os participantes certos

Quando os projetos de tecnologia falham, normalmente é devido a expectativas incompatíveis quanto a impacto, resultados e responsabilidades. Para evitar essas armadilhas, verifique se você está participando dos stakeholders certos e que as funções de stakeholder no projeto sejam bem compreendidas ao documentar os stakeholders, a entrada e as responsabilidades no projeto.

Planejar comunicações

A comunicação é fundamental para o sucesso de qualquer novo serviço. Comunique-se proativamente aos usuários sobre sua experiência, como a experiência está mudando, quando esperar qualquer alteração e como obter suporte se eles tiverem problemas.

Planejar um piloto

Recomendamos que a configuração inicial do provisionamento de usuário automático esteja em um ambiente de teste com um pequeno subconjunto de usuários antes de dimensioná-la para todos os usuários na produção. Confira as melhores práticas para executar um piloto.

Melhores práticas para obter um piloto

Um piloto permite que você teste com um pequeno grupo antes de implantar uma funcionalidade para todos. Como parte de seu teste, cada caso de uso em sua organização deve ser totalmente testado.

No primeiro ciclo, foque a TI, a usabilidade e outros usuários apropriados que podem testar e fornecer comentários. Use esses comentários para desenvolver ainda mais as comunicações e as instruções que você envia para os usuários e para fornecer insights sobre os tipos de problemas que sua equipe de suporte pode ver.

Amplie a distribuição para grupos maiores de usuários aumentando o escopo dos grupos de destino. Aumentar o escopo de grupos é feito por meio de grupos de associação dinâmica ou adicionando usuários manualmente aos grupos de destino.

Planejar conexões e administração de aplicativos

Use o centro de administração do Microsoft Entra para visualizar e gerenciar todos os aplicativos que oferecem suporte ao provisionamento. Confira Como localizar seus aplicativos no portal.

Determinar o tipo de conector a ser usado

As etapas reais necessárias para habilitar e configurar o provisionamento automático variam dependendo do aplicativo. Se o aplicativo que você deseja provisionar automaticamente estiver listado na galeria de aplicativos SaaS do Microsoft Entra, você deverá selecionar o tutorial de integração específico do aplicativo para configurar seu conector de provisionamento de usuário pré-integrado.

Caso contrário, siga as etapas:

Crie uma solicitação para um conector de provisionamento de usuário previamente integrado. Nossa equipe trabalha com você e com o desenvolvedor do aplicativo para integrar seu aplicativo à nossa plataforma, caso suporte SCIM.

Use o suporte de provisionamento de usuário genérico BYOA SCIM para o aplicativo. Usar o SCIM é um requisito para o Microsoft Entra ID provisionar usuários ao aplicativo sem um conector de provisionamento pré-integrado.

Se o aplicativo puder utilizar o conector BYOA SCIM, confira o tutorial de integração do BYOA SCIM para configurar o conector BYOA SCIM para o aplicativo.

Para obter mais informações, confira Quais aplicativos e sistemas posso usar com o provisionamento automático de usuários do Microsoft Entra?

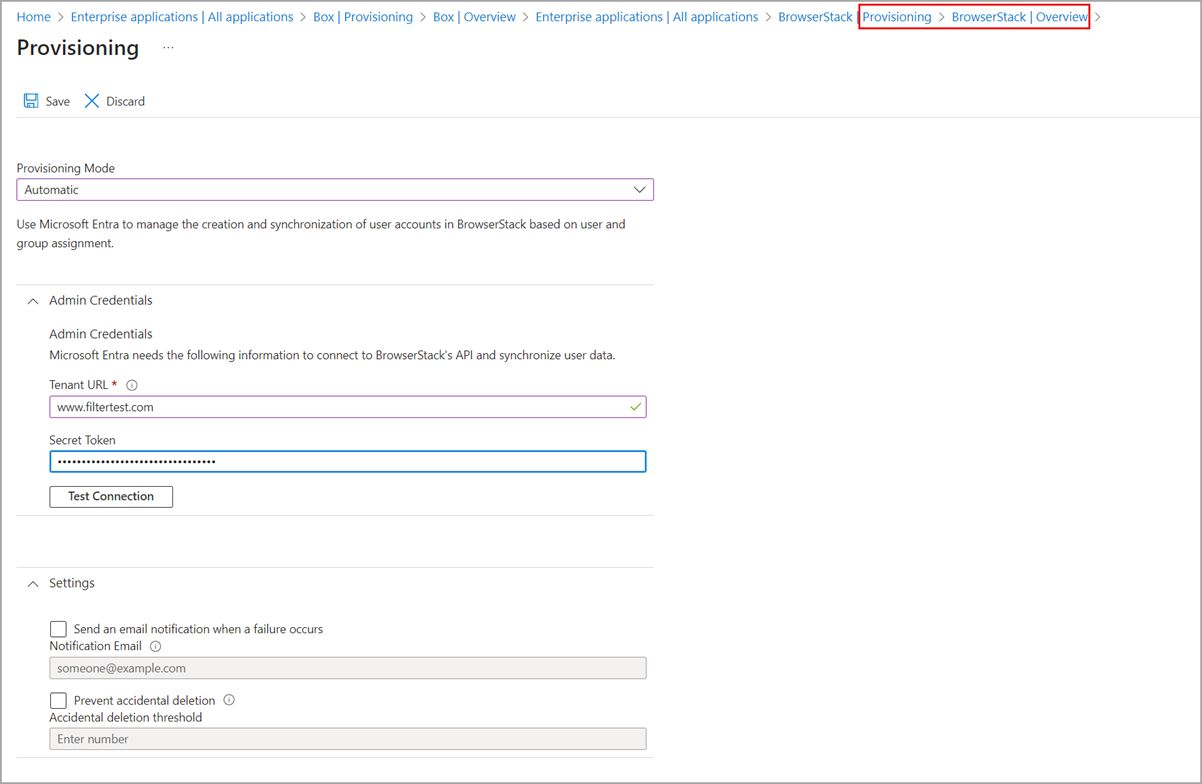

Coletar informações para autorizar o acesso ao aplicativo

A configuração do provisionamento automático de usuário é um processo por aplicativo. Para cada aplicativo, você precisa fornecer credenciais de administrador para se conectar ao ponto de extremidade de gerenciamento de usuário do sistema de destino.

A imagem mostra uma versão das credenciais de administrador necessárias:

Embora alguns aplicativos exijam o nome de usuário e a senha do administrador, outros podem exigir um token de portador.

Planejar o provisionamento de usuários e grupos

Se você ativar o provisionamento de usuários para aplicativos corporativos, o centro de administração do Microsoft Entra controlará seus valores de atributos por meio do mapeamento de atributos.

Determinar as operações para cada aplicativo SaaS

Cada aplicativo pode ter atributos exclusivos de usuário ou grupo que devem ser mapeados para os atributos do Microsoft Entra ID. O aplicativo pode ter apenas um subconjunto de operações CRUD disponíveis.

Para cada aplicativo, documente as seguintes informações:

As operações de provisionamento CRUD a serem executadas nos objetos de usuário e grupo para os sistemas de destino. Por exemplo, cada proprietário de negócios de aplicativo SaaS pode não querer todas as operações possíveis.

Atributos disponíveis no sistema de origem

Atributos disponíveis no sistema de destino

Mapeamento de atributos entre sistemas.

Escolha quais usuários e grupos provisionar

Antes de implementar o provisionamento automático de usuário, você deve determinar os usuários e grupos a serem provisionados para seu aplicativo.

Use filtros de escopo para definir regras baseadas em atributo que determinam quais usuários são provisionados para um aplicativo.

Em seguida, use as atribuições de usuário e de grupo conforme necessário para obter mais filtragem.

Definir mapeamento de atributo de usuário e grupo

Para implementar o provisionamento automático de usuário, você precisa definir os atributos de usuário e grupo que são necessários para o aplicativo. Há um conjunto pré-configurado de atributos e mapeamentos de atributos entre objetos de usuário do Microsoft Entra e cada objeto de usuário do aplicativo SaaS. Nem todos os aplicativos SaaS habilitam atributos de grupo.

O Microsoft Entra ID dá suporte ao mapeamento direto de atributo para atributo, fornecendo valores constantes ou gravando expressões para mapeamentos de atributos. Essa flexibilidade oferece um controle preciso sobre o que é preenchido no atributo do sistema de destino. Você pode usar a API do Microsoft Graph e o Explorador do Graph para exportar os mapeamentos e o esquema de atributos de provisionamento de usuário para um arquivo JSON e importá-lo de volta para o Microsoft Entra ID.

Para obter mais informações, confira Personalização de Mapeamentos de Atributos de Provisionamento de Usuários para Aplicativos SaaS no Microsoft Entra ID.

Considerações especiais para provisionamento de usuário

Considere o seguinte para reduzir os problemas após a implantação:

Verifique se os atributos usados para mapear objetos de usuário/grupo entre os aplicativos de origem e de destino são resilientes. Eles não devem fazer com que os usuários/grupos sejam provisionados incorretamente se os atributos forem alterados (por exemplo, um usuário for transferido para outra parte da empresa).

Os aplicativos podem ter restrições e/ou requisitos específicos que precisam ser atendidos para que o provisionamento de usuário funcione corretamente. Por exemplo, o Slack trunca valores para determinados atributos. Confira os tutoriais de provisionamento automático de usuário específicos para cada aplicativo.

Confirme a consistência do esquema entre os sistemas de origem e de destino. Problemas comuns incluem atributos como UPN ou email não correspondentes. Por exemplo, UPN no Microsoft Entra ID definido como john_smith@contoso.com e no aplicativo, é jsmith@contoso.com. Para obter mais informações, confira a Referência de esquema de usuário e grupo.

Teste e segurança do plano

Em cada fase de sua implantação, verifique se você está testando se os resultados estão conforme o esperado e auditando os ciclos de provisionamento.

Teste de plano

Primeiro, configure o provisionamento automático do usuário para o aplicativo. Em seguida, execute casos de teste para verificar se a solução atende aos requisitos da sua organização.

| Cenários | Resultados esperados |

|---|---|

| O usuário é adicionado a um grupo atribuído ao sistema de destino. | O objeto de usuário é provisionado no sistema de destino. O usuário pode entrar no sistema de destino e executar as ações desejadas. |

| O usuário é removido de um grupo atribuído ao sistema de destino. | O objeto de usuário é desprovisionado no sistema de destino. O usuário não pode entrar no sistema de destino. |

| Atualizações de informações do usuário no Microsoft Entra ID por qualquer método. | Os atributos atualizados do usuário refletem no sistema de destino após um ciclo incremental. |

| O usuário está fora do escopo. | O objeto de usuário está desabilitado ou excluído. Observação: esse comportamento é substituído para o provisionamento do Workday. |

Segurança do plano

É comum que uma revisão de segurança seja exigida como parte de uma implantação. Se você precisar de uma revisão de segurança, confira os diversos whitepapers do Microsoft Entra ID que fornecem uma visão geral da identidade como serviço.

Reversão do plano

Se a implementação automática de provisionamento de usuário não funcionar conforme desejado no ambiente de produção, as seguintes etapas de reversão poderão ajudá-lo a reverter para um estado válido anterior conhecido:

Examine os logs de provisionamento para determinar quais operações incorretas ocorreram nos usuários e/ou grupos afetados.

Use logs de provisionamento para determinar o último estado válido conhecido dos usuários e/ou grupos afetados. Revise também os sistemas de origem (Microsoft Entra ID ou AD).

Trabalhe com o proprietário do aplicativo para atualizar os usuários e/ou grupos afetados diretamente no aplicativo usando os últimos valores de estado válido conhecidos.

Implantar o serviço de provisionamento automático de usuário

Escolha as etapas que se alinham aos seus requisitos de solução.

Preparar-se para o ciclo inicial

Quando o serviço de provisionamento do Microsoft Entra é executado pela primeira vez, o ciclo inicial no sistema de origem e nos sistemas de destino cria um instantâneo de todos os objetos de usuário para cada sistema de destino.

Ao habilitar o provisionamento automático para um aplicativo, o ciclo inicial pode levar de 20 minutos a várias horas. A duração depende do tamanho do diretório do Microsoft Entra e do número de usuários no escopo do provisionamento.

O serviço de provisionamento armazena o estado de ambos os sistemas após o ciclo inicial, aprimorando o desempenho de ciclos incrementais subsequentes.

Configurar o provisionamento automático de usuário

Use o centro de administração do Microsoft Entra para gerenciar o provisionamento e o desprovisionamento automático de contas de usuário para os aplicativos que o suportam. Siga as etapas em Como configurar o provisionamento automático para um aplicativo?

O serviço de provisionamento de usuários do Microsoft Entra também pode ser configurado e gerenciado usando a API do Microsoft Graph.

Gerenciar o provisionamento automático de usuários

Agora que você implantou, precisa gerenciar a solução.

Monitorar a integridade da operação de provisionamento do usuário

Após um ciclo inicial bem-sucedido, o serviço de provisionamento do Microsoft Entra executará atualizações incrementais indefinidamente, em intervalos específicos para cada aplicativo, até que ocorra um dos seguintes eventos:

O serviço é interrompido manualmente e um novo ciclo inicial é acionado usando o centro de administração do Microsoft Entra ou usando o comando apropriado da API do Microsoft Graph.

Um novo ciclo inicial dispara uma alteração nos mapeamentos de atributos ou filtros de escopo.

O processo de provisionamento entra em quarentena devido a uma alta taxa de erro e permanece em quarentena por mais de quatro semanas, depois é automaticamente desabilitado.

Para revisar esses eventos e todas as outras atividades executadas pelo serviço de provisionamento, veja os logs de provisionamento do Microsoft Entra.

Para entender quanto tempo os ciclos de provisionamento levam e monitoram o progresso do trabalho de provisionamento, você pode verificar o status do provisionamento do usuário.

Obter insights de relatórios

O Microsoft Entra ID pode fornecer mais informações sobre o uso de provisionamento de usuários e a integridade operacional da sua organização por meio de logs e relatórios de provisionamento. Para saber mais sobre os insights do usuário, consulte Verificar a status do provisionamento do usuário.

Os administradores precisam verificar o relatório de resumo de provisionamento para monitorar a integridade operacional do trabalho de provisionamento. Todas as atividades executadas pelo serviço de provisionamento são registradas nos logs de provisionamento do Microsoft Entra. Confira o Tutorial: Relatórios sobre o provisionamento automático de conta de usuário.

Recomendamos que você assuma a propriedade e consuma esses relatórios a um ritmo que atenda aos requisitos da sua organização. O Microsoft Entra ID retém a maioria dos dados de auditoria por 30 dias.

Solucionar problemas

Confira os seguintes links para solucionar todos os problemas que possam ser reativados durante o provisionamento:

Problema ao configurar o provisionamento de usuários para um aplicativo do Microsoft Entra Gallery

Nenhum usuário está sendo provisionado para um aplicativo da Galeria do Microsoft Entra

Documentação útil

Ignorar a exclusão de contas de usuário que estão fora do escopo

Agente de Provisionamento do Microsoft Entra Connect: Histórico de lançamento de versão