Gerencie o acesso externo a recursos com políticas de Acesso Condicional

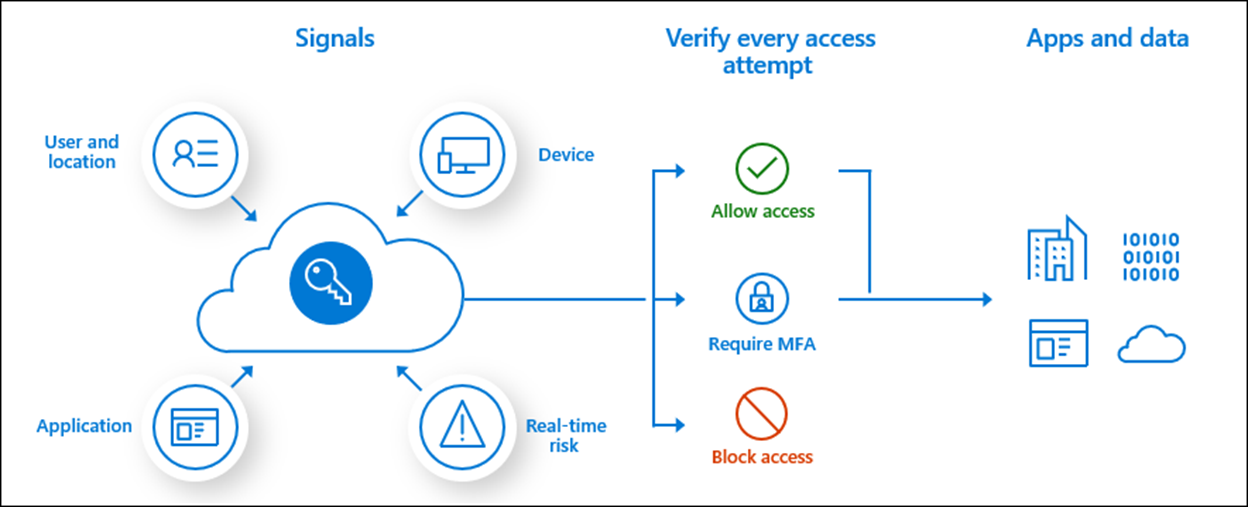

O Acesso Condicional interpreta sinais, impõe políticas e determina se um usuário tem acesso aos recursos. Neste artigo, saiba mais sobre como aplicar políticas de Acesso Condicional a usuários externos. O artigo pressupõe que você pode não ter acesso ao gerenciamento de direitos, um recurso que você pode usar com o Acesso Condicional.

Saiba mais:

- O que é Acesso Condicional?

- Planejar uma implantação de Acesso Condicional

- O que é a gestão de direitos?

O diagrama a seguir ilustra sinais para Acesso Condicional que acionam processos de acesso.

Antes de começar

Este artigo é o número 7 de uma série de 10 artigos. Recomendamos que você revise os artigos em ordem. Vá para a seção Próximas etapas para ver a série inteira.

Alinhar um plano de segurança com políticas de Acesso Condicional

No terceiro artigo, no conjunto de 10 artigos, há orientações sobre a criação de um plano de segurança. Use esse plano para ajudar a criar políticas de Acesso Condicional para acesso externo. Parte do plano de segurança inclui:

- Aplicativos e recursos agrupados para acesso simplificado

- Requisitos de início de sessão para utilizadores externos

Importante

Crie contas de teste de usuário interno e externo para testar políticas antes de aplicá-las.

Consulte o artigo três, Criar um plano de segurança para acesso externo a recursos

Políticas de acesso condicional para acesso externo

As seções a seguir são práticas recomendadas para controlar o acesso externo com políticas de Acesso Condicional.

Gestão de direitos ou grupos

Se você não puder usar organizações conectadas no gerenciamento de direitos, crie um grupo de segurança do Microsoft Entra ou o Grupo do Microsoft 365 para organizações parceiras. Atribua usuários desse parceiro ao grupo. Você pode usar os grupos em políticas de Acesso Condicional.

Saiba mais:

- O que é a gestão de direitos?

- Gerenciar grupos do Microsoft Entra e associação a grupos

- Visão geral do Microsoft 365 Groups para administradores

Criação da política de Acesso Condicional

Crie o menor número possível de políticas de Acesso Condicional. Para aplicativos que têm os mesmos requisitos de acesso, adicione-os à mesma política.

As políticas de Acesso Condicional aplicam-se a um máximo de 250 aplicações. Se mais de 250 aplicativos tiverem o mesmo requisito de acesso, crie políticas duplicadas. Por exemplo, a Política A aplica-se às aplicações 1-250, a Política B aplica-se às aplicações 251-500 e assim por diante.

Convenção de nomenclatura

Use uma convenção de nomenclatura que esclareça a finalidade da política. Exemplos de acesso externo são:

- ExternalAccess_actiontaken_AppGroup

- ExternalAccess_Block_FinanceApps

Permitir acesso externo a utilizadores externos específicos

Há cenários em que é necessário permitir o acesso de um grupo pequeno e específico.

Antes de começar, recomendamos que você crie um grupo de segurança, que contém usuários externos que acessam recursos. Consulte Guia de início rápido: criar um grupo com membros e exibir todos os grupos e membros no Microsoft Entra ID.

- Inicie sessão no centro de administração Microsoft Entra como, pelo menos, Administrador de Acesso Condicional.

- Navegue até Acesso condicional de proteção>.

- Selecione Criar nova política.

- Dê um nome à sua política. Recomendamos que as organizações criem um padrão significativo para os nomes de suas políticas.

- Em Atribuições, selecione Usuários ou identidades de carga de trabalho.

- Em Incluir, selecione Todos os convidados e usuários externos.

- Em Excluir, selecione Usuários e grupos e escolha as contas de acesso de emergência ou de quebra-vidro da sua organização e o grupo de segurança de usuários externos.

- Em Recursos de destino>(anteriormente aplicativos na nuvem), selecione as seguintes opções:

- Em Incluir, selecione Todos os recursos (anteriormente "Todos os aplicativos na nuvem")

- Em Excluir, selecione os aplicativos que deseja excluir.

- Em Conceder controlos>de acesso, selecione Bloquear acesso e, em seguida, selecione Selecionar.

- Selecione Criar para criar para habilitar sua política.

Nota

Depois que os administradores confirmarem as configurações usando o modo somente relatório, eles poderão mover a alternância Habilitar política de Somente relatório para Ativado.

Saiba mais: Gerenciar contas de acesso de emergência no Microsoft Entra ID

Acesso ao prestador de serviços

As políticas de acesso condicional para usuários externos podem interferir no acesso do provedor de serviços, por exemplo, privilégios granulares de administração delegada.

Saiba mais: Introdução aos privilégios de administrador delegado granular (GDAP)

Modelos de Acesso Condicional

Os modelos de Acesso Condicional são um método conveniente para implantar novas políticas alinhadas com as recomendações da Microsoft. Esses modelos fornecem proteção alinhada com as políticas comumente usadas em vários tipos e locais de clientes.

Saiba mais: Modelos de Acesso Condicional (Pré-visualização)

Próximos passos

Use a série de artigos a seguir para saber como proteger o acesso externo aos recursos. Recomendamos que siga a ordem listada.

Determine sua postura de segurança para acesso externo com o Microsoft Entra ID

Descubra o estado atual da colaboração externa na sua organização

Acesso externo seguro com grupos no Microsoft Entra ID e Microsoft 365

Transição para colaboração governada com colaboração B2B do Microsoft Entra

Gerencie o acesso externo com o gerenciamento de direitos do Microsoft Entra

Gerencie o acesso externo a recursos com políticas de Acesso Condicional (Você está aqui)

Controle o acesso externo a recursos no Microsoft Entra ID com rótulos de sensibilidade

Converter contas de convidado locais em contas de convidado B2B do Microsoft Entra