Устранение неполадок с элементами управления доступом и сеансами для администраторов

В этой статье приводятся Microsoft Defender для облака администраторы приложений с рекомендациями по изучению и устранению распространенных проблем управления доступом и сеансом, которые испытывают администраторы.

Примечание.

Любое устранение неполадок, связанных с функциональными возможностями прокси-сервера, относится только к сеансам, которые не настроены для защиты в браузере с помощью Microsoft Edge.

Проверка соблюдения минимальных требований

Прежде чем приступить к устранению неполадок, убедитесь, что среда соответствует следующим минимальным общим требованиям для управления доступом и сеансом.

| Требование | Description |

|---|---|

| Лицензирование | Убедитесь, что у вас есть действительная лицензия для приложений Microsoft Defender для облака. |

| Единый вход (SSO) | Приложения должны быть настроены с одним из поддерживаемых решений единого входа. — Идентификатор Microsoft Entra с помощью SAML 2.0 или OpenID Connect 2.0 — не Microsoft IdP с помощью SAML 2.0 |

| Поддержка браузера | Элементы управления сеансами доступны для сеансов на основе браузера в последних версиях следующих браузеров: — Microsoft Edge - Google Chrome - Mozilla Firefox - Apple Safari Защита в браузере для Microsoft Edge также имеет определенные требования, включая пользователя, вошедшего в рабочий профиль. Дополнительные сведения см. в разделе "Требования к защите в браузере". |

| Простой | Defender для облака Приложения позволяют определить поведение по умолчанию для применения, если происходит нарушение работы службы, например компонент не работает правильно. Например, если обычные элементы управления политикой не могут быть применены, вы можете запретить (блокировать) или обходить пользователей от принятия действий по потенциально конфиденциальному содержимому. Чтобы настроить поведение по умолчанию во время простоя системы, в XDR в Microsoft Defender перейдите к разделу "Параметры>управления условным доступом к приложению по>умолчанию>", чтобы разрешить или заблокировать доступ. |

Требования к защите в браузере

Если вы используете защиту в браузере с Microsoft Edge и по-прежнему обслуживается обратным прокси-сервером, убедитесь, что выполнены следующие дополнительные требования:

Эта функция включена в параметрах XDR в Защитнике. Дополнительные сведения см. в разделе "Настройка параметров защиты в браузере".

Все политики, на которые распространяется пользователь, поддерживаются для Microsoft Edge для бизнеса. Если пользователь обслуживается другой политикой, которая не поддерживается Microsoft Edge для бизнеса, они всегда обслуживаются обратным прокси-сервером. Дополнительные сведения см. в разделе "Требования к защите в браузере".

Вы используете поддерживаемую платформу, включая поддерживаемую операционную систему, платформу удостоверений и версию Edge. Дополнительные сведения см. в разделе "Требования к защите в браузере".

Справочник по устранению неполадок для администраторов

Используйте следующую таблицу, чтобы найти проблему, которую вы пытаетесь устранить:

Проблемы с состоянием сети

Распространенные проблемы с состоянием сети могут возникнуть:

Сетевые ошибки при переходе на страницу браузера

При первой настройке Defender для облака управления доступом и сеансом приложений для приложения распространенные сетевые ошибки, которые могут возникнуть, включают: этот сайт не является безопасным и нет подключения к Интернету. Эти сообщения могут указывать на общую ошибку конфигурации сети.

Рекомендуемые действия

Настройте брандмауэр для работы с приложениями Defender для облака с помощью IP-адресов Azure и DNS-имен, соответствующих вашей среде.

- Добавьте исходящий порт 443 для следующих IP-адресов и DNS-имен для центра обработки данных Defender для облака Apps.

- Перезапустите устройство и сеанс браузера

- Убедитесь, что вход работает должным образом

Включите TLS 1.2 в параметрах браузера. Например:

Браузер Шаги Microsoft Internet Explorer 1. Открытие Internet Explorer

2. Выбор вкладки>"Параметры браузера">

3. В разделе "Безопасность" выберите TLS 1.2

4. Нажмите кнопку "Применить" и нажмите кнопку "ОК"

5. Перезапустите браузер и убедитесь, что вы можете получить доступ к приложениюMicrosoft Edge / Edge Chromium 1. Откройте поиск на панели задач и найдите "Параметры браузера"

2. Выбор параметров интернета

3. В разделе "Безопасность" выберите TLS 1.2

4. Нажмите кнопку "Применить" и нажмите кнопку "ОК"

5. Перезапустите браузер и убедитесь, что вы можете получить доступ к приложениюGoogle Chrome 1. Открытие Google Chrome

2. В правом верхнем углу нажмите кнопку "Дополнительно" (3 вертикальные точки) "Параметры" >

3. В нижней части нажмите кнопку "Дополнительно"

4. В разделе "Система" выберите "Открыть параметры прокси-сервера"

5. На вкладке "Дополнительно " в разделе "Безопасность" выберите TLS 1.2

6. Нажмите кнопку "ОК"

7. Перезапустите браузер и убедитесь, что вы можете получить доступ к приложениюMozilla Firefox 1. Открытие Mozilla Firefox

2. В адресной строке и найдите "about:config"

3. В поле поиска найдите TLS

4. Дважды щелкните запись для security.tls.version.min

5. Задайте для целочисленного значения значение 3, чтобы принудительно использовать TLS 1.2 в качестве минимальной требуемой версии.

6. Нажмите кнопку "Сохранить " (флажок справа от поля значения)

7. Перезапустите браузер и убедитесь, что вы можете получить доступ к приложениюSafari Если вы используете Safari версии 7 или выше, протокол TLS 1.2 автоматически включен

Defender для облака Приложения используют протоколы TLS 1.2+ для обеспечения оптимального шифрования в классе:

- Собственные клиентские приложения и браузеры, которые не поддерживают TLS 1.2+ недоступны при настройке с помощью элемента управления сеансом.

- Приложения SaaS, использующие TLS 1.1 или более поздней версии, отображаются в браузере как использование TLS 1.2+ при настройке с помощью приложений Defender для облака.

Совет

Хотя элементы управления сеансами созданы для работы с любым браузером на любой основной платформе в любой операционной системе, мы поддерживаем последние версии Microsoft Edge, Google Chrome, Mozilla Firefox или Apple Safari. Может потребоваться заблокировать или разрешить доступ специально к мобильным или классическим приложениям.

Медленные входы

Цепочка прокси-серверов и обработка нецелевой обработки являются некоторыми из распространенных проблем, которые могут привести к снижению производительности входа.

Рекомендуемые действия

Настройте среду, чтобы удалить все факторы, которые могут привести к замедлению во время входа. Например, у вас могут быть брандмауэры или перенаправление цепочки прокси-серверов, которые подключают два или более прокси-серверов для перехода на предназначенную страницу. У вас также могут быть другие внешние факторы, влияющие на замедление.

- Определите, происходит ли цепочка прокси-серверов в вашей среде.

- Удалите все прокси-серверы пересылки, где это возможно.

Некоторые приложения используют хэш nonce во время проверки подлинности, чтобы предотвратить атаки воспроизведения. По умолчанию Defender для облака Apps предполагает, что приложение использует nonce. Если приложение, с которым вы работаете, не использует nonce, отключите обработку для этого приложения в Defender для облака Приложения:

- В Microsoft Defender XDR выберите "Параметры облачных>приложений".

- В разделе "Подключенные приложения" выберите приложения управления условным доступом.

- В списке приложений в строке, в которой отображается приложение, выберите три точки в конце строки и нажмите кнопку "Изменить " для приложения.

- Выберите "Неисправная обработка ", чтобы развернуть раздел, а затем снимите флажок "Включить обработку nonce".

- Выйдите из приложения и закройте все сеансы браузера.

- Перезапустите браузер и снова войдите в приложение. Убедитесь, что вход работает должным образом.

Дополнительные рекомендации по условиям сети

При устранении неполадок с сетевыми условиями также рассмотрите следующие заметки о прокси-сервере Defender для облака Apps:

Проверьте, направляется ли сеанс в другой центр обработки данных: Defender для облака приложения используют Центры обработки данных Azure по всему миру для оптимизации производительности с помощью геолокации.

Это означает, что сеанс пользователя может размещаться за пределами региона в зависимости от шаблонов трафика и их расположения. Однако для защиты конфиденциальности данные сеанса не хранятся в этих центрах обработки данных.

Производительность прокси-сервера: создание базовой конфигурации производительности зависит от многих факторов за пределами прокси-сервера Defender для облака Приложений, таких как:

- Какие другие прокси-серверы или шлюзы сидят рядом с этим прокси-сервером

- Место, из которого поступает пользователь

- Место расположения целевого ресурса

- Конкретные запросы на странице

Как правило, любой прокси-сервер добавляет задержку. Преимущества прокси-сервера приложений Defender для облака:

Использование глобальной доступности контроллеров домена Azure для геолокации пользователей до ближайшего узла и уменьшения их расстояния между кругами. Контроллеры домена Azure могут геолокационировать в масштабах, которые имеют несколько служб по всему миру.

Использование интеграции с условным доступом Microsoft Entra для маршрутизации только сеансов, которые вы хотите использовать для прокси-сервера, а не всех пользователей во всех ситуациях.

Проблемы с идентификацией устройств

Defender для облака Приложения предоставляют следующие параметры для определения состояния управления устройства.

- Соответствие Требованиям Microsoft Intune

- Присоединен гибридный домен Microsoft Entra

- Сертификаты клиентов

Дополнительные сведения см. в разделе "Управляемые удостоверениями" устройства с помощью управления приложением условного доступа.

Распространенные проблемы с идентификацией устройств, которые могут возникнуть, включают:

- Неправильно присоединенные устройства Intune или гибридные устройства, присоединенные к Microsoft Entra

- Сертификаты клиента не запрашивают, когда ожидалось

- Сертификаты клиента запрашиваются при каждом входе

- Дополнительные рекомендации

Неправильно присоединенные устройства Intune или гибридные устройства, присоединенные к Microsoft Entra

Условный доступ Microsoft Entra позволяет передавать сведения об устройствах, совместимых с Intune, и данные устройства, присоединенные к Microsoft Entra, напрямую Defender для облака Apps. В Defender для облака Apps используйте состояние устройства в качестве фильтра для политик доступа или сеансов.

Дополнительные сведения см. в разделе "Общие сведения об управлении устройствами" в идентификаторе Microsoft Entra.

Рекомендуемые действия

В Microsoft Defender XDR выберите "Параметры облачных>приложений".

В разделе "Управление условным доступом" выберите "Идентификация устройства". На этой странице показаны параметры идентификации устройства, доступные в Defender для облака Приложениях.

Для идентификации устройств, совместимых с Intune, и идентификации гибридных соединений Microsoft Entra, выберите "Просмотреть конфигурацию" и убедитесь, что службы настроены. Службы автоматически синхронизируются с идентификатором Microsoft Entra и Intune соответственно.

Создайте политику доступа или сеанса с фильтром тега устройства, равным гибридному присоединению к Azure AD, требованиям Intune или обоим.

В браузере войдите на устройство, которое является гибридным присоединенным к Microsoft Entra или совместимым с Intune на основе фильтра политики.

Убедитесь, что действия этих устройств заполняют журнал. В Defender для облака Apps на странице журнала действий фильтруйте тег устройства, равный гибридному присоединению к Azure AD, требованиям Intune или обоим на основе фильтров политики.

Если действия не заполнены в журнале действий Defender для облака Apps, перейдите к идентификатору Microsoft Entra и выполните следующие действия:

В разделе "Мониторинг>входа" убедитесь, что в журналах есть действия входа.

Выберите соответствующую запись журнала для устройства, вошедшего в систему.

В области Сведения на вкладке Сведения об устройстве убедитесь, что устройство является управляемым (гибридное присоединение к Azure AD) или соответствующим (требованиям Intune).

Если не удается проверить состояние, попробуйте еще одну запись журнала или убедитесь, что данные устройства настроены правильно в идентификаторе Microsoft Entra.

Для условного доступа для некоторых браузеров может потребоваться дополнительная настройка, например установка расширения. Дополнительные сведения см. в разделе поддержки браузера условного доступа.

Если сведения об устройстве по-прежнему не отображаются на странице входа, откройте запрос в службу поддержки для идентификатора Microsoft Entra.

Сертификаты клиента не запрашивают, когда ожидалось

Механизм идентификации позволяет требовать аутентификацию соответствующих устройств с использованием сертификатов клиентов. Вы можете отправить корневой или промежуточный сертификат центра сертификации X.509, отформатированный в формате сертификата PEM.

Сертификаты должны содержать открытый ключ ЦС, который затем используется для подписывания сертификатов клиента, представленных во время сеанса. Дополнительные сведения см. в статье "Проверка управления устройствами без Microsoft Entra".

Рекомендуемые действия

В Microsoft Defender XDR выберите "Параметры облачных>приложений".

В разделе "Управление условным доступом" выберите "Идентификация устройства". На этой странице показаны параметры идентификации устройства, доступные в Defender для облака Приложения.

Убедитесь, что вы добавили корневой или промежуточный сертификат ЦС X.509. Необходимо отправить сертификат ЦС, используемый для входа в центр сертификации.

Создайте политику доступа или сеанса с фильтром тега устройства, равным допустимому сертификату клиента.

Убедитесь, что сертификат клиента:

- Развернутый с помощью формата PKCS #12, как правило, расширение P12 или PFX-файла

- Установлено в пользовательском хранилище, а не в хранилище устройств, используемом для тестирования.

Перезапустите сеанс браузера.

При входе в защищенное приложение:

- Убедитесь, что вы перенаправляетесь на следующий синтаксис URL-адреса:

<https://*.managed.access-control.cas.ms/aad_login> - Если вы используете iOS, убедитесь, что вы используете браузер Safari.

- Если вы используете Firefox, необходимо также добавить сертификат в собственное хранилище сертификатов Firefox. Все остальные браузеры используют то же хранилище сертификатов по умолчанию.

- Убедитесь, что вы перенаправляетесь на следующий синтаксис URL-адреса:

Убедитесь, что сертификат клиента запрашивается в браузере.

Если он не отображается, попробуйте другой браузер. Большинство основных браузеров поддерживают проверку сертификата клиента. Однако мобильные и классические приложения часто используют встроенные браузеры, которые могут не поддерживать эту проверку и поэтому влияют на проверку подлинности для этих приложений.

Убедитесь, что действия этих устройств заполняют журнал. В Defender для облака Apps на странице журнала действий добавьте фильтр на тег устройства, равный допустимому сертификату клиента.

Если запрос по-прежнему не отображается, откройте запрос в службу поддержки и включите следующие сведения:

- Сведения о браузере или собственном приложении, в котором возникла проблема

- Версия операционной системы, например iOS/Android/Windows 10

- Упоминание о том, работает ли запрос на Microsoft Edge Chromium

Сертификаты клиента запрашиваются при каждом входе

Если после открытия новой вкладки появится сертификат клиента, это может быть связано с параметрами, скрытыми в параметрах Браузера. Проверьте параметры в браузере. Например:

В Microsoft Internet Explorer:

- Откройте Internet Explorer и выберите вкладку "Дополнительные параметры>инструментов".>

- В разделе "Безопасность" выберите "Не запрашивать выбор сертификата клиента", если существует> только один сертификат, нажмите кнопку "Применить".>

- Перезапустите браузер и убедитесь, что вы можете получить доступ к приложению без дополнительных запросов.

В Microsoft Edge / Edge Chromium:

- Откройте поиск на панели задач и найдите параметры браузера.

- >>Выберите уровень "Безопасность локальной интрасети локальной интрасети".>

- В разделе "Прочие>" не запрашивайте выбор сертификата клиента, если существует только один сертификат, выберите "Отключить".

- Нажмите кнопку "Применить>ОК".>

- Перезапустите браузер и убедитесь, что вы можете получить доступ к приложению без дополнительных запросов.

Дополнительные рекомендации по идентификации устройств

При устранении неполадок с идентификацией устройства можно требовать отзыва сертификатов для сертификатов клиентов.

Сертификаты, отозванные ЦС, больше не являются доверенными. При выборе этого параметра для передачи протокола CRL требуются все сертификаты. Если сертификат клиента не содержит конечную точку CRL, вы не можете подключиться с управляемого устройства.

Проблемы при подключении приложения

Приложения идентификатора Microsoft Entra автоматически подключены к Defender для облака приложениям для элементов управления условным доступом и сеансом. Необходимо вручную подключить приложения, отличные от Microsoft IdP, включая каталог и пользовательские приложения.

Дополнительные сведения см. в разделе:

- Развертывание элемента управления условным доступом для приложений каталога с помощью поставщиков удостоверений, отличных от Майкрософт

- Развертывание элемента управления условным доступом для пользовательских приложений с помощью поставщиков удостоверений, отличных от Майкрософт

Распространенные сценарии, которые могут возникнуть при подключении приложения:

- Приложение не отображается на странице "Управление приложениями условного доступа"

- Состояние приложения: продолжить настройку

- Не удается настроить элементы управления для встроенных приложений

- Появится параметр элемента управления сеансом запроса

Приложение не отображается на странице приложений управления условным доступом

При подключении приложения, отличного от Майкрософт, к управлению условным доступом, конечный этап развертывания — перейти к приложению. Выполните действия, описанные в этом разделе, если приложение не отображается на странице "Параметры облачных > приложений>", подключенной к приложениям > условного доступа.

Рекомендуемые действия

Убедитесь, что приложение соответствует следующим предварительным требованиям для управления условным доступом:

- Убедитесь, что у вас есть действительная лицензия Defender для облака Apps.

- Создайте повторяющееся приложение.

- Убедитесь, что приложение использует протокол SAML.

- Убедитесь, что приложение полностью подключено, а состояние приложения подключено.

Перейдите к приложению в новом сеансе браузера с помощью нового режима инкогнито или повторно войдите.

Примечание.

Приложения идентификатора записи отображаются только на странице приложений управления условным доступом после настройки по крайней мере одной политики или если у вас есть политика без какой-либо спецификации приложения и пользователь вошел в приложение.

Состояние приложения: продолжить настройку

Состояние приложения может отличаться и может включать продолжить настройку, подключение или отсутствие действий.

Для приложений, подключенных через поставщиков удостоверений, отличных от Майкрософт (IdP), если программа установки не завершена, при доступе к приложению отображается страница со статусом "Продолжить настройку". Чтобы завершить настройку, выполните следующие действия.

Рекомендуемые действия

Нажмите кнопку "Продолжить настройку".

Просмотрите следующие статьи и убедитесь, что вы выполнили все необходимые действия:

- Развертывание элемента управления условным доступом для приложений каталога с помощью поставщиков удостоверений, отличных от Майкрософт

- Развертывание элемента управления условным доступом для пользовательских приложений с помощью поставщиков удостоверений, отличных от Майкрософт

Обратите особое внимание на следующие действия:

- Убедитесь, что вы создаете пользовательское приложение SAML. Это приложение нужно изменить URL-адреса и атрибуты SAML, которые могут быть недоступны в приложениях коллекции.

- Если поставщик удостоверений не разрешает повторное использование того же идентификатора, также известного как идентификатор сущности или аудитории, измените идентификатор исходного приложения.

Не удается настроить элементы управления для встроенных приложений

Встроенные приложения можно обнаружить эвристические средства, и вы можете использовать политики доступа для отслеживания или блокировки приложений. Чтобы настроить элементы управления для собственных приложений, выполните следующие действия.

Рекомендуемые действия

В политике доступа добавьте фильтр клиентского приложения и задайте для него значение Mobile и desktop.

В разделе "Действия" выберите "Блокировать".

При необходимости настройте блокирующее сообщение, которое пользователи получают, когда они не смогут скачать файлы. Например, настройте это сообщение для использования веб-браузера для доступа к этому приложению.

Проверьте и проверьте, работает ли элемент управления должным образом.

Отображается не распознаваемая страница приложения

Defender для облака Приложения могут распознавать более 31 000 приложений через каталог облачных приложений.

Если вы используете пользовательское приложение, настроенное через единый вход Microsoft Entra, и не является одним из поддерживаемых приложений, вы столкнулись с приложением не распознаваемой страницей. Чтобы устранить проблему, необходимо настроить приложение с помощью элемента управления условным доступом.

Рекомендуемые действия

В Microsoft Defender XDR выберите "Параметры облачных>приложений". В разделе "Подключенные приложения" выберите приложения управления условным доступом.

В баннере выберите "Просмотреть новые приложения".

В списке новых приложений найдите приложение, которое вы подключены, выберите + знак и нажмите кнопку "Добавить".

- Выберите, является ли приложение пользовательским или стандартным.

- Перейдите к мастеру, убедитесь, что указанные пользовательские домены верны для настраиваемого приложения.

Убедитесь, что приложение отображается на странице приложений управления условным доступом.

Появится параметр элемента управления сеансом запроса

После подключения приложения, отличного от Майкрософт, вы можете увидеть параметр управления сеансом запроса. Это происходит, так как только приложения каталога имеют встроенные элементы управления сеансами. Для любого другого приложения необходимо пройти процесс самостоятельного подключения.

Следуйте инструкциям по развертыванию элемента управления условным доступом для пользовательских приложений с помощью поставщиков удостоверений, отличных от Майкрософт.

Рекомендуемые действия

В Microsoft Defender XDR выберите "Параметры облачных>приложений".

В разделе "Управление условным доступом" выберите "Подключение и обслуживание приложений".

Введите имя участника или сообщение электронной почты пользователя, который будет подключен к приложению, а затем нажмите кнопку "Сохранить".

Перейдите в приложение, которое вы развертываете. Видимая страница зависит от того, распознается ли приложение. Выполните одно из указанных ниже действий в зависимости от страницы.

Не распознано. Вы увидите не распознаваемую страницу приложения, которая предлагает настроить приложение. Выполните следующие действия:

- Подключение приложения для управления условным доступом.

- Добавьте домены для приложения.

- Установите сертификаты приложения.

Распознано. Если приложение распознано, появится страница подключения, предлагающая продолжить процесс настройки приложения.

Убедитесь, что приложение настроено со всеми доменами, необходимыми для правильной работы приложения, а затем вернитесь на страницу приложения.

Дополнительные рекомендации по подключению приложений

При устранении неполадок при подключении приложений необходимо учитывать некоторые дополнительные аспекты.

Общие сведения о различиях между параметрами политики условного доступа Microsoft Entra: "Мониторинг только", "Блокировать скачивание" и "Использовать настраиваемую политику"

В политиках условного доступа Microsoft Entra можно настроить следующие встроенные элементы управления Defender для облака Apps: мониторинг только и блокировка скачивания. Эти параметры применяются и применяют функцию прокси-сервера приложений Defender для облака для облачных приложений и условий, настроенных в идентификаторе Microsoft Entra.

Для более сложных политик выберите "Использовать пользовательскую политику", которая позволяет настраивать политики доступа и сеансов в Defender для облака Приложениях.

Сведения о параметре фильтра клиентских приложений "Мобильные и классические" в политиках доступа

В политиках доступа к приложениям Defender для облака, если для фильтра клиентского приложения не задано значение Mobile и desktop, результирующая политика доступа применяется к сеансам браузера.

Причина этого заключается в том, чтобы предотвратить непреднамеренно прокси-сеансы пользователей, что может быть побочным результатом использования этого фильтра.

Проблемы при создании политик доступа и сеансов

Defender для облака Приложения предоставляют следующие настраиваемые политики:

- Политики доступа: используется для мониторинга или блокировки доступа к браузерам, мобильным и (или) классическим приложениям.

- Политики сеансов. Используется для мониторинга, блокировки и выполнения конкретных действий, чтобы предотвратить проникновение данных и кражу данных в браузере.

Чтобы использовать эти политики в приложениях Defender для облака, необходимо сначала настроить политику в условном доступе Microsoft Entra для расширения элементов управления сеансами:

В политике Microsoft Entra в разделе "Элементы управления доступом" выберите "Сеанс>", чтобы использовать элемент управления условным доступом.

Выберите встроенную политику (мониторинг только или блокировку загрузки) или используйте настраиваемую политику для настройки расширенной политики в Defender для облака приложениях.

Нажмите кнопку Выбрать, чтобы продолжить.

Распространенные сценарии, которые могут возникнуть при настройке этих политик, включают:

- В политиках условного доступа параметр управления условным доступом не отображается

- Сообщение об ошибке при создании политики: у вас нет приложений, развернутых с помощью управления условным доступом.

- Не удается создать политики сеансов для приложения

- Не удается выбрать метод проверки: служба классификации данных

- Не удается выбрать действие: защита

В политиках условного доступа параметр управления условным доступом не отображается

Чтобы маршрутизировать сеансы в приложения Defender для облака, политики условного доступа Microsoft Entra должны быть настроены для включения элементов управления сеансами управления условным доступом.

Рекомендуемые действия

Если в политике условного доступа не отображается параметр управления условным доступом, убедитесь, что у вас есть действительная лицензия на Microsoft Entra ID P1 и действительная лицензия Defender для облака Apps.

Сообщение об ошибке при создании политики: у вас нет приложений, развернутых с помощью управления условным доступом.

При создании политики доступа или сеанса может появиться следующее сообщение об ошибке: у вас нет приложений, развернутых с помощью управления условным доступом. Эта ошибка указывает на то, что приложение не является приложением, отличном от Майкрософт, которое не было подключено для управления условным доступом.

Рекомендуемые действия

В Microsoft Defender XDR выберите "Параметры облачных>приложений". В разделе "Подключенные приложения" выберите приложения управления условным доступом.

Если вы видите сообщение "Нет подключенных приложений", используйте следующие руководства для развертывания приложений:

Если при развертывании приложения возникают проблемы, см . статью "Проблемы при подключении приложения".

Не удается создать политики сеансов для приложения

После подключения приложения, отличного от Microsoft IdP, для управления условным доступом, на странице приложений "Управление условным доступом" можно увидеть этот параметр: элемент управления сеансом запроса.

Примечание.

Приложения каталога имеют встроенные элементы управления сеансами. Для других приложений, отличных от Майкрософт, необходимо пройти процесс самостоятельного подключения. Рекомендуемые действия

Разверните приложение в элементе управления сеансом. Дополнительные сведения см. в разделе "Подключение пользовательских приложений, отличных от Майкрософт IdP", для управления условным доступом.

Создайте политику сеанса и выберите фильтр приложения .

Убедитесь, что ваше приложение теперь отображается в раскрывающемся списке.

Не удается выбрать метод проверки: служба классификации данных

В политиках сеансов при использовании типа управления файлами управления файлами управления (с проверкой) можно использовать метод проверки службы классификации данных для проверки файлов в режиме реального времени и обнаружения конфиденциального содержимого, соответствующего любому из настроенных критериев.

Если метод проверки службы классификации данных недоступен, выполните следующие действия, чтобы изучить проблему.

Рекомендуемые действия

Убедитесь, что для типа элемента управления сеансом задано значение Control download (with inspection).

Примечание.

Метод проверки службы классификации данных доступен только для параметра скачивания файла control (с проверкой).

Определите, доступна ли функция службы классификации данных в вашем регионе:

- Если функция недоступна в вашем регионе, используйте встроенный метод проверки защиты от потери данных .

- Если функция доступна в вашем регионе, но вы по-прежнему не видите метод проверки службы классификации данных, откройте запрос в службу поддержки.

Не удается выбрать действие: защита

В политиках сеансов при использовании типа элемента управления файлами управления файлами управления (с проверкой) в дополнение к действиям монитора и блокировки можно указать действие "Защита ". Это действие позволяет разрешить скачивание файлов с возможностью шифрования или применения разрешений к файлу на основе условий, проверки содержимого или обоих файлов.

Если действие защиты недоступно, выполните следующие действия, чтобы изучить проблему.

Рекомендуемые действия

Если действие "Защита" недоступно или неактивно, убедитесь, что у вас есть лицензия Microsoft Purview. Дополнительные сведения см. в разделе Защита информации Microsoft Purview интеграции.

Если действие "Защита" доступно, но не отображает соответствующие метки.

В Defender для облака Приложения в строке меню выберите значок >параметров Microsoft Information Protection и убедитесь, что интеграция включена.

Для меток Office на портале Microsoft Purview убедитесь, что выбрана унифицированная метка .

Диагностика и устранение неполадок с помощью панели инструментов "Представление администратора"

Панель инструментов "Представление администратора" находится в нижней части экрана и предоставляет средства для диагностики и устранения неполадок с управлением приложением условного доступа.

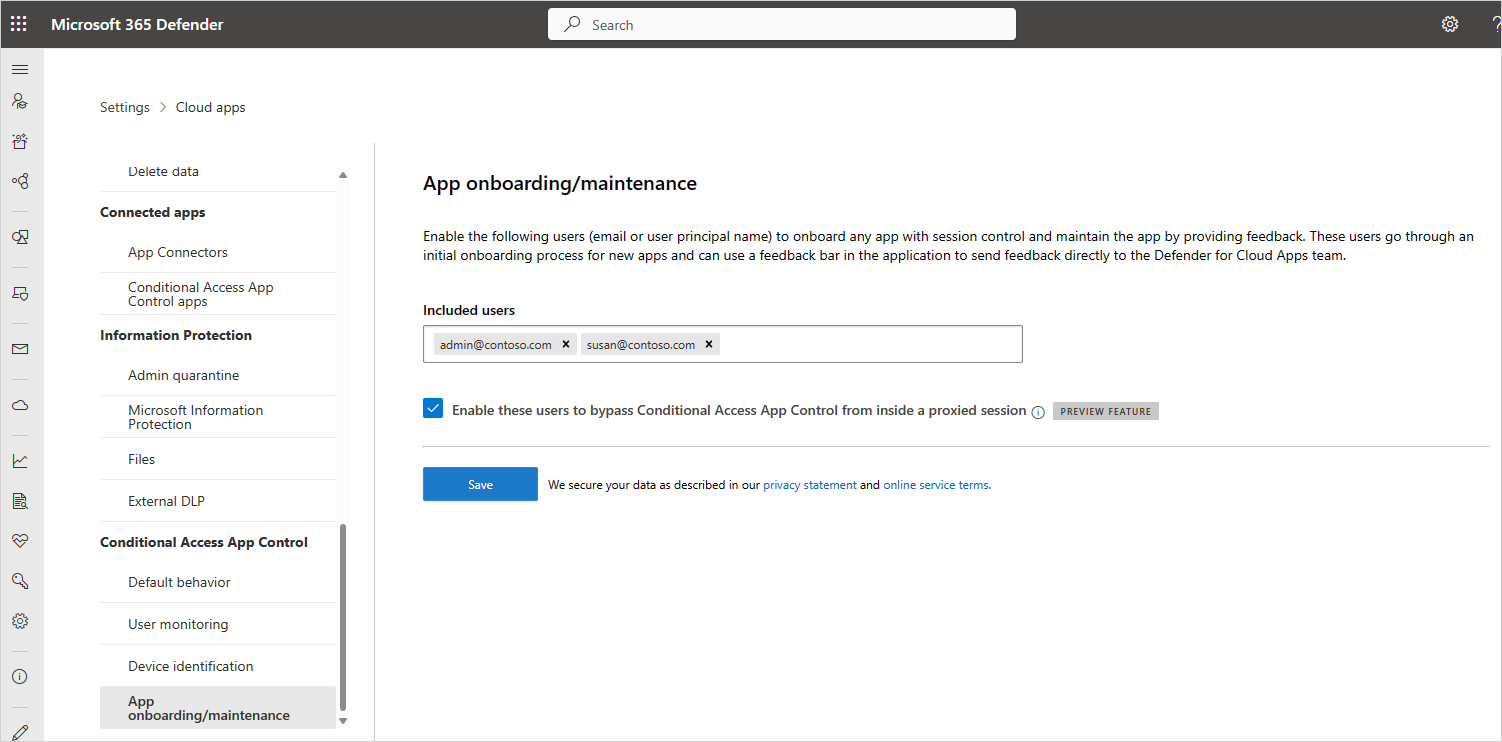

Чтобы просмотреть панель инструментов "Представление администратора", необходимо добавить определенные учетные записи пользователей администратора в список подключений и обслуживания приложений в параметрах XDR в Microsoft Defender.

Чтобы добавить пользователя в список подключений и обслуживания приложений:

В Microsoft Defender XDR выберите "Параметры облачных>приложений".

Прокрутите вниз и в разделе "Управление условным доступом" выберите "Подключение или обслуживание приложений".

Введите имя участника или адрес электронной почты для пользователя администратора, которого вы хотите добавить.

Выберите параметр "Включить" этих пользователей, чтобы обойти функцию управления приложениями условного доступа в режиме прокси-сеанса , а затем нажмите кнопку "Сохранить".

Например:

При следующем запуске одного из перечисленных пользователей нового сеанса в поддерживаемом приложении, где они являются администратором, панель инструментов "Представление администратора" отображается в нижней части браузера.

Например, на следующем рисунке показана панель инструментов "Представление администратора", отображаемая в нижней части окна браузера при использовании OneNote в браузере:

В следующих разделах описывается, как использовать панель инструментов "Представление администратора" для тестирования и устранения неполадок.

Тестовый режим

Как пользователь администратора может потребоваться проверить предстоящие исправления ошибок прокси-сервера, прежде чем последний выпуск полностью развернут для всех клиентов. Предоставьте отзыв об исправлении ошибок группе поддержки Майкрософт, чтобы ускорить циклы выпуска.

В тестовом режиме только пользователи администраторов подвергаются любым изменениям, предоставленным в исправлениях ошибок. Не влияет на других пользователей.

- Чтобы включить режим тестирования, на панели инструментов "Представление администратора" выберите режим тестирования.

- После завершения тестирования выберите режим завершения тестирования , чтобы вернуться к обычным функциям.

Обход сеанса прокси-сервера

Если вы используете браузер, отличный от Edge, и у вас возникли проблемы с доступом или загрузкой приложения, может потребоваться проверить, связана ли проблема с прокси-сервером условного доступа, запустив приложение без прокси-сервера.

Чтобы обойти прокси-сервер, на панели инструментов "Представление администратора" выберите "Обход". Убедитесь, что сеанс обошелся, отметив, что URL-адрес не суффиксирован.

Прокси-сервер условного доступа снова используется в следующем сеансе.

Дополнительные сведения см. в разделе Microsoft Defender для облака Управление приложениями условного доступа и защита в браузере с помощью Microsoft Edge для бизнеса (предварительная версия).

Второй вход (также известный как "второй вход" )

Некоторые приложения имеют несколько глубоких ссылок для входа. Если вы не определите ссылки на вход в параметры приложения, пользователи могут быть перенаправлены на нераспознанную страницу при входе, блокируя доступ.

Интеграция между поставщиками удостоверений, такими как идентификатор Microsoft Entra, основана на перехвате входа приложения и перенаправлении его. Это означает, что входы в браузер не могут управляться напрямую без активации второго входа. Чтобы активировать второй вход, необходимо использовать второй URL-адрес входа специально для этой цели.

Если приложение использует nonce, второй вход может быть прозрачным для пользователей, или им будет предложено снова войти в систему.

Если пользователь не является прозрачным, добавьте второй URL-адрес входа в параметры приложения:

Перейдите в раздел "Параметры облачных приложений, подключенных > к > приложениям с условным доступом">

Выберите соответствующее приложение и выберите три точки.

Выберите "Изменить приложение\Расширенная конфигурация входа".

Добавьте второй URL-адрес входа, как упоминалось на странице ошибки.

Если вы уверены, что приложение не использует nonce, это можно отключить, изменив параметры приложений, как описано в разделе "Медленный вход".

Запись сеанса

Вы можете помочь в анализе первопричин проблемы, отправив запись сеанса инженерам поддержки Майкрософт. Используйте панель инструментов "Представление администратора" для записи сеанса.

Примечание.

Все персональные данные удаляются из записей.

Запись сеанса:

На панели инструментов "Представление администратора" выберите сеанс записи. При появлении запроса нажмите кнопку "Продолжить ", чтобы принять условия. Например:

Войдите в приложение при необходимости, чтобы начать имитацию сеанса.

После завершения записи сценария обязательно выберите "Остановить запись" на панели инструментов "Представление администратора".

Чтобы просмотреть записанные сеансы, выполните приведенные действия.

После завершения записи просмотрите записанные сеансы, выбрав записи сеансов на панели инструментов "Представление администратора". Появится список записанных сеансов из предыдущих 48 часов. Например:

Чтобы управлять записями, выберите файл и нажмите кнопку "Удалить" или "Скачать по мере необходимости". Например:

Добавление доменов для приложения

Связывание правильных доменов с приложением позволяет Defender для облака приложениям применять политики и действия аудита.

Например, если вы настроили политику, которая блокирует скачивание файлов для связанного домена, файлы, скачиваемые приложением из этого домена, будут заблокированы. Однако скачивание файлов приложением из доменов, не связанных с приложением, не будет заблокировано, и действие не будет проверено в журнале действий.

Если администратор просматривает прокси-приложение в нераспознанном домене, что Defender для облака Apps не учитывает часть того же приложения или другого приложения, появится сообщение нераспознанного домена, запрашивая администратору добавить домен, чтобы он был защищен в следующий раз. В таких случаях, если администратор не хочет добавить домен, никаких действий не требуется.

Примечание.

Defender для облака Приложения по-прежнему добавляют суффикс в домены, не связанные с приложением, чтобы обеспечить простой пользовательский интерфейс.

Чтобы добавить домены для приложения, выполните приведенные действия.

Откройте приложение в браузере с помощью панели инструментов "Представление администратора приложений" Defender для облака на экране.

На панели инструментов "Представление администратора" выберите "Обнаруженные домены".

В области обнаруженных доменов запишите указанные доменные имена или экспортируйте список в виде файла .csv.

На панели "Обнаруженные домены" отображается список всех доменов , которые не связаны с приложением. Доменные имена являются полными.

В XDR в Microsoft Defender выберите "Параметры подключенных>к облачным приложениям>" приложений> с условным доступом.

Найдите приложение в таблице. Выберите меню параметров справа и нажмите кнопку "Изменить приложение".

В поле "Определяемые пользователем домены" введите домены, которые нужно связать с этим приложением.

Чтобы просмотреть список доменов, уже настроенных в приложении, выберите ссылку "Просмотр доменов приложения".

При добавлении доменов следует учитывать, следует ли добавлять определенные домены или использовать звездочку (*****as подстановочный знак для одновременного использования нескольких доменов.

Например,

sub1.contoso.comsub2.contoso.comпримерами определенных доменов являются. Чтобы добавить оба этих домена одновременно, а также другие одноуровневые домены, используйте*.contoso.com.

Дополнительные сведения см. в разделе "Защита приложений с помощью управления условным доступом к приложениям Microsoft Defender для облака".