Åtgärda rekommendationer för gästkonfiguration

Kommentar

Eftersom Log Analytics-agenten (även kallad MMA) är inställd på att tas ur bruk i november 2024, kommer alla Defender for Servers-funktioner som för närvarande är beroende av den, inklusive de som beskrivs på den här sidan, att vara tillgängliga via antingen Microsoft Defender za krajnju tačku integrering eller agentlös genomsökning före slutdatumet. Mer information om översikten för var och en av de funktioner som för närvarande är beroende av Log Analytics-agenten finns i det här meddelandet.

Defender for Cloud utvärderar felaktig konfiguration av baslinjer för virtuella datorer som är anslutna till din prenumeration. Utvärderingen utvärderar dina virtuella datorer mot fördefinierade säkerhetsbaslinjer och identifierar eventuella avvikelser eller felkonfigurationer som kan utgöra potentiella risker. Genom att anpassa dina virtuella datorer till bästa praxis för säkerhet och organisationsprinciper kan du upprätthålla en robust och säker databehandlingsmiljö.

Datorinformation samlas in via Azure Policy-gästkonfigurationen och utvärderingen baseras på Microsofts riktmärken som täcker olika efterlevnadsmått och föreskrifter. Till exempel CIS, STIG med mera. Med Azure Policy-gästkonfigurationen kan du använda följande principer för din prenumeration:

Kommentar

Om du tar bort dessa principer kommer du inte att kunna komma åt fördelarna med Azure Policy-gästkonfigurationstillägget.

Förutsättningar

Aktivera Defender för servrar, plan 2 för din prenumeration.

Läs prissättningssidan för Defender för molnet om du vill veta mer om prisinformation för Defender Servers Plan 2.

Viktigt!

Tänk på att ytterligare funktioner som tillhandahålls av Azure Policy-gästkonfigurationen som finns utanför Defender för molnet-portalen inte ingår i Defender för molnet och omfattas av prisprinciper för Azure Policy-gästkonfigurationer. Till exempel reparation och anpassade principer. Mer information finns på sidan med prissättning för Azure Policy-gästkonfiguration.

Granska supportmatrisen för Azure Policy-gästkonfigurationen.

Installera Azure Policy-gästkonfigurationen på dina datorer:

Azure-datorer: På sidan Med rekommendationer i Defender för molnet söker du efter och väljer Gästkonfigurationstillägget ska installeras på datorer och åtgärdar rekommendationen.

Endast virtuella Azure-datorer Du måste tilldela hanterad identitet i Defender for Cloud-portalen. Gå till sidan med rekommendationer. Sök efter och välj Gästkonfigurationstillägg för virtuella datorer ska distribueras med systemtilldelad hanterad identitet. Åtgärda sedan rekommendationen.

(Valfritt) Endast virtuella Azure-datorer: Aktivera Azure Policy-gästkonfiguration i hela prenumerationen.

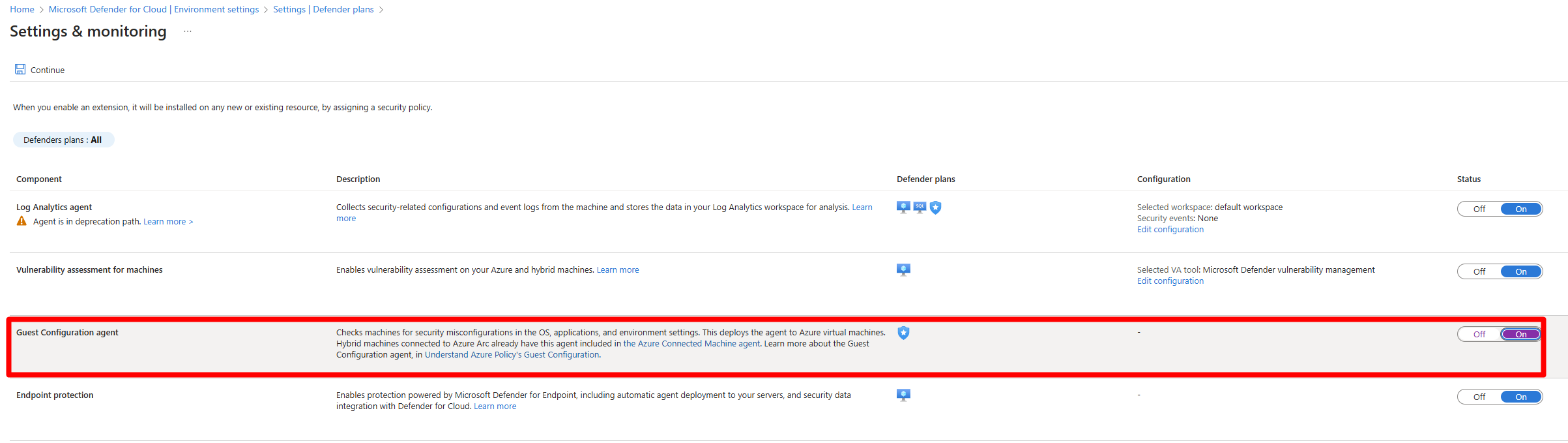

Aktivera Azure Policy-gästkonfigurationstillägget på dina Azure-datorer i hela prenumerationen:

Logga in på Azure-portalen.

Sök efter och välj Microsoft Defender för molnet.

Gå till Miljöinställningar>Dina prenumerationsinställningar>och övervakning.

Växla gästkonfigurationsagenten (förhandsversion) till På.

Välj Fortsätt.

GCP och AWS: Azure Policy-gästkonfiguration installeras automatiskt när du ansluter ditt GCP-projekt, eller så ansluter du dina AWS-konton med Automatisk etablering av Azure Arc aktiverat till Defender for Cloud.

Lokala datorer: Azure Policy-gästkonfiguration aktiveras som standard när du registrerar lokala datorer som Azure Arc-aktiverade datorer eller virtuella datorer.

Granska och åtgärda rekommendationer för gästkonfiguration

När Azure Policy-gästkonfigurationen har registrerats för din prenumeration börjar Defender för molnet utvärdera dina virtuella datorer mot säkerhetsbaslinjerna. Om felkonfigurationer hittas kan följande rekommendationer visas på sidan med rekommendationer baserat på dina miljöer:

- Säkerhetsrisker i säkerhetskonfigurationen på dina Windows-datorer bör åtgärdas (drivs av gästkonfiguration)

- Säkerhetsrisker i säkerhetskonfigurationen på dina Linux-datorer bör åtgärdas (drivs av gästkonfiguration)

Så här granskar och åtgärdar du följande:

Logga in på Azure-portalen.

Gå till Defender för molnrekommendationer> **.

Sök efter och välj en av rekommendationerna.

Granska rekommendationen.

Kommentar

Under utfasningsprocessen för Log Analytics-agenten, även kallad Microsoft Monitoring Agent (MMA), kan du få dubbla rekommendationer för samma dator. Detta beror på att gästkonfigurationen för MMA och Azure Policy båda utvärderar samma dator. För att undvika detta kan du inaktivera MMA på datorn.

Frågerekommendationer med API

Defender för molnet använder Azure Resource Graph för API och portalfrågor för att fråga efter rekommendationsinformation. Du kan använda dessa resurser för att skapa egna frågor för att hämta information.

Du kan lära dig hur du granskar rekommendationer i Azure Resource Graph.

Här är två exempelfrågor som du kan använda:

Fråga efter alla regler som inte är felfria för en specifik resurs

Securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with machineId:string '/providers/Microsoft.Security/' * | where machineId == '{machineId}'Alla regler som inte är felfria och mängden om datorer som inte är felfria för varje

securityresources | where type == "microsoft.security/assessments/subassessments" | extend assessmentKey=extract(@"(?i)providers/Microsoft.Security/assessments/([^/]*)", 1, id) | where assessmentKey == '1f655fb7-63ca-4980-91a3-56dbc2b715c6' or assessmentKey == '8c3d9ad0-3639-4686-9cd2-2b2ab2609bda' | parse-where id with * '/subassessments/' subAssessmentId:string | parse-where id with machineId:string '/providers/Microsoft.Security/' * | extend status = tostring(properties.status.code) | summarize count() by subAssessmentId, status

Du kan lära dig hur du skapar mer djupgående frågor genom att lära dig mer om Azure Resource Graphs frågespråk.

Kommentar

Under utfasningsprocessen för Log Analytics-agenten, även kallad Microsoft Monitoring Agent (MMA), kan du få dubbla rekommendationer för samma dator. Detta beror på att gästkonfigurationen för MMA och Azure Policy båda utvärderar samma dator. För att undvika detta kan du inaktivera MMA på datorn.