Fem steg för att integrera dina appar med Microsoft Entra-ID

Lär dig att integrera dina program med Microsoft Entra ID, som är en molnbaserad IAM-tjänst (IAM). Organisationer använder Microsoft Entra-ID för säker autentisering och auktorisering så att kunder, partner och anställda kan komma åt program.

Med Microsoft Entra-ID gör funktioner som villkorlig åtkomst, Microsoft Entra multifaktorautentisering, enkel inloggning (SSO) och programetablering identitets- och åtkomsthantering enklare att hantera och säkrare.

Lära sig mer:

- Vad är villkorlig åtkomst?

- Så här fungerar det: Microsoft Entra multifaktorautentisering

- Sömlös enkel inloggning med Microsoft Entra

- Vad är appetablering i Microsoft Entra-ID?

Om ditt företag har en Microsoft 365-prenumeration använder du förmodligen Microsoft Entra-ID. Du kan dock använda Microsoft Entra-ID för program. Om du centraliserar programhantering, identitetshanteringsfunktioner, verktyg och principer för din appportfölj. Fördelen är en enhetlig lösning som förbättrar säkerheten, minskar kostnaderna, ökar produktiviteten och möjliggör efterlevnad. Dessutom finns det fjärråtkomst till lokala appar.

Lära sig mer:

- Distribuera din identitetsinfrastruktur för Microsoft 365

- Vad är programhantering i Microsoft Entra-ID?

Microsoft Entra-ID för nya program

När ditt företag skaffar nya program lägger du till dem i Microsoft Entra-klientorganisationen. Upprätta en företagsprincip för att lägga till nya appar i Microsoft Entra-ID.

Se: Snabbstart: Lägga till ett företagsprogram

Microsoft Entra ID har ett galleri med integrerade program som gör det enkelt att komma igång. Lägg till en galleriapp i din Microsoft Entra-organisation (se föregående länk) och lär dig mer om att integrera saaS-självstudier (programvara som en tjänst).

Se: Självstudier för att integrera SaaS-program med Microsoft Entra-ID

Självstudier om integrering

Använd följande självstudier för att lära dig att integrera vanliga verktyg med enkel inloggning med Microsoft Entra (SSO).

- Självstudie: Microsoft Entra SSO-integrering med ServiceNow

- Självstudie: Microsoft Entra SSO-integrering med Workday

- Självstudie: Microsoft Entra SSO-integrering med Salesforce

- Självstudie: Microsoft Entra SSO-integrering med åtkomst med ett enda AWS-konto

- Självstudie: Microsoft Entra SSO-integrering med Slack

Appar som inte finns i galleriet

Du kan integrera program som inte visas i galleriet, inklusive program i din organisation eller program från tredje part från leverantörer. Skicka en begäran om att publicera din app i galleriet. Mer information om hur du integrerar appar som du utvecklar internt finns i Integrera appar som utvecklarna skapar.

Lära sig mer:

- Snabbstart: Visa företagsprogram

- Skicka en begäran om att publicera ditt program i Microsoft Entra-programgalleriet

Fastställa programanvändning och prioritera integrering

Upptäck de program som anställda använder och prioritera integrering av appar med Microsoft Entra-ID. Använd Microsoft Defender för molnet Apps Cloud Discovery-verktyg för att identifiera och hantera appar som inte hanteras av IT-teamet. Microsoft Defender för Endpoint (kallades tidigare Microsoft Defender för Endpoint) förenklar och utökar identifieringsprocessen.

Lära sig mer:

Använd dessutom Active Directory Federation Services (AD FS) (AD FS) i Azure Portal för att identifiera AD FS-appar i din organisation. Upptäck unika användare som loggade in på apparna och se information om integreringskompatibilitet.

Se: Granska programaktivitetsrapporten

Programmigrering

När du har upptäckt appar i din miljö prioriterar du de appar som ska migreras och integreras. Tänk på följande parametrar:

- Appar som används oftast

- Mest riskfyllda appar

- Appar som ska inaktiveras, därför inte vid migrering

- Appar som finns lokalt

Se: Resurser för att migrera program till Microsoft Entra-ID

Integrera appar och identitetsprovidrar

Under identifieringen kan det finnas program som inte spåras av IT-teamet, vilket kan skapa sårbarheter. Vissa program använder alternativa identitetslösningar, inklusive AD FS eller andra identitetsprovidrar (IDP:er). Vi rekommenderar att du konsoliderar identitets- och åtkomsthantering. Här är några fördelar:

- Minska avgifterna för lokal användaruppsättning, autentisering och IdP-licensiering

- Lägre administrativa kostnader med effektiv identitets- och åtkomsthanteringsprocess

- Aktivera enkel inloggning (SSO) åtkomst till program i Mina appar-portalen

- Använd Microsoft Entra ID Protection och villkorlig åtkomst för att öka signaler från appanvändning och utöka fördelarna med nyligen tillagda appar

Appägares medvetenhet

För att hantera appintegrering med Microsoft Entra-ID använder du följande material för programägares medvetenhet och intresse. Ändra materialet med ditt varumärke.

Du kan ladda ned:

- Zip-fil: Redigerbar Microsoft Entra App Integration One-Pager

- Microsoft PowerPoint-presentation: Riktlinjer för Microsoft Entra-programintegrering

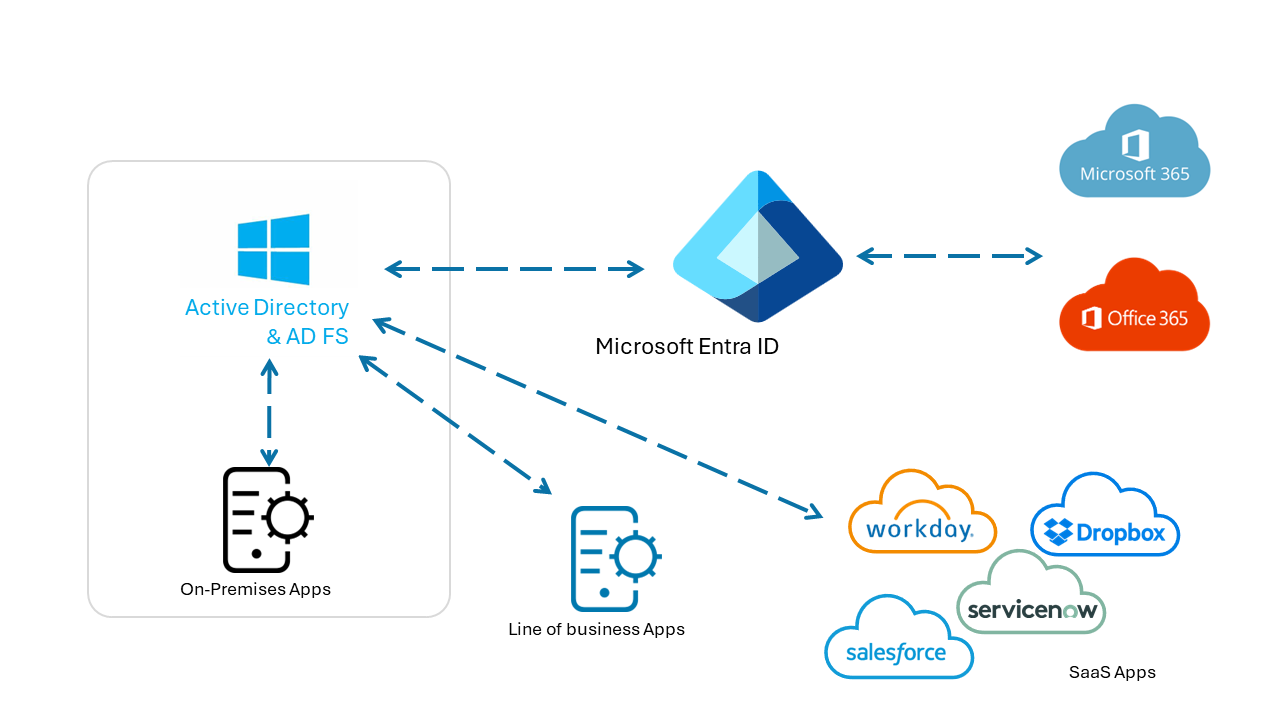

Active Directory Federation Services (AD FS)

Utvärdera användningen av AD FS för autentisering med SaaS-appar, verksamhetsspecifika appar (LOB), även Microsoft 365- och Microsoft Entra-appar.

Förbättra konfigurationen som illustrerades i föregående diagram genom att flytta programautentisering till Microsoft Entra-ID. Aktivera inloggning för appar och underlätta programidentifiering med Mina appar-portalen.

Lära sig mer:

- Flytta programautentisering till Microsoft Entra-ID

- Logga in och starta appar från Mina appar-portalen

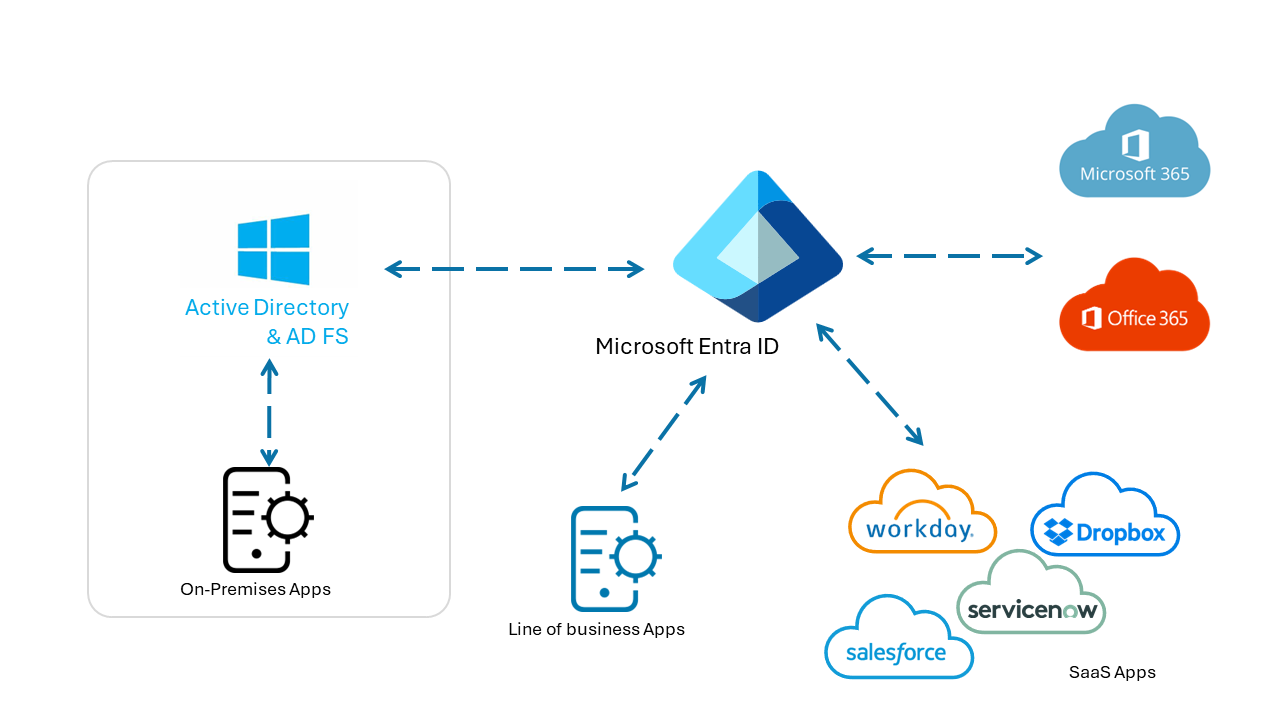

Se följande diagram över appautentisering som förenklas av Microsoft Entra-ID.

När Microsoft Entra ID är det centrala IdP:t kanske du kan avbryta AD FS.

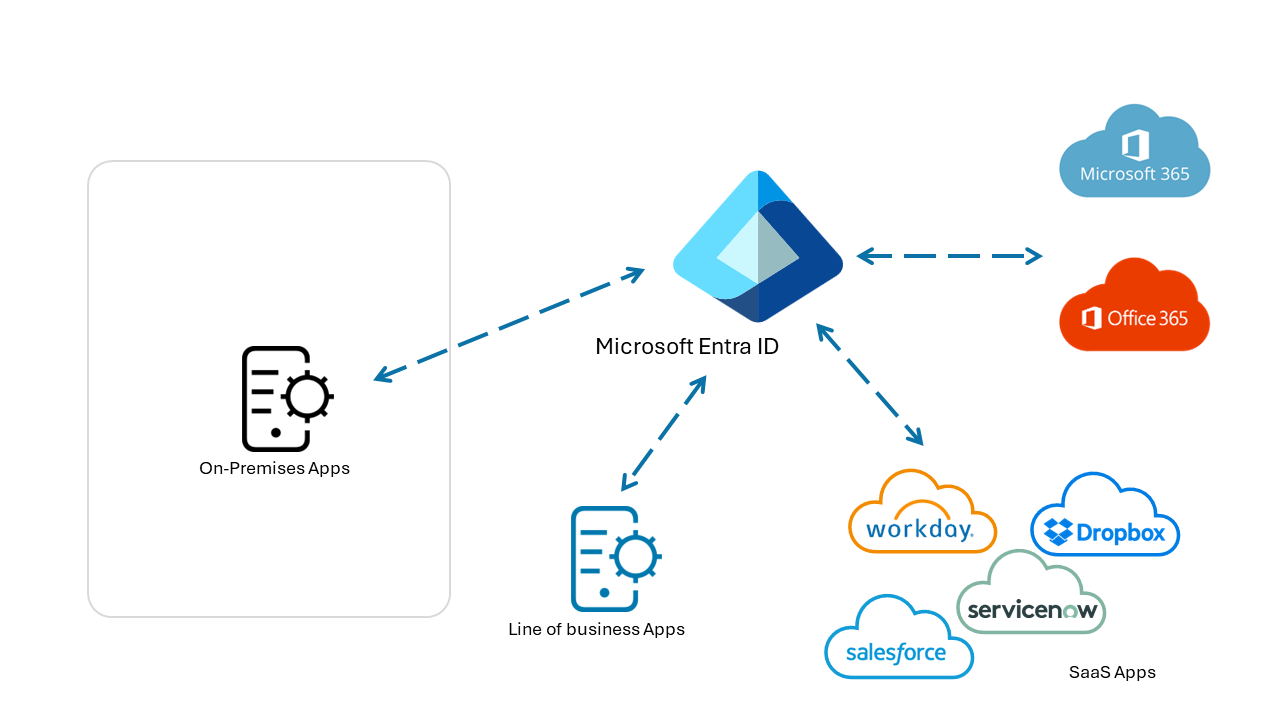

Du kan migrera appar som använder en annan molnbaserad IdP. Din organisation kan ha flera IAM-lösningar (IAM). Om du migrerar till en Microsoft Entra-infrastruktur kan du minska beroendena för IAM-licenser och infrastrukturkostnader. Om du har betalat för Microsoft Entra-ID med Microsoft 365-licenser behöver du förmodligen inte köpa någon annan IAM-lösning.

Integrera lokala program

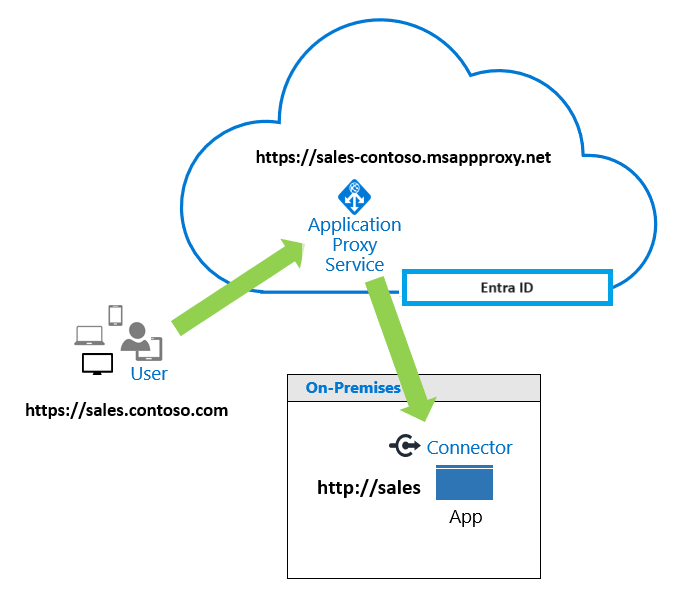

Traditionellt har programsäkerhet aktiverat åtkomst under en anslutning till ett företagsnätverk. Organisationen beviljar dock åtkomst till appar för kunder, partner och/eller anställda, oavsett plats. Programproxy Service i Microsoft Entra ansluter lokala appar till Microsoft Entra-ID och kräver inte gränsservrar eller mer infrastruktur.

Se: Använda Microsoft Entra-programproxy för att publicera lokala appar för fjärranvändare

Följande diagram illustrerar Programproxy Service som bearbetar en användarbegäran.

Se: Självstudie: Lägga till ett lokalt program för fjärråtkomst via Programproxy i Microsoft Entra-ID

Integrera dessutom programleveranskontrollanter som F5 BIG-IP APM eller Zscaler Private Access med Microsoft Entra-ID. Fördelarna är modern autentisering och identitetshantering, trafikhantering och säkerhetsfunktioner. Vi kallar den här lösningen säker hybridåtkomst.

Se: Säker hybridåtkomst: Skydda äldre appar med Microsoft Entra-ID

För följande tjänster finns microsoft Entra-integreringskurser.

- Självstudie: Microsoft Entra SSO-integrering med Akamai

- Självstudie: Microsoft Entra SSO-integrering med Citrix ADC Security Assertion Markup Language (SAML) Connector för Microsoft Entra ID (Kerberos-baserad autentisering)

- Tidigare känd som Citrix NetScaler

- Integrera F5 BIG-IP med Microsoft Entra-ID

- Självstudie: Integrera Zscaler Private Access (ZPA) med Microsoft Entra ID

Integrera appar som utvecklarna skapar

För utvecklarnas appar använder du Microsofts identitetsplattform för autentisering och auktorisering. Integrerade program registreras och hanteras som andra appar i din portfölj.

Lära sig mer:

- Microsofts identitetsplattform dokumentation

- Snabbstart: Registrera ett program med Microsofts identitetsplattform

Utvecklare kan använda plattformen för interna och kundinriktade appar. Använd till exempel Microsoft Authentication Libraries (MSAL) för att aktivera multifaktorautentisering och säkerhet för åtkomst till appar.

Lära sig mer:

- Översikt över Microsoft Authentication Library (MSAL)

- Microsofts identitetsplattform kodexempel

- Video: Översikt över Microsofts identitetsplattform för utvecklare (33:54)