Anvisningar: Planera implementeringen av Din Microsoft Entra-anslutning

Du kan ansluta enheter direkt till Microsoft Entra-ID utan att behöva ansluta till lokal Active Directory samtidigt som användarna hålls produktiva och säkra. Microsoft Entra Join är företagsklart för både skalbara och begränsade distributioner. Enkel inloggning (SSO) åtkomst till lokala resurser är också tillgänglig för enheter som är Microsoft Entra-anslutna. Mer information finns i Så här fungerar enkel inloggning till lokala resurser på Microsoft Entra-anslutna enheter.

Den här artikeln innehåller den information du behöver för att planera implementeringen av Microsoft Entra-anslutningen.

Förutsättningar

Den här artikeln förutsätter att du är bekant med Introduktion till enhetshantering i Microsoft Entra-ID.

Planera implementeringen

Om du vill planera implementeringen av Microsoft Entra-anslutningen bör du bekanta dig med:

- Granska dina scenarier

- Granska din identitetsinfrastruktur

- Utvärdera enhetshanteringen

- Förstå överväganden för program och resurser

- Förstå dina etableringsalternativ

- Konfigurera företagstillståndsroaming

- Konfigurera villkorlig åtkomst

Granska dina scenarier

Med Microsoft Entra Join kan du övergå till en molnbaserad modell med Windows. Om du planerar att modernisera enhetshanteringen och minska enhetsrelaterade IT-kostnader ger Microsoft Entra Join en bra grund för att uppnå dessa mål.

Överväg Microsoft Entra-anslutning om dina mål överensstämmer med följande kriterier:

- Du använder Microsoft 365 som produktivitetssvit för dina användare.

- Du vill hantera enheter med en lösning för enhetshantering i molnet.

- Du vill förenkla enhetsetablering för geografiskt distribuerade användare.

- Du planerar att modernisera programinfrastrukturen.

Granska din identitetsinfrastruktur

Microsoft Entra Join fungerar i hanterade och federerade miljöer. De flesta organisationer distribuerar hanterade domäner. Scenarier med hanterade domäner kräver inte konfiguration och hantering av en federationsserver som Active Directory Federation Services (AD FS) (AD FS).

Hanterad miljö

En hanterad miljö kan distribueras antingen via synkronisering av lösenordshash eller direktautentisering med sömlös enkel inloggning.

Federerad miljö

En federerad miljö bör ha en identitetsprovider som stöder både WS-Trust- och WS-Fed-protokoll:

- WS-Fed: Det här protokollet krävs för att ansluta en enhet till Microsoft Entra-ID.

- WS-Trust: Det här protokollet krävs för att logga in på en Microsoft Entra-ansluten enhet.

När du använder AD FS måste du aktivera följande WS-Trust-slutpunkter: /adfs/services/trust/2005/usernamemixed/adfs/services/trust/13/usernamemixed/adfs/services/trust/2005/certificatemixed/adfs/services/trust/13/certificatemixed

Om din identitetsprovider inte stöder dessa protokoll fungerar Inte Microsoft Entra-anslutning internt.

Not

För närvarande fungerar Inte Microsoft Entra-anslutning med AD FS 2019 som konfigurerats med externa autentiseringsprovidrar som primär autentiseringsmetod. Microsoft Entra ansluter som standard till lösenordsautentisering som den primära metoden, vilket resulterar i autentiseringsfel i det här scenariot

Användarkonfiguration

Om du skapar användare i:

- Lokal Active Directory måste du synkronisera dem med Microsoft Entra-ID med hjälp av Microsoft Entra Connect.

- Microsoft Entra-ID, ingen extra installation krävs.

Lokala användarhuvudnamn (UPN) som skiljer sig från Microsoft Entra UPN stöds inte på Microsoft Entra-anslutna enheter. Om användarna använder ett lokalt UPN bör du planera att växla till att använda deras primära UPN i Microsoft Entra-ID.

UPN-ändringar stöds endast vid start av Windows 10 2004-uppdateringen. Användare på enheter med den här uppdateringen har inga problem när de har ändrat sina UPN. För enheter före Windows 10 2004-uppdateringen skulle användarna ha problem med enkel inloggning och villkorlig åtkomst på sina enheter. De måste logga in på Windows via panelen "Annan användare" med hjälp av sitt nya UPN för att lösa problemet.

Utvärdera enhetshanteringen

Enheter som stöds

Microsoft Entra-anslutning:

- Stöder Windows 10- och Windows 11-enheter.

- Stöds inte i tidigare versioner av Windows eller andra operativsystem. Om du har Windows 7/8.1-enheter måste du uppgradera minst till Windows 10 för att distribuera Microsoft Entra-anslutning.

- Stöds för FIPS(Federal Information Processing Standard)-kompatibel TPM(Trusted Platform Module) 2.0 men stöds inte för TPM 1.2. Om dina enheter har FIPS-kompatibel TPM 1.2 måste du inaktivera dem innan du fortsätter med Microsoft Entra-anslutning. Microsoft tillhandahåller inga verktyg för att inaktivera FIPS-läge för TPM eftersom det är beroende av TPM-tillverkaren. Kontakta maskinvaru-OEM-tillverkaren om du vill ha support.

Rekommendation: Använd alltid den senaste Windows-versionen för att dra nytta av uppdaterade funktioner.

Hanteringsplattform

Enhetshantering för Microsoft Entra-anslutna enheter baseras på en MDM-plattform (hantering av mobila enheter), till exempel Intune och MDM-CSP:er. Från och med Windows 10 finns det en inbyggd MDM-agent som fungerar med alla kompatibla MDM-lösningar.

Not

Grupprinciper stöds inte i Microsoft Entra-anslutna enheter eftersom de inte är anslutna till lokal Active Directory. Hantering av Microsoft Entra-anslutna enheter är endast möjligt via MDM

Det finns två metoder för att hantera Microsoft Entra-anslutna enheter:

- Endast MDM – En enhet hanteras exklusivt av en MDM-provider som Intune. Alla principer levereras som en del av MDM-registreringsprocessen. För Microsoft Entra ID P1- eller P2- eller EMS-kunder är MDM-registrering ett automatiserat steg som ingår i en Microsoft Entra-anslutning.

- Samhantering – En enhet hanteras av en MDM-provider och Microsoft Configuration Manager. I den här metoden installeras Microsoft Configuration Manager-agenten på en MDM-hanterad enhet för att administrera vissa aspekter.

Om du använder grupprinciper utvärderar du grupprincip grupprincipobjektet (GPO) och MDM-princippariteten med hjälp av grupprincip analys i Microsoft Intune.

Granska principer som stöds och som inte stöds för att avgöra om du kan använda en MDM-lösning i stället för grupprinciper. Tänk på följande frågor för principer som inte stöds:

- Är de principer som inte stöds nödvändiga för Microsoft Entra-anslutna enheter eller användare?

- Gäller principerna som inte stöds i en molndriven distribution?

Om din MDM-lösning inte är tillgänglig via Microsoft Entra-appgalleriet kan du lägga till den efter den process som beskrivs i Microsoft Entra-integrering med MDM.

Med samhantering kan du använda Microsoft Configuration Manager för att hantera vissa aspekter av dina enheter medan principer levereras via din MDM-plattform. Microsoft Intune möjliggör samhantering med Microsoft Configuration Manager. Mer information om samhantering för Windows 10- eller senare enheter finns i Vad är samhantering?. Om du använder en annan MDM-produkt än Intune kontrollerar du med MDM-providern om tillämpliga samhanteringsscenarier.

Rekommendation: Överväg hantering av endast MDM för Microsoft Entra-anslutna enheter.

Förstå överväganden för program och resurser

Vi rekommenderar att du migrerar program från lokalt till molnet för en bättre användarupplevelse och åtkomstkontroll. Microsoft Entra-anslutna enheter kan sömlöst ge åtkomst till både lokala program och molnprogram. Mer information finns i Så här fungerar enkel inloggning till lokala resurser på Microsoft Entra-anslutna enheter.

I följande avsnitt listas överväganden för olika typer av program och resurser.

Molnbaserade program

Om ett program läggs till i Microsoft Entra-appgalleriet får användarna enkel inloggning via Microsoft Entra-anslutna enheter. Ingen annan konfiguration krävs. Användare får enkel inloggning på både Microsoft Edge- och Chrome-webbläsare. För Chrome måste du distribuera Windows 10-kontotillägget.

Alla Win32-program som:

- Förlita dig på Web Account Manager (WAM) för tokenbegäranden och få även enkel inloggning på Microsoft Entra-anslutna enheter.

- Förlita dig inte på WAM kan fråga användarna om autentisering.

Lokala webbprogram

Om dina appar är anpassade eller finns lokalt måste du lägga till dem i webbläsarens betrodda webbplatser för att:

- Aktivera Windows-integrerad autentisering för att fungera

- Ge användarna en enkel inloggning utan uppmaning.

Om du använder AD FS läser du Verifiera och hantera enkel inloggning med AD FS.

Rekommendation: Överväg att vara värd i molnet (till exempel Azure) och integrera med Microsoft Entra-ID för en bättre upplevelse.

Lokala program som förlitar sig på äldre protokoll

Användare får enkel inloggning från Microsoft Entra-anslutna enheter om enheten har åtkomst till en domänkontrollant.

Not

Microsoft Entra-anslutna enheter kan sömlöst ge åtkomst till både lokala program och molnprogram. Mer information finns i Så här fungerar enkel inloggning till lokala resurser på Microsoft Entra-anslutna enheter.

Rekommendation: Distribuera Microsoft Entra-programproxy för att aktivera säker åtkomst för dessa program.

Lokala nätverksresurser

Användarna har enkel inloggning från Microsoft Entra-anslutna enheter när en enhet har åtkomst till en lokal domänkontrollant. Lär dig hur detta fungerar

Skrivare

Vi rekommenderar att du distribuerar Universal Print för att ha en molnbaserad lösning för utskriftshantering utan några lokala beroenden.

Lokala program som förlitar sig på datorautentisering

Microsoft Entra-anslutna enheter stöder inte lokala program som förlitar sig på datorautentisering.

Rekommendation: Överväg att dra tillbaka dessa program och flytta till deras moderna alternativ.

Fjärrskrivbordstjänster

Fjärrskrivbordsanslutning till en Microsoft Entra-ansluten enhet kräver att värddatorn är antingen Microsoft Entra-ansluten eller Microsoft Entra-hybridanslutning. Fjärrskrivbord från en icke-ansluten eller icke-Windows-enhet stöds inte. Mer information finns i Ansluta till fjärransluten Microsoft Entra-ansluten dator

Efter Windows 10 2004-uppdateringen kan användare använda fjärrskrivbord från en Microsoft Entra-registrerad Windows 10- eller senare enhet till en annan Microsoft Entra-ansluten enhet.

RADIUS- och Wi-Fi-autentisering

För närvarande stöder inte Microsoft Entra-anslutna enheter RADIUS-autentisering med hjälp av ett lokalt datorobjekt och certifikat för anslutning till Wi-Fi-åtkomstpunkter, eftersom RADIUS förlitar sig på förekomsten av ett lokalt datorobjekt i det här scenariot. Alternativt kan du använda certifikat som skickas via Intune eller användarautentiseringsuppgifter för att autentisera till Wi-Fi.

Förstå dina etableringsalternativ

Not

Microsoft Entra-anslutna enheter kan inte distribueras med systemförberedelseverktyget (Sysprep) eller liknande avbildningsverktyg.

Du kan etablera Microsoft Entra-anslutna enheter med hjälp av följande metoder:

- Självbetjäning i OOBE/Inställningar – I självbetjäningsläget går användarna igenom Microsoft Entra-anslutningsprocessen antingen under Windows Out of Box Experience (OOBE) eller från Windows-inställningar. Mer information finns i Ansluta din arbetsenhet till organisationens nätverk.

- Windows Autopilot – Windows Autopilot möjliggör förkonfiguration av enheter för en smidigare Microsoft Entra-anslutning i OOBE. Mer information finns i Översikt över Windows Autopilot.

- Massregistrering – Massregistrering möjliggör en administratörsdriven Microsoft Entra-anslutning med hjälp av ett massetableringsverktyg för att konfigurera enheter. Mer information finns i Massregistrering för Windows-enheter.

Här är en jämförelse av dessa tre metoder

| Element | Självbetjäningskonfiguration | Windows Autopilot | Massregistrering |

|---|---|---|---|

| Kräv användarinteraktion för att konfigurera | Ja | Ja | Nej |

| Kräv IT-arbete | Nej | Ja | Ja |

| Tillämpliga flöden | OOBE &-inställningar | Endast OOBE | Endast OOBE |

| Lokal administratörsbehörighet till primär användare | Ja, som standard | Konfigurerbara | Nej |

| Kräv oem-stöd för enheten | Nej | Ja | Nej |

| Versioner som stöds | 1511+ | 1709+ | 1703+ |

Välj distributionsmetod eller -metoder genom att granska föregående tabell och granska följande överväganden för att använda någon av metoderna:

- Är dina användare tekniskt kunniga för att gå igenom själva installationen?

- Självbetjäning kan fungera bäst för dessa användare. Överväg Att använda Windows Autopilot för att förbättra användarupplevelsen.

- Är användarna fjärranslutna eller i företagets lokaler?

- Självbetjäning eller Autopilot fungerar bäst för fjärranvändare för en problemfri installation.

- Föredrar du en användardriven eller administratörshanterad konfiguration?

- Massregistrering fungerar bättre för administratörsdriven distribution för att konfigurera enheter innan de överlämnas till användare.

- Köper du enheter från 1–2 OEMS eller har du en bred distribution av OEM-enheter?

- Om du köper från begränsade OEM-tillverkare som också stöder Autopilot kan du dra nytta av en snävare integrering med Autopilot.

Konfigurera enhetsinställningarna

Med administrationscentret för Microsoft Entra kan du styra distributionen av Microsoft Entra-anslutna enheter i din organisation. Om du vill konfigurera de relaterade inställningarna bläddrar du till Identitetsenheter>>Alla enhetsinställningar.> Lära sig mer

Användare kan ansluta enheter till Microsoft Entra-ID

Ställ in det här alternativet på Alla eller Valda baserat på omfånget för distributionen och vem du vill konfigurera en Microsoft Entra-ansluten enhet.

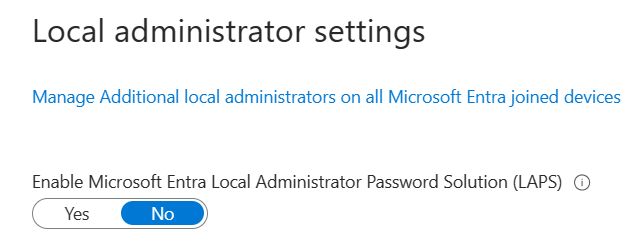

Ytterligare lokala administratörer på Microsoft Entra-anslutna enheter

Välj Markerad och välj de användare som du vill lägga till i den lokala administratörsgruppen på alla Microsoft Entra-anslutna enheter.

Kräv multifaktorautentisering (MFA) för att ansluta enheter

Välj "Ja om du kräver att användarna gör MFA när de ansluter enheter till Microsoft Entra-ID.

Rekommendation: Använd användaråtgärden Registrera eller anslut enheter i villkorsstyrd åtkomst för att framtvinga MFA för anslutning av enheter.

Konfigurera dina mobilitetsinställningar

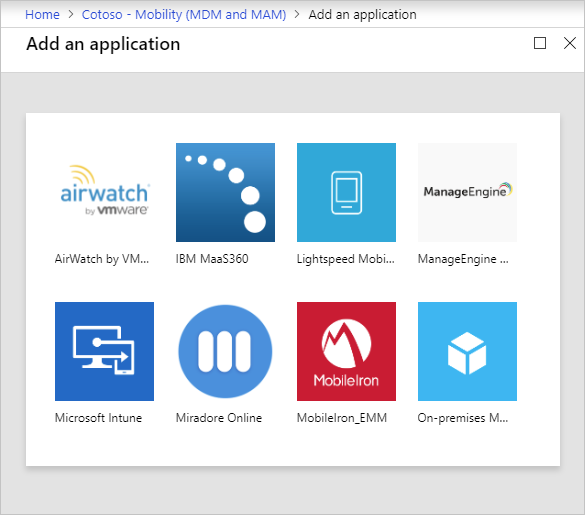

Innan du kan konfigurera dina mobilitetsinställningar kan du först behöva lägga till en MDM-provider.

Så här lägger du till en MDM-provider:

På sidan Microsoft Entra-ID går du till avsnittet Hantera och väljer

Mobility (MDM and MAM).Välj Lägg till program.

Välj din MDM-provider i listan.

Välj MDM-providern för att konfigurera de relaterade inställningarna.

MDM-användaromfång

Välj Vissa eller Alla baserat på omfånget för distributionen.

Baserat på ditt omfång händer något av följande:

- Användaren är i MDM-omfång: Om du har en Microsoft Entra ID P1- eller P2-prenumeration automatiseras MDM-registreringen tillsammans med Microsoft Entra-anslutning. Alla begränsade användare måste ha en lämplig licens för din MDM. Om MDM-registreringen misslyckas i det här scenariot återställs Microsoft Entra-anslutningen.

- Användaren är inte i MDM-omfång: Om användarna inte är i MDM-omfånget slutförs Microsoft Entra-anslutningen utan någon MDM-registrering. Det här omfånget resulterar i en ohanterad enhet.

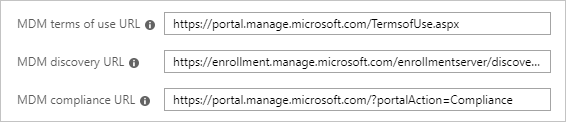

MDM-URL:er

Det finns tre URL:er som är relaterade till din MDM-konfiguration:

- URL för MDM-användningsvillkor

- URL för MDM-identifiering

- URL för MDM-efterlevnad

Varje URL har ett fördefinierat standardvärde. Om de här fälten är tomma kontaktar du MDM-providern för mer information.

MAM-inställningar

Hantering av mobilprogram (MAM) gäller inte för Microsoft Entra-anslutning.

Konfigurera företagstillståndsroaming

Om du vill aktivera tillståndsroaming till Microsoft Entra-ID så att användarna kan synkronisera sina inställningar mellan enheter läser du Aktivera Enterprise State Roaming i Microsoft Entra-ID.

Rekommendation: Aktivera den här inställningen även för Hybrid-anslutna Microsoft Entra-enheter.

Konfigurera villkorlig åtkomst

Om du har en MDM-provider konfigurerad för dina Microsoft Entra-anslutna enheter flaggar providern enheten så kompatibel så snart enheten hanteras.

Du kan använda den här implementeringen för att kräva hanterade enheter för åtkomst till molnappar med villkorsstyrd åtkomst.