Välj rätt autentiseringsmetod för din Hybrididentitetslösning för Microsoft Entra

Att välja rätt autentiseringsmetod är det första problemet för organisationer som vill flytta sina appar till molnet. Ta inte lätt på det här beslutet av följande skäl:

Det är det första beslutet för en organisation som vill flytta till molnet.

Autentiseringsmetoden är en viktig komponent i en organisations närvaro i molnet. Den styr åtkomsten till alla molndata och resurser.

Det är grunden för alla andra avancerade funktioner för säkerhet och användarupplevelse i Microsoft Entra-ID.

Identitet är det nya kontrollplanet för IT-säkerhet, så autentisering är en organisations åtkomstskydd till den nya molnvärlden. Organisationer behöver ett identitetskontrollplan som stärker deras säkerhet och skyddar sina molnappar från inkräktare.

Not

Att ändra autentiseringsmetoden kräver planering, testning och potentiellt stilleståndstid. Stegvis distribution är ett bra sätt att testa användarnas migrering från federation till molnautentisering.

Utanför omfånget

Organisationer som inte har ett befintligt lokalt katalogavtryck är inte i fokus för den här artikeln. Vanligtvis skapar dessa företag endast identiteter i molnet, vilket inte kräver någon hybrididentitetslösning. Molnbaserade identiteter finns enbart i molnet och är inte associerade med motsvarande lokala identiteter.

Autentiseringsmetoder

När Microsoft Entra-hybrididentitetslösningen är ditt nya kontrollplan är autentisering grunden för molnåtkomst. Att välja rätt autentiseringsmetod är ett viktigt första beslut när du konfigurerar en Microsoft Entra-hybrididentitetslösning. Den autentiseringsmetod du väljer konfigureras med hjälp av Microsoft Entra Connect, som även etablerar användare i molnet.

Om du vill välja en autentiseringsmetod måste du tänka på tiden, den befintliga infrastrukturen, komplexiteten och kostnaden för att implementera ditt val. Dessa faktorer skiljer sig åt för varje organisation och kan ändras över tid.

Microsoft Entra ID stöder följande autentiseringsmetoder för hybrididentitetslösningar.

Molnautentisering

När du väljer den här autentiseringsmetoden hanterar Microsoft Entra-ID användarnas inloggningsprocess. Tillsammans med enkel inloggning (SSO) kan användarna logga in på molnappar utan att behöva ange sina autentiseringsuppgifter igen. Med molnautentisering kan du välja mellan två alternativ:

Synkronisering av Microsoft Entra-lösenordshash. Det enklaste sättet att aktivera autentisering för lokala katalogobjekt i Microsoft Entra-ID. Användare kan använda samma användarnamn och lösenord som de använder lokalt utan att behöva distribuera någon annan infrastruktur. Vissa premiumfunktioner i Microsoft Entra ID, till exempel Microsoft Entra ID Protection och Microsoft Entra Domain Services, kräver synkronisering av lösenordshash, oavsett vilken autentiseringsmetod du väljer.

Not

Lösenord lagras aldrig i klartext eller krypteras med en reversibel algoritm i Microsoft Entra-ID. Mer information om den faktiska processen för synkronisering av lösenordshash finns i Implementera synkronisering av lösenordshash med Microsoft Entra Connect Sync.

Microsoft Entra-direktautentisering. Tillhandahåller en enkel lösenordsverifiering för Microsoft Entra-autentiseringstjänster med hjälp av en programvaruagent som körs på en eller flera lokala servrar. Servrarna verifierar användarna direkt med din lokal Active Directory, vilket säkerställer att lösenordsverifieringen inte sker i molnet.

Företag med säkerhetskrav för att omedelbart framtvinga lokala användarkontotillstånd, lösenordsprinciper och inloggningstimmar kan använda den här autentiseringsmetoden. Mer information om den faktiska direktautentiseringsprocessen finns i Användarinloggning med Microsoft Entra-direktautentisering.

Federerad autentisering

När du väljer den här autentiseringsmetoden lämnar Microsoft Entra ID bort autentiseringsprocessen till ett separat betrott autentiseringssystem, till exempel lokal Active Directory Federation Services (AD FS), för att verifiera användarens lösenord.

Autentiseringssystemet kan tillhandahålla andra avancerade autentiseringskrav, till exempel multifaktorautentisering från tredje part.

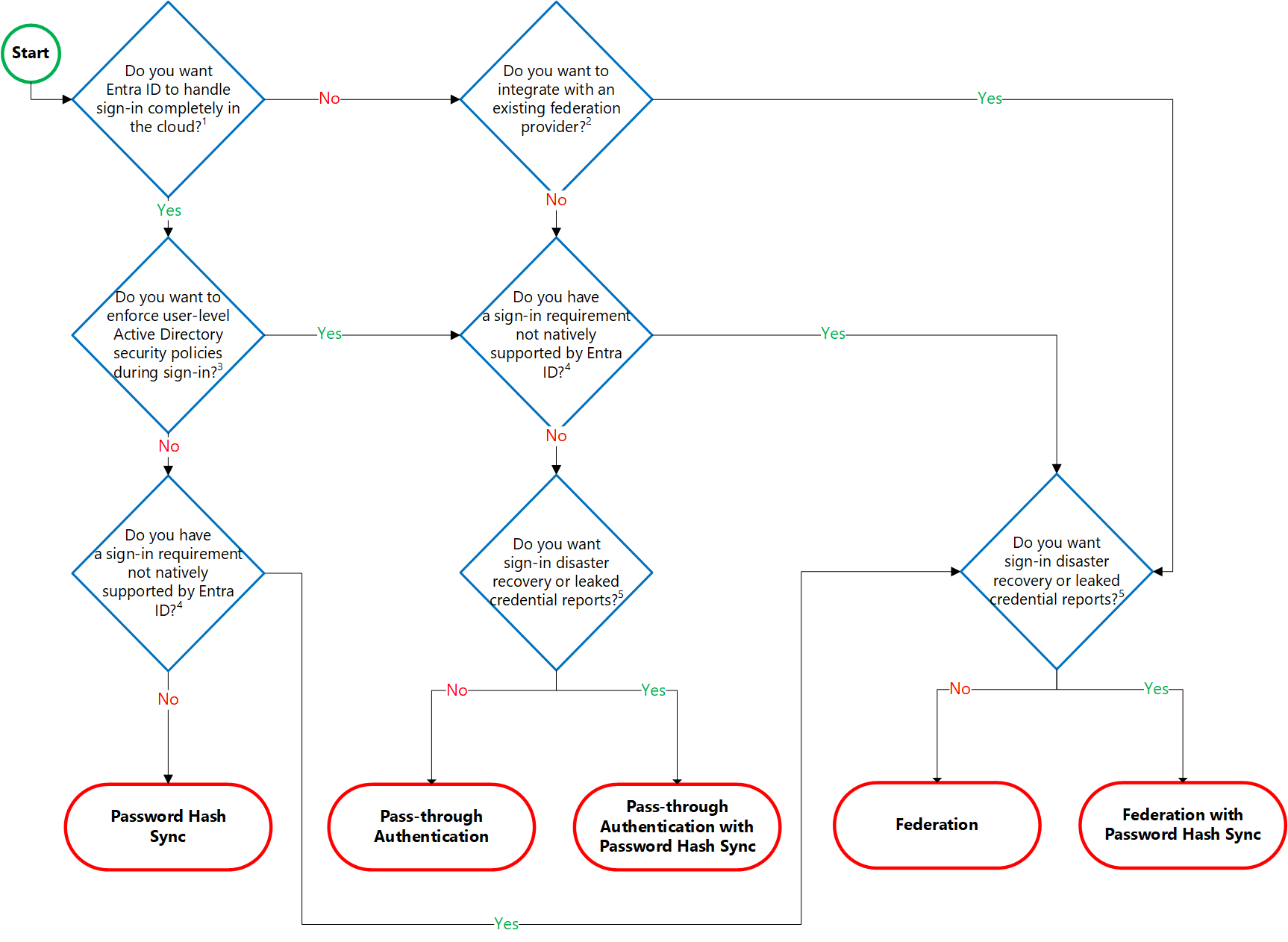

Följande avsnitt hjälper dig att avgöra vilken autentiseringsmetod som passar dig genom att använda ett beslutsträd. Det hjälper dig att avgöra om du vill distribuera molnbaserad eller federerad autentisering för din Microsoft Entra-hybrididentitetslösning.

Beslutsträd

Information om beslutsfrågor:

- Microsoft Entra-ID kan hantera inloggning för användare utan att förlita sig på lokala komponenter för att verifiera lösenord.

- Microsoft Entra-ID kan lämna över användarinloggning till en betrodd autentiseringsprovider, till exempel Microsofts AD FS.

- Om du behöver tillämpa Active Directory-säkerhetsprinciper på användarnivå, till exempel konto som har upphört att gälla, inaktiverat konto, lösenordet har upphört att gälla, kontot är utelåst och inloggningstimmar för varje användares inloggning kräver Microsoft Entra-ID vissa lokala komponenter.

- Inloggningsfunktioner stöds inte internt av Microsoft Entra-ID:

- Logga in med autentiseringslösning från tredje part.

- Lokal autentiseringslösning för flera platser.

- Microsoft Entra ID Protection kräver synkronisering av lösenordshash oavsett vilken inloggningsmetod du väljer för att ge användarna rapporten med läckta autentiseringsuppgifter . Organisationer kan redundansväxla till synkronisering av lösenordshash om deras primära inloggningsmetod misslyckas och den konfigurerades före felhändelsen.

Not

Microsoft Entra ID Protection kräver Microsoft Entra ID P2-licenser .

Detaljerade överväganden

Molnautentisering: Synkronisering av lösenordshash

Ansträngning. Synkronisering av lösenordshash kräver minst arbete när det gäller distribution, underhåll och infrastruktur. Den här nivån gäller vanligtvis för organisationer som bara behöver sina användare för att logga in på Microsoft 365, SaaS-appar och andra Microsoft Entra ID-baserade resurser. När den är aktiverad är synkronisering av lösenordshash en del av Microsoft Entra Connect Sync-processen och körs varannan minut.

Användarupplevelse. För att förbättra användarnas inloggningsupplevelse använder du Microsoft Entra-anslutna enheter eller Hybrid-anslutna Microsoft Entra-enheter. Om du inte kan ansluta dina Windows-enheter till Microsoft Entra-ID rekommenderar vi att du distribuerar sömlös SSO med synkronisering av lösenordshash. Sömlös enkel inloggning eliminerar onödiga frågor när användare är inloggade.

Avancerade scenarier. Om organisationer väljer att göra det kan du använda insikter från identiteter med Microsoft Entra ID Protection-rapporter med Microsoft Entra ID P2. Ett exempel är rapporten över läckta autentiseringsuppgifter. Windows Hello för företag har specifika krav när du använder synkronisering av lösenordshash. Microsoft Entra Domain Services kräver synkronisering av lösenordshash för att etablera användare med företagets autentiseringsuppgifter i den hanterade domänen.

Organisationer som kräver multifaktorautentisering med synkronisering av lösenordshash måste använda microsoft entra multifaktorautentisering eller anpassade kontroller för villkorsstyrd åtkomst. Dessa organisationer kan inte använda metoder för multifaktorautentisering från tredje part eller lokalt som är beroende av federation.

Not

Villkorsstyrd åtkomst för Microsoft Entra kräver Microsoft Entra ID P1-licenser .

Affärskontinuitet. Att använda synkronisering av lösenordshash med molnautentisering är mycket tillgängligt som en molntjänst som skalar till alla Microsoft-datacenter. Distribuera en andra Microsoft Entra Connect-server i mellanlagringsläge i vänteläge för att se till att synkroniseringen av lösenordshash inte upphör under längre perioder.

Överväganden. För närvarande framtvingar synkronisering av lösenordshash inte omedelbart ändringar i lokala kontotillstånd. I det här fallet har en användare åtkomst till molnappar tills användarkontotillståndet har synkroniserats med Microsoft Entra-ID. Organisationer kanske vill övervinna den här begränsningen genom att köra en ny synkroniseringscykel efter att administratörer har massuppdateringar till lokala användarkontotillstånd. Ett exempel är att inaktivera konton.

Not

Lösenordet har upphört att gälla och kontots låsta tillstånd synkroniseras för närvarande inte med Microsoft Entra-ID med Microsoft Entra Connect. När du ändrar en användares lösenord och anger att användaren måste ändra lösenordet vid nästa inloggningsflagga synkroniseras inte lösenordshash till Microsoft Entra-ID med Microsoft Entra Connect förrän användaren ändrar sitt lösenord.

Se implementering av synkronisering av lösenordshash för distributionssteg.

Molnautentisering: Direktautentisering

Ansträngning. För direktautentisering behöver du en eller flera (vi rekommenderar tre) lätta agenter installerade på befintliga servrar. Dessa agenter måste ha åtkomst till dina lokal Active Directory Domain Services, inklusive dina lokala AD-domänkontrollanter. De behöver utgående åtkomst till Internet och åtkomst till dina domänkontrollanter. Därför stöds det inte att distribuera agenterna i ett perimeternätverk.

Direktautentisering kräver obegränsad nätverksåtkomst till domänkontrollanter. All nätverkstrafik är krypterad och begränsad till autentiseringsbegäranden. Mer information om den här processen finns i säkerhetsdjupet för direktautentisering.

Användarupplevelse. För att förbättra användarnas inloggningsupplevelse använder du Microsoft Entra-anslutna enheter eller Hybrid-anslutna Microsoft Entra-enheter. Om du inte kan ansluta dina Windows-enheter till Microsoft Entra-ID rekommenderar vi att du distribuerar sömlös SSO med synkronisering av lösenordshash. Sömlös enkel inloggning eliminerar onödiga frågor när användare är inloggade.

Avancerade scenarier. Direktautentisering tillämpar den lokala kontoprincipen vid tidpunkten för inloggningen. Åtkomst nekas till exempel när en lokal användares kontotillstånd är inaktiverat, utelåst eller deras lösenord upphör att gälla eller inloggningsförsöket faller utanför de timmar då användaren tillåts logga in.

Organisationer som kräver multifaktorautentisering med direktautentisering måste använda microsoft entra multifaktorautentisering eller anpassade kontroller för villkorsstyrd åtkomst. Dessa organisationer kan inte använda en tredjeparts- eller lokal multifaktorautentiseringsmetod som är beroende av federation. Avancerade funktioner kräver att synkronisering av lösenordshash distribueras oavsett om du väljer direktautentisering eller inte. Ett exempel är den läckta identifieringen av autentiseringsuppgifter för Microsoft Entra ID Protection.

Affärskontinuitet. Vi rekommenderar att du distribuerar två extra direktautentiseringsagenter. Dessa tillägg är utöver den första agenten på Microsoft Entra Connect-servern. Den här andra distributionen säkerställer hög tillgänglighet för autentiseringsbegäranden. När du har tre agenter distribuerade kan en agent fortfarande misslyckas när en annan agent är nere för underhåll.

Det finns en annan fördel med att distribuera synkronisering av lösenordshash utöver direktautentisering. Den fungerar som en säkerhetskopieringsautentiseringsmetod när den primära autentiseringsmetoden inte längre är tillgänglig.

Överväganden. Du kan använda synkronisering av lösenordshash som en autentiseringsmetod för säkerhetskopiering för direktautentisering, när agenterna inte kan verifiera en användares autentiseringsuppgifter på grund av ett betydande lokalt fel. Redundansväxling till synkronisering av lösenordshash sker inte automatiskt och du måste använda Microsoft Entra Connect för att växla inloggningsmetoden manuellt.

Andra överväganden om direktautentisering, inklusive alternativt ID-stöd, finns i vanliga frågor och svar.

Se implementering av direktautentisering för distributionssteg.

Federerad autentisering

Ansträngning. Ett federerat autentiseringssystem förlitar sig på ett externt betrott system för att autentisera användare. Vissa företag vill återanvända sin befintliga federerade systeminvestering med sin Microsoft Entra hybrididentitetslösning. Underhållet och hanteringen av det federerade systemet ligger utanför Microsoft Entra-ID:ts kontroll. Det är upp till organisationen att använda det federerade systemet för att se till att det distribueras säkert och kan hantera autentiseringsbelastningen.

Användarupplevelse. Användarupplevelsen för federerad autentisering beror på implementeringen av funktionerna, topologin och konfigurationen av federationsgruppen. Vissa organisationer behöver den här flexibiliteten för att anpassa och konfigurera åtkomsten till federationsgruppen så att den passar deras säkerhetskrav. Det är till exempel möjligt att konfigurera internt anslutna användare och enheter för att logga in användare automatiskt, utan att fråga dem om autentiseringsuppgifter. Den här konfigurationen fungerar eftersom de redan har loggat in på sina enheter. Vid behov gör vissa avancerade säkerhetsfunktioner användarnas inloggningsprocess svårare.

Avancerade scenarier. En federerad autentiseringslösning krävs när kunder har ett autentiseringskrav som Microsoft Entra-ID inte stöder internt. Se detaljerad information som hjälper dig att välja rätt inloggningsalternativ. Tänk på följande vanliga krav:

- Tredjeparts multifaktorprovidrar som kräver en federerad identitetsprovider.

- Autentisering med hjälp av autentiseringslösningar från tredje part. Se kompatibilitetslistan för Microsoft Entra-federation.

- Logga in som kräver ett sAMAccountName, till exempel DOMÄN\användarnamn, i stället för ett UPN (User Principal Name), till exempel user@domain.com.

Affärskontinuitet. Federerade system kräver vanligtvis en belastningsutjäxad matris med servrar, som kallas en servergrupp. Den här servergruppen konfigureras i en intern nätverks- och perimeternätverkstopologi för att säkerställa hög tillgänglighet för autentiseringsbegäranden.

Distribuera synkronisering av lösenordshash tillsammans med federerad autentisering som en säkerhetskopieringsautentiseringsmetod när den primära autentiseringsmetoden inte längre är tillgänglig. Ett exempel är när de lokala servrarna inte är tillgängliga. Vissa stora företagsorganisationer kräver en federationslösning för att stödja flera ingresspunkter på Internet som konfigurerats med geo-DNS för begäranden om autentisering med låg latens.

Överväganden. Federerade system kräver vanligtvis en större investering i lokal infrastruktur. De flesta organisationer väljer det här alternativet om de redan har en lokal federationsinvestering. Och om det är ett starkt affärskrav att använda en enskild identitetsprovider. Federation är mer komplext att använda och felsöka jämfört med lösningar för molnautentisering.

För en domän som inte kan verifieras i Microsoft Entra-ID behöver du extra konfiguration för att implementera inloggning med användar-ID. Det här kravet kallas stöd för alternativt inloggnings-ID. Se Konfigurera alternativt inloggnings-ID för begränsningar och krav. Om du väljer att använda en tredjepartsleverantör för multifaktorautentisering med federation kontrollerar du att providern har stöd för WS-Trust så att enheter kan ansluta till Microsoft Entra-ID.

Se Distribuera federationsservrar för distributionssteg.

Not

När du distribuerar din Microsoft Entra-hybrididentitetslösning måste du implementera en av de topologier som stöds i Microsoft Entra Connect. Läs mer om konfigurationer som stöds och inte stöds på Topologies för Microsoft Entra Connect.

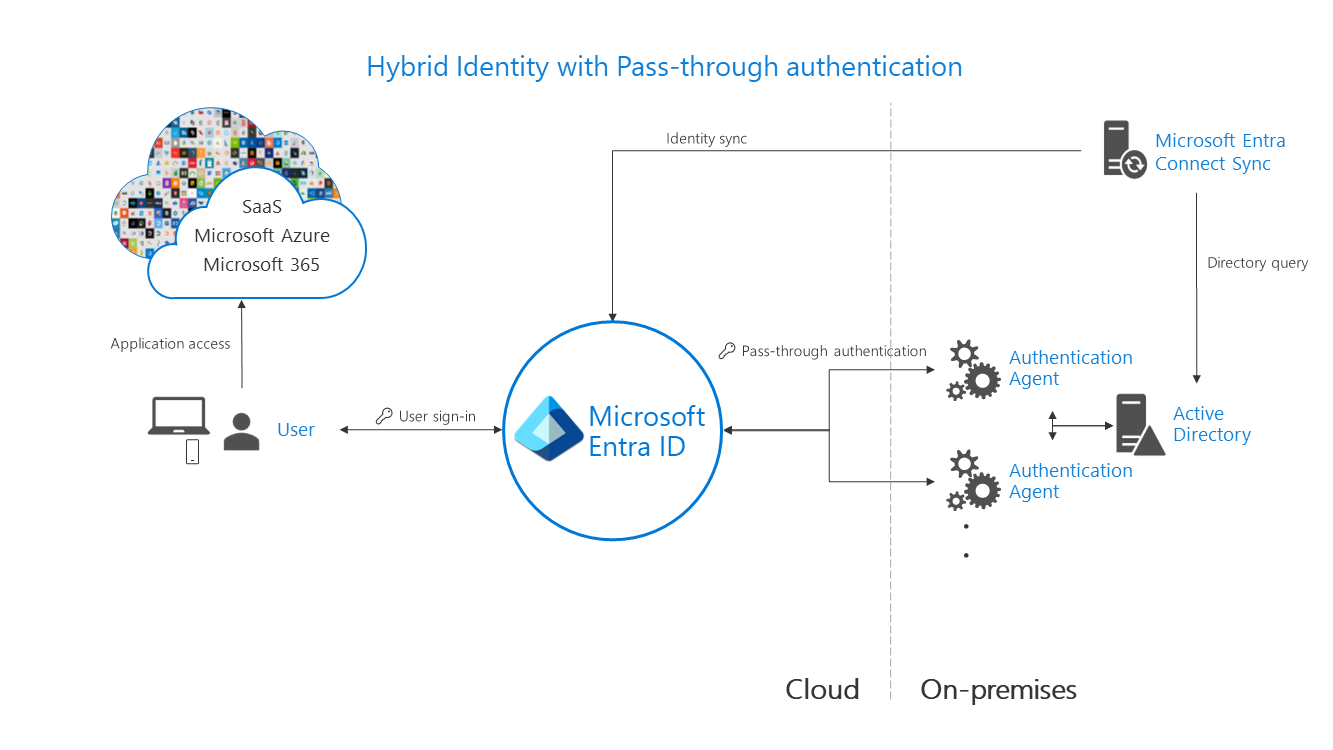

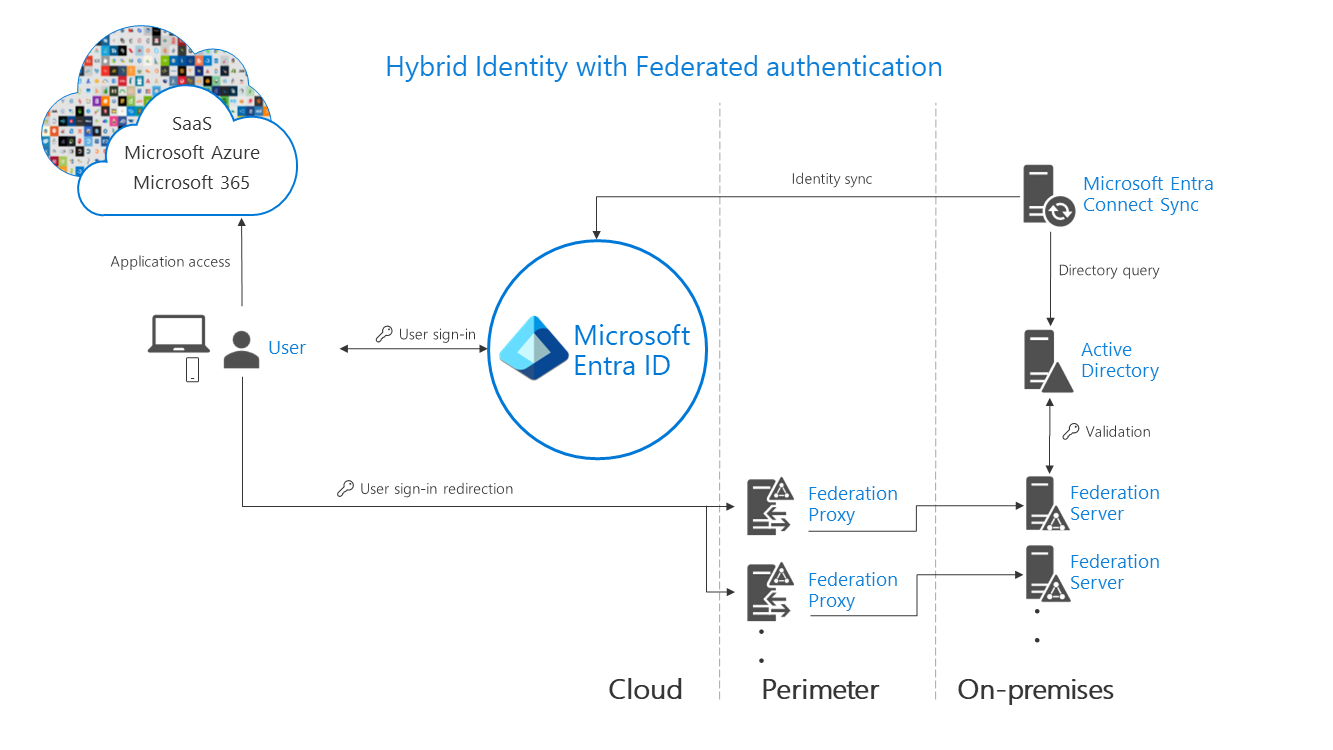

Arkitekturdiagram

Följande diagram beskriver de arkitekturkomponenter på hög nivå som krävs för varje autentiseringsmetod som du kan använda med din Hybrididentitetslösning för Microsoft Entra. De ger en översikt som hjälper dig att jämföra skillnaderna mellan lösningarna.

Enkelhet i en lösning för synkronisering av lösenordshash:

Agentkrav för direktautentisering med två agenter för redundans:

Komponenter som krävs för federation i din perimeter och ditt interna nätverk i din organisation:

Jämföra metoder

| Hänsyn | Synkronisering av lösenordshash | Direktautentisering | Federation med AD FS |

|---|---|---|---|

| Var sker autentisering? | I molnet | I molnet efter ett säkert utbyte av lösenordsverifiering med den lokala autentiseringsagenten | Lokalt |

| Vilka är de lokala serverkraven utöver etableringssystemet: Microsoft Entra Connect? | Ingen | En server för varje ytterligare autentiseringsagent | Två eller flera AD FS-servrar Två eller flera WAP-servrar i perimeternätverket/DMZ-nätverket |

| Vilka är kraven för lokalt Internet och nätverk utöver etableringssystemet? | Ingen | Utgående Internetåtkomst från servrar som kör autentiseringsagenter | Inkommande Internetåtkomst till WAP-servrar i perimetern Inkommande nätverksåtkomst till AD FS-servrar från WAP-servrar i perimetern Belastningsutjämning för nätverk |

| Finns det ett krav på TLS/SSL-certifikat? | Nej | Nej | Ja |

| Finns det en hälsoövervakningslösning? | Krävs inte | Agentstatus som tillhandahålls av administrationscentret för Microsoft Entra | Microsoft Entra Connect Health |

| Får användarna enkel inloggning till molnresurser från domänanslutna enheter i företagsnätverket? | Ja med Microsoft Entra-anslutna enheter, Hybrid-anslutna Microsoft Entra-enheter, Microsoft Enterprise SSO-plugin-programmet för Apple-enheter eller sömlös enkel inloggning | Ja med Microsoft Entra-anslutna enheter, Hybrid-anslutna Microsoft Entra-enheter, Microsoft Enterprise SSO-plugin-programmet för Apple-enheter eller sömlös enkel inloggning | Ja |

| Vilka inloggningstyper stöds? | UserPrincipalName + lösenord Windows-integrerad autentisering med sömlös enkel inloggning Alternativt inloggnings-ID Microsoft Entra-anslutna enheter Microsoft Entra Hybrid-anslutna enheter Certifikat- och smartkortautentisering |

UserPrincipalName + lösenord Windows-integrerad autentisering med sömlös enkel inloggning Alternativt inloggnings-ID Microsoft Entra-anslutna enheter Microsoft Entra Hybrid-anslutna enheter Certifikat- och smartkortautentisering |

UserPrincipalName + lösenord sAMAccountName + lösenord Windows-integrerad autentisering Certifikat- och smartkortautentisering Alternativt inloggnings-ID |

| Stöds Windows Hello för företag? | Nyckelförtroendemodell Hybrid Cloud Trust |

Nyckelförtroendemodell Hybrid Cloud Trust Båda kräver windows Server 2016-domänens funktionsnivå |

Nyckelförtroendemodell Hybrid Cloud Trust Certifikatförtroendemodell |

| Vilka alternativ finns det för multifaktorautentisering? | Microsoft Entra multifaktorautentisering Anpassade kontroller med villkorsstyrd åtkomst* |

Microsoft Entra multifaktorautentisering Anpassade kontroller med villkorsstyrd åtkomst* |

Microsoft Entra multifaktorautentisering MFA från tredje part Anpassade kontroller med villkorsstyrd åtkomst* |

| Vilka användarkontotillstånd stöds? | Inaktiverade konton (upp till 30 minuters fördröjning) |

Inaktiverade konton Kontot är utelåst Kontot har upphört att gälla Lösenordet har upphört att gälla Inloggningstimmar |

Inaktiverade konton Kontot är utelåst Kontot har upphört att gälla Lösenordet har upphört att gälla Inloggningstimmar |

| Vilka är alternativen för villkorsstyrd åtkomst? | Villkorsstyrd åtkomst för Microsoft Entra med Microsoft Entra ID P1 eller P2 | Villkorsstyrd åtkomst för Microsoft Entra med Microsoft Entra ID P1 eller P2 | Villkorsstyrd åtkomst för Microsoft Entra med Microsoft Entra ID P1 eller P2 AD FS-anspråksregler |

| Stöds blockering av äldre protokoll? | Ja | Ja | Ja |

| Kan du anpassa logotypen, bilden och beskrivningen på inloggningssidorna? | Ja, med Microsoft Entra ID P1 eller P2 | Ja, med Microsoft Entra ID P1 eller P2 | Ja |

| Vilka avancerade scenarier stöds? | Smart lösenordsutelåsning Rapporter om läckta autentiseringsuppgifter med Microsoft Entra ID P2 |

Smart lösenordsutelåsning | Autentiseringssystem med låg svarstid för flera platser AD FS-extranätsutelåsning Integrering med identitetssystem från tredje part |

Not

Anpassade kontroller i Villkorsstyrd åtkomst i Microsoft Entra stöder för närvarande inte enhetsregistrering.

Rekommendationer

Ditt identitetssystem säkerställer användarnas åtkomst till appar som du migrerar och gör tillgängliga i molnet. Använd eller aktivera synkronisering av lösenordshash med den autentiseringsmetod du väljer av följande skäl:

Hög tillgänglighet och haveriberedskap. Direktautentisering och federation förlitar sig på lokal infrastruktur. För direktautentisering omfattar det lokala fotavtrycket servermaskinvaran och nätverket som direktautentiseringsagenterna kräver. För federation är det lokala fotavtrycket ännu större. Det kräver servrar i perimeternätverket för proxyautentiseringsbegäranden och de interna federationsservrarna.

Distribuera redundanta servrar för att undvika enskilda felpunkter. Sedan kommer autentiseringsbegäranden alltid att betjänas om någon komponent misslyckas. Både direktautentisering och federation förlitar sig också på domänkontrollanter för att svara på autentiseringsbegäranden, vilket också kan misslyckas. Många av dessa komponenter behöver underhåll för att hålla sig felfria. Avbrott är mer sannolika när underhåll inte planeras och implementeras korrekt.

Lokal avbrottsberedskap. Konsekvenserna av ett lokalt avbrott på grund av en cyberattack eller katastrof kan vara betydande, allt från ryktesskador till en förlamad organisation som inte kan hantera attacken. Nyligen utsattes många organisationer för attacker mot skadlig kod, inklusive riktad utpressningstrojan, vilket fick deras lokala servrar att gå ner. När Microsoft hjälper kunder att hantera den här typen av attacker visas två kategorier av organisationer:

Organisationer som tidigare också aktiverat synkronisering av lösenordshash ovanpå federerad autentisering eller direktautentisering ändrade sin primära autentiseringsmetod för att sedan använda synkronisering av lösenordshash. De var online igen om några timmar. Genom att använda åtkomst till e-post via Microsoft 365 arbetade de med att lösa problem och komma åt andra molnbaserade arbetsbelastningar.

Organisationer som inte tidigare aktiverade synkronisering av lösenordshash var tvungna att använda icke betrodda externa e-postsystem för konsumenter för kommunikation för att lösa problem. I dessa fall tog det veckor för dem att återställa sin lokala identitetsinfrastruktur innan användarna kunde logga in på molnbaserade appar igen.

ID-skydd. Ett av de bästa sätten att skydda användare i molnet är Microsoft Entra ID Protection med Microsoft Entra ID P2. Microsoft söker kontinuerligt igenom Internet efter användar- och lösenordslistor som dåliga aktörer säljer och gör tillgängliga på dark web. Microsoft Entra-ID kan använda den här informationen för att kontrollera om något av användarnamnen och lösenorden i din organisation har komprometterats. Därför är det viktigt att aktivera synkronisering av lösenordshash oavsett vilken autentiseringsmetod du använder, oavsett om den är federerad eller direktautentisering. Läckta autentiseringsuppgifter visas som en rapport. Använd den här informationen för att blockera eller tvinga användare att ändra sina lösenord när de försöker logga in med läckta lösenord.

Slutsats

Den här artikeln beskriver olika autentiseringsalternativ som organisationer kan konfigurera och distribuera för att stödja åtkomst till molnappar. För att uppfylla olika affärs-, säkerhets- och tekniska krav kan organisationer välja mellan synkronisering av lösenordshash, direktautentisering och federation.

Överväg varje autentiseringsmetod. Uppfyller arbetet med att distribuera lösningen och användarens upplevelse av inloggningsprocessen dina affärskrav? Utvärdera om din organisation behöver avancerade scenarier och funktioner för affärskontinuitet för varje autentiseringsmetod. Utvärdera slutligen övervägandena för varje autentiseringsmetod. Hindrar någon av dem dig från att implementera ditt val?

Nästa steg

I dagens värld är hot närvarande 24 timmar om dygnet och kommer från överallt. Implementera rätt autentiseringsmetod så minimerar den dina säkerhetsrisker och skyddar dina identiteter.

Kom igång med Microsoft Entra-ID och distribuera rätt autentiseringslösning för din organisation.

Om du funderar på att migrera från federerad till molnautentisering kan du läsa mer om att ändra inloggningsmetoden. För att hjälpa dig att planera och implementera migreringen använder du dessa projektdistributionsplaner eller överväger att använda den nya funktionen för stegvis distribution för att migrera federerade användare till att använda molnautentisering i en stegvis metod.