Mobile Threat Defense-integrering med Intune

Obs!

Den här artikeln handlar om mobile threat defense-leverantörer från tredje part. Mer information om Microsoft Defender för Endpoint finns i Microsoft Defender för Endpoint.

Intune kan integrera data från en MTD-leverantör (Mobile Threat Defense) som informationskälla för principer för enhetsefterlevnad och regler för villkorlig åtkomst för enheter. Du kan använda den här informationen för att skydda företagsresurser som Exchange och SharePoint genom att blockera åtkomst från komprometterade mobila enheter.

Intune kan använda samma data som en källa för oregistrerade enheter med hjälp av Intune appskyddsprinciper. Därför kan administratörer använda den här informationen för att skydda företagsdata i en Microsoft Intune skyddad app och utfärda en blockering eller selektiv rensning.

Stöd för myndighetsmoln

Mobile Threat Defense-anslutningsappar (MTD) för Android- och iOS/iPadOS-enheter är tillgängliga i följande nationella moln, förutsatt att MTD-partner också stöder dessa miljöer. När du loggar in på din klientorganisation kan du visa tillgängliga anslutningsappar i den specifika miljön:

- U.S. Government Community Cloud (GCC) High

- 21Vianet

Läs mer om Intune och myndighetsmoln:

- Microsoft Intune för GCC High-stöd för amerikanska myndigheter

- Microsoft Intune för tjänstbeskrivning för US Government GCC High och DoD

- Microsoft Intune drivs av 21Vianet i Kina

Skydda företagsresurser

Genom att integrera information från MTD-leverantörer kan du skydda företagets resurser mot hot som påverkar mobila plattformar.

Vanligtvis är företag proaktiva när det gäller att skydda datorer mot sårbarheter och attacker, medan mobila enheter ofta inte övervakas och är oskyddade. Där mobila plattformar har inbyggt skydd, till exempel appisolering och kontrollerade konsumentappbutiker, är dessa plattformar fortfarande sårbara för sofistikerade attacker. När fler anställda använder enheter för arbete och för att få åtkomst till känslig information kan informationen från MTD-leverantörer hjälpa dig att skydda enheter och resurser från allt mer sofistikerade attacker.

Intune Mobile Threat Defense-anslutningsappar

Intune använder en Mobile Threat Defense-anslutning för att skapa en kommunikationskanal mellan Intune och din valda MTD-leverantör. Intune MTD-partner erbjuder intuitiva och enkla att distribuera program för mobila enheter. Dessa program söker aktivt igenom och analyserar hotinformation för att dela med Intune. Intune kan använda data i rapporterings- eller tillämpningssyfte.

Exempel: En ansluten MTD-app rapporterar till MTD-leverantören att en telefon i nätverket för närvarande är ansluten till ett nätverk som är sårbart för Man-in-the-Middle-attacker. Den här informationen kategoriseras till en lämplig risknivå på låg, medel eller hög. Den här risknivån jämförs sedan med de risknivåtilldelningar som du anger i Intune. Baserat på den här jämförelsen kan åtkomst till vissa resurser som du väljer återkallas när enheten komprometteras.

Status för anslutningsappen

När du har lagt till en Mobile Threat Defense-anslutning till din klientorganisation visas något av följande tillstånd:

| Status för anslutningsappen | Definition | Blockerade meddelanden om enhetshot? | Blockerade AppSync-begärandemeddelanden? |

|---|---|---|---|

| Oanträffbar | Anslutningsappen är/avetablerades. MTD-partnern måste prata med Intune för att etablera den igen. | Ja (från och med 2308) | Ja (från och med 2308) |

| Inte konfigurerad | Konfigurationen av anslutningsappen är inte klar. Det kan finnas ytterligare steg eller behörigheter som krävs inom Intune eller MTD-partnern för att den här statusen ska ändras till Tillgänglig | Ja (från och med 2309) | Ja (från och med 2309) |

| Kan användas | Konfigurationen av anslutningsappen är klar. Minst en plattformsväxlingsknapp måste vara aktiverad för att den här statusen ska ändras till Aktiverad. | Nej | Nej |

| Aktiverat | Konfigurationen av anslutningsappen är klar och minst en plattformsväxling är aktiverad för den här anslutningsappen. | Nej | Nej |

| Unresponsive | Anslutningsappen svarar inte. Om anslutningstjänstens status fortsätter att inte svara under de dagar som definierats i Antal dagar tills partnern inte svarar ignorerar Intune kompatibilitetstillståndet. | Nej | Nej |

| Fel | Anslutningsappen har en felkod. Vissa MTD-partner kan välja att skicka detta i ett felfall. | Nej | Nej |

Data som Intune samlar in för Mobile Threat Defense

Om aktiverad samlar Intune in information om appinventering från både personliga och företagsägda enheter och gör den tillgänglig för MTD-leverantörer att hämta, till exempel Lookout for Work. Du kan samla in en appinventering från användare av iOS-enheter.

Den här tjänsten är anmäld. ingen information om appinventering delas som standard. En Intune-administratör måste aktivera App Sync för iOS-enheter i inställningarna för Mobile Threat Defense-anslutningsappen innan någon information om appinventering delas.

Appinventering

Om du aktiverar App Sync för iOS/iPadOS-enheter skickas inventeringar från både företagsägda och personligt ägda iOS/iPadOS-enheter till din MTD-tjänstleverantör. Data i appinventeringen omfattar:

- App-ID

- Appversion

- Kort appversion

- Appnamn

- Appsamlingsstorlek

- Dynamisk appstorlek

- Om appen är ad hoc-kodsignerad (från och med 2309)

- Om appen installeras från App Store (från och med 2309)

- Om appen är en betaapp (installerad via TestFlight) (från och med 2309)

- Om appen är en enhetsbaserad volyminköpt app (från och med 2309)

- Om appen verifieras eller inte

- Om appen hanteras eller inte

Exempelscenarier för registrerade enheter som använder principer för enhetsefterlevnad

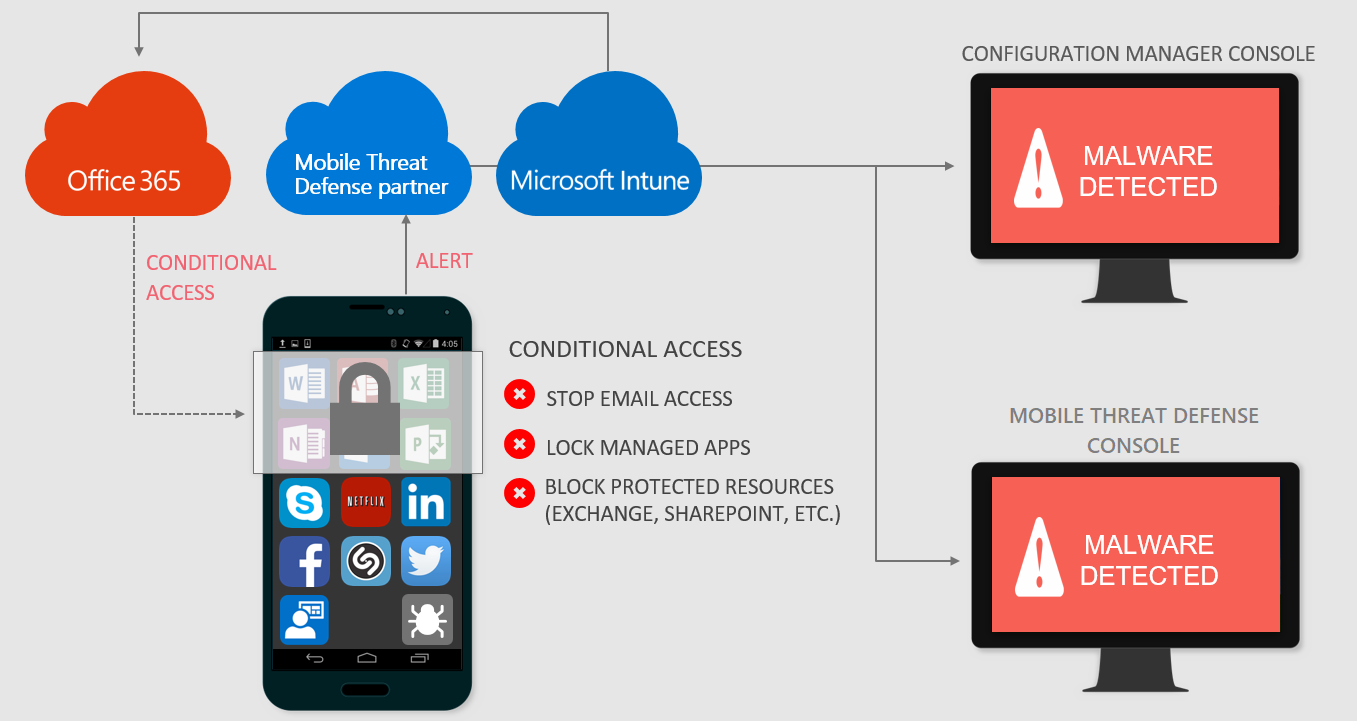

När en enhet anses vara infekterad av Mobile Threat Defense-lösningen:

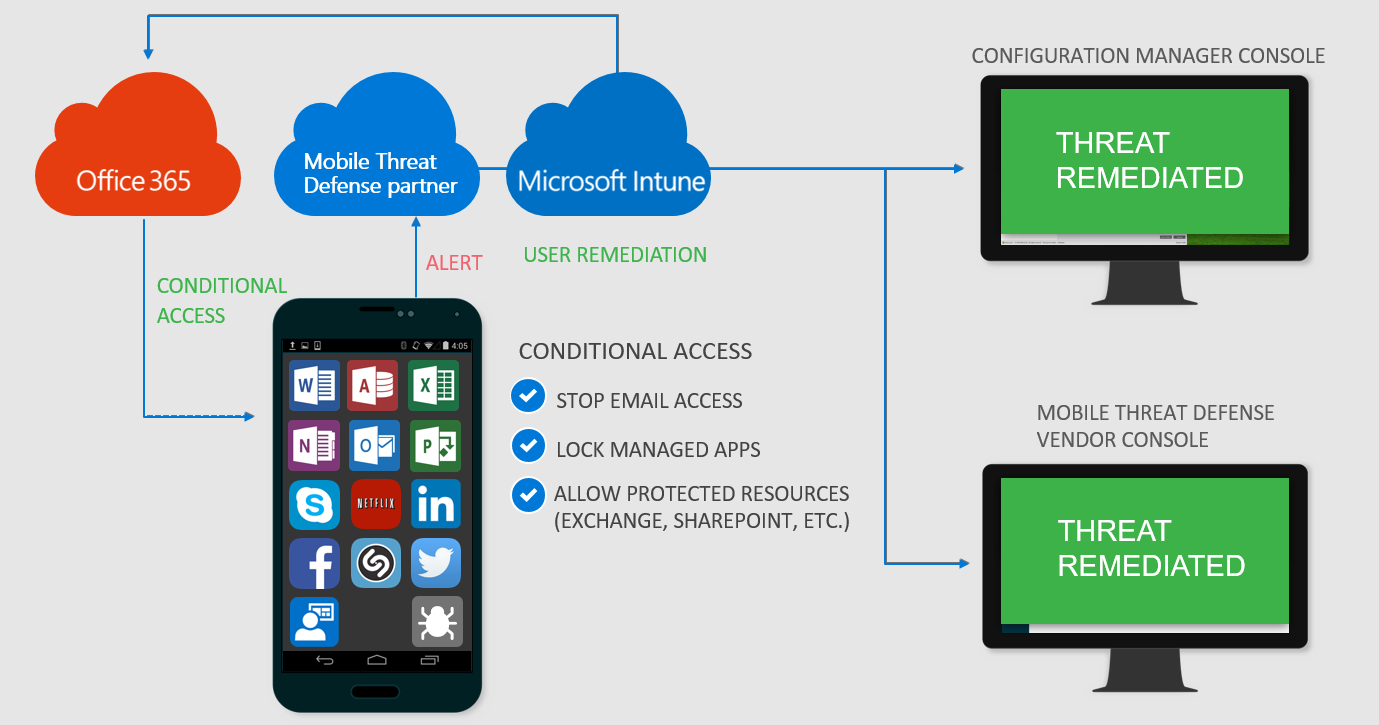

Åtkomst beviljas när enheten har åtgärdats:

Exempelscenarier för oregistrerade enheter som använder Intune appskyddsprinciper

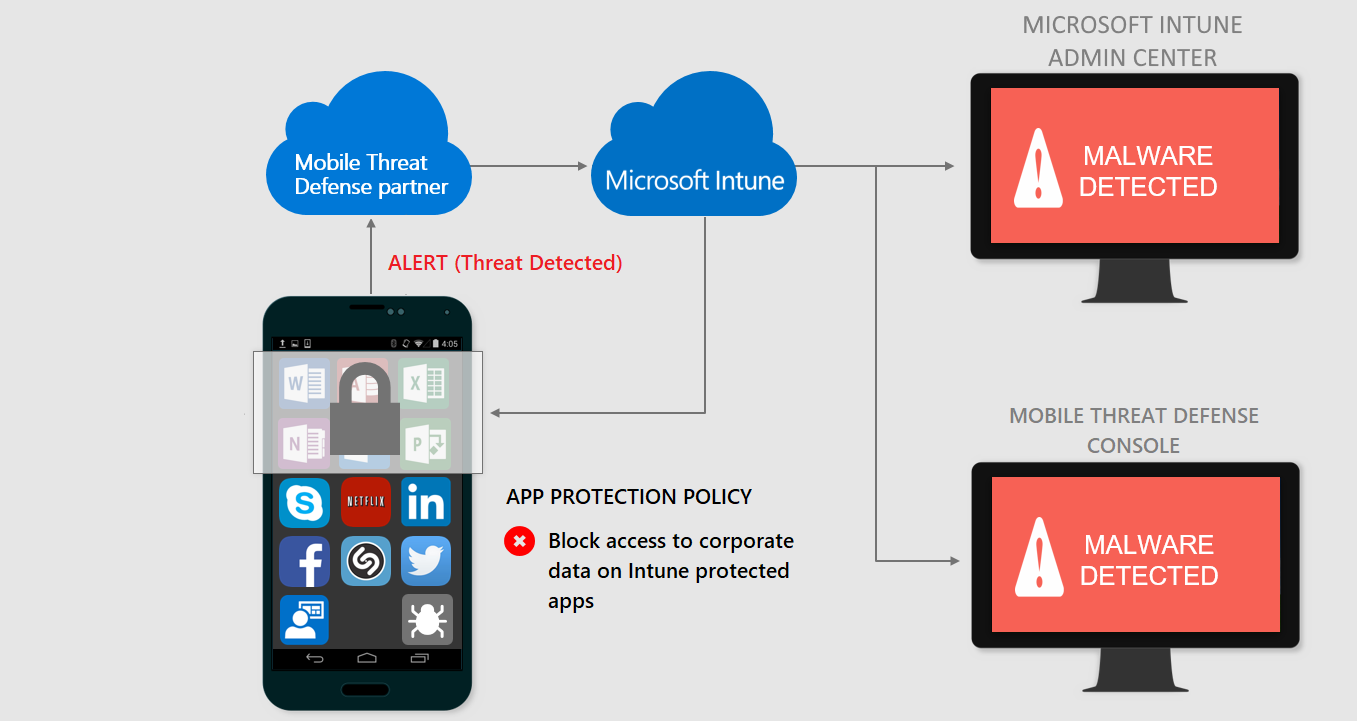

När en enhet anses vara infekterad av Mobile Threat Defense-lösningen:

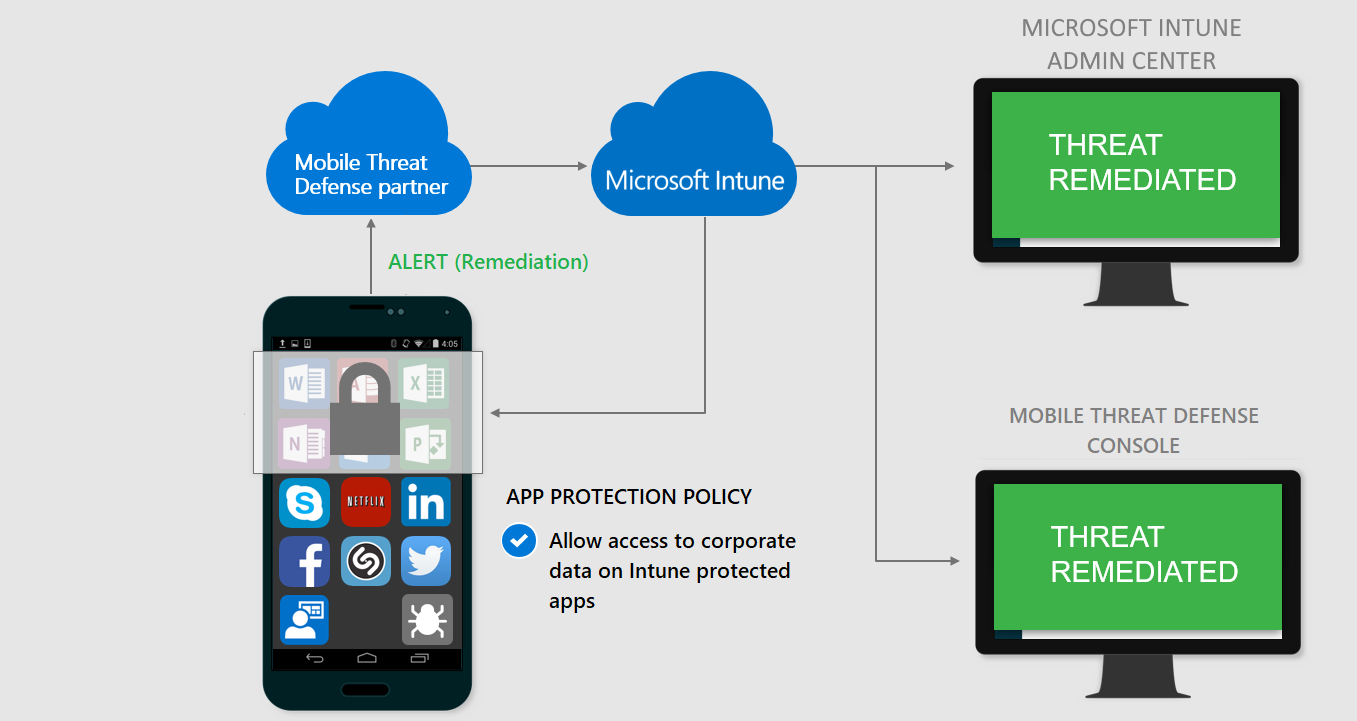

Åtkomst beviljas när enheten har åtgärdats:

Obs!

Vi rekommenderar att du använder en Mobile Threat Defense-leverantör per klientorganisation per plattform.

För Enhetsefterlevnad kan du använda flera Mobile Defense-leverantörer med en enda Intune klientorganisation. Men när två eller flera leverantörer har konfigurerats för användning för samma plattform måste alla enheter som kör plattformen installera varje MTD-app och söka efter hot. Om det inte går att skicka en genomsökning från en konfigurerad app blir enheten markerad som icke-kompatibel.

Den här rekommendationen gäller inte för Microsoft Defender för Endpoint. Du kan använda Defender för Endpoint med en MTD-app från tredje part och kontrollera efterlevnad separat genom att distribuera olika efterlevnadsprinciper till olika grupper.

Mobile Threat Defense-partner

Lär dig hur du skyddar åtkomsten till företagsresurser baserat på enhets-, nätverks- och programrisker med:

- Better Mobile - (Android, iOS/iPadOS)

- BlackBerry Protect Mobile - (Android, iOS/iPadOS)

- Check Point Harmony Mobile - (Android, iOS/iPadOS)

- CrowdStrike Falcon för Mobile - (Android, iOS/iPadOS)

- Jamf Mobile Threat Defense - (Android, iOS/iPadOS)

- Lookout for Work - (Android, iOS/iPadOS)

- - Microsoft Defender för Endpoint(Android, iOS/iPadOS, Windows)

- Pradeo - (Android, iOS/iPadOS)

- SentinelOne - (Android, iOS/iPadOS)

- Sophos Mobile - (Android, iOS/iPadOS)

- Symantec Endpoint Protection Mobile - (Android, iOS/iPadOS)

- Trellix Mobile Security - (Android, iOS/iPadOS)

- Trend Micro Mobile Security as a Service - (Android, iOS/iPadOS)

- Windows-säkerhet Center - (Windows) - Information om De Windows-versioner som stöder den här anslutningsappen finns i Dataskydd för Windows MAM.

- Zimperium - (Android, iOS/iPadOS)