Migrera scenarier för identitets- och åtkomsthantering till Microsoft Entra från Microsoft Identity Manager

Microsoft Identity Manager är Microsofts lokala produkt för identitets- och åtkomsthantering. Den baseras på teknik som introducerades 2003, har förbättrats kontinuerligt i dag och stöds tillsammans med Microsoft Entra-molntjänster. MIM har varit en viktig del av många strategier för identitets- och åtkomsthantering, vilket utökar Microsoft Entra ID:s molnbaserade tjänster och andra lokala agenter.

Många kunder har uttryckt intresse för att flytta centrum för sina scenarier för identitets- och åtkomsthantering helt till molnet. Vissa kunder kommer inte längre att ha en lokal miljö, medan andra integrerar den molnbaserade identitets- och åtkomsthanteringen med sina återstående lokala program, kataloger och databaser. Det här dokumentet innehåller vägledning om migreringsalternativ och metoder för att flytta IAM-scenarier (IAM) från Microsoft Identity Manager till molnbaserade Microsoft Entra-tjänster och uppdateras när nya scenarier blir tillgängliga för migrering. Liknande vägledning finns tillgänglig för migrering av andra lokala tekniker för identitetshantering, inklusive migrering från ADFS.

Migreringsöversikt

MIM implementerade metodtipsen för identitets- och åtkomsthantering vid tidpunkten för utformningen. Sedan dess har identitets- och åtkomsthanteringslandskapet utvecklats med nya program och nya affärsprioriteringar, så de metoder som rekommenderas för att hantera IAM-användningsfall skiljer sig i många fall i dag från de som tidigare rekommenderades med MIM.

Dessutom bör organisationer planera en stegvis metod för scenariomigrering. En organisation kan till exempel prioritera migrering av ett scenario för självbetjäning av lösenordsåterställning för slutanvändare som ett steg och sedan flytta ett etableringsscenario när det är klart. I vilken ordning en organisation väljer att flytta sina scenarier beror på deras övergripande IT-prioriteringar och påverkan på andra intressenter, till exempel slutanvändare som behöver en utbildningsuppdatering eller programägare.

Användaretablering

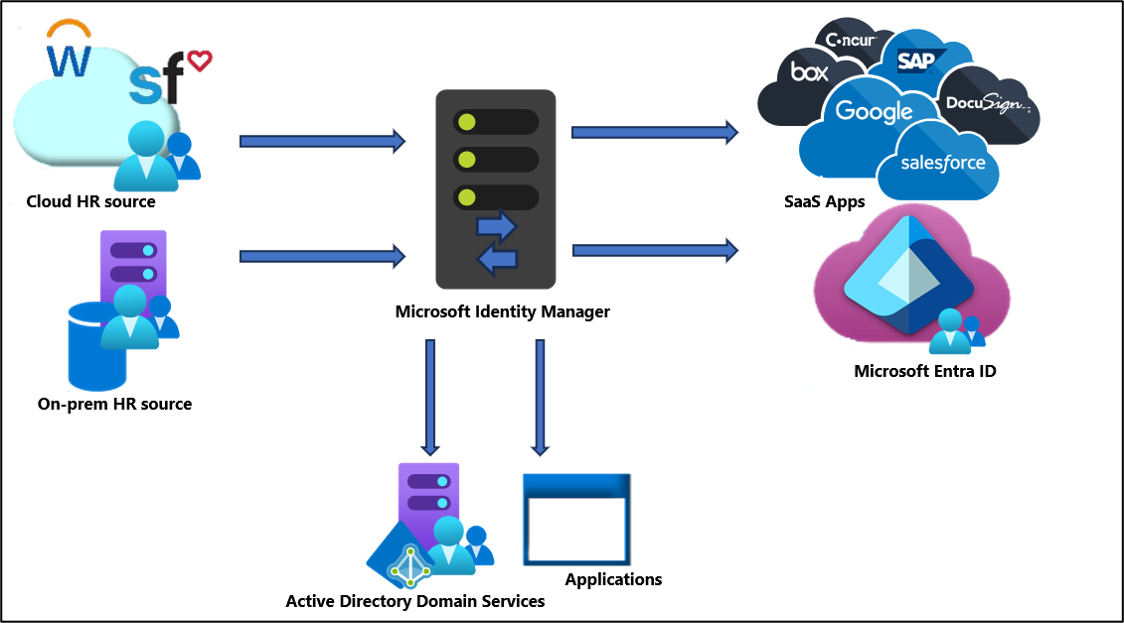

Användaretablering är kärnan i vad MIM gör. Oavsett om det är AD eller andra HR-källor är det en av dess kärnfunktioner att importera användare, aggregera dem i metaversum och sedan etablera dem till olika lagringsplatser. Diagrammet nedan illustrerar ett klassiskt etablerings-/synkroniseringsscenario.

Nu är många av dessa användaretableringsscenarier tillgängliga med hjälp av Microsoft Entra-ID och relaterade erbjudanden, som gör att du kan migrera dessa scenarier från MIM för att hantera konton i dessa program från molnet.

I följande avsnitt beskrivs de olika etableringsscenarierna.

Etablering från hr-molnsystem till Active Directory eller Microsoft Entra-ID med arbetsflöden för anslutning/ledighet

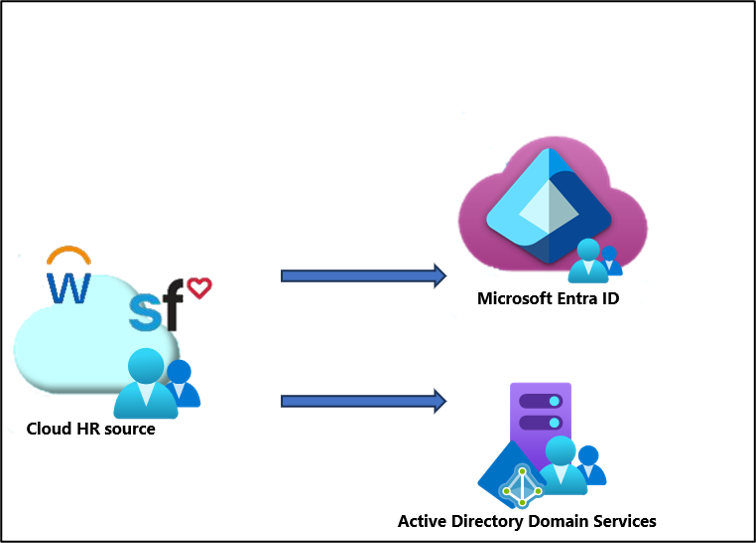

Oavsett om du vill etablera direkt från molnet till Active Directory eller Microsoft Entra-ID kan detta utföras med hjälp av inbyggda integreringar av Microsoft Entra-ID. Följande självstudier ger vägledning om etablering direkt från din HR-källa till AD eller Microsoft Entra-ID.

- Självstudie: Konfigurera Workday för automatisk användaretablering

- Självstudie: Konfigurera Workday till Microsoft Entra-användaretablering

Många av molnets HR-scenarier omfattar även att använda automatiserade arbetsflöden. Några av de här arbetsflödesaktiviteterna som har utvecklats med hjälp av arbetsflödesaktivitetsbiblioteket för MIM kan migreras till Microsoft ID Governance Lifecycle-arbetsflöden. Många av dessa verkliga scenarier kan nu skapas och hanteras direkt från molnet. Mer information finns i följande dokumentation.

- Vad är livscykelarbetsflöden?

- Automatisera anställdas ombordstigning

- Automatisera avstigning av anställda

Etablera användare från lokala HR-system till Microsoft Entra-ID med arbetsflöden för anslutning/ledighet

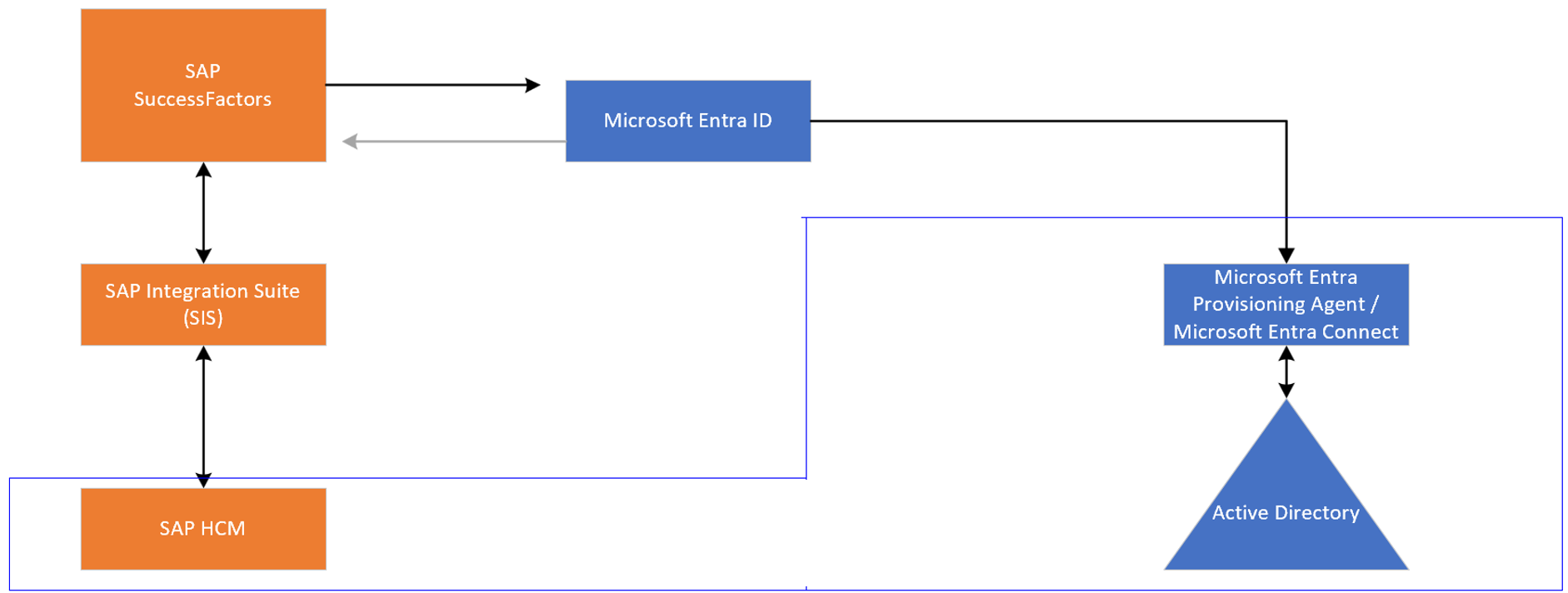

Kunder som använder SAP Human Capital Management (HCM) och har SAP SuccessFactors kan föra in identiteter i Microsoft Entra-ID med hjälp av SAP Integration Suite för att synkronisera listor över arbetare mellan SAP HCM och SAP SuccessFactors. Därifrån kan du ta med identiteter direkt till Microsoft Entra-ID eller etablera dem i Active Directory-domän Services.

Med hjälp av API-driven inkommande etablering är det nu möjligt att etablera användare direkt till Microsoft Entra-ID från ditt lokala HR-system. Om du för närvarande använder en MIM för att importera användare från ett HR-system och sedan etablerar dem till Microsoft Entra-ID kan du nu använda skapa en anpassad API-driven anslutningsapp för inkommande etablering för att åstadkomma detta. Fördelen med att använda den API-drivna etableringsanslutningsappen för att uppnå detta via MIM är att den API-drivna etableringsanslutningen har mycket mindre omkostnader och mycket mindre fotavtryck lokalt jämfört med MIM. Med den API-drivna etableringsanslutningsappen kan den också hanteras från molnet. Mer information om API-driven etablering finns i följande.

- API-drivna begrepp för inkommande etablering

- Aktivera systemintegratörer för att skapa fler anslutningsappar till postsystem

- Konfigurera API-driven etableringsapp för inkommande trafik

Dessa kan också utnyttja livscykelarbetsflöden.

- Vad är livscykelarbetsflöden?

- Automatisera anställdas ombordstigning

- Automatisera avstigning av anställda

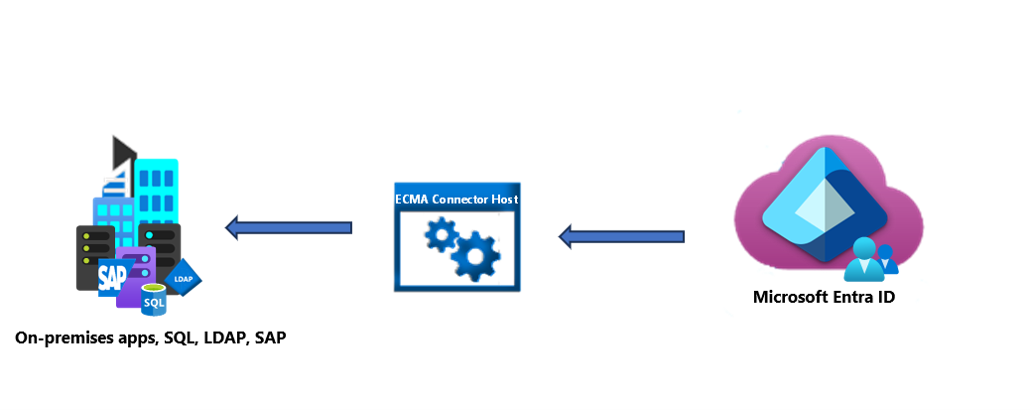

Etablera användare från Microsoft Entra-ID till lokala appar

Om du använder MIM för att etablera användare till program som SAP ECC, till program som har ett SOAP- eller REST-API eller till program med en underliggande SQL-databas eller en icke-AD LDAP-katalog, kan du nu använda lokal programetablering via ECMA Connector Host för att utföra samma uppgifter. ECMA Connector Host är en del av en lättviktsagent och gör att du kan minska ditt MIM-fotavtryck. Om du har anpassade anslutningsappar i MIM-miljön kan du migrera deras konfiguration till agenten. Mer information finns i dokumentationen nedan.

- Lokal etablering av programarkitektur

- Etablera användare till SCIM-aktiverade appar

- Etablera användare i SQL-baserade program

- Etablera användare i LDAP-kataloger

- Etablera användare i en LDAP-katalog för Linux-autentisering

- Etablera användare i program med PowerShell

- Etablering med anslutningsappen för webbtjänster

- Etablering med anpassade anslutningsappar

Etablera användare till SaaS-molnappar

Integrering med SaaS-program behövs i molnbaserad databehandling. Många av de etableringsscenarier som MIM utförde för SaaS-appar kan nu göras direkt från Microsoft Entra-ID. När det konfigureras etablerar och avetablerar Microsoft Entra-ID automatiskt användare till SaaS-program med hjälp av Microsoft Entra-etableringstjänsten. En fullständig lista över SaaS-appguider finns i länken nedan.

Etablera användare och grupper till nya anpassade appar

Om din organisation skapar nya program och kräver att du tar emot användar- eller gruppinformation eller signaler när användare uppdateras eller tas bort, rekommenderar vi att programmet antingen använder Microsoft Graph för att fråga Microsoft Entra-ID eller använder SCIM för att etableras automatiskt.

- Använda Microsoft Graph API

- Utveckla och planera etablering för en SCIM-slutpunkt i Microsoft Entra-ID

- Etablera användare till SCIM-aktiverade program som är lokala

Scenarier för grupphantering

Tidigare har organisationer använt MIM för att hantera grupper i AD, inklusive AD-säkerhetsgrupper och Exchange DLs, som sedan synkroniserades via Microsoft Entra Connect till Microsoft Entra ID och Exchange Online. Organisationer kan nu hantera säkerhetsgrupper i Microsoft Entra-ID och Exchange Online, utan att kräva att grupper skapas i lokal Active Directory.

Dynamiska grupper

Om du använder MIM för dynamiskt gruppmedlemskap kan dessa grupper migreras till dynamiska Microsoft Entra-ID-grupper. Med attributbaserade regler läggs användare till eller tas bort automatiskt baserat på det här villkoret. Mer information finns i följande dokumentation.

Göra grupper tillgängliga för AD-baserade program

Du kan nu hantera lokala program med Active Directory-grupper som etableras från och hanteras i molnet som används med Microsoft Entra-molnsynkronisering. Nu kan du med Microsoft Entra-molnsynkronisering helt styra programtilldelningar i AD samtidigt som du använder Microsoft Entra ID-styrningsfunktioner för att styra och åtgärda eventuella åtkomstrelaterade begäranden.

Mer information finns i Styra lokal Active Directory baserade appar (Kerberos) med Microsoft Entra ID-styrning.

Självbetjäningsscenarier

MIM har också använts i självbetjäningsscenarier för att hantera data i Active Directory, för användning av Exchange- och AD-integrerade appar. Nu kan många av dessa scenarier utföras från molnet.

Självbetjäning, grupphantering

Du kan tillåta användare att skapa säkerhetsgrupper eller Microsoft 365-grupper/Teams och sedan hantera medlemskapet i gruppen.

Åtkomstbegäranden med godkännanden i flera steg

Rättighetshantering introducerar begreppet åtkomstpaket. Ett åtkomstpaket är ett paket med alla resurser med den åtkomst som en användare behöver för att arbeta med ett projekt eller utföra sin uppgift, inklusive medlemskap i grupper, SharePoint Online-webbplatser eller tilldelning till programroller. Varje åtkomstpaket innehåller principer som anger vem som får åtkomst automatiskt och vem som kan begära åtkomst.

Självbetjäning av lösenordsåterställning

Microsoft Entra självbetjäning av lösenordsåterställning (SSPR) ger användarna möjlighet att ändra eller återställa sitt lösenord. Om du har en hybridmiljö kan du konfigurera Microsoft Entra Connect för att skriva tillbaka lösenordsändringshändelser från Microsoft Entra-ID till en lokal Active Directory.