Azure Container Apps ortamında ağ iletişimi

Azure Container Apps, kendi sanal ağı (VNet) ile bir ortam bağlamında çalışır.

Varsayılan olarak, Container App ortamınız sizin için otomatik olarak üretilmiş bir sanal ağ ile oluşturulur. Ağınız üzerinde ayrıntılı denetim için, ortam oluştururken var olan bir sanal ağı belirtebilirsiniz. Üretilen veya var olan bir sanal ağ ile ortam oluşturduktan sonra ağ türü değiştirilemez.

Oluşturulan sanal ağlar aşağıdaki özellikleri alır.

Bunlar:

- Microsoft kiracısında oluşturulurken size erişilemez

- İnternet üzerinden genel olarak erişilebilir

- yalnızca İnternet'in erişebildiği uç noktalara ulaşabiliyor

Ayrıca, yalnızca giriş IP kısıtlamaları ve kapsayıcı uygulaması düzeyinde giriş denetimleri gibi ağ özelliklerinin sınırlı bir alt kümesini destekler.

Aşağıdakiler gibi daha fazla Azure ağ özelliğine ihtiyacınız varsa mevcut bir sanal ağı kullanın:

- Application Gateway ile tümleştirme

- Ağ Güvenlik Grupları

- Sanal ağınızdaki özel uç noktaların arkasındaki kaynaklarla iletişim

Kullanılabilir sanal ağ özellikleri, ortam seçiminize bağlıdır.

Ortam seçimi

Container Apps'in iki farklı ortam türü vardır ve bazı önemli farklarla aynı ağ özelliklerinin birçoğu paylaşılmıştır.

| Ortam türü | Açıklama | Desteklenen plan türleri |

|---|---|---|

| İş yükü profilleri | KULLANıCı tanımlı yolları (UDR) ve NAT Ağ Geçidi üzerinden çıkışı destekler. Gereken en düşük alt ağ boyutu: /27. |

Tüketim, Ayrılmış |

| Yalnızca tüketim | Kullanıcı tanımlı yolları (UDR), NAT Ağ Geçidi üzerinden çıkışı, uzak ağ geçidi üzerinden eşlemeyi veya başka bir özel çıkışı desteklemez. Gereken en düşük alt ağ boyutu: /23. |

Tüketim |

Erişilebilirlik düzeyleri

Kapsayıcı uygulamanızın yalnızca ortam düzeyinde sanal ağınızın içinden genel girişe veya girişe izin verip vermeyeceğini yapılandırabilirsiniz.

| Erişilebilirlik düzeyi | Açıklama |

|---|---|

| Harici | Kapsayıcı uygulamanızın genel istekleri kabul etmesine izin verir. Dış ortamlar, dış, genel kullanıma yönelik IP adresine sanal IP ile dağıtılır. |

| İç | İç ortamların genel uç noktası yoktur ve bir iç IP adresine eşlenmiş bir sanal IP (VIP) ile dağıtılır. İç uç nokta bir Azure iç yük dengeleyicidir (ILB) ve IP adresleri özel sanal ağın özel IP adresleri listesinden verilir. |

Özel sanal ağ yapılandırması

Özel bir sanal ağ oluştururken aşağıdaki durumları göz önünde bulundurun:

Kapsayıcı uygulamanızın tüm dış erişimi kısıtlamasını istiyorsanız, bir iç Container Apps ortamı oluşturun.

Kendi sanal ağınızı kullanıyorsanız, dağıttığınız Container App ortamına özel olarak ayrılmış bir alt ağ sağlamanız gerekir. Bu alt ağ diğer hizmetler tarafından kullanılamaz.

Ağ adresleri, ortam oluşturulurken tanımladığınız bir alt ağ aralığından atanır.

Container Apps ortamı tarafından kullanılan alt ağ aralığını tanımlayabilirsiniz.

Ortamı iç olarak dağıtarak gelen istekleri yalnızca sanal ağ ile kısıtlayabilirsiniz.

Not

Kendi sanal ağınızı sağladığınızda, ek yönetilen kaynaklar oluşturulur. Bu kaynaklar ilişkili fiyatlarına göre maliyet doğurabilir.

Kapsayıcı uygulamanızın etrafındaki ağı tasarlamaya başladığınızda Sanal ağları planlama bölümüne bakın.

Not

Sanal ağ bir Container Apps ortamı tarafından kullanılıyorsa sanal ağları farklı kaynak grupları veya abonelikler arasında taşımaya izin verilmez.

HTTP kenar ara sunucusu davranışı

Azure Container Apps, Envoy proxy'sini uç HTTP proxy'si olarak kullanır. Aktarım Katmanı Güvenliği (TLS) uçta sonlandırılır ve istekler trafik bölme kurallarına göre yönlendirilir ve trafiği doğru uygulamaya yönlendirir.

HTTP uygulamaları, HTTP isteklerinin ve bağlantılarının sayısına göre ölçeklendirilir. Envoy, iç trafiği kümeler içinde yönlendirir.

Aşağı akış bağlantıları HTTP1.1 ve HTTP2'yi destekler ve istemci bağlantısı yükseltme gerektiriyorsa, Envoy bağlantıları otomatik olarak algılar ve yükselter.

Yukarı akış bağlantıları, giriş nesnesinde transport özelliği ayarlanarak tanımlanır.

Giriş yapılandırması

Giriş bölümünde aşağıdaki ayarları yapılandırabilirsiniz:

Erişilebilirlik düzeyi: Kapsayıcı uygulamanızı ortamda dışarıdan veya dahili olarak erişilebilir olarak ayarlayabilirsiniz. Ortam değişkeni

CONTAINER_APP_ENV_DNS_SUFFIX, ortamınız için tam etki alanı adı (FQDN) sonekini otomatik olarak çözümlemek için kullanılır. Aynı ortamdaki kapsayıcı uygulamaları arasında iletişim kurarken uygulama adını da kullanabilirsiniz. Uygulamalarınıza erişme hakkında daha fazla bilgi için bkz . Azure Container Apps'te giriş.Trafik bölme kuralları: Uygulamanızın farklı düzeltmeleri arasında trafik bölme kuralları tanımlayabilirsiniz. Daha fazla bilgi için bkz . Trafik bölme.

Farklı ağ senaryoları hakkında daha fazla bilgi için bkz . Azure Container Apps'te giriş.

Portal bağımlılıkları

Azure Container Apps'teki her uygulama için iki URL vardır.

Container Apps çalışma zamanı başlangıçta uygulamanıza erişmek için kullanılan tam etki alanı adını (FQDN) oluşturur. Kapsayıcı uygulamanızın FQDN'si için Azure portalındaki kapsayıcı uygulamanızın Genel Bakış penceresindeki Uygulama Url'sine bakın.

Sizin için ikinci bir URL de oluşturulur. Bu konum, günlük akış hizmetine ve konsola erişim verir. Gerekirse, güvenlik duvarınızın veya ara sunucunuzun izin verilenler listesine eklemeniz https://azurecontainerapps.dev/ gerekebilir.

Bağlantı noktaları ve IP adresleri

Gelen bağlantılar için aşağıdaki bağlantı noktaları kullanıma sunulur.

| Protokol | Bağlantı noktalarını |

|---|---|

| HTTP/HTTPS | 80, 443 |

IP adresleri aşağıdaki türlere ayrılmıştır:

| Type | Açıklama |

|---|---|

| Genel gelen IP adresi | Dış dağıtımdaki uygulama trafiği ve hem iç hem de dış dağıtımlarda yönetim trafiği için kullanılır. |

| Giden genel IP | Sanal ağdan ayrılan giden bağlantılar için "kimden" IP'si olarak kullanılır. Bu bağlantılar bir VPN'e yönlendirilmeyen bağlantılardır. Giden IP'ler zaman içinde değişebilir. Container Apps ortamından giden trafik için NAT ağ geçidi veya başka bir ara sunucu kullanmak yalnızca iş yükü profilleri ortamında desteklenir. |

| İç yük dengeleyici IP adresi | Bu adres yalnızca bir iç ortamda bulunur. |

Alt ağ

Sanal ağ tümleştirmesi ayrılmış bir alt ağa bağlıdır. IP adreslerinin bir alt ağda nasıl ayrıldığı ve hangi alt ağ boyutlarının desteklendiği, Azure Container Apps'te hangi planı kullandığınıza bağlıdır.

Alt ağ boyutunuzu dikkatle seçin. Container Apps ortamı oluşturduktan sonra alt ağ boyutları değiştirilemez.

Farklı ortam türlerinin farklı alt ağ gereksinimleri vardır:

/27, sanal ağ tümleştirmesi için gereken en düşük alt ağ boyutudur.Alt ağınız için

Microsoft.App/environmentstemsilci seçilmelidir.Dış girişle bir dış ortam kullanırken, gelen trafik alt ağınız yerine altyapının genel IP'sini yönlendirir.

Container Apps, alt ağ ile tümleştirme için otomatik olarak 12 IP adresi ayırır. Altyapı tümleştirmesi için gereken IP adreslerinin sayısı, ortamın ölçek taleplerine göre farklılık göstermez. Ek IP adresleri, ortamınızın iş yükü profiline bağlı olarak kullandığınız iş yükü profilinin türüne bağlı olarak aşağıdaki kurallara göre ayrılır:

Ayrılmış iş yükü profili: Kapsayıcı uygulamanızın ölçeği genişletildikçe her düğüme bir IP adresi atanır.

Tüketim iş yükü profili: Her IP adresi birden çok çoğaltma arasında paylaşılabilir. Uygulamanız için kaç IP adresi gerektiğini planlarken, her 10 çoğaltma için 1 IP adresi planlayın.

Tek düzeltme modunda bir düzeltmede değişiklik yaptığınızda, sıfır kapalı kalma süresi dağıtımını desteklemek için gerekli adres alanı kısa bir süre için iki katına alınır. Bu, belirli bir alt ağ boyutu için gerçek, kullanılabilir desteklenen çoğaltmaları veya düğümleri etkiler. Aşağıdaki tabloda hem CIDR bloğu başına kullanılabilir en yüksek adres sayısı hem de yatay ölçek üzerindeki etkisi gösterilmektedir.

Alt Ağ Boyutu Kullanılabilir IP Adresleri1 En fazla düğüm (Ayrılmış iş yükü profili)2 En fazla çoğaltma (Tüketim iş yükü profili)2 /23 500 250 2.500 /24 244 122 1,220 /25 116 58 580 /26 52 26 260 /27 20 10 100 1 Kullanılabilir IP adresleri, alt ağın boyutu eksi Azure Container Apps altyapısı için gereken 12 IP adresidir.

2 Bu, tek düzeltme modundaki uygulamalar için hesaplanıyor.

Alt ağ adres aralığı kısıtlamaları

Alt ağ adres aralıkları Azure Kubernetes Services tarafından ayrılmış aşağıdaki aralıklarla çakışamaz:

- 169.254.0.0/16

- 172.30.0.0/16

- 172.31.0.0/16

- 192.0.2.0/24

Buna ek olarak, bir iş yükü profilleri ortamı aşağıdaki adresleri ayırır:

- 100.100.0.0/17

- 100.100.128.0/19

- 100.100.160.0/19

- 100.100.192.0/19

CLI ile alt ağ yapılandırması

Container Apps ortamı oluşturulduğunda, tek bir alt ağ için kaynak kimlikleri sağlarsınız.

CLI kullanıyorsanız, alt ağ kaynak kimliğini tanımlama parametresidir infrastructure-subnet-resource-id. Alt ağ, altyapı bileşenlerini ve kullanıcı uygulaması kapsayıcılarını barındırır.

Azure CLI'yi yalnızca Tüketim ortamıyla kullanıyorsanız ve platformReservedCidr aralığı tanımlanmışsa, alt ağ içinde platformReservedCidrtanımlanan IP aralığıyla çakışmamalıdır.

Rotalar

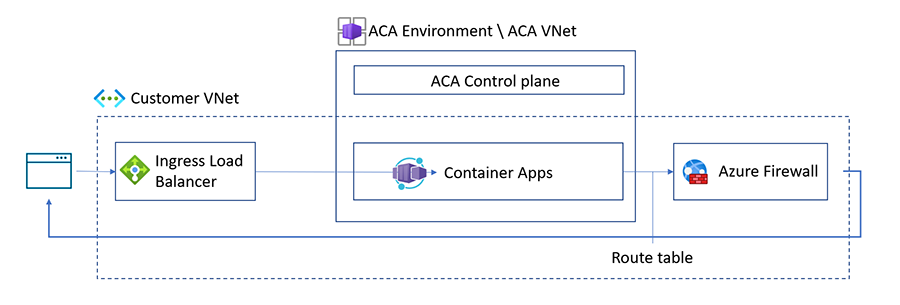

Kullanıcı tanımlı yollar (UDR)

Kullanıcı Tanımlı Yollar (UDR) ve NAT Ağ Geçidi üzerinden denetlenen çıkış, iş yükü profilleri ortamında desteklenir. Yalnızca Tüketim ortamında bu özellikler desteklenmez.

Not

Azure Container Apps'te Azure Güvenlik Duvarı ile UDR kullanırken, güvenlik duvarı için izin verilenler listesine belirli FQDN'leri ve hizmet etiketlerini eklemeniz gerekir. Daha fazla bilgi edinmek için bkz. Azure Güvenlik Duvarı ile UDR'yi yapılandırma.

Container App'ınızdan giden trafiği Azure Güvenlik Duvarı veya diğer ağ gereçleri aracılığıyla kısıtlamak için UDR'yi iş yükü profilleri ortamlarıyla birlikte kullanabilirsiniz.

UDR yapılandırması, Container Apps ortam kapsamının dışında yapılır.

Azure, oluşturduğunuzda sanal ağlarınız için varsayılan bir yol tablosu oluşturur. Kullanıcı tanımlı bir yol tablosu uygulayarak trafiğin sanal ağınızda nasıl yönlendirilmiş olduğunu denetleyebilirsiniz. Örneğin, tüm trafiği güvenlik duvarına yönlendiren bir UDR oluşturabilirsiniz.

UDR'yi Azure Güvenlik Duvarı ile yapılandırma

Kullanıcı tanımlı yollar yalnızca iş yükü profilleri ortamında desteklenir. Aşağıdaki uygulama ve ağ kuralları, kullandığınız kaynaklara bağlı olarak güvenlik duvarınızın izin verilenler listesine eklenmelidir.

Not

Azure Güvenlik Duvarı ile giden trafiği kısıtlamak için Container Apps ile UDR'yi ayarlama hakkında bir kılavuz için Container Apps ve Azure Güvenlik Duvarı için nasıl yapılır adresini ziyaret edin.

Uygulama kuralları

Uygulama kuralları, uygulama katmanına göre trafiğe izin verir veya trafiği reddeder. Senaryoya göre aşağıdaki giden güvenlik duvarı uygulama kuralları gereklidir.

| Senaryolar | FQDN'ler | Açıklama |

|---|---|---|

| Tüm senaryolar | mcr.microsoft.com, *.data.mcr.microsoft.com |

Microsoft Container Registry (MCR) için bu FQDN'ler Azure Container Apps tarafından kullanılır ve Azure Güvenlik Duvarı ile Azure Container Apps kullanılırken bu uygulama kuralları veya MCR için ağ kuralları izin verilenler listesine eklenmelidir. |

| Azure Container Registry (ACR) | ACR adresiniz, *.blob.core.windows.net, login.microsoft.com |

ACR ve Azure Güvenlik Duvarı ile Azure Container Apps kullanılırken bu FQDN'ler gereklidir. |

| Azure Key Vault | Azure-Key-Vault adresiniz, login.microsoft.com |

Bu FQDN'ler, Azure Key Vault için ağ kuralı için gereken hizmet etiketine ek olarak gereklidir. |

| Yönetilen Kimlik | *.identity.azure.net, login.microsoftonline.com, *.login.microsoftonline.com, *.login.microsoft.com |

Azure Container Apps'te Azure Güvenlik Duvarı ile yönetilen kimlik kullanılırken bu FQDN'ler gereklidir. |

| Docker Hub Kayıt Defteri | hub.docker.com, registry-1.docker.io, production.cloudflare.docker.com |

Docker Hub kayıt defterini kullanıyorsanız ve bu kayıt defterine güvenlik duvarı üzerinden erişmek istiyorsanız, bu FQDN'leri güvenlik duvarına eklemeniz gerekir. |

Ağ kuralları

Ağ kuralları, ağ ve aktarım katmanına göre trafiğe izin verir veya trafiği reddeder. Senaryoya göre aşağıdaki giden güvenlik duvarı ağ kuralları gereklidir.

| Senaryolar | Hizmet Etiketi | Açıklama |

|---|---|---|

| Tüm senaryolar | MicrosoftContainerRegistry, AzureFrontDoorFirstParty |

Microsoft Container Registry (MCR) için bu Hizmet Etiketleri Azure Container Apps tarafından kullanılır ve Azure Güvenlik Duvarı ile Azure Container Apps kullanılırken bu ağ kuralları veya MCR için uygulama kuralları izin verilenler listesine eklenmelidir. |

| Azure Container Registry (ACR) | AzureContainerRegistry, AzureActiveDirectory |

Azure Container Apps ile ACR kullanırken Azure Container Registry tarafından kullanılan bu uygulama kurallarını yapılandırmanız gerekir. |

| Azure Key Vault | AzureKeyVault, AzureActiveDirectory |

Bu hizmet etiketleri, Azure Key Vault için uygulama kuralı için FQDN'ye ek olarak gereklidir. |

| Yönetilen Kimlik | AzureActiveDirectory |

Yönetilen Kimliği Azure Container Apps ile kullanırken, Yönetilen Kimlik tarafından kullanılan bu uygulama kurallarını yapılandırmanız gerekir. |

Not

Bu makalede listelenmeyen Azure Güvenlik Duvarı ile kullandığınız Azure kaynakları için lütfen hizmet etiketleri belgelerine bakın.

NAT ağ geçidi tümleştirmesi

Nat Gateway'i kullanarak bir iş yükü profilleri ortamında sanal ağınızdaki giden İnternet trafiğiniz için giden bağlantıyı basitleştirebilirsiniz.

Alt ağınızda bir NAT Ağ Geçidi yapılandırdığınızda, NAT Ağ Geçidi ortamınız için statik bir genel IP adresi sağlar. Kapsayıcı uygulamanızdan gelen tüm giden trafik NAT Gateway'in statik genel IP adresi üzerinden yönlendirilir.

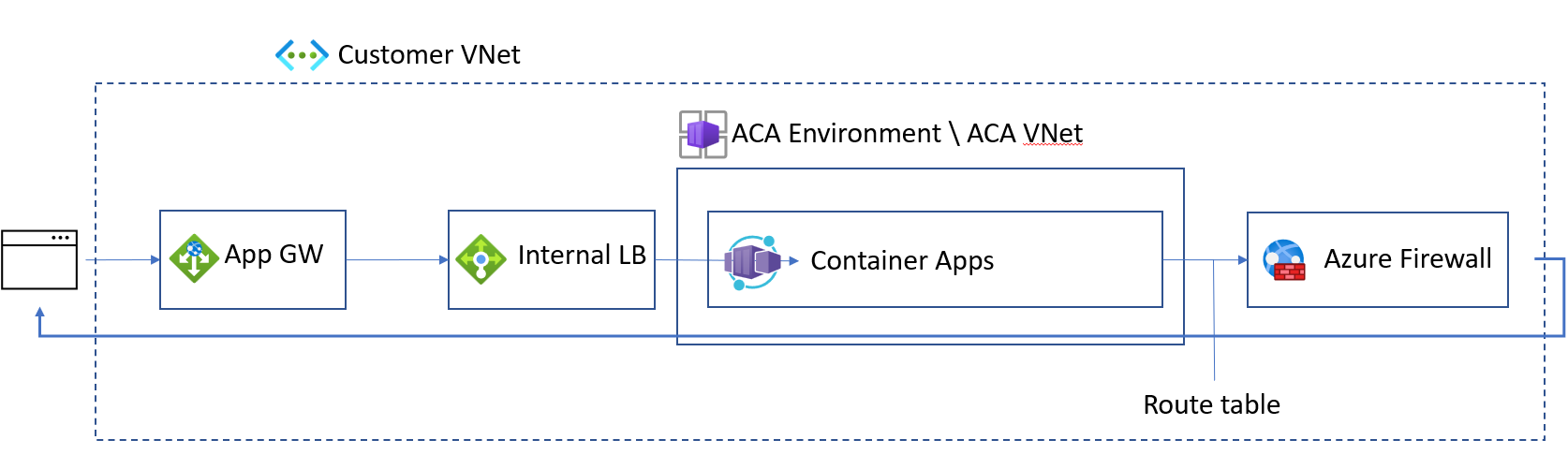

Ortam güvenliği

Aşağıdaki eylemleri gerçekleştirerek giriş ve çıkış ağ trafiği iş yükü profilleri ortamınızın güvenliğini tam olarak sağlayabilirsiniz:

bir iş yükü profilleri ortamında iç kapsayıcı uygulaması ortamınızı oluşturun. Adımlar için bkz . Azure CLI ile iş yükü profillerini yönetme.

Container Apps'inizi bir Application Gateway ile tümleştirin.

UDR'yi tüm trafiği Azure Güvenlik Duvarı üzerinden yönlendirecek şekilde yapılandırın.

Azure Container Apps ortamında eşler arası şifreleme

Azure Container Apps, ortamda eşler arası TLS şifrelemesini destekler. Bu özelliğin etkinleştirilmesi, ortamdaki tüm ağ trafiğini Azure Container Apps ortam kapsamında geçerli olan bir özel sertifikayla şifreler. Bu sertifikalar Azure Container Apps tarafından otomatik olarak yönetilir.

Not

Varsayılan olarak, eşler arası şifreleme devre dışı bırakılır. Uygulamalarınız için eşler arası şifrelemeyi etkinleştirmek, yüksek yük senaryolarında yanıt gecikme süresini artırabilir ve maksimum aktarım hızını azaltabilir.

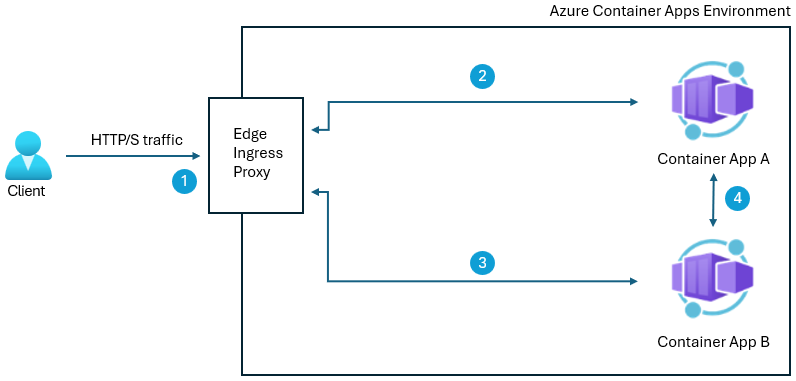

Aşağıdaki örnekte eşler arası şifrelemenin etkinleştirildiği bir ortam gösterilmektedir.

1 Gelen TLS trafiği, ortamın kenarındaki giriş proxy'sinde sonlandırılır.

2 Ortam içindeki giriş ara sunucusuna gelen ve gelen trafik, TLS özel bir sertifikayla şifrelenir ve alıcı tarafından şifresi çözülür.

3 A uygulamasından B uygulamasının FQDN'sine yapılan çağrılar önce uç giriş ara sunucusuna gönderilir ve TLS şifrelenir.

4 B uygulamasının uygulama adı kullanılarak A uygulamasından B uygulamasına yapılan çağrılar doğrudan B uygulamasına gönderilir ve TLS şifrelenir.

Container Apps ortamındaki uygulamaların kimliği otomatik olarak doğrulanır. Ancak Container Apps çalışma zamanı, yerleşik eşler arası şifrelemeyi kullanarak uygulamalar arasında erişim denetimi için yetkilendirmeyi desteklemez.

Uygulamalarınız ortamın dışındaki bir istemciyle iletişim kurarken mTLS ile iki yönlü kimlik doğrulaması desteklenir. Daha fazla bilgi edinmek için bkz . İstemci sertifikalarını yapılandırma.

Aşağıdaki komutları kullanarak eşler arası şifrelemeyi etkinleştirebilirsiniz.

Oluşturmada:

az containerapp env create \

--name <environment-name> \

--resource-group <resource-group> \

--location <location> \

--enable-peer-to-peer-encryption

Mevcut bir kapsayıcı uygulaması için:

az containerapp env update \

--name <environment-name> \

--resource-group <resource-group> \

--enable-peer-to-peer-encryption

DNS

Özel DNS: Sanal ağınız varsayılan Azure tarafından sağlanan DNS sunucusu yerine özel bir DNS sunucusu kullanıyorsa, DNS sunucunuzu çözümlenmemiş DNS sorgularını adresine iletecek

168.63.129.16şekilde yapılandırın. Azure özyinelemeli çözümleyiciler istekleri çözümlemek için bu IP adresini kullanır. NSG'nizi veya güvenlik duvarınızı yapılandırırken adresi engellemeyin168.63.129.16, aksi takdirde Container Apps ortamınız düzgün çalışmaz.Sanal ağ kapsamı girişi: İç ortamda sanal ağ kapsamı girişi kullanmayı planlıyorsanız, etki alanlarınızı aşağıdaki yollardan biriyle yapılandırın:

Özel olmayan etki alanları: Özel etki alanı kullanmayı planlamıyorsanız, Container Apps ortamının varsayılan etki alanını Container Apps ortamının statik IP adresine çözümleyen özel bir DNS bölgesi oluşturun. Azure Özel DNS veya kendi DNS sunucunuzu kullanabilirsiniz. Azure Özel DNS kullanıyorsanız, bir kayıtla Container App ortamının varsayılan etki alanı ()

<UNIQUE_IDENTIFIER>.<REGION_NAME>.azurecontainerapps.ioolarak adlandırılan özel birADNS Bölgesi oluşturun. Kayıt,AContainer Apps ortamının adını*<DNS Suffix>ve statik IP adresini içerir.Özel etki alanları: Özel etki alanları kullanmayı planlıyorsanız ve bir dış Container Apps ortamı kullanıyorsanız, kapsayıcı uygulamasına özel bir etki alanı ve sertifika eklemek için genel olarak çözümlenebilir bir etki alanı kullanın. İç Container Apps ortamı kullanıyorsanız kümeye yalnızca sanal ağ içinden erişilebildiği için DNS bağlamasına yönelik bir doğrulama yoktur. Ayrıca, Apex etki alanını Container Apps ortamının statik IP adresine çözümleyen özel bir DNS bölgesi oluşturun. Azure Özel DNS veya kendi DNS sunucunuzu kullanabilirsiniz. Azure Özel DNS kullanıyorsanız, Container Apps ortamının statik IP adresine işaret eden bir kayıtla apex etki alanı olarak adlandırılan bir

AÖzel DNS Bölgesi oluşturun.

Container Apps ortamının statik IP adresi, Azure portalında kapsayıcı uygulaması sayfasının Özel DNS son ekinde veya Azure CLI az containerapp env list komutu kullanılarak kullanılabilir.

Yönetilen kaynaklar

Kendi ağınıza bir iç veya dış ortam dağıttığınızda, ortamınızın barındırıldığı Azure aboneliğinde yeni bir kaynak grubu oluşturulur. Bu kaynak grubu Azure Container Apps platformu tarafından yönetilen altyapı bileşenlerini içerir. Bu gruptaki hizmetleri veya kaynak grubunun kendisini değiştirmeyin.

İş yükü profilleri ortamı

Ortamınızın barındırıldığı Azure aboneliğinde oluşturulan kaynak grubunun adı varsayılan olarak önektir ME_ ve kapsayıcı uygulama ortamınızı oluştururken kaynak grubu adı özelleştirilebilir.

Dış ortamlar için kaynak grubu, dış ortamınıza gelen bağlantı ve yük dengeleyici için özel olarak kullanılan bir genel IP adresi içerir. İç ortamlar için kaynak grubu yalnızca bir Load Balancer içerir.

Standart Azure Container Apps faturalamasına ek olarak aşağıdakiler için faturalandırılırsınız:

İç veya dış ortam kullanıyorsanız çıkış için bir standart statik genel IP ve dış ortam kullanıyorsanız giriş için bir standart statik genel IP . SNAT sorunları nedeniyle çıkış için daha fazla genel IP'ye ihtiyacınız varsa, geçersiz kılma istemek için bir destek bileti açın.

Bir standart yük dengeleyici.

İşlenen verilerin maliyeti (GB'lerde), yönetim işlemleri için hem giriş hem de çıkış içerir.

Yalnızca tüketim ortamı

Ortamınızın barındırıldığı Azure aboneliğinde oluşturulan kaynak grubunun adı varsayılan olarak ön eke MC_ sahiptir ve kapsayıcı uygulaması oluşturduğunuzda kaynak grubu adı özelleştirilemiyor . Kaynak grubu, ortamınızdan giden bağlantı ve yük dengeleyici için özel olarak kullanılan genel IP adreslerini içerir.

Standart Azure Container Apps faturalamasına ek olarak aşağıdakiler için faturalandırılırsınız:

Çıkış için bir standart statik genel IP . Kaynak Ağ Adresi Çevirisi (SNAT) sorunlarından dolayı çıkış için daha fazla IP'ye ihtiyacınız varsa, geçersiz kılma isteğinde bulunmak için bir destek bileti açın.

İç ortam kullanıyorsanız iki standart yük dengeleyici veya dış ortam kullanıyorsanız bir standart yük dengeleyici . Her yük dengeleyicinin altıdan az kuralı vardır. İşlenen verilerin maliyeti (GB'lerde), yönetim işlemleri için hem giriş hem de çıkış içerir.