Microsoft Sentinel'de Kullanıcı ve Varlık Davranış Analizi (UEBA) ile gelişmiş tehdit algılama

Not

ABD Kamu bulutlarındaki özellik kullanılabilirliği hakkında bilgi için bkz. MICROSOFT Sentinel tablolarında ABD Kamu müşterileri için Bulut özellik kullanılabilirliği.

Kuruluşunuzun içindeki tehditleri ve bunların olası etkilerini (güvenliği aşılmış bir varlık veya kötü amaçlı bir içeriden) tanımlamak her zaman zaman zaman alan ve yoğun çalışan bir süreç olmuştur. Uyarılar arasında eleme yapmak, noktaları birbirine bağlamak ve aktif avcılık, çok az getiri ile harcanan çok büyük miktarda zaman ve çabayı ve karmaşık tehditlerin bulmadan kurtulma olasılığını artırır. Özellikle sıfır gün, hedefli ve gelişmiş kalıcı tehditler gibi zor tehditler kuruluşunuz için en tehlikeli olabilir ve bu da algılamalarını daha kritik hale getirir.

Microsoft Sentinel'deki UEBA özelliği, analistlerinizin iş yüklerindeki drudgery'yi ve çabalarından kaynaklanan belirsizliği ortadan kaldırır ve araştırma ve düzeltmeye odaklanabilmeleri için yüksek aslına uygun, eyleme dönüştürülebilir zeka sağlar.

Önemli

Microsoft Sentinel artık Microsoft Defender portalındaki Microsoft birleşik güvenlik işlemleri platformunda genel kullanıma sunuldu. Daha fazla bilgi için Bkz . Microsoft Defender portalında Microsoft Sentinel.

UEBA'nın tüm avantajları Microsoft Defender portalındaki birleşik güvenlik operasyonları platformunda kullanılabilir.

Kullanıcı ve Varlık Davranış Analizi (UEBA) nedir?

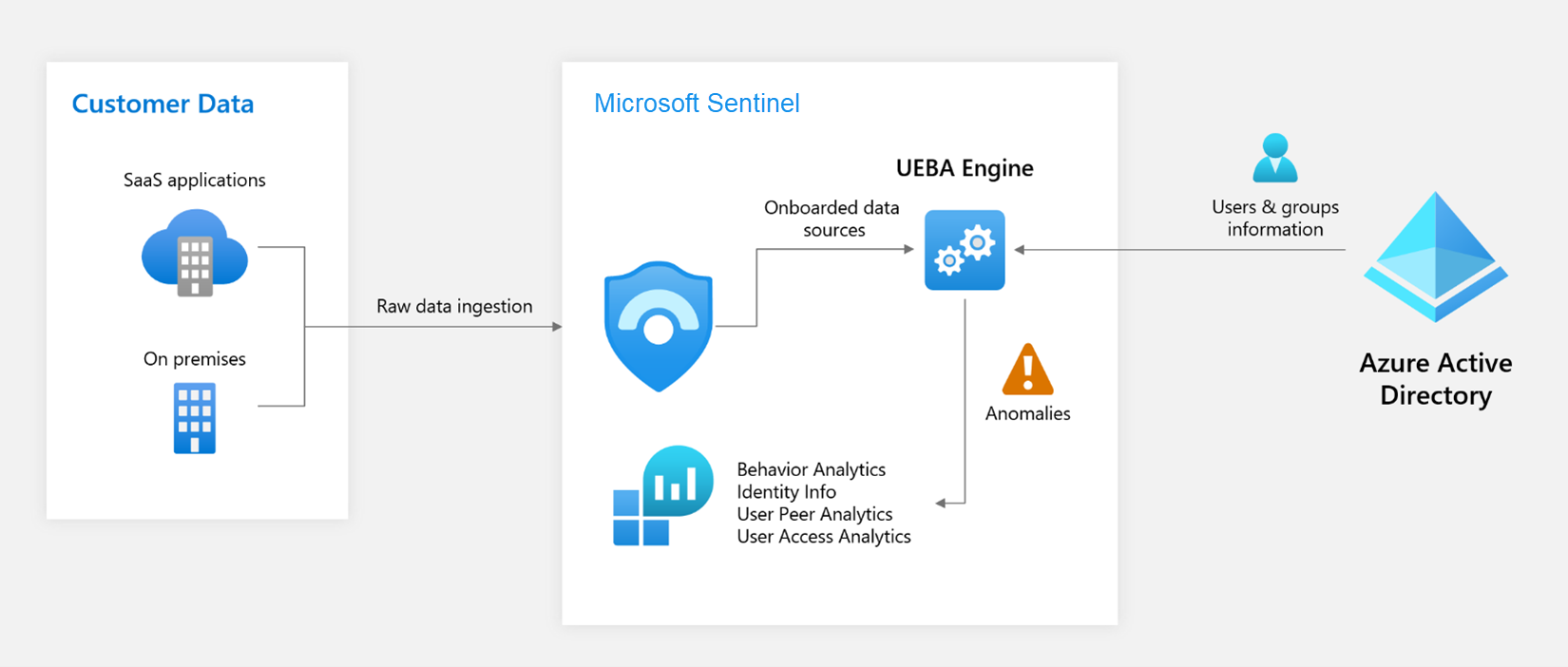

Microsoft Sentinel tüm bağlı veri kaynaklarından günlükleri ve uyarıları toplarken, bunları analiz eder ve zaman ve eş grup ufku genelinde kuruluşunuzun varlıklarının (kullanıcılar, konaklar, IP adresleri ve uygulamalar gibi) temel davranış profillerini oluşturur. Microsoft Sentinel, çeşitli teknikleri ve makine öğrenmesi özelliklerini kullanarak anormal etkinlikleri tanımlayabilir ve bir varlığın gizliliğinin tehlikeye atılıp aşılmadığını belirlemenize yardımcı olabilir. Yalnızca bu değil, aynı zamanda belirli varlıkların göreli duyarlılığını da belirleyebilir, eş varlık gruplarını tanımlayabilir ve tehlikeye girmiş herhangi bir varlığın potansiyel etkisini ("patlama yarıçapı") değerlendirebilir. Bu bilgilerle birlikte, araştırmanıza ve olay işlemenize etkili bir şekilde öncelik vekleyebilirsiniz.

UEBA analiz mimarisi

Güvenlik temelli analiz

Gartner'ın UEBA çözümlerine yönelik paradigmasından ilham alan Microsoft Sentinel, üç referans karesine dayalı olarak "dışarıdan" bir yaklaşım sunar:

Kullanım örnekleri: Çeşitli varlıkları sonlandırma zincirinde kurban, fail veya pivot noktası olarak yerleştiren taktikler, teknikler ve alt tekniklerin MITRE ATT&CK çerçevesiyle uyumlu güvenlik araştırmalarına dayalı ilgili saldırı vektörlerine ve senaryolarına öncelik vererek; Microsoft Sentinel özellikle her veri kaynağının sağlayabilecekleri en değerli günlüklere odaklanır.

Veri Kaynakları: Microsoft Sentinel, Azure veri kaynaklarını ilk ve en önemli şekilde desteklerken, tehdit senaryolarımızla eşleşen verileri sağlamak için üçüncü taraf veri kaynaklarını özenle seçer.

Analiz: Microsoft Sentinel, çeşitli makine öğrenmesi (ML) algoritmalarını kullanarak anormal etkinlikleri tanımlar ve bazı örnekleri aşağıda gösterilen bağlamsal zenginleştirmeler biçiminde net ve kısa bir şekilde kanıt sunar.

Microsoft Sentinel, güvenlik analistlerinizin bağlam içindeki anormal etkinlikleri net bir şekilde anlayıp kullanıcının temel profiliyle karşılaştırıldığında net bir şekilde anlamalarına yardımcı olan yapıtlar sunar. Kullanıcı (veya konak ya da adres) tarafından gerçekleştirilen eylemler bağlamsal olarak değerlendirilir ve burada "doğru" sonuç tanımlanan bir anomaliyi gösterir:

- coğrafi konumlar, cihazlar ve ortamlar arasında.

- zaman ve sıklık ufuklarında (kullanıcının kendi geçmişiyle karşılaştırıldığında).

- eşlerin davranışıyla karşılaştırıldığında.

- kuruluşun davranışıyla karşılaştırıldığında.

Microsoft Sentinel'in kullanıcı profillerini oluşturmak için kullandığı kullanıcı varlığı bilgileri, Microsoft Entra Kimliğinizden (ve/veya şirket içi Active Directory, şimdi Önizleme sürümündedir) gelir. UEBA'yı etkinleştirdiğinizde, Microsoft Entra Kimliğinizi Microsoft Sentinel ile eşitler ve bilgileri IdentityInfo tablosu aracılığıyla görünen bir iç veritabanında depolar.

- Azure portalında Microsoft Sentinel'de, Log Analytics'teki IdentityInfo tablosunu Günlükler sayfasında sorgularsınız.

- Microsoft Defender'daki birleşik güvenlik operasyonları platformunda bu tabloyu Gelişmiş tehdit avcılığı bölümünde sorgularsınız.

Artık önizleme aşamasında Kimlik için Microsoft Defender kullanarak şirket içi Active Directory kullanıcı varlığı bilgilerinizi de eşitleyebilirsiniz.

UEBA'yı etkinleştirmeyi ve kullanıcı kimliklerini eşitlemeyi öğrenmek için bkz . Microsoft Sentinel'de Kullanıcı ve Varlık Davranışı Analizini (UEBA) Etkinleştirme.

Puanlama

Her etkinlik, kullanıcının ve eşlerinin davranışsal öğrenmesine bağlı olarak belirli bir kullanıcının belirli bir etkinliği gerçekleştirme olasılığını belirleyen "Araştırma Önceliği Puanı" ile puanlanır. En anormal olarak tanımlanan etkinlikler en yüksek puanları alır (0-10 ölçeğinde).

Bunun nasıl çalıştığına ilişkin bir örnek için Bulut için Microsoft Defender Uygulamalarında davranış analizinin nasıl kullanıldığına bakın.

Microsoft Sentinel'deki varlıklar hakkında daha fazla bilgi edinin ve desteklenen varlıkların ve tanımlayıcıların tam listesine bakın.

Varlık sayfaları

Varlık sayfaları hakkındaki bilgileri artık Microsoft Sentinel'deki Varlık sayfalarında bulabilirsiniz.

Davranış analizi verilerini sorgulama

KQL kullanarak BehaviorAnalytics tablosunu sorgulayabiliriz.

Örneğin, kullanıcının belirli bir ülke/bölgeden ilk kez bağlanma girişimi olduğu bir Azure kaynağında oturum açamayan tüm durumlarını bulmak istiyorsak ve bu ülke/bölgeden gelen bağlantılar kullanıcının eşleri için bile sık rastlanan bir durumsa, aşağıdaki sorguyu kullanabiliriz:

BehaviorAnalytics

| where ActivityType == "FailedLogOn"

| where ActivityInsights.FirstTimeUserConnectedFromCountry == True

| where ActivityInsights.CountryUncommonlyConnectedFromAmongPeers == True

- Azure portalında Microsoft Sentinel'de, Günlükler sayfasındaki Log Analytics'teki BehaviorAnalytics tablosunu sorgularsınız.

- Microsoft Defender'daki birleşik güvenlik operasyonları platformunda bu tabloyu Gelişmiş tehdit avcılığı bölümünde sorgularsınız.

Kullanıcı eşleri meta verileri - tablo ve not defteri

Kullanıcı eşlerinin meta verileri tehdit algılamalarında, bir olayı araştırmada ve olası bir tehdidin yakalanmasında önemli bir bağlam sağlar. Güvenlik analistleri kullanıcının eşlerinin normal etkinliklerini gözlemleyebilir ve kullanıcının etkinliklerinin kendi iş arkadaşları ile karşılaştırıldığında olağan dışı olup olmadığını belirleyebilir.

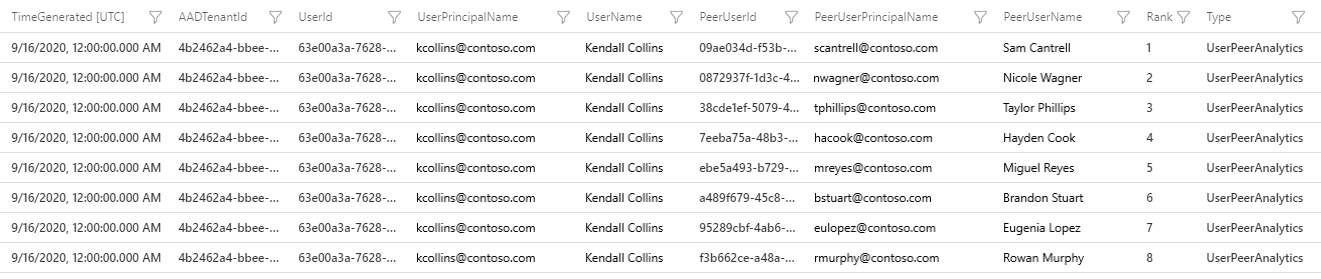

Microsoft Sentinel, kullanıcının Microsoft Entra güvenlik grubu üyeliğini, posta listesini ve ceterasını temel alarak kullanıcının eşlerini hesaplar ve sıralar ve UserPeerAnalytics tablosunda 1-20 arası dereceli eşleri depolar . Aşağıdaki ekran görüntüsünde UserPeerAnalytics tablosunun şeması gösterilir ve Kendall Collins kullanıcısının en iyi sekiz dereceli eşleri görüntülenir. Microsoft Sentinel, derecenin hesaplanması için tartımı normalleştirmek için frekans ters belge sıklığı (TF-IDF) algoritmasını kullanır: grup ne kadar küçük olursa ağırlık o kadar yüksek olur.

Kullanıcı eşleri meta verilerini görselleştirmek için Microsoft Sentinel GitHub deposunda sağlanan Jupyter not defterini kullanabilirsiniz. Not defterini kullanma hakkında ayrıntılı yönergeler için bkz . Destekli Çözümleme - Kullanıcı Güvenliği Meta Verileri not defteri.

Not

UserAccessAnalytics tablosu kullanım dışı bırakıldı.

Tehdit avcılığı sorguları ve keşif sorguları

Microsoft Sentinel, BehaviorAnalytics tablosunu temel alan kullanıma hazır bir dizi tehdit avcılığı sorgusu, araştırma sorgusu ve Kullanıcı ve Varlık Davranış Analizi çalışma kitabı sağlar. Bu araçlar, anormal davranışları gösteren belirli kullanım örneklerine odaklanan zenginleştirilmiş veriler sunar.

Daha fazla bilgi için bkz.

Eski savunma araçları kullanımdan kaldırıldıkça, kuruluşlar öyle geniş ve gözenekli dijital varlıklara sahip olabilir ki, ortamlarının karşı karşıya olabileceği riskin ve duruşun kapsamlı bir resmini elde etmek yönetilemez hale gelebilir. Analiz ve kurallar gibi reaktif çabalara yoğun bir şekilde güvenmek, kötü aktörlerin bu çabalardan nasıl kaçınacaklarını öğrenmelerini sağlar. Burada, gerçekte neler olduğunu anlamaya yönelik risk puanlama yöntemleri ve algoritmaları sağlayarak UEBA devreye girer.

Sonraki adımlar

Bu belgede, Microsoft Sentinel'in varlık davranışı analizi özellikleri hakkında bilgi edindiyseniz. Uygulama hakkında pratik rehberlik ve elde ettiğiniz içgörüleri kullanmak için aşağıdaki makalelere bakın:

- Microsoft Sentinel'de varlık davranışı analizini etkinleştirin.

- UEBA altyapısı tarafından algılanan anomalilerin listesine bakın.

- UEBA verileriyle olayları araştırma.

- Güvenlik tehditlerini avla.

Daha fazla bilgi için bkz . Microsoft Sentinel UEBA başvurusu.