Öğretici: UEBA verileriyle olayları araştırma

Bu makalede, normal araştırma iş akışlarınızda kullanıcı varlığı davranış analizini (UEBA) kullanmaya yönelik yaygın yöntemler ve örnek yordamlar açıklanmaktadır.

Önemli

Bu makaledeki not edilen özellikler şu anda ÖNİzLEME aşamasındadır. Beta, önizleme veya başka bir şekilde genel kullanıma sunulmamış Azure özellikleri için geçerli olan ek yasal koşullar için Bkz. Microsoft Azure Önizlemeleri için Ek Kullanım Koşulları.

Not

Bu öğretici, en iyi müşteri görevi için senaryo tabanlı yordamlar sağlar: UEBA verileriyle araştırma. Daha fazla bilgi için bkz . Microsoft Sentinel ile olayları araştırma.

Önkoşullar

Araştırmalarınızda UEBA verilerini kullanabilmeniz için önce Microsoft Sentinel'de Kullanıcı ve Varlık Davranış Analizi'ni (UEBA) etkinleştirmeniz gerekir.

UEBA'yi etkinleştirdikten bir hafta sonra makine destekli içgörüler aramaya başlayın.

Varlık verilerinde proaktif, rutin aramalar çalıştırma

Daha fazla araştırma için müşteri adayları oluşturmak üzere kullanıcı etkinliği aracılığıyla düzenli ve proaktif aramalar çalıştırmanızı öneririz.

Verilerinizi sorgulamak için Microsoft Sentinel Kullanıcı ve Varlık Davranış Analizi çalışma kitabını kullanabilirsiniz, örneğin:

- Anomalileri veya ekli olayları olan en riskli kullanıcılar

- Belirli kullanıcılarla ilgili veriler, konunun gerçekten ele geçirilip geçirilmediğini veya kullanıcının profilinden sapmaya neden olan eylem nedeniyle içeriden bir tehdit olup olmadığını belirlemek için.

Ayrıca, UEBA çalışma kitabındaki rutin olmayan eylemleri yakalayın ve bunları anormal etkinlikleri ve olası uyumsuzluk uygulamalarını bulmak için kullanın.

Anormal oturum açmayı araştırma

Örneğin aşağıdaki adımlar, daha önce hiç kullanmadığı ve anormal bir etkinlik olan VPN'e bağlanan bir kullanıcının araştırmasını izler.

Sentinel Çalışma Kitapları alanında Kullanıcı ve Varlık Davranış Analizi çalışma kitabını arayın ve açın.

Araştırılması gereken belirli bir kullanıcı adını arayın ve araştırılması gereken en iyi kullanıcılar tablosundan adını seçin.

Seçilen kullanıcıyla ilişkili olayları ve anomalileri görüntülemek için Olay Dökümü ve AnomaliLer Dökümü tablolarında aşağı kaydırın.

Anormal Başarılı Oturum Açma adlı bir anomalide, araştırmak için tabloda gösterilen ayrıntıları gözden geçirin. Örneğin:

Adımlar Açıklama Sağdaki açıklamayı not edin Her anomalinin, MITRE ATT&CK bilgi bankası daha fazla bilgi edinmek için bir bağlantı içeren bir açıklaması vardır.

Örneğin:

İlk Erişim

Saldırgan ağınıza girmeye çalışıyor.

İlk Erişim, bir ağ içindeki ilk dayanağını kazanmak için çeşitli giriş vektörleri kullanan tekniklerden oluşur. Bir destek noktası kazanmak için kullanılan teknikler, hedeflenen zıpkınla kimlik avı ve genel kullanıma yönelik web sunucularında zayıflıklardan yararlanmayı içerir. İlk erişimle elde edilen ayaklar, geçerli hesaplar ve dış uzak hizmetlerin kullanımı gibi sürekli erişime izin verebilir veya parolaların değiştirilmesi nedeniyle sınırlı kullanımlı olabilir.Açıklama sütunundaki metni not edin Anomali satırında, ek bir açıklama görüntülemek için sağa kaydırın. Tam metni görüntülemek için bağlantıyı seçin. Örneğin:

Saldırganlar, Kimlik Bilgisi Erişimi tekniklerini kullanarak belirli bir kullanıcı veya hizmet hesabının kimlik bilgilerini çalabilir veya İlk Erişim elde etmek için sosyal mühendislik aracılığıyla keşif sürecinde kimlik bilgilerini yakalayabilir. Örneğin APT33, ilk erişim için geçerli hesaplar kullanmıştır. Aşağıdaki sorgu, bir kullanıcı tarafından daha önce hiç bağlanmadığı yeni bir coğrafi konumdan gerçekleştirilen başarılı oturum açma işleminin çıkışını oluşturur ve eşlerinden hiçbirini oluşturmaz.UsersInsights verilerini not edin Hesap görünen adı ve hesap nesnesi kimliği gibi kullanıcı içgörü verilerini görüntülemek için anomali satırında sağa doğru ilerleyin. Sağdaki tam verileri görüntülemek için metni seçin. Kanıt verilerini not edin Anomalinin kanıt verilerini görüntülemek için anomali satırında sağa doğru ilerleyin. Aşağıdaki alanlar gibi, sağ taraftaki tam verilerin metin görünümünü seçin:

- ActionUncommonlyPerformedByUser

- UncommonHighVolumeOfActions

- FirstTimeUserConnectedFromCountry

- CountryUncommonlyConnectedFromAmongPeers

- FirstTimeUserConnectedViaISP

- ISPUncommonlyUsedAmongPeers

- CountryUncommonlyConnectedFromInTenant

- ISPUncommonlyUsedInTenant

Kullanıcı etkinliğinin şüpheli olup olmadığını ve daha fazla eylem gerektirip gerektirmediğini belirlemek için Kullanıcı ve Varlık Davranış Analizi çalışma kitabında bulunan verileri kullanın.

Hatalı pozitif sonuçları analiz etmek için UEBA verilerini kullanma

Bazen, bir araştırmada yakalanan bir olay hatalı bir pozitiftir.

Aynı saat içinde hem New York'tan hem de Londra'dan bir uygulamada veya portalda oturum açan bir kullanıcı gibi, imkansız seyahat etkinliği algılandığında hatalı pozitife yaygın bir örnektir. Microsoft Sentinel, imkansız seyahati anomali olarak not ederken, kullanıcıyla yapılan bir araştırma, kullanıcının gerçekte bulunduğu yere alternatif bir konumla bir VPN kullanıldığını netleştirebilir.

Hatalı pozitifi analiz etme

Örneğin, İmkansız bir seyahat olayı için, kullanıcıya VPN kullanıldığını onayladıktan sonra olaydan kullanıcı varlığı sayfasına gidin. Yakalanan konumların kullanıcının yaygın olarak bilinen konumlarına eklenip eklenmediğini belirlemek için burada görüntülenen verileri kullanın.

Örneğin:

Kullanıcı varlığı sayfası, olay sayfasının kendisinden ve araştırma grafından da bağlanır.

İpucu

Olayla ilişkili belirli bir kullanıcının kullanıcı varlığı sayfasındaki verileri onayladıktan sonra, kullanıcının eşlerinin genellikle aynı konumlardan da bağlanıp bağlanmadığını anlamak için Microsoft Sentinel Tehdit Avcılığı alanına gidin. Eğer öyleyse, bu bilgi hatalı pozitif için daha da güçlü bir durum oluşturur.

Avlanma alanında Anormal Coğrafi Konum Oturum Açma sorgusunu çalıştırın. Daha fazla bilgi için bkz . Microsoft Sentinel ile tehditleri avlama.

IdentityInfo verilerini analiz kurallarınıza ekleme (Genel Önizleme)

Saldırganlar genellikle kuruluşun kendi kullanıcı ve hizmet hesaplarını kullandığından, bu kullanıcı hesaplarıyla ilgili kullanıcı kimliği ve ayrıcalıkları da dahil olmak üzere veriler, araştırma sürecindeki analistler için çok önemlidir.

Analiz kurallarınızı kullanım örneklerinize uyacak şekilde hassas bir şekilde ayarlamak, hatalı pozitif sonuçları azaltmak ve araştırma sürecinizi hızlandırmak için IdentityInfo tablosundan veri ekleyin.

Örneğin:

Bt departmanı dışındaki biri bir sunucuya erişirse tetiklenen bir uyarıda, güvenlik olaylarını IdentityInfo tablosuyla ilişkilendirmek için:

SecurityEvent | where EventID in ("4624","4672") | where Computer == "My.High.Value.Asset" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.SubjectUserSid == $right.AccountSID | where Department != "IT"Belirli bir güvenlik grubunun üyesi olmayan biri bir uygulamaya erişirse tetiklenen bir uyarıda Microsoft Entra oturum açma günlüklerini IdentityInfo tablosuyla ilişkilendirmek için:

SigninLogs | where AppDisplayName == "GithHub.Com" | join kind=inner ( IdentityInfo | summarize arg_max(TimeGenerated, *) by AccountObjectId) on $left.UserId == $right.AccountObjectId | where GroupMembership !contains "Developers"

IdentityInfo tablosu, kullanıcı meta verileri, grup bilgileri ve her kullanıcıya atanan Microsoft Entra rolleri gibi kullanıcı profili verilerinizin anlık görüntüsünü oluşturmak için Microsoft Entra çalışma alanınızla eşitlenir. Daha fazla bilgi için bkz . UEBA zenginleştirmeleri başvurusundaki IdentityInfo tablosu .

Parola spreyi ve mızrak kimlik avı girişimlerini tanımlama

Çok faktörlü kimlik doğrulaması (MFA) etkinleştirilmeden, kullanıcı kimlik bilgileri parola püskürtme veya zıpkınla kimlik avı girişimleriyle saldırıları tehlikeye atmak isteyen saldırganlara karşı savunmasızdır.

UEBA içgörüleriyle parola spreyi olayını araştırma

Örneğin, UEBA içgörüleriyle bir parola spreyi olayını araştırmak için daha fazla bilgi edinmek için aşağıdakileri yapabilirsiniz:

Olayda, sol alt kısımdaki Araştır'ı seçerek saldırıda hedeflenmiş olabilecek hesapları, makineleri ve diğer veri noktalarını görüntüleyin.

Verilere göz atarken, nispeten çok sayıda oturum açma hatası olan bir yönetici hesabı görebilirsiniz. Bu şüpheli olsa da, daha fazla onay almadan hesabı kısıtlamak istemeyebilirsiniz.

Haritadaki yönetici kullanıcı varlığını seçin ve ardından zaman içinde oturum açma grafiği gibi daha fazla ayrıntı bulmak için sağ taraftaki İçgörüler'i seçin.

Sağ taraftaki Bilgi'yi seçin ve ardından Daha fazla detaya gitmek üzere kullanıcı varlığı sayfasına atlamak için Tüm ayrıntıları görüntüle'yi seçin.

Örneğin, bunun kullanıcının ilk Olası Parola spreyi olayı olup olmadığına dikkat edin veya hataların anormal olup olmadığını anlamak için kullanıcının oturum açma geçmişini izleyin.

İpucu

Ayrıca, kuruluşun tüm anormal başarısız oturum açma bilgilerini izlemek için Anormal Başarısız Oturum Açma avcılığı sorgusunu da çalıştırabilirsiniz. Olası parola spreyi saldırılarıyla ilgili araştırma başlatmak için sorgudaki sonuçları kullanın.

URL patlama (Genel önizleme)

Microsoft Sentinel'e alınan günlüklerde URL'ler olduğunda, önceliklendirme işlemini hızlandırmaya yardımcı olmak için bu URL'ler otomatik olarak patlatılır.

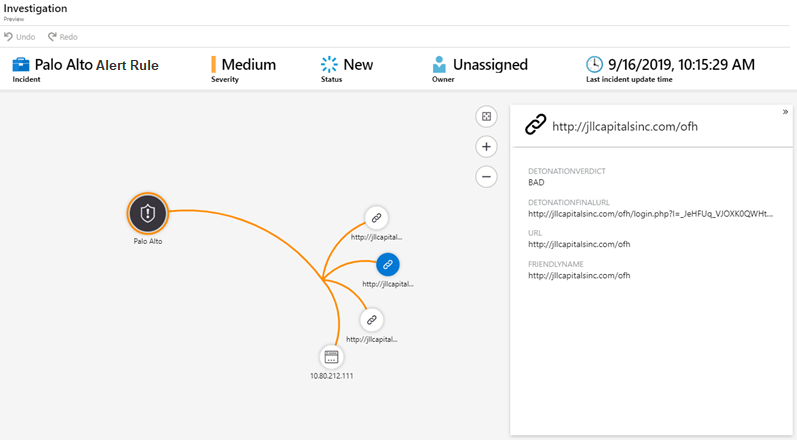

Araştırma grafı, patlatılmış URL için bir düğümün yanı sıra aşağıdaki ayrıntıları içerir:

- PatlamaVerdict. Patlamadan yüksek düzeyli Boole kararlılığı. Örneğin, Kötü, tarafın kötü amaçlı yazılım veya kimlik avı içeriği barındırma olarak sınıflandırılmış olduğu anlamına gelir.

- DetonationFinalURL. Özgün URL'den tüm yeniden yönlendirmelerden sonra, gözlemlenen son giriş sayfası URL'si.

Örneğin:

İpucu

Günlüklerinizde URL'leri görmüyorsanız, tehdit günlüğü olarak da bilinen URL günlüğünün güvenli web ağ geçitleriniz, web proxy'leriniz, güvenlik duvarlarınız veya eski IDS/IPS'niz için etkinleştirilip etkinleştirilmediğini denetleyin.

Ayrıca, daha fazla araştırma için ilgilendiğiniz belirli URL'leri Microsoft Sentinel'e yönlendirmek için özel günlükler oluşturabilirsiniz.

Sonraki adımlar

UEBA, araştırma ve avcılık hakkında daha fazla bilgi edinin: